Узнайте, что такое троянский вирус и как его избежать

Троянский вирус, на самом деле, вовсе не вирус. Это вредоносное ПО, которое вы можете случайно загрузить, думая, что устанавливаете законную программу. Целью троянского программного обеспечения является либо вымогательство и кража денег у вас, либо контроль над вашим компьютером в злонамеренных целях.

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

- Кража финансовой информации. К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

- Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

- Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

АНТИВИРУСЫ ВРУТ! СТОИТ ЛИ ВЕРИТЬ РЕЗУЛЬТАТАМ VIRUS TOTAL?!

А зачем тогда нужен твой канал,Мансур Неожиданная встреча в лесу

КАК ЗАЩИТИТЬСЯ ОТ ВИРУСОВ-ТРОЯНОВ

Обычные пользователи компьютеры всецело доверяют безопасность своего компьютера антивирусу. К сожалению, ни один существующий антивирус не способен обеспечить 100% защиту от вирусов. Здесь нужно принять комплекс мер, куда, помимо использования антивируса, также входит:

- Использование специализированных антивирусных утилит, предназначенных для поиска и уничтожения троянцев. К примеру, время от времени компьютер можно сканировать бесплатными антивирусами Avast! или AVZ , в которых предусмотрено много решений для обеззараживания компьютера именно от троянов.

- Системный сетевой экран — брандмауэр Windows — должен быть включен. Конечно, желательно использовать более продвинутые фаерволы, но и штатный брандмауэр не следует сбрасывать со счетов.

- Желательно устанавливать на компьютер программное обеспечение (включая драйверы устройств), имеющих лицензию. Если Windows при запуске/установке программ/драйверов отображает ошибку типа » Не удалось определить издателя » или » Отсутствует цифровая подпись «, нужно дважды подумать, прежде чем давать разрешение на их запуск или инсталляцию.

- Не верить сообщениям с яркими заголовками на различных сайтах о том, что «Ваш компьютер подвержен опасности, скачайте и установите программу для защиты». Некоторые сайты и вправду способны устанавливать факт заражения компьютера каким-нибудь сетевым вирусом, отправляющим бесконечные запросы или изменяющим IP-адрес/DNS-сервер и прочие сетевые параметры ПК, но они не предлагают установить «супермощную» программу для устранения угрозы.

- Обращать внимание на тип скачиваемых из интернета файлов. К примеру, вы хотите скачать видео или музыку. При клике по ссылке/кнопке скачивания вместо нужного файла подсовывается какая-либо программа (файл с расширением «EXE») с таким же названием, как у видео или музыкальной композиции. Таким сайтам не стоит доверять.

- Правило «Легких денег не бывает» работает и в интернете. Если вам предлагают скачать программу для заработка, которую достаточно лишь установить и, ничего не делая, ждать дохода уже через неделю, скорее всего, перед вами вирус-троян.

Другими словами, защита от троянцев (и любых других разновидностей вирусов) — дело самого пользователя. Если вы в чем-то не уверены, выполняя те или иные действия за компьютером, потратьте время на изучение тематических материалов. Интернет полон не только вирусами, но и полезными ресурсами.

Остались вопросы, предложения или замечания? Свяжитесь с нами и задайте вопрос.

Объект воздействия троянских программ

Чаще всего цель такого вредоносного агента — обычный ПК и его пользователь, но возможны инциденты и в корпоративной среде. Существует вероятность спам-рассылки с целью заражения множества компьютеров для формирования ботнета. Некоторые троянские программы «вшиваются» в легальное ПО и не мешают его функционированию; таким образом, жертва даже не замечает их действий в системе. Кроме персональных компьютеров, злоумышленник может заразить мобильные устройства с целью шпионажа за жертвой или для кражи ее конфиденциальной информации.

Источником угрозы могут являться файлообменники и торрент-трекеры, на которые злоумышленник загрузил вредоносную программу под видом легального ПО, поддельные веб-сайты, спам-рассылки и т.д. Важное правило для защиты — не переходить по сомнительным ссылкам и не запускать подозрительные программы.

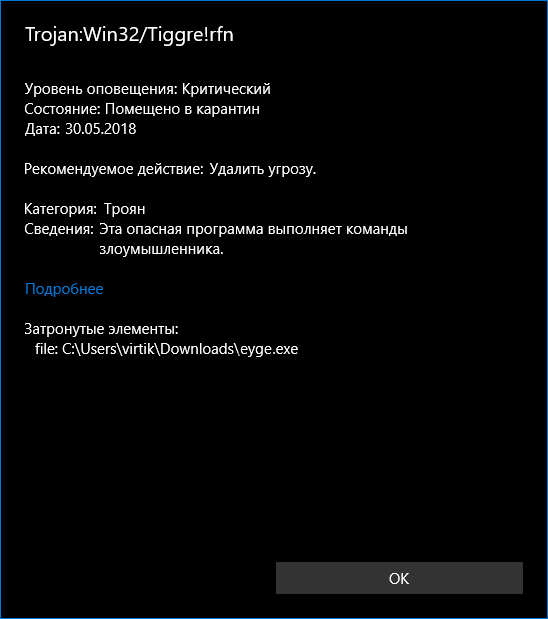

Большая часть «троянских коней» успешно обнаруживается антивирусным и антишпионским ПО. Правоохранительные органы могут устанавливать трояны в компьютер или иные устройства подозреваемого с целью сбора информации и улик. Разведка многих стран использует такие средства для шпионажа. Вообще, троянские программы очень распространены из-за того, что существует огромное количество различных инструментов для их создания. Например, есть утилиты, позволяющие добавить вредоносный агент в существующее легальное программное обеспечение.

Заключение

Итак, теперь вы знаете, что такое «троянский конь». Вирус, о котором шла речь в этой статье, вы сможете самостоятельно удалить, если он попадет к вам на компьютер.

Конечно, лучше, чтобы с вами такой неприятности не произошло, но для этого необходимо установить хороший антивирусник, регулярно обновлять его базу, внимательно следить за предупреждениями программы, а также не посещать и ничего не загружать с подозрительных ресурсов.

Перед тем как распаковать какой-нибудь скачанный архив, обязательно проверьте его антивирусом. Также проверяйте флешки – на них должны отсутствовать скрытые файлы. Помните: «троян» способен доставить немало проблем, поэтому относитесь ко всем мероприятиям по его выявлению ответственно.

Краткая история

Название «троян» происходит от классического античного мифа об успешном завоевании греками города Троя. Чтобы пройти через защитные сооружения и попасть в город, завоеватели построили большого деревянного коня, внутри которого спрятали группу своих лучших воинов. Грекам удалось обмануть троянцев, которые обрадовались такому неожиданному подарку и втянули коня в город, начав праздновать. Воины, которые были внутри троянского коня, дождались глубокой ночи и захватили город.

Впервые термин «троян» был использован в ссылке на вредоносный код в отчете ВВС США 1974 року, который сосредоточен на анализе уязвимостей компьютерных систем. Тем не менее, термин стал популярным в 1980-х, особенно после лекции Кена Томпсон на награждении ACM Turing Awards 1983 года.

Как вредят вирусы трояны

Попав на ПК, вирус начинает так активно действовать. Например, он может заблокировать систему, отключить антивирус. Тогда с ним будет довольно сложно бороться. Также вирусы трояны могут отслеживать за вашими действиями, я имею ввиду, следить за тем, на какие кнопки вы нажимали.

Таким образом они могут отследить ваши пароли и передать их третьим лицам. Данные лица, как я уже упоминал выше, могут помочь злоумышленникам снять ваши деньги с пластиковой карты или электронного кошелька.

Этот вредитель часто запускает браузер на страницу в интернете, где хозяйничает рекламный вирус. Данный вирус будет очень настойчиво навязывать вам определенные товары, которые вам ненужны.

Кроме прочего, трояны скачивают и закачивают на ваш ПК различные файлы и утилиты, внедряющиеся в системы. Также они копируют ваши электронные адреса, а затем рассылают спам от вашего имени.

Они нарушают работу других программ. Могут довольно навязчиво распространять порнографию, причем от вашего имени. Также вирус троян может стереть очень важную для вас информацию, или даже заблокировать номер вашего счета в банке.

Кроме прочего, данные вирусы могут ценную и интимную для вас информацию выложить для всеобщего обозрения. К примеру, личное фото или интимное видео, также номера ваших счетов и кредитных карт.

Другими словами, действия троянов обширны и многообразны. Как уберечь свой компьютер от подобной напасти и удалить вирусы трояны, я подробно расскажу в следующей статье, следите за обновлениями.

Друзья, помимо данной статьи, я решил написать отдельную БЕСПЛАТНУЮ 3D книгу «Как быстро удалить компьютерный вирус?», в которой рассказывается про удаление не только троянов, но и других разнообразных вредоносных ПО и как уберечь компьютер от подобного заражения. Подробнее о книге можно узнать по ссылке или кликнув по изображению:

Источник: fobosworld.ru

Троянские программы

Троянская программа. (также — троян, троянец, троянский конь) — вредоносная программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Действие троянской программы может и не быть в действительности вредоносным, но трояны заслужили свою дурную славу за их использование в инсталляции программ типа Backdoor. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением.

Троянская программа запускается пользователем вручную или автоматически — программой или частью операционной системы, выполняемой на компьютере-жертве (как модуль или служебная программа). Для этого файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы), файл другого типа или просто дают привлекательное для запуска название, иконку и т. п. Простым примером трояна может являться программа waterfalls.scr, чей автор утверждает, что это бесплатная экранная заставка. При запуске она загружает скрытые программы, команды и скрипты с или без согласия и ведома пользователя. Троянские программы часто используются для обмана систем защиты, в результате чего система становится уязвимой, позволяя таким образом неавторизированный доступ к компьютеру пользователя.

Троянская программа может в той или иной степени имитировать (или даже полноценно заменять) задачу или файл данных, под которые она маскируется (программа установки, прикладная программа, игра, прикладной документ, картинка). В том числе, злоумышленник может собрать существующую программу с добавлением к её исходному коду троянские компоненты, а потом выдавать за оригинал или подменять его.

Схожие вредоносные и маскировочные функции также используются компьютерными вирусами, но в отличие от них, троянские программы не умеют распространяться самостоятельно. Вместе с тем, троянская программа может быть модулем вируса.

Этимология

Название «троянская программа» происходит от названия «троянский конь» — деревянный конь, по легенде, подаренный древними греками жителям Трои, внутри которого прятались воины, впоследствии открывшие завоевателям ворота города. Такое название, прежде всего, отражает скрытность и потенциальную коварность истинных замыслов разработчика программы.

Распространение

Троянские программы помещаются злоумышленником на открытые ресурсы (файл-серверы, открытые для записи накопители самого компьютера), носители информации или присылаются с помощью служб обмена сообщениями (например, электронной почтой) из расчета на их запуск на конкретном, входящем в определенный круг или произвольном «целевом» компьютере.

Иногда использование троянов является лишь частью спланированной многоступенчатой атаки на определенные компьютеры, сети или ресурсы (в том числе, третьи).

Типы тел троянских программ

Тела троянских программ почти всегда разработаны для различных вредоносных целей, но могут быть также безвредными. Они разбиваются на категории, основанные на том, как трояны внедряются в систему и наносят ей вред. Существует 6 главных типов:

1. удалённый доступ;

2. уничтожение данных;

3. загрузчик;

4. сервер;

5. дезактиватор программ безопасности;

6. DoS-атаки.

Цели

Целью троянской программы может быть:

* закачивание и скачивание файлов;

* копирование ложных ссылок, ведущих на поддельные вебсайты, чаты или другие сайты с регистрацией;

* создание помех работе пользователя (в шутку или для достижения других целей);

* похищение данных, представляющих ценность или тайну, в том числе информации для аутентификации, для несанкционированного доступа к ресурсам (в том числе третьих систем), выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях, криптографической информации (для шифрования и цифровой подписи);

* шифрование файлов при кодовирусной атаке;

* распространение других вредоносных программ, таких как вирусы. Троян такого типа называется Dropper;

* вандализм: уничтожение данных (стирание или переписывание данных на диске, труднозамечаемые повреждения файлов) и оборудования, выведения из строя или отказа обслуживания компьютерных систем, сетей и т. п., в том числе в составе ботнета (организованной группы зомбированных компьютеров), например, для организации DoS-атаки на целевой компьютер (или сервер) одновременно со множества зараженных компьютеров или рассылки спама. Для этого иногда используются гибриды троянского коня и сетевого червя — программы, обладающие способностью к скоростному распространению по компьютерным сетям и захватывающие зараженные компьютеры в зомби-сеть.;

* сбор адресов электронной почты и использование их для рассылки спама;

* прямое управление компьютером (разрешение удалённого доступа к компьютеру-жертве);

* шпионство за пользователем и тайное сообщение третьим лицам сведений, таких как, например, привычка посещения сайтов;

* регистрация нажатий клавиш (Keylogger) с целю кражи информации такого рода как пароли и номера кредитных карточек;

* получения несанкционированного (и/или дарового) доступа к ресурсам самого компьютера или третьим ресурсам, доступным через него;

* установка Backdoor;

* использование телефонного модема для совершения дорогостоящих звонков, что влечёт за собой значительные суммы в телефонных счетах;

* дезактивация или создание помех работе антивирусных программ и файрвола.

Симптомы заражения трояном

* появление в реестре автозапуска новых приложений;

* показ фальшивой закачки видеопрограмм, игр, порно-роликов и порносайтов, которые вы не закачивали и не посещали;

* создание снимков экрана;

* открывание и закрывание консоли CD-ROM;

* проигрывание звуков и/или изображений, демонстрация фотоснимков;

* перезапуск компьютера во время старта инфицированной программы;

* случайное и/или беспорядочное отключение компьютера.

Методы удаления

Поскольку трояны обладают множеством видов и форм, не существует единого метода их удаления. Наиболее простое решение заключается в очистке папки Temporary Internet Files или нахождении вредоносного файла и удаление его вручную (рекомендуется Безопасный Режим). В принципе, антивирусные программы способны обнаруживать и удалять трояны автоматически. Если антивирус не способен отыскать троян, загрузка ОС с альтернативного источника может дать возможность антивирусной программе обнаружить троян и удалить его. Чрезвычайно важно для обеспечения б?льшей точности обнаружения регулярное обновление антивирусной базы данных.

Маскировка

Многие трояны могут находиться на компьютере пользователя без его ведома. Иногда трояны прописываются в Реестре, что приводит к их автоматическому запуску при старте Windows. Также трояны могут комбинироваться с легитимными файлами. Когда пользователь открывает такой файл или запускает приложение, троян запускается также.

Принцип действия трояна

Трояны обычно состоят из двух частей: Клиент и Сервер. Сервер запускается на машине-жертве и следит за соединениями от Клиента, используемого атакующей стороной. Когда Сервер запущен, он отслеживает порт или несколько портов в поиске соединения от Клиента. Для того, чтобы атакующая сторона подсоединилась к Серверу, она должна знать IP-адрес машины, на которой запущен Сервер.

Некоторые трояны отправляют IP-адрес машины-жертвы атакующей стороне по электронной почте или иным способом. Как только с Сервером произошло соединение, Клиент может отправлять на него команды, которые Сервер будет исполнять на машине-жертве. В настоящее время благодаря NAT-технологии получить доступ к большинству компьютеров через их внешний IP-адрес невозможно. И теперь многие трояны соединяются с компьютером атакующей стороны, который установлен на приём соединений, вместо того, чтобы атакующая сторона сама пыталась соединиться с жертвой. Многие современные трояны также могут беспрепятственно обходить файрволы на компьютере жертвы.

Эта статья находится под лицензией GNU Free Documentation License. Она использует материалы из Википедеи.

Источник: www.anvir.net

Признаки заражения Трояном

Троянский конь является одним из видов вредоносного ПО для компьютера, которое маскируется под общие программы или функции компьютера, чтобы получить доступ к компьютеру. После того, как троянский конь проник в компьютер, он начинает работу для кражи личной информации или привести к неправильной работы компьютера.

Узнайте о общих признаках того, что компьютер заражен троянским конем, чтобы незамедлительно начать процесс удаления.

1) Медленный компьютер

Наиболее распространенным признаком того, что компьютер заражен троянским конем, когда компьютер начинает работать медленном режиме. Файлы открываются медленно, есть отставание при вводе, ваш браузер работает медленнее, чем обычно, и компьютер занимает больше времени, чтобы полностью запуститься.

Запуск защиты от вредоносного и антивирусное программное обеспечение, чтобы проверить наличие троянского коня. Если программное обеспечение не решает проблему, посетить компьютерный сервис.

Признаки троянского коня

2) Несколько перезагрузок или сбоев

Несколько раз перезагружается, экран ошибки компьютера — признаки троянского коня. Различные троянские кони просто предназначены, чтобы подвесить компьютер или выдать сообщения об ошибке. Другие троянские кони используют перезагрузку и сбои, чтобы отвлечь или помешать делать что-либо в то время как он крадет финансовые или личные данные.

Некоторые из наиболее распространенных компьютерных троянских коней включают: ZeroAccess, Zues, Beast и Trojan Agent. Некоторые из этих троянов могут вызвать «синий экран смерти».

3) Отсутствие дискового пространства

Один из общих признаков, что компьютер заражен троянским конем является отсутствие дискового пространства или отсутствия доступа к жестким дискам. Некоторые Трояны устанавливают программное обеспечение, такие как вредоносные программы для отслеживания активности на компьютере. Троянский конь заполняет жесткие диски громоздкими вредоносными программами, или блокирует от жестких дисков, так что вы не сможете удалять программы.

4) Неисправные антивирусные программы

Еще один распространенный признак того, что компьютер заражен троянским конем — отключение антивирусного программного обеспечения на компьютере. Троянскому коню обычно понадобиться отключить антивирусное программное обеспечение, чтобы работать должным образом.

На самом деле несколько троянских коней переодеваются антивирусное программное обеспечение. Это замаскированная версия антивируса призывает просканировать компьютер, а при сканировании компьютера на самом деле отключает реальную антивирусную программу.

Опасайтесь признаков и симптомов компьютерных троянских коней. Запустите антивирус для борьбы с вредоносными ПО на постоянной основе, и не нажимайте на что-либо, что выглядит подозрительно. Если ваш компьютер получает троянского коня, попытаетесь запустить защиту от вредоносного немедленно или обратитесь к специалисту, чтобы свести к минимуму ущерб.

| Рубрики: | Разное |

Источник: www.liveinternet.ru