Троянские программы могут серьезно осложнить жизнь любому владельцу компьютера. В некоторой степени они схожи с вирусами, так как направлены на причинение вреда пользователю. Ущерб не обязательно явно выражен и заметен, однако, так или иначе на операционную систему оказывается отрицательное влияние. Подобная троянская программа вирус может устанавливаться под видом полезного ПО или вовсе быть незаметной для пользователя.

Понятие троянской программы

Троянская программа — это вредоносная утилита, существенно отличающаяся от классического типа вирусов, которые внедряются на компьютер пользователя с помощью собственных алгоритмов. В отличие от них для появления трояна обязательным условием является активное участие человека, так как, самостоятельно троян распространяться не способен. Как правило, данные утилиты маскируются под другие типы файлов — от пакетов установщиков, до мультимедийных данных. Запуская, такой троянский конь вирус, пользователь активирует алгоритмы вредоносной программы. В некоторых случаях трояны становятся частью многосоставного вируса.

кто Такой троян

Способы внедрения вредоносного ПО

Следует понимать, что цель злоумышленника, создавшего любой троянский вирус — заставить конечного пользователя запустить файл, содержащий в себе её код. Мошенники придумали множество действенных способов, в большей части которых человек даже не узнает о поражении трояном своего ПК.

Часто используется маскировка троянской программы под популярные пакеты установщиков ПО и игровых приложений. В дальнейшем, такой файл выкладывается на ненадёжном файлообменнике или недоброкачественном софт-портале. Помимо этого, вредоносную программу можно подцепить в интернет мессенджере, электронном письме, социальной сети, а также в других подобных ресурсах.

Наиболее часто встречаемый сценарий — просьба загрузить дополнительное ПО не с официального сайта разработчика. Это могут быть драйвера к оборудованию, браузеры, обновления, игры и другие утилиты. Также, пользователя могут убеждать перейти по непроверенной ссылке социальных сетях и мессенджерах.

Признаки заражения

О появлении на компьютере вредоносной программы данного типа могут свидетельствовать различные симптомы. Как правило, пользователь узнает об этом достаточно быстро:

- самопроизвольная перезагрузка компьютера;

- запуск программ и системных служб без участия пользователя;

- самостоятельное открытие и закрытие CD-ROM;

- в следствии изменения троянским конём файла hosts – браузер открывает страницы, которые пользователь не посещал до этого — сайты для взрослых и порталы азартных игр;

- самопроизвольные снимки экрана;

- появление новых приложений в автозагрузке;

- внезапное проигрывание видео контента, звуков и картинок;

- перезагрузка компьютера при запуске заражённого ПО;

- могут появляться ошибки синего экрана смерти.

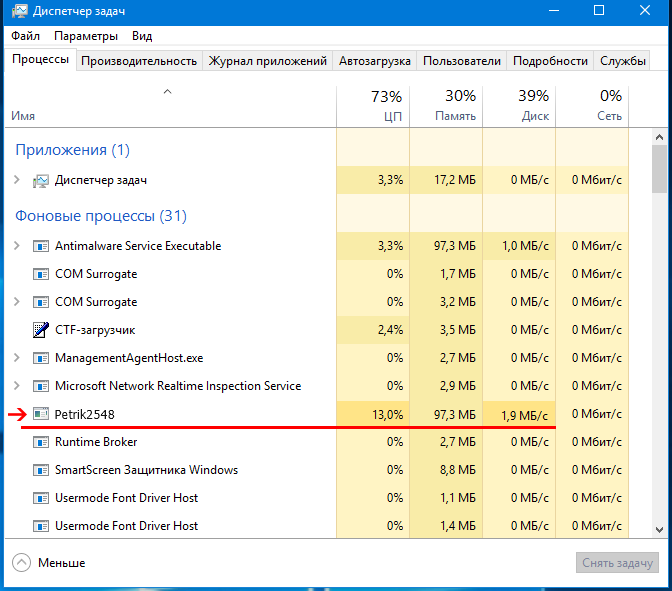

В некоторых случаях программа не проявляет себя настолько явно, однако, побочные признаки всё же присутствуют. Особенно заметно это для компьютеров с малой производительностью — трояны сильно нагружают процессор, температура CPU подымается, из-за чего компьютер работает очень медленно. В диспетчере задач большая часть ресурсов ПК будет использоваться неизвестным процессом. При обнаружении любого из перечисленных симптомов — проверка компьютера на вирусы обязательна.

Троянский вирус на моём ПК!!!😱😱😱

Иллюстрация ниже отображает вредоносное действие, оказываемое на систему в одном случае из моей практики. Причём обратите внимание, данный вредоносный процесс не нагружает систему на все 100%, для того, чтобы как можно дольше оставаться незамеченным, тем не менее мешать запуску приложений. Непонятное название сразу бросается в глаза.

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

- Кража финансовой информации. К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

- Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

- Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

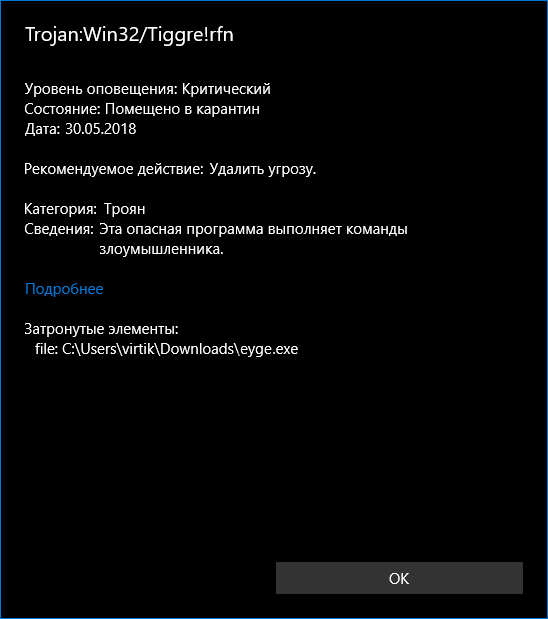

Как удалить троянский вирус

Достаточно эффективный метод избежать внедрения троянской программы — на постоянной основе пользоваться надёжным антивирусом. Многие утилиты способны блокировать запуск трояна. Несмотря на то, что специализированное защитное ПО продолжает постоянно совершенствоваться, в некоторых случаях оно может не обнаружить угрозу.

Если сканирование антивирусом не дало результатов, то требуется тщательно изучить все действующие процессы в диспетчере задач и постараться удалить вирус вручную. Если название процесса неизвестно и существует потребление многих ресурсов процессора, то существует большая вероятность, что это троян.

Кроме того, полезной может оказаться очистка кэша в браузерах, а также папки «Temp». Помочь в этом могут специализированные программы чистильщики, например, утилита для очистки компьютера Ccleaner. Ваши вопросы можно задать в комментариях ниже, либо перейдите на страницу «Контакты» заполните и пошлите мне форму.

Коментарии(2)

Почему во всяческих ботах ( например для игр ), постоянно сидят вирусы и именно трояны?

Источник: pcompstart.com

Тест с ответами: «Безопасный интернет»

17. Выберите верное утверждение.

Авторские посты, размещаемые пользователями в социальных сетях и блогах:

а) никогда не содержат персональной информации, поэтому их публикация не несет серьезных последствий

б) всегда содержат излишнюю персональную информацию о человеке, что может навредить не только его репутации, но и личной безопасности

в) оцениваются читателями по-разному, поэтому невозможно предсказать, как публикация поста отразится на репутации его автора +

18. Укажите устройство для подключения компьютера к сети:

а) мышь

б) модем +

в) сканер

19. При просмотре веб-сайтов и общении через Интернет:

а) Вы оставляете электронные следы, которые можно удалить самому

б) Вы оставляете электронные следы, которые хранятся только на Вашем компьютере

в) Вы оставляете электронные следы («цифровые отпечатки»), по которым можно определить, какие страницы Вы просматривали и какой IP-адрес компьютера Вы использовали +

20. Главной функцией брандмауэра является:

а) пополнительное офисное приложения для работы с базами данных

б) защита компьютера от взлома хакерами, а также всевозможных вирусов и «троянов» +

в) упрощение и оптимизация работы операционной системы

21. Что НЕ поможет защитить свою электронную почту от взлома:

а) периодически менять адрес электронной почты, менять провайдеров +

б) создавать разные пароли от разных аккаунтов

в) не открывать сообщения с незнакомых и подозрительных адресов

22. Когда можно полностью доверять новым онлайн-друзьям:

а) поговорив по телефону

б) ничего не может дать 100 %-ную гарантию того, что онлайн-другу можно доверять +

в) после обмена фотографиями

23. Что делать, если вам пришло письмо о том, что вы выиграли в лотерее:

а) связаться с отправителем по телефону

б) перейти по ссылке в письме, ведь информация может оказаться правдой

в) удалить его и заблокировать отправителя +

24. Какую информацию о себе можно выкладывать в Интернете в открытом доступе:

а) место работы родителей

б) о своих интересах +

в) номер телефона

25. Как защититься от негативного контента:

а) обратиться к автору негативного контента

б) не обращать на него внимания

в) использовать безопасный поиск Google и безопасный режим на YouTube +

26. В каком случае нарушается авторское право:

а) при использовании материалов Википедии для подготовки доклада со ссылкой на источник

б) при размещении на YouTube собственного видеоролика с концерта какой-либо группы +

в) при просмотре трансляций на официальном сайте телеканала

27. Троянская программа опасна тем, что:

а) проникает на компьютер под видом полезной программы и выполняет вредоносные действия без ведома пользователя +

б) обладает всеми вышеперечисленными возможностями

в) вынуждает пользователя возвращать долги данайцев

28. Клавиатурный шпион:

а) юридический термин, используемый для обозначения правонарушений, связанных с информационной безопасностью

б) физический термин, используемый для обозначения правонарушений, связанных с информационной безопасностью

в) программа, отслеживающая ввод пользователем паролей и пин-кодов +

29. Что не является персональными данными:

а) история болезни +

б) паспортные данные

в) фамилия, имя, отчество

30. Что делать, если вы стали жертвой интернет-травли:

а) сыпать угрозами в ответ, предлагать встретиться и разобраться

б) обратиться в администрацию ресурса с просьбой наказать обидчика +

в) выкинуть компьютер

Источник: liketest.ru

Ответы к тесту по информатике 13 вопросов

1.Как определить, что ваш компьютер заражён?

• Друзья получат от вас по электронной почте сообщение, которое вы не посылали

• Компьютер часто зависает или программы начинают выполняться медленно

• На диске исчезают названия файлов и папок Компьютер издаёт неожиданные звуки, воспроизводимые в случайном порядке

• + Всё вышеперечисленное.

2.Что нужно сделать в первую очередь, если компьютер подвергся атаке?

• Сделать несколько глубоких вдохов и принять витамины

• Вызвать полицию и скорую помощь, в особо сложных случаях ещё и пожарных

• + Отключить компьютер от Интернета

• Выключить до приезда специалистов монитор.

3.Клавиатурный шпион – это:

• Агент спецслужб, в служебные обязанности которого входит просмотр переписки пользователей

• Сотрудник, ведущий протокол собраний и набирающий текст сразу на клавиатуре удалённо подключённой к компьютеру

• + Программа, отслеживающая ввод пользователем паролей и пин-кодов

• Юридический термин, используемый для обозначения правонарушений, связанных с информационной безопасностью.

4.Почему беспроводная сеть нуждается в защите?

• Воздух содержит много вредных микробов, вирусов и инфекций

• + Снижается скорость работы с одновременным ростом счетов провайдера Интернета

• Хакеры получают за взлом обычной сети 1 балл, за взлом беспроводной – з балла

• Это распространённое заблуждение, беспроводная сеть не нуждается в защите

• Незащищённая беспроводная сеть расходует значительно больше электричества.

5.Когда необходима покупка антивирусного программного обеспечения?

• В случае, если компьютер заражён, а работа остановилась

• В следующем году, если поднимут стипендию или зарплату

• На День святого Валентина

• + Сразу после покупки нового компьютера, перед подключением его к Интернету.

6.Использование Интернета является безопасным, если:

• + защитить свой компьютер, защитить себя в Интернете, соблюдать правила

• разглашать личную информацию, заботиться об остальных, регулярно обновлять операционную систему

• + защитить компьютер, создавать резервные копии документов, закону надо подчиняться даже в Интернете.

7. Как защитить себя в Интернете?

• защитить свой компьютер, расширять круг знакомств с неизвестными людьми

• + стараться давать как можно меньше информации о себе

• размещать фотографии свои, друзей и родственников.

8.Как обезопасить свой компьютер?

• выключить и спрятать в шкаф

• + установить антивирусную программу.

9.Что надо делать, чтобы антивирусная программа была эффективной

• лучше не иметь антивирусную программу

• + обновлять антивирусную базу

• + не посещать сайты, где нет достоверности, что сайт находится под защитой.

10.Кто создаёт опасные программы?

• чёрный властелин

• + хакеры

• шпионы

• пожиратели смерти.

11.Чем отличается компьютерный вирус от компьютерного червя?

• Ничем, это одно и тоже

• Червь не выполняет вредоносных действий

• Черви могут делиться, вирусы нет

• + Вирус не является самостоятельным файлом

• Вирус способен заразить человека, червь – нет.

12.Троянская программа опасна тем, что:

• + Проникает на компьютер под видом полезной программы и выполняет вредоносные действия без ведома пользователя

• Вынуждает пользователя возвращать долги данайцев

• Ищет на доске какого-то коня, снижая производительность системы

• Постоянно читает вслух «Илиаду» Гомера без выражения

• Обладает всеми вышеперечисленными возможностями.

13.Какую цель преследует такая угроза как фишинг?

• Перенаправлять новые запросы пользователя в браузере на хакерский сайт о рыбалке

• Довести пользователя до самоубийства путём постоянного вывода сообщения «Купи рыбу!» Организовать отправку от имени заражённого пользователя приглашение в гости тёще по электронной почте каждый раз, когда он собирается с друзьями на рыбалку

• + Обманным путём выудить у пользователя данные, позволяющие получить доступ к его учётным записям

• Использование вод мирового океана для глобального распространения вредоносных вирусов

Источник: izi-otvet.ru