Android-трояны представляют собой более серьезную опасность, чем вредоносное ПО для других ОС. Захватывая управление смартфоном пользователя, он может пользоваться всеми возможностями, которые использовал владелец, но уже к своей выгоде.

Статьи по теме:

- Чем опасны Android-трояны

- Какой вирус появился в Android

- Чем опасен вирус на базе Android

В первую очередь серьезную озабоченность многих пользователей Android вызывает ситуация с обеспечением безопасности платформы. В главном апп-сторе новые приложения не проходят тщательной проверки, легальное существование «левых» источников приложений и возможность установки ПО из них. Все это делает Android привлекательной мобильной платформой, чтобы писать под нее все новые вирусы, трояны и прочий malvare. Тем более, что затраты на аккаунт в Android Market невысоки, создание нового трояна с помощью App Inventor несложно.

Троян,Вирус,Информатика

Несмотря на то, что крупнейшие производители антивирусов разработали защитные программы для пользователей Android, появилось множество Android-троянов, удачно маскирующихся под новые программы, приложения и утилиты, под взломанные версии и продолжения старых приложений и просто встроенных в программы. Количество владельцев зараженных мобильных устройств исчисляется сотнями тысяч. Однако, с точки зрения Google, проблема больше надуманная, чем реальная. Свою позицию они объясняют следующими аргументами:

— саморазмножающихся троянов и вирусов под Android не существует;

— все вредоноснвые приложения изолированы друг от друга и не могут воровать секретную информацию;

— права каждого приложения пользователь может ограничить набором разрешений;

— опасные приложения Google может удалять дистанционно, даже без ведома пользователя.

К сожалению, все эти меры защиты работают не в полную силу или не работают вообще. Отсутствие способности к саморепликации в современных Android-троянах не означает, что они станут самостоятельно размножаться в будущем. Подавляющее большинство пользователей не читает список разрешений для каждого нового приложения. Специалисты Google дистанционно удаляют только уже известные вирусы и трояны, не пытаясь проявить инициативу и пытаться предотвратить развитие криминала в сфере разработки ПО.

Между тем, обнаруживаемые свежие версии Android-троянов способны не только прятаться в системе неделями, дожидаясь удобного случая, когда владелец мобильного устройства выйдет в интернет. Они обрели способность срабатывать только в определенных странах, а также изменять свой код, чтобы быть не похожими на остальные свои копии. К примеру, недавно обнаруженный троян RootSmart: не содержит подозрительного кода, устанавливается вместе с легитимным ПО, прячется в системе до нескольких месяцев, затем скачивает вредоносное дополнение и получает права администратора на мобильном устройстве жертвы.

«Я Пытался Предупредить Вас» Последнее Предупреждение Илона Маска 2022

Опасность Android-троянов заключается в том, что современные мобильные устройства с подобной платформой обретают все больше функций. Захватив управление смартфоном, можно не только красть пароли и личные данные, рассылать СМС и звонить на премиальные номера.

Смартфон может работать как подслушивающее, и даже подсматривающее устройство, как средство прослушивания телефонных звонков и просматривания СМС-переписки владельца, как датчик отслеживания маршрута передвижения польльзавателя. Многие распоряжаются своими деньгами на банковском счете, используя мобильные банковские приложения. Когда iPhone станут ключами зажигания, трояны будут помогать угонщикам автомобилей. А когда станут средством доступа в дом, квартиру и офис – помогать злоумышленникам.

Совет полезен?

Статьи по теме:

- Как лечить троянский вирус

- Как защититься от троянского вируса

- Какой новый вирус угрожает смартфонам Android

Добавить комментарий к статье

Похожие советы

- Что делать, если в телефоне вирус

- Что может повредить компьютерный вирус

- Как избавиться от вируса Троян

- Как избавиться от троянской программы

- Как сделать вирус

- Как избавиться от вируса Win32

- Как вычислить троян

- Нужно ли устанавливать антивирус на смартфон

- Как вирус может попасть в телефон

- Как проверить мобильный телефон на вирус

- Как убрать вирус троян

- Что такое троянские программы

- Как удалить вирус с телефона

- Как проверить мобильный телефон на вирусы

- Какие бывают компьютерные вирусы и чем они опасны

- Чем отличается компьютерный вирус от компьютерного червя

- Как удалить троянский вирус

- Как обнаружить Троян

- Как защитить свой телефон

- Как вылечить вирус ВКонтакте

- Как обезвредить троян

- Что такое троян?

- Чем опасны мобильные

- Зачем пишут компьютерные вирусы

Новые советы от КакПросто

Рекомендованная статья

Как происходит заражение компьютера вирусом

Наиболее слабое звено в цепи компьютерной безопасности — это сам пользователь. Наличие установленного на компьютере.

Источник: www.kakprosto.ru

Троянская программа опасна ли

Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

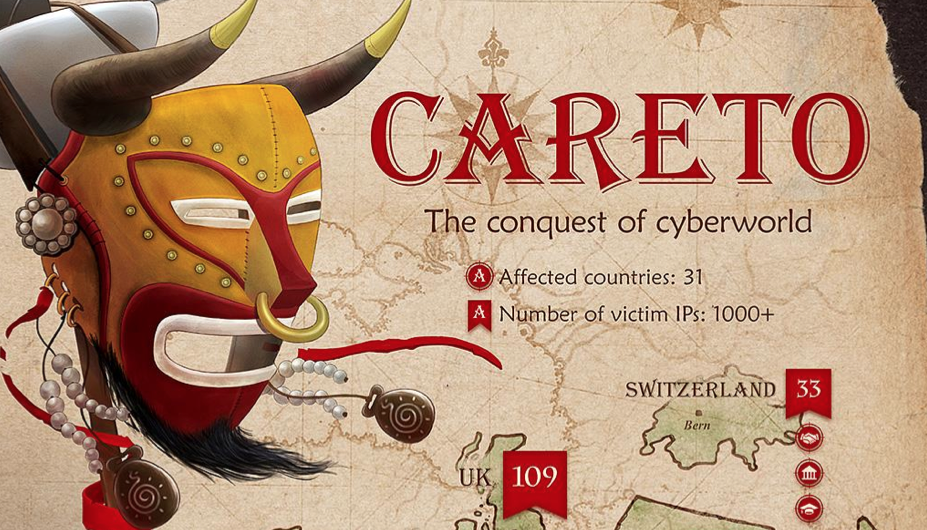

Самый опасный в мире троян Careto заражает все от Windows до iOS

Артур Сотников — 11 февраля 2014, 16:19

В сети зафиксирована деятельность трояна Careto, который назван самой сложной киберугрозой на сегодняшний день. Он способен заражать компьютеры, работающие на всех популярных платформах: Windows, OS X, Android и, возможно, Linux и iOS. Насчет двух последних операционных систем специалисты не могут точно сказать, поскольку для Linux обнаружили только модификации трояна, но не могут найти «бэкдор», а в случае с iOS единственный зафиксированный случай заражения — устройство в Аргентите с описанием User Agent Mozilla/5.0 (iPad; CPU OS 6_1_3 like Mac OS X) AppleWebKit/536.26 (KHTML, like Gecko) Mobile/10B329, что может соответствовать iPad.

Новый троян распространяется не массово, его деятельность направлена на госорганизации, дипломатические офисы и посольства, энергетические и нефтегазовые компании, исследовательские организации и компьютеры политических активистов. Иными словами речь идет о прицельных шпионских атаках. Всего целями стало более тысячи устройств в 31 стране мира.

Получить его можно с помощью ссылок в электронной почте, причем пользователь может не заметить заражения, поскольку перед открытием «правильного» сайта происходит редирект на зараженный. Иными словами, для большинства пользователей ничего подозрительного на экране не появляется, и они даже не догадываются о наличии трояна в операционной системе. Задача создателей Careto — похищение из зараженных систем документов, ключей шифрования, настроек VPN, файлов программ удаленного доступа и других данных. Также есть возможность расширения функциональности за счет подгружаемых модулей.

В настоящий момент серверы злоумышленников не активны, установить организатора атаки не представляется возможным. Специалисты Лаборатории Касперского предполагают, что разработка Careto могла вестись в интересах какого-либо правительства, при государственной поддержке или финансировании крупнейшими организациями. Все дело в том, что сами вредоносные сайты не заражают посетителей в случае захода с главной страницы, а эксплойты для инфицирования хранятся на этих сайтах в специальных каталогах, куда можно попасть только по ссылкам из рассылаемых писем. Это говорит о прицельных атаках на пользователей. Также у трояна необычно высокий уровень самозащиты, например, он может оставаться невидимым в старых версиях антивирусов Касперского за счет использования уязвимостей.

Источник: www.iguides.ru

(РУКОВОДСТВО) Все, что вы хотите знать о вредоносных программах-троянах

Возможно, вы слышали термин «троянская программа» в телешоу или фильме. Коннотации почти всегда негативны, если только хороший парень не использовал трояна. Но что такое троян и какое отношение он имеет к кибербезопасности? Давай выясним.

Откуда троянское вредоносное ПО получило свое название?

Вы, наверное, сталкивались с греческим мифологическим сюжетом о Троянской войне. Здесь греки не смогли пробить оборону города Трои. Итак, наконец, они придумали план. Сначала они спрятались внутри гигантского деревянного коня, называемого троянским конем, недалеко от городских стен. Жители Трои приняли коня внутрь в качестве подарка, не подозревая, что внутри скрывается злоба.

Затем, ночью, солдаты сошли с коня и открыли ворота своим соратникам, чтобы они вторглись в город.

Точно так же вредоносные программы-трояны используют обман для проникновения на компьютер или устройство цели. В результате это может выглядеть как законная программа, когда на самом деле это вредоносное ПО. Примером троянца является бухгалтерская программа, скрывающая программы-вымогатели. Такой троянец может быть отправлен в бизнес злоумышленником для захвата их систем.

Являются ли трояны вирусами или вредоносным ПО? Какая разница?

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Троян — это не вирус; это вредоносное ПО. Разница между вредоносным ПО и вирусом заключается в том, что вирус — это всего лишь один тип вредоносного ПО. Вирусы уничтожают данные и мешают нормальной работе компьютера. Но трояны — это другой тип зверя.

Что делает троян?

Сходство между всеми троянцами заключается в том, что они используют обман в качестве вектора заражения. Однако разные троянцы могут иметь разные функции. Давайте рассмотрим некоторые распространенные классы троянов:

- Бэкдор-трояны довольно опасны. Они открывают лазейки в компьютере, чтобы злоумышленники могли получить к ним доступ и контролировать их.

- Трояны-загрузчики может выходить в Интернет и загружать на компьютер различные вредоносные программы.

- Трояны, атакующие отказ в обслуживании (DoS) превращает компьютеры и устройства в невольных участников DoS-атаки. Такие атаки выводят из строя веб-сайты и представляют угрозу в Интернете.

- Поддельные антивирусные трояны мошеннические антивирусные программы, использующие тактику запугивания для принуждения пользователей к оплате.

- Трояны Infostealer нести шпионские компоненты. Они крадут ваши данные. Трояны-воры и Троянские банкиры являются похитителями информации, которые преследуют конкретную информацию. Последний атакует игровые аккаунты, а последний — финансовые аккаунты.

- Трояны-вымогатели нести компоненты программ-вымогателей. Они блокируют ваш компьютер, пока вы не заплатите за расшифровку.

- Руткит-трояны могут дать своим авторам руткит доступ к компьютеру.

- SMS-трояны взламывать устройства для отправки и получения текстовых сообщений. Например, SMS-троянец может рассылать вашим контактам фишинговые сообщения.

- троян IM нацеливает приложения для обмена мгновенными сообщениями на копирование учетных данных для входа.

Как остановить атаки троянских вредоносных программ?

Если вы подозреваете, что ваша система заражена троянским конем, запустите Троянская проверка немедленно. Программное обеспечение должно найти и уничтожить любую такую нежелательную программу. Кроме того, будьте осторожны со странными электронными письмами, текстами и веб-сайтами, чтобы предотвратить троянские атаки. Фишинговые атаки могут способствовать распространению троянов и других вредоносных программ. Кроме того, загрузите лучшее антивирусное программное обеспечение и обновите свои системы с помощью программных исправлений.

Трояны полагаются на обман, так что не дайте себя так легко одурачить. Применяйте разумный уровень осторожности при работе в Интернете или при использовании компьютеров или устройств.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Источник: okzu.ru