Некоторые из навыков, которыми обладают хакеры, являются навыками программирования и компьютерных сетей. Они часто используют эти навыки для получения доступа к системам. Целью организации является кража конфиденциальных данных, срыв бизнес-операций или физическое повреждение оборудования, управляемого компьютером. Трояны, вирусы и черви могут быть использованы для достижения вышеуказанных целей .

В этой статье мы познакомим вас с некоторыми способами использования хакерами троянов, вирусов и червей для взлома компьютерной системы. Мы также рассмотрим контрмеры, которые могут быть использованы для защиты от такой деятельности.

Темы, рассматриваемые в этом уроке

- Что такое троян?

- Что такое червь?

- Что такое вирус?

- Трояны, вирусы и черви

Что такое троянский конь?

Троянский конь – это программа, которая позволяет атаке управлять компьютером пользователя из удаленного места . Программа обычно маскируется под что-то полезное для пользователя. После того, как пользователь установил программу, он может устанавливать вредоносные полезные данные, создавать бэкдоры, устанавливать другие нежелательные приложения, которые могут быть использованы для компрометации компьютера пользователя, и т. Д.

КАК УДАЛИТЬ ВИРУС — {ВИРУСОЛОГИЯ}

В списке ниже показаны некоторые действия, которые злоумышленник может выполнить с помощью троянского коня.

- Используйте компьютер пользователя как часть ботнета при распределенных атаках типа «отказ в обслуживании».

- Повреждение компьютера пользователя (сбой, синий экран смерти и т. Д.)

- Кража конфиденциальных данных, таких как сохраненные пароли, информация о кредитной карте и т. Д.

- Изменение файлов на компьютере пользователя

- Кража электронных денег при совершении несанкционированных операций по переводу денег

- Зарегистрируйте все клавиши, которые пользователь нажимает на клавиатуре и отправляет данные злоумышленнику. Этот метод используется для сбора идентификаторов пользователей, паролей и других конфиденциальных данных.

- Просмотр скриншота пользователя

- Загрузка данных истории просмотров

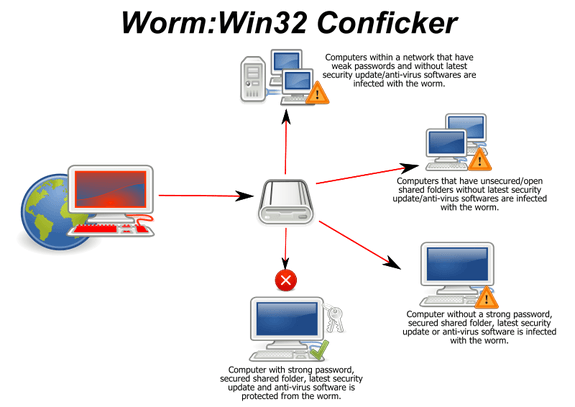

Что такое червь?

Червь – это вредоносная компьютерная программа, которая, как правило, реплицируется в компьютерной сети . Злоумышленник может использовать червя для выполнения следующих задач;

- Установите бэкдоры на компьютеры жертвы . Созданный бэкдор может быть использован для создания компьютеров-зомби, которые используются для отправки спам-писем, выполнения распределенных атак типа «отказ в обслуживании» и т. Д. Бэкдоры также могут быть использованы другими вредоносными программами.

- Черви также могут замедлять работу сети, расходуя полосу пропускания при репликации.

- Установите вредоносный код полезной нагрузки, переносимый внутри червя.

Что такое вирус?

Что такое Trojan и как от них защищаться

- Вирус – это компьютерная программа, которая присоединяется к легальным программам и файламбез согласия пользователя . Вирусы могут потреблять ресурсы компьютера, такие как память и процессорное время. Считается, что атакованные программы и файлы «заражены». Компьютерный вирус может быть использован для;

- Доступ к личным данным, таким как идентификатор пользователя и пароли

- Отображать раздражающие сообщения для пользователя

- Поврежденные данные на вашем компьютере

- Журнал нажатий клавиш пользователя

Известно, что компьютерные вирусы используют методы социальной инженерии . Эти методы включают в себя обман пользователей для открытия файлов, которые выглядят как обычные файлы, такие как документы Word или Excel. Как только файл открыт, вирусный код выполняется и выполняет то, для чего он предназначен.

Меры против троянов, вирусов и червей

- Для защиты от таких атак организация может использовать следующие методы.

- Политика, которая запрещает пользователям загружать ненужные файлы из Интернета, такие как вложения в спам, игры, программы, которые утверждают, что ускоряют загрузку и т. Д.

- Антивирусное программное обеспечение должно быть установлено на всех компьютерах пользователей. Антивирусное программное обеспечение должно часто обновляться, а сканирование должно выполняться через определенные промежутки времени.

- Сканирование внешних запоминающих устройств на изолированной машине, особенно тех, которые происходят из-за пределов организации.

- Регулярное резервное копирование критически важных данных должно производиться и храниться на предпочтительно только для чтения носителях, таких как CD и DVD.

- Черви используют уязвимости в операционных системах. Загрузка обновлений операционной системы может помочь уменьшить заражение и репликацию червей.

- Червей также можно избежать путем сканирования всех вложений электронной почты перед их загрузкой.

Таблица троянов, вирусов и червей

| Определение | Вредоносная программа, используемая для управления компьютером жертвы из удаленного места. | Самореплицирующаяся программа, которая присоединяется к другим программам и файлам | Нелегитимные программы, которые обычно копируют себя по сети |

| Цель | Воровать конфиденциальные данные, шпионить за компьютером жертвы и т. Д. | Нарушение нормальной работы компьютера, повреждение пользовательских данных и т. Д. | Установить бэкдоры на компьютер жертвы, замедлить работу сети пользователя и т. Д. |

| Контрмеры | Использование антивирусного программного обеспечения, обновлений для операционных систем, политики безопасности при использовании Интернета и внешних носителей и т. Д. | ||

Источник: coderlessons.com

Троянский софт — скрытая суть данных программ

Привет всем. Если вы до сих пор не знаете, что такое троян, обязательно прочтите эту статью. Ведь он может нанести вам серьезный ущерб. Какой именно? Это тоже вы найдете в моей публикации, где вдобавок я собрал виды троянов, способы их проникновения и защиты от них.

Чтобы вы понимали суть нашей беседы, сразу скажу, что трояном называют одну из разновидностей вредоносного софта, который дабы проникнуть в компьютер, маскируется под официальную программу. Это, а также то, что он не ставит перед собой цель размножиться, отличает его от обычных вирусов и червей.

Возникновение названия

Вас, наверное, интересует, почему эти проги получили такое необычное название? Те, кто знаком с древнегреческой поэмой Гомера «Илиада» или смотрели фильм «Троя», снятый по ее мотивам, легко проведут аналогию. Вы не в теме? Расскажу в двух словах. Ахейцы длительное время осаждали Трою, но не могли ее завоевать, поэтому пошли на хитрость. Они оставили под ее воротами большого деревянного Троянского коня. Жители Трои решили, что это подарок в знак принятия своего поражения ахейцами, и затащили его на свою территорию. Но не тут то было. Враги сидели внутри коня и совершили внезапное нападение ночью, за счет чего и смогли наконец-таки взять Трою. Вредоносную программу именуют троянским конем, а троян — это упрощенное название. Что у них общего с конем из «Илиады»?

- Проникает под благовидным предлогом.

- Несет в себе разрушительную угрозу.

- Хоть сам и не множится, но открывает путь другим вредителям — в данном случае простым вирусам и червям.

Способы распространения

Как трояны попадают в компьютер?

- При скачивании и установке программ;

- Через уязвимости веб-браузера, когда вы просматриваете сайты, содержащие трояны;

- Посредством электронной почты, файлообменников или онлайн-чатов;

- Их могут установить другие, ранее поселившиеся в вашем компе паразиты.

Виды троянского софта

Видов этих программ тоже большое количество, каждый из которых преследует определенные цели. Чтобы не отнимать у вас много времени, перечислю основные из них:

- Шпионы — считывают приватные данные и отправляют их своему создателю.

- Взломщики — самые лютые вирусы, которые крушат систему, шифруют или вовсе уничтожают данные.

- Проги удаленного доступа (BackDoor) — устанавливают на вашем компе сервер, а хозяин софта через имеющийся у него Клиент посылает на ваше железо все, что пожелает.

- Кейлоггеры — запоминают все нажатия на клавиатуру, и, следовательно, могут считывать переписку, логины, пароли и т. п.

- Загрузчики — заливают в ваш ПК всевозможный контент. Чаще всего так проникают другие вирусы.

- Дропперы — открывают двери другим троянам.

- Программы-шутки. Могут безвредно подшучивать над вами, мол, компьютер взломан, данные сейчас отформатируются и прочее, но на самом деле этого не происходит.

Причиняемый ущерб

Немного подробнее расскажу о том, чем может быть опасен троян:

- Закачивание, перезапись, заражение файлов;

- Взлом операционной системы путем форматирования ее компонентов, удаления приложений и пр.;

- Уничтожение жесткого диска;

- Кража конфиденциальной информации (номера кредитных карт, логины и пароли, важные документы и т. п.);

- Пересылка собранной информации на заготовленный сервер или удаление всего хоста с его помощью;

- Подключение к монитору и веб-камере и запись происходящего;

- Установка скрытого FTP-сервера для ведения несанкционированной деятельности;

- Сетевые атаки или просто отправка большого количества сообщений по электронной почте с одного компьютера с целью выведения его из игры;

- Блокировка самих антивирусных программ и доступа к сайтам, где их можно скачать;

- Снижение скорости интернета;

- Заваливание пользователя объявлениями или ссылками, ведущими на поддельные ресурсы.

И это не полный список того, что способен натворить троянский конь.

Признаки наличия опасности

Помимо глобального ущерба, который невозможно не заметить, троянскую программу можно обнаружить по таким признакам:

- Привод для дисков, монитор или принтер неподконтрольно вам начинает и останавливает свою работу;

- Антивирус отказывается функционировать;

- Браузер сам переходит на неизвестные вам страницы;

- С рабочего стола исчезла панель инструментов или меню «Пуск»;

- Оформление системы приобрело другие цвета;

- Сами появляются диалоговые окна разного содержания;

- Поменялись пароли;

- Невозможно вызвать Диспетчер задач.

Как вы понимаете, это тоже не все, что может указывать на наличие вируса. Если вы заметили неладное, лучше сразу проверьте систему.

Как защититься?

Чтобы не стать жертвой этих злостных вирусов, я рекомендую вам:

- Пользоваться антивирусами и постоянно их обновлять.

- Обновляйте операционную систему тоже. Так вы избавитесь от вирусов, которые у вас уже (если) имеются и будете под защитой улучшенного брандмауэра — встроенного антивируса.

- Работайте от имени Администратора лишь в крайних случаях, а не постоянно.

- Скачивайте программное обеспечение только с проверенных сайтов от авторитетных разработчиков.

- Обходите стороной подозрительные веб-страницы с обилием рекламы.

- На важных сайтах, где вы храните конфиденциальную информацию, постарайтесь не сохранять пароли. К слову, не используйте одинаковые коды для всех ресурсов.

В принципе всё. Думаю больше ничего вам знать об этой теме и не нужно.

И на по следок не могу не вставить музычку в тему 😉

Приходите ко мне еще — всегда рад.

Источник: profi-user.ru

Презентация на тему Троянские программы

Что такое троянский конь? Троянский конь — это программа, которая предоставляет посторонним доступ к компьютеру для совершения каких-либо действий на месте назначения без предупреждения самого владельца компьютера либо высылает по определенному

Слайды и текст этой презентации

Слайд 1Троянские программы.

Слайд 2Что такое троянский конь?

Троянский конь — это

программа, которая предоставляет посторонним доступ к компьютеру

для совершения каких-либо действий на месте назначения без предупреждения самого владельца компьютера либо высылает по определенному адресу собранную информацию. При этом она, как правило, выдает себя за что-нибудь мирное и чрезвычайно полезное.

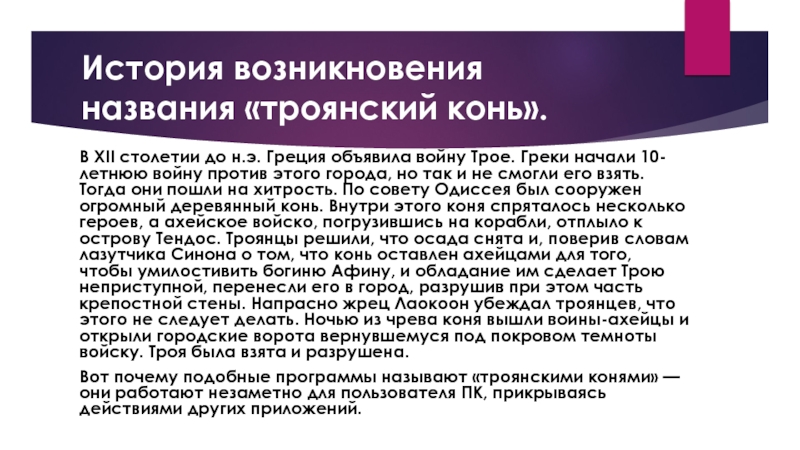

Слайд 3История возникновения названия «троянский конь».

В XII столетии

до н.э. Греция объявила войну Трое. Греки

начали 10-летнюю войну против этого города, но так и не смогли его взять. Тогда они пошли на хитрость. По совету Одиссея был сооружен огромный деревянный конь. Внутри этого коня спряталось несколько героев, а ахейское войско, погрузившись на корабли, отплыло к острову Тендос.

Троянцы решили, что осада снята и, поверив словам лазутчика Синона о том, что конь оставлен ахейцами для того, чтобы умилостивить богиню Афину, и обладание им сделает Трою неприступной, перенесли его в город, разрушив при этом часть крепостной стены. Напрасно жрец Лаокоон убеждал троянцев, что этого не следует делать. Ночью из чрева коня вышли воины-ахейцы и открыли городские ворота вернувшемуся под покровом темноты войску. Троя была взята и разрушена.

Вот почему подобные программы называют «троянскими конями» — они работают незаметно для пользователя ПК, прикрываясь действиями других приложений.

Слайд 4Вредоносное воздействие

Сразу следует сделать маленькое, но

существенное уточнение. Троян — это не одно

и то же, что вирус. В отличие от вирусов, которые в основном сносят Винды и форматируют диски, трояны по своей сути существа мирные. Сидят себе тихонько и делают свое черное дело… Область их компетенции — воровство конфиденциальной информации, паролей с последующей передачей всего этого добра хозяину.

Тот, кто создает трояны, умело маскирует их. Один из вариантов — замаскировать троянского коня под какую-либо полезную программу. При ее запуске вначале происходит выполнение кода трояна, который затем передает управление основной программе. Троян также может быть просто, но эффективно замаскирован под файл с любым дружественным расширением — например, GIF.

Слайд 5Симптомы заражения троянской программой:

— появление в реестре

автозапуска новых приложений; — показ фальшивой закачки видеопрограмм,

игр, которые вы не закачивали и не посещали; — создание снимков экрана; — открывание и закрывание консоли CD-ROM; — проигрывание звуков и/или изображений, демонстрация фотоснимков; — перезапуск компьютера во время старта инфицированной программы; — случайное и/или беспорядочное отключение компьютера.

Слайд 6Принцип действия

Все «Троянские кони» имеют две части:

клиент и сервер. Клиент осуществляет управление серверной

частью программы по протоколу TCP/IP. Клиент может иметь графический интерфейс и содержать в себе набор команд для удалённого администрирования.

Серверная часть программы — устанавливается на компьютере жертвы и не содержит графического интерфейса. Серверная часть предназначена для обработки (выполнения) команд от клиентской части и передаче запрашиваемых данных злоумышленнику.

После попадания в систему и захвата контроля, серверная часть трояна прослушивает определённый порт, периодически проверяя соединение с интернетом и если соединение активно, она ждёт команд от клиентской части. Злоумышленник при помощи клиента пингует определённый порт инфицированного узла (компьютера жертвы). Если серверная часть была установлена, то она ответит подтверждением на пинг о готовности работать, причём при подтверждении серверная часть сообщит взломщику IP-адрес компьютера и его сетевое имя, после чего соединение считается установленным. Как только с Сервером произошло соединение, Клиент может отправлять на него команды, которые Сервер будет исполнять на машине-жертве. Также многие трояны соединяются с компьютером атакующей стороны, который установлен на приём соединений, вместо того, чтобы атакующая сторона сама пыталась соединиться с жертвой.

Слайд 7Как защититься от троянов

Установи и периодически обновляй

антивирус.

Держи брандмауэр всегда включенным.

Обновляй операционную систему.

Обновляй

свое программное обеспечение с появлением новых версий.

Пользуйтесь программным обеспечением только с проверенных источников.

Никогда не переходите на сомнительные веб-сайты.

Адреса сайтов, на которых храниться Ваша учетная запись с ценной информацией лучше вводить вручную.

Не используйте одинаковые пароли для разных сервисов.

Не работайте под административной учетной записью в операционной системе.

Источник: thepresentation.ru