Triton — самое смертоносное вредоносное ПО в мире, и оно распространяется

Мошеннический код может отключить системы безопасности, предназначенные для предотвращения катастрофических несчастных случаев на производстве. Он был обнаружен на Ближнем Востоке, но хакеры, стоящие за ним, теперь нацелены на компании в Северной Америке и других частях мира.

Рисунок: Ariel Davis

Как опытный респондент, отвечающий за киберпреступность, Джулиана Гутманиса неоднократно вызывали, чтобы помочь компаниям справиться с последствиями кибератак. Но когда летом 2017 года австралийского консультанта по безопасности вызвали на нефтехимический завод в Саудовской Аравии, то, что он обнаружил, заставило его кровь стыть в жилах.

Хакеры развернули вредоносное программное обеспечение, которое позволило им захватить контрольно-измерительные системы безопасности предприятия. Эти физические контроллеры и связанное с ними программное обеспечение являются последней линией защиты от опасных для жизни бедствий. Предполагается, что они включатся, если обнаружат опасные условия, вернут процессы на безопасные уровни или полностью отключат их, запустив такие вещи, как запорные клапаны и механизмы сброса давления.

Обзор программатора ТРИТОН

Вредоносная программа позволила захватить эти системы удаленно. Если бы злоумышленники отключили или взломали их, а затем использовали другое программное обеспечение, чтобы сделать оборудование на станции неисправным, последствия могли быть катастрофическими. К счастью, ошибка в коде отбросила хакеров до того, как они смогли причинить какой-либо вред. Это вызвало реакцию системы безопасности в июне 2017 года, что привело к остановке завода. Затем в августе было поражено еще несколько систем, что привело к очередному отключению.

Первый сбой был ошибочно приписан механическому глюку; после второго владельцы завода вызвали следователей. Сыщики обнаружили вредоносное ПО, которое с тех пор было названо «Triton» (или иногда «Trisis») для модели контроллера безопасности Triconex, на которую оно нацелено, созданной французской компанией Schneider Electric.

В худшем случае мошеннический код мог привести к выбросу токсичного газообразного сероводорода или вызвать взрывы, подвергая опасности жизни как на объекте, так и в прилегающих районах.

Гутманис напоминает, что работа с вредоносными программами на нефтехимическом заводе, который был перезапущен после второго инцидента, была нервной. «Мы знали, что не можем полагаться на целостность систем безопасности», — говорит он. «Это было так плохо, как только можно».

Атакуя завод, хакеры пересекли ужасающий Рубикон. Это был первый раз, когда мир кибербезопасности увидел код, специально предназначенный для того, чтобы подвергать жизни людей риску. Контрольно-измерительные системы безопасности встречаются не только на нефтехимических заводах; они также являются последней линией обороны во всем, от транспортных систем до водоочистных сооружений и атомных электростанций.

How to calibrate compass for triton MN?

Открытие Тритона поднимает вопросы о том, как хакерам удалось проникнуть в эти критические системы. Это также происходит в то время, когда промышленные объекты встраивают связь во все виды оборудования — явление, известное как промышленный Интернет вещей. Эта возможность подключения позволяет сотрудникам удаленно контролировать оборудование и быстро собирать данные, чтобы повысить эффективность работы, но также дает хакерам больше потенциальных целей.

Те, кто стоит за Тритоном, теперь ищут новых жертв. Компания Dragos, специализирующаяся на промышленной кибербезопасности и в которой сейчас работает Гутманис, говорит, что за последний год или около того она видела свидетельства того, что хакерская группа, которая создала вредоносное ПО и внедрила его в саудовский завод, использует некоторые из тех же цифровых инструментов для цели исследования в местах за пределами Ближнего Востока, включая Северную Америку. И это создает новые варианты кода, чтобы поставить под угрозу более широкий спектр систем безопасности.

Красная тревога

Новости о существовании Triton были обнародованы в декабре 2017 года, хотя личность владельца завода держалась в секрете. (Гутманис и другие эксперты, участвовавшие в первоначальном расследовании, отказываются называть компанию, поскольку опасаются, что это может отговорить будущих целей от конфиденциального обмена информацией о кибератаках с исследователями безопасности.)

За последние несколько лет компании, занимающиеся кибербезопасностью, боролись за то, чтобы уничтожить вредоносное ПО и выяснить, кто стоит за ним. Их исследование рисует тревожную картину изощренного кибероружия, созданного и развернутого решительной и терпеливой хакерской группой, личность которой еще предстоит установить.

Похоже, что хакеры находились внутри корпоративной ИТ-сети нефтехимической компании с 2014 года. Оттуда они в конечном итоге нашли путь в собственную сеть предприятия, скорее всего, через дыру в плохо настроенном цифровом брандмауэре, который должен был предотвратить несанкционированный доступ. Затем они попали на инженерную рабочую станцию, либо воспользовавшись не исправленной ошибкой в коде Windows, либо перехватив учетные данные сотрудника.

Поскольку рабочая станция обменивалась данными с системами безопасности предприятия, хакеры смогли изучить марку и модель аппаратных контроллеров систем, а также версии их встроенного программного обеспечения — программного обеспечения, которое встроено в память устройства и определяет, как оно взаимодействует с другими вещами.

Вполне вероятно, что затем они приобрели идентичный компьютер Schneider и использовали его для тестирования разработанного ими вредоносного ПО. Это позволило имитировать протокол или набор цифровых правил, которые инженерная рабочая станция использовала для связи с системами безопасности. Хакеры также обнаружили «уязвимость нулевого дня» или ранее неизвестную ошибку в прошивке модели Triconex. Это позволило им внедрить код в память систем безопасности, обеспечивающий доступ к контроллерам в любое время.

Таким образом, злоумышленники могли приказать системам безопасности отключить себя, а затем использовать другие вредоносные программы для запуска небезопасной ситуации на заводе.

Результаты могли быть ужасными. Худшее в мире промышленное бедствие на сегодняшний день также связано с утечкой ядовитых газов. В декабре 1984 года завод по производству пестицидов Union Carbide в Бхопале, Индия, выпустил огромное облако токсичных паров, убив тысячи и причинив серьезные травмы многим другим. Причиной того времени было плохое обслуживание и человеческая ошибка. Но неисправные и неработающие системы безопасности на заводе означали, что его последняя линия обороны не удалась.

Больше красных тревог

Выше было только несколько примеров хакеров, использующих киберпространство, чтобы попытаться разрушить физический мир. Среди них Stuxnet, который привел к тому, что сотни центрифуг на иранской атомной электростанции вышли из-под контроля и уничтожили себя в 2010 году, и CrashOverride, который российские хакеры использовали в 2016 году для нанесения удара по энергосистеме Украины.

Однако даже самые пессимистичные из кибер-Кассандр не видели вредоносного ПО, такого как Triton. «Казалось, что нацеливание систем безопасности просто морально и действительно сложно для технической реализации», — объясняет Джо Словик, бывший офицер по информационным войскам в ВМС США, который также работает в Dragos.

Другие эксперты также были шокированы, когда увидели новости о

коде-убийце. «Даже со Stuxnet и другими вредоносными программами никогда не было явного, однозначного намерения причинить вред людям», — говорит Брэдфорд Хеграт, консультант Accenture, который специализируется на промышленной кибербезопасности.

Почти наверняка не случайно, что вредоносное ПО появилось так же, как хакеры из таких стран, как Россия, Иран и Северная Корея, усилили исследование секторов «критической инфраструктуры», жизненно важных для бесперебойной работы современных экономик, таких как нефтегазовые компании, электроэнергетические компании. и транспортные сети.

В своей речи в прошлом году Дэн Коутс, директор национальной разведки США, предупредил, что опасность нанесения кибератак на критически важную американскую инфраструктуру растет. Он провел параллель с возросшей кибер-болтовней, которую американские спецслужбы обнаружили среди террористических групп до нападения на Всемирный торговый центр в 2001 году. «Здесь мы почти два десятилетия спустя, и я здесь, чтобы сказать, что сигнальные огни снова мигают красным». сказал Coats. «Сегодня цифровая инфраструктура, которая обслуживает эту страну, буквально находится под угрозой».

Сначала считалось, что Тритон — это работа Ирана, учитывая, что он и Саудовская Аравия являются заклятыми врагами. Но кибер-коммуникация редко бывает простой. В отчете, опубликованном в октябре прошлого года, FireEye, фирма по кибербезопасности, которая была вызвана в самом начале расследования Тритона, обвинила другого преступника: Россию.

Хакеры, стоящие за Triton, протестировали элементы кода, использованного во время вторжения, чтобы его было труднее обнаружить антивирусным программам. Исследователи FireEye обнаружили цифровой файл, который они оставили в сети нефтехимической компании, и затем они смогли отследить другие файлы с того же испытательного стенда. Они содержали несколько имен кириллическими символами, а также IP-адрес, который использовался для запуска операций, связанных с вредоносным ПО.

Этот адрес был зарегистрирован в Центральном научно-исследовательском институте химии и механики в Москве, государственной организации с подразделениями, занимающимися критически важной инфраструктурой и промышленной безопасностью. FireEye также сказал, что нашел доказательства, указывающие на участие профессора в институте, хотя он не назвал человека. Тем не менее, в отчете отмечалось, что FireEye не нашел конкретных доказательств, доказывающих окончательно, что институт разработал Triton.

Исследователи все еще копаются в происхождении вредоносного ПО, поэтому может появиться больше теорий о том, кто стоит за ним. Гутманис, тем временем, стремится помочь компаниям извлечь важные уроки из своего опыта на саудовском заводе. В своей презентации на конференции по промышленной безопасности S4X19 в январе он обрисовал некоторые из них. Они включали тот факт, что жертва атаки Triton проигнорировала множественные антивирусные сигналы тревоги, вызванные вредоносным программным обеспечением, и что она не смогла обнаружить некоторый необычный трафик в своих сетях. Рабочие на заводе также оставили физические ключи, которые управляют настройками в системах Triconex, в положении, обеспечивающем удаленный доступ к программному обеспечению машин.

Если это делает саудовский бизнес похожим на случай с корзиной безопасности, Гутманис говорит, что это не так. «Я был на многих заводах в США, которые были далеко не настолько зрелыми [в своем подходе к кибербезопасности], как эта организация», — объясняет он.

Другие эксперты отмечают, что Тритон показывает, что правительственные хакеры теперь готовы преследовать даже относительно неясные и труднодостижимые цели на промышленных объектах. Системы обеспечения безопасности специально разработаны для защиты различных типов процессов, поэтому создание вредоносных программ для их контроля требует много времени и кропотливых усилий. Например, контроллер Triconex компании Schneider Electric выпускается в десятках различных моделей, и каждая из них может быть загружена различными версиями встроенного программного обеспечения.

То, что хакеры пошли на такие большие усилия, чтобы разработать Triton, стало тревожным звонком для Schneider и других производителей систем безопасности, таких как Emerson в США и Yokogawa в Японии. Schneider получил похвалу за то, что публично поделился подробностями того, как хакеры нацелили свою модель Triconex на саудовский завод, включая освещение ошибки нулевого дня, которая с тех пор была исправлена. Но во время своей январской презентации Гутманис раскритиковал фирму за неспособность в достаточной мере общаться со следователями сразу же после нападения.

В ответ Schneider1 сказал, что он полностью сотрудничал с компанией, чей завод был намечен, а также с Министерством внутренней безопасности США и другими агентствами, занимающимися расследованием дела Тритона. С момента проведения мероприятия он нанял больше людей, чтобы помочь ему реагировать на будущие инциденты, а также повысил безопасность микропрограммного обеспечения и протоколов, используемых в его устройствах.

Эндрю Клинг, руководитель Schneider, говорит, что важный урок, извлеченный из открытия Triton, заключается в том, что промышленным компаниям и производителям оборудования необходимо уделять больше внимания областям, которые могут показаться маловероятными целями для хакеров, но могут привести к катастрофе в случае компрометации. К ним относятся такие вещи, как программные приложения, которые редко используются, и старые протоколы, которые управляют межмашинной связью. «Вы можете подумать, что никого никогда не будет беспокоить нарушение [скрытого] протокола, который даже не задокументирован, — говорит Клинг, — но вы должны спросить, каковы будут последствия, если они это сделают?»

Источник: dzen.ru

Triton — глубинное обучение на GPU для чайников

Некоммерческая организация OpenAI, которая видит свою миссию в дальнейшем продвижении искусственного интеллекта, представила первую версию языка Triton – проекта с открытым кодом, позволяющего исследователям создавать на базе графических процессоров системы глубинного обучения, не обладая необходимым для этого опытом.

В качестве основы для Triton 1.0 используется версия Python 3.6 (и выше). Разработчик пишет код на Python, используя библиотеки Triton, после чего этот код подается на вход JIT-компилятора и выполняется графическим процессором; такой подход помогает интегрировать его с остальной экосистемой Python, которая на сегодняшний день является крупнейшим направлением для разработки решений машинного обучения. Кроме того, это позволяет использовать уже имеющийся язык Python, не изобретая велосипед и не создавая новый язык для данной предметной области.

Источник: www.osp.ru

Microsoft Project Triton — технология трассировки звука для игр и смешанной реальности

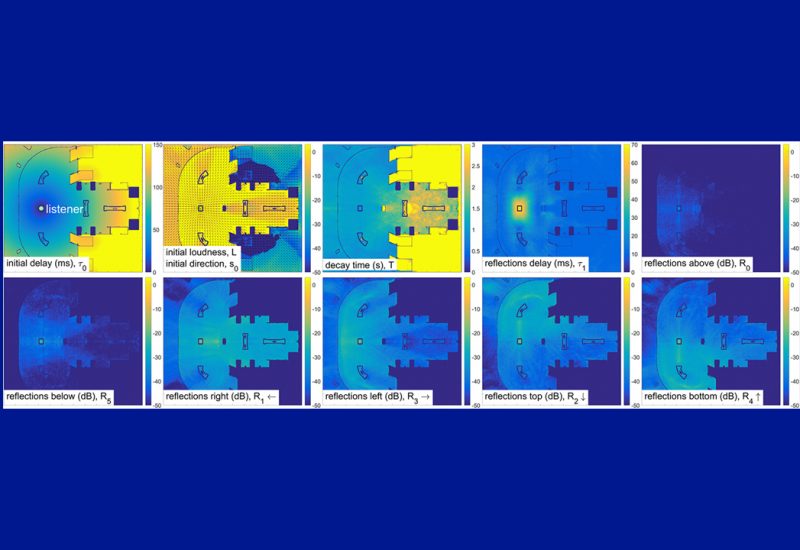

Игры и смешанная реальность должны создавать для слушателя правдоподобную звуковую среду, в которой персонажи и звуки являются частью разнообразного трёхмерного мира. Для решения этой задачи создан Project Triton, моделирующий распространение звука внутри сцены с учётом её формы и материалов.

Технология автоматически моделирует эффекты пространственного звука, включая окклюзию и реверберацию. Project Triton уникален тем, что точно моделирует реальную волновую физику звука, в том числе дифракцию, и в то же время технология легко масштабируется с настольных компьютеров на мобильные устройства. Технология легко интегрируется в движки Unity и Unreal Engine с помощью плагинов Project Acoustics. Оценить Project Triton уже можно в таких играх, как Gears of War 4, Sea of Thieves и Borderlands 3.

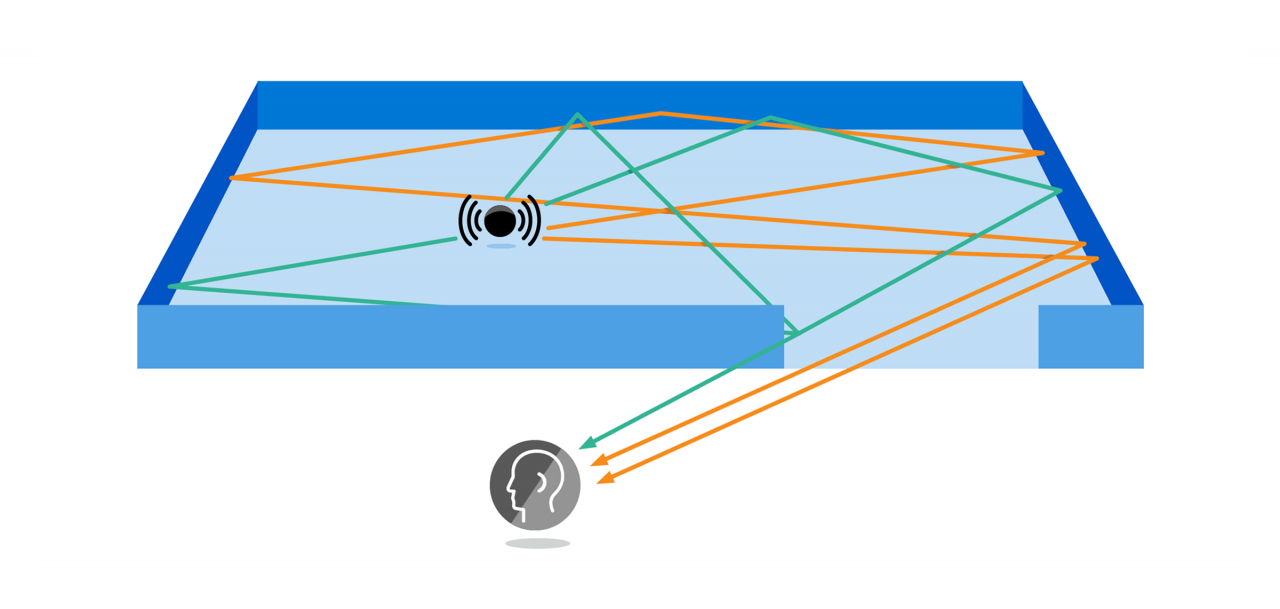

Эффекты распространения звука

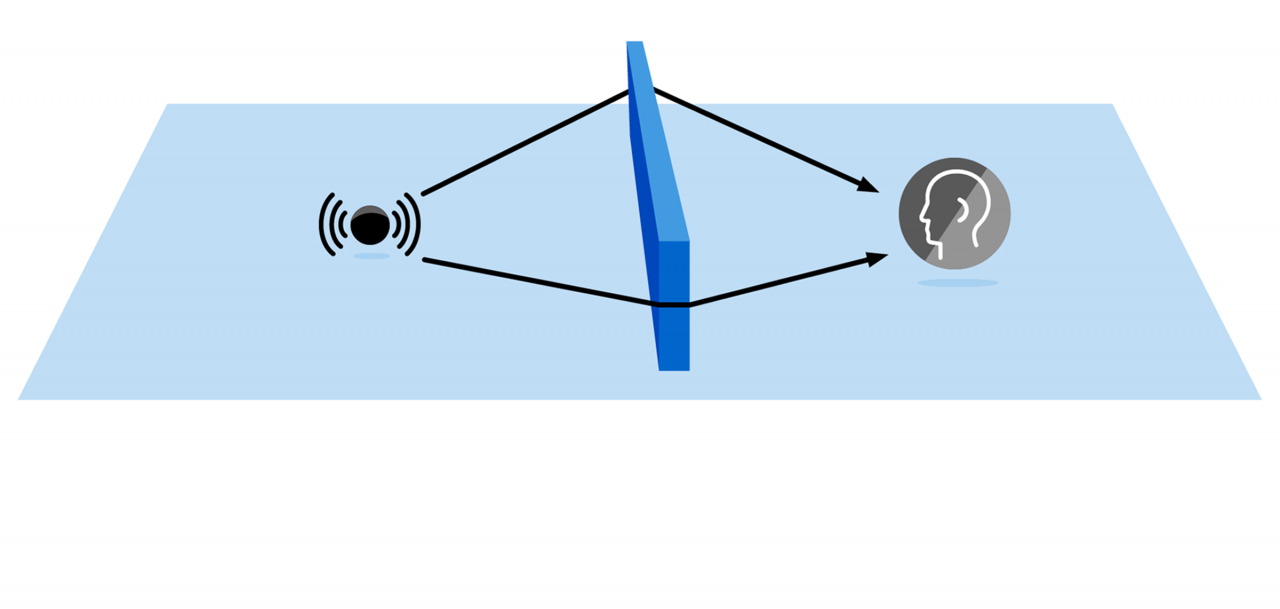

- Препятствие. Звук приглушается, когда рассеивается вокруг препятствий.

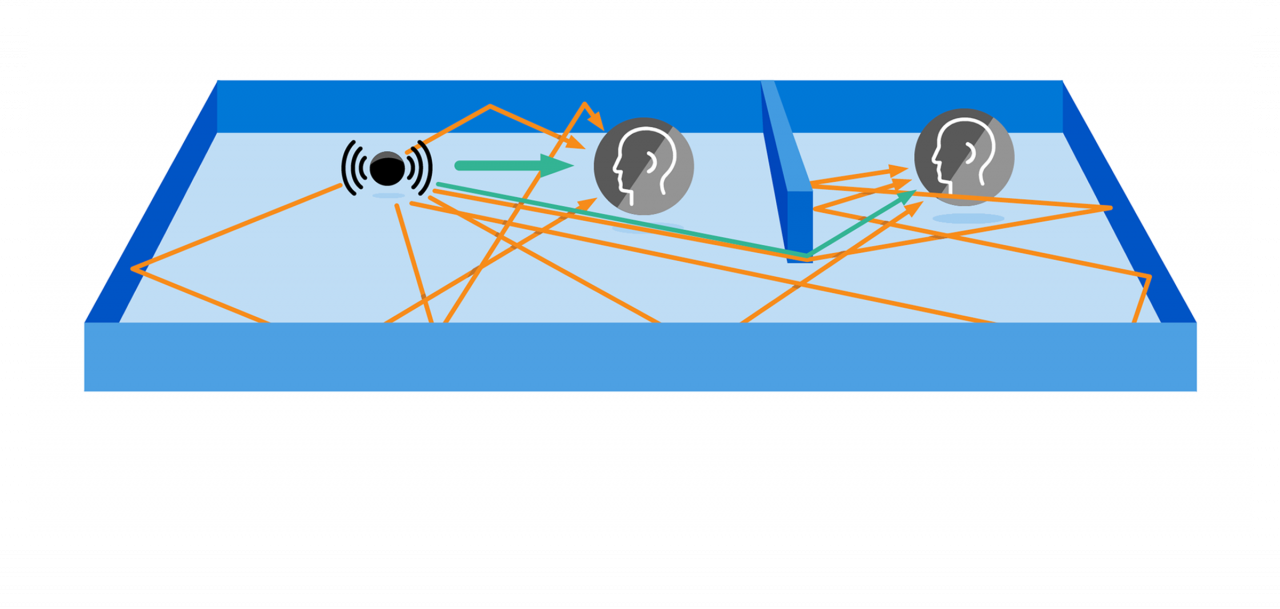

- Портал. Звук, слышимый сквозь стену со стороны источника (красный цвет), является искажённым. Двери перенаправляют звуки более достоверно.

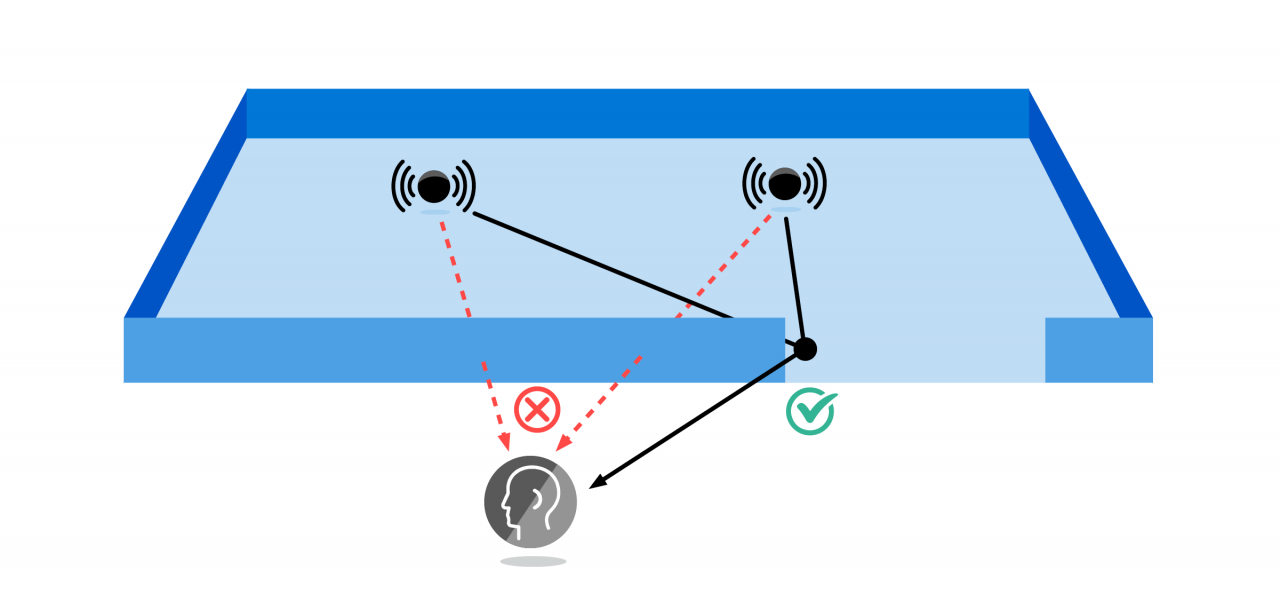

- Окклюзия. Полное уменьшение громкости из-за геометрии, включающее в себя сложное распространение и дифракцию (дифракционные пути показаны зелёным цветом).

- Реверберация. Слева рядом с источником прямой путь (зелёный цвет) оказывается более громким по сравнению с отраженным звуком (оранжевый цвет), что обеспечивает более высокую чёткость и меньшую реверберацию. Справа за перегородкой прямой путь ослаблен дифракцией, вызывая низкую чёткость и высокую реверберацию, что говорит о том, что источник звука находится в другой комнате.

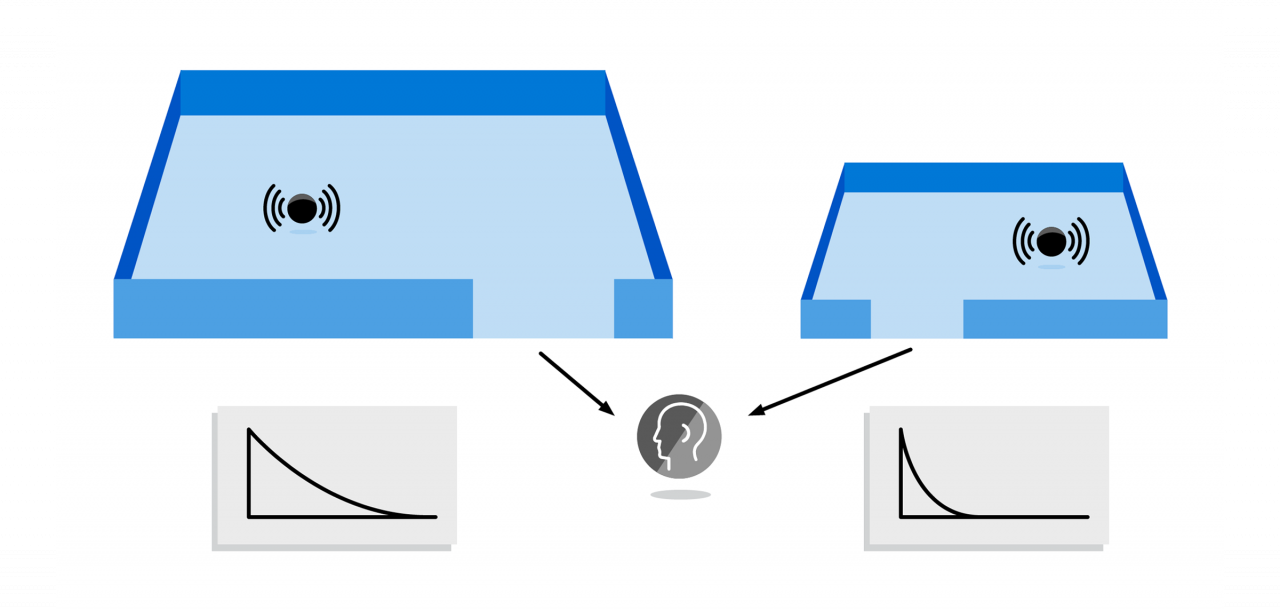

- Время затухания. Большие комнаты реверберируют дольше.

В повседневной жизни мы воспринимаем множество акустических эффектов, которые являются результатом волнового распространения звука. Они позволяют нам осознавать и ориентироваться в окружении, плавно изменяясь по мере того, как мы и окружающие нас звуки перемещаются по миру. Таким образом, игры и смешанная реальность должны воссоздавать эффекты, чтобы создать естественный звуковой ландшафт.

Project Triton моделирует множество таких важных эффектов, проиллюстрированных выше. Например, «Препятствие» и «Портал» вместе создают правдоподобное распространение звуков вокруг дверных проёмов. Обычно звукорежиссёрам приходится вручную размечать распространение звука, чтобы получить подобные результаты.

Project Triton упрощает задачу и самостоятельно управляет эффектами с учётом геометрии сцены, а также предоставляет дизайнерам новые инструменты для настройки физики в целях повествования. Например, можно уменьшить физическую реверберацию игрового диалога, чтобы сделать его более кинематографичным, либо усилить реверберацию шагов, чтобы сделать пещеру более зловещей. И всё это непосредственно во время игры.

Как это работает?

Project Triton моделирует реальную волновую физику распространения звука в сложных трёхмерных пространствах. Слышимые звуки имеют длину волны от сантиметров до метров, поэтому волновые эффекты необходимо моделировать, чтобы избежать неестественных результатов. Примером может служить «проблема фонарного столба». Тонкий фонарный столб, блокирующий звук от источника к слушателю, может перекрыть столько же, сколько бетонная стена. Мы никогда не слышим этого в реальности, поскольку звуковые волны огибают объекты, как показано на анимации выше.

Это называется дифракцией. Она играет ключевую роль в том, как звук перемещается по углам и через дверные проёмы, рассеивается и заполняет реверберацией различные комнаты. Волновое моделирование очень затратное, поэтому для работы технологии предварительно вычисляется статическая визуальная трёхмерная геометрия. Общий принцип работы аналогичен трассировке света, разве что поддерживаются движущиеся источники. Полученные данные проходят через запатентованный параметрический компрессор, который резко уменьшает размер данных и обеспечивает быстрый поиск и обработку сигналов во время исполнения программы, что позволяет Triton работать даже на мобильных устройствах, таких как Oculus Go.

Источник: thecommunity.ru

Отзыв о Tryton Pro

Сегодня мой отзыв о Tryton Pro, новом мошенническом проекте, который выдает себя за известного брокера. Аферисты предлагают привлекательные условия для торговли, обещают легкий заработок, а по факту сливают клиентов.

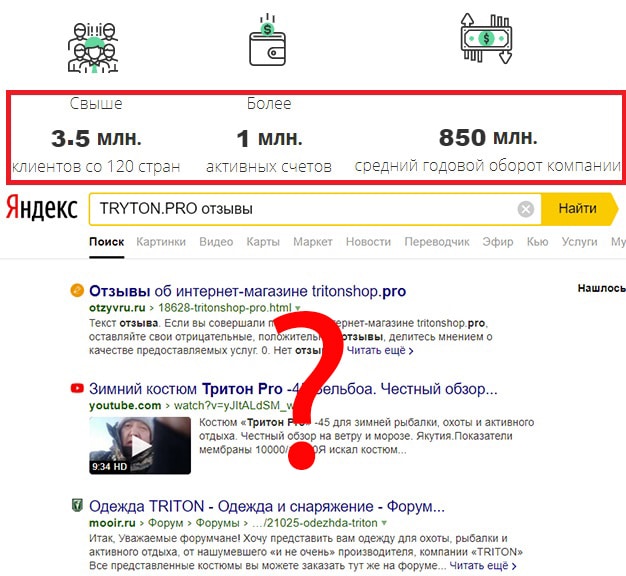

Tryton Pro – развод или нет?

Начнем с того, что авторы откровенно врут обо всем, что касается их брокера. Tryton Pro якобы обслуживает 3.5 миллионов клиентов по всему миру, а среднегодовой оборот компании составляет аж 850 миллионов долларов, однако в реальности до 2021 года про эту компанию никто ничего не слышал. Ну а в интернете отзывов о ней нет и по сей день.

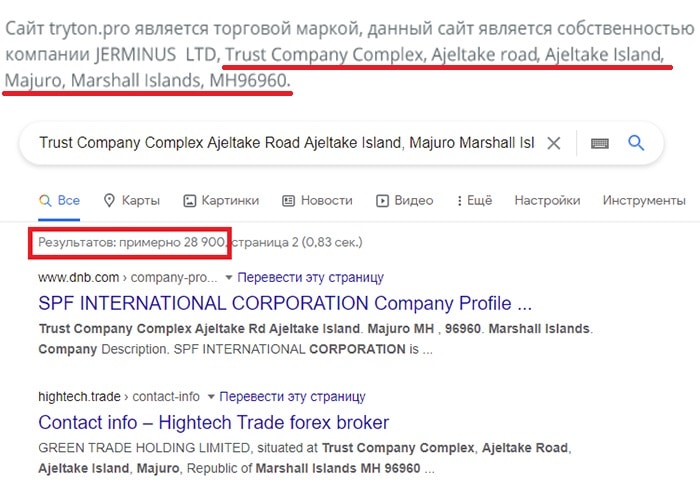

Указанный на сайте tryton.pro адрес является массовым юридическим адресом, по которому прописано несколько сотен точно таких же брокеров-однодневок. Таким образом определить, где на самом деле находится компания, невозможно.

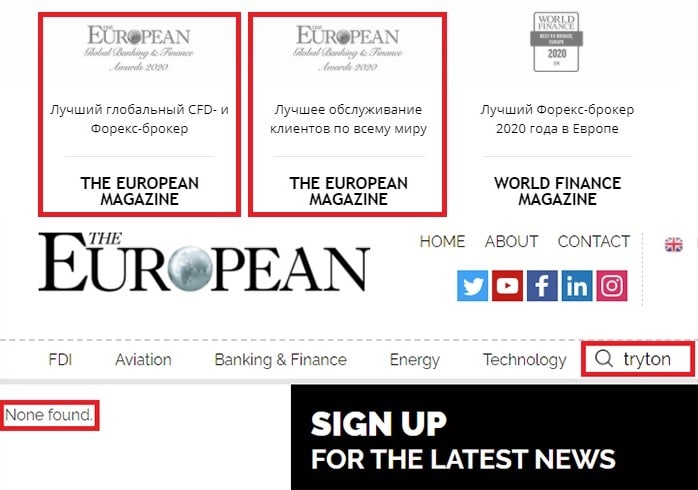

Многочисленные награды Tryton Pro также выдуманы из головы. Авторы ссылаются на мелкие, никому не известные ресурсы, на которых даже нет упоминаний брокера. То есть на сайте нет ни единого слова правды. Стоит ли доверять подобной компании? Ответ должен быть очевиден.

В чем суть развода

Суть развода Tryton Pro заключается в создании иллюзии торговли на финансовых рынках. Клиентам показывают графики финансовых активов, рассказывают, как на этом можно заработать, и уговаривают вложить деньги.

Далее менеджеры компании начинают обрабатывать жертв в индивидуальном порядке. Используя фальшивую торговую платформу, они вначале помогают получить небольшую прибыль, а затем предлагают внести еще несколько тысяч долларов.

Ну а заканчивается торговля с Tryton Pro полной потерей всех вложенных средств. Либо это происходит по вине менеджеров с их убыточными сигналами, либо на этапе вывода брокер просто не выводит клиенту деньги.

Заключение

В заключение моего отзыва о Tryton Pro я хочу в очередной раз обратить внимание на большое количество мошенников в интернете. Все связанные с финансами проекты нужно досконально проверять перед тем, как вкладывать свои деньги. Мои обзоры и отзывы трейдеров о других брокерах можно найти в пользовательском рейтинге.

Фадеев Кирилл

Фадеев Кирилл

Профессиональный трейдер BO, FX, CFD. Торгую с 2008 года, с 2014 веду блог о торговле и всем, что с ней связано.

Источник: boexpert.ru