Типовая инструкция по охране труда

для операторов и пользователей персональных

электронно-вычислительных машин (ПЭВМ) и работников,

занятых эксплуатацией ПЭВМ и видеодисплейных терминалов (ВДТ)

1. Общие положения

2. Требования безопасности перед началом работы

2.1. Перед началом работы оператор обязан:

— вымыть лицо и руки с мылом и одеть белый х/б халат;

— осмотреть и привести в порядок рабочее место;

— отрегулировать освещенность на рабочем месте, убедиться в достаточности освещенности, отсутствии отражений на экране, отсутствии встречного светового потока;

— проверить правильность подключения оборудования в электросеть;

— убедиться в наличии защитного заземления и подключения экранного проводника к корпусу процессора;

— протереть специальной салфеткой поверхность экрана и защитного фильтра;

— убедиться в отсутствии дискет в дисководах процессора персонального компьютера;

— проверить правильность установки стола, стула, подставки для ног, пюпитра, положения оборудования, угла наклона экрана, положение клавиатуры и, при необходимости, произвести регулировку рабочего стола и кресла, а также расположение элементов компьютера в соответствии с требованиями эргономики и в целях исключения неудобных поз и длительных напряжений тела.

Алгоритм. Исполнитель. Система команд

2.2. При включении компьютера оператор обязан соблюдать следующую последовательность включения оборудования:

— включить блок питания;

— включить периферийные устройства (принтер, монитор, сканер и др.);

— включить системный блок (процессор).

2.3. Оператору запрещается приступать к работе при:

— отсутствии на ВДТ гигиенического сертификата, включающего оценку визуальных параметров;

— отсутствии информации о результатах аттестации условий труда на данном рабочем месте или при наличии информации о несоответствии параметров данного оборудования требованиям санитарных норм;

— отсутствии защитного экранного фильтра класса «полная защита»;

— отключенном заземляющем проводнике защитного фильтра;

— обнаружении неисправности оборудования;

— отсутствии защитного заземления устройств ПЭВМ и ВДТ;

— отсутствии углекислотного или порошкового огнетушителя и аптечки первой помощи;

— нарушении гигиенических норм размещения ВДТ (при однорядном расположении менее 1 м от стен, при расположении рабочих мест в колонну на расстоянии менее 1,5 м, при размещении на площади менее 6 кв.м на одно рабочее место, при рядном размещении дисплеев экранами друг к другу).

3. Требования безопасности во время работы

3.1. Оператор во время работы обязан:

— выполнять только ту работу, которая ему была поручена, и по которой он был проинструктирован;

— в течение всего рабочего дня содержать в порядке и чистоте рабочее место;

— держать открытыми все вентиляционные отверстия устройств;

— внешнее устройство «мышь» применять только при наличии специального коврика;

Красный Диплом Программиста | Обзор Направления Информатика И Вычислительная Техника

— при необходимости прекращения работы на некоторое время корректно закрыть все активные задачи;

— отключать питание только в том случае, если оператор во время перерыва в работе на компьютере вынужден находиться в непосредственной близости от видеотерминала (менее 2 метров), в противном случае питание разрешается не отключать;

— выполнять санитарные нормы и соблюдать режимы работы и отдыха;

— соблюдать правила эксплуатации вычислительной техники в соответствии с инструкциями по эксплуатации;

— при работе с текстовой информацией выбирать наиболее физиологичный режим представления черных символов на белом фоне;

— соблюдать установленные режимом рабочего времени регламентированные перерывы в работе и выполнять в физкультпаузах и физкультминутках рекомендованные упражнения для глаз, шеи, рук, туловища, ног;

— соблюдать расстояние от глаз до экрана в пределах 60 — 80 см.

3.2. Оператору во время работы запрещается: касаться одновременно экрана монитора и клавиатуры; прикасаться к задней панели системного блока (процессора) при включенном питании; переключение разъемов интерфейсных кабелей периферийных устройств при включенном питании; загромождать верхние панели устройств бумагами и посторонними предметами; допускать захламленность рабочего места бумагой в целях недопущения накапливания органической пыли; производить отключение питания во время выполнения активной задачи; производить частые переключения питания; допускать попадание влаги на поверхность системного блока (процессора), монитора, рабочую поверхность клавиатуры, дисководов, принтеров и др. устройств; включать сильноохлажденное (принесенное с улицы в зимнее время) оборудование; производить самостоятельно вскрытие и ремонт оборудования; превышать величину количества обрабатываемых символов свыше 30 тыс. за 4 часа работы.

4. Требования безопасности в аварийных ситуациях

4.1. Оператор обязан:

— во всех случаях обнаружения обрыва проводов питания, неисправности заземления и других повреждений электрооборудования, появления запаха гари немедленно отключить питание и сообщить об аварийной ситуации руководителю и дежурному электрику;

— при обнаружении человека, попавшего под напряжение, немедленно освободить его от действия тока путем отключения электропитания и до прибытия врача оказать потерпевшему первую медицинскую помощь;

— при любых случаях сбоя в работе технического оборудования или программного обеспечения немедленно вызвать представителя инженерно-технической службы эксплуатации вычислительной техники;

— в случае появления рези в глазах, резком ухудшении видимости — невозможности сфокусировать взгляд или навести его на резкость, появлении боли в пальцах и кистях рук, усилении сердцебиения немедленно покинуть рабочее место, сообщить о происшедшем руководителю работ и обратиться к врачу;

— при возгорании оборудования, отключить питание и принять меры к тушению очага пожара при помощи углекислотного или порошкового огнетушителя, вызвать пожарную команду и сообщить о происшествии руководителю работ.

5. Требования безопасности после окончания работы

5.1. По окончании работ оператор обязан соблюдать следующую последовательность выключения вычислительной техники:

— произвести закрытие всех активных задач;

— выполнить парковку считывающей головки жесткого диска (если не предусмотрена автоматическая парковка головки);

— убедиться, что в дисководах нет дискет;

— выключить питание системного блока (процессора);

— выключить питание всех периферийных устройств;

— отключить блок питания.

5.2. По окончании работ оператор обязан осмотреть и привести в порядок рабочее место, повесить халат в шкаф и вымыть с мылом руки и лицо.

Источник: protrud.ru

Проектирование ПО с учетом требований стандартов безопасности

В данной статье я хотел бы затронуть тему применения требований стандартов безопасности при разработке ПО.

Основной материал подготовлен и составлен на основе требований стандарта PCI DSS. Данные требования также могут быть применены к обработке и хранению персональных данных в части выполнения требований GDPR.

Мой 12 летний опыт подготовки и успешного прохождения аудитов в разных странах мира показывает, что многие компании, которые занимаются разработкой ПО имеют системы и решения собственной разработки, которые обрабатывают карточные (и персональные) данные. А со стороны PCI Council есть даже отдельный стандарт PA DSS, который регламентирует требования к тиражируемому программному обеспечению. Вот только, большинство компаний в моей практике, будь то США, Британия или Китай, которые проходили аудит PCI DSS, не имели планов по тиражированию и продаже ПО. Более того, компании специально вносят ряд изменений в ПО используемое в рамках определенного проекта, чтобы не проходить аудит PA DSS, если это ПО внедряется на заказ. Потому не всегда выполнение требований стандарта и прохождение сертификации желанно и оправдано, а в данной статье приведены именно упомянутые стандарты, а не требования PA DSS.

Но помните, что каждый случай индивидуален, требует оценки и анализа.

Итак, давайте перейдем к детализации и описанию требований.

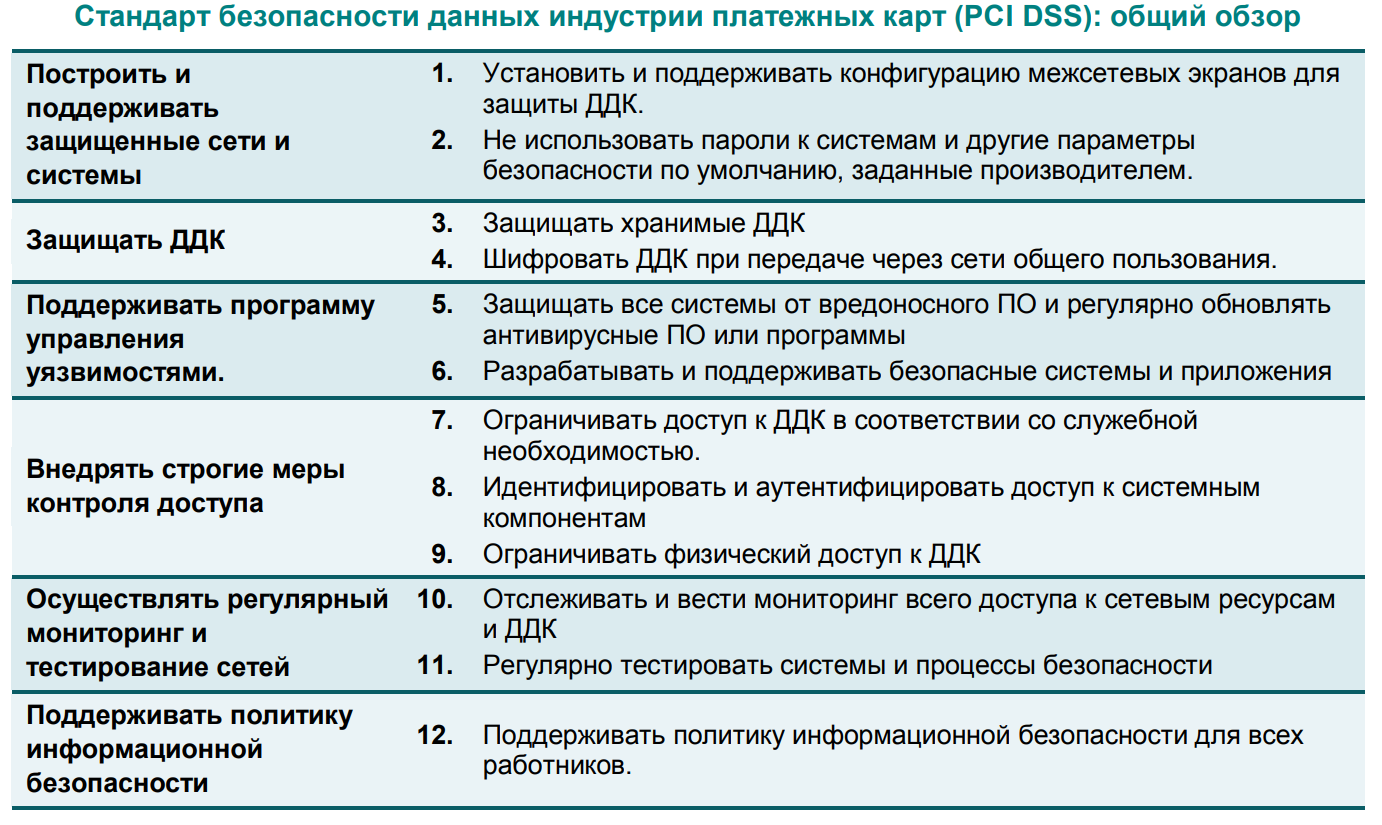

Общие разделы стандарта PCI DSS.

Требования PCI DSS (на основе требований PCI DSS 3.2.1)

1. Минимизировать места и сроки хранения критичных данных. В контексте данной публикации критичные данные — это данные, безопасность которых регламентируется требованиями PCI DSS + GDPR (карточные и персональные данные).

Нужны ли таковые данные в принципе или их можно анонимизировать? Действительно ли необходимо хранить критичные данные в таком объеме? Можно ли избежать дублирования данных и как обеспечить их минимизацию?

Кроме того, в рамках проектирования архитектуры решения и ее реализации требуется учесть в каких базах данных (таблицах), местах файловой системы, архивах и пр. будут сохранены критичные данные. Каким образом эти данные могут быть удалены. А также перешифрованы при смене ключей шифрования. Учесть увеличение нагрузки на БД в случае выполнение поиска по зашифрованным данным. Как добиться максимальной производительности системы, при обработке минимально необходимого количества критичных данных.

2. Критичные данные в базах данных, рекомендовано хранить в зашифрованном виде.

Критичные данные должны хранится в зашифрованном виде. Достаточно шифрования средствами базы данных (или файловой системы). Но значительно более безопасно использовать дополнительное шифрование в рамках передачи данных и последующего помещения в БД данных в зашифрованном виде. В этом случае требуется определить стойкий алгоритм шифрования, предусмотреть возможность перешифрования данных при смене ключа, а также безопасный метод хранения или формирования ключа.

3. Клиентские сетевые потоки данных должны передаваться в зашифрованном виде.

Критичные данные должны передаваться по шифрованному каналу. Сетевые критичные данные должны передаваться по шифрованному каналу. Формально достаточно использование протокола безопасности TLS, но лучше обеспечить шифрование передаваемой информации на уровне ПО.

Соединение приложения с базами данных рекомендовано сделать шифрованным.

4. Если собираются фото платежных карт, они должны соответствовать требованиям безопасности.

Сбор пользовательских данных для процессов верификации, часто подразумевает сбор графических материалов с изображением платежных карт, на которых могут быть указаны карточные данные (PAN, CVV). Простое решение — это удалять такие данные из систем и просить клиента самостоятельно повторно предоставлять фото копии требуемого формата. Следующий вариант — самостоятельно удалять критичные данные и сохранять фото без таковых. Еще более интересный вариант — это самописные или купленные сервисы распознавания и замыливания Cvv и номера карт на графических изображениях.

5. Базы данных должны размещаться в отдельной подсети от подсети приложений.

Для уменьшения рисков утечки критичных данных, БД должны размещаться отдельно от подсети, в которой размещены приложения. Учитывая повсеместную виртуализацию, рекомендуется также рассмотреть возможность дополнительного разделения БД и приложений.

6. Все тестовые параметры при переводе в эксплуатацию должны быть удалены.

Зачастую в рамках интеграции используются боевые аутентификационные данные. Что несет риски их компрометации. Рекомендуется использование тестовых данных, при переводе в среду эксплуатации, таковые данные должны быть изменены или удалены.

7. Требуется использовать защищенные технологии и стойкие алгоритмы шифрования.

Не все алгоритмы шифрования считаются стойкими.

Также не стоит забывать, по заказу какой страны был разработан тот или иной алгоритм и есть ли в самом алгоритме или его реализации неожиданности.

8. Запрещено хранить пользовательские пароли, только хеш (результат выполнения однонаправленного преобразования над паролем).

Банальная по своей сути рекомендация. Но до сих пор утекают базы ресурсов с полными пользовательскими паролями. Это могут быть подобранные пароли по хешам, но тем не менее так делать точно не нужно. Сам хеш лучше “солить”.

9. Проверка на OWASP TOP 10.

Необходимо проверять решение на основные уязвимости безопасности перед передачей его в эксплуатацию. Сам данный пункт достоин не то что одной, а целой серии статей от процесса проверок внутри Компании до внедрения систем Bug Bounty. Для начала рекомендуется проверять хотя бы на OWASP TOP 10.

10. Использование персонифицированных учетных записей.

Будьте аккуратны и внимательны с использованием групповых учетных записей в ПО как на этапе тестирования так и при переводе системы в промышленную эксплуатацию. Это сильно затрудняет процессы расследования, мешает разделению полномочий и не ведет ни к чему хорошему.

11. Логирование действий с возможностью перенаправления во внешние системы.

В системе должна быть предусмотрена система логирования действий пользователей и доступа к карточным данным. Логирование должно быть организовано таким образом, чтобы была возможность экспорта логов в удобном формате. Впоследствии контроль целостности логов и их хранения, а также корреляции, скорее всего будет реализован с использованием сторонней системы.

Но корректное предоставление логов должно быть разработано в системе изначально. Как и грамотная обработка ошибок. В логах должны отсутствовать критичные данные.

12. Система разграничения полномочий с минимально необходимыми правами.

В системе должна функционировать система разграничения полномочий. Такая система может базироваться на ролевой или смешанной модели доступа (матричная тоже не запрещена, но слишком сложна при поддержке и значительном количестве пользователей). Разделение ролей должно быть построено на основе матрицы разделения полномочий.

13. Шифрование безопасными ключами.

Ключи должны быть заменены не реже, чем один раз в год. Передача ключа должна осуществляться безопасными каналами. Хранение ключа должно быть обеспечено таким образом, чтобы минимизировать возможность его компрометации (безопасные решения хранения ключей, разделенное хранение ключей, процессы генерации ключей на основе имеющихся данных).

14. Требования к стойкости пароля.

Должны выбираться пароли которые не поддаются атаке перебором. Хранение и передача паролей должна быть обеспечена таким образом, чтобы минимизировать вероятность его компрометации (парольные хранилища, раздельное хранение и пр).

15. Пункт, который вероятно вы захотите дополнить самостоятельно.

Дополнительные требования GDPR

Общие разделы регламента.

16. Должна быть предусмотрена возможность выгрузки и удаления пользовательских данных.

При проектировании приложения должна быть предусмотрена возможность выгрузки и удаления пользовательских данных. Она может быть реализована как в автоматическом, так и ручном режиме.

17. Обезличенные данные.

Везде, где возможно использование анонимизированных или обезличенных данных должны использоваться именно такие данные. Количество персональных и критичных данных в системах должно быть минимизировано.

18. Должна быть предусмотрена возможность согласия пользователя на сбор и обработку его персональных данных (таких как куки), но не soft opt-in (когда считается, что согласие получается автоматически).

Кроме того, хороший документ Cookie Policy описывает техническую составляющую данного процесса.

19. Должна быть предусмотрена возможность получения согласия клиента на использование его персональных данных при рекламе, рассылках и пр. материалах.

Данное требование должно быть реализовано как Granular Consent (для каждого конкретного типа отдельно).

20. Проведение Data Mapping.

Документирование и структурирование потоков данных значительно упрощает разработку, выполнение требований и поддержку продукта.

Это последний по списку пункт, но один из самых важных в целом.

Публикация материала носит ознакомительный характер. Все указанные рекомендации являются частным экспертным мнением и могут отличаться от позиции PCI Council или ICO. Для реализации требований рекомендовано опираться на оригинальные версии официальных документов.

Если у вас есть вопросы вы можете связаться со мной по почте.

Более детально с моим опытом можно ознакомиться в рекомендательных письмах на сайте и отзывах в профиле Linkedin.

Актуальную и полезную информацию по PCI DSS и GDPR можно найти на сайте.

Источник: habr.com

ИСТРУКЦИЯ № 5 по охране труда для работы на персональных электронно-вычислительных машинах (ПЭВМ)

Cкачать: ms-word

Глава администрации

МО Суховское сельское поселение Кировского муниципального района

Ленинградской области

_____________О.В.Бармина

_____ ____________2016г.

ИСТРУКЦИЯ № 5

по охране труда для работы на персональных электронно-вычислительных машинах (ПЭВМ)

I . Общие требования безопасности

1. К работе на ПЭВМ (далее – пользователи) допускаются лица, не имеющие медицинских противопоказаний, прошедшие вводный инструктаж по охране труда и, при необходимости, первичный инструктаж по охране труда на рабочем месте, имеющие 1 группу по электробезопасности. Пользователи , работающие с ПЭВМ более 50% рабочего времени (профессионально связанные с эксплуатацией ПЭВМ), должны проходить обязательные предварительные при поступлении на работу и периодические медицинские осмотры.

При эксплуатации персонального компьютера на работника на работника могут оказывать действие следующие опасные и вредные производственные факторы:

- повышенный уровень электромагнитных излучений;

- повышение уровень статического электричества;

- пониженная ионизация воздуха;

- статические физические перегрузки;

- перенапряжение зрительных анализаторов.

2. Работник обязан:

- выполнять только ту работу, которая определена его должностной инструкцией;

- содержать в чистоте рабочее место

- соблюдать режим труда и отдыха в зависимости от продолжительности, вида и категории трудовой деятельности.

- соблюдать меры пожарной безопасности.

3.Рабочие места с компьютерами должны размещаться таким образом, чтобы расстояние от экрана одного видеомонитора до тыла другого было не менее 2,0 м, а расстояние между боковыми поверхностями видеомониторов – не менее 1,2.

4 Рабочие столы следует размещать таким образом, чтобы мониторы были ориентированы боковой стороной к световым проемам, чтобы естественный свет падал преимущественно слева.

Рабочая мебель для пользователей компьютерной техники должна отвечать следующим требованиям:

- высота рабочей поверхности стола должна регулироваться в пределах 680-800; при отсутствии такой возможности высота рабочей поверхности стола должна составлять 725 мм;

- рабочий стол должен иметь пространство для ног высотой не менее 600 мм, глубиной на уровне колен – не менее 450 мм и на уровне вытянутых ног – не менее 650 мм;

- рабочий стул (кресло) должен быть подъемно-поворотным и регулируемым по высоте и углам наклона сиденья и спинки, а также – расстоянию спинки от переднего края сиденья;

- рабочее место должно быть оборудовано подставкой для ног, имеющей ширину не менее 300мм, глубину не менее 400мм, регулировку по высоте в пределах до 150 мм и по углу наклона опорной поверхности подставки до20˚; поверхность подставки должна быть рифленой и иметь по переднему краю бортик высотой 10мм;

- рабочее место с персональным компьютером должно быть оснащено легко перемещаемым пюпитром для документов.

5. Освещенность на поверхности стола в зоне размещения рабочего документа должна быть 300-500 лк. Освещение не должно создавать бликов на поверхности экрана. Освещенность поверхности экрана не должна быть более 300 лк.

6. Для обеспечения нормируемых значений освещенности в помещениях для использования ПЭВМ следует проводить чистку стекол оконных рам и светильников не реже двух раз в год и проводить своевременную замену перегоревших ламп.

7. Работник обязан соблюдать режим труда и отдыха при работе с ПК в зависимости от продолжительности, вида и категории трудовой деятельности:

— группа А — работа по считыванию информации с экрана ВДТ с предварительным запросом,

— группа Б — работа по вводу информации,

— группа В — творческая работа в режиме диалога с ПЭВМ.

При выполнении в течение рабочей смены работ, относящихся к различным видам трудовой деятельности, за основную работу с компьютером следует принимать такую, которая занимает не менее 50% времени в течение рабочей смены или рабочего дня.

Для видов трудовой деятельности устанавливается 3 категории тяжести и напряженности работы с компьютером, которые определяются: для группы А – по суммарному числу считываемых знаков за рабочую смену (не более 60000 знаков за смену); для группы Б – по суммарному числу считываемых или вводимых знаков за рабочую смену (не более 40000 знаков за смену); для группы В – по суммарному времени непосредственной работы с компьютером за рабочую смену ( не более 6 часов за смену)

При 8- часовом рабочей смене и работе на компьютере регламентируемые перерывы следует устанавливать:

Для I категории работ через 2 часа от начала рабочей смены и через 2 часа после обеденного перерыва продолжительностью 15 мин каждый;

Для II категории работ через 2 часа от начала рабочей смены и через 1,5 -2,0 часа после обеденного перерыва продолжительностью 15 минут каждый или продолжительностью 10 мин через каждый час работы;

Для III категории работ через 1,5 – 2,0 часа от начала рабочей смены и через 1,5 – 2,0 час после обеденного перерыва продолжительностью 15 мин через каждый час работы.

При 12-часовой рабочей смене регламентированные перерывы должны устанавливаться в первые 8 часов работы аналогично перерывам при 8-часовой рабочей смене, а течение последних 4 час работы, независимо от категории и вида работ, каждый час продолжительностью 15 мин.

Приложение 1

Категория работы с ВДТ или ПЭВМ

Уровень нагрузки за рабочую смену при видах работ с ВДТ

Суммарное время регламентированных перерывов, мин

группа А, количество знаков

группа Б, количество знаков

Источник: xn--b1agoococns.xn--p1ai