С VPN сталкивались если не все, то очень многие: для удаленной работы или для использования сервисов, неработающих в России (например, онлайн-кинотеатр Disney+ ). А вот Tor у многих ассоциируется с атрибутом киберпреступника и не воспринимается как повседневный инструмент.

Постараемся развеять опасения, расскажем как работают VPN и Tor, и под какие сценарии использования подходят.

Что такое VPN и как он работает?

VPN — это виртуальная частная сеть. Подключиться к ней можно, если скачать и установить приложение какого-либо VPN-сервиса. Все данные в этой сети шифруются и если их перехватят, то злоумышленники не смогут установить отправителя, а также узнать содержимое.

Это очень упрощенное описание работы VPN, если интересно узнать детали, то у нас есть подробный разбор.

Преимущества использования VPN:

- Шифрование.

Все данные между устройством и VPN-сервером передаются безопасно. - Скрытие IP-адреса

Все запросы к сайтам и сервисам будут исходить не от пользователя, а от VPN-сервера, а значит отследить запрос будет проблематично. - Скорость

Платные сервисы предоставляют мощные сервера с минимальным пингом и при их использовании можно не заметить потери в скорости. У бесплатных VPN дела обстоят значительно хуже из-за загруженности. - Легкость настройки и использования

Скачиваем приложение, логинимся и нажимаем одну-две кнопки. Всё, магия произошла и соединение защищено. - Подключение на нескольких устройствах

VPN можно использовать на любом устройстве, у которого есть возможность установки приложений. Есть ещё вариант подключения к VPN c роутера, но для этого нужно углубиться в изучение его прошивки. - Подмена геолокации

Одно из ключевых преимуществ. Например, до выхода Spotify в России, очень многие пользовались сервисом именно через VPN, т.к. он был недоступен с российских IP.

Что такое браузер Tor и как он защищает вашу анонимность в интернете?

Недостатки VPN:

- Не все защищают конфиденциальность

Существуют сервисы, которые «теряют» данные пользователей или целенаправленно продают их рекламодателям . - Некоторые VPN записывают активность пользователей и могут отслеживать

В слежке замечены многие бесплатные сервисы, которые компенсируют затраты на оборудование перепродажей пользовательских данных (интересы, посещенные сайты и тд). - Бесплатный VPN может содержать вредоносное ПО

Зачастую, делается это целенаправленно и с одной целью — заработать любой ценой. - VPN не защищает данные, которые покинули сервер

Если вы обращаетесь к сайту с включенным VPN, то все данные между вашим устройством и VPN-сервером в безопасности, но дальше они передаются через общую сеть, и их безопасность зависит только от конкретного сайта. - Платные

Надежный сервис, без ведения журналов активности и с мощными серверами будет платным. Бесплатные ограничивают список серверов для подключения.

Что такое Tor?

Tor кажется чем-то похожим на VPN, но окутанным «мифами и легендами» о даркнете. Задачи выполняет аналогичные: шифрование передаваемых данных, скрытие IP-адреса, подмена геопозиции и анонимность личности.

СРОЧНО УДАЛИ TOR BROWSER

Как работает Tor?

Tor — это сеть распределенных серверов , которыми управляют энтузиасты , т.е. такие же люди как я или ты. Это ключевое отличие от VPN, где управление осуществляет коммерческая компания или твой работодатель.

Подключение к сети Tor происходит в несколько этапов:

- Выбираются 3 случайных сервера и между ними устанавливается связь. Эти сервера называют узлами и именуют по порядку прохождения запроса: входной (сторожевой), посреднический (средний) и выходной.

- Данные, которые необходимо отправить, шифруются трижды . Первое шифрование предназначено для дешифрования выходным узлом, второе для расшифровки посредническим (средним) узлом, а первое для входного (сторожевого) узла.

- Входной узел получает данные, расшифровывает их и видит только адрес посреднического узла, сами данные он прочитать не может . Они передаются среднему узлу.

- То же самое происходит на среднем узле и данные отправляются к выходному узлу.

- Выходной узел считывает адрес назначения и отправляет данные к нужному сайту.

В такой схеме подключения только входной узел знает, откуда приходят данные. Средний узел не знает ничего об отправителе и о содержимом. Выходной узел знает только адрес назначения.

Узлы сменяются автоматически через определённый временной промежуток, а также их можно поменять вручную. В последних версиях протокола изменять сторожевой узел нельзя и для него выбираются доверенные и надежные сервера, во избежание компрометации личности.

Отличия Tor от VPN:

- Сеть Tor не принадлежит коммерческой компании и полностью децентрализована

- Серверы не предопределены заранее и меняются через определенный промежуток времени.

- Пользовательские данные не регистрируются

- Данные шифруются трижды, в отличие от VPN с однократным шифрованием

Преимущества:

- Сеть полностью бесплатна

Сервера поддерживают волонтёры, а инфраструктура существует за счёт пожертвований. - Обеспечивает почти полную анонимность при правильной конфигурации и при использовании дополнительных средств анонимизации.

- Заблокировать работу сети довольно сложно

Выходные узлы поддерживают энтузиасты, а список мостовых узлов распространяют всеми возможными способами. - Три уровня шифрования данных

Попытки взломать Tor и перехватить данные продолжаются с момента основания, но компания оперативно реагирует и оперативно устраняет уязвимости. - Простота настройки и использования

Для базовой безопасности достаточно установить специальную версию браузера Mozilla .

Недостатки:

- Медленный

Три уровня шифрования и несколько прокси-серверов значительно снижают скорость сети. - Низкая скорость загрузки торрентов и проблемы с P2P сетями

Причина в нескольких промежуточных серверах. Так же есть риск раскрытия реального IP адреса. - Использование Tor может вызвать лишние вопросы

Сам факт использования не является нарушением закона, но может вызвать повышенный интерес, например при поездке в КНР или Иран. - Нет «классической» поддержки пользователей

Сеть держится на энтузиастах и добровольцах, поэтому поддержка пользователей — это форумы и раздел FAQ .

Источник: dzen.ru

VPN vs Tor vs dVPN — чём их различие?

В этой статье мы разберём принципиальные различия между технологиями трёх видов, которые защищают вашу приватность в Интернете: VPN, Tor и dVPN на примере Mysterium Network.

Что такое Tor и чем он отличается от распределённого VPN (dVPN)?

Интернет изначально не создавался конфиденциальным и безопасным по умолчанию. Хоть его гибкие протоколы и позволяют людям разрабатывать уникальное программное обеспечение и приложения, тем не менее по-прежнему требуется обеспечивать их защищённость. В данном сравнении dVPN, VPN и Tor мы рассмотрим, в чём заключаются сходства и различия этих технологий.

Tor — это проект, который с 2002 года разрабатывался для защиты конфиденциальности пользователей. Это браузер с открытым исходным кодом, позволяющий осуществлять анонимные соединения через интернет. Впервые он был разработан учеными-компьютерщиками Полом Сиверсоном, Роджером Динглдином и Ником Мэтьюсоном, которые изначально называли проект «Луковая Маршрутизация» (Tor — The Onion Routing) благодаря наличию в нём «слоёв» шифрования.

Tor-браузер и VPN схожи по своим целям, но не по технологическому решению. В то время как они оба скрывают вашу личность, обеспечивая конфиденциальность и шифрование вашей активности в Интернете, у каждого из них имеются определённые преимущества и недостатки. Вот почему совместное использование двух этих систем — это самый беспроигрышный вариант защиты вашей цифровой конфиденциальности.

Как работает Tor

Tor использует систему, которая изначально была разработана морским флотом США для защиты разведывательных коммуникаций. Он упаковывает ваши данные в маленькие, шифрованные пакеты перед тем, как направить их через огромную сеть нод (узлов), каждая из которых может управляться кем угодно. Маршрут определяется заранее случайным образом, и ваш трафик пройдёт минимум через 3 ретранслирующих ноды прежде чем попадёт на конечную выходную exit-ноду.

Каждый раз, когда ваш трафик проходит через ретранслирующую ноду, шифрующий слой удаляется, чтобы выяснить, на какую следующую ноду трафик должен быть отправлен далее. Каждая промежуточная нода сможет расшифровать только те данные, которых достаточно, чтобы узнать о расположении следующей ноды и предыдущей, с которой был трафик отправлен.

Однако EXIT-ноды удаляют и последний слой шифрования. Они не могут видеть ваше расположение или IP-адрес, но способны видеть ваши действия, если вы посещаете небезопасный веб-сайт (не HTTPS).

Как работает VPN?

Стандартная VPN кажется гораздо более простой, так как здесь участвует третья сторона. Ваш VPN-провайдер будет шифровать все ваши данные и активность в браузере, направляя весь ваш трафик на удалённый сервер, арендованный им либо находящийся в его собственности. Обычно вы можете выбрать из списка серверов, расположенных по всему миру, таким образом вы сможете получить доступ к заблокированному контенту, расположенному там же, где и VPN-сервер.

Децентрализованный VPN более схож с архитектурой Tor. Являясь одноранговой системой, вы встраиваетесь в глобальную сеть из нод, добровольно запущенных людьми. Тем не менее, каждой ноде ещё и платят за предоставление VPN-услуги и поддержание работоспособности сети.

В случае с Mysterium Network вы можете выбрать ваше соединение из списка нод (большинство из них предоставляет резидентные, то есть, частные домашние ip-адреса), расположенных по всему миру. Трафик шифруется и направляется в сеть, а вы платите ноде за время вашего подключения либо за трафик, посылаемый через неё. Mysterium создал свою собственную систему микроплатежей специально для обеспечения таких быстрых, частых и мелких P2P-транзакций.

А теперь давайте погрузимся в сравнение «VPN vs Tor vs dVPN», чтобы вы могли увидеть, как они соотносятся между собой.

Mysterium Network

Глобальная коллекция нод (запущенных, как правило, у пользователей дома), поддерживающая VPN-сеть путём сдачи в аренду своих P2P-каналов в обмен на криптовалюту.

Пользователи легко могут стать нодой, также как и загрузить приложение VPN, чтобы выбирать ноды из глобального меню.

Основная цель Tor — это конфиденциальность и анонимность. Это браузер, который анонимизирует ваш доступ в интернет, направляя ваш трафик через несколько нод, которые могут быть организованы кем угодно. Ваш трафик не может быть отслежен, так как каждая нода шифрует его и скрывает IP-адрес источника.

Является скорее не сетью, а глобальным централизованным VPN-сервисом, который использует выделенные серверы дата-центров, расположенных по всему миру в сотнях различных локаций. Такие VPN-компании обеспечивают работу централизованных VPN-сетей, также разрешают P2P-трафик на некоторых серверах, и кроме того могут предоставлять выделенные IP-адреса, Double VPN, Onion Over VPN и подключение к анонимной сети Tor.

Как ноды стимулируются или вознаграждаются?

Mysterium Network

Пилотная программа

Ежемесячные премии (bounty) в виде криптовалюты, которыми вознаграждаются ноды. Требуется только крипто-кошелек на блокчейне Ethereum.

Платежная сеть P2P (ожидается в ближайшее время)

Ноды устанавливают свою собственную цену, основанную на спросе и предложении. Эта уникальная система микроплатежей использует криптовалютные транзакции, таким образом ноды могут продавать свою пропускную способность через маленькие интервалы времени, обеспечивая безопасность и удобство.

В сети Tor нет какого-либо стимулирования нод. Все они управляются волонтёрами.

Такое отсутствие стимуляции нод в сети привело к тому, что она остаётся относительно небольшой (после 10 с небольшим лет развития она до сих пор имеет всего 6500 EXIT-нод).

Ноды в централизованных VPN не стимулируются, так как инфраструктурой владеют компании, которые взимают плату за услугу с конечных пользователей.

Принятие ноды в работу

Mysterium Network

Каждый может запустить ноду, используя свой ноутбук или даже мини-компьютер, такой как Raspberry Pi. В будущем для запуска ноды планируется поддержка даже мобильных устройств. Привяжите ноду к предназначенному для неё адресу кошелька Ethereum c помощью лёгкой в использовании панели мониторинга и отслеживайте доходы на My.Mysterium.Network.

Любой может создать и запустить ноду в сети Tor. Однако существуют различные технические требования, и не рекомендуется запускать ретранслирующую ноду (не EXIT-ноду) с роутера любительского уровня, так как для него нагрузка может оказаться чрезмерной.

VPN-компании управляют своими собственными серверами / EXIT-нодами, поэтому все настройки и обслуживание выполняются сотрудниками компании.

Оплачивая услугу, пользователи получают доступ к VPN-сервису, но не поддерживают его своими мощностями.

Стоимость и комиссионные сборы, связанные с работой ноды

Mysterium Network

Пока Mysterium VPN находится в тестовой сети, на текущий момент его использование является бесплатным.

В какой-то момент пользователи с помощью криптовалюты будут платить по схеме pay-per-use (оплата по мере использования) только за ту пропускную способность, которую они потребляют.

Ноды получают оплату в криптовалюте напрямую от пользователей данной VPN-услуги, в свою очередь выплачивая небольшой взнос своему платёжному хабу за валидацию полученных платежей, подобно тому, как вы платите майнерам за обработку транзакций в блокчейн-сети.

Tor бесплатный для использования.

Модель ежемесячной подписки вместо схемы с «оплатой по мере использования». Иногда пользователей даже призывают оплатить 3-летнюю подписку авансом.

Безопасность пользователя

Mysterium Network

Mysterium — это быстрый и масштабируемый фреймворк, который переосмысливает конфиденциальность, получаемую посредством VPN. Он построен таким образом, что в сеть узлов могут быть включены различные протоколы.

Mysterium также работает над решением сетевого слайсинга, который способен направлять трафик на различные сервисы через разные ноды.

Благодаря протоколам Wireguard и OpenVPN трафик пользователя зашифрован, поэтому даже провайдеры не могут увидеть, что там внутри него.

Несмотря на то, что Tor обладает более хорошими свойствами конфиденциальности/анонимности и отлично скрывает вашу активность в Интернете, ваш провайдер по-прежнему способен видеть, что вы подключены к Tor. Это может привести к слежке, поскольку госорганы США (FBI/NSA) постоянно пытаются взломать Tor и раскрыть деятельность его пользователей.

Владелец входной ноды может видеть ваш реальный IP-адрес. После этого нода прячет ваш IP-адрес и остальные ноды не смогут узнать о том, кто вы. Последняя же нода увидит, какие вы открываете сайты, но не ваши идентификационные данные.

Всё это представляет собой некоторые риски при использовании сети, но в плане конфиденциальности на данный момент это лучший из доступных вариантов.

Традиционные VPN-сервисы направляют весь пользовательский интернет-трафик через удаленный сервер, скрывающий IP-адреса и шифрующий все входящие и исходящие данные. В своих приложениях для шифрования они используют технологии OpenVPN и Internet Key Exchange v2/IPsec.

NordVPN призналась, что их серверы были взломаны вследствие того, что их внутренний приватный ключ с истекшим сроком действия был раскрыт, потенциально позволив любому поднять свой собственный сервер, выдающий себя за сервер компании.

Кроме того, VPN exit-нода знает как IP-адрес пользователя, так и адрес назначения. Если конечный пункт не зашифрован (например, не использует HTTPS), то нода сможет видеть содержимое, который вы просматриваете.

Политика хранения логов

Mysterium Network

Никакой централизованной записи логов. Распределённая архитектура Mysterium Network устраняет любую техническую возможность для централизованного сбора или хранения логов.

Полагают, что определённое количество нод в сети Tor запущено подставными лицами (к примеру, NSA — Агентство национальной безопасности США), которые потенциально могут контролировать достаточное количество узлов для эффективной слежки за пользовательской активностью. Сеть Tor сама по себе не в состоянии хранить логи, однако входная и выходная ноды способны видеть ваш трафик или IP-адрес, но в действительности, чтобы распознать вашу личность, сбор информации по кусочкам в одно целое потребует немало усилий.

Теоретически, централизованные VPN «способны» хранить логи пользовательской активности, но многие из них утверждают, что придерживаются политики нулевых логов. Тем не менее, никто не может по-настоящему быть увереным в том, что они не сотрудничают с правительствами или не продают третьим лицам данные о навигации пользователей.

Безопасность ноды

Mysterium Network

Для защиты ноды Mysterium позволяет владельцу ноды выбрать пользовательский трафик только из белого списка. Однако ноды могут принимать любой вид трафика и увеличить потенциал своего заработка. Вскоре они будут выявлять и блокировать недобросовестных участников при помощи системы зарегистрированных идентификаторов и репутации.

В настоящее время мы занимаемся исследованием и разработкой решения сетевого слайсинга, позволяющее каждому владельцу ноды заранее выбрать тип трафика, который он пожелает пропускать через ноду — например, соцсети, блоги, стримы и т. д., в то время как остальной трафик может быть либо отправлен через сеть Tor, либо отклонен.

Запуск ноды может быть рискованным, так как будучи exit-нодой вы потенциально можете принимать массу сомнительного исходящего трафика. Роль exit-ноды сопровождается высочайшей юридической ответственностью и рисками, так что вам не следует запускать ноду из дома. Ваш провайдер может отключить вас от услуги, а дальше можно начать получать письма из различных ведомств.

Ноды защищены, поскольку централизованный VPN принимает на себя все угрозы безопасности, а также правовые риски.

Простота использования

Mysterium Network

VPN или TOR: сравнение преимуществ и недостатков

Tor и VPN представляют собой инструменты обеспечения конфиденциальности со своими достоинствами и недостатками. Какой из этих двух вариантов лучше всего подходит именно вам? Всё зависит от сценариев применения и какие угрозы в интернете стоят перед вами.

Оглавление показать

- Сравнение скорости Tor и VPN

- Шифрование и безопасность

- Анонимность

- Применение в реальных сценариях (ключевое различие)

- Tor

- VPN

Данная статья написана с целью помочь выбрать между Tor и VPN под ваши конкретные нужды. Сравнение между двумя вариантами будет вестись по следующим параметрам:

- Скорость.

- Шифрование и безопасность.

- Анонимность.

- Стоимость.

- Работа в браузере, потоковая трансляция, торренты.

- Простота применения.

- Универсальность.

- Надёжность.

Сравнение скорости Tor и VPN

По скорости доступа в интернет разница между VPN и Tor огромная.

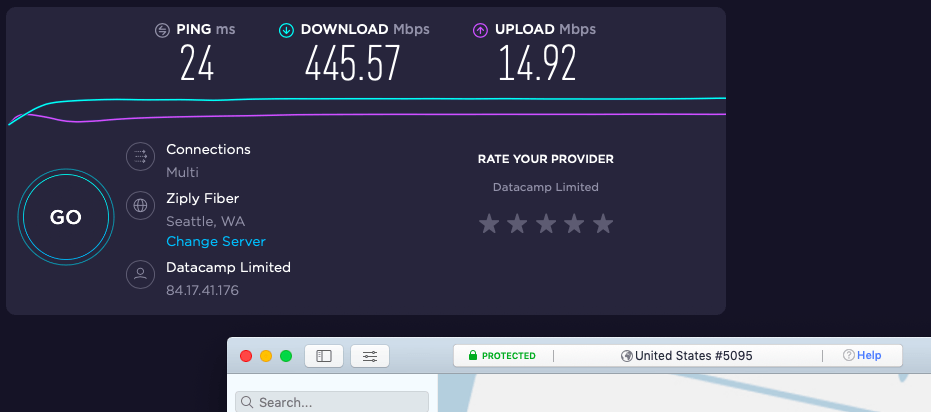

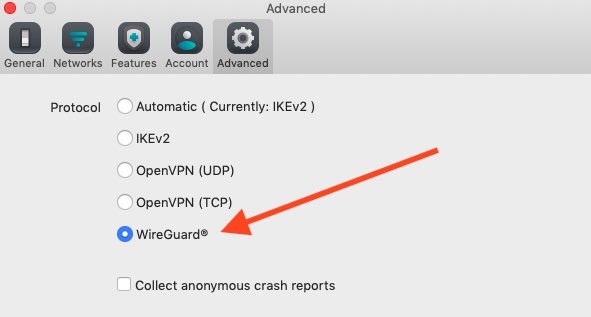

VPN позволяет получить до 300-400 Мбит/с и даже выше в хорошем VPN-сервисе. Производительность серверов VPN в последние годы заметно выросла благодаря появлению протокола WireGuard VPN. Кроме скоростей этот подход повышает надёжность и улучшает шифрование. Ниже показано тестирование скорости в сервисе NordVPN с применением протокола WireGuard через сервер на территории США:

Использовать VPN с применением WireGuard намного быстрее, чем подключаться через Tor

Скорость в данном случае приближается к 450 Мбит/с, в результате чего NordVPN является лидером среди сервисов VPN.

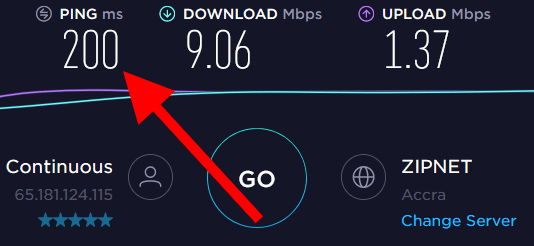

Теперь посмотрим на Tor. Хотя скорость сети в последние годы немного выросла, она по-прежнему намного уступает VPN. Сеть Tor страдает от больших задержек, поскольку трафик проходит через три ретранслятора. В тестах скорость составляла примерно 5 Мбит/с, иногда можно получить 9-10 Мбит/с.

Как видим, разница в скорости может быть 50-кратная. Также нужно обращать внимание на очень высокие задержки в сети Tor. Это снижает производительность и сайты в интернете загружаются медленнее. Будет затруднительно смотреть и трансляции видео из интернета.

Победитель по скорости: VPN .

Шифрование и безопасность

Tor использует многослойную систему шифрования, которая включает в себя в том числе совершенную прямую секретность. Трафик пропускается через три ретранслятора, все они зашифрованы.

- Входной ретранслятор. Первый ретранслятор в цепи, он может видеть IP-адрес пользователя.

- Промежуточный ретранслятор.

- Выходной ретранслятор. Последний ретранслятор в цепи, через который трафик возвращается в обычный незашифрованный интернет. Если этот ретранслятор окажется вредоносным, он потенциально сможет прочитать ваши данные и изменить их.

По умолчанию трафик в сети Tor направляется через эти три узла, прежде чем покинуть сеть.

В Tor шифрование работает только в браузере. Это большой недостаток по сравнению с VPN.

За пределами браузера трафик остаётся незашифрованным и посторонние могут узнать ваш настоящий IP-адрес и местоположение. Документы, торрент-клиенты, обновления и т.д. показывают ваш трафик и настоящий IP-адрес незашифрованному интернету. С VPN такой проблемы не будет.

В случае с VPN трафик обычно защищается протоколами OpenVPN или IPSec. Также соединение шифруется с применением совершенной прямой секретности. OpenVPN представляет собой наиболее распространённый протокол, где обычно применяется 256-битный шифр AES, считающийся наиболее безопасным. Также набирает популярность WireGuard, где применяется шифрование ChaCha20. Большинство сервисов VPN дают возможность выбирать протокол и шифрование в своём приложении. Вот как выглядит выбор протокола в сервисе Surfshark:

Большинство провайдеров VPN направляют трафик только через один узел. Однако, бывают напоминающие сеть Tor сервисы с несколькими узлами, где их может быть 2-4. Например, NordVPN и Surfshark пропускают трафик через два сервера.

В отличие от Tor, VPN зашифровывает весь трафик на операционной системе. Это предлагает высокий уровень защиты.

Победитель по шифрованию: VPN .

Анонимность

Анонимность связана с безопасностью и с тем, насколько хорошо шифрование противостоит уязвимостям, способным деанонимизировать пользователя.

Tor. В сети Tor на протяжении многих лет бывали случаи, которые демонстрировали проблемы с конфиденциальностью. Судебное разбирательство 2017 года показало, что ФБР может устанавливать личности пользователей, их реальный IP-адрес и активность.

В тот раз ФБР смогло лишить пользователей Tor анонимности, используя инструменты для сбора доказательств из даркнета. Данный метод представляет ценность для ФБР, поэтому правительство ни за что не покажет использовавшийся тогда исходный код.

Были и другие свидетельства того, что государственные структуры могут определять личности пользователей сети. В результате данная сеть становится бесполезной для желающих работать анонимно.

За минувшие годы накопилось немало доказательств того, что сеть Tor уязвима перед различными эксплоитами.

VPN. В отличие от сети Tor, не было свидетельств, что правительственные организации могут взломать надёжный сервис VPN с правильной настройкой шифрования, вроде OpenVPN с AES-256. Были свидетельства в пользу того, что слабые протоколы вроде IPSec и PPTP уязвимы перед эксплоитами, но OpenVPN и WireGuard при правильной реализации пока считаются безопасными.

Когда правительство нацеливается на определённых пользователей VPN, оно использует не взлом шифрования, а давление на провайдера VPN, чтобы он отслеживал действия этих пользователей.

Можно назвать несколько примеров действий подобного рода:

- ФБР оказывало давление на сервис IPVanish для записи данных определённого пользователя ради уголовного дела.

- ФБР оказывало давление на сервис PureVPN для записи данных определённого пользователя для расследования дела о киберпреследовании.

Эти дела показывают важность выбора надёжного сервиса VPN, который не ведёт логов и располагается в безопасной юрисдикции.

Применение в реальных сценариях (ключевое различие)

Главная разница между Tor и VPN в том, как их можно применять. В случае с Tor ФБР может взломать и установить личности пользователей. Неизвестно, какими именно методами это происходит, но подтверждения такой возможности появляются регулярно.

В случае с сервисами VPN ФБР не может взломать шифрование, вместо этого оказывая давление на провайдера, чтобы он записывал пользовательские данные. В таком случае нужно пользоваться сервисом, который работает в безопасной стране.

Победитель по анонимности: VPN .

Стоимость

Для некоторых пользователей цена работы может быть главным фактором.

Преимущество сети Tor заключается в бесплатном доступе к ней. Проект некоммерческий с финансированием из разных источников, главным образом от правительства США.

Среди главных недостатков VPN может быть высокая цена подписки. Она может варьироваться от $2 до $10 в месяц. Достоинством является существование более дешёвых сервисов. Существуют и полностью бесплатные варианты, но исследования демонстрируют, что это не лучший выбор. В них может быть много рекламы и уязвимостей.

Победитель по цене: Tor .

Работа в браузере, потоковая трансляция и торренты

Работа с Tor и VPN на протяжении многих лет позволяет сделать выводы. При использовании Tor невозможно не заметить снижения скорости доступа в интернет. Пинг станет намного выше.

Работа в браузере. Доступ к сайтам будет медленнее, поскольку трафик проходит через три ретранслятора.

Потоковая трансляция. Из-за большого пинга и невысокой скорости доступа потоковые трансляции будут работать неидеально. С течением лет Tor становился быстрее, но просмотр видео по-прежнему вызывает затруднения, особенно если это видео высокого разрешения.

Торренты. Не следует пользоваться сетью Tor для работы с торрентами, о чём говорится в Tor Project. Даже если настроить торрент-клиент для маршрутизации трафика в сети Tor, скорость будет очень низкой. Для торрентов лучше пользоваться VPN.

Как видим, сетью Tor можно пользоваться максимум для чтения сайтов, и то скорость будет низкая.

VPN. Если выбрать качественный сервис VPN, вы не заметите снижения скорости по сравнению с доступом в интернет без VPN.

Просмотр сайтов. Разница практически отсутствует.

Потоковая трансляция. Проблем с просмотром видео также возникнуть не должно.

Торренты. VPN могут немного уменьшить скорость скачивания файлов в торрентах, но разница будет небольшой. Зато при помощи качественного сервиса VPN вы сможете избежать проблем с авторскими правами.

Победитель по работе в браузере, потоковой трансляции и торрентам: VPN .

Простота применения

Работать с Tor и VPN нетрудно.

Tor. Если вы применяете немодифицированный браузер Tor, он легко настраивается и используется.

- Скачайте установочный пакет.

- Нажмите на кнопку для подключения к сети Tor.

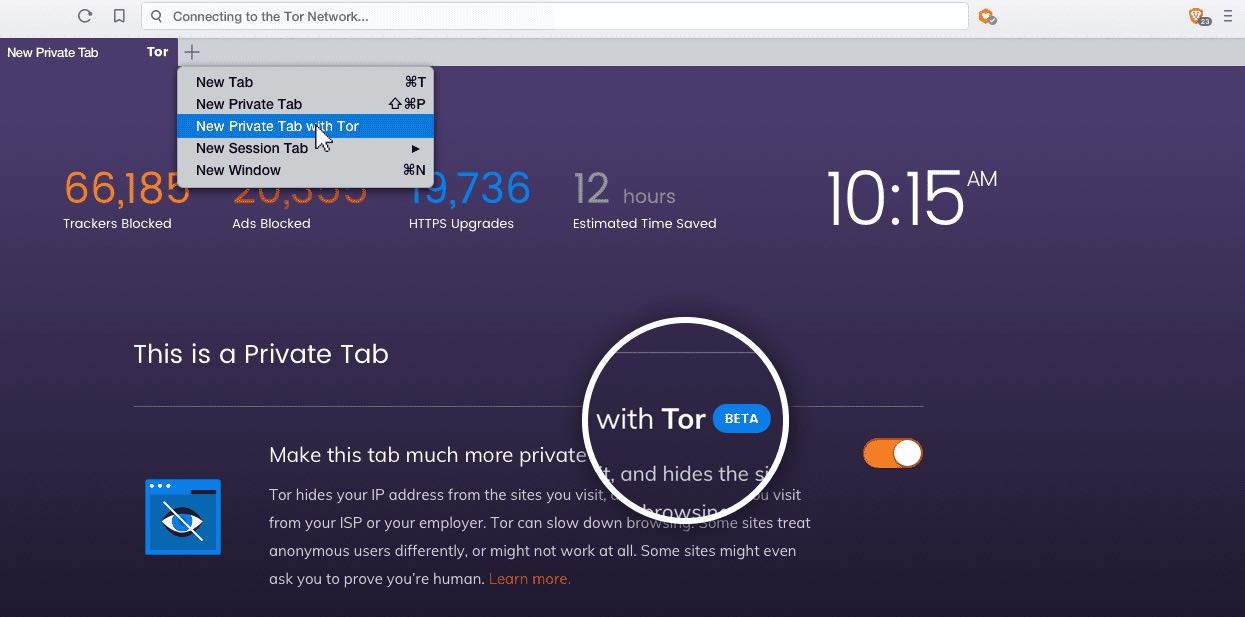

Также можно подключиться к этой сети через браузер Brave.

Вручную настроить Tor в другом браузере может быть непросто. Настройка разных приложений для использования Tor тоже может вызвать затруднения. Могут возникнуть проблемы при использовании этой сети на мобильных устройствах, но их можно попытаться решить.

VPN. Работать с VPN тоже достаточно легко.

- Купите подписку на VPN.

- Скачайте клиент VPN на своё устройство.

- Подключитесь к серверу VPN.

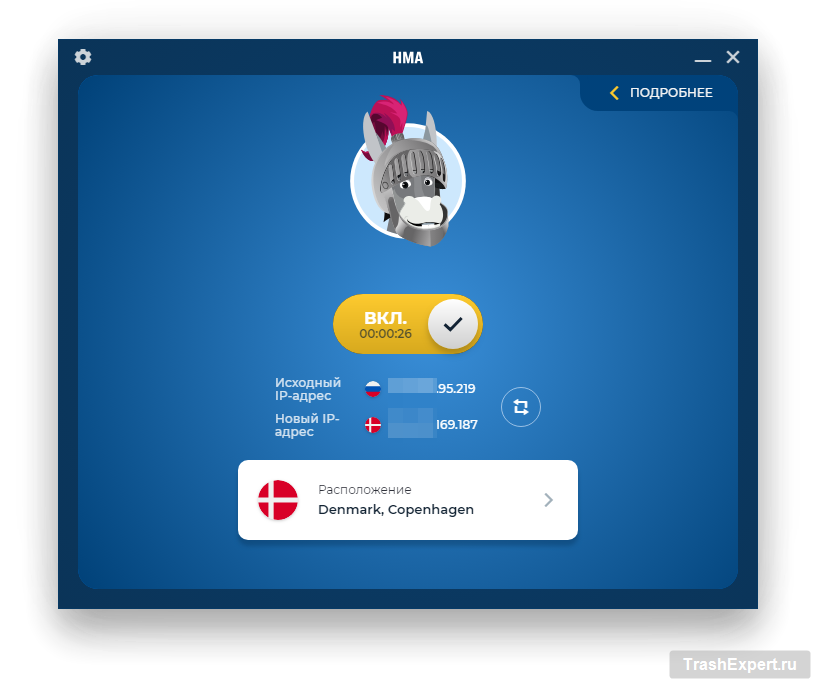

На изображении ниже показано подключение к сервису HMA VPN:

В некоторых случаях настройки могут вызывать чуть больше затруднений. Например, при установке VPN на маршрутизатор или ручной настройке VPN в операционной системе вроде Linux.

Победитель по простоте применения: ничья.

Универсальность

В данном случае необходимо рассмотреть возможность адаптации использования сервисов для разных задач.

VPN. Можно применять по-разному, не только для шифрования трафика на компьютере.

- В большинстве операционных систем VPN встроен и может поддерживать протоколы IPSec или WireGuard.

- VPN может использоваться на мобильных устройствах с разными протоколами, адаптированными для непостоянной связи. WireGuard отлично подходит для мобильных устройств.

- VPN может предлагать разные функциональные возможности. Например, в некоторых есть встроенная блокировка рекламы. В качестве примеров можно назвать сервисы CyberGhost и NordVPN.

- Существуют разные протоколы VPN для разных вариантов применения. Постоянно разрабатываются новые.

Tor. Здесь универсальность не такая высокая, хотя некоторые настройки могут расширить её.

Сеть Tor не встроена в операционные системы, такие как Windows, Mac OS, Android или iOS, но она есть в Linux и некоторых других.

Победитель по универсальности: VPN .

Надёжность

Надёжность является важным фактором при выборе инструмента для защиты конфиденциальности. Однако, этот фактор субъективный. Каждый принимает решение самостоятельно.

Tor

Некоторые специалисты по конфиденциальности считают сеть Top заслуживающей доверия, но у неё есть много недостатков. Из-за них могут возникнуть вопросы к надёжности Tor.

- Tor взламывали и анонимность здесь оставляет желать лучшего. Выше уже говорилось про взломы со стороны ФБР, другие правительственные учреждения тоже могут определять личности пользователей Tor.

- Разработчики сети Tor сотрудничают с государственными органами США. Это ещё одно откровение, которым поделился журналист, получивший доступ к тысячам страниц запросов FOIA. Например, разработчики Tor подсказали представителям правительства уязвимости, которые могут использоваться в сети Tor для установки реальной личности пользователей.

- Не требуется никаких ордеров, чтобы шпионить за пользователями Tor. Судья вынес постановление, что правительство США имеет право применять сеть Tor для установки реальных IP-адресов пользователей.

- Tor создана правительством США, подрядчиком были Военно-морская исследовательская лаборатория и организация DARPA.

- Сеть и сейчас финансируется правительством США, которое выделяет на это миллионы долларов.

- В результате можно уверенно говорить о том, что Tor представляет собой инструмент правительства, в первую очередь военных и разведывательных служб. Им нужны обычные пользователи сети, чтобы среди них могли скрываться агенты.

- Любой может управлять узлами сети Tor, в том числе хакеры, шпионы и представители государственных служб. Из-за этого существуют вредоносные узлы. Одно исследование показало существование больше 100 вредоносных ретрансляторов сети Tor.

Достоинством Top является открытый исходный код, который может изучать любой желающий. Вот только это не делает сеть безопасной и неуязвимой.

VPN

- Провайдеры VPN также могут вызывать вопросы. Неоднократно бывали случаи, когда их уличали во лжи относительно отсутствия логов. В качестве примеров можно назвать сервисы PureVPN и IPVanish.

- Бесплатные сервисы VPN вызывают опасения из-за скрытых вредоносных приложений, рекламы и сбора персональных данных. Это относится и к другим бесплатным сервисам и приложениям в интернете.

- Среди других недостатков VPN отметим утечки IP-адресов и DNS-запросов. Эти утечки можно попытаться предотвратить при помощи настроек правил брандмауэра или выбрав надёжный сервис VPN без утечек.

OpenVPN представляет собой стандартный используемый большинством сервисов VPN протокол. У него открытый исходный код и он прошёл публичный аудит. Существуют сторонние VPN-приложения с открытым исходным кодом, вроде Tunnelblick (Mac OS) и OpenVPN GUI (Windows).

Некоторые VPN проходят сторонний аудит безопасности. Среди них можно назвать сервисы ExpressVPN, ProtonVPN, TunnelBear и NordVPN.

Источники финансирования

Источники финансирования также оказывают влияние на надёжность.

VPN. Источником финансирования платных сервисов VPN являются подписчики. Обычно такие провайдеры являются частными компаниями. Если клиенты будут недовольны ими, подобные сервисы могут обанкротиться.

Tor. Сеть финансируется разными подразделениями правительства США и их дочерними компаниями. За много лет они вложили в Tor миллионы долларов.

Когда сеть была готова к работе, Военно-морская исследовательская лаборатория США запустила её с лицензией с открытым исходным кодом под руководством Electronic Frontier Foundation. И в наши дни государственные учреждения США, в число которых входят DARPA, Государственный департамент и Национальный научный фонд, остаются крупными источниками финансирования Tor.

Проект Tor признаёт, что спонсоры могут оказать заметное влияние на направление исследований и разработок. Соответственно, правительство США влияет на Tor.

Распределение доверия

VPN. Здесь для распределения доверия можно одновременно пользоваться сразу несколькими сервисами VPN. Например, первый установить на маршрутизатор, а другой в операционной системе компьютера. Два или больше серверов VPN можно объединить с применением виртуальных машин. Впрочем, большинство людей таким объединением не занимаются и пользуются одним сервисом.

Вся ответственность ложится на провайдера VPN.

Чтобы повысить свою анонимность в интернете при помощи VPN, можно дополнительно сделать следующее:

- Создавайте сети VPN и распределяйте доверие среди разных сервисов VPN. В таком случае первый сервис VPN может видеть ваш настоящий IP-адрес, а второй может видеть ваш трафик. Ни у одного из сервисов не будет полного доступа к вашей информации.

- Платите за VPN анонимно, чтобы не оставлять денежных следов. Можно использовать криптовалюты или купленные за наличные подарочные карты. Однако, необходимость оплачивать VPN анонимно можно считать преувеличенной. Это не оказывает никакого влияния на эффективность, безопасность и шифрование VPN, даже если злоумышленники будут знать, каким именно сервисом VPN вы пользуетесь.

- Используйте только те сервисы VPN, которые точно не ведут записей.

Tor. Проблема этой сети в том, что она представляет собой целую экосистему, которой вы должны доверять. Вся экосистема в целом может стать уязвимым местом. Даже если перенаправлять трафик через разные ретрансляторы, вы по-прежнему доверяете той же системе. Она оправдывает это доверие не всегда.

Основная система, которая занимается управлением кодовой базой, ретрансляторами и сервисами, должна пользоваться доверием пользователей Tor. Также необходима уверенность в том, то операторы ретрансляторов вашего трафика будут вести честную игру, что не всегда так.

К сожалению, не существует какого-то механизма проверки операторов ретрансляторов. В результате могут создаваться вредоносные и отслеживающие узлы.

Победитель по доверию: VPN

Заключение

Как было сказано во вступлении, Tor и VPN являются инструментами для защиты конфиденциальности со своими достоинствами и недостатками. Выбирать один из этих вариантов нужно в зависимости от ваших потребностей.

Для большинства пользователей качественный сервис VPN будет лучшим выбором, поскольку он обеспечивает высокий уровень конфиденциальности и безопасности данных без заметной потери производительности. VPN легко использовать одновременно на множестве устройств на разных операционных системах с разными протоколами и настройками. Остаётся только найти надёжный сервис VPN со всеми необходимыми функциями и механизмами безопасности.

Сеть Tor может годится для некоторых сценариев применения, особенно если вы не готовы платить и вам нужен инструмент для решения определённых задач. Нужно только помнить, что в данном случае трафик шифруется только в браузере, а в остальных местах остаётся открытым.

Пожалуйста, оцените статью.

Источник: trashexpert.ru