Презентация с бизнес-завтрака «Многофакторная аутентификация. Российский опыт».

Text of Обзор платформы многофакторной аутентификации Swivel.

Power of knowing…

• Компания Swivel Secure основана в 2000

году и в настоящий момент является

мировым технологическим лидером

бестокенной аутентификации. Платформа

аутентификации Swivel, включающая в себя

запатентованную технологию PINsafe,

является де-факто технологическим

стандартом бестокенной аутентификации.

• Решения Swivel используются крупнейшими частными и государственными

компаниями, а также представителями малого и среднего бизнеса.

Потребители продукции Swivel получают возможность организации

безопасного локального и удалённого доступа к корпоративным сетям,

виртуальным машинам и облачным приложениям. PINsafe – единственная

технология бестокенной аутентификации, используемая в Microsoft Office

• Компания Swivel Secure является частью Marr T Active / Passive (Data Centre redundancy DR (Data Centre redundancy DR (Data Centre redundancy управления доступом; контроля целостности;

Swivel Secure The Power of Knowing

регистрации событий и действий.

• Процедуры управления доступом должны исключать возможность

• 7.4.11. В организации БС РФ должны применяться защитные меры, направленные

на обеспечение защиты от НСД и НРД, повреждения или нарушения целостности

информации, необходимой для регистрации, идентификации, аутентификации и

(или) авторизации клиентов и работников организации БС РФ. Все попытки НСД и

НРД к такой информации должны регистрироваться. При увольнении или

изменении должностных обязанностей работников организации БС РФ, имевших

доступ к указанной информации, необходимо выполнить документированные

процедуры соответствующего пересмотра прав доступа.

PCI DSS (Назначить уникальный идентификатор

каждому лицу, имеющему доступ к

8.1 Назначение пользователям уникальных

8.2 Механизмы аутентификации пользователей

8.3 Механизм двухфакторной аутентификации

8.4 Передача и хранение паролей в зашифрованном виде

8.5 Процедуры аутентификации пользователей и

управления паролями учетных записей

8.5.1 Контроль над добавлением, удалением и

изменением объектов идентификации

8.5.2 Проверка подлинности пользователя перед сменой

8.5.3 Установка уникального первоначальный пароль и его

смена при первом входе в систему

8.5.4 Отзыв доступа при увольнении пользователя

8.5.5 Удаление/блокировка неактивных учетных записей

8.5.6 Контроль над учетными записями поставщиков

8.5.7 Информирование пользователей о положениях

парольных политик и процедур

8.5.8 Запрет использования групповых, разделяемых и

стандартных учетных записей и паролей

8.5.9 Периодичность изменения пароля пользователя

8.5.10 Длина пароля

8.5.11 Использование в пароле цифровых и буквенных

An introduction to Swivel Secure from e92plus

8.5.12 Запрет выбора использованного ранее пароля

8.5.13 Блокировка учетной записи после неудачных

попыток ввода пароля

8.5.14 Период блокировки учетной записи

8.5.15 Блокировка рабочей сессии

8.5.16 Аутентификация доступа к базе данных,

содержащей данные о держателях карт

• Платформа аутентификации Swivel – первое поданное на

сертификацию в системе ФСТЭК России решение бестокенной

• Решение уже является де-факто стандартом бестокенной

аутентификации в мире

• Решение представляет собой единую платформу аутентификации,

покрывающую потребности в аутентификации всех сервисов компании

• В России действует собственное представительство Swivel Secure в

лице ООО «Свивэл Секьюрити»

Источник: pdfslide.net

Система двухфакторной аутентификации Swivel Secure сертифицирована ФСТЭК

Компания Swivel Secure Ltd. (российское представительство «Свивэл Секьюрити») и эксклюзивный дистрибьютор продуктов компании на территории России и стран СНГ NGS Distribution сообщают о получении сертификата соответствия ФСТЭК (№ 3216) на систему обеспечения двухфакторной аутентификации пользователей «Платформа аутентификации SWIVEL», действительный до августа 2017 года. Сертификат удостоверяет, что платформа аутентификации Swivel является программным средством защиты информации от несанкционированного доступа (НСД) к информации, не содержащей сведений, составляющих государственную тайну, реализующим функции идентификации и аутентификации субъектов доступа, по 4 уровню контроля.

Сертификат выдан на основании результатов сертификационных испытаний, проведённых испытательной лабораторией ОАО «Безопасность информационных технологий и компонентов», и экспертного заключения органа по сертификации ОАО «Научно-производственное объединение «Эшелон».

Полученный сертификат соответствия позволяет применять решение Swivel Secure для аутентификации пользователей в рамках всего спектра проектов информационной безопасности, кроме проектов по защите государственной тайны.

Платформа строгой аутентификации Swivel, включающая в себя запатентованную технологию PINsafe, де-факто является технологическим стандартом бестокенной аутентификации. Платформа Swivel объединяет широчайший спектр современных средств аутентификации — включая решения для таких сегментов, как облачные системы, веб, VPN и VDI. Swivel поддерживает двухфакторную аутентификацию (как бестокенную, так и с физическими токенами) с помощью SMS, мобильного приложения, токенов OATH или телефона, а также средства строгой аутентификации, основанные на показе изображений в браузере.

На сегодняшний день решение Swivel Secure уже применяется в нескольких организациях на территории РФ — в том числе в компании-поставщике трубной продукции и в одном из старейших в России банков Москвы. Проекты по внедрению Swivel Secure ведутся в нескольких компаниях различных сфер бизнеса и обсуждаются с крупнейшими предприятиями РФ.

Авторизованным дистрибьютором решений Swivel Secure на территории России и СНГ является группа компаний NGS Distribution.

Источник: Пресс-служба компании Swivel Secure Ltd.

Источник: www.novostiitkanala.ru

Обзор возможностей платформы аутентификации Swivel

В обзоре рассматривается разработанная компанией Swivel Secure платформа «бестокенной» многофакторной аутентификации Swivel, включающая в себя запатентованную технологию PINsafe, которая призвана разрешить проблему парольной аутентификации пользователей.

Сертификат AM Test Lab

Номер сертификата: 123

Дата выдачи: 14.08.2013

Срок действия: 14.08.2018

Введение

Ежегодно компания SplashData публикует рейтинг самых популярных паролей, которыми пользователи, с позволения сказать, «защищают» свои аккаунты в Сети. Бессменным лидером с самого первого рейтинга является слово « password ». Недалеко отстают « qwerty », «123456» и « abc 123». А использование сложных паролей чревато тем, что пользователь просто не сможет их запомнить.

Однако вряд ли кто-то будет спорить с тем фактом, что сегодня парольная аутентификация – практически пережиток прошлого. Проблема не столько в самом подходе, сколько в его использовании людьми. Доказано, что обычный человек не в состоянии помнить длинные и «устойчивые к взлому» пароли. Другими словами, разработанные правила для создания паролей (минимальная длина, использование спецсимволов, различные регистры и т.д.) хоть и эффективны, но работники ими не пользуются.

Проблему аутентификации сегодня пробуют решить сразу с нескольких направлений. Кто-то ведёт разработки в ключе биометрии, кто-то создаёт новые защищённые смарт-карты. Главной же «головной болью» зачастую становится классическая триада: решение должно быть эффективным, простым, дешёвым. И вот здесь уже начинаются проблемы.

В сегодняшнем обзоре мы бы хотели рассказать о решении, разработчики которого, на наш взгляд, успешно справились с описанной выше задачей. Речь пойдёт о платформе аутентификации Swivel.

Общая информация

Платформа многофакторной аутентификации Swivel, включающая в себя запатентованную технологию PINsafe, является де-факто технологическим стандартом бестокенной аутентификации. В частности, компания Swivel является единственным поставщиком технологии бестокенной аутентификации в среде Microsoft Office 365. Запуск платформы аутентификации Swivel состоялся в 2003 году.

Технология Swivel Secure, активно использующая мобильные устройства, позволяет создавать так называемые «виртуальные токены», благодаря которым потребители могут отказаться от использования дополнительных устройств аутентификации и значительно сократить стоимость и время на создание новых пользователей, поддержку, обновление системы и замену потерянныхукраденных токенов.

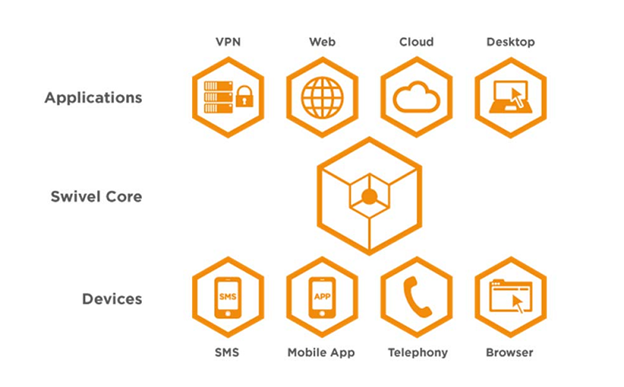

Платформа может использоваться, в частности, для защиты систем удалённого доступа, контроля доступа к web-приложениям, облачным сервисам, рабочим станциям и при построении VPN-соединений с применением различных вариантов аутентификации с использованием SMS, мобильных приложений, телефонного канала связи и браузера.

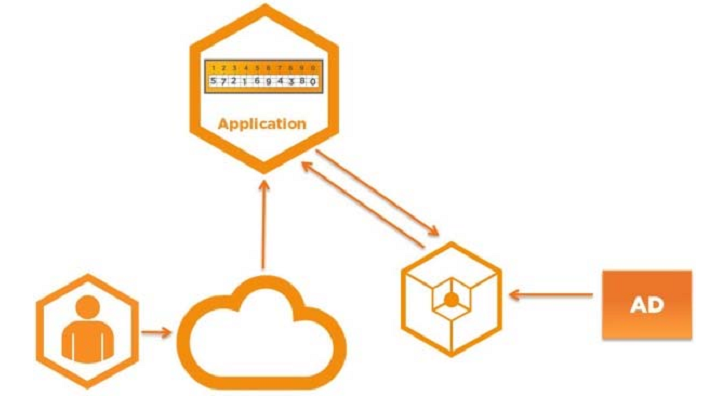

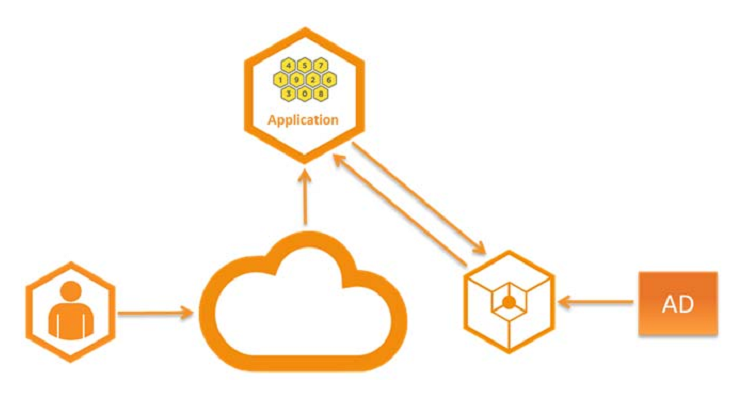

Рисунок 1. Общая схема платформы Swivel

Архитектура и системные требования

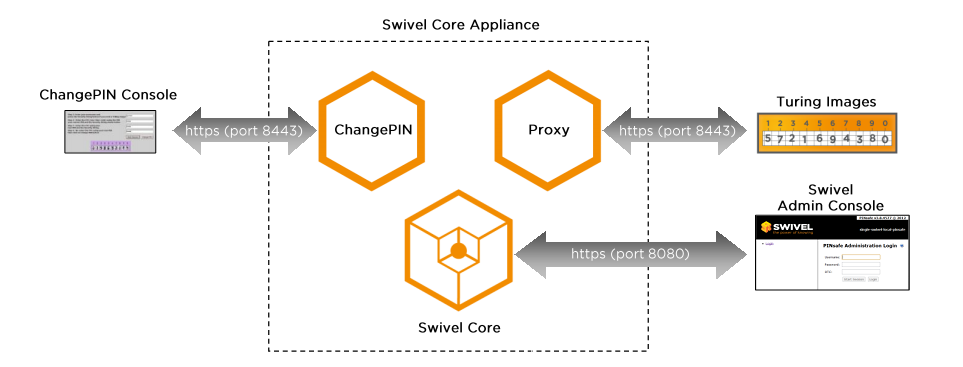

Платформа представляет собой ядро, состоящее из нескольких частей, каждая из которых выполняет свою задачу.

Рисунок 2. Схема ядра Swivel

- ChangePIN – интерфейс, позволяющий пользователем создать свой собственный PIN-код, на основе которого будут формироваться «ответы» для авторизации. Предусмотрена возможность запроса нового PIN-кода, если пользователь забыл старый.

- Proxy — изолирует консоль администратора (Swivel Admin Console) от остального сетевого трафика

- Swivel Core – основное ядро системы, через которое происходят все взаимодействия.

Платформа Swivel поставляется с предустановленным собственным сертификатом разработчика, за счёт чего обеспечивается взаимодействие по защищённому https.

Поддерживаются все наиболее популярные протоколы аутентификации, как-то: PAP, ChAP, MSChAP v2, EAP-MD5, LEAP, RADIUS Challenge-Response, RADIUS Change PIN и др. Синхронизация с уже имеющимися репозиториями пользователей осуществляется через LDAP, LDAPS и Global Catalogue. Это даёт платформе определённую гибкость, так как можно просто импортировать из Active Directory всех пользователей вместе со всеми настройками и правами доступа. Тем не менее, при желании, можно «начать с чистого листа» и создавать базу пользователей силами сервера Swivel. Для разных групп пользователей можно настроить различные правила аутентификации (к примеру, одни будут получать коды только через SMS, другие – через мобильный клиент и т.д.).

Решение может быть представлено в различных форматах: физическом, виртуальном, программном. В зависимости от этого существуют различные минимальные технические требования.

«Программное» исполнение: Java 1.6/Apache-Tomcat Version 6, 1Гб RAM, 1ГГц processor.

«Физическое» исполнение: Всё то же самое + RAID + 1U в стойке.

«Виртуальное» исполнение (распространяется в формате OVF): ESX v3.x-4, Hyper-V или Citrix Xen App.

Первоначальная настройка

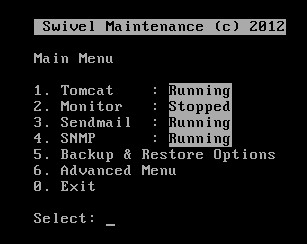

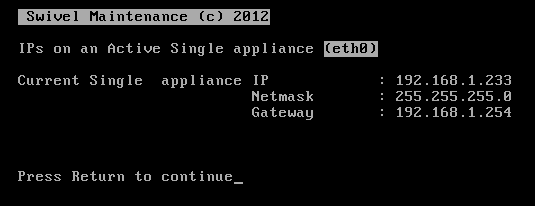

Управление платформой производятся с помощью двух административных интерфейсов: CMI и Webmin.

Console Management Interface (CMI) – текстовый интерфейс, позволяющий осуществлять базовые настройки платформы: запускостановка модулей, настройка почтовых оповещений, настройка резервных копий и т.д.

Рисунок 3. Главное меню интерфейса CMI

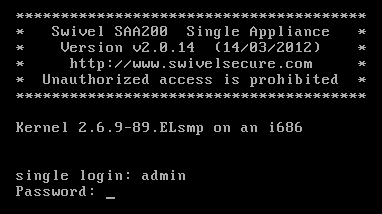

Доступ к интерфейсу всегда осуществляется от имени администратора.

Рисунок 4. Авторизация в CMI

Этот интерфейс обычно используется при развёртывании Swivel. Так, в частности, для успешной работы платформы в «виртуальном» исполнении, машину нужно вывести в сеть, прописав соответствующие параметры, так как по умолчанию выставлены:

Рисунок 5. Меню для смены IP

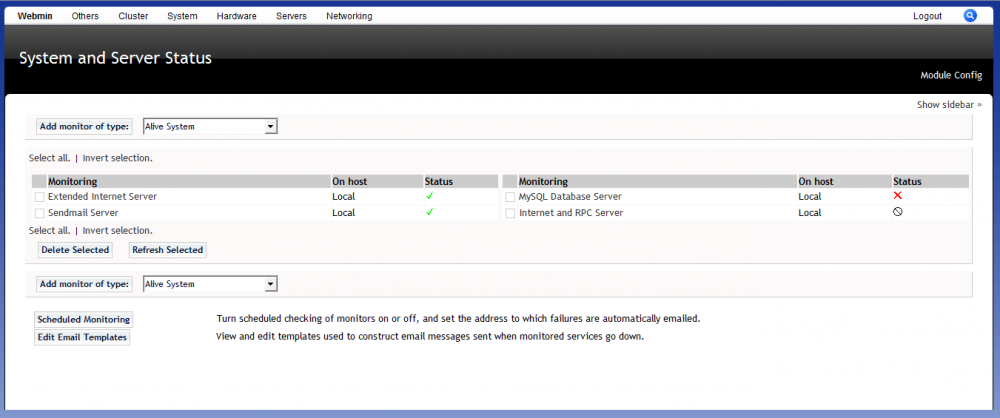

Основная же работа по настройке Swivel производится через браузер с помощью второго интерфейса – Webmin.

Webmin представляет собой графический интерфейс, реализованный через web. Для доступа используются «зарезервированные» адреса вида

Рассмотрим некоторые из них.

Позволяет получить доступ к основной консоли Webmin.

Рисунок 6. Окно состояния системы в консоли Webmin

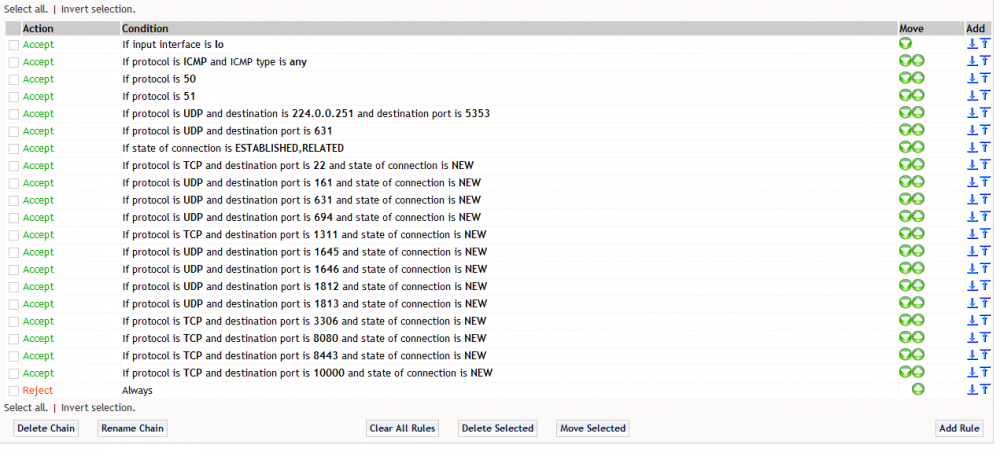

Наибольший интерес в ней для нас представляют две вкладки: вкладка настройки встроенного фаервола

Рисунок 7. Окно настройки правил Firewall в Webmin

и вкладка сервера PINsafe, позволяющая вручную править конфигурационные файлы.

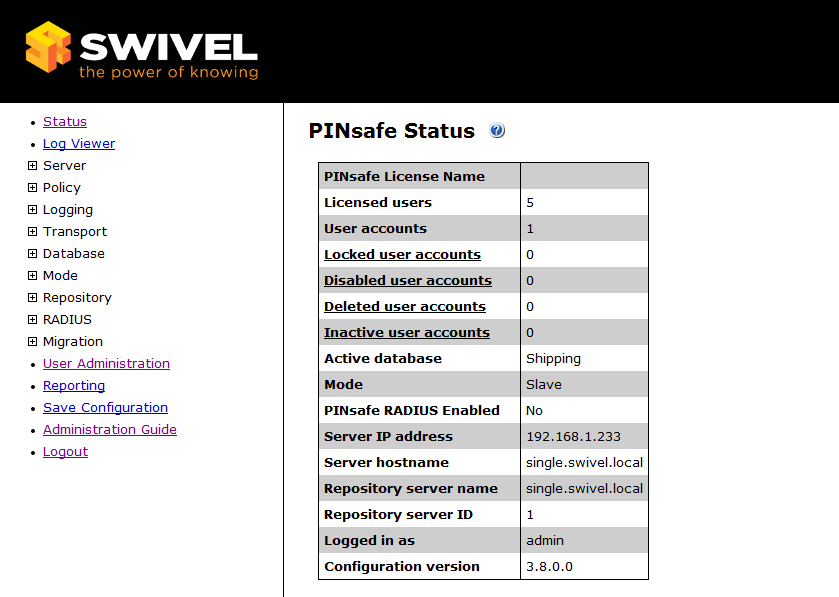

Рисунок 8. Окно редактирования параметров сервера PINsafe в Webmin

Основная же работа с PINSafe ведётся по другому зарезервированному адресу https://192.168.1.233:8080/pinsafe

Рисунок 9. Окно настройки параметров PINsafe

Принцип работы самой технологии и её возможности мы подробно рассматривали в предыдущей статье. Поэтому остановимся на настройках.

Именно здесь задаются правила авторизации, их сложность и прочие параметры.

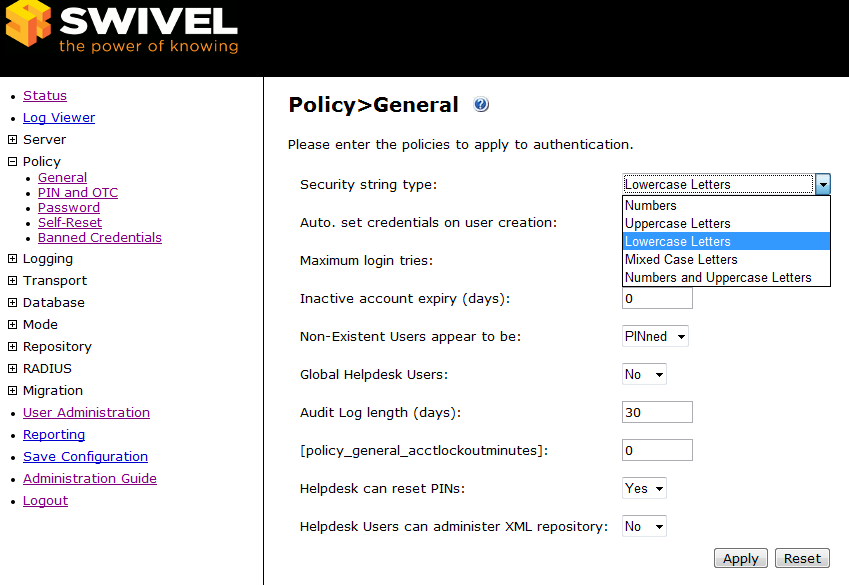

Рисунок 10. Настройка общих политик PINsafe

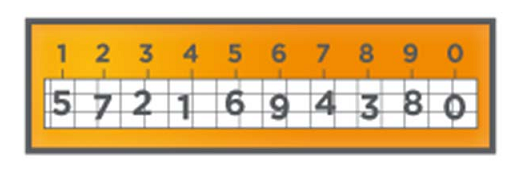

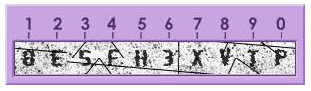

К примеру, данная опция позволяет выбрать из чего будет сформирована секретная строка, отсылаемая пользователю для формирования «ответа». Наглядно продемонстрируем разницу в случае вывода секретной строки с помощью защищённых от распознавания изображений.

Рисунок 11. Различные варианты вывода защищённого изображения

Здесь же производятся дополнительные настройки по доставке секретной строки: через CAPTCHA, SMS, звонок или мобильное приложение.

Для конечного пользователя всё выглядит прозрачно. Формально, для человека в процессе авторизации просто появляется дополнительный шаг.

В предыдущей статье мы рассмотрели различные схемы работы Swivel, поэтому сейчас рассмотрим подробнее, как работают различные реализации авторизации пользователей.

Авторизация с помощью SMS

Может использоваться как для отправки обычного одноразового пароля, так и для отправки секретной строки. В первом случае авторизация полностью повторяет механизм двухфакторной аутентификации. То есть пользователь вводит логинпароль, после чего перенаправляется на дополнительную страницу для ввода одноразового пароля, пришедшего в SMS. Принцип работы второго варианта был подробно описан в предыдущей статье.

Платформа поддерживает доставку сообщений с помощью: HTTP(s), SMTP, SMPP, GSM Modem.

Авторизация с помощью мобильного приложения

Использование мобильного приложения порой удобнее и выгоднее использования SMS. Во-первых, плата будет взиматься только за трафик между сервером Swivel и приложением в момент получения информации. Во-вторых, в приложение можно загрузить заранее до 99 секретных строк (при использовании SMS можно загружать до 10 строк), с помощью которых в дальнейшем будет происходить авторизация.

Мобильные приложения поддерживают наиболее популярные платформы: iOS (3.0 и выше), Android (2.1 и выше), Windows Phone (7 и выше), BlackBerry.

Рассмотренные способы аутентификации относятся к так называемой двухканальной аутентификации. То есть когда запрос на авторизацию идёт через один канал (например, через браузер), а секретная строка или одноразовый пароль доставляется через другой (через SMS, мобильное приложение). Однако платформа позволяет использовать и одноканальную аутентификацию.

Авторизация с помощью защищённого изображения

Преимуществом этого способа является независимость от устройства, с которого осуществляется доступ. Будь то десктоп, ноутбук, смартфон или планшет. Защищённая картинга генерируется с помощью HTML и JavaScript, что гарантирует корректное отображение в любом браузере. Также поддерживается интеграция с веб-приложениями (OWA, SharePoint и др.) и облачными решениями (Office365, Google, Salesforce.com и др.).

Рисунок 12. Принцип работы Swivel при авторизации с помощью защищённого изображения

Несмотря на то, что этот способ использует только один канал, в платформе предусмотрены широкие возможности по защите выводимого изображения секретной строки и его настройки. Настройке подлежат следующие параметры:

- Шрифт;

- Фон;

- Толщину символов;

- Наклон символов (чтобы не были выровнены по горизонтали);

- Анимацию.

Под анимацией в данном случае понимается способ отображения картинки: в один момент времени видна только одна часть картинки, в другой – другая.

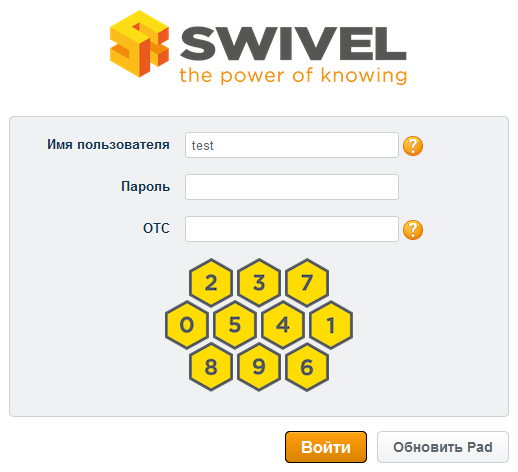

Авторизация с помощью PINpad

В этом способе авторизации пользователю не нужно формировать «ответ» на основе полученной секретной строки в явном виде. При авторизации выводится форма, состоящая из десяти цифр. Задача пользователя – последовательно «прокликать» свой PIN-код. Например, если ваш PIN «2378», нужно последовательно кликнуть мышкой на соответствующие изображения цифр.

Рисунок 13. PINpad

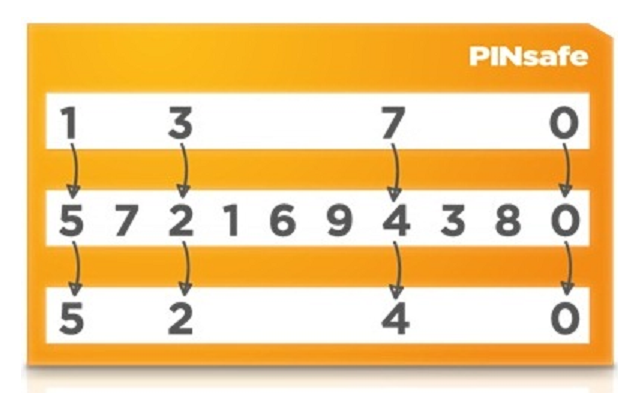

На самом же деле за этими цифрами программно скрыта всё та же секретная строка. В итоге механизм формирования «ответа» неизменен, просто второй шаг для пользователя невидим.

Рисунок 14. Принцип формирования «ответа» с помощью известного PIN-кода на основе присланной секретной строки

Так, как и в случае с защищённым изображением, поддерживается настройка выводимых кнопок вплоть до их формы и местоположения на экране. После того, как пользователь ввёл комбинацию, PINpad шифрует её и только потом отправляет запрос к Swivel на подтверждение.

Рисунок 15. Принцип работы Swivel при авторизации с помощью PINpad

Однако главным преимуществом является возможность отказа от нажатий. При активации этой опции, нажимать на цифры не нужно – достаточно фиксировать курсор над нужной цифрой на 2 секунды.

Выводы

Платформа Swivel, безусловно, заслуженно занимает ведущие позиции в своей сфере. Разработчикам удалось добиться прозрачной интеграции с большим количеством приложений и сервисов. Решение получилось интуитивно понятным для конечного пользователя, эффективным и относительно недорогим.

Так, заявленная стоимость на одного пользователя составляет от $1,41 до $110 в зависимости от количества приобретаемых лицензий. Для территории Российской Федерации действует специальное предложение, цена которого не превышает $24. Однако, с точки зрения администратора, настройка может представлять определённые сложности. В частности, в виду недостаточной интуитивной понятности интерфейса.

Тем не менее, это компенсируется обширной базой знаний, предоставляемой компанией всем покупателям бесплатно, а также технической поддержкой (предусмотрено 2 режима: 8/5 и 24/7 за 18% и 40% от суммы первоначальной покупки соответственно).

Достоинства:

- поддержка всех популярных протоколов аутентификации;

- интеграция с существующими репозиториями пользователей клиента;

- поддержка всех популярных вариантов работы (десктоп, VPN, WEB, облако).

- обширные возможности по настройке платформы;

- прозрачная интеграция с системами, то есть незаметность для конечного пользователя;

- более надёжная защита от атак типа «man-in-the-middle» и фишинга, за счёт того, что PIN-код никогда не вводится «напрямую»;

- возможность жёсткой привязки к определённому устройству, например, к мобильному телефону.

- техподдержка и обширная база знаний.

Недостатки:

- сложность настройки в виду недостаточной интуитивной понятности интерфейса;

- отсутствие документации на русском языке.

Источник: www.anti-malware.ru