Аннотация: Вопросы ответственности в информационной сфере как инструменты реализации бизнес-целей предприятия.

Ключевые слова: регулирование

Основные аспекты построения системы информационной безопасности

Вопросы ответственности в информационной сфере являются чрезвычайно важными в реализации бизнес-целей предприятия. Поскольку эти вопросы в такой постановке являются частью стратегии развития компании, то они, вне всякого сомнения, относятся к компетенции высшего руководства. Рассматривая вопросы ответственности, следует разделить их реализацию в двух ключевых областях — во внешней среде предприятия и в среде внутренней. Точно также можно ввести два вида вопросов — ответственность за нарушения ИБ и ответственность за реализацию ИБ в различных областях информационной деятельности предприятия.

Регулирование ответственности нарушений информационной безопасности во внешней среде с целью нанести вред владельцу информации, а также вопросы взаимоотношений между различными субъектами — обладателями информации — регулируется федеральными законами РФ, региональными, муниципальными и пр. нормативными актами (ответственность первого вида).

Как строится система информационной безопасности крупных компаний

Ответственность за причинение вреда и ответственность за реализацию мероприятий по разработке, внедрению и использованию систем ИБ во внутренней среде устанавливается, как правило, на базе действующего законодательства РФ и страны, с которыми осуществляется бизнес, и внутренних корпоративных («локальных правоустанавливающих») документов. Первый вид ответственности рассмотрен выше.

Ответственность второго вида (формирование и реализация ИБ в различных областях информационной деятельности предприятия) устанавливается обычно на уровне высшего руководства предприятия и включает в себя следующий круг вопросов.

- формирование единой концепции и программы работ в области информационной безопасности (ИБ);

- разработка многоуровневой политики ИБ и системы структурной и персональной ответственности за её реализацию;

- обеспечение выполнения положений политики и программы реализации ИБ;

- планирование и выделение необходимых ресурсов для системной реализации ИБ;

- формирование структурных подразделений и служб ИБ;

- контроль и аудит текущего состояния системы ИБ.

Программа информационной безопасности

Управленческие аспекты разработки и реализации информационной безопасности предполагают наличие совокупности организационных мер в виде развернутой программы, которую целесообразно структурировать по уровням, обычно в соответствии со структурой организации. В большинстве случаев достаточно двух уровней — верхнего (организационно-управленческого), который охватывает всю организацию и корпоративную ИС, и нижнего (или сервисного), который относится к отдельным подсистемам ИС и сервисам.

Программу верхнего уровня формирует и возглавляет лицо, отвечающее за информационную безопасность организации. Эти обязанности, как правило, входят в обязанности руководителя ИТ-подразделения (Chief Information Officer — CIO). Программа должна содержать следующие главные цели:

Информационная безопасность. Основы информационной безопасности.

- стратегическое планирование в области развития информационной безопасности;

- разработку и исполнение политики в области ИБ;

- оценка рисков и управление рисками;

- координация деятельности в области информационной безопасности: выбор эффективных средств защиты, их приобретение или разработка, внедрение, эксплуатация, пополнение и распределение ресурсов, обучение персонала;

- контроль деятельности в области ИБ.

В рамках программы верхнего уровня принимаются стратегические решения по безопасности, оцениваются технологические новинки. Информационные технологии развиваются очень быстро, и необходимо иметь четкую политику отслеживания и внедрения новых программных и технических средств защиты.

Контроль деятельности в области безопасности имеет двоякую направленность. Во-первых, необходимо гарантировать, что действия организации не противоречат федеральным и региональным законам и нормативным актам. Необходимо постоянно следить за изменениями во внешней среде, приводящие к возможности возникновения угроз. Во-вторых, нужно постоянно отслеживать состояние безопасности внутри организации, реагировать на все случаи нарушений, вырабатывать стратегию развития защитных мер с учетом изменения обстановки во внешней и внутренней средах.

Цель программы нижнего уровня — обеспечить надежную и экономичную защиту информационных подсистем, конкретных сервисов или групп однородных сервисов. На этом уровне решается, какие механизмы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, отслеживается состояние слабых мест, проводится первичное обучение персонала и т.п. Обычно за программу нижнего уровня отвечают ответственные менеджеры по обеспечению ИБ, системные администраторы и администраторы сервисов. В плане безопасности важнейшим действием на этом этапе является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться. Необходимо сформулировать ответы на следующие вопросы:

- Какие данные и информацию будет обслуживать данный сервис?

- Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации?

- Каковы угрозы, по отношению к которым данные, информация, сервис и пользователь будут наиболее уязвимы?

- Существуют ли какие-либо особенности сервиса, требующие принятия специальных мер — например, территориальная распределённость компонентов ИС?

- Каковы должны быть характеристики персонала, имеющие отношение к безопасности: компьютерная квалификация, дисциплинированность, благонадежность?

- Каковы законодательные положения и корпоративные правила, которым должен удовлетворять сервис?

Результаты оценки критичности являются отправной точкой в составлении спецификаций на приобретение или разработку сервисов. Кроме того, они определяют ту меру внимания, которую служба безопасности организации должна уделять сервису или группе сервисов на всех этапах его жизненного цикла.

Сделаем существенную оговорку. Программа безопасности не является воплощением простого набора технических средств, встроенных в информационную систему — у системы ИБ есть важнейшие «политический» и управленческий аспекты. Программа должна официально приниматься и поддерживаться высшим руководством, у нее должны быть определенные штаты и выделенный бюджет. Без подобной поддержки приказы, распоряжения и «призывы» к исполнению программы останутся пустым звуком.

Модели ИБ, требования и основные этапы реализации информационной безопасности

Главная цель мер, предпринимаемых на управленческом уровне — сформировать единую концепцию и программу работ в области информационной безопасности (ИБ) и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя текущее состояние системы ИБ.

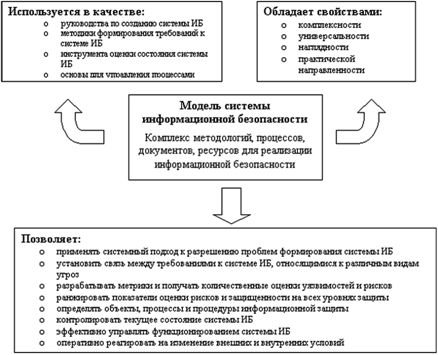

Практически это можно осуществить, разработав концептуальную, математическую и функциональную модели представления информационной защиты, которая позволяет решать задачи создания, использования, сопровождения, развития и оценки эффективности общей системы ИБ (рис. 4.1).

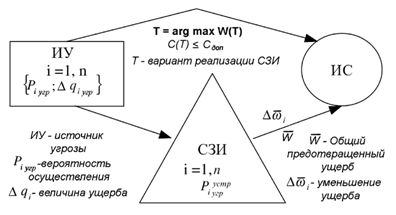

Математическая модель представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные (аналитические, алгоритмические или численные) зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер (рис. 4.2).

Рис. 4.1. Содержание модели информационной безопасности

При построении теоретических моделей систем защиты информации (СЗИ) и информационных ресурсов необходимо опираться на следующие важнейшие обстоятельства:

- выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры ИС;

- четкая математическая формулировка задачи построения модели СЗИ, учитывающая заданные требования к системе защиты и позволяющая построить СЗИ в соответствии с этими критериями.

Такие модели для разных компаний могут быть разнообразными, но любая из них должна обладать следующими свойствами: универсальность, комплексность, наглядность, простота использования, практическая реализуемость, измеримость с помощью наборов метрик, «самообучаемость» (возможность наращивания знаний), надежное функционирование в условиях высокой неопределенности исходной информации.

Рис. 4.2. Место математической модели в реализации концепции и программы ИБ

Ниже указаны основные этапы построения модели:

- анализ структуры информационно-вычислительной системы и уровня необходимой защиты данных и самой ИС;

- анализ изменяющихся характеристик СЗИ, определяемых динамикой воздействия угроз (адаптивные СЗИ);

- анализ корреляционных зависимостей между различными параметрами СЗИ, являющимися результатом решения конкретных задач по защите информации;

- анализ возможного понижения общего уровня защищенности из-за наличия корреляций;

- определение совокупностей задач защиты для определения контролируемых параметров СЗИ;

- формирование требований и рекомендаций по рациональной организации структуры ИБ.

Для контроля параметров реализуемых моделей СЗИ необходимо формировать системы количественных показателей (метрик), с помощью которых оценивается:

- сложность структуры, поведение и диагностирование нормальной работы СЗИ с учетом обеспечения её устойчивости в условиях быстро изменяющихся условий внешней и внутренней среды;

- нормальное функционирование контролируемых зон СЗИ; определение и оценка направленных угроз, выявление уязвимостей, управление рисками и т.д.

- работоспособность и возможность диагностирования нарушений нормальной работы СЗИ на базе адаптивных моделей.

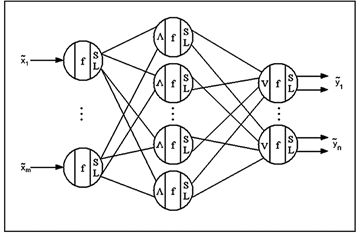

В настоящее время адаптивные модели с использованием нейро-нечетких классификаторов чаще всего строятся в терминах теории нечетких множеств (Fuzzy Sets) и нечеткой логики (Fuzzy Logic) по следующей схеме (рис. 4.3).

Рис. 4.3. Схема построения модели СЗИ

Адаптивность модели на базе нейронных сетей (НС) позволяет при ограниченных затратах на организацию системы ИБ обеспечить заданный уровень безопасности ИТ-системы за счет быстрой реакции системы на изменение поля угроз. При этом очень важным качеством является возможность накопления и передачи опыта системой ЗИ.

Распределенные поля нейро-четких и нейро-нечетких сетей аккумулируют знания в процессе развития защищаемой ИТ-системы, производят адаптацию к изменению поля угроз и эти знания могут передаваться в последующие версии ИТ-системы. Так формируется процесс наследования.

Рис. 4.4. Схема нейро-нечеткого классификатора

На рис. 4.4 показана одна из возможных схем такого классификатора. Обозначения здесь следующие:  — вектор угроз,

— вектор угроз,  — вектор заключений о защищенности системы,

— вектор заключений о защищенности системы,  — совокупность формальных нейронов классификатора для выполнения операций композиции над нечеткими заключениями,

— совокупность формальных нейронов классификатора для выполнения операций композиции над нечеткими заключениями,  и

и  — нижняя и верхняя границы уровня угроз,

— нижняя и верхняя границы уровня угроз,  — совокупность весовых коэффициентов, описывающих веса связей между различными взаимодействующими нейронами классификатора.

— совокупность весовых коэффициентов, описывающих веса связей между различными взаимодействующими нейронами классификатора.

Обучение нейро-нечеткого классификатора на наборе

векторов известных угроз (обучающая выборка) выявляет и позволяет устранить из структуры нейронной сети незначащие связи (слабые неточные заключения в системы нечетких правил, имеющие минимальные веса). Обучение такой НС в виде многослойной структуры с нечеткими связями не требует выполнения сложных математических расчетов, что позволяет снизить трудоемкость решения задачи обучения адаптивной СЗИ (рис. 4.5).

векторов известных угроз (обучающая выборка) выявляет и позволяет устранить из структуры нейронной сети незначащие связи (слабые неточные заключения в системы нечетких правил, имеющие минимальные веса). Обучение такой НС в виде многослойной структуры с нечеткими связями не требует выполнения сложных математических расчетов, что позволяет снизить трудоемкость решения задачи обучения адаптивной СЗИ (рис. 4.5).

Источник: intuit.ru

Построение СУИБ: С чего начать?

Доброго времени суток, уважаемые!

Давно не писал на Хабр, не было времени, много работы было. Но теперь разгрузился и сформировались мысли для нового поста.

Общался с одним из товарищей, на которого взвалили труд по ИБ в организации (товарищ сисадмин), и он просил рассказать с чего начать и куда двигаться. Немного привёл мысли и знания в порядок и выдал ему примерный план.

К сожалению, такая ситуация далеко не единична и встречается часто. Работадатели, как правило, хотят что бы был и швец и жнец и на дуде игрец и всё это за один прайс. К вопросу о том, почему ИБ не нужно относить к ИТ я вернусь позже, а сейчас всё-таки рассмотрим с чего вам начинать, если такое случилось и вы подписались на подобную авантюру, то есть создание системы управления информационной безопасностью (СУИБ).

Анализ рисков

- Риск

- Вероятность реализации

- Уязвимость

Риск — это возможность понести какие-либо потери (денежные, репутационные и тд), в связи с реализацией уязвимости.

Вероятность реализации — это насколько вероятно, что данная уязвимость будет эксплуатирована для реализации риска.

Уязвимость — непосредственно брешь в вашей системе безопасности, которая с некоей долей вероятности может нанести вред, то есть реализовать риск.

Есть множество методик, различных подходов к управлению рисками, расскажу об основах, остальное вам на первых порах в становлении СУИБ и не понадобится.

Итак вся работа по управлению рисками сводится либо к снижению вероятности реализации, либо к минимизации потерь от реализации. Соответственно риски могут быть приемлемыми и неприемлемыми для организации. Приемлемость риска лучше всего выражать в конкретных суммах потерь от его реализации (в любом случае даже, вроде бы, неосязаемые репутационные потери в итоге выливаются в упущенную прибыль). Необходимо решить с руководством какая сумма для них будет порогом приемлемости и сделать градацию (лучше 3-5 уровней для потерь). Далее сделать градацию по вероятности, так же как с потерями и потом оценивать риски по сумме этих показателей.

После проведения подготовительной работы, выделите реальные уязвимости вашей организации и проведите оценку рисков их реализации и потерь. В итоге вы получите 2 набора рисков — приемлемых и неприемлемых. С приемлемыми рисками вы просто смиритесь и не будете предпринимать активных действий по их минимизации (то есть мы принимаем, что минимизация этих рисков будет нам стоить дороже потерь от них), а с неприемлемыми есть 2 варианта развития событий.

Минимизировать — уменьшить вероятность возникновения, уменьшить возможные потери или вообще предпринять меры по устранению риска (закрытие уязвимости).

Передать — просто переложить заботы о риске на другое лицо, к примеру застраховать организацию от случаев наступления риска или передать актив, подверженный риску (к примеру перенести сервера в дата-центр, таким образом за бесперебойное питание и физическую сохранность серверов будет ответственнен дата-центр).

Масштабы

- Политика информационной безопасности

- Концепция информационной безопасности

- Положение о коммерческой тайне (конфиденциальной информации)

Политика информационной безопасности

Ваш основной документ, настольная книга, Библия и другие громкие названия. Именно в ней описаны все процедуры по ИБ, описан уровень безопасности, которому вы следуете в своей организации. Так сказать — идеальный срез безопасности, задокументированный и принятый по всем правилам.

Политика не должна быть мертвым грузом, документ должен жить, должен изменяться под влиянием новых угроз, веяний в ИБ или пожеланий. В связи с этим политика (как, в принципе, и любой процессный документ) должна регулярно пересматриваться на предмет актуальности. Лучше делать это не реже 1 раза в год.

Концепция информационной безопасности

Небольшая выжимка из политики, где описаны основы безопасности вашей организации, нет никаких конкретных процессов, но есть принципы построения СУИБ и принципы формирования безопасности.

Этот документ скорее имиджевый, он не должен содержать никакой «чувствительной» информации и должен быть открытым и доступным для всех. Разместите его на своём сайте, вложите в лоток на информационном стенде, что бы ваши клиенты и посетители могли с ним ознакомиться или просто видели, что вы заботитесь о безопасности готовы это продемонстрировать.

Положение о коммерческой тайне (конфиденциальной информации)

В скобках указал альтернативное наименование подобного документа. По большому счёту, ком. тайна — это частный случай конфиденциалки, но отличий крайне мало.

В этом документе необходимо указать следующее: как и где хранятся документы, составляющие ком. тайну, кто ответственнен за хранение этих документов, как должен выглядеть шаблон документа, содержащего подобную информацию, что будет за разглашение конфиденциальной информации (по законодательству и согласно внутренним договоренностям с руководством). Ну и конечно же перечень сведений, составляющих, для вашей организации, коммерческую тайну или являющиеся конфиденциальными.

По закону, без предпринятых мер по защите конфиденциалки, у вас её как бы и нет 🙂 То есть сама-то информация вроде бы и есть, а вот конфиденциальной она являться не может. И тут есть интересный момент, что соглашение о неразглашении конфиденциалки подписывают в 90% организации с новыми сотрудниками, а вот мер, положенных по закону, предпринято мало у кого. Максимум перечень информации.

Аудит

Что бы написать эти документы, точнее, что бы понять что должно быть в них, нужно провести аудит текущего состояния ИБ. Понятно, что в зависимости от деятельности организации, территориальной распределенности и тд очень много нюансов и факторов для каждой конкретной организации, но есть несколько основных моментов, которые являются общими для всех.

Политика доступа

Тут 2 ветки — это физический доступ в помещения и доступ в информационные системы.

Физический доступ

Опишите вашу систему контроля доступа. Как и когда выдаются карточки доступа, кто определяет кому в какое помещение есть доступ (при условии, что помещение оборудовано СКД). Так же здесь стоит упомянуть систему видеонаблюдения, принципы её построения (отсутствие слепых зон в наблюдаемых помещениях, обязательный контроль входов и выходов в/из здания, контроль входа в серверную и тп). Так же не забудьте про посетителей, если у вас нет общей приёмной (да и при наличии её) стоить указать каким образом посетители попадают в контролируемую зону (временные пропуска, сопровождающий).

Для серверной, так же, должен быть отдельный перечень доступа с журналом посещений (проще, если в серверной установлена СКД и всё ведется автоматически).

Доступ в информационные системы

Опишите процедуру выдачей доступов, если используется многофакторная аутентификация, то и выдача доп идентификаторов. Парольная политика (срок действия паролей, сложность, количество попыток входа, время блокирования УЗ после превышения количества попыток) для всех систем, в которые выдаётся доступ, если у вас не Single Log On повсюду.

Построение сети

Где находятся сервера, имеющие доступ снаружи (DMZ), как к ним обеспечивается доступ изнутри и снаружи. Сегментация сети, чем она обеспечивается. Межсетевые экраны, какие сегменты они защищают (если есть внутри сети между сегментами).

Удаленный доступ

Как он организован и кто имеет доступ. В идеале должно быть так: только VPN, доступ только по согласованию с высшим руководством и с обоснованием необходимости. Если нужен доступ третьим лицам (вендоры, обслуживающий персонал и тд), то доступ ограничен по времени, то есть учетка выдаётся на определенный срок, после которого автоматически блокируется. Естественно, при удаленном доступе, любом, права необходимо ограничивать по минимуму.

Инциденты

Как они обрабатываются, кто ответственный и как построен процесс инцидент менеджмента и проблем менеджмента (если есть, конечно). По работе с инцидентами у меня уже был пост: habrahabr.ru/post/154405 можете ознакомиться подробнее.

Так же необходимо определиться с трендами в вашей организации. То есть какие инциденты возникают чаще, какие несут больший вред (простой, прямые потери имущества или денег, репутационный вред). Это поможет в контроле рисков и проведении анализа рисков.

Активы

В данном случае под активами понимается всё, что требует защиты. То есть сервера, информация на бумаге или съёмных носителях, жесткие диски компьютеров и тд. Если какие-либо активы содержат «чувствительную» информацию, то они должны быть промаркированы соответствующим образом и должен быть перечень действия, разрешенных и запрещенных с данным активом, таких как передача третьим лицам, передача по электронной почте внутри организации, выкладывание в публичный доступ внутри организации и тд.

Обучение

Момент, о котором многие забывают. Сотрудникам нужно рассказать о мерах безопасности. Не достаточно ознакомления с инструкциями и политиками под роспись, 90% их не прочитают, а просто распишутся, дабы отвязались. Про обучение я тоже делал публикацию: habrahabr.ru/post/154031 Там приведены основные моменты, важные при обучении и про которые не стоит забывать.

Помимо непосредственно самого обучения, такие мероприятия полезны в плане общения между сотрудниками и офицером безопасности (красивое название, мне очень оно нравится :-). Можно узнать о каких-то мелких происшествиях, пожеланиях, да даже проблемах, про которые в обычном рабочем ритме вы вряд ли бы узнали.

Заключение

Вот, наверное, и всё, о чём хотелось поведать начинающим на поприще ИБ. Я понимаю, что подобным постом я, возможно, лишу какого-то своего коллегу работы, так как потенциальный работодатель просто возложит на админа эти обязанности, но я и огорожу многие организации от интеграторов-бракоделов, любящих выкачивать деньги за аудиты и пишущие многостраничные памфлеты ни о чём, выдавая их за нормативку (http://habrahabr.ru/post/153581/).

В следующий раз постараюсь рассказать об организации службы информационной безопасности как таковой.

P.S. если ставите минус, прокомментируйте, пожалуйста, дабы в будущем мне не допускать подобных ошибок.

- информационная безопасность

- документация

- обучение

Источник: habr.com

7. Организационная структура системы обеспечения информационной безопасности

Конечной целью создания системы обеспечения безопасности информационных технологий является предотвращение или минимизация ущерба (прямого или косвенного, материального, морального или иного), наносимого субъектам информационных отношений посредством нежелательного воздействия на информацию, ее носители и процессы обработки.

Основной задачей системы защиты является обеспечение необходимого уровня доступности, целостности и конфиденциальности компонентов (ресурсов) АС соответствующими множеству значимых угроз методами и средствами (рис. 7.1).

Люди – обслуживающий персонал и конечные пользователи АС, – являются неотъемлемой частью автоматизированной (т. е. «человеко-машинной») системы.

От того, каким образом они реализуют свои функции в системе, существенно зависит не только ее функциональность (эффективность решения задач), но и ее безопасность.

Субъекты, влияющие на состояние информационной безопасности

сотрудников структурных подразделений (конечных пользователей АС), решающих свои функциональные задачи с применением средств автоматизации;

программистов, осуществляющих разработку (приобретение и адаптацию) необходимых прикладных программ (задач) для автоматизации деятельности сотрудников организации;

сотрудников подразделения внедрения и сопровождения ПО, обеспечивающих нормальное функционирование и установленный порядок инсталляции и модификации прикладных программ (задач);

сотрудников подразделения эксплуатации ТС, обеспечивающих нормальную работу и обслуживание технических средств обработки и передачи информации и системного программного обеспечения;

системных администраторов штатных средств защиты (ОС, СУБД и т. п.); сотрудников подразделения защиты информации, оценивающих состояние информационной безопасности, определяющих требования к системе защиты, разрабатывающих организационно-распорядительные документы по вопросам ОИБ (аналитиков), внедряющих и администрирующих специализированные дополнительные средства защиты (администраторов безопасности);

руководителей организации, определяющих цели и задачи функционирования АС, направления ее развития, принимающих стратегические решения по вопросам безопасности и утверждающих основные документы, регламентирующие порядок безопасной обработки и использования защищаемой информации сотрудниками организации.

Рис. 7.1. Системы обеспечения информационной безопасности.

Кроме того, на информационную безопасность организации могут оказывать влияние посторонние лица и сторонние организации, предпринимающие попытки вмешательства в процесс нормального функционирования АС или несанкционированного доступа к информации как локально, так и удаленно.

Регламентация действий пользователей и обслуживающего персонала АС

Обслуживающий персонал и пользователи, как неотъемлемая часть АС, сами являются источником внутренних угроз информационной безопасности организации и одновременно могут являться частью системы защиты АС. Поэтому одним из основных направлений ОИБ является регламентация действий всех пользователей и обслуживающего персонала АС, целями которой являются:

сокращение возможностей лиц из числа пользователей и персонала по совершению нарушений (как неумышленных, так и преднамеренных);

реализацию специальных мер противодействия другим внутренним и внешним для системы угрозам (связанным с отказами и сбоями оборудования, ошибками в программах, стихийными бедствиями и действиями посторонних лиц, не являющихся частью АС).

Кроме того, чтобы персонал и пользователи как часть системы безопасности АС реализовали свои «защитные возможности», регламентации подлежат вопросы исполнения ими дополнительных специальных обязанностей (функций), связанных с усилением режима информационной безопасности.

Так, для зашиты от действий посторонних лиц и «подкрепления» вводимых ограничений на действия своих сотрудников на компьютерах АС могут применяться средства защиты, работающие на физическом, аппаратном или программном уровне. Применение таких средств защиты требует регламентации вопросов их использования конечными пользователями и процессов их администрирования сотрудниками подразделений автоматизации и обеспечения информационной безопасности.

С учетом всего сказанного выше, можно сделать вывод: к обеспечению безопасности информационных технологий организации (и в определенной степени к управлению ее информационной безопасностью) должны привлекаться практически все сотрудники, участвующие в процессах автоматизированной обработки информации, и все категории обслуживающего АС персонала.

За формирование системы защиты и реализацию единой политики информационной безопасности организации и осуществление контроля и координации действий всех подразделений и сотрудников организации по вопросам ОИБ должно непосредственно отвечать специальное подразделение (служба) защиты информации (обеспечения информационной безопасности).

В силу малочисленности данного подразделения решение им многих процедурных вопросов и эффективный контроль за соблюдением всеми сотрудниками требований по ОИБ возможны только при назначении во всех подразделениях, эксплуатирующих подсистемы АС, нештатных помощников – ответственных за обеспечение информационной безопасности.

Эффективное использование штатных (для ОС и СУБД) и дополнительных средств защиты обеспечивается системными администраторами и администраторами средств защиты. Системные администраторы обычно входят в штат подразделений автоматизации (информатизации). Администраторы дополнительных средств защиты, как правило, являются сотрудниками подразделения защиты информации.

Таким образом, организационную структуру системы обеспечения информационной безопасности АС организации можно представить в виде, совокупности следующих уровней:

уровень 1 – Руководство организации

уровень 2 – Подразделение ОИБ

уровень 3-Администраторы штатных и дополнительных средств защиты

уровень 4 – Ответственные за ОИБ в подразделениях (на технологических участках)

уровень 5 – Конечные пользователи и обслуживающий персонал

Понятие технологии обеспечения информационной безопасности

Под технологией обеспечения информационной безопасности в АС понимается определенное распределение функций и регламентация порядка их исполнения, а также порядка взаимодействия подразделений и сотрудников (должностных лиц) организации по обеспечению комплексной защиты ресурсов АС в процессе ее эксплуатации.

Требования к технологии управления безопасностью:

соответствие современному уровню развития информационных технологий;

учет особенностей построения и функционирования различных подсистем АС;

точная и своевременная реализация политики безопасности организации; минимизация затрат на реализацию самой технологии обеспечения безопасности.

Для реализации технологии обеспечения безопасности в АС необходимо:

наличие полной и непротиворечивой правовой базы (системы взаимоувязанных нормативно – методических и организационно-распорядительных документов) по вопросам ОИБ; распределение функций и определение порядка взаимодействия

подразделений и должностных лиц организации по вопросам ОИБ на всех этапах жизненного цикла подсистем АС, обеспечивающее четкое разделение их полномочий и ответственности;

наличие специального органа (подразделения защиты информации, обеспечения информационной безопасности), наделенного необходимыми полномочиями и непосредственно отвечающего за формирование и реализацию единой политики информационной безопасности организации и осуществляющего контроль и координацию действий всех подразделений и сотрудников организации по вопросам ОИБ.

Реализация технологии обеспечения информационной безопасности предполагает:

назначение и подготовку должностных лиц (сотрудников), ответственных за организацию, реализацию функций и осуществление конкретных практических мероприятий по обеспечению безопасности информации и процессов ее обработки;

строгий учет всех подлежащих защите ресурсов системы (информации, ее носителей, процессов обработки) и определение требований к организационно-техническим мерам и средствам их защиты; разработку реально выполнимых и непротиворечивых организационно-распорядительных документов по вопросам обеспечения безопасности информации;

реализацию (реорганизацию) технологических процессов обработки информации в АС с учетом требований по информационной безопасности; принятие эффективных мер сохранности и обеспечения физической целостности технических средств и поддержку необходимого уровня защищенности компонентов АС;

применение физических и технических (программно-аппаратных) средств защиты ресурсов системы и непрерывную административную поддержку их использования; регламентацию всех процессов обработки подлежащей защите информации, с применением средств автоматизации и действий сотрудников структурных подразделений, использующих АС.

Действий персонала, осуществляющего обслуживание и модификацию программных и технических средств АС, на основе утвержденных организационно-распорядительных документов по вопросам обеспечения безопасности информации;

четкое знание и строгое соблюдение всеми сотрудниками, использующими и обслуживающими аппаратные и программные средства АС, требований организационно-распорядительных документов по вопросам обеспечения безопасности информации;

персональную ответственностью за свои действия каждого сотрудника, участвующего в рамках своих функциональных обязанностей, в процессах автоматизированной обработки информации и имеющего доступ к ресурсам АС;

эффективный контроль за соблюдением сотрудниками подразделений -пользователями и обслуживающим АС персоналом, – требований по обеспечению безопасности информации;

проведение постоянного анализа эффективности и достаточности принятых мер и применяемых средств защиты информации, разработку и реализацию предложений по совершенствованию системы защиты информации в АС.

Организационные (административные) меры регламентируют процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности.

Источник: studfile.net