Надежная защита информации от несанкционированного доступа является актуальной, но не решенной в полном объеме проблемой. Одно из перспективных направлений защиты информации сформировали современные методы стеганографии. Слово стеганография в переводе с греческого буквально означает тайнопись (steganos — тайна, секрет; graphy — запись).

Стеганография представляет собой совокупность методов, основывающихся на различных принципах, которые обеспечивают сокрытие самого факта существования секретной информации в той или иной среде, а также средств реализации этих методов. К ней можно отнести огромное множество секретных средств связи, таких как невидимые чернила, микрофотоснимки, условное расположение знаков, тайные (скрытые) каналы, средства связи с плавающими частотами, голография и т.д.

Стеганография не заменяет, а дополняет криптографию. Сокрытие сообщения методами стеганографии значительно снижает вероятность обнаружения самого факта передачи сообщения. А если это сообщение к тому же зашифровано, то оно имеет еще один, дополнительный, уровень защиты.

Программно технические средства ЗИ

В настоящее время развиваются методы компьютерной стеганографии — самостоятельного научного направления информационной безопасности, изучающего проблемы создания компонентов скрываемой информации в открытой информационной среде, которая может быть сформирована вычислительными системами и сетями. Особенностью стеганографического подхода является то, что он не предусматривает прямого оглашения факта существования защищаемой информации. Это обстоятельство позволяет в рамках традиционно существующих информационных потоков или информационной среды решать некоторые важные задачи защиты информации ряда прикладных областей.

Кроме скрытой передачи сообщений, стеганография является одним из самых перспективных направлений для аутентификации и маркировки авторской продукции с целью защиты авторских прав на цифровые объекты от пиратского копирования. На компьютерные графические изображения, аудио продукцию, литературные произведения (программы в том числе) наносится специальная метка, которая остается невидимой для глаз, но распознается специальным программным обеспечением.

Метка содержит скрытую информацию, подтверждающую авторство. Скрытая информация призвана обеспечить защиту интеллектуальной собственности. В качестве внедряемой информации можно использовать данные об авторе, дату и место создания произведения, номера документов, подтверждающих авторство, дату приоритета и т.п. Такие специальные сведения могут рассматриваться в качестве доказательств при рассмотрении споров об авторстве или для доказательства нелегального копирования.

Стеганографическая система (стегосистема) – это совокупность средств и методов, используемых для формирования скрытого канала передачи информации.

При построении стегосистемы должны учитываться следующие положения:

Источник: studfile.net

Защита информации. Основы информационной безопасности.

Передовой алгоритм стеганографии для более безопасного обмена информацией

Общий обзор новейшего алгоритма стеганографии, позволяющего бесследно скрывать информацию внутри некоего контента. В статье мы разберём, на чём он основывается, для решения каких задач предназначен, какие уязвимости имеет и под какой лицензией будет распространяться.

В современную цифровую эпоху потребность в безопасной коммуникации стала как никогда актуальной. Независимо от того, говорим ли мы про обмен личными или рабочими сообщениями, угроза кибератак и взлома данных вызывает постоянное беспокойство. Криптография, представляющая собой технику шифрования информации с целью её защиты от несанкционированного доступа, уже давно служит в качестве способа обеспечения безопасного обмена сообщениями. Однако этот метод всё же остаётся уязвимым для атак и обнаружения, оставляя чувствительную информацию под угрозой.

Здесь на помощь приходит стеганография. Стеганография – это техника сокрытия чувствительной информации внутри безобидного контента, например изображения или аудиофайла. В отличие от криптографии, при использовании этого метода мы скрываем сам факт того, что нечто было спрятано, в связи с чем его можно считать более скрытным и эффективным способом передачи информации. Однако до последнего времени техники стеганографии были несовершенны, и риск раскрытия данных пользователей всё же сохранялся.

Именно поэтому недавний прорыв команды исследователей из Университета Оксфорда и Университета Карнеги-Меллона является очень значительным. Они разработали алгоритм для максимально защищённой реализации стеганографии, скрывающий чувствительную информацию настолько эффективно, что обнаружить факт её сокрытия становится невозможно. Эта разработка вполне может революционизировать сферу безопасной коммуникации, позволив уязвимым группам людей, таким как диссиденты, журналисты-расследователи и гуманитарные работники вести более свободное общение и защищать свою информацию.

▍ Принципы работы алгоритма и его значимость

В основе этого новейшего алгоритма лежит использование последних достижений в теории информации. В частности, его создатели задействовали технику под названием «сопряжение с минимальной энтропией» (Minimum Entropy Coupling), позволяющую объединять два распределения данных таким способом, который максимизирует общую для них информацию с сохранением обоих этих отдельных распределений.

Это означает, что новый алгоритм способен зашифровывать чувствительную информацию в безобидный контент, не меняя распределение этого контента. Иными словами, между распределением безобидного контента и распределением контента, шифрующего чувствительную информацию, нет никакой статистической разницы. Это делает алгоритм гораздо более безопасным в сравнении с прежними методами стеганографии, которые слегка изменяют распределение безобидного контента, в результате чего становится возможным обнаружить факт сокрытия в нём данных.

Для тестирования алгоритма команда исследователей использовала несколько видов моделей, автоматически генерирующих контент, а именно опенсорсную языковую модель GPT-2 и преобразователь текста в речь WAVE-RNN. По результатам тестирования новый алгоритм среди различных контекстов применения продемонстрировал прирост эффективности шифрования на 40% по сравнению с ранее известными методами стеганографии, позволив скрывать больше информации в заданном объёме данных. Такая способность обеспечивать сжатие и более компактное хранение данных и делает стеганографию привлекательным методом, даже когда не стоит цель достичь максимального уровня безопасности.

Значимость этого достижения переоценить невозможно. Оно способно изменить способы обмена информацией в сети, позволив уязвимым группам людей вести более свободное общение и защищать свою чувствительную информацию.

Фактически же потенциал применения этого метода оказывается ещё шире, включая социальные сети и приватный обмен сообщениями. По мере того, как генерируемый ИИ контент начинает всё чаще встречаться в обыденном общении в сети, стеганография может получить большее распространение, поскольку простое присутствие такого контента будет вызывать меньше подозрений.

Кроме того, тот факт, что команда исследователей решила зарегистрировать патент на свою разработку, но планирует сделать лицензию открытой для некоммерческого ответственного использования, говорит об их намерении сделать эту технологию широкодоступной для всеобщего блага.

Исследователи опубликовали работу на arXiv, а также сделали доступной неэффективную реализацию своего метода на GitHub. Этот алгоритм они также планируют представить в мае на главной конференции по теме искусственного интеллекта, ICLR 2023.

▍ Перспективы применения: от социальных сетей до гуманитарной помощи

Как уже говорилось, новый алгоритм способен значительно повлиять на сферу цифровых коммуникаций, особенно в ситуациях, требующих высокой конфиденциальности и безопасности. Вот некоторые из возможных областей его применения:

- Социальные сети: платформы социальных сетей всё больше используются для профессионального и личного общения, но являются уязвимыми для слежки и взлома. Новый алгоритм позволит пользователям отправлять сообщения и файлы с максимальной защитой, скрывая чувствительную информацию от лишних глаз.

- Журналистские расследования: журналисты-расследователи нередко имеют дело с чувствительной информацией, которая в случае попадания не в те руки, может поставить их самих и их источники под угрозу. Разработанный алгоритм позволит вести общение и обмениваться информацией более безопасно.

- Гуманитарная помощь: сотрудники гуманитарных служб зачастую работают в опасных регионах, где могут подвергаться слежке и даже атакам. С помощью этого алгоритма они смогут более спокойно общаться друг с другом и с людьми, нуждающимися в помощи, не боясь перехвата диалогов или цензуры.

- Диссиденты: людям, проживающим под гнётом репрессивных режимов, может требоваться способ тайного общения для организации политических или социальных реформ. Используя новейший алгоритм, они смогут взаимодействовать безопасно и анонимно, скрывая свою личность.

- Сжатие и хранение данных: используя стеганографию, заданный объём данных можно сохранять в меньшем пространстве накопителя. Более высокая эффективность кодирования информации новым алгоритмом может сделать его привлекательным вариантом именно для этих целей, даже когда не требуется достижение максимальной безопасности.

▍ Возможные риски и предостережения: атака по сторонним каналам и ответственное использование

Несмотря на то, что новый алгоритм даёт огромные возможности для защиты чувствительной информации, важно отметить, что никакая техника шифрования не является на 100% защищённой. Как говорят сами разработчики, их алгоритм уязвим для атак по сторонним каналам (side-channel attacks), представляющим собой методы эксплуатации слабостей в аппаратном или программном обеспечении устройств.

К примеру, у атакующего может быть возможность обнаружить использование приложения стеганографии на телефоне или компьютере пользователя через мониторинг потребления энергии, сетевого трафика или прочих аспектов поведения устройства.

Для противодействия этим рискам пользователи должны быть внимательны и соблюдать необходимые предосторожности. Сюда может относиться использование стороннего аудита безопасности для проверки целостности ПО, применение алгоритма только в гарантированно безопасных средах и избежание его применения в ситуациях, где обнаружение может привести к серьёзным последствиям.

Кроме того, исследователи заявили, что собираются зарегистрировать свой алгоритм под открытой лицензией и только для ответственного использования, включая академическую и гуманитарную сферы. Поэтому важно, чтобы пользователи уважали эти условия и применяли алгоритм только в соответствии с обозначенными разработчиками принципами.

В целом этот новейший метод стеганографии представляет значительный шаг в направлении безопасных коммуникаций и демонстрирует потенциал использования последних достижений в теории информации для решения давно существующих проблем. По мере того, как генерируемый ИИ контент становится всё более распространённым в обыденном общении, потребность в максимально безопасном методе стеганографии будет только расти.

- ruvds_перевод

- chatgpt

- text-to-speech

- стеганография

- криптография

Источник: habr.com

⚙️ Как использовать инструменты стеганографии?

Мануал

Автор Martyshkin На чтение 10 мин Опубликовано 04.08.2021

Сокрытие данных

Сокрытие данных – распространенная практика среди хакеров и злоумышленников. Они прячут свои конфиденциальные данные в защищенной области хоста (HPA), Slack space и в альтернативных потоках данных (ADS). поскольку эти области не включены ни в какие параметры поиска. Кроме того они могут использовать методы стеганографии для тайного общения, передачи лицензий программного обеспечения, обхода систем контроля за утечками и многое друго. Однако помимо злоумышленников, методы стеганографии вполне могут найти себе применение в обеспечение информационной безопасности как в повседневной, так и в профессиональной деятельности.

Стеганография

Что такое Стеганография? Стеганография – это вековая практика тайного или скрытого письма. Она существует уже долгое время. Когда-то ее использовали шпионы, чтобы скрывать сообщения или секреты своего государства.

Чем стеганография отличается от криптографии?

Хакеры прячут свои сообщения в медиафайлы, такие как аудио, изображения или видео. Эти медиафайлы становятся носителем, пригодным для транспортировки секретного файла, содержащего некоторые данные, поэтому такие файлы можно открыто хранить или передавать по незащищенным каналам связи. Основное различие между криптографией и стеганографией заключается в том, что методы стеганографии позволяют прятать/конспирировать информацию внутри носителей, таких как изображения, аудиозаписи, спам и т.д., и скрывать тот факт, что что там вообще есть какие-либо данные, в то время как методы криптографии заключается в кодировании содержимого в нечитаемый формат с помощью таких алгоритмов, как RSA, AES, DES, ГОСТ и т.д.

При атаке “полиглот” хакеры могут спрятать вредоносное ПО в коде существующего файла (изображение). При успешной атаке с использованием инструмента полиглота веб-браузер загружает только код только по назначению, что позволяет вредоносному коду оставаться скрытым во время проведения атаки. Например, хакеры могут манипулировать кодом, чтобы он выглядел так, как будто это всего лишь изображение. Но как только веб-браузер загружает изображение, он также загружает вредоносное ПО, которое представляет собой код JavaScript. По сравнению со стеганографией, полиглот компилирует как код изображения, так и код вредоносной программы вместе, что, в свою очередь, позволяет скрыть включение вредоносного кода.

Для более детального знакомства с методами стеганографии, проведем небольшой обзор инструментов

Вот некоторые инструменты для стеганографии:

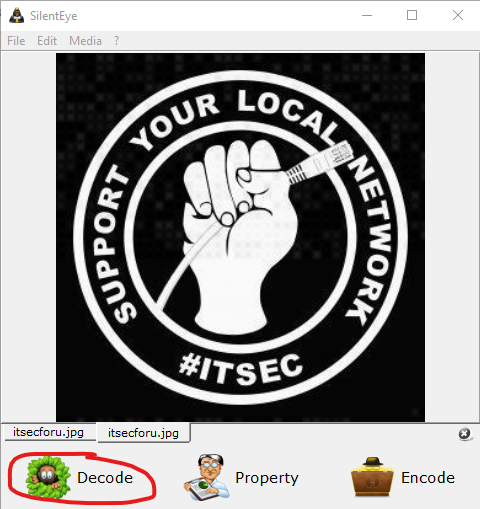

1.SilentEye

SilentEye – это инструмент с открытым исходным кодом, используемый для стеганографии, в основном для скрытия сообщений в изображениях или звуках. Он обеспечивает удобный интерфейс и легкую интеграцию нового алгоритма стеганографии и процессов криптографии с помощью системы плагинов.

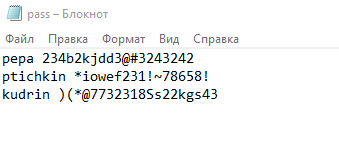

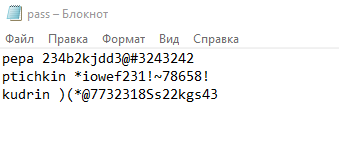

Допустим, что у нас есть файл pass.txt, который содержит учетные данные для доступа к информационным системам. И мы собираемся скрыть этот файл в изображение с помощью инструмента SilentEye.

Инструмент можно загрузить с сайта https://silenteye.v1kings.io/download.html?i2. После загрузки щелкните на скачанном exe-файле и следуйте инструкциям по установке, чтобы установить этот инструмент в вашей системе. Мы используем систему Windows систему, следовательно, файл exe. Попимимо windiows доступны для скачивания установочные файлы для Linux и MAC.

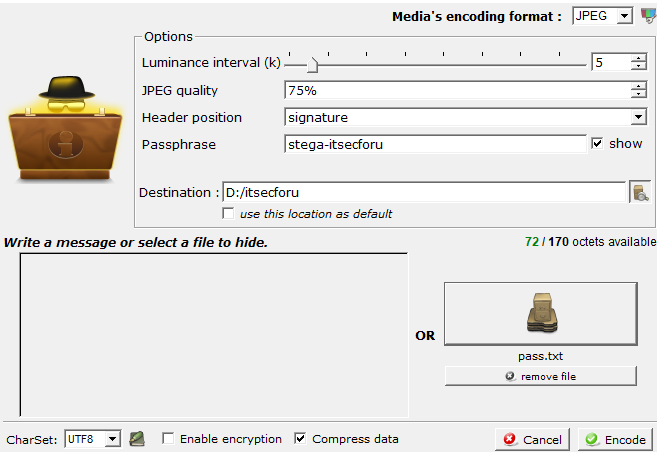

a. Перетащим изображение в стартовое окно программы, которое мы хотим использовать для скрытия данных.

b. После добавления изображения нажмем на опцию кодирования (Encode)

c. Выберем позицию заголовка как “signature”, введем выбранную вами парольную фразу (эта парольная фраза будет использоваться для декодирования позже).

Выберем файл, который мы хотим спрятать в картинке (у нас это pass.txt), и нажмем на “Encode”

d. Изображение после кодирования будет сохранено в папке назначения указанную в предыдущем шаге. Мы видим, что закодированное изображение выглядит точно так же, и в нем трудно обнаружить какой-либо скрытый файл.

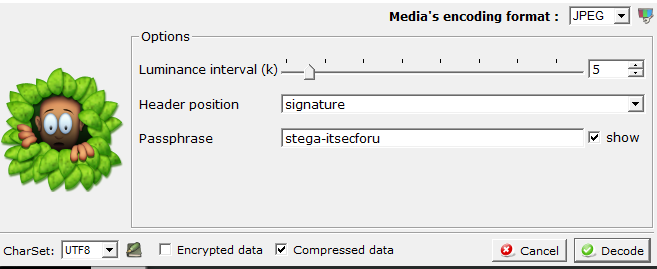

e. Теперь, чтобы декодировать это изображение, нажмем на опцию Decode

f. Выберем позицию заголовка как “signature” и введем кодовую фразу, которую мы ввели для кодирования этого изображения, затем выбирем на опцию “Decode”

g. Декодированный файл показан на рисунке

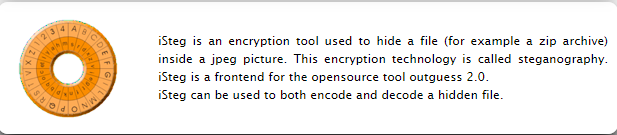

2. iSteg

iSteg – это инструмент стеганографии с открытым исходным кодом, используемый для скрытия файлов внутри jpeg-изображения. Достпуна для MAC. Программа относительно старая и останавливаться подробно на ней не будем, но для любителей MAC отметим ее наличие.

3. OpenStego

OpenStego также является инструментом стеганографии с открытым исходным кодом. Его можно использовать для скрытия данных (он может скрывать данные внутри изображений) или для нанесения

водяных знаков (использовать для обнаружения несанкционированного копирования файлов). Нанесение водяных знаков также может быть полезным при направлении одного документа в разные организации с нанесением меток для каждой из них, и при утечке документа в открытый доступ можно будет определить из какой именно организации произошла утечка.

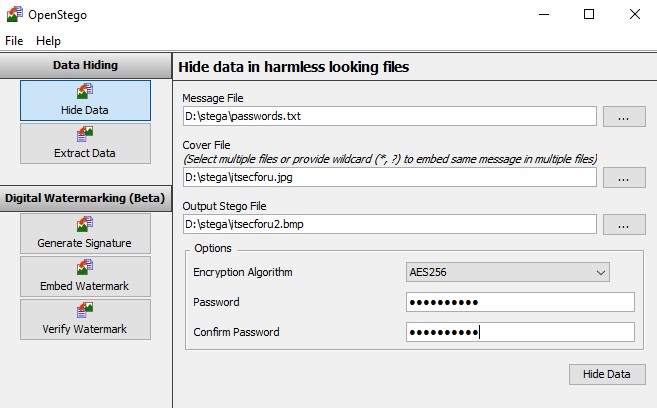

Интерфейс программы прост и приятен. Для скрытия данных в поле Message File выбираем наш файл с паролями, который мы хотим спрятать, в поле Cover File выбираем исходную картинку, которая будет являться контейнером для текстового файла, в поле Output Stego File задаем имя итогового изображения с секретом. После выбираем алгоритм шифрования (AES256 в указанном случае) и задаем пароль. После наживаем Hide Date и получаем результат

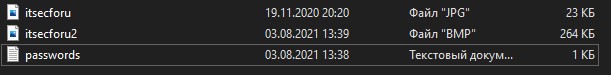

Сразу бросается в глаза тот факт, что картинка с вложенным файлом намного больше по размеру, чем исходная:

Для обратных действий, соответственно, на вкладке Extract Data необходимо выбрать файл со скрытыми данными, выбрать путь для сохранения файла на выходе, ввести пароль и нажать Extract Data и мы получим наш файл passwords.txt

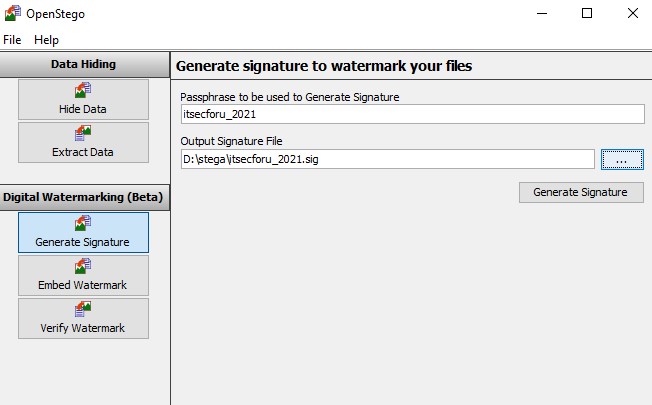

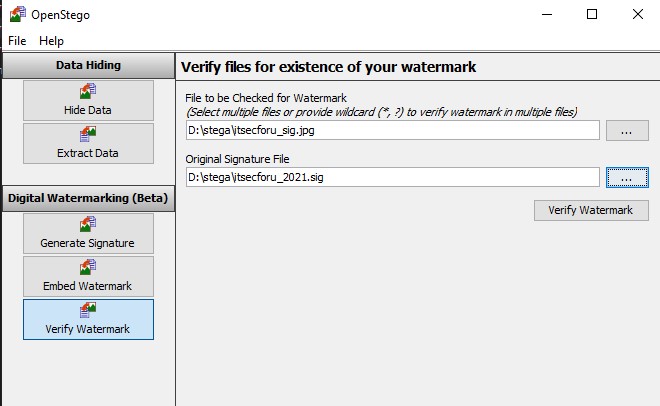

Функционал программы позволяет также ставить водяной знак / проверять изображения своей подписью. Сначала вам нужно сгенерировать файл подписи, а затем его можно использовать для проставления водяных знаков или для их проверки

Генерируем электронную подпись в формате *.sig

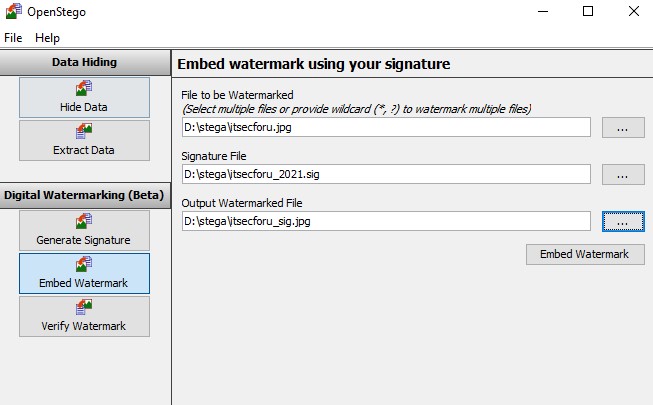

Проставляем водяной знак для itsecforu с использованием заранее сгенерированного файла подписи и получаем подписанный файл изображения isecforu_sig.jpg

Для проверки водяного знака на вкладке Verify Watermark необходимо, соответсвенно выбрать файл с водяным знаком и файл подписи

4. Open Puff

Open Puff – это бесплатное программное обеспечение для стеганографии для Microsoft Windows и Linux. Cтоит отметить, что программа не требует установки в Windows а для linux запускается с bash скрипта. Помимо картинок и аудио работает с файлами видеоформатов и pdf. Разработчиком предлагается очень подробная документация по работе продукта.

Поддерживает такие форматы изображений как BMP, JPG, PCX, PNG, TGA, такие форматы аудио как AIFF, MP#, NEXT/SUN, WAV, такие форматы видеозаписей как 3GP, FLV, MP4, MPG, SWF, VOB, а также PDF

Для скрытия предлагается ввести 3 разных пароля, однако пароль B и С можно отключить, сняв флажки с параметров Enable (B) и Enable (C), так мы и поступим и введем пароль в поле А. Затем в блоке Data выберем файл с паролями passwords.txt. На 3-м шаге выберем файл изображения itsecforu.jpg в качестве носителя. Далее выберем формат файла на выходе и стойкость, нажимаем Hide Data! и выбираем директорию для сохранения файла со скрытыми данными.

Для извлечения файла, необходимо, соответсвенно выбрать в стартовом меню Unhide, ввести парольв блок А, выбрать контейнер itsecforu.jpg и нажать Unhide!

Как видим, мы получаем наш файл password.txt

Процесс маркировки файлов также прост и понятен, поэтому рассмотривать его не станем.

5. Steghide

Steghide – Программа для скрытия данных в различных видах изображений и аудиофайлов. Мы писали о ней в статье “Стеганография в Kali Linux – Скрытие данных в изображении”

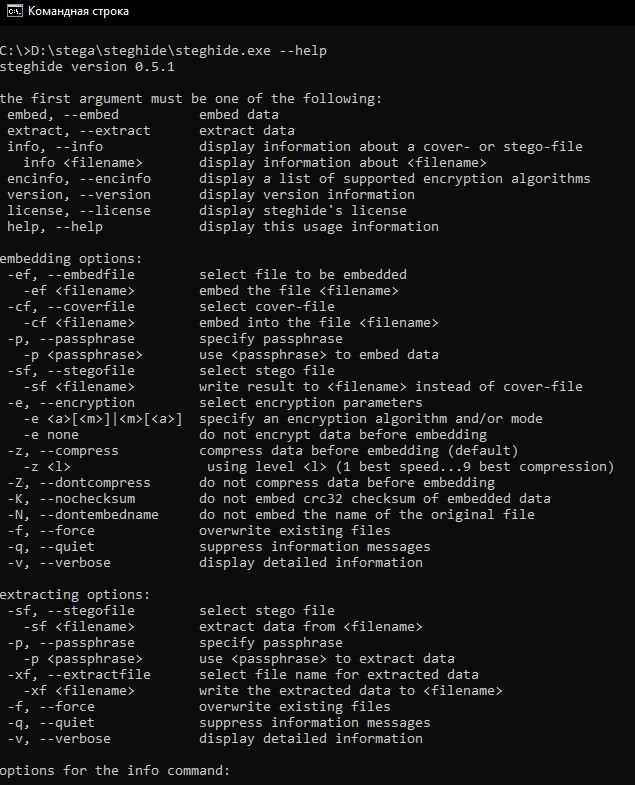

Принцип работы аналогичен при работе в ОС Windows

Запускаем утилиту из командной строки и для просмотра всех доступных параметров вводи –help

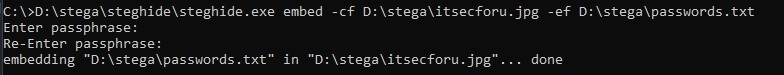

Для скрытия файла password.txt в в файл изображения itsecforu.jpg введем:

steghide.exe embed -cf D:stegaitsecforu.jpg -ef D:stegapasswords.txt

Затем вводим пароль и подтверждение пароля и получаем наш файл itsecforu.jpg уже со скрытыми данными

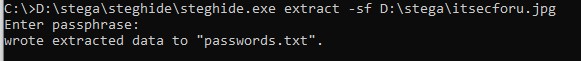

Соответсвенно для извлечения скрытых данных введем:

steghide.exe extract -sf D:stegaitsecforu.jpg

Вводим пароль и получаем наш файл password.txt

6. Spammimic.com

Spammimic.com – сайт для преобразования сообщений в спам. По Интернету летают тонны спама и зачастую пользователель не придает ему особого значения. Этот сайт предоставляет вам доступ к программе, которая преобразует короткие сообщения в спам. По сути, предложения, которые вывыводяться в итоге различаются в зависимости от кодируемого сообщения.

Настоящий спам написан так глупо, что иногда трудно отличить спам, написанный машиной. Один из способов передать пароль по почте. Вот, например, результат копирования сообщения “Qwerty123”

Занимательный раздел на сайте “ Encode as Fake Russian” позволяет закодировать английское сообщение в русские символы (кириллица). Они будет достаточно читаемым для человека, но любые программы-слежки, которые ищут ключевые слова на английском языке, не будут иметь большого успеха. Так что можно смело тестировать для попыток обхода DLP-систем.

Вообще, советую обратить на указанный ресурс внимание

- Hide and Seek

- JPEG-JSTEG

- Pretty Good Envelope

- StegoDos

- Stegano Wav

- PGP Stealth