Представим, что вы арендовали облачный сервер на cloud.timeweb.com для того, чтобы разместить на нем сайт. После покупки вы получите чистую систему, которую предстоит настраивать — устанавливать веб-сервер, загружать файлы и так далее. Для этого не нужно ехать в дата-центр с флешкой, в таких случаях используется протокол SSH.

SSH (от английского secure shell — защищённая оболочка) — это протокол для удалённого доступа к любым устройствам с операционной системой Linux : компьютерам, серверам, телефонам и так далее. Иными словами, это некий набор правил, позволяющий устанавливать соединение с устройством, которое физически расположено в любой точке мира.

Слово secure в названии протокола значит, что обмен данными между устройствами шифруется, а значит вы можете работать с чувствительной информацией — паролями, кодами доступа и так далее.

Информация передаётся в зашифрованном виде, таким образом повышается безопасность обмена данными, с которыми вы работаете. Соединение и аутентификация осуществляются одним из двух способов:

Как запускать графические приложения (X11) по SSH на удаленном Linux с помощью MobaXterm в Windows

- Вход по паролю. Между клиентом и сервером создаётся общий секретный ключ, с его помощью шифруется трафик.

- Вход с помощью пары ключей. Перед первым соединением пользователь генерирует два ключа: открытый и закрытый. Они хранятся на удалённом и локальном устройствах соответственно.

В статье рассмотрим возможности протокола, синтаксис SSH-команд и настройки демона SSH.

Вход в систему с помощью ключей

Использовать пароль входа на сервер по протоколу SSH — небезопасно и неудобно. Во-первых, пароль можно подобрать перебором. Во-вторых, может произойти случайная утечка, ведь устройств может быть несколько, а значит и пароли разные, все не запомнить. А в-третьих, это утомительно — каждый раз вводить кодовое слово перед началом сеанса.

Самый надёжный способ — входить в систему с помощью пары ключей RSA.

Сначала нужно создать ключи на локальном компьютере:

ssh-keygen -t rsa

В процессе создания вам нужно будет выбрать расположение файлов ключей и кодовое слово. Если хотите подключаться без пароля, оставляйте поле Passphrase пустым. Passphrase — это кодовое слово, которым дополнительно защищается ключ. Так, если ваш приватный ключ будет скомпрометирован, злоумышленники не смогут им воспользоваться без кодового слова.

Затем нужно отправить на сервер публичный ключ; на его публичность указывает суффикс .pub и права на чтение для всех пользователей:

Команда создаст сеанс SSH. После введения пароля публичный ключ будет скопирован в файл авторизованных ключей, и вам больше не понадобится вводить пароль.

Вы можете ещё больше увеличить безопасность, полностью отключив доступ по паролю. Для этого отредактируйте файл /etc/ssh/sshd_config , выставив следующие директивы:

- PasswordAuthentication no — запрещаем вход с паролем.

- PubkeyAuthentication yes — разрешаем аутентификацию по ключам SSH.

- ChallengeResponseAuthentication no — отключаем PAM-аутентификацию

После обновления файла перезагружаем демон SSH:

X11 Forwarding: Удаленный запуск графических приложений

sudo systemctl reload ssh

Настройка SSH

Чтобы выполнить подключение, на удалённом устройстве должен быть запущен сервер sshd, в Ubuntu он запускается с помощью диспетчера systemd :

sudo systemctl start ssh

Конфигурация сервера sshd находится в файле /etc/ssh/sshd_config . Рассмотрим основные параметры настройки SSH, которые вы можете использовать.

Порт. По умолчанию sshd отслеживает изменения на 22 порту. Часто злоумышленники пытаются получить доступ к вашему устройству перебором паролей от суперпользователей — root, admin и так далее. Можно усложнить эту задачу и изменить стандартный порт на любой другой с помощью директивы Port.

Однако это не гарантирует полную безопасность, так как существуют скрипты, сканирующие порты устройства. Они определят порт, который «слушает» демон sshd, и всё равно попытаются заполучить доступ. Для большей безопасности рекомендуем закрыть SSH для root-пользователя.

Доступ суперпользователя. Поскольку в основном SSH используется для администрирования удаленных серверов Linux , по умолчанию во всех современных системах удалённый доступ суперпользователя root разрешён. Но это очень небезопасно, так как злоумышленники могут попытаться подобрать пароль и, если смогут попасть в систему, получат полный контроль над устройством. Для того, чтобы избежать таких сценариев, используйте директиву PermitRootLogin со значением no .

Протокол. SSH может работать по двум версиям протокола — 1 и 2. Вторая поддерживает больше методов шифрования и способов аутентификации. Если вы хотите использовать только одну из версий, используйте директиву Protocol: Protocol 2 .

Доступ только нескольким пользователям. Ещё больше увеличивает безопасность разрешение удалённого доступа только для определённых пользователей и групп — директивы AllowUsers и AllowGroups соответственно. Так, мы можем запретить доступ к серверу всем, кроме администраторов:

AllowUsers adm1, adm2

AllowGroups admin, infrastructure

Вы также можете запретить доступ конкретным пользователям с помощью DenyUsers и DenyGroups .

Сохранение ошибок. Уровень логгирования можно задать с помощью директивы LogLevel. Она отвечает за уровень наполнения системного журнала, то есть насколько подробно sshd будет будет сохранять сообщения, которые регистрирует. По умолчанию используется INFO , но в отладочных целях можно поставить VERBOSE или вовсе отключить журналирование QUIET .

Доступ по паролю. За возможность попасть на удалённое устройство с помощью пароля отвечает директива PasswordAuthentication со значениями yes (по умолчанию) или no .

После того, как вы внесли изменения и сохранили файл, нужно перезапустить сервер sshd, чтобы новая конфигурация вступила в силу. Перед этим убедитесь, что вы сохранили на сервер файл ключей или оставили доступ по паролю — иначе существует риск остаться без доступа к серверу.

sudo systemctl reload ssh

SSH-клиенты

На Windows-системах вы также можете использовать SSH для подключения к удалённому серверу с помощью специальных приложений. Они удобны тем, что позволяют запомнить данные для подключения или указать разные цветовые схемы для разных сеансов (полезно, когда вы администрируете несколько серверов). Среди наиболее популярных:

- PuTTY

- WinSCP

- Termius

- FileZilla — для передачи данных по SFTP

- MobaXterm

Если вы работаете в unix-системах, можно использовать простой терминал или командную строку.

Синтаксис

Для удалённого подключения нужно использовать команду SSH с указанием IP-адреса или доменного имени сервера:

ssh example.com

В примере выше предполагается, что имена пользователей в локальной и удалённой системах совпадают. Чаще всего это не так, поэтому приходится отдельно указывать, какое имя использовать при подключении:

Завершить сеанс можно с помощью команды exit .

Если при настройке удалённого сервера вы указали порт отличный от 22, то на локальном устройстве вам нужно указать его при подключении, сделать это можно с помощью флага -p :

Сценарии использования

Ниже рассмотрим частые и наиболее интересные сценарии использования протокола SSH.

Передача файлов и каталогов

Если на вашем сервере настроен демон sshd, вы также можете пользоваться другими утилитами, которые работают на основе протокола SSH. Одна из таких утилит — scp, которая использует протокол RCP для передачи файлов.

Для того, чтобы передать файл filename.txt на устройство с адресом example.com и расположить его в каталоге ~/trash/txt, используйте следующую команду:

Если поменять местами локальный путь и сервер, то вы сможете забрать себе на локальное устройство файлы с удалённого сервера.

Когда нужно передать весь каталог, добавьте флаг -r . При путь к каталогу, в который вы собираетесь копировать данные, должен завершаться косой чертой.

Представим, что нам нужно скопировать каталог images с сервера себе на компьютер в папку documents:

Вы также можете передавать файлы между двумя удалёнными машинами, указывая вместо локальных файлов путь подключения к серверу.

SSH-туннели

Туннели через SSH позволяют устанавливать безопасный удалённый доступ и передавать файлы по защищённой сети. Чаще всего всего они применяются в случае, когда нужно получить доступ в частную сеть или создать зашифрованный канал.

Для того, чтобы пробросить порт с удалённого сервера, используйте флаг -L . Для примера рассмотрим случай, когда нам нужно разрешить работу с удалённой базой данных, которая доступна только на локальной машине, порт 3306.

Для этого выполним следующую команду:

В этой команде флаг -N означает, что на удалённой машине не нужно выполнять команду, 53306 — локальный порт, 127.0.0.1:3306 — адрес, на котором работает сервис MySQL на удалённом сервере.

Подробнее об SSH-туннелях читайте в нашей статье .

SFTP

SFTP (Secure File Transfer Protocol) — протокол передачи файлов, который работает поверх безопасного канала и является частью OpenSSH, поэтому если у вас корректно работает демон SSH, вы можете использовать SFTP без дополнительной настройки. Главное отличие SFTP от стандартного протокола FTP — шифрование абсолютно любой информации.

Создать сеанс SFTP можно с теми же доступами — логином и паролем или ключом — что и SSH. Кроме этого можно указать порт, если вы меняли его со стандартного 22 на какой-либо другой. Сделайте это с помощью команды:

После успешной аутентификации вы окажетесь на удалённом сервере и сможете работать с файлами.

Заключение

В статье мы разобрали, что такое протокол удалённого управления компьютером и как работает SSH . Знание основ работы этого протокола — незаменимый навык в работе системного администратора и программиста. SSH позволяет подключиться к устройству в любой точке мира и при этом иметь те же самые права и возможности, что и при физической работе с компьютером.

Если вы размещаете в интернете сайт, при этом используете для этого выделенный сервер, то неправильная конфигурация SSH — угроза проникновения злоумышленников в систему, что может привести к непоправимым последствиям.

Любой сервер, который вы арендуете на cloud.timeweb.com , будет доступен по SSH по умолчанию. А если вам необходимо дополнительно его настроить, наши специалисты всегда на связи.

Источник: timeweb.cloud

Справочник команд SSH

После установки программы рекомендуем вам ознакомиться с основными командами, которые применяются для управления сервером. Доступ по SSH обычно используют тогда, когда необходима аренда выделенного сервера или специальный хостинг сайтов, обычно ВИП тариф, а так же если вы берете в аренду виртуальный сервер

Файловые команды

ls – список файлов и каталогов

ls -al – форматированный список со скрытыми каталогами и файлами

cd dir – сменить директорию на dir

cd – сменить на домашний каталог

pwd – показать текущий каталог

mkdir dir – создать каталог dir

rm file – удалить file

rm -r dir – удалить каталог dir

rm -f file – удалить форсированно file

rm -rf dir – удалить форсированно каталог dir *

cp file1 file2 – скопировать file1 в file2

cp -r dir1 dir2 – скопировать dir1 в dir2; создаст каталог dir2, если он не существует

mv file1 file2 – переименовать или переместить file1 в file2. если file2 существующий каталог — переместить file1 в каталог file2

ln -s file lin – создать символическую ссылку link к файлу file

touch file – создать file

cat > file – направить стандартный ввод в file

more file – вывести содержимое file

head file – вывести первые 10 строк file

tail file – вывести последние 10 строк file

tail -f file – вывести содержимое file по мере роста, начинает с последних 10 строк

Управление процессами

ps ax – вывести ваши текущие активные процессы

top – показать все запущенные процессы

kill pid – убить процесс с id pid

killall proc – убить все процессы с именем proc *

bg – список остановленных и фоновых задач; продолжить выполнение остановленной задачи в фоне

fg – выносит на передний план последние задачи

fg n – вынести задачу n на передний план

Права доступа на файлы

chmod octal file – сменить права file на octal, раздельно для пользователя, группы и для всех добавлением:

- 4 – чтение (r)

- 2 – запись (w)

- 1– исполнение (x)

chmod 0777 – чтение, запись, исполнение для всех

chmod 0755 – rwx для владельца, rx для группы и остальных.

Дополнительные опции: man chmod .

SSH

Поиск

grep pattern files – искать pattern в files

grep -r pattern dir – искать рекурсивно pattern в dir

command | grep pattern – искать pattern в выводе command

locate file – найти все файлы с именем file

find [путь, откуда начинаем поиск] -name «filename.ext» – найти все файлы с именем filename.ext. Используйте маски, например — «*file?»

Системная информация

date – вывести текущую дату и время

cal – вывести календарь на текущий месяц

uptime – показать текущий аптайм

w – показать пользователей онлайн

whoami – имя, под которым вы залогинены

finger user – показать информацию о user

uname -a – показать информацию о ядре

cat /proc/cpuinfo – информация ЦПУ

cat /proc/meminfo – информация о памяти

man command – показать мануал для command

df – показать инф. о использовании дисков

du – вывести “вес” текущего каталога

free – использование памяти и swap

whereis app – возможное расположение программы app

which app – какая app будет запущена по умолчанию

Архивация

tar cf file.tar files – создать tar-архив с именем file.tar содержащий files

tar xf file.tar – распаковать file.tar

tar czf file.tar.gz files – создать архив tar с сжатием Gzip

tar xzf file.tar.gz – распаковать tar с Gzip

tar cjf file.tar.bz2 – создать архив tar с сжатием Bzip2

tar xjf file.tar.bz2 – распаковать tar с Bzip2

gzip file – сжать file и переименовать в file.gz

gzip -d file.gz – рапаковать file.gz в file

Сеть

ping host – пропинговать host и вывести результат

whois domain – получить информацию whois для domain

dig domain – получить DNS информацию domain

dig -x host – реверсивно искать host

wget file – скачать file

wget -c file – продолжить остановленную закачку

Установка пакетов

Установка из исходников:

dpkg -i имя_пакета.deb – установить пакет *.deb (Debian, Ubuntu)

rpm -Uvh имя_пакета.rpm – установить пакет *.rpm (CentOs, Fedora)

Клавиатурные сочетания

Ctrl+C – завершить текущую команду

Ctrl+Z – остановить текущую команду, продолжть с fg на переднем плане или bg в фоне

Ctrl+D – разлогиниться, тоже самое, что и exit

Ctrl+W – удалить одно слово в текущей строке

Ctrl+U – удалить строку

!! — повторить последнюю команду

Источник: vps-server.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

SSH (ч.6): Подсказки и сложные случаи использования OpenSSH

Оглавление

Туннелирование с SSH. Открытие графической программы, расположенной на удалённом компьютере, по SSH

Для следующего фокуса нужно два компьютера с системой Linux. К сожалению, даже Cygwin с этим трюком не справляется. Причём оба Linux’а должны быть с графическим пользовательским интерфейсом.

Среди всего прочего, что происходит когда устанавливается соединение с удалённым хостом через SSH, это создание зашифрованного туннеля, который образуется между локальной и удалённой системами. Обычно, этот туннель используется для того, чтобы набранные на локальной машине команды безопасно были переданы удалённой машине, а результат, также безопасно, прислан обратно.

В добавок к этой базовой функции, протокол SSH позволяет переправлять большинство типов трафика по зашифрованному туннелю, создавая некого рода VPN (виртуальную частную сеть) между локальной и удалённой системами.

Пожалуй самая часто используемая из этих функций — это возможность транслировать трафик систем X Window. На системе с запущенным X сервером (это машины, которые имеют графический пользовательский интерфейс) возможно запустить программу X клиента (графическое приложение) на удалённой системе и видеть результаты её работы на локальной системе. Сделать это просто. Например, я хочу подключиться к удалённому хосту АДРЕСАТ и на нём я хочу запустить программу КОМАНДА. При этом видеть графический вывод этой программы я смогу на локальном компьютере. Делается это так:

ssh -X АДРЕСАТ КОМАНДА

Т.е. SSH запускается с ключом -X. А затем просто запускается программа.

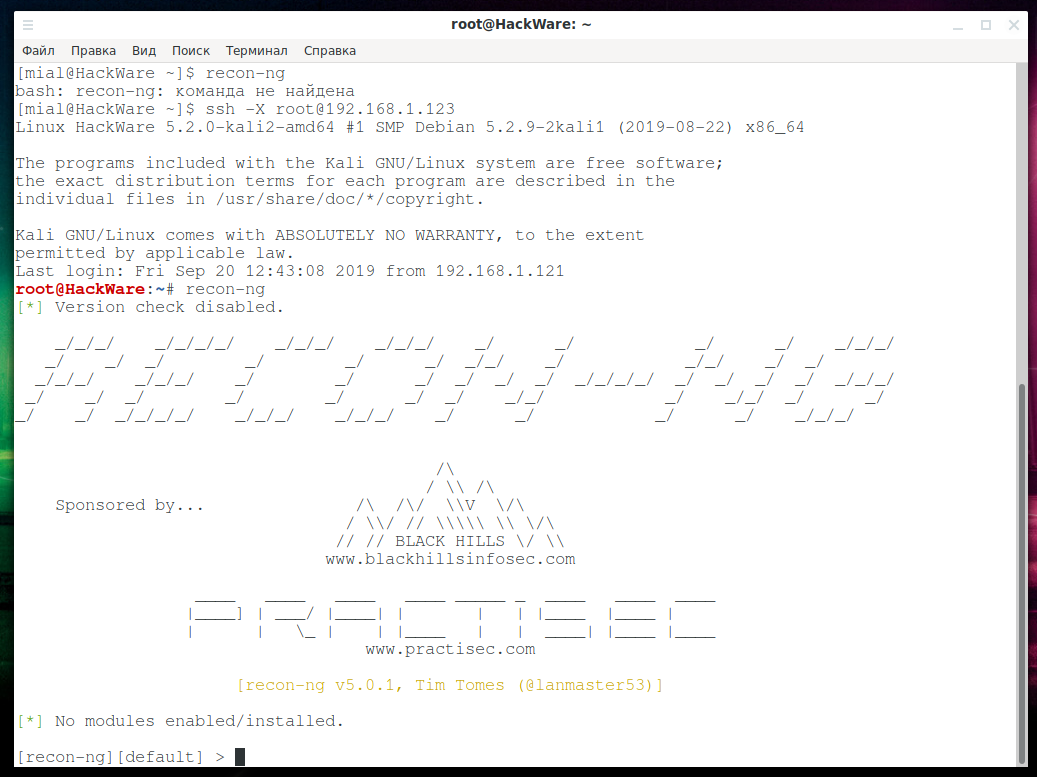

Я нахожусь в Arch Linux. Я успешно логинюсь к удалённому компьютеру по SSH. После этого я запустил программу recon-ng. Этой программы даже нет на Arch Linux, но она точно есть в Kali Linux, к которой я и подключился. Результат работы этой программы я могу видеть на экране так, будто бы программа запущена локально.

Но, повторюсь, я хочу, чтобы вы это поняли, запущенной программы recon-ng на локальном компьютере нет. Если я захочу сохранить результат работы recon-ng (или любой другой программы, открытой таким образом), то окажется, что она работает в окружении удалённого компьютера, видит его файловую систему и т. д. Это удобно, когда вы хотите настроить удалённый компьютер используя графический интерфейс.

На некоторых системах для этого «фокуса» нужно использовать опцию «-Y» вместо опции «-X».

Использование SSH в качестве прокси для доступа к локальным ресурсам удалённого компьютера

Подробности смотрите в разделах:

- Перенаправление (forwarding) портов SSH

- Обратное перенаправление порта SSH с 3proxy

Установка VPN через SSH

В SSH есть встроенные возможности туннелирования — программа автоматизирует создание туннельных интерфейсов на сервере и клиенте, подробности в этом разделе.

Как редактировать файл на другом компьютере через ssh

Когда нужно отредактировать файл, размещённый на удалённом хосте, было бы здорово, если бы можно было отредактировать его локально так, будто бы это локальный файл. Конечно, можно поднять NFS через ssh туннель для достижения этого, но это было бы слишком излишним для использования один раз. Отсюда вопрос: есть ли способ отредактировать через ssh размещённый на другом компьютере файл?

Вот когда vim (сокращение от «Vi IMproved» — улучшенный Vi) может помочь. vim можно рассматривать как «vi на стероидах», с расширяемыми функциями, которые здорово улучшают дефолтное окружение редактора vi. Расширяемость vim достигается благодаря использованию «плагинов». Один из таких плагинов — это netrw, который задействует чтение и запись файлов по сети. netrw поддерживает различные протоколы уровня приложений, включая ftp, http, scp, rsync и rcp.

Если вы хотите отредактировать удалённый файл через ssh с использованием vim, вы можете сделать так.

Реальный пример команды:

Обратите внимание на двойной слеш «/» для каталога root на удалённом хосте. Вышеприведённая команда vim откроет файл, размещённый на удалённом хосте для редактирования. За сценой, vim использует scp для получения запрошенного файла с удалённого хоста, размещает файл в /tmp и, наконец, открывает его для редактирования.

Когда вы попытаетесь сохранить изменения в файле, изменения, в первую очередь, будут применены к локальной копии в /tmp, которая затем выгрузиться через scp на удалённый хост.

Поскольку за сценой сетевая передача осуществляется плагином netrw, вы можете редактировать любой удалённый файл транспарентно, используя традиционный интерфейс vi.

Внимание, этот фокус не работает в Cygwin — только в настоящем Linux.

Как сравнить файлы на удалённом компьютере (выполнить команду diff) через SSH

diff — это утилита командной строки, которая сравнивает содержимое двух файлов (или директорий) и построчно показывает в чём они различаются. Очень просто пользоваться diff, когда оба файла размещены на локальном хосте. А как быть если (один или оба) входных файла размещены на удалённом хосте? Вы можете использовать SSH для сравнения этих файлов по сети. Здесь как применить команду diff к удалённым файлам по SSH.

Утилита diff может принимать один операнд в форме stdin (стандартного ввода) (представляется как «-«), и вы можете использовать эту особенность для достижения цели по применению diff через SSH следующим образом.

Вышеприведённая команда запросит у вас SSH пароль для удалённого хоста. После корректного ввода пароля, команда прочитает содержимое удалённого файла через SSH а затем передаст его по трубе в утилиту diff для сравнения с локальным файлом.

Другой метод для сравнения содержимого файла по SSH — это ясное использование перенаправления ввода. Чтобы использовать этот второй метод вы должны для начала включить беспроводной вход по ssh в удалённый хост(ы). Подразумевая что это готово, вы можете делать следующее:

Для сравнения (diff) локального файла и удалённого файла:

Для сравнения (diff) двух удалённых файлов:

Обратите внимание, что последние команды потерпят неудачу, если удалённые хосты потребуют от вас ввода пароля SSH для доступа. Также запомните, что вышеприведённое перенаправление ввода не поддерживается шеллом sh. Используйте шелл bash или что-нибудь совместимое.

Как настроить VNC через ssh

По своей природе VNC — это не безопасный протокол. Хорошо известнен риск безопасности VNC: соединение с сервером VNC осуществляет по сети через не зашифрованный канал. Т.е. кто угодно может стащить установленную VNC сессию. Для защиты от VNC сниффинга, вам следует попробовать дополнительные внеполосные механизмы шифрования, под или над соединением VNC.

Один из таких механизмов — это настройка VNC сессии через SSH туннель. В этом уроке я опишу как настроить VNC через SSH на Linux.

Я предполагаю, что у вас уже есть где-то в сети VNC сервер, к которому мы будем коннектится.

Чтобы создать SSH туннель к удалённому хосту, где запущен VNC сервер, удалённый хост должен также иметь запущенный SSH. Поэтому для начала установите сервер OpenSSH на удалённый хости (как это сделать рассказано в первой части).

Следующий шаг — это создание SSH туннеля с локального хоста на удалённый хост. Чтобы это сделать, запустите следующую команду. Здесь 5900 — это номер порта, который прослушивает удалённый VNC сервер.

После введение SSH пароля и успешного входа, будет установлен SSH туннель между 127.0.0.1:5900 и remote_host:5900.

Теперь вы можете продолжать и запустить клиент VNC на локальном хосте. В вашем VNC клиенте соединитесь к 127.0.0.1:5900 вместо удалённого VNC сервера. Тогда трафик VNC будет перенаправляться через SSH туннель между вами и удалённым сервером VNC и, следовательно, он будет обезопасен от перехвата пакетов.

gvncviewer 127.0.0.1

Как включить форвардинг (пересылку) X11 с использованием ssh

Пересылка X11 — это механизм, который позволяет графическому интерфейсу программ X11, запущенных на удалённом сервере Linux, быть отображёнными на локальной клиентской машине. За сценой, вывод X11 удалённо запущенной программы, санкционирован для отправки на локалхост через соединение X11 между клиентом и удалённым сервером. SSH имеет опции для безопасного туннелирования таких X11 соединений так, что сессия пересылки X11 получается зашифрована и инкапсулирована. Если вы хотите настроить форвардинг X11 через SSH, то ознакомьтесь с этой инструкцией.

Для пересылки X11, не требуется, чтобы на удалённый серверный хост имел полную установленную систему X11. Тем не менее на серверном хосте нужен как минимум установленный xauth. xauth — это утилита, которая поддерживает конфигурацию Xauthority, используемую сервером и клиентом для аутентификации X11 сессий. Для установки xauth, сделайте следующее на удалённом сервере:

Для Debian, Linux Mint, Ubuntu, Kali Linux и их производных:

sudo apt install xauth

На Arch Linux и производных:

sudo pacman -S xorg-xauth

Затем включите перенаправление X11 в sshd, добавив в файл /etc/ssh/sshd_config директиву:

X11Forwarding yes

Чтобы изменения вступили в силу, перезапустите службу sshd.

Вышеприведённая настройка включит пересылку X11 на всей системе серверного хоста. Если вместо этого вы хотите включить пересылку X11 на основе индивидуального пользователя, вы можете использовать специфичный для каждого пользователя конфигурационный файл ssh (например, $HOME/.ssh/config). Таким образом, вы можете использовать пересылку X11 только когда вы запускаете ssh в конкретном пользовательском аккаунте.

В отличие от удалённого серверного хоста, машине с локальным клиентом нужна установленная система X11 для отображения удалённой запущенной программы X11. Если всё так, то в этом случае вы можете открыть ssh соединения из локальной машины на удалённый сервер следующим образом.

После входа, вы можете обычным образом запустить любую программу X11 на удалённом сервере, и её вывод будет отображён на локальной клиентской машине.

Сохранение запущенной команды после закрытия SSH

Если в SSH вы запустили команду, то после отключения от SSH, эта команда будет сразу же остановлена. Даже если вы перевели её в фон с помощью

Есть разные возможности сделать так, чтобы команда не только продолжила работу после отсоединения от SSH, но и подключиться к этой команде вновь, чтобы просмотреть её вывод, результаты работы. Информацию об этом смотрите в разделе «5 способов сделать так, чтобы программа не останавливалась после отключения SSH».

Сетевая файловая система SSHFS

В разделе «SSH (ч.5): Копирование файлов с помощью scp и sftp» уже рассмотрены способы, с помощью которых можно копировать данные с удалённым сервером. В том числе показано как интегрировать доступ к файлам по SSH через популярные файловые менеджеры. При всей простоте описанных способов, у них есть недостаток — он работает только в приложениях, которые поддерживают протокол SFTP.

Имеется более универсальный вариант, который является также весьма простым. Этот способ требует установки двух дополнительных пакетов:

- sshfs — позволяет монтировать удалённую файловую систему используя SFTP. Говоря простым языком, файлы удалённого сервера будут как будто бы частью вашей файловой системы. Следовательно, любы приложения смогут с ними работать.

- fuse — FUSE (Filesystem in Userspace), то есть файловая система в пространстве пользователя. Является интерфейсом к файловой системе, позволяет монтировать файловую систему с правами обычного пользователя.

Установка необходимых пакетов в Debian, Linux Mint, Ubuntu, Kali Linux и их производных:

sudo apt install sshfs fuse

Установка необходимых пакетов в Arch Linux, BlackArch и их производных:

sudo pacman -S sshfs fuse

После установки пакетов, создайте папку, куда будет монтироваться удалённая файловая система — это должна быть папка, к которой у вас есть доступ без повышенных привилегий, к примеру:

mkdir -p Downloads/ssh

Для монтирования нужно запустить команду вида:

Если нужно указать порт, то используйте опцию -p в конце команды.

К примеру, мне нужно смонтировать директорию /root хоста 185.117.153.79 где я хочу выполнить вход от пользователя root; при этом на локальной системе я хочу выполнить монтирование в папку Downloads/ssh; на удалённой системе SSH работает на порту 2222, тогда моя команда будет такой:

Теперь файлы папки /root хоста 185.117.153.79 будут доступны в Downloads/ssh на локальном компьютере. Обратите внимание, что команда sshfs не потребовала sudo.

Для автоматизации, можно настроить вход на SSH по ключу (без пароля), и сохранить команду монтирования с sshfs в файл/скрипт для быстрого подключения.

Связанные статьи:

- Как в Kali Linux загрузиться без графического интерфейса (56.5%)

- SSH (ч.1): Что такое SSH. Утилиты SSH (56.2%)

- SSH (ч.2): Настройка сервера OpenSSH (56.2%)

- SSH (ч.3): Как подключиться к SSH. Настройка клиента OpenSSH (56.2%)

- SSH (ч.4): Создание и настройка ключей OpenSSH (56.2%)

- Установка Kali Linux на флешку или на внешний диск как полноценную ОС (RANDOM — 50%)

Источник: hackware.ru