SSH как пользоваться

SSH — Это протокол, с помощью которого можно удаленно залогиниться и выполнять команды так, как будто находишься на удаленном сервере. Одним словом SSH это рабочая лошадка при общении с сервером linux

Чтобы соединиться с одного компьютера на другой посредством SSH, вам потребуется ssh-server и ssh-client.

В этой статье мы покажем как пользоваться SSH, как установить SSH и как настроить SSH в системах Linux.

Возможно вам будет интересно КОМАНДА SSH В LINUX

Установка ssh-server

Итак, у вас есть сервер, с которым вы хотите соединяться. Но для начала требуется установить openssh-server . Установка достаточно проста:

sudo apt install openssh-server

Эта команда подойдет для DEBIAN, UBUNTU. Как включить SSH в Fedora вы можете прочитать Здесь.

Установка очень быстро, не задавая вопросов.

После установки openssh-server рекомендую сменить порт ssh с 22 который назначается по-умолчанию на что-нибудь другое. Это избавит вас от автоматических переборов паролей злоумышленниками, а также добавит безопасности.

Linux — SSH подключение к удаленному Linux с Linux и Windows

Сделать это можно выполнив команду:

Установите любой свободный порт, например 8529, и перегрузите сервер:

После этого можно соединяться с сервером по ssh протоколу.

Установка linux-клиента

Как мне известно ssh-client установлен на всех системах linux из коробки, но если у вас ssh не установлен, тогда введите команду:

sudo apt install openssh-client

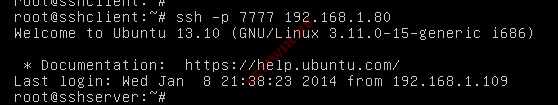

Соединение c сервером SSH

Соединиться с ssh-сервером можно одной командой:

Где имя_сервера это ip адрес сервера или имя сервера (если сервер локальный), к примеру:

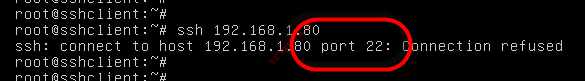

Ой, клиент пытается подключиться к серверу по порту 22, но мы его поменяли на 8529. Исправим это:

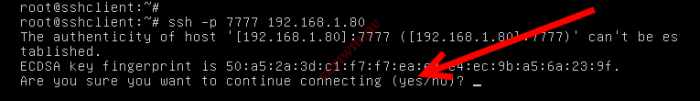

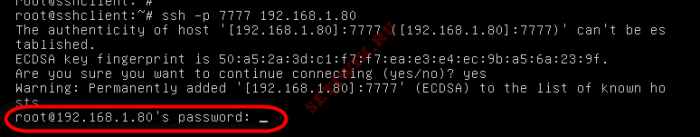

При соединении с вашим сервером, ssh клиент создаст отпечаток (fingerprint) сервера и сравнит его с тем, который хранится в конфиге. Нужно добавить сервер в список известных серверов, так как соединяемся в первый раз. Набираем «yes» и нажимаем «Enter».

Если в будущем сервер будет переустановлен, то соединиться с ним не получится, так как отпечаток не будет совпадать. Это сделано в целях безопасности, чтобы нельзя было подменить сервер. Чтобы исправить это, измените соответствующую строку в файле ~/.ssh/known_hosts или просто удалите этот файл.

Telnet, SSH, консоль и терминал — что это и зачем нужно?

Возможно вам будет интересно: Грамотное использование и преимущества SSD дисков

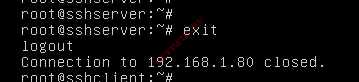

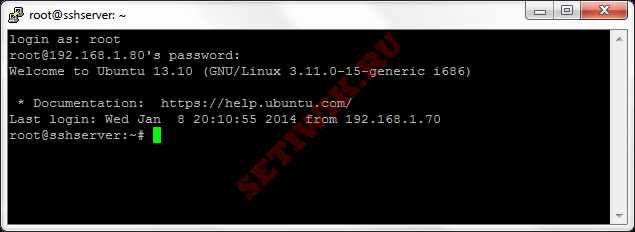

Вам может показаться, что ничего не изменилось и что вы по-прежнему на своем компьютере. Но если обратить внимание на имя хоста, то вы поймете, что вы уже находитесь на сервере.

Теперь можно вводить любые команды, как будто вы физически находитесь за терминалом удаленного компьютера.

Чтобы завершить соединение, введите команду exit.

Как пользоваться ssh в windows

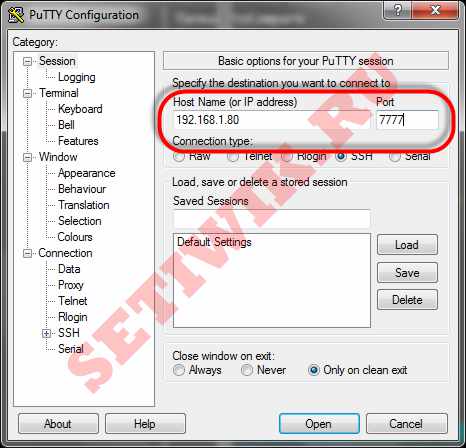

Что делать если у вас нет linux? Для ОС Windows существует ряд программ, самая популярная из которых — putty. Есть также расширение этой программы — kitty, которое добавляет в putty новый функционал.

Программа достаточно проста в эксплуатации.

Соединение SSH без пароля

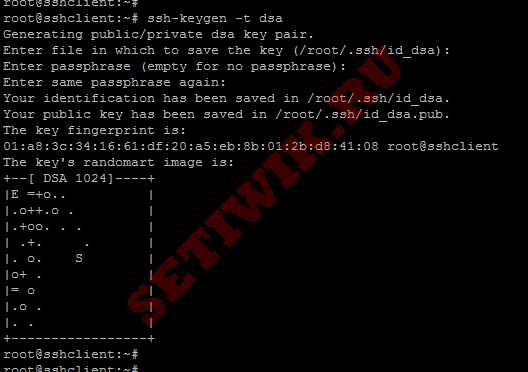

Для удобства можно настроить беспарольное подключение для определенного пользователя. Для этого требуется сгенерировать ключ на клиенте. Делается это командой:

Все поля можно оставить по-умолчанию.

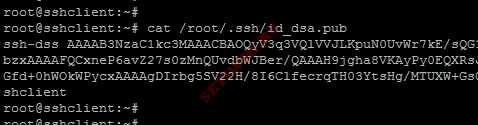

Далее нужно скопировать сгенерированный ключ:

Теперь нужно зайти на сервер и скопировать полученный ключ в файл:

Теперь можно соединяться по ssh без пароля.

Теперь осталось сделать удобный alias на клиенте и соединяться с сервером одной простой командой.

Монтирование по ssh

Использование ssh не заканчивается выполнением команд на удаленном сервере. На основе протокола ssh базируются другие программы. Например sshfs — программа монтирования удаленной файловой системы с помощью ssh.

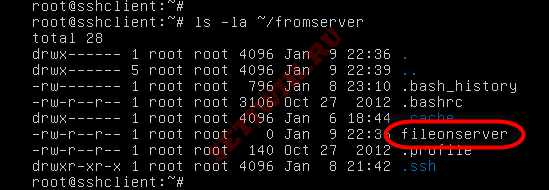

Создадим на сервере в домашней директории root тестовый файл:

Далее надо установить программу sshfs на клиенте:

Создадим тестовую директорию:

А теперь примонтируем домашнюю директорию root с сервера в нашу тестовую директорию на клиенте:

Чтобы размонтировать воспользуйтесь командой umount:

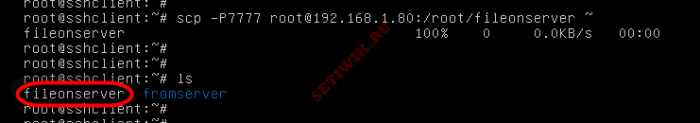

Копирование файлов по ssh

Что делать, если нужно скопировать файл на другой сервер? Можно, конечно, примонтировать удаленную файловую систему и воспользоваться обычной командой cp. Но что, если нужно сделать, к примеру, скрипт, который будет регулярно копировать файлы? В этом случае проще воспользоваться другой надстройкой над протоколом ssh — командой scp.

Возможно вам будет интересно: Как установить NVM на Windows

Из предыдущего пункта у нас остался файл fileonserver находящийся на сервере в домашней директории root (если его там нет — создайте). Скопировать его в домашнюю директорию клиента достаточно просто:

Параметр -P7777 указывает на порт 7777, который мы поменяли в самом начале.

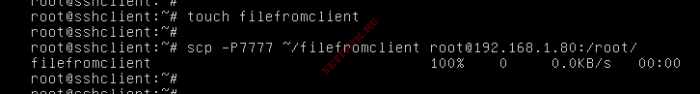

Точно таким же образом можно отправить файл с клиента на сервер. Для этого используйте команду:

Заключение

В этой статье мы показали и рассказали как соединиться с одного компьютера на другой посредством SSH. Так же как выполнить копирование и монтирование файлов через SSH.

Источник: setiwik.ru

Протокол SSH для чайников: что это и как работает простыми словами

Аббревиатуру SSH встречали многие, но не все понимают, что это такое, как им пользоваться и как он настраивается.

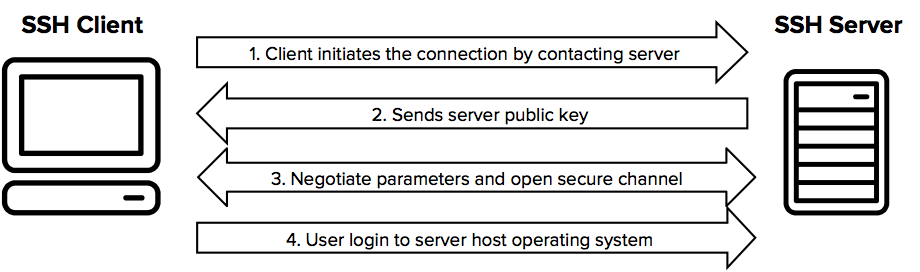

SSH — это Secure Shell (безопасная оболочка) ; это специальный протокол для передачи данных в безопасном режиме. Он очень часто применяется для удаленного управления компьютерами и устройствами по сети.

SSH — что это такое

Протокол SSH-1 начал свою историю в 1995 году. Изначально он имел достаточное количество брешей и проблем, поэтому уже в 1996 году была презентована его следующая версия. SSH-1 и SSH-2 — это два разных протокола, которые не являются совместимыми между собой. На сегодняшний день, когда речь идет о SSH, подразумевается SSH-2. Вторая версия протокола до сих пор работает и за это время претерпела небольшие изменения.

Чистый SSH — это коммерческий продукт, который можно использовать только на платной основе. В бесплатном распространении есть одна из версий SSH — это OpenSSH. Именно протокол OpenSSH наиболее популярен среди разработчиков, так как он бесплатен, очень безопасен и распространяется с открытым исходным кодом.

На что способен SSH

- можно подключат ь ся к удаленному компьютеру и работать с ним через командную строку;

- возможно осуществить шифрование данных, применяя различные алгоритмы;

- он передает любые данные по зашифрованному каналу, в том числе и аудио — или виде оф айлы;

- может сжать файлы для их дальнейшего шифрования и транспортировки по сети;

- обеспечивает надежную транспортировку данных и предотвращает несанкционированное подключение к каналу передачи информаци и с целью ее перехвата.

Что нужно, чтобы использовать протокол SSH

- SSH-сервер. Именно сервер отвечает за коммуникацию и аутентификацию удаленных компьютеров. Аутентификация на сервере может происходить тремя путями: по IP-адресу клиента, по публичному ключу, по паролю клиента. В качестве SSH-сервера могут выступать следующие программы: OpenSSH, freeSSHd, lsh-server, WinSSHD, MobaSSH и др.

- SSH-клиент. Это программное обеспечение , которое нужно для интеграции с SSH-сервером и для выполнения на нем различных действий. Например: взаимодействие с различными файлами, редактирование файлов, контроль процесса функционирования SSH, архивирование файлов, взаимодействие с базами данных. В качестве SSH-клиентов могут выступать: Vinagre, ZOC, lsh-client, SecureCRT, SSHWindows, OpenSSH, Xshell, i-SSH, PuTTY и мн . д р.

Как безопасно применять SSH

- нужно исключить удаленный доступ с рут-правами к серверу или клиенту;

- обязательно нужно менять стандартный порт для SSH;

- нужно пользоваться длинными RSA-ключами;

- необходимо контролировать IP-адреса , которым разрешен доступ к клиенту и серверу;

- контролировать ошибки аутентификации, чтобы вовремя определить брут-форс;

- инсталлировать дополнительные системы защиты;

- применять специальные ловушки, которые подделывают SSH-сервер.

Что такое протокол SSH на практике

Не всем нужен протокол SSH — это точно. Если вы начинающий веб-мастер с одни м единственным сайтом , т о , скорее всего , применять SSH вам не имеет смысла. Этот протокол начинает служить верой и правдой, когда нужно много файлов передавать между устройствами. Например, вы очень часто обмениваете файлы с виртуальным хостингом по FTP, заливая туда проекты. В этом случае SSH-протокол подойдет как нельзя лучше.

Правда есть один н ю анс : SSH-протокол должен поддерживать хостинг-провайдер, которым вы пользуетесь. Большинство современных хостингов уже поддерживают этот протокол. Если ваш тоже поддерживает, то вы сможете оценить достоинства и скорость SS H п о сравнению с тем же FTP.

Заключение

Теперь вы знаете, что такое SSH. Это удобный протокол для обмена информацией между удаленными устройствами, который позволяет дистанционно редактировать файлы с одного компьютера на другом. Идеальная пара для применения протокола SSH — это ваш компьютер и виртуальный хостинг, куда вы заливаете проекты.

Мы будем очень благодарны

если под понравившемся материалом Вы нажмёте одну из кнопок социальных сетей и поделитесь с друзьями.

Источник: codernet.ru

Как пользоваться SSH

SSH — (Secure Shell) — это протокол удаленного управления компьютером с операционной системой Linux. В основном ssh используется для удаленного управления серверами через терминал. Если вы администратор нескольких серверов или даже продвинутый веб-мастер, то наверное, вы часто сталкиваетесь с необходимостью работать с тем или иным компьютером по ssh. В Linux для этого используется сервер ssh на машине, к которой нужно подключится и клиент, на той из которой подключаются.

В этой инструкции мы рассмотрим как пользоваться ssh, а также ее возможности, о которых вы даже не знали. Скорее всего, вы уже знаете как подключиться к серверу по ssh, но у этой утилиты есть еще много возможностей, таких как передача файлов ssh, подключение без пароля или выполнение скрипта на удаленном сервере. Все это мы и рассмотрим далее в статье. Но начнем с самых основ.

Базовый синтаксис

Синтаксис команды выглядит следующим образом:

Важно заметить что ssh может работать по двум версиям протокола. Версии 1 и 2. Понятное дело, что версия 2 лучше и поддерживает больше типов шифрования и аутентификации. Больше в этой статье об отличиях протоколов мы говорить не будем и я буду подразумевать что вы используете версию 2.

Опции команды SSH

Теперь давайте рассмотрим самые основные опции команды ssh:

- f — перевести ssh в фоновый режим;

- g — разрешить удаленным машинам обращаться к локальным портам;

- l — имя пользователя в системе;

- n — перенаправить стандартный вывод в /dev/null;

- p — порт ssh на удаленной машине;

- q — не показывать сообщения об ошибках;

- v — режим отладки;

- x — отключить перенаправление X11;

- X — включить перенаправление Х11;

- C — включить сжатие.

Это далеко не все опции утилиты, остальные выходят за рамки данной статьи. Многие настройки работы ssh можно изменять через конфигурационный файл ~/.ssh/config но здесь мы это тоже подробно рассматривать не будем.

Настройка сервера SSH

Настройки сервера SSH находятся в файле /etc/ssh/sshd_config. Многие из них мы тоже трогать не будем. Рассмотрим только самые интересные. Сначала откройте файл /etc/ssh/sshd.conf

Порт ssh

По умолчанию ssh работает на порту 22. Но такое поведение небезопасно, поскольку злоумышленник знает этот порт и может попробовать выполнить Bruteforce атаку для перебора пароля. Порт задается строчкой:

Поменяйте значение порта на нужное.

Протокол SSH

По умолчанию сервер ssh может работать по двум версиям протокола, для совместимости. Чтобы использовать только протокол версии два раскомментируйте строчку:

И приведите ее к такому виду:

Рут доступ

По умолчанию Root доступ по ssh разрешен, но такое поведение очень небезопасно, поэтому раскомментируйте строчку:

Доступ только определенного пользователя к SSH

Мы можем разрешить доступ к ssh только для определенного пользователя или группы. Для этого добавьте строчки:

AllowUsers User1, User2, User3

AllowGroups Group1, Group2, Group3

Здесь User1 и Group1 — пользователь и группа к которым нужно разрешить доступ.

Выполнение X11 приложений

Не все знают но есть возможность использовать ssh для запуска полноценных X11 приложений. Об этом мы поговорим ниже, но чтобы все заработало необходимо разрешить эту возможность на стороне сервера, добавьте такую строчку:

Основные опции рассмотрели, перед тем как переходить дальше, не забудьте перезагрузить ssh сервер чтобы сохранить изменения:

service sshd restart

Использование SSH

Основная цель этой статьи — показать интересные и полезные способы использования ssh, о которых, возможно, вы не знали. Переходим к самому вкусному — возможности ssh.

Подключение к серверу

Чтобы просто подключиться к серверу по SSH используйте такую команду:

Выполнить команду

Мы привыкли подключаться к удаленному серверу, а уже потом выполнять нужные команды, но на самом деле утилита ssh позволяет сразу выполнить нужную команду без открытия терминала удаленной машины. Например:

Выполнит команду ls на удаленном сервере и вернет ее вывод в текущий терминал.

Выполнить локальный скрипт

Выполним интерпретатор bash на удаленном сервере и передадим ему наш локальный скрипт с помощью перенаправления ввода Bash:

Бекап на удаленный сервер и восстановление

Мы можем сохранять бекэп диска сразу на удаленном сервере с помощью ssh. Перенаправим вывод dd с помощью оператора перенаправления |, затем сохраним его на той стороне в файл:

Теперь чтобы восстановить состояние диска из сделанной копии выполните:

Здесь и выше /dev/sda имя файла вашего жесткого диска.

Аутентификация без пароля

Использование ssh пароля для входа на сервер не только неудобно но и небезопасно, потому что этот пароль в любой момент может быть подобран. Самый надежный и часто используемый способ аутентификации — с помощью пары ключей RSA. Секретный ключ хранится на компьютере, а публичный используется на сервере для удостоверения пользователя.

Настроить такое поведение очень легко. Сначала создайте ключ командой:

ssh-keygen -t rsa

Во время создания ключа нужно будет ответить на несколько вопросов, расположение оставляйте по умолчанию, если хотите подключаться без пароля — поле Passphare тоже оставьте пустым.

Затем отправляем ключ на сервер:

Вот и все. Теперь при попытке подключится к этому серверу пароль запрашиваться не будет, а стазу произойдет подключение. Смотрите подробнее создание открытого ключа для ssh.

Взять пароль из локального файла

Напомню, что хранить пароли в обычных текстовых файлах небезопасно, но если хотите, то да — возможно. Для этого используется оператор перенаправления ввода Bash:

Изменить приветствие SSH

При входе по ssh может выводиться приветствие, изменить его очень легко. За это отвечает файл /etc/issue. Просто откройте этот файл и введите нужный текст:

Смотрим неудачные попытки входа SSH

Хотите посмотреть были ли попытки неудачного доступа по ssh к вашему серверу и с каких IP адресов? Запросто, все запросы логируются в файл /var/log/secure, отфильтруем только нужные данные командой:

cat /var/log/secure | grep «Failed password for»

Передача файлов по SSH

Кроме выполнения команд, можно копировать файлы по ssh. Для этого используется утилита scp. Просто укажите файл, который нужно передать, удаленный сервер и папку на сервере, вот:

Кроме утилиты scp, передача файлов ssh может быть выполнена более хитрым способом. Прочитаем файл и с помощью cat, передадим, а там сохраним поток в файл:

Пойдем еще дальше, вы можете сжимать файлы перед передачей с помощью tar, а потом их сразу же на лету распаковывать:

Такое копирование файлов ssh позволяет отправлять сразу целые папки.

Запуск графических приложений по ssh

Если вам нужно запустить то или иное графическое приложение на удаленной машине необязательно для этого использовать VNC, вы можете обойтись возможностями ssh. Программа будет выполняться на стороне сервера, а вам будет лишь транслироваться окно, чтобы вы могли сделать все что нужно. Причем все данные шифруются. Чтобы эта функция работала, нужно включить ее поддержку на стороне сервера.

Затем просто выполняем команду запуска графического приложения на удаленном сервере вот таким образом:

Как вы уже видели опция X разрешает перенаправление X11 на стороне клиента, а С — сжатие данных.

Завершение сессии SSH

Если вы использовали SSH с нестабильным интернетом, когда соединение время от времени рвется, то вам уже, наверное, надоело закрывать терминал, потому что иначе, на первый взгляд, сеанс никак не прекратить. Когда соединение с удаленным сервером разорвано вы не можете ввести никакую команду и сочетания клавиш Ctrl+C, Ctrl+Z, Ctrl+D не работают. И не будут работать поскольку клиент пытается отправить эти команды на сервер. Но есть решение — Escape последовательности. Чтобы активировать их поддержку добавьте строку:

В файл /etc/ssh/ssh_config. Теперь, чтобы разорвать SSH соединение достаточно нажать Enter и набрать:

Другие управляющие символы можно узнать нажав:

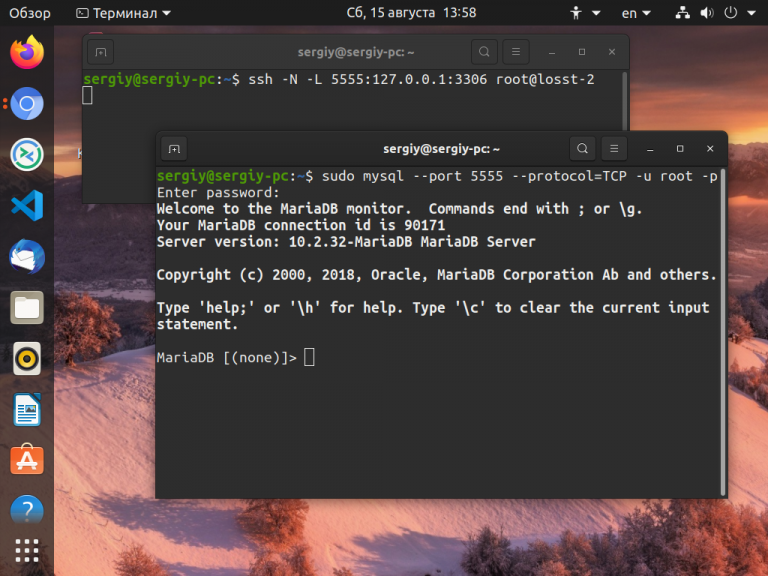

Туннели SSH

С помощью SSH туннелей вы можете пробросить порт с удалённого сервера на локальную машину. Это очень полезно, в первую очередь, для разработчиков. Для того чтобы пробросить порт с удалённой машины локальной используйте опцию -L и такой синтаксис:

Например, сделаем удалённую базу данных доступной локально на порту 5555. Для этого выполните подставив свои значения:

Опция -N сообщает, что команду на удалённой машине выполнять не нужно. Локальный порт — 5555, поскольку сервер баз данных слушает на локальном интерфейсе удалённой машины, то и здесь надо указывать адрес 127.0.0.1. А порт MySQL по умолчанию 3306. Если же вы хотите чтобы локальный сервис был доступен на удалённой машине, то следует использовать опцию -R:

Теперь локальная база данных на порту 3306 будет доступна на удалённом сервере при обращении к порту 5555.

Выводы

Теперь вы знаете как пользоваться SSH. Как видите, технология SSH позволяет сделать намного больше чем можно предположить с первого взгляда, и это еще далеко не все. Какие интересные возможности SSH используете вы при повседневной работе? Поделитесь в комментариях!

Источник: losst.pro

Как пользоваться SSH

Представим, что вы арендовали облачный сервер на cloud.timeweb.com для того, чтобы разместить на нем сайт. После покупки вы получите чистую систему, которую предстоит настраивать — устанавливать веб-сервер, загружать файлы и так далее. Для этого не нужно ехать в дата-центр с флешкой, в таких случаях используется протокол SSH.

SSH (от английского secure shell — защищённая оболочка) — это протокол для удалённого доступа к любым устройствам с операционной системой Linux : компьютерам, серверам, телефонам и так далее. Иными словами, это некий набор правил, позволяющий устанавливать соединение с устройством, которое физически расположено в любой точке мира.

Слово secure в названии протокола значит, что обмен данными между устройствами шифруется, а значит вы можете работать с чувствительной информацией — паролями, кодами доступа и так далее.

Информация передаётся в зашифрованном виде, таким образом повышается безопасность обмена данными, с которыми вы работаете. Соединение и аутентификация осуществляются одним из двух способов:

- Вход по паролю. Между клиентом и сервером создаётся общий секретный ключ, с его помощью шифруется трафик.

- Вход с помощью пары ключей. Перед первым соединением пользователь генерирует два ключа: открытый и закрытый. Они хранятся на удалённом и локальном устройствах соответственно.

В статье рассмотрим возможности протокола, синтаксис SSH-команд и настройки демона SSH.

Вход в систему с помощью ключей

Использовать пароль входа на сервер по протоколу SSH — небезопасно и неудобно. Во-первых, пароль можно подобрать перебором. Во-вторых, может произойти случайная утечка, ведь устройств может быть несколько, а значит и пароли разные, все не запомнить. А в-третьих, это утомительно — каждый раз вводить кодовое слово перед началом сеанса.

Самый надёжный способ — входить в систему с помощью пары ключей RSA.

Сначала нужно создать ключи на локальном компьютере:

ssh-keygen -t rsa

В процессе создания вам нужно будет выбрать расположение файлов ключей и кодовое слово. Если хотите подключаться без пароля, оставляйте поле Passphrase пустым. Passphrase — это кодовое слово, которым дополнительно защищается ключ. Так, если ваш приватный ключ будет скомпрометирован, злоумышленники не смогут им воспользоваться без кодового слова.

Затем нужно отправить на сервер публичный ключ; на его публичность указывает суффикс .pub и права на чтение для всех пользователей:

Команда создаст сеанс SSH. После введения пароля публичный ключ будет скопирован в файл авторизованных ключей, и вам больше не понадобится вводить пароль.

Вы можете ещё больше увеличить безопасность, полностью отключив доступ по паролю. Для этого отредактируйте файл /etc/ssh/sshd_config , выставив следующие директивы:

- PasswordAuthentication no — запрещаем вход с паролем.

- PubkeyAuthentication yes — разрешаем аутентификацию по ключам SSH.

- ChallengeResponseAuthentication no — отключаем PAM-аутентификацию

После обновления файла перезагружаем демон SSH:

sudo systemctl reload ssh

Настройка SSH

Чтобы выполнить подключение, на удалённом устройстве должен быть запущен сервер sshd, в Ubuntu он запускается с помощью диспетчера systemd :

sudo systemctl start ssh

Конфигурация сервера sshd находится в файле /etc/ssh/sshd_config . Рассмотрим основные параметры настройки SSH, которые вы можете использовать.

Порт. По умолчанию sshd отслеживает изменения на 22 порту. Часто злоумышленники пытаются получить доступ к вашему устройству перебором паролей от суперпользователей — root, admin и так далее. Можно усложнить эту задачу и изменить стандартный порт на любой другой с помощью директивы Port.

Однако это не гарантирует полную безопасность, так как существуют скрипты, сканирующие порты устройства. Они определят порт, который «слушает» демон sshd, и всё равно попытаются заполучить доступ. Для большей безопасности рекомендуем закрыть SSH для root-пользователя.

Доступ суперпользователя. Поскольку в основном SSH используется для администрирования удаленных серверов Linux , по умолчанию во всех современных системах удалённый доступ суперпользователя root разрешён. Но это очень небезопасно, так как злоумышленники могут попытаться подобрать пароль и, если смогут попасть в систему, получат полный контроль над устройством. Для того, чтобы избежать таких сценариев, используйте директиву PermitRootLogin со значением no .

Протокол. SSH может работать по двум версиям протокола — 1 и 2. Вторая поддерживает больше методов шифрования и способов аутентификации. Если вы хотите использовать только одну из версий, используйте директиву Protocol: Protocol 2 .

Доступ только нескольким пользователям. Ещё больше увеличивает безопасность разрешение удалённого доступа только для определённых пользователей и групп — директивы AllowUsers и AllowGroups соответственно. Так, мы можем запретить доступ к серверу всем, кроме администраторов:

AllowUsers adm1, adm2

AllowGroups admin, infrastructure

Вы также можете запретить доступ конкретным пользователям с помощью DenyUsers и DenyGroups .

Сохранение ошибок. Уровень логгирования можно задать с помощью директивы LogLevel. Она отвечает за уровень наполнения системного журнала, то есть насколько подробно sshd будет будет сохранять сообщения, которые регистрирует. По умолчанию используется INFO , но в отладочных целях можно поставить VERBOSE или вовсе отключить журналирование QUIET .

Доступ по паролю. За возможность попасть на удалённое устройство с помощью пароля отвечает директива PasswordAuthentication со значениями yes (по умолчанию) или no .

После того, как вы внесли изменения и сохранили файл, нужно перезапустить сервер sshd, чтобы новая конфигурация вступила в силу. Перед этим убедитесь, что вы сохранили на сервер файл ключей или оставили доступ по паролю — иначе существует риск остаться без доступа к серверу.

sudo systemctl reload ssh

SSH-клиенты

На Windows-системах вы также можете использовать SSH для подключения к удалённому серверу с помощью специальных приложений. Они удобны тем, что позволяют запомнить данные для подключения или указать разные цветовые схемы для разных сеансов (полезно, когда вы администрируете несколько серверов). Среди наиболее популярных:

- PuTTY

- WinSCP

- Termius

- FileZilla — для передачи данных по SFTP

- MobaXterm

Если вы работаете в unix-системах, можно использовать простой терминал или командную строку.

Синтаксис

Для удалённого подключения нужно использовать команду SSH с указанием IP-адреса или доменного имени сервера:

ssh example.com

В примере выше предполагается, что имена пользователей в локальной и удалённой системах совпадают. Чаще всего это не так, поэтому приходится отдельно указывать, какое имя использовать при подключении:

Завершить сеанс можно с помощью команды exit .

Если при настройке удалённого сервера вы указали порт отличный от 22, то на локальном устройстве вам нужно указать его при подключении, сделать это можно с помощью флага -p :

Сценарии использования

Ниже рассмотрим частые и наиболее интересные сценарии использования протокола SSH.

Передача файлов и каталогов

Если на вашем сервере настроен демон sshd, вы также можете пользоваться другими утилитами, которые работают на основе протокола SSH. Одна из таких утилит — scp, которая использует протокол RCP для передачи файлов.

Для того, чтобы передать файл filename.txt на устройство с адресом example.com и расположить его в каталоге ~/trash/txt, используйте следующую команду:

Если поменять местами локальный путь и сервер, то вы сможете забрать себе на локальное устройство файлы с удалённого сервера.

Когда нужно передать весь каталог, добавьте флаг -r . При путь к каталогу, в который вы собираетесь копировать данные, должен завершаться косой чертой.

Представим, что нам нужно скопировать каталог images с сервера себе на компьютер в папку documents:

Вы также можете передавать файлы между двумя удалёнными машинами, указывая вместо локальных файлов путь подключения к серверу.

SSH-туннели

Туннели через SSH позволяют устанавливать безопасный удалённый доступ и передавать файлы по защищённой сети. Чаще всего всего они применяются в случае, когда нужно получить доступ в частную сеть или создать зашифрованный канал.

Для того, чтобы пробросить порт с удалённого сервера, используйте флаг -L . Для примера рассмотрим случай, когда нам нужно разрешить работу с удалённой базой данных, которая доступна только на локальной машине, порт 3306.

Для этого выполним следующую команду:

В этой команде флаг -N означает, что на удалённой машине не нужно выполнять команду, 53306 — локальный порт, 127.0.0.1:3306 — адрес, на котором работает сервис MySQL на удалённом сервере.

Подробнее об SSH-туннелях читайте в нашей статье .

SFTP

SFTP (Secure File Transfer Protocol) — протокол передачи файлов, который работает поверх безопасного канала и является частью OpenSSH, поэтому если у вас корректно работает демон SSH, вы можете использовать SFTP без дополнительной настройки. Главное отличие SFTP от стандартного протокола FTP — шифрование абсолютно любой информации.

Создать сеанс SFTP можно с теми же доступами — логином и паролем или ключом — что и SSH. Кроме этого можно указать порт, если вы меняли его со стандартного 22 на какой-либо другой. Сделайте это с помощью команды:

После успешной аутентификации вы окажетесь на удалённом сервере и сможете работать с файлами.

Заключение

В статье мы разобрали, что такое протокол удалённого управления компьютером и как работает ssh . Знание основ работы этого протокола — незаменимый навык в работе системного администратора и программиста. SSH позволяет подключиться к устройству в любой точке мира и при этом иметь те же самые права и возможности, что и при физической работе с компьютером.

Если вы размещаете в интернете сайт, при этом используете для этого выделенный сервер, то неправильная конфигурация SSH — угроза проникновения злоумышленников в систему, что может привести к непоправимым последствиям.

Любой сервер, который вы арендуете на cloud.timeweb.com , будет доступен по SSH по умолчанию. А если вам необходимо дополнительно его настроить, наши специалисты всегда на связи.

Источник: timeweb.cloud

Протокол SSH (Secure Shell) — что это такое, какие нужны настройки для работы

Ни для кого не секрет, что в наше время очень важным, является обеспечение максимальной безопасности данных, особенно если они касаются личной жизни или коммерческой деятельности. Ведь сегодня уже сформировалась целая индустрия по перехвату информации, взлому аккаунтов и т.п.

Поэтому, если вам нужно передать на сервер особо важные файлы, или воспользоваться удаленным доступом к операционной системе, то вполне логичным будет позаботиться о безопасности передачи данных. Сегодня, одним из наиболее распространенных способов защиты своих данных, является использование сетевого протокола SSH (Secure Shell).

Необходимость использования таких средств защиты обусловлена двумя факторами:

- В большинстве случаев, в сети интернет, данные передаются в открытом виде, и соответственно любой желающий сможет без особого труда перехватить их. Особо стоит отметить, что в этом случае могут перехватить и ваши пароли;

- Авторизация, при помощи паролей или IP-адресов, также весьма уязвима.

Давайте же разберемся, что же такое SSH, а также, как работает этот протокол?

- 1 Что такое SSH?

- 2 Какие есть версии протокола SSH?

- 3 Как использовать протокол SSH?

- 3.1 Какие есть SSH серверы?

- 3.2 Клиенты и оболочки для SSH

Что такое SSH?

Начать стоит с того, что в середине 70-х годов двадцатого века, был создан алгоритм шифрования RSA, который используют для создания «публичных ключей». В основе работы этого алгоритма лежит использование двух криптоключей – один из них используется для расшифровки, а второй для шифрования.

«Публичным», называют ключ, который используется для шифрования данных, поскольку его распространять среди третьих лиц. «Секретным», называется ключ, который используется для расшифровки, поскольку полноценный доступ к данным может получить только его обладатель.

Сетевой протокол SSH, расшифровывается как Secure Shell, или если говорить на русском языке – «безопасная оболочка». Безопасность передачи данных обеспечивается при помощи шифрования трафика с его возможной компрессией. Кроме того, этот сетевой протокол часто используется для создания защищенных каналов, позволяющих безопасно передавать данные через небезопасную среду (в частности интернет).

Также он, неплохо себя показывает с переадресациями портов или удаленных клиентов. Благодаря этому, данный сетевой протокол на сегодняшний день представляет из себя проверенный стандартный протокол и активно используется для административной работы с серверами в удаленном режиме.

Доступ по протоколу SSH, можно получить с помощью одного из трех типов аутентификации:

- Аутентификация при помощи пары ключей. В этой ситуации генерируется пара из закрытого (на ПК, с которого производится подключение), и открытого (на устройстве, к которому подключаются) ключей. Система автоматически проверяет наличие ключей без передачи этих файлов;

- Стандартная аутентификация с помощью пароля. В этом случае в каждом подключении создается свой ключ для шифрования трафика, по аналогии с https;

- Аутентификация с помощью IP-адреса. Используется достаточно редко, поскольку это наименее безопасный из трех вариантов.

Важным моментом, является то, что с его помощью, можно передавать множество других сетевых протоколов.

На сегодняшний день, существует два варианта сетевого протокола SSH:

- OpenSSH – версия с открытым исходным кодом, которую можно использовать бесплатно, для коммерческих и некоммерческих проектов. Реализация OpenSSH есть на всех операционных системах на Unix;

- Коммерческий вариант, который разрабатывается SSH Communications Security. Эту версию тоже можно использовать бесплатно, но только для некоммерческих проектов.

Разумеется, наибольшей популярностью пользуется именно бесплатная версия. Но ради справедливости, нужно сказать, что многим программистам она нравится именно из-за открытого исходного кода, поскольку это позволяет модифицировать её для своих потребностей.

Основными задачами, для которых применяется SSH-клиент, помимо подключения к серверу, являются:

- Работа с архивами, файлами и папками;

- Просмотр и редактирование данных;

- Изучение рабочих процессов;

- Использование баз данных.

Особо стоит отметить то, что благодаря возможности сжатия данных, при передаче через протокол SSH, он позволяет быстро обрабатывать файлы больших размеров, например видео.

Какие есть версии протокола SSH?

Первая версия, которая получила название SSH-1, была создана в далеком 1995-м году, автором является Тату Уленен. Основной задачей этой версии, было обеспечение более высокого уровня конфиденциальности, в сравнении с протоколами rsh, telnet и rlogin, которые использовались в то время.

Главным преимуществом первой версии, перед своими конкурентами, была устойчивость к прослушиванию трафика (снифинг), однако данный протокол все еще был уязвим для атак, принцип которых базируется на том, что злоумышленник становится посредником между двумя сторонами обмена данными, и может ретранслировать их или изменять.

Именно поэтому в 1996-м, был разработан протокол SSH-2, который и используется в наше время. Данная версия предусматривает использование специальной авторизации при подключении к серверу, что не дает возможности третьим лицам подключиться к потоку данных.

На сегодняшний день под термином SSH, воспринимается исключительно вторая версия.

Как использовать протокол SSH?

Что бы это сделать, нам понадобятся соответствующие клиент и сервер. На сегодня, существует большое количество оболочек, клиентов и серверов для разных ОС.

Какие есть SSH серверы?

Для системы распространения ПО BSD, используется стандартный OpenSSH. Также есть множество различных решений для серверов на Linux или Windows.

Клиенты и оболочки для SSH

На сегодняшний день, есть множество оболочек и клиентов SSH-протокола, для следующих систем:

- GNULinux;

- Windows, NT, Mobile;

- BSD;

- Mac OS;

- J2ME;

- Java;

- iPhone;

- Android;

- MeeGo 1.2 Harmattan;

- MAEMO 5;

- Symbian OS;

- Blackberry.

Одним из самых распространенных SSH-клиентов, который в частности рекомендуют многие специалисты, является FileZilla.

Что такое SSH-туннель?

Под данным термином подразумевается шифрование данных идущих по конкретному каналу (туннелю). Все данные шифруются на одном конце соединения, и дешифруются на другом. Благодаря этому, даже если они будут перехвачены третьими лицами, то злоумышленники не смогут ими воспользоваться.

Создание такого «туннеля», может проводиться по нескольким сценариям:

- VPN-туннель. Данный способ можно использовать для любых приложений;

- Специальные программы, что работают через SSH;

- Socks-прокси;

- При необходимости работать с определенным сервером, то есть вариант настройки соединения на нужный TCP-порт.

Советы по настройке протокола SSH и дальнейшему применению

В ситуации, при которой вы работаете через SSH, и хотите существенно повысить безопасность соединения, рекомендуем выполнить следующие действия:

- Запретить отключение входа по паролю или подключения с пустым паролем;

- Запретить удаленный root-доступ;

- Ограничить список IP, для которых, будет разрешен доступ;

- Выбрать нестандартные системные логины и порт.

Также стоит регулярно просматривать сообщения об ошибках аутентификации. Это позволит выявить с каких IP регулярно пытаются ломать ваш сервер, и соответственно запретить для них доступ к SSH.

Еще одним важным моментом, который позволит существенно увеличить безопасность соединения, является использование длинных ключей для SSH2. Считается, что длинный ключ содержит более 2048 бит. Вообще, надежной, система шифрования считается если длинна ключа равна 1024 бит, или более.

Дополнительно, улучшить защиту вашего соединения, поможет использование ловушек, которые имитируют SSH-сервис, технология Port knocking, система обнаружения вторжений в канал (IDS).

Выводы

На сегодняшний день, использование сетевого протокола SSH, является одним из самых эффективных способов защиты канала передачи данных. Его главным преимуществом, является использование открытого и закрытого ключа при соединении клиента с сервером, что позволяет свести до минимума вероятность того, что к вашему каналу подключится кто-то третий.

Наиболее распространенным вариантом, сегодня является OpenSSH, благодаря возможности бесплатного использования и открытому коду, что позволяет оптимизировать все под свои нужды.

На сегодняшний день, использование сетевого протокола SSH, отлично поддерживается многими ОС, как для клиента, так и для сервера.

Очень важным моментом можно назвать то, что клиент и сервер для протокола SSH, требуют специальной настройки, которая далеко не всегда по силам человеку, не обладающему определенными знаниями. Именно поэтому многие хостинги предлагают своим клиентам услуги по созданию и настройке защищенного соединения.

Alex Bernatsky

SEO-эксперт, вебмастер с 2009 года, CEO компании CyberShark. За время работы в сфере создания и продвижения сайтов протестировал более сотни хостингов.

Источник: hostingfanatic.com