Программы защиты от копирования отличаются определенной спецификой, так как, с одной стороны, разрешают чтение программы для ее выполнения, а с другой — запрещать операцию чтения для предотвращения несанкционированного копирования. Данная задача может быть выполнена двумя способами:

можно разрешить операцию чтения (копирования), но делать скопированные программы неработоспобными (неузнаваемыми);

сделать информацию «трудночитаемой» стандартными средствами, но доступной для специальных программных средств.

Для этих целей может быть создана «ключевая» дискета, на которой хранятся специальные программные средства, необходимые для успешного чтения (копирования) файлов, находящихся на жестком диске. На ключевой дискете для принятия индивидуальности помечают некоторые сектора «плохими» (bad) и изменяют структуру записи системной информации. Одновременно в специальные программы управления чтением (копированием) должны быть заложены функции проверки этих «уникальных» особенностей. Примерами таких специальных программ могут служить следующие:

Способы защиты прибыли

Программный комплекс TEXT PROTECTION

Состоит из модулей Decod. exe, Deshifr. exe, Pold. exe, которые предназначены для защиты текстовых данных от несанкционированного копирования. Создание ключевой дискеты происходит путем физической порчи части секторов — царапанья ее иголкой.

Программа COPYLOCK.com, Link Computer

Для защиты используется форматирование ключевой дискеты специальным образом. Программа, делая дискету ключевой. Форматирует 0 дорожку, изменив такой параметр, как размер сектора на 128 (вместо 512), а номер последнего сектора дорожки — на 30 (вместо 9). Затем форматируется 12 дорожка, но уже со стандартными параметрами.

Программный пакет ANTYCOP

Имеет в своем составе файлы: Antycop.com, Antycop. ust, Antycop. zag. Это система защиты файлов, размещаемых на жестких и гибких дисках, от несанкционированного копирования. Защищенные файлы привязываются к носителю и при копировании становятся неработоспособны. При установке защиты учитываются следующие параметры, вводимые пользователем: ключ защиты, число инсталляций (все копии, сделанные сверх установленного лимита, будут неработоспособны).

Программный продукт SECRET TEXT

Состав: Stext. exe, Sviewer. exe. Предназначен для защиты текстовых файлов от несанкционированного копирования с жесткого диска. Система работает под управлением MS DOS Она позволяет устанавливать и снимать защиту с текста.

Программный пакет LIST

Система ограничения доступа и защиты от копирования файлов на диске. Файлы заносятся в «черный» список, что не позволяет их копировать, удалять и изменять. Файл List. exe управляет списком и возвращает файлы из » черного» списка.

Описанные выше методы защиты достаточно эффективны, но не гарантируют от разрушения и потерь информации в результате ошибок пользователя, сбоев программ или действий злоумышленника в обход защиты. В подобных случаях в ПК должны быть предусмотрены восстановительные мероприятия:

КАК СКРЫТЬСЯ ОТ ГОСУДАРСТВА: МЕТОД СНОУДЕНА

создание архивных копий;

Использование архивов оценивается специалистами как весьма полезная мера сохранения информации от потерь.

Другие средства защиты

Шифрование информации в изображении и звуке:

Этот класс продуктов, называемых стенографическими, позволяет прятать текстовые сообщения в файлы *. bmp, *. gif, *. wav и предназначен для тех случаев, когда пользователь не хочет, чтобы у кого-либо создалось впечатление, что он пользуетесь средствами криптографии. Изображения, изменения, в которых не бросятся в глаза с первого взгляда, а также изображения с большим количеством полутонов и оттенков. все знают, как она выглядит, и, кроме того, она содержит большие зоны одного цвета. Программа может использовать несколько разных алгоритмов шифровки по выбору пользователя, включая довольно сильный алгоритм Triple DES.

Шифрование с помощью архиваторов:

Arj, Rar, WinZip и им подобные архиваторы позволяют создавать защищенные паролем архивы. Этот способ защиты значительно слабее описанных выше. Специалисты по криптографии утверждают, что в методах шифрования, применяемых в архиваторах, содержаться «дыры», позволяющие взломать архив не только подобрав пароль, но и другими способами. Так что не стоит пользоваться этим методом шифрования.

Таким образом, приведенные выше программные комплексы позволяют осуществить защиту информации при обработке и хранении ее на компьютере включенном в сеть и при передаче ее по сети.

Во второй главе был произведен анализ программных средств по защите информации. Исходя из этого для защиты информации в сети необходимо использовать программу PGP в сочетании с другими программными средствами.

Источник: studentopedia.ru

Презентация на тему Защита от несанкционированного копирования. Защита программ с помощью электронных ключей типа “HASP”

В общем случае система защиты от НСК представляет собой комплекс средств, предназначенный для затруднения (в идеале — предотвращения) нелегального копирования (исполнения) защищаемого программного модуля, с которым она ассоциирована. Система защиты от

- Главная

- Информатика

- Защита от несанкционированного копирования. Защита программ с помощью электронных ключей типа “HASP”

Слайды и текст этой презентации

Слайд 1Ассистент кафедры БИТ Маро Е.А.

Изучение технических методов

защиты от несанкционированного копирования.

Изучение аппаратных методов

защиты программ с помощью электронных ключей типа “HASP”

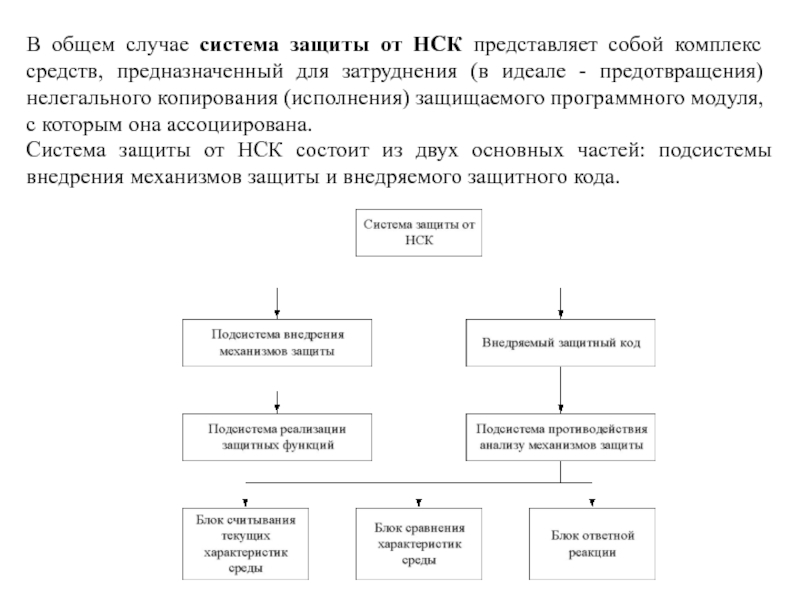

Слайд 2В общем случае система защиты от НСК

представляет собой комплекс средств, предназначенный для затруднения

(в идеале — предотвращения) нелегального копирования (исполнения) защищаемого программного модуля, с которым она ассоциирована.

Система защиты от НСК состоит из двух основных частей: подсистемы внедрения механизмов защиты и внедряемого защитного кода.

Слайд 3Системы защиты от НСК по способу ассоциации

(внедрения) механизмов защиты можно подразделить на два

1) встроенные – внедряются при создании программного продукта;

2) пристыковочные – подключаются к уже готовому программному продукту.

К преимуществам защит пристыковочного типа относятся:

простота тиражирования программных систем защиты на объекты заказчика и разработчика;

простота технологии применения — защита поставляется в виде законченного продукта, которым нужно обработать защищаемую программу;

обеспечение в большинстве случаев достаточного уровня защищенности данных;

сложность построения собственной встоенной системы, что приводит к значительному увеличению финансовых и временных затрат на создание конечного программного продукта при часто невысокой степени надежности полученной защиты (в силу непрофессионализма разработчиков).

Слайд 4Нейтрализация защитных механизмов может вестись двумя основными

методами – статическим и динамическим.

Отдельно следует рассматривать

эмуляцию аппаратных ключей.

Статический метод анализа программ

При статическом методе защищаемая программа сначала дизассемблируется. По полученному ассемблерному коду локализуются механизмы защиты, изучается логика их работы.

Динамический метод анализа программ

При динамической нейтрализации изучение и реконструирование логики работы защитных механизмов производятся с помощью отладчиков или эмуляторов, а необходимые изменения вносятся непосредственно в код программы.

Слайд 5Блок установки характеристик среды

В качестве идентифицирующего элемента,

позволяющего отличать одну копию программного продукта от

другой, могут выступать:

компьютер (серийный номер винчестера, тип и версия BIOS, привязка программы к расположению на жестком диске);

машинные носители (ключевые дискеты и компакт-диски).

специальные аппаратные устройства (электронные ключи, брелки, смарт-карты);

биометрические характеристики пользователя.

Слайд 6Блок сравнения характеристик среды

Блок сравнения значений характеристик

среды должен отвечать ряду требований:

Установка значений характеристик

среды защищаемой программы и, следовательно, сравнение значения характеристик с эталонными, должны производиться много раз.

Сравнение текущих значений характеристик с эталонными должно производиться периодически в течение всего сеанса работы программы.

Значения, полученные от блока установки характеристик среды, можно использовать как ключ для расшифрования кода, по которому (перед передачей ему управления) подсчитывается контрольная сумма.

Получение результатов сравнения должно быть принудительно распределено в коде.

Если код выработки результатов сравнения не может быть распределен, для подтверждения правильности передаваемых результатов должна также передаваться аутентифицирующая информация

Слайд 7Блок ответной реакции

Блок ответной реакции является одновременно

самым простым и самым сложным при проектировании

систем защиты от НСК. Если значения характеристик среды отличаются от эталонных, то при расшифровывании получается произвольный код, который при выполнении, как правило, «подвешивает» компьютер.

Слайд 8Стратегии защиты

Использование множественных вызовов

Шифрование внешних и внутренних

данных

Отсутствие повторяющихся схем защиты

Разделение шагов вызовов

Шифрование памяти

аппаратного ключа

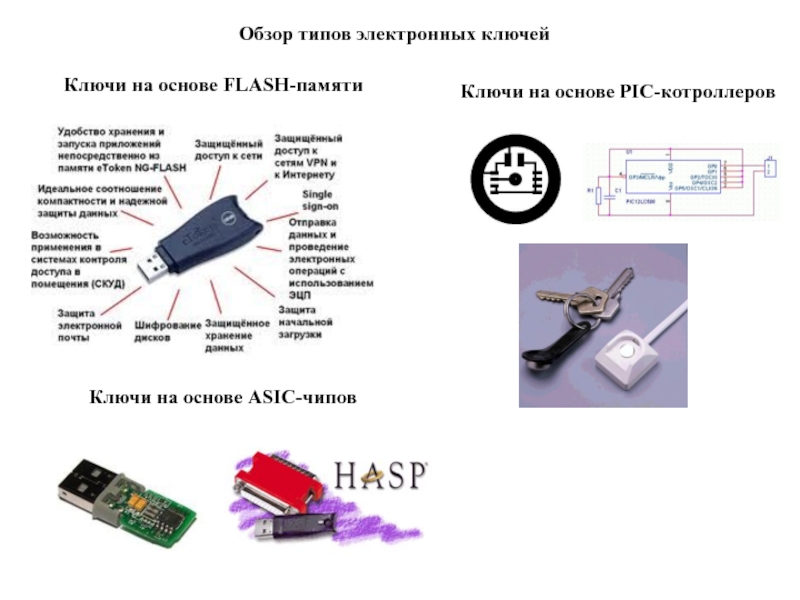

Слайд 9Обзор типов электронных ключей

Ключи на основе FLASH-памяти

Ключи

на основе PIC-котроллеров

Ключи на основе ASIC-чипов

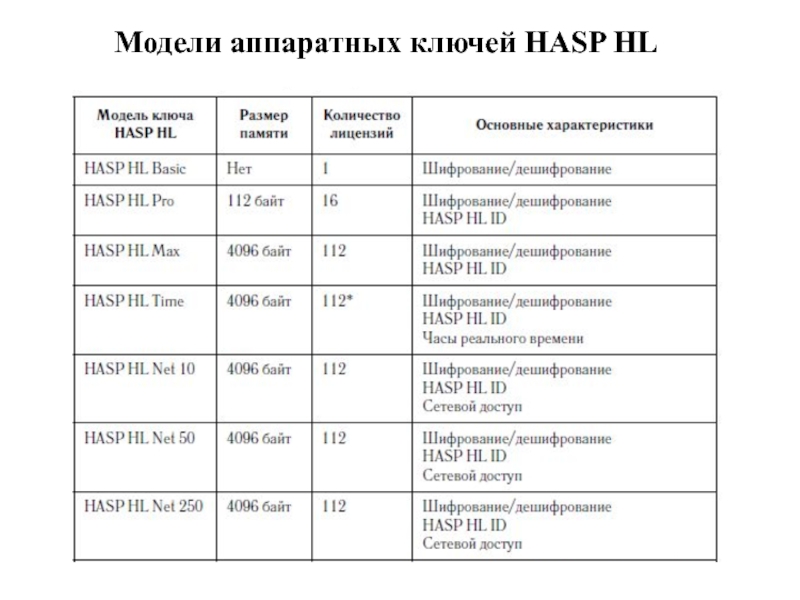

Слайд 10Модели аппаратных ключей HASP HL

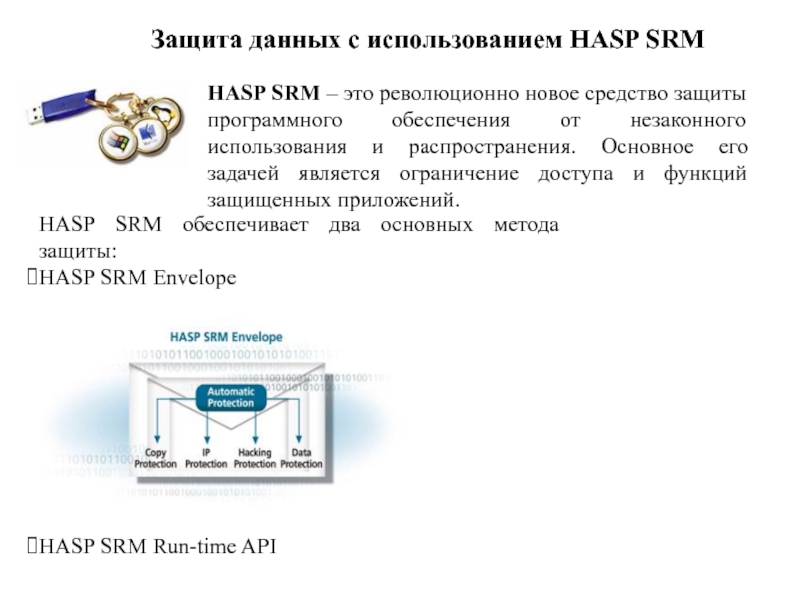

Слайд 11Защита данных с использованием HASP SRM

HASP SRM

– это революционно новое средство защиты программного

обеспечения от незаконного использования и распространения. Основное его задачей является ограничение доступа и функций защищенных приложений.

HASP SRM обеспечивает два основных метода защиты:

HASP SRM Envelope

HASP SRM Run-time API

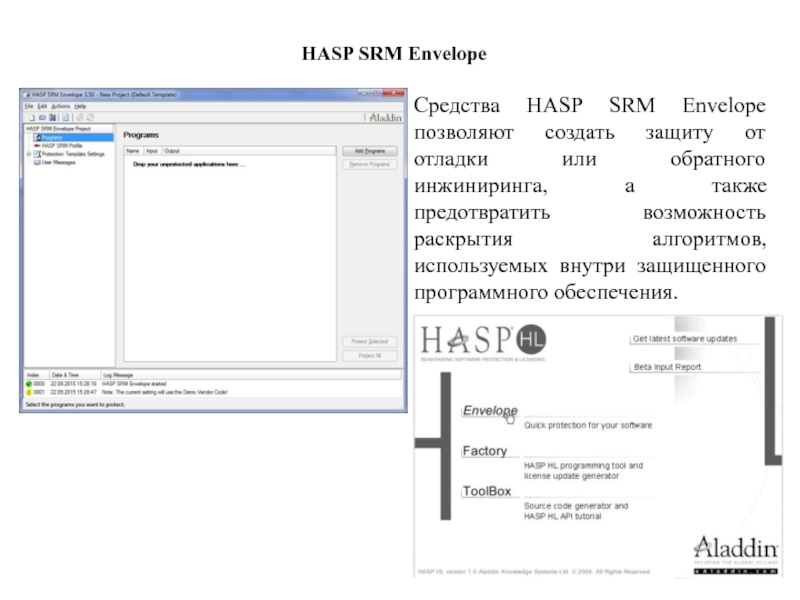

Слайд 12HASP SRM Envelope

Средства HASP SRM Envelope позволяют

создать защиту от отладки или обратного инжиниринга,

а также предотвратить возможность раскрытия алгоритмов, используемых внутри защищенного программного обеспечения.

Слайд 13Назначение HASP Envelope

Защита исполняемых файлов, DLL-библиотек и

сборок .NET.

Настройка параметров защиты.

Ввод Кода Разработчика для

проверки на наличие определенного ключа HASP HL.

Настройка сообщений, которые будут отображаться для пользователей защищенного приложения.

HASP Envelope обеспечивает не только строгое соответствие между приложением и защитным ключом, но также случайным образом генерирует несколько слоев для защиты приложения.

Слайд 14Поиск ключа HASP HL

На локальном компьютере –

защищенное приложение осуществляет поиск ключа только на

локальном компьютере.

В сети – защищенное приложение осуществляет поиск ключа только в сети.

На локальном компьютере и в сети – защищенное приложение в первую очередь осуществляет поиск ключа на локальном компьютере, а затем в сети (по умолчанию).

Слайд 15Поведение защищенного приложения

Частота случайных запросов к ключу

со стороны защищенного приложения. При обмене данными

между приложением и ключом используется шифрование.

Временной интервал между проверками на присутствие требуемого ключа HASP SRM.

Отказ или разрешение для программ, требующих оверлеев.

Время, в течение которого защищенное приложение ожидает загрузки драйверов HASP SRM.

Слайд 16Свойства защиты

Обнаружение отладочных средств на системном и

на пользовательском уровне.

Определение количества защитных слоев, создаваемых

вокруг приложения. Диапазон возможных значений – 1-50 (по умолчанию – 12).

Можно указать частоту обращений к ключу HASP HL для осуществления шифрования. Количество обращений устанавливается на полосе прокрутки Encryption Level (Уровень шифрования).

Слайд 17Шифрование и расшифрование с использование алгоритма AES

Встроенный

крипто-процессор ключей HASP SRM осуществляет криптографические операции

на основе алгоритма AES. При шифровании HASP SRM использует набор секретных 128-битных ключей, которые не покидают памяти ключа HASP SRM.

Слайд 18Защита с помощью HASP API

должны проанализировать программный код приложения, в том

числе на наличие ошибок. Все это сделать несколько раз, встроить в приложение, скомпилировать программный код с учетом вставок и связать его с объектным кодом HASP. Для усиления можно после этого использовать HASP SRM Envelop.

Основные группы сервисов:

HASP Login – устанавливает сеанс доступа к Компоненту и определяет контекст сессии.

HASP Get Info – применяется для запроса информации о системных компонентах в соответствии с заданными параметрами поиска.

HASP Encrypt – шифрует послание на подключенный ключ HASP 5 данные, используется совместно с сервисом HASP Decode Data, проверяет подсоединен ли ключ

HASP Decrypt – дешифруем данные, посылаемые на подключенный ключ.

Слайд 19Защита с использованием HASP SRM Run-time API

Порядок

действий защиты с использованием HASP SRM Run-time

1. Вставить в код приложения вызов, устанавливающий соединение с ключом HASP SRM. Открытая сессия имеет свой собственный уникальный идентификатор.

2. После начала сессии для обмена данными с ключом могут использоваться и иные функции HASP SRM API.

3. После выполнения предыдущих действий вы получите сообщение о положительных результатах и возможных ошибках.

4. Выполнить действия, описанные в пунктах 2-4 для оставшейся части кода.

5. Скомпилируйте исходный код.

Источник: thepresentation.ru

Презентация, доклад Основные подходы к защите от несанкционированного копирования

Вы можете изучить и скачать доклад-презентацию на тему Основные подходы к защите от несанкционированного копирования. Презентация на заданную тему содержит 13 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас — поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Презентации » Образование » Основные подходы к защите от несанкционированного копирования

Слайды и текст этой презентации

Слайд 1

Описание слайда:

Основные подходы к защите от несанкционированного копирования

Слайд 2

Описание слайда:

Функции средств защиты от копирования Инсталлированная программа для защиты от копирования при каждом запуске должна выполнять следующие действия: анализ аппаратно-программной среды компью

Источник: myslide.ru