На втором месте по размерам ущерба (после непреднамеренных ошибок и упущений) стоят кражи и подлоги . По данным газеты USA Today, еще в 1992 году в результате подобных противоправных действий с использованием персональных компьютеров американским организациям был нанесен общий ущерб в размере 882 миллионов долларов. Можно предположить, что реальный ущерб был намного больше, поскольку многие организации по понятным причинам скрывают такие инциденты; не вызывает сомнений, что в наши дни ущерб от такого рода действий вырос многократно.

В большинстве случаев виновниками оказывались штатные сотрудники организаций, хорошо знакомые с режимом работы и мерами защиты. Это еще раз подтверждает опасность внутренних угроз.

Ранее мы проводили различие между статической и динамической целостностью . С целью нарушения статической целостности злоумышленник (как правило, штатный сотрудник) может:

- ввести неверные данные;

- изменить данные.

Иногда изменяются содержательные данные, иногда — служебная информация. Заголовки электронного письма могут быть подделаны; письмо в целом может быть фальсифицировано лицом, знающим пароль отправителя (мы приводили соответствующие примеры). Отметим, что последнее возможно даже тогда, когда целостность контролируется криптографическими средствами. Здесь имеет место взаимодействие разных аспектов информационной безопасности: если нарушена конфиденциальность, может пострадать целостность.

Защита программ и данных. 8.3 Динамический анализ: методы

Угрозой целостности является не только фальсификация или изменение данных, но и отказ от совершенных действий. Если нет средств обеспечить «неотказуемость», компьютерные данные не могут рассматриваться в качестве доказательства.

Потенциально уязвимы с точки зрения нарушения целостности не только данные, но и программы. Угрозами динамической целостности являются нарушение атомарности транзакций , переупорядочение, кража, дублирование данных или внесение дополнительных сообщений (сетевых пакетов и т.п.). Соответствующие действия в сетевой среде называются активным прослушиванием.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

Многим людям приходится выступать в качестве пользователей не одной, а целого ряда систем (информационных сервисов). Если для доступа к таким системам используются многоразовые пароли или иная конфиденциальная информация, то наверняка эти данные будут храниться не только в голове, но и в записной книжке или на листках бумаги, которые пользователь часто оставляет на рабочем столе или теряет. И дело здесь не в неорганизованности людей, а в изначальной непригодности парольной схемы. Невозможно помнить много разных паролей; рекомендации по их регулярной (по возможности — частой) смене только усугубляют положение, заставляя применять несложные схемы чередования или вообще стараться свести дело к двум-трем легко запоминаемым (и столь же легко угадываемым) паролям.

Защита программ и данных: лекция 1 «Защита от НСД к информации. Термины и определения»

Описанный класс уязвимых мест можно назвать размещением конфиденциальных данных в среде, где им не обеспечена (и часто не может быть обеспечена) необходимая защита. Помимо паролей, хранящихся в записных книжках пользователей, в этот класс попадает передача конфиденциальных данных в открытом виде (в разговоре, в письме, по сети), которая делает возможным их перехват. Для атаки могут использоваться разные технические средства (подслушивание или прослушивание разговоров, пассивное прослушивание сети и т. п.), но идея одна — осуществить доступ к данным в тот момент, когда они наименее защищены.

Угрозу перехвата данных следует принимать во внимание не только при начальном конфигурировании ИС, но и, что очень важно, при всех изменениях. Весьма опасной угрозой являются выставки, на которые многие организации отправляют оборудование из производственной сети со всеми хранящимися на них данными. Остаются прежними пароли, при удаленном доступе они продолжают передаваться в открытом виде.

Еще один пример изменения: хранение данных на резервных носителях. Для защиты данных на основных носителях применяются развитые системы управления доступом; копии же нередко просто лежат в шкафах, и получить доступ к ним могут многие.

Перехват данных — серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей. Технические средства перехвата хорошо проработаны, доступны, просты в эксплуатации, а установить их, например, на кабельную сеть, может кто угодно, так что эта угроза существует не только для внешних, но и для внутренних коммуникаций.

Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров, особенно портативных. Часто ноутбуки оставляют без присмотра на работе или в автомобиле, иногда просто теряют.

Опасной нетехнической угрозой конфиденциальности являются методы морально-психологического воздействия, такие как маскарад — выполнение действий под видом лица, обладающего полномочиями для доступа к данным.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т. д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Методы защиты

Существующие методы и средства защиты информации компьютерных систем (КС) можно подразделить на четыре основные группы:

- методы и средства организационно-правовой защиты информации;

- методы и средства инженерно-технической защиты информации;

- криптографические методы и средства защиты информации;

- программно-аппаратные методы и средства защиты информации.

Методы и средства организационно-правовой защиты информации

К методам и средствам организационной защиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания и эксплуатации КС для обеспечения защиты информации. Эти мероприятия должны проводиться при строительстве или ремонте помещений, в которых будет размещаться КС; проектировании системы, монтаже и наладке ее технических и программных средств; испытаниях и проверке работоспособности КС.

На этом уровне защиты информации рассматриваются международные договоры, подзаконные акты государства, государственные стандарты и локальные нормативные акты конкретной организации.

Методы и средства инженерно-технической защиты

Под инженерно-техническими средствами защиты информации понимают физические объекты, механические, электрические и электронные устройства, элементы конструкции зданий, средства пожаротушения и другие средства, обеспечивающие:

- защиту территории и помещений КС от проникновения нарушителей;

- защиту аппаратных средств КС и носителей информации от хищения;

- предотвращение возможности удаленного (из-за пределов охраняемой территории) видеонаблюдения (подслушивания) за работой персонала и функционированием технических средств КС;

- предотвращение возможности перехвата ПЭМИН (побочных электромагнитных излучений и наводок), вызванных работающими техническими средствами КС и линиями передачи данных;

- организацию доступа в помещения КС сотрудников;

- контроль над режимом работы персонала КС;

- контроль над перемещением сотрудников КС в различных производственных зонах;

- противопожарную защиту помещений КС;

- минимизацию материального ущерба от потерь информации, возникших в результате стихийных бедствий и техногенных аварий.

Важнейшей составной частью инженерно-технических средств защиты информации являются технические средства охраны, которые образуют первый рубеж защиты КС и являются необходимым, но недостаточным условием сохранения конфиденциальности и целостности информации в КС.

Криптографические методы защиты и шифрование

Шифрование является основным средством обеспечения конфиденциальности. Так, в случае обеспечения конфиденциальности данных на локальном компьютере применяют шифрование этих данных, а в случае сетевого взаимодействия — шифрованные каналы передачи данных.

Науку о защите информации с помощью шифрования называют криптографией (криптография в переводе означает загадочное письмо или тайнопись).

- для защиты конфиденциальности информации, передаваемой по открытым каналам связи;

- для аутентификации (подтверждении подлинности) передаваемой информации;

- для защиты конфиденциальной информации при ее хранении на открытых носителях;

- для обеспечения целостности информации (защите информации от внесения несанкционированных изменений) при ее передаче по открытым каналам связи или хранении на открытых носителях;

- для обеспечения неоспоримости передаваемой по сети информации (предотвращения возможного отрицания факта отправки сообщения);

- для защиты программного обеспечения и других информационных ресурсов от несанкционированного использования и копирования.

Программные и программно-аппаратные методы и средства обеспечения информационной безопасности

К аппаратным средствам защиты информации относятся электронные и электронно-механические устройства, включаемые в состав технических средств КС и выполняющие (самостоятельно или в едином комплексе с программными средствами) некоторые функции обеспечения информационной безопасности. Критерием отнесения устройства к аппаратным, а не к инженерно-техническим средствам защиты является обязательное включение в состав технических средств КС.

К основным аппаратным средствам защиты информации относятся:

- устройства для ввода идентифицирующей пользователя информации (магнитных и пластиковых карт, отпечатков пальцев и т. п.);

- устройства для шифрования информации;

- устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы).

Примеры вспомогательных аппаратных средств защиты информации:

- устройства уничтожения информации на магнитных носителях;

- устройства сигнализации о попытках несанкционированных действий пользователей КС и др.

Под программными средствами защиты информации понимают специальные программы, включаемые в состав программного обеспечения КС исключительно для выполнения защитных функций. К основным программным средствам защиты информации относятся:

- программы идентификации и аутентификации пользователей КС;

- программы разграничения доступа пользователей к ресурсам КС;

- программы шифрования информации;

- программы защиты информационных ресурсов (системного и прикладного программного обеспечения, баз данных, компьютерных средств обучения и т. п.) от несанкционированного изменения, использования и копирования.

Заметим, что под идентификацией, применительно к обеспечению информационной безопасности КС, понимают однозначное распознавание уникального имени субъекта КС. Аутентификация означает подтверждение того, что предъявленное имя соответствует данному субъекту (подтверждение подлинности субъекта).

Примеры вспомогательных программных средств защиты информации:

- программы уничтожения остаточной информации (в блоках оперативной памяти, временных файлах и т. п.);

- программы аудита (ведения регистрационных журналов) событий, связанных с безопасностью КС, для обеспечения возможности восстановления и доказательства факта происшествия этих событий;

- программы имитации работы с нарушителем (отвлечения его на получение якобы конфиденциальной информации);

- программы тестового контроля защищенности КС и др.

Итоги

Поскольку потенциальные угрозы безопасности информации весьма многообразны, цели защиты информации могут быть достигнуты только путем создания комплексной системы защиты информации, под которой понимается совокупность методов и средств, объединенных единым целевым назначением и обеспечивающих необходимую эффективность защиты информации в КС.

Источник: intuit.ru

Основные методы и средства защиты данных

На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось программным средствам защиты. Когда практика показала, что для обеспечения безопасности данных этого недостаточно, интенсивное развитие получили всевозможные устройства и системы.

Постепенно, по мере формирования системного подхода к проблеме обеспечения безопасности данных, возникла необходимость комплексного применения методов защиты и созданных на их основе средств и механизмов защиты. Обычно на предприятиях в зависимости от объема хранимых, передаваемых и обрабатываемых конфиденциальных данных за информационную безопасность отвечают отдельные специалисты или целые отделы.

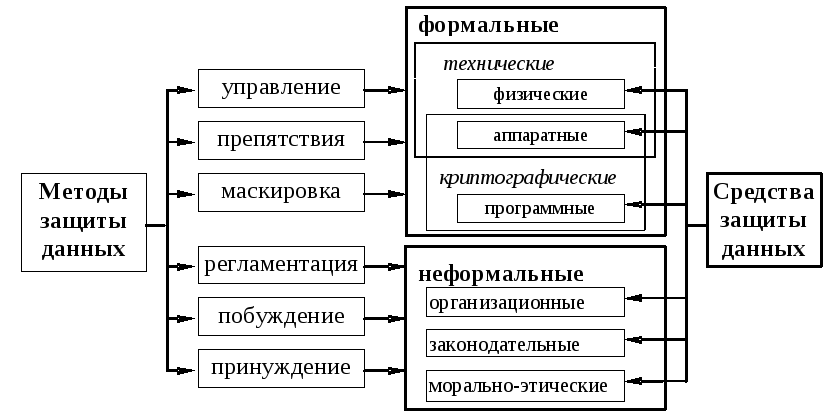

Рассмотрим кратко основные методы защиты данных(Рисунок 48). У Рисунок 48 -Классификация методов и средств защиты данных правление представляет собой регулирование использования всех ресурсов системы в рамках установленного технологического цикла обработки и передачи данных, где в качестве ресурсов рассматриваются технические средства, ОС, программы, БД, элементы данных и т.п.

Препятствия физически преграждают нарушителю путь к защищаемым данным. Маскировка представляет собой метод защиты данных путем их криптографического закрытия.

Регламентация как метод защиты заключается в разработке и реализации в процессе функционирования информационной системы комплексов мероприятий, создающих такие условия технологического цикла обработки данных, при которых минимизируется риск НСД к данным. Регламентация охватывает как структурное построение информационной системы, так и технологию обработки данных, организацию работы пользователей и персонала.

Побуждение состоит в создании такой обстановки и условий, при которых правила обращения с защищенными данными регулируются моральными и нравственными нормами. Принуждение включает угрозу материальной, административной и уголовной ответственности за нарушение правил обращения с защищенными данными.

Криптографические средства защиты

Допуск пользователя и предоставление прав доступа.

Шифрование сообщений.

Для шифрования используются методы криптографии, для вскрытия (взлома) зашифрованных данных – методы криптоанализа. Нужно использовать общеизвестные и проверенные алгоритмы шифрования (свой алгоритм может оказаться легко взламываемым) и промышленно выпускаемые пакеты программ (разработка своей программы очень трудоемка).

При этом нельзя допустить расшифровку посторонними, знающими алгоритм и имеющими аналогичный пакет. Традиционные методы шифрования (симметричное шифрование, шифрование с одним ключом, шифрование с закрытым ключом) – составитель и получатель сообщения знают секретный ключ (большое двоичное число), который используют для шифровки и расшифровки текста.

Упрощенно, можно представить ключ как матрицу, на которую умножаются блоки определенной длины двоичного представления исходного текста. Для расшифровки достаточно умножить на обратную матрицу.

В реальных алгоритмах используют операции сдвига (блоки цифр увеличиваются на определенные величины) и перестановки (фрагменты блока меняются местами), последовательность и характеристики которых задаются ключом. Наиболее распространен стандарт (алгоритм) симметричного шифрованияDES (Data Encryption Standard), использующий 56-битовый закрытый ключ (реальная длина ключа 64 бита за счет информации для контроля) и опубликованный в 1977 году.

При шифровании используются 16 проходов текста так, что каждый бит блока зашифрованного текста зависит от каждого бита блока исходного текста и каждого бита ключа. Недостаток любой системы симметричного шифрования – нужен личный контакт обеих сторон (не по сети, не компьютерный) для передачи каждого секретного ключа без угрозы перехвата.

А

А

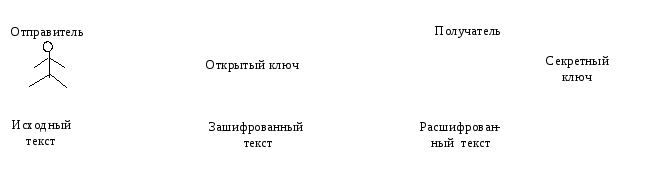

ссиметричные системы шифрования (нетрадиционные системы, шифрование с двумя ключами, шифрование с открытым ключом) – будущий получатель сообщения создает два ключа: закрытый (секретный), который сохраняет только у себя и открытый, который по любому каналу, не скрывая, передает будущему отправителю. Зашифрованное отправителем с помощью открытого ключа сообщение нельзя расшифровать, не зная закрытый ключ.

ссиметричные системы шифрования (нетрадиционные системы, шифрование с двумя ключами, шифрование с открытым ключом) – будущий получатель сообщения создает два ключа: закрытый (секретный), который сохраняет только у себя и открытый, который по любому каналу, не скрывая, передает будущему отправителю. Зашифрованное отправителем с помощью открытого ключа сообщение нельзя расшифровать, не зная закрытый ключ.

С помощью открытого ключа выполняются математические преобразования с блоками исходного текста. Для нахождения обратного преобразования нужно либо знать закрытый ключ, либо решить уравнение в целых числах, требующее перебора большого числа вариантов, не выполнимого за реальное время на самых мощных компьютерах. Условный иллюстрационный пример приведен в приложении.

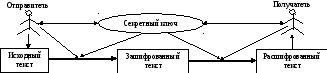

Наиболее широко применяется для шифрования с открытым ключом алгоритм (система)RSA (по фамилиям авторов – Rivest, Shamir, Adleman), предложенный в 1978 году. А  Рисунок 49 — Комбинированный метод шифрованияе лгоритмы ассиметричного шифрования требуют значительно больших затрат машинного времени.

Рисунок 49 — Комбинированный метод шифрованияе лгоритмы ассиметричного шифрования требуют значительно больших затрат машинного времени.

Поэтому используютсякомбинированное (гибридное) шифрование с созданием электронного цифрового конвертаRSA (RSA digital envelope) – пользователь создает секретный ключ, шифрует им все большое сообщение по DES, сам (относительно короткий) секретный ключ шифрует своим открытым ключом по RSA и отправляет адресату в одном пакете. Получатель своим секретным ключом по RSA расшифровывает секретный ключ отправителя, а с его помощью по DES основное сообщение.

При использовании открытого ключа (в том числе цифровых конвертов), доступного посторонним, имеется опасность фальсификации – отправки сообщения третьим лицом от имени пользователя. Упрощенная иллюстрация ассиметричного шифрования алгоритмом RSA. 1)Задаемся двумя простыми числами, например, a=2,b=5* . 2)Находим их произведение N=2*5=10.

3)Находим функцию Эйлера F(N), равную количеству положительных чисел, не превосходящих N и взаимно простых с N (то есть не имеющих общих простых делителей с N). Оказывается, что при получении N по использованному правилу, F(N)= (a-1)*(b-1)=(2-1)*(5-1)=4.

4)Выбираем любое целое положительное число k, меньшее F(N) и взаимно простое с ним, например, k=3. 5)Числа N и k образуют открытый ключ и могут быть опубликованы. 6)Секретный ключ определяем как любое целое положительное число s, отвечающее условию (k*s)modF(N)=1.

В нашем примере требуется (3*s)mod4=1 и можно взять s=7. 7)Пусть теперь нужно зашифровать текст, представленный числом t=8. * * Код этого числа c определяется по правилу c=(tk)modN. У нас c=(83)mod10=(512)mod10=2.

8)Оказывается, что, зная код c и секретный ключ s, легко восстановить исходный текст по правилу t=(cs)modN. У нас t=(27)mod10= (128)mod10= 8, что соответствует действительности. Лицо, не знающее секретный ключ s, может расшифровать его только рассчитав функцию Эйлера F(N), а затем решив уравнение (k*s)modF(N)=1. Мы легко нашли F(N) по известной формуле, так как заранее знали простые числа a и b, образовавшие N. По современным представлениям, зная только N, восстановить a и b можно лишь алгоритмом перебора, требующем, при большом N, нереально больших затрат машинного времени.

Источник: studfile.net

Эффективность лазолвана 30 мг у больных c хобл

Целью нашего исследования явилось изучение эффективности и безопасности препарата лазолван 30мг у амбулаторных больных с ХОБЛ.

Байдуллаев Б.М.,ҚорганбаеваХ.Т.,Ибрагимова Р.Б.Дбдукаримова Ж.М.,Умиралиева БА.,Сеидахметова А А. Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Эффективность аппарата btl — 4000 при лечении деформирующего остеоартроза

Деформирующий остеоартроз (ДОА) в настоящее время является наиболее распространенным дегенеративно-дистрофическим заболеванием суставов, которым страдают не менее 20% населения земного шара.

Бекмурзаева Э.К.,Байдуллаев Б.М.,ҚорзанбаеваХ.Т.,Ибрагимова Р.Б., Қонырбасов А.К.,Сарыпбекова Л.Л. Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Использования нестероидного противовоспалительного препарата для послеоперационной анальгезии

Целью работы явилась оценка анальгетической эффективности препарата Кетанов (кеторолак трометамин), у хирургических больных в послеоперационном периоде и возможности уменьшения использования наркотических анальгетиков.

Б. Т. Токкулиев Областная клиническая больница, г.Шымкент 2010

Состояние резистентности мембран эритроцитов и окисляемость липидов у больных с эпилепсией после фармакотерапии ламикталом и карбамезапином

Для более объективного подтверждения мембранно-стабилизирующего влияния карбамезапина и ламиктала нами оценивались перекисная и механическая стойкости эритроцитов у больных эпилепсией

Н.А. Жаркинбекова Южно-Казахстанкая государственная фармацевтическая академия, г.Шымкент 2010

Высшие психические функции при хронической интоксикации соединениями фосфора

Нами было проведено клинико-нейропсихологическое обследование 250 больных с ХИСФ (работающих в фосфорном производстве Каратау-Жамбылской биогеохимической провинции)

МА. Тубанова , ГА. Дущанова Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Распространение экологически зависимых болезней

Специфические особенности биогеохимической провинции связаны с производством фосфорных минеральных удобрений

МА. Тубанова Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Рационализация управления медицинской помощью населению биогеохимической провинции

C использованием разработанных алгоритмов и моделей был произведен анализ ситуации в системе здравоохранения биогеохимической провинции. Рассчитаны интегрированные показатели здоровья

МА.Тубанова Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Взаимосвязь здоровья населения c состоянием окружающей среды

Специфические особенности Каратау-Жамбылской биогеохимической провинции связаны с производством фосфорных минеральных удобрений.

МА. Тубанова Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Условия проживания населения биогеохимической провинции

В биогеохимической провинции основной вклад в загрязнение окружающей среды вносят заводы по выпуску фосфорных минеральных удобрений.

МА. Тубаноеа, MA Булешов, Р.М. Булешова Южно-Казахстанская государственная фармацевтическая академия, г. Шымкент 2010

Оценка эффективности гиполипидемической терапии у больных c коронарной болезнью сердца

Цель настоящей работы — провести клиническое наблюдение за больными с первичной гиперлипидемией при применении препарата правастатина.

Ж.Р. Мырзахметова Городская поликлиника 11, г. Тараз. 2010

Тактика родоразрешения при преждевременном разрыве плодных оболочек

Разрывом оболочек плодного пузыря называется спонтанный разрыв оболочек до начала родов.(

А.+. Балахмет БККП «Бородской родильный дом 13 »,г. Астана 2010

Современные подходы к диагностике хронической венозной недостаточности, осложненной флебостатическими трофическими язвами нижних конечностей

Усовершенствовать методы исследования нарушения венозной гемодинамики у больных с флебостатическими трофическими язвами

.Михальченко, Т.А Султаналиее, А.К.Баймагамбетов, С.В.Михальченко, Т.С Capmaee, А.Б.Рыжкое. О.Л.І Іолатбек Медицинский сосудистый центр клиники МКТУ, г.Шымкент Южно-Казахстанская областная клиническая больница, г.Шымкент 2010

Методы и средства защиты программ

Проблема обеспечения целостности и достоверности электронных данных включает в себя решение основных взаимосвязанных задач: подтверждения их авторства и подлинности, контроль целостности данных. Решение этих задач продиктовано необходимостью защиты программного обеспечения от следующих злоумышленных действий:

- внедрение в авторскую программу РПС или полная заменена программы на программу-носитель РПС;

- изменение атрибутов (характеристик) программы;

- злоумышленник может выдать себя за настоящего владельца программы;

- отказ законного владельца программы от факта правообла-дания ею.

Наиболее действенными способами защиты от подобных злоумышленных действий предоставляют криптографические методы защиты. Это определено тем, что хорошо известные методы контроля целостности программ, основанные на контрольной сумме, продольном контроле и контроле на четность представляют сравнительно простые способы защиты от внесения изменений в код программ.

Для установления подлинности программ необходимо использовать более сложные способы, к которым относится аутентификация кода программ, с применением криптографических методов, которые выявляют следы, остающиеся после внесения преднамеренных искажений.

В первом случае аутентифицируемой программе ставится в соответствие некоторый аутентификатор, полученный при помощи стойкой криптографической функции, которой может быть криптографический стойкая хэш-функция или функция электронной цифровой подписи. И в том, и в другом случае доводами функции может быть как код аутентифицируемой программы, так и время и дата аутентификации, идентификатор программиста и/или организации- разработчика программного обеспечения, какой-либо случайный параметр и прочие.

Также может использоваться любой симметричный шифр в режиме генерации имитовставки. Но, это потребует наличия секретного ключа при верификации программ на целостность, что бывает не всегда удобно и безопасно. А при использовании метода цифровой подписи при верификации необходимо иметь только некоторую общедоступную информацию, например открытый ключ подписи. То есть контроль целостности программного обеспечения может осуществить любое заинтересованное лицо, имеющий доступ к открытым ключам, используемой схемы цифровой подписи.

Криптографические средства контроля целостности и достоверности программ

В криптографии действует следующие требования:

- криптоаналитик имеет полный шифротекста;

- соблюдение правила Керкхоффа «стойкость шифра должна находить только секретностью его ключа».

В этом случае задача злоумышленника сводится к попытке раскрытия шифра на основе шифр текста. Если злоумышленник имеет к тому же некоторые отрывки открытого текста и соответствующие им элементы шифр текста, тогда он пытается выполнить атаку на основе открытого текста. Атака на основе выбранного открытого текста заключается в том, что злоумышленник, применяя свой открытый текст, получает правильный шифр и пытается в этом случае вскрыть шифр. Попытку обнаружения шифра можно осуществить, если злоумышленник подставляет свой ложный шифр текст, а при дешифровании получает необходимый для раскрытия шифра открытый текст. Такой способ раскрытия называется атакой на основе выбранного шифр текста.

Теоретически существует абсолютно стойкийкод, но единственным таким кодом является форма так называемой ленты однократного использования, в которой открытый текст «объединяется» с полностью случайным ключом такой же длины. Для абсолютной стойкости существенным является каждое из следующих требований к ленте однократного применения:

- полная случайность ключа;

- равенство длины ключа и длины открытого текста;

- однократность использования ключа.

Но именно эти условия и делают абсолютно стойкий код очень ресурсозатратным и непрактичным. Прежде чем пользоваться таким кодом, необходимо обеспечить всех абонентов достаточным запасом случайных ключей и исключить возможность их повторного применения. А это сделать необычайно трудно и дорого. Вопрос о существовании односторонней функции с секретом является столь же гипотетическим, что и вопрос о существовании односторонней функции. Для практических целей было построено несколько функций, которые могут оказаться односторонними, а это означает, что задача инвертирования эквивалентна некоторой давно изучаемой трудной математической задаче.

Применение односторонних функций в криптографии позволяет:

- организовать обмен шифрованными сообщениями с использованием только открытых каналов связи;

- решать новые криптографические задачи, такие как электронная цифровая подпись.

В большинстве схем электронной подписи используются хэш-функции. Это объясняется тем, что практические схемы электронной подписи не способны подписывать сообщения произвольной длины, а процедура, состоящая в разбиении сообщения на блоки и в генерации подписи для каждого блока по отдельности, крайне неэффективна. Под термином «хэш-функция» понимается функция, отображающие сообщения произвольной длины в значение фиксированной длины, которое называется хэш-кодом. К наиболее известным схемам цифровой подписи с прикладной точки зрения относятся схемы:

- RSA, схемы Рабина-Уильямса;

- Эль-Гамаля, Шнорра;

- Фиата-Шамира;

- схема электронной цифровой подписи отечественного стандарта СТ РК 34.006-2002.

Стойкость схемы цифровой подписи заключается в стойкости подписи в теоретико-сложностном смысле, указывающий на отсутствие эффективных алгоритмов ее подделки или раскрытия. Подразделяются атаки на следующие основные разновидности:

- атака с открытым ключом, когда злоумышленник знает только открытый ключ схемы;

- атака на основе известного открытого текста (известного кода программы), когда злоумышленник получает подписи для ограниченного количества известных ему кодов, но при этом злоумышленник никак не может повлиять на выбор этих кодов;

- атака на основе выбранного открытого текста, когда злоумышленник может получить подписи для некоторого ограниченного количества выбранных им кодов программы (предполагается, что коды выбираются независимо от открытого ключа, например, до того как открытый ключ станет известен);

- направленная атака на основе выбранного открытого текста, когда злоумышленнику доступны подписи для некоторых кодов программ, причем выбирая код программы злоумышленник, уже знает открытый ключ;

- адаптивная атака на основе выбранного открытого текста, когда злоумышленник выбирает коды программы последовательно, зная открытый ключ и зная на каждом шаге подписи для всех ранее выбранных кодов.

Разновидности атак приведены по возрастающей степени нанесения ущерба владельцу программы.

Угрозами для схем цифровой подписи являются раскрытие схемы или подделка подписи. Определяются следующие типы угроз:

- полного раскрытия, когда злоумышленник в состоянии вычислить секретный ключ подписи;

- универсальной подделки, когда злоумышленник находит алгоритм, функционально эквивалентный алгоритму вычисления подписи;

- селективной подделки, когда осуществляется подделка подписи для кода программы, выбранного злоумышленником априори;

- экзистенциональной подделки, когда осуществляется подделка подписи хотя бы для одного кода программы, когда злоумышленник не контролирует выбор этого кода, которое может быть вообще случайным или бессмысленным.

Разновидности угроз перечислены в порядке ослабления. Стойкость схемы электронной подписи определяется относительно типов атаки и угрозы.

Принимая вышеописанную классификацию атаки и угрозы, можно сделать вывод, что наиболее привлекательной является схема цифровой подписи, стойкая против самой слабой из угроз, но предполагая, что злоумышленник может провести самую сильную из всех атак. Тогда, такая схема должна быть стойкой против экзистенциональной подделки с адаптивной атакой на основе выбранного открытого текста.

Криптографические протоколы относятся к базовым объектам изучений в криптологии и относятся к сравнительно новому направлению в криптографии. Но криптографические протоколы являются достаточно нетривиальным объектом исследований, и даже их формализация на сегодняшний день выглядит весьма затруднительной. Под криптографическим протоколом неформально понимается распределенный алгоритм, т. е. совокупность алгоритмов для каждого из участников вычислений, включая спецификации форматов сообщений, пересылаемых между участниками, спецификации синхронизации действий участников и описание действий при возникновении сбоев.

Объектом изучения теории криптографических протоколов являются удаленные абоненты, взаимодействующие по открытым каналам прием-передачи. Целью взаимодействия абонентов является решение какой-то задачи. Имеется также злоумышленник, который преследует собственные цели. При этом злоумышленниками могут быть один или даже несколько абонентов, вступивших в сговор.

Список использованной литературы

- Корнеев И.К. Защита информации в офисе: учебник / И. К. Кор-неев. Гос. ун-т управления. — М.: Проспект, 2008. — 336 с.

- Кузнецов А.А. Защита деловой переписки (секреты безопасности). — М.: Экзамен, 2008. — 239 с. — (Технология успеха).

- Мельников В.П. Информационная безопасность и защита информации : учебное пособие. ред. С. А. Клейменов. — 2-е изд., стер. — М.: Академия, 2007. — 336 с.

- Шаньгин В.Ф. Комплексная защита информации в корпоративных системах: учебное пособие / В. Ф. Шаньгин. — М.: ФОРУМ, 2010. -592 с.

- О. А. Логачёв, А. А. Сальников, С. В. Смышляев, В. В. Ященко. Булевы функции в теории кодирования и криптологии. Изд. 2-е, доп. -М.: МЦНМО, 2012.

- Введение в криптографию. Под общей редакцией В. В. Ященко.Издание 4-е, доп. — М.: МЦНМО, 2012.

Источник: articlekz.com