Splunk что это за программа

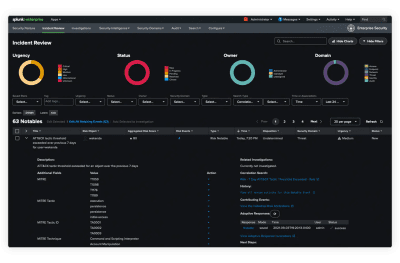

Splunk — это подсистема для обработки машинных данных. Splunk собирает, индексирует и объединяет динамичные данные всех физических, виртуальных и облачных приложений, серверов и устройств. Находите и анализируйте данные в режиме реального времени и архивные данные с одного рабочего места.

Splunk позволяет найти и устранить проблемы с приложениями и расследовать нарушения системы безопасности за считанные минуты, не допустить ухудшения обслуживания или простоев, обеспечить соответствие требованиям при меньших затратах и собрать новые ценные сведения для ИТ и бизнеса.

Splunk выполняет сбор и индексацию в режиме реального времени всех ваших машинных данных — физических, виртуальных и облачных. Эта программа обеспечивает доступность, простоту использования и ценность данных. Полная индексация делает возможными полную визуализацию, экспертизу, а также поиск и устранение неполадок.

Обмениваясь полезными результатами поиска и наращивая уникальные знания о вашей ИТ-среде, вы и ваша рабочая группа сможете оптимизировать рабочий процесс. Создавайте специализированные отчеты для выявления трендов или контроля за соблюдением требований. Разрабатывайте действующие в режиме реального времени информационные панели для мониторинга нарушений системы безопасности и атак, соглашений об уровне обслуживания приложений и других ключевых показателей производительности. В режиме реального времени анализируйте пользовательские транзакции, поведение клиентов и машин, угрозы безопасности, мошенническую деятельность и многое другое.

Использование Splunk для работы с событиями безопасности

Машинные данные

В Splunk мы много говорим о машинных данных, имея в виду все данные, которые ИТ-персонал может использовать для осмысления событий в ИТ-инфраструктуре, конфигурации систем и действий, совершенных пользователями. Это больше, чем просто журналы. Это данные о конфигурации, данные из API и очередей сообщений, события изменений, выходные данные диагностических команд и многое другое.

Это также данные журналов, спектр которых далеко выходит за рамки обрабатываемых системами управления журналами и системами управления информацией и событиями безопасности (SIEM-системами), предназначенных для обеспечения сетевой безопасности и соответствия требованиям. Пользователи Splunk знают о существовании тысяч различных форматов журналов (многие из которых создаются клиентскими приложениями), крайне важных для диагностики проблем обслуживания, обнаружения сложных угроз безопасности и демонстрации соответствия требованиям. В этом разделе приведено описание некоторых наиболее важных источников машинных данных и сведений об ИТ-инфраструктуре и поведении пользователей или потенциальных злоумышленников, которую эти источники могут вам предоставить. Однако следует помнить, что этот список — всего лишь отправная точка. Каждая среда имеет свой уникальный объем машинных данных, и журналы — это лишь часть общей картины.

Журналы приложений

Большинство разрабатываемых самостоятельно и приобретаемых приложений создает локальные файлы журналов, часто через встроенные в промежуточное ПО службы ведения журналов — серверы приложений J2EE, такие как Weblogic, Websphere и JBoss, .Net, PHP и другие. Эти файлы крайне важны для повседневной отладки производственных приложений разработчиками и службой поддержки приложений. Они часто являются самым лучшим средством создания отчетов о деловой и пользовательской активности, а также обнаружения мошеннических сценариев, поскольку содержат все сведения о транзакциях. Если разработчики включают в журналы информацию о времени событий, то их также можно использовать для мониторинга и создания отчетов о производительности приложений.

Введение в Splunk

Журналы веб-доступа

Журналы веб-доступа содержат отчеты обо всех запросах, обработанных веб-сервером: IP-адрес клиента, от которого поступил запрос, URL-адрес, указанный в запросе, URL-адрес, с которого производилось обращение, и данные об успешном выполнении или ошибке запроса. Чаще всего они обрабатываются для создания отчетов по веб-аналитике в маркетинговых целях: для ежедневного подсчета посетителей, получения сведений о наиболее часто запрашиваемых страницах и т.п.

Также они неоценимы в качестве отправной точки при расследовании проблем, о которых сообщают пользователи, поскольку в журнале, где зарегистрирована ошибка запроса, может быть указано точное время ошибки. Веб-журналы являются достаточно стандартными и хорошо структурированными. Единственная сложность — это огромный объем данных у популярных веб-сайтов, как правило, получающих миллиарды запросов ежедневно.

Журналы прокси-сервера

Практически все предприятия, поставщики услуг, учреждения и государственные организации, предоставляющие сотрудникам, клиентам и гостям веб-доступ, используют тот или иной тип веб-прокси для контроля и мониторинга доступа. В журналах прокси-сервера регистрируются все веб-запросы, сделанные пользователями через прокси-сервер. Они могут включать имена корпоративных пользователей и URL-адреса, к которым были обращения. Эти журналы критически важны для мониторинга и расследования случаев нарушения «условий предоставления услуг» или корпоративной политики использования веб-ресурсов, а также являются жизненно важным компонентом эффективного мониторинга и расследования утечки данных.

Детализация вызова

Детализация вызова (CDR), записи данных о списаниях, записи данных о событиях — это некоторые из названий тех машинных данных, которые содержат сведения о событиях, зарегистрированных в журнале сетевыми коммутаторами. CDR содержит прошедшие через коммутатор полезные сведения о вызове или услуге, такие как номер вызывающего абонента, номер вызываемого абонента, время, продолжительность и тип вызова и т.п.

По мере перехода услуг связи к сервисам на основе интернет-протокола, эти данные также получили название IPDR. Они содержат сведения об IP-адресе, номере порта и т.п. Характеристики, форматы и структура этих файлов сильно различаются, и отслеживание всех преобразований традиционно является сложной задачей. Тем не менее, содержащиеся в CDR данные крайне важны для выставления счетов, гарантирования доходов, обеспечения доверия клиентов, урегулирования взаимоотношений с партнерами, маркетинговых исследований и другой деятельности. Splunk может быстро проиндексировать эти данные и объединить их с другими деловыми данными, позволяя пользователям извлечь новую уникальную информацию из этих обширных сведений об использовании.

Данные о посещениях

Использование веб-страницы на веб-сайте фиксируется путем сбора данных о посещениях. Это обеспечивает понимание действий пользователей, приносит пользу при анализе удобства использования веб-сайта, стимулировании сбыта и исследованиях общего характера. Эти данные имеют нестандартные форматы, а действия могут регистрироваться во многих местах, таких как веб-сервер, маршрутизаторы, прокси-серверы, серверы объявлений и т.д. Существующие инструменты мониторинга рассматривают частичное представление данных из конкретного источника. Существующие продукты для веб-аналитики и хранилищ данных часто осуществляют выборку данных, упуская общий обзор поведения и не предусматривая анализа в режиме реального времени.

Очереди сообщений

Технологии организации очередей сообщений, например, TIBCO, JMS и AquaLogic, используются для передачи данных и задач между компонентами служб и приложений на основе публикации и подписки. Подписка на эти очереди сообщений является хорошим способом устранения проблем в сложных приложениях — поскольку вы сможете увидеть точные данные, полученные следующим компонентом цепочки от предыдущего компонента. По отдельности очереди сообщений все чаще используются как магистральный элемент архитектуры ведения журналов для приложений.

Пакетные данные

Создаваемые сетями данные обрабатываются с помощью таких инструментов, как tcpdump и tcpflow, которые формируют данные захвата пакетов (pcaps) и другую полезную информацию уровня пакетов и уровня сеансов. Эта информация необходима для решения вопросов, связанных с ухудшением производительности, превышением времени ожидания, узкими местами или подозрительной деятельностью, свидетельствующей о том, что сеть может быть скомпрометирована или стать объектом удаленной атаки.

Файлы конфигурации

Отсутствует замена текущим, активным конфигурациям систем, позволяющая понять принципы создания инфраструктуры. Прошлые конфигурации нужны при устранении отказов, которые возникли в прошлом и могут повториться в будущем. При изменении конфигурации важно знать, какие именно изменения были внесены и когда это произошло, были ли эти изменения санкционированы, или злоумышленник успешно скомпрометировал систему во время атаки с использованием путей обхода системы защиты, зловредных программ с таймером действия или других скрытых угроз.

Журналы и таблицы аудита баз данных

Базы данных содержат часть наиболее уязвимых корпоративных данных — сведения о клиентах, финансовые данные, медицинские карты пациентов и т.п. Записи аудита всех запросов к базам данных жизненно важны для понимания того, кто и когда осуществлял доступ к конкретным данным или изменял их. Журналы аудита баз данных также полезны для выяснения способов использования баз данных приложениями с целью оптимизации запросов. Некоторые базы данных записывают данные аудита в файлы, в то время как другие поддерживают доступные через SQL таблицы аудита.

Журналы аудита файловых систем

Уязвимые данные, хранящиеся за пределами баз данных, находятся в файловых системах, часто используемых совместно. В некоторых отраслях, например, в здравоохранении, наибольшему риску утечки данных подвергаются записи о клиентах в совместно используемых файловых системах. Различные операционные системы, инструменты сторонних производителей и технологии хранения предоставляют различные возможности аудита доступа для чтения к уязвимым данным на уровне файловой системы. Эти данные аудита являются жизненно важным источником сведений для мониторинга и расследования доступа к уязвимым данным.

Управление и ведение журналов API

Все чаще поставщики предоставляют критически важные для управления данные и регистрируемые события через стандартизированные и специализированные API, а не через файлы журналов. Контрольная точка ограничивает доступ к журналу через OPSEC Log Export API (OPSEC LEA). Поставщики средств виртуализации, в том числе VMware и Citrix, предоставляют сведения о конфигурации, журналы и данные о состоянии систем через собственные API.

Метрики ОС, состояние и диагностические команды

Операционные системы предоставляют такие ключевые метрики, как использование ЦПУ и памяти и сведения о состоянии при помощи утилит, работающих в режиме командной строки, например, ps и iostat в Unix и Linux и perfmon в Windows. Эти данные обычно используются инструментами мониторинга серверов, но редко сохраняются, хотя их потенциальная ценность весьма высока при поиске и устранении неполадок, анализе трендов для выявления скрытых проблем и расследования нарушений системы безопасности.

Системный журнал, WMI и другие журналы.

Существует бесчисленное множество других полезных и важных источников машинных данных помимо тех, которые включены в этот список: журналы хранилища исходного кода, журналы системы физической защиты и т.д. Вам также понадобятся журналы брандмауэра и IDS для создания отчетов о сетевых подключениях и атаках.

В журналах ОС, в том числе в системном журнале Unix и Linux (syslog) и в журналах событий Windows, записываются сведения о том, кто выполнил вход в систему на ваших серверах, какие административные действия были предприняты этими пользователями, когда был осуществлен запуск и остановка служб или произошла критическая ошибка ядра. Журналы DNS, DHCP и других сетевых служб содержат записи о том, кто назначал IP-адреса и какие именно, а также о разрешении доменов. Системные журналы ваших маршрутизаторов, коммутаторов и сетевых устройств регистрируют состояние сетевых подключений и отказы критически важных компонентов сети. Дело в том, что машинные данные не ограничиваются только журналами, и существует значительно больше разновидностей журналов, чем могут поддерживать традиционные решения по управлению журналами.

+7 495 926-72-79, +7 495 644-20-95

Источник: nponeotek.ru

Splunk что это за программа

Сегодня мы рассмотрим базовую работу с платформой для операционной аналитики Splunk Enterprise.

Мы настроим Splunk на сбор данных с удаленного сервера, на котором работает NIDS Snort и сервера, использующего HIDS OSSEC. Рассмотрим несколько способов подключения источников и поговорим о других возможностях Splunk.

Официальный сайт дает следующее определение комплексу Splunk Enterprise:

Splunk Enterprise упрощает сбор, анализ и работу с большими наборами данных, которые генерируются вашей технологической инфраструктурой, системами безопасности и бизнес-приложениями.

Доступные варианты для скачивания

Все компоненты Splunk можно скачать с официального сайта www.splunk.com

Доступно 3 варианта платформы:

- Splunk Enterprise

- Splunk Light

- Splunk Cloud

Про каждый из них можно почитать на официальном сайте, а здесь мы поговорил только о первом.

Установка и базовая настройка серверной части

Регистрируемся на сайте www.splunk.com

Скачиваем Splunk Enterprise для вашей платформы. Я использовал CentOS 7 (x86_64)

Устанавливаем RPM пакет:

rpm -i splunk-6.4.3-b03109c2bad4-linux-2.6-x86_64.rpm

Сервер устанавливается в /opt/splunk

Принимаем лицензионное соглашение, нажимаем q , затем y

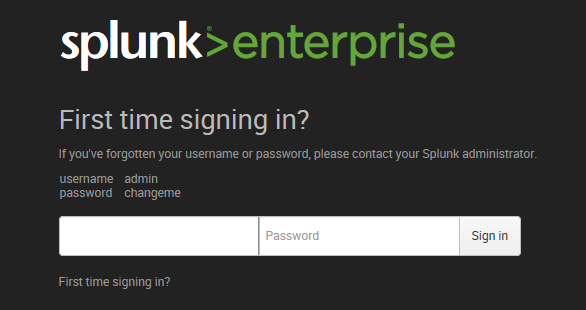

Вводим стандартные логин/пароль (admin/changeme)

Меняем пароль на постоянный

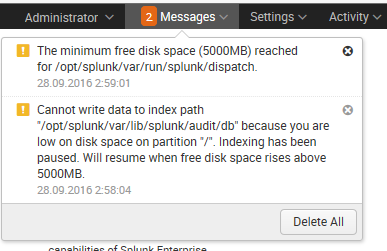

В правом верхнем углу могут появиться предупреждения о нехватке места на диске, и по этой причине индексация не будет работать.

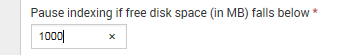

Нас это не устраивает и мы уменьшим пороговое значение, при котором индексация должна отключаться.

Определение индекса в Splunk несколько отличается от привычного. Здесь под индексом подразумевается специальным образом сохраненная информация, полученная Splunk сервером от источников, т.е. всевозможные сообщения, поиск по которым мы в дальнейшем осуществляем.

Подробнее можно почитать здесь

docs.splunk.com/Documentation/Splunk/6.0/Indexer/HowSplunkstoresindexes

Все индексы хранятся здесь

т.е. для нас такое предупреждение означает, что Splunk не будет принимать сообщения от источников.

Если у вас не появилось такого предупреждения, то ничего предпринимать не нужно.

Если появилось, то в меню выбираем Settings -> Server settings -> General settings

и устанавливаем параметр «Pause indexing if free disk space (in MB) falls below» на меньшее значение, я поставил 1000

Нужно перезапустить сервер, это можно сделать из веб-интерфейса.

Меню -> Settings -> Server control -> Restart Splunk

После перезапуска предупреждение пропадет и индексация заработает.

Для передачи данных с удаленных серверов, Splunk использует агенты, которые так же можно скачать с официального сайта бесплатно и эта возможность сохраняется при использовании бесплатной лицензии.

Чтобы агенты имели возможность подключаться к серверу, нужно включить на сервере листнер.

Я добавил /opt/splunk/bin в переменную окружения PATH, чтобы вызывать команды управления проще.

Включаем листнер командой ОС

splunk enable listen 9999

вводим логин и пароль сервера и получаем сообщение

Listening for Splunk data on TCP port 9999.

и давайте сразу настроим наш сервер на автозапуск:

splunk enable boot-start

Init script installed at /etc/init.d/splunk.

Init script is configured to run at boot.

Проверяем какие порты слушает Splunk

должны слушаться 8000 , 8089 и 9999

Установка агента Splunkforwarder на сервер Snort

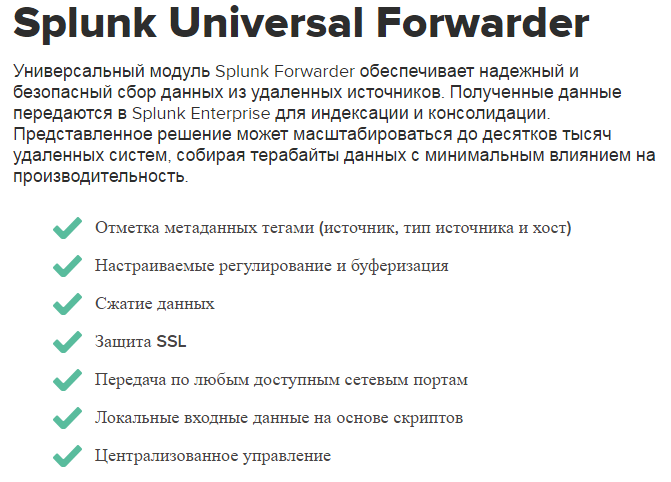

Почему передавать логи с удаленного сервера через агента Splunk — это правильно?

Агент доступен для ОС Windows, Linux, Solaris, Mac OS, FreeBSD, AIX, HP-UX.

Скачиваем агент для своей платформы. В моем случае это снова CentOS 7 (x86_64)

rpm -i splunkforwarder-6.5.0-59c8927def0f-linux-2.6-x86_64.rpm

агент устанавливается в /opt/splunkforwarder

принимаем лицензионное соглашение, нажимаем q , затем y

Если в конце лога мы видим

Starting splunk server daemon (splunkd).

Done

значит все хорошо.

Авторизуемся агентом на сервере

/opt/splunkforwarder/bin/splunk add forward-server 192.168.1.1:9999

Вводим пароль для доступа к конфигурации splunkforwarder, по умолчанию это

логин admin

и

пароль changeme

Мы должны получить сообщение

Added forwarding to: 192.168.1.1:9999

Еще одной командой указываем агенту получать конфигурацию централизованно, от сервера.

Это позволит указывать файлы для мониторинга не через конфигурационные файлы агентов, а через веб-интерфейс сервера.

/opt/splunkforwarder/bin/splunk set deploy-poll 192.168.1.1:8089

Должны увидеть

Configuration updated.

проверяем, что наш сервер корректно прописался в конфигурационном файле

cat /opt/splunkforwarder/etc/system/local/deploymentclient.conf

проверяем лог агента

tail -f /opt/splunkforwarder/var/log/splunk/splunkd.log

ждем сообщения вида

09-28-2016 03:25:18.798 -0400 INFO HttpPubSubConnection — Running phone uri=/services/broker/phonehome/connection_192.168.1.2_8089_192.168.1.2_snortserver_B495EC7F-3839-4175-99BB-F599AD6D95B9

Если видим ошибки от Deploymen Client (DC), что нельзя использовать localhost как hostname, то задаем другое имя хоста, прописываем его в /etc/hosts и выполняем команду регистрации на порт 8089 еще раз, затем проверяем лог.

Если возникли какие-то трудности, вы всегда можете обратиться к официальной инструкции по адресу

docs.splunk.com/Documentation/Forwarder/6.4.3/Forwarder/HowtoforwarddatatoSplunkEnterprise

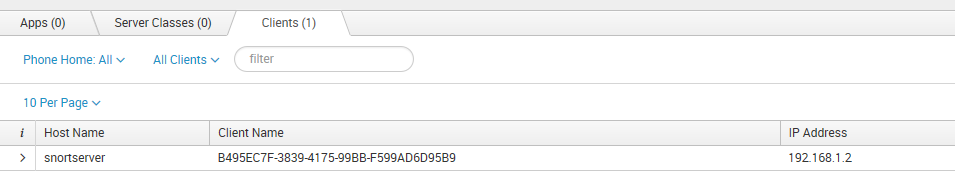

После этого смотрим через веб-интерфейс сервера, «дозвонился» ли агент.

Меню Settings -> Forwarder management

Если агент появился, мы можем теперь указать ему, какие файлы требуется мониторить на удаленном сервере.

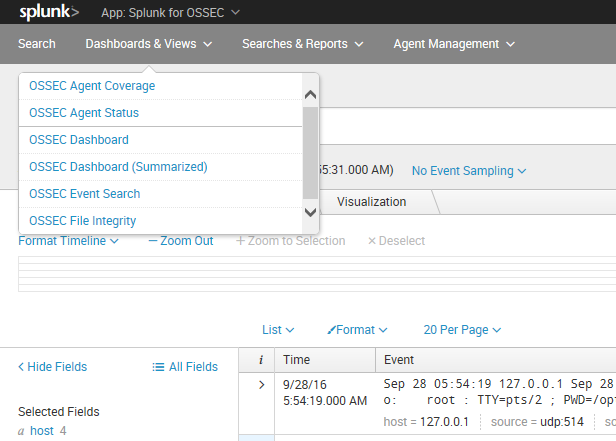

Настаиваем мониторинг журналов Snort

Для этого выбираем пункт меню Settings -> Data Inputs

Экран разделен на две секции, Local и Forwarded inputs

нам нужен пункт Files Directories раздела Local inputs.

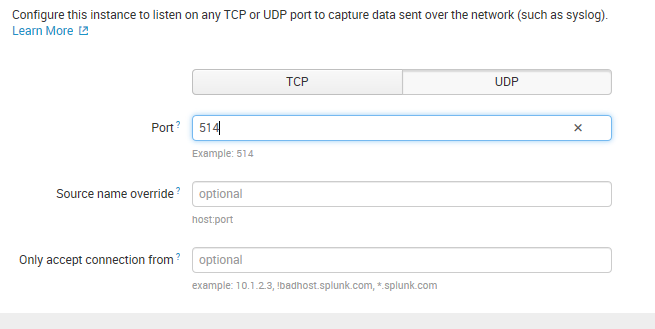

Но я хочу продемонстрировать еще одну возможность Splunk — получение данных на TCP или UDP порт.

Я сконфигурирую OSSEC менеджер отправлять данные на 127.0.0.1:514

а Splunk мы настроим следующим образом Меню -> Settings -> Data inputs

Выбираем в разделе Local inputs, UDP

жмем New указываем порт 514

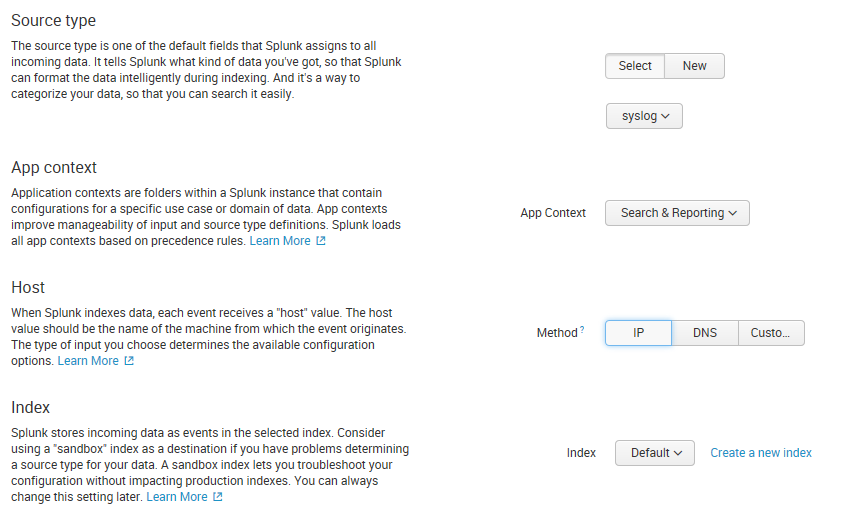

На следующей странице выставляем такие настройки:

Смотрим Review, подтверждаем и начинаем поиск.

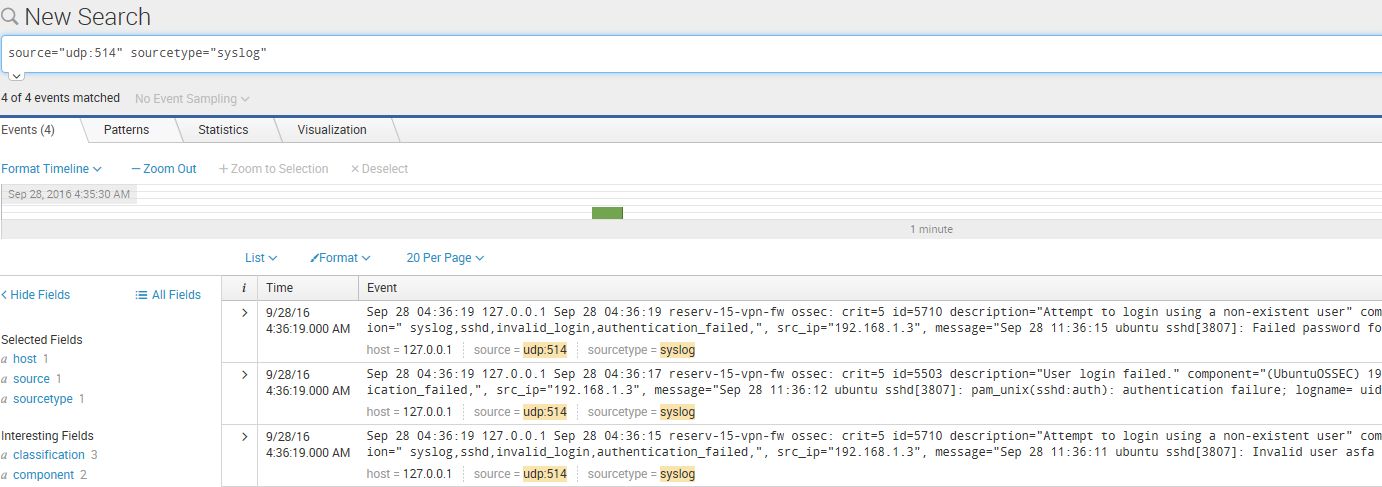

Я попробовал залогиниться на веб-сервер несуществующим пользователем. OSSEC агент передал серверу предупреждение, а сервер отправил его в Splunk. Что мы и видим на экране.

Поиск очень продвинутый, от простого поиска по фразе, до фильтрации по всевозможным параметрам.

Все функции описаны в официальной документации. Рекомендую ее к прочтению, если вы хотите использовать Splunk всерьез.

В заключении стоит сказать несколько слов о расширении стандартного функционала Splunk Enterprise приложениями, который легко можно установить прямо через веб-интерфейс или писать самим.

Расширяем функционал Splunk Enterprise

Кликнем на серый прямоугольник боковой панели

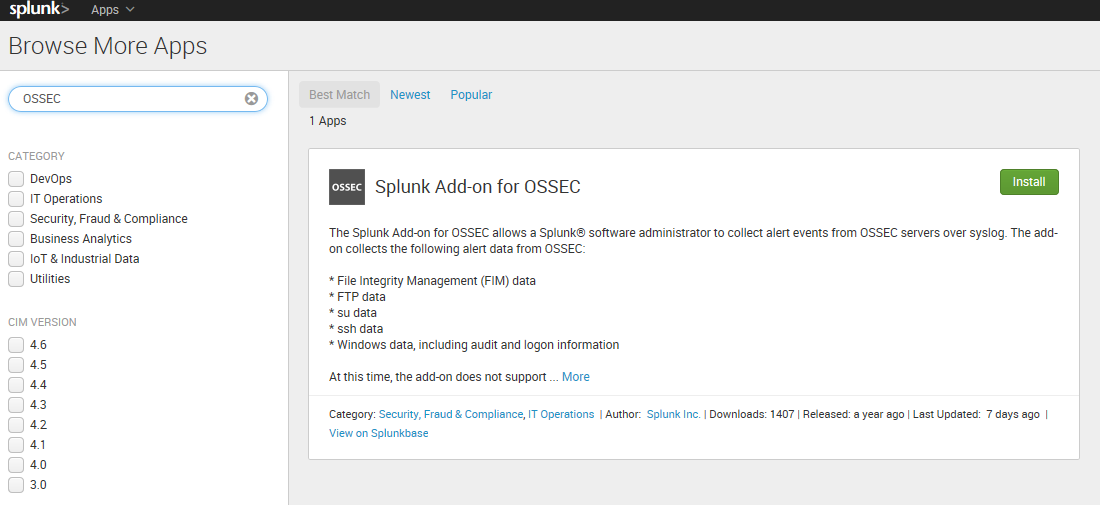

И можем найти, например, приложение, добавляющее специально созданный source type для OSSEC.

Жмем Install, вводим логин и пароль от аккаунта Splunk, дожидаемся окончания установки, соглашаемся перезапустить Splunk.

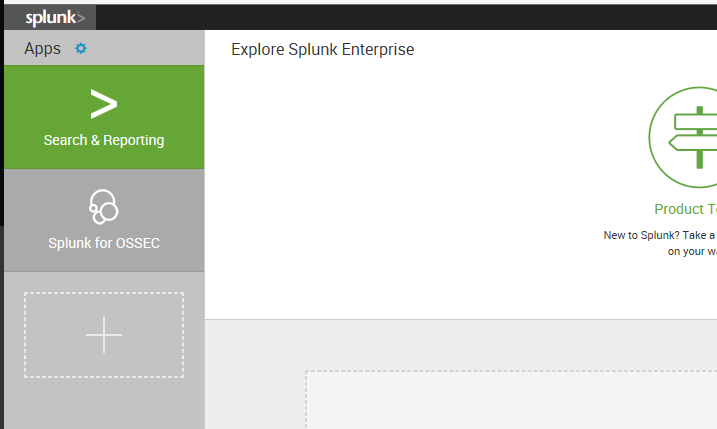

Для более наглядной демонстрации я установлю еще одно приложение для OSSEC — Reporting and Management for OSSEC. Оно работает только вместе с source type, который установился с предыдущим приложением.

Это приложение официально несовместимо с моей версией Splunk, поэтому мне пришлось скачать его с официального сайта вручную и установить через файл, что очень просто делается.

Конечно, не забываем прочитать документацию к устанавливаемому приложению, т.к. не все работает «из коробки», требуются определенные настройки в splunk и ossec.

После установки приложение появляется на панели слева.

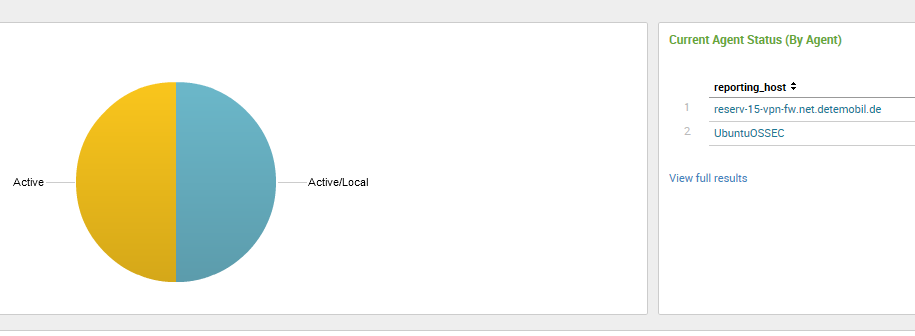

Выберем пункт Agent status

Получаем такое красивое представление.

Или очень удобная функия Event Search и, конечно же, сам dashboard выглядит хорошо.

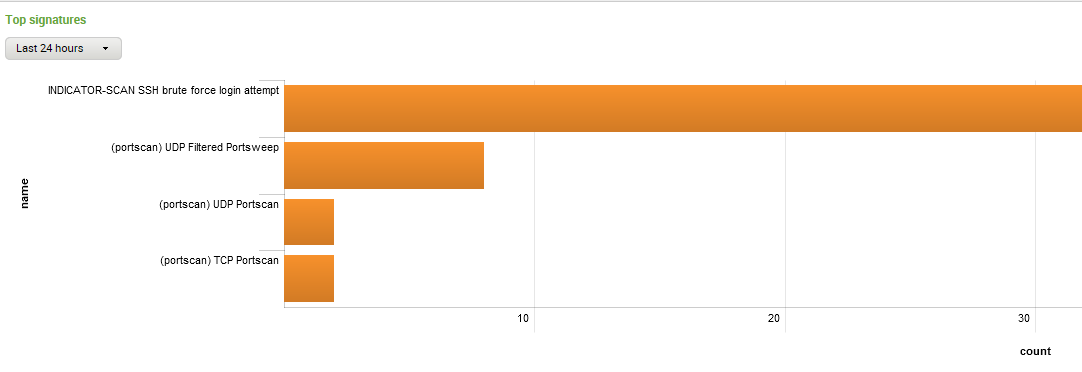

Аналогичное приложение есть и для SNORT.

Обратите внимание, что приложения иногда требуется устанавливать и на splunkforwarder.

Пример из приложения «Splunk for Snort»

Все эти графики можно выгружать в pfg, печатать и т.п.

В данной статье были рассмотрены лишь основные возможности Splunk. Мы так же можем настроить Splunk на анализ поступающих сообщений и задать действия на то или иное событие. Ограничение в 500 мб трафика в день у бесплатной версии вряд ли можно считать критичным для небольшой ИТ среды, так что Splunk Enterprise вполне можно использовать как альтернативу существующим веб-интерфейсам для анализа журналов IDS и не только.

- antgorka

- 16220 0 —>

- Network security

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: defcon.ru

Splunk

Splunk Выполняет сбор и индексацию в режиме реального времени всех машинных данных — физических, виртуальных и облачных. Эта программа обеспечивает доступность, простоту использования и ценность данных. Полная индексация делает возможными полную визуализацию, экспертизу, а также поиск и устранение неполадок.

Обмениваясь полезными результатами поиска и наращивая уникальные знания о вашей ИТ-среде, вы и ваша рабочая группа сможете оптимизировать рабочий процесс. Создавайте специализированные отчеты для выявления трендов или контроля за соблюдением требований. Разрабатывайте действующие в режиме реального времени информационные панели для мониторинга нарушений системы безопасности и атак, соглашений об уровне обслуживания приложений и других ключевых показателей производительности. В режиме реального времени анализируйте пользовательские транзакции, поведение клиентов и машин, угрозы безопасности, мошенническую деятельность и многое другое.

Источник: freesoft.ru

Splunk что это за программа

Инструмент информационной безопасности на базе открытого исходного кода, который чаще всего используется в анализе трафика сети. Название Argus – аббревиатура Audit Record Generation and Utilization System (система формирования и использования аудиторских записей).

Задача Argus заключается в проведении углубленного анализа информации, которая находится и перемещается в сети. У этого инструмента достаточно мощности для мониторинга больших объемов трафика и предоставления полных актуальных отчетов.

Nagios

Помогает специалистам по ИБ мониторить и управлять сетью, подключенными хостами и системой клиента удаленно в режиме реального времени. Пользователь получает уведомление о возможной кибератаке при обнаружении подозрительной активности и такие предупреждения клиент может настроить «под себя». Инструмент отслеживает большинство популярных служб – SMTP, NNTP, ICMP, POP3, HTTP и многие другие.

Больше полезной информации вы можете найти на нашем телеграм-канале «Библиотека хакера»

OSSEC

Инструмент ИБ с открытым исходным кодом для предупреждения хакерских атак, который предоставляет сетевую аналитику активности в режиме реального времени. Пользователь имеет возможность персональной настройки мониторинга точек доступа по различным категориям – реестрам, процессам, руткитам, журналам и файлам.

OSSEC полезен тем, что доступен на разных используемых платформах – Windows, Linux, Mac, VMWare ESX и BSD.

POf

Инструмент, который часто используется при мониторинге активности пользовательской сети, несмотря на то, что разработчики уже несколько месяцев не выпускали обновлений. POf хорошо оптимизирован и не создает дополнительный трафик во время своей работы. Используется для выявления узлов операционных систем, подключаемых к внутренней сети предприятия.

Помимо этого, POf эффективен при поиске запросов по категориям и именам. Подходит для опытных специалистов по ИБ – у новичков могут возникнуть трудности с использованием.

Splunk

Универсальный инструмент для контроля безопасности сети. Используется как для поиска информации об угрозах за прошлые периоды, так и мониторинга в режиме реального времени. Кроме функции поиска, Splunk оснащен уникальным пользовательским интерфейсом, который полезен при предоставлении отчетов ИБ и предупреждении о возможных атаках.

Инструменты для обнаружения сетевых вторжений

Acunetix

Предприятия часто опасаются хакерских атак, исходящих от межсетевых экранов, социальной инженерии и внутренней архитектуры компании и забывают о веб-приложениях и сайтах. Инструмент Acunetix занимается мониторингом активности и проблемами безопасности от всех возможных источников, а также проводит «репетиции» конвекционных атак для проверки эффективности применяемых средств ИБ.

Forcepoint

Инструмент используется при настройке SD-Wan для ограничения доступа пользователей компании-клиента к определенным ресурсам, а также для блокирования уязвимостей. В отличие от других инструментов, Forcepoint практически мгновенно выявляет проблему и предпринимает действия по обеспечению безопасности. Инструмент особенно полезен пользователям облачных хранилищ.

GFI LanGuard

Подходит для постоянного контроля сети, мониторинга уязвимостей и обеспечения должного уровня ИБ. Проводит аудит сети и ПО как мобильных устройств, так и стационарного электронного оборудования. Особенно популярен среди пользователей Windows, Mac и Linux.

Snort

Система поиска и предупреждения хакерских атак в сети с открытым кодом. Используется при анализе трафика внутренней сети и его сравнении с ранней базой данных о нападениях. Snort может быть внедрен на любую современную платформу и операционную систему и предотвращает уникальные атаки CGI – дактилоскопические, с переполнением буфера и скрытым сканером портов.

Инструменты для сканирования веб-уязвимостей

Burp Suite

Инструмент используется для мониторинга в режиме реального времени для определения критических уязвимостей. Также Burp Suite проводит тренировочные атаки для определения и предупреждения всех возможных нападений на данные компании. Есть три версии программ: Предприятие, Профессионал и Сообщество. Первые две – коммерческие, а третья – бесплатная, с лимитированным набором функций.

Nessus Professional

Кроме стандартных функций, также занимается улучшением целостности сети – исправляет «казусы» ИБ, конфигурацию параметров безопасности и многое другое. Версия Nessus Professional дает возможность использования бесплатной уязвимости с открытым исходным кодом. База данных уязвимостей обновляется ежедневно.

Nexpose

Используется для выявления уязвимостей и слабых мест в системе пользователя. База данных постоянно обновляется, что позволяет адаптировать среду сети под новые виды уязвимостей. Кроме этого, специалисты по ИБ могут оценивать риск уязвимостей, расставлять их в приоритетном порядке и своевременно реагировать на угрозы.

Nikto

Инструмент с открытым исходным кодом для мониторинга и контроля за кибератаками, в базе которого содержится более 6500 типов уязвимостей и возможных угроз. Программа постоянно обновляется, добавляются новые плагины для совместимости инструмента с новыми версиями операционных систем.

Nmap

Бесплатный сетевой картограф для управления сетями и выявления уязвимостей в системе. Утилита дает специалисту по ИБ обзор всех необходимых характеристик системы пользователя, такие как фильтры пакетов и межсетевых экранов, ОП, хосты и прочее.

Paros Proxy

Инструмент на базе Java, используемый при тестировании безопасности сети к уязвимостям и кибератакам. Здесь используются регистратор трафика, сканер уязвимостей и веб-паук – все в режиме реального времени. Кроме стандартных атак, Paros Proxy рассматривает атаки с использованием SQL-инъекций и межсайтовые сценарии.

Инструменты кибербезопасности для аудита паролей и анализатора пакетов

Cain and Abel

Один из первых и бесплатных инструментов ИБ, используемых на Windows – отсюда и название (дети первых людей на Земле). Позволяет выявлять уязвимости в паролях системы и может их восстанавливать. У инструмента обширная функциональность – от записи сообщений VoIP до анализа протоколов маршрутизации.

John the Ripper

Используется для проверки безопасности новых и старых баз паролей, которые могут ставить под угрозу конфиденциальные данные компании пользователя. Вначале программа работала только на Unix, но сегодня уже внедрена на Windows, DOS и OpenVMS.

Tcpdump

Инструмент, используемый для перехвата пакетов данных во внутренней сети предприятия и мониторинга трафика TCP и IP. Безопасность системы проверяется при помощи фильтрации потока информации на узлах приема/передачи сети.

Wireshark

Консольный инструмент кибербезопасности, ранее называвшийся Ethereal, используется в анализе сетевого трафика и безопасности пользовательской системы в режиме реального времени. Wireshark рассматривает все уровни ИБ сети – от узла соединения до распределения пакетов данных.

Инструменты кибербезопасности для защиты сети

Aircrack-ng

Это целый набор инструментов для проверки сети Wi-Fi на возможные уязвимости. Специалистами ИБ применяется при захвате пакетов данных, проходящих в сети, а уникальная функция экспорта такой информации в текстовом формате позволяет более качественно оценивать риски безопасности в системе. Кроме этого, инструмент оценивает надежность ключей типа WPA-PSK и WEP, проводя тестовые атаки на них.

KisMAC

Инструмент для безопасности сети в MAC OS X. Большинство функций применяют только опытные специалисты по ИБ. Например, сканирование сети Wi-Fi на картах AirPort, Apple AirPort Extreme и других. Здесь используются проверочные атаки методом отбора и использования уязвимостей ключей безопасности, паролей и слабого планирования доступа к базам данных.

Netstumbler

Бесплатный инструмент для операционок Windows, позволяющий обнаруживать открытые порты в сети системы. Здесь используется метод WAP-поиска таких портов и другие уникальные способы выявления уязвимостей.

Инструменты тестирования на проникновение

Kali Linux

Обширная, но простая исполняемая экосистема, в наличии которой более 300 инструментов для обеспечения пользовательской кибербезопасности, используемых при сканировании систем и проверки сетей на наличие уязвимостей. Инструмент будет полезен как профи, так и новичкам в области ИБ.

Metasploit

Коллекция инструментов для тестирования проникновения злоумышленников в систему пользователя. Полезен при сканировании сети на наличие уязвимостей, планировании стратегий по усилению безопасности данных от возможных атак.

Инструменты шифрования

KeyPass

Инструмент для контроля за идентификацией. Отлично подходит для офисного ПО, что позволяет работникам использовать один и тот же пароль для разных учетных записей. Есть функция мастер-пароля, что позволяет обезопасить личные и конфиденциальные данные от незаконного вторжения.

Tor

Обеспечивает конфиденциальность клиента во Всемирной паутине при помощи маршрутизации запросов на разных прокси-серверах для того, чтобы их невозможно было отследить. Это обеспечивает должный уровень безопасности пользователя от вредоносных выходных узлов и лишнего сетевого трафика.

TrueCrypt

Несмотря на то, что последние обновления вышли уже несколько лет назад – TrueCrypt держится в ТОП лучших и часто используемых инструментов по ИБ. Здесь есть возможность шифровки раздела носителя, устройств хранения и генерация виртуальных дисков.

Сегодня кибербезопасность стремительно развивается и оперативно отражает, а порой и предупреждает хакерские атаки на сети. Мы представили 27 самых эффективных и популярных инструментов, которые будут полезны как профессиональным специалистам по ИБ, так новичкам и любителям.

Рекомендуем попробовать бесплатные версии программ, чтобы убедиться в их полезности именно для ваших целей – в каждой из них есть уникальные функции, подходящие для разных компаний и предприятий.

Материалы по теме

- ТОП-20 самых вдохновляющих проектов по информационной безопасности

- Обход блокировок для чайников: как настроить свой VPN и прокси-сервер?

- ТОП-10 профессий в сфере кибербезопасности – шпаргалка для новичка

Источник: proglib.io