Читайте, как управлять разрешениями приложений в Windows 10. Как отдельным приложениям предоставлять или запрещать возможность доступа к тем или иным данным или ресурсам .

Персональный стационарный компьютер является первым компьютерным устройством, которое уверенно завладело вниманием пользователей, и стало, практически незаменимым, инструментом для исполнения разнообразных заданий, связанных с обработкой и хранением информации. Разработанные первоначально для научных и производственных нужд, компьютеры, впоследствии, стали применяться для потребностей обычных пользователей и приобрели необычайную популярность.

Введение

Персональный стационарный компьютер является первым компьютерным устройством, которое уверенно завладело вниманием пользователей, и стало, практически незаменимым, инструментом для исполнения разнообразных заданий, связанных с обработкой и хранением информации. Разработанные первоначально для научных и производственных нужд, компьютеры, впоследствии, стали применяться для потребностей обычных пользователей и приобрели необычайную популярность.

Производство новых материалов и разнообразных технологических решений сопутствовало разработке новых видов компьютерных устройств, а также усовершенствованию уже существующих, путем уменьшения их размеров, и увеличению многозадачности и конечной производительности. Ноутбуки и аналогичные конструктивные устройства (нетбуки, неттопы, ультрабуки), планшеты, коммуникаторы и т.д. пытаются приблизиться, по своим функциональным возможностям, к персональным компьютерам, и частично, заменяют их, при решении различных пользовательских задач.

Помимо новейших продвинутых электронных элементов, применяемых в комплектации конечных компьютерных устройств, огромную роль, в достижении значительного уровня общей работоспособности и высокой скорости обработки поступающей информации, играет современное программное обеспечение, направленное, в первую очередь, на управление ресурсами компьютерных устройств, и организацию мгновенного взаимодействия с пользователями.

Несмотря на обилие разнообразных системных прикладных пакетных программных приложений, разработанных различными производителями для управления внутренними процессами компьютерных устройств, наибольшее признание пользователей, и как следствие, повсеместное распространение, получило программное обеспечение от корпорации «Microsoft» под названием операционная система «Windows» .

Представленная пользователям в далеком 1985 году, операционная система претерпела ряд изменений и улучшений, существенно повысивших ее привлекательность и конкурентоспособность. Благодаря ориентации на потребности конечных пользователей и тесного сотрудничества с ними в процессе усовершенствования системы через различные способы коммуникации (обратная связь, средство уведомления об ошибках, программа лояльности, предварительное тестирование новейших разработок «Windows Insider Preview» и т.д.), разработчики своевременно устраняют возникающие ошибки или сбои системы и повышают ее стрессоустойчивость.

ТОП-15 самых важных программ для компьютера после установки Windows

Результатом такого тесного сотрудничества становится регулярный выпуск обновлений и новых версий операционной системы. На сегодняшний день доступна последняя версия операционной системы «Windows 10» , которая сочетает в себе все лучшие разработки от предыдущих версий, и новейшие функции, реализованные благодаря описанным выше способам коммуникации, имеет богатый внутренний функционал, удобный пользовательский интерфейс и высокую степень визуализации.

Разработчики «Windows 10» работают над универсальностью системы и ее привлекательностью, а также применяют различные инструменты, для предоставления пользователям возможности настраивать операционную систему в соответствии со своими пожеланиями и предпочтениями, управлять настройками установленных приложений и задавать различный уровень доступности при их работе.

Поэтому в операционной системе «Windows 10» реализован механизм разрешений на исполнение приложениями определенных действий, которыми пользователи могут управлять, аналогично управлению приложениями в устройствах «iPhone» , «iPad» или на базе операционной системы «Android» . Пользователи могут контролировать доступ к таким ресурсам, как определение местоположения, использование камеры, микрофона или фотографий, доступ к личных данным пользователя и т.д.

Такой вид контроля над деятельностью приложений работает только для современных приложений из магазина «Microsoft Store» , также известного как «Universal Windows Platform» ( «UWP» ). Традиционные стационарные приложения операционной системы «Windows» имеют доступ ко всем элементам при необходимости, и нет никакого способа это контролировать.

Как управлять разрешениями отдельного приложения

Разработчики операционной системы «Windows 10» постарались собрать все элементы управления операционной системой и отдельными программами в приложении «Параметры» . Тем самым, стараясь полностью заменить инструмент «Панель управления» , который отвечал за все настройки операционной системы в ранних ее версиях. Поэтому, чтобы управлять разрешениями одного приложения в операционной системе «Windows 10» , необходимо перейти на страницу настроек его параметров. Есть несколько способов сделать это, и мы покажем самые распространенные из них.

Способ 1 : Нажмите на кнопку «Пуск» , расположенную на «Панели задач» в нижнем левом углу рабочего стола, и откройте главное пользовательское меню «Windows» . При использовании предустановленных настроек отображения установленных приложений, ярлыки всех активных приложений будут представлены в плиточном исполнении в пользовательском меню. Нажмите правой кнопкой мыши на ярлык требуемого приложения и откройте всплывающее контекстное меню. Из списка доступных действий выберите раздел «Дополнительно» , а затем в новом вложенном открывающемся меню выберите раздел «Параметры приложения» .

Источник: dzen.ru

Как добавить исключения в брандмауэр Windows 11 и Windows 10

При появлении проблем с подключением каких-либо программ к Интернету, некоторые пользователи полностью отключают брандмауэр Windows, однако это нельзя назвать лучшим решением с точки зрения безопасности. Возможно, предпочтительнее будет добавить такую программу в список разрешенных.

Добавление программы в исключения брандмауэра в окне «Безопасность Windows» или через Панель управления

Первый способ — использование нового интерфейса управления брандмауэром Windows в окне «Безопасность Windows» или Панели управления.

Шаги для добавления программы в исключения брандмауэра будут следующими:

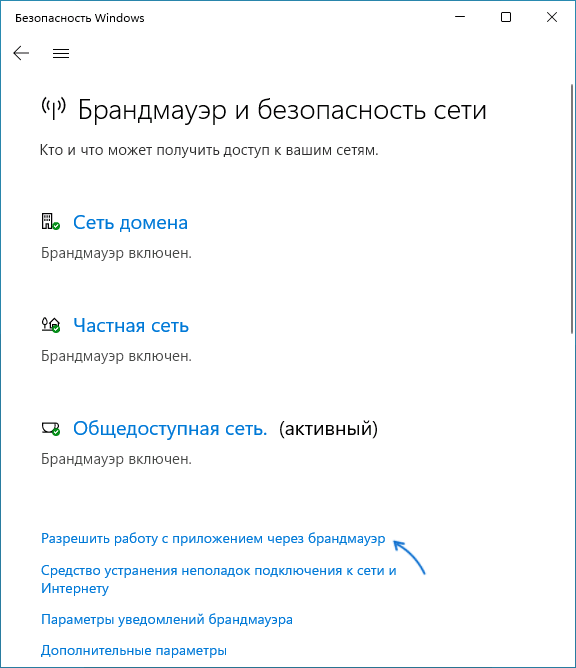

- Откройте окно «Безопасность Windows», для этого можно использовать значок Microsoft Defender в области уведомлений или «Параметры» (путь в Windows 11: Конфиденциальность и защита — Безопасность Windows — Открыть службу «Безопасность Windows».

- Откройте пункт «Брандмауэр и безопасность сети».

- Нажмите «Разрешить работу с приложением через брандмауэр» ниже списка профилей сети.

- Вместо шагов 1-3 можно открыть Панель управления, открыть пункт «Брандмауэр Защитника Windows», а затем нажать по ссылке «Разрешение взаимодействия с приложением или компонентом в брандмауэре защитника Windows».

- В открывшемся окне нажмите «Изменить параметры» (для этого требуются права администратора).

- Если нужного приложения нет в списке (если есть — просто установите отметки для нужных сетей, чтобы разрешить ему работу с сетью), нажмите кнопку «Разрешить другое приложение».

- Нажмите кнопку «Обзор» и укажите путь к нужной программе.

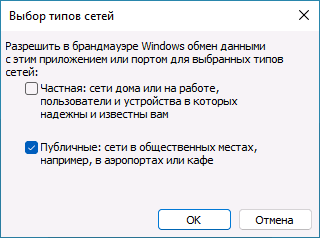

- Нажмите кнопку «Типы сетей» и отметьте те сети, с которыми программе должно быть разрешено работать.

- Нажмите кнопку «Добавить».

Программа будет добавлена в список разрешенных в брандмауэре, останется нажать «Ок» для того, чтобы настройки были применены.

Добавление порта или программы в исключения в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

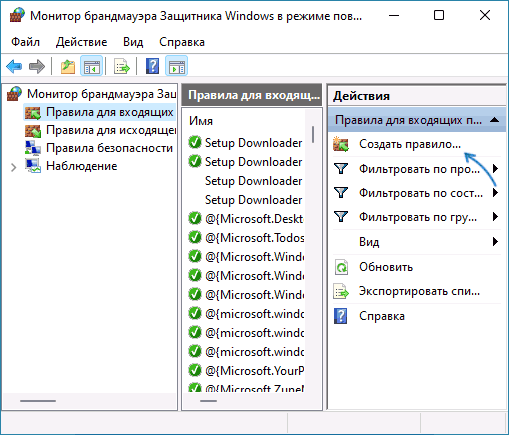

Еще один способ добавления программ и портов в исключения брандмауэра Windows 10 и Windows 11 — Монитор брандмауэра в режиме повышенной безопасности.

- Нажмите клавиши Win+R, введите wf.msc и нажмите Enter, либо откройте пункт «Брандмауэр защитника Windows» в Панели управления, а затем нажмите «Дополнительные параметры» в панели слева.

- В панели слева выберите «Правила для входящих подключений» или «Правила для исходящих подключений» (часто бывает необходимо настроить и то и другое).

- В панели справа нажмите «Создать правило».

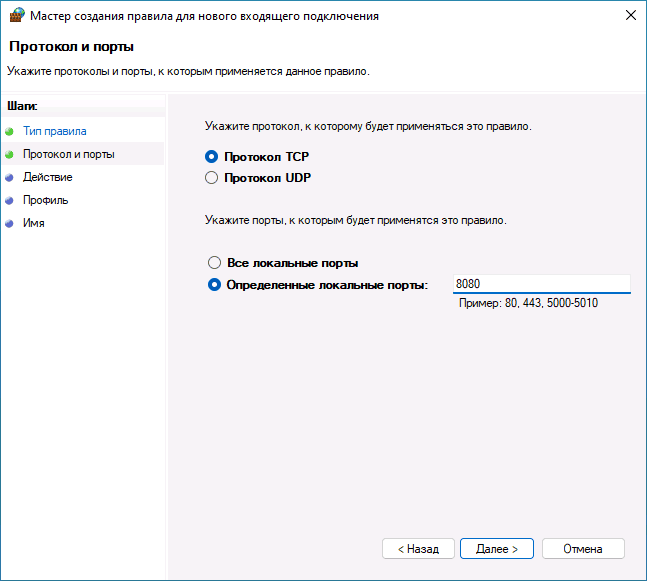

- Укажите, для программы или порта создается правило и нажмите «Далее».

- Укажите путь к программе, либо протокол и номера портов для правила. Нажмите «Далее».

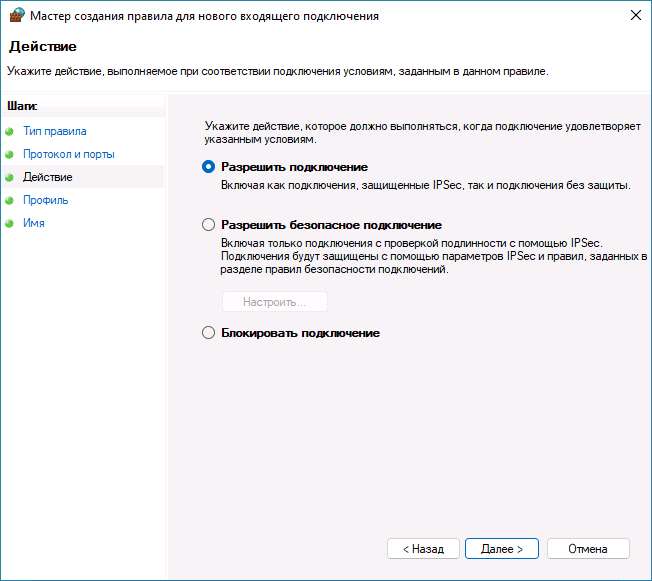

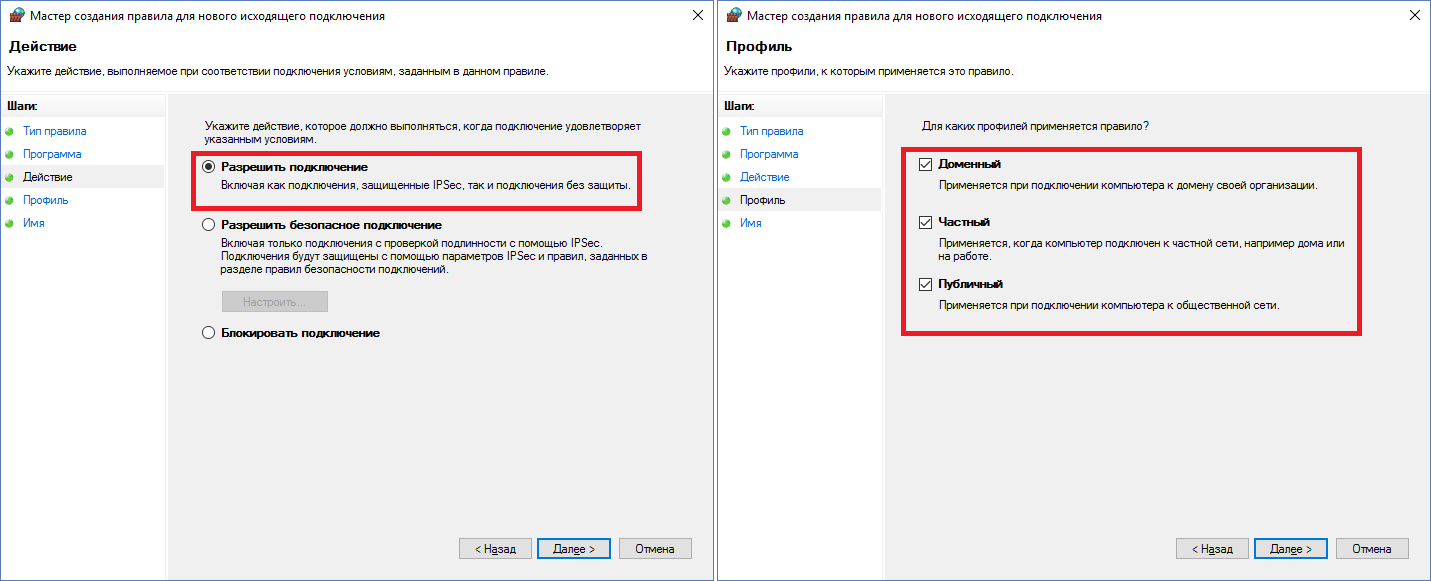

- Выберите пункт «Разрешить подключение», чтобы для выбранного порта или программы подключение не блокировалось. Нажмите «Далее».

- Выберите, для каких сетевых профилей будет применяться правило.

- Укажите имя и, при необходимости, описание созданного правила. Нажмите кнопку «Готово».

В результате трафик для выбранного порта или программы будет разрешен, при необходимости создайте аналогичное правило для другого типа подключений (для входящих вместо исходящих или наоборот).

Добавление исключений брандмауэра с помощью командной строки

Запустив командную строку от имени администратора, вы можете использовать следующие команды для разрешения доступа в сеть для программы или открытия определенного порта.

Для программы. Первая команда — разрешает входящие, вторая — исходящие подключения, в обоих случаях для всех сетевых профилей:

netsh advfirewall firewall add rule name=»Имя_правила» dir=in action=allow program=»путь_к_программе» enable=yes netsh advfirewall firewall add rule name=»Имя_правила» dir=out action=allow program=»путь_к_программе» enable=yes

Для порта. Первая команда — входящие, вторая — исходящие подключения:

netsh advfirewall firewall add rule name=»Имя_правила» dir=in action=allow protocol=TCP localport=номер_порта netsh advfirewall firewall add rule name=»Имя_правила» dir=out action=allow protocol=TCP localport=номер_порта

Справку по добавлению правил брандмауэра с помощью командной строки можно получить с помощью команды

netsh advfirewall firewall add rule ?

Если у вас остаются вопросы по теме, можно задать их в комментариях к этой статье, я постараюсь найти решение.

Источник: remontka.pro

Белый список с брандмауэром Windows

Если паранойя подсказывает, что вы недостаточно защищены, а под рукой имеются только бесплатные инструменты для безопасности, то нужно это чувство удовлетворить! Под катом будем создавать белый список программ для выхода в сеть с помощью стандартного брандмауэра Windows, в том числе и на PowerShell.

Введение

Большинство энкодеров, троянов и других плохих вещей из мира киберугроз для своих темных делишек используют возможность выхода в сеть с устройства жертвы: получение ключа для шифрования файлов, отправка конфиденциальной информации и так далее. Антивирусные компании в борьбе с такими противниками натаскивают свои проактивные технологии, выпускают даже отдельные продукты для шифровальщиков, ну а для простых пользователей бесплатной защиты остается только более тонко настраивать свои рубежи самостоятельно. Со времен Vista встроенный в Windows брандмауэр стал неплох, но большую часть времени простаивает без дела, отбивая лишь неписаные входящие соединения в лучшем случае. Не все знают, но он умеет чуточку больше — фильтровать и исходящие соединения, стоит лишь только включить этот режим и правильно настроить.

Итак, приступим

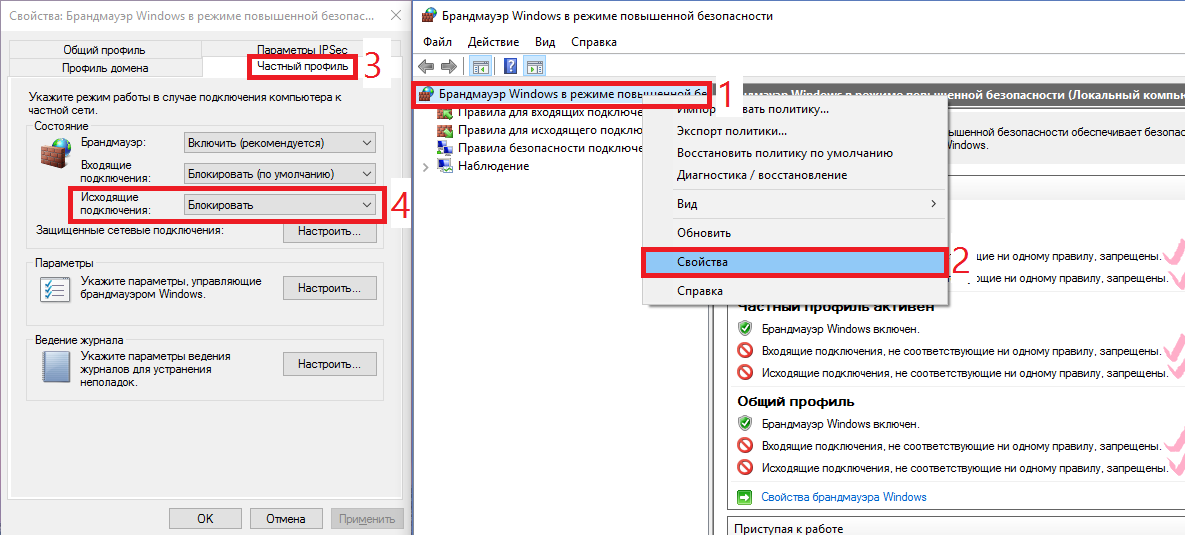

Первым делом необходимо запретить все исходящие соединения (входящие, считаем, уже запрещены — нужное ПО само, как правило, прописывает для себя исключения). Для этого идем в Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры. Далее выбираем «Брандмауэр Windows в режиме повышенной безопасности» и через правую кнопку мыши открываем Свойства. В зависимости от вашего сетевого профиля (частный — локальная сеть с маршрутизатором, общий — напрямую в интернет, домен — доменная сеть) выбирается вкладка профиля и для исходящих соединений выбирается режим «Блокировать» (я настраивал для всех профилей одинаково).

Скриншоты

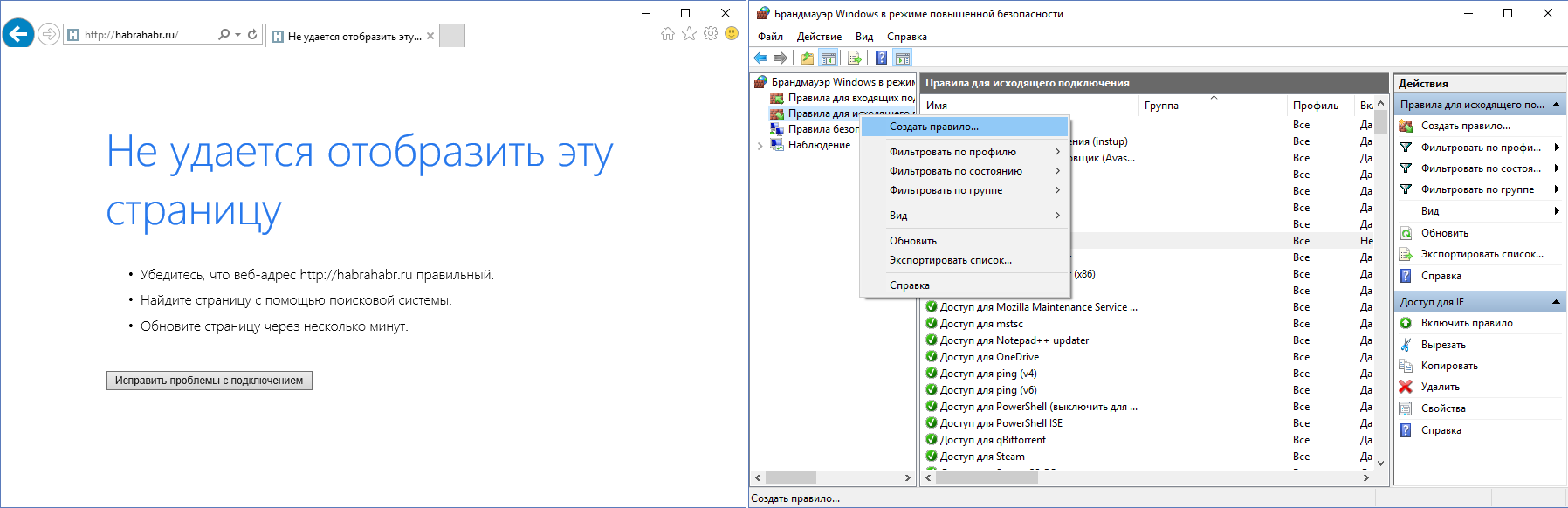

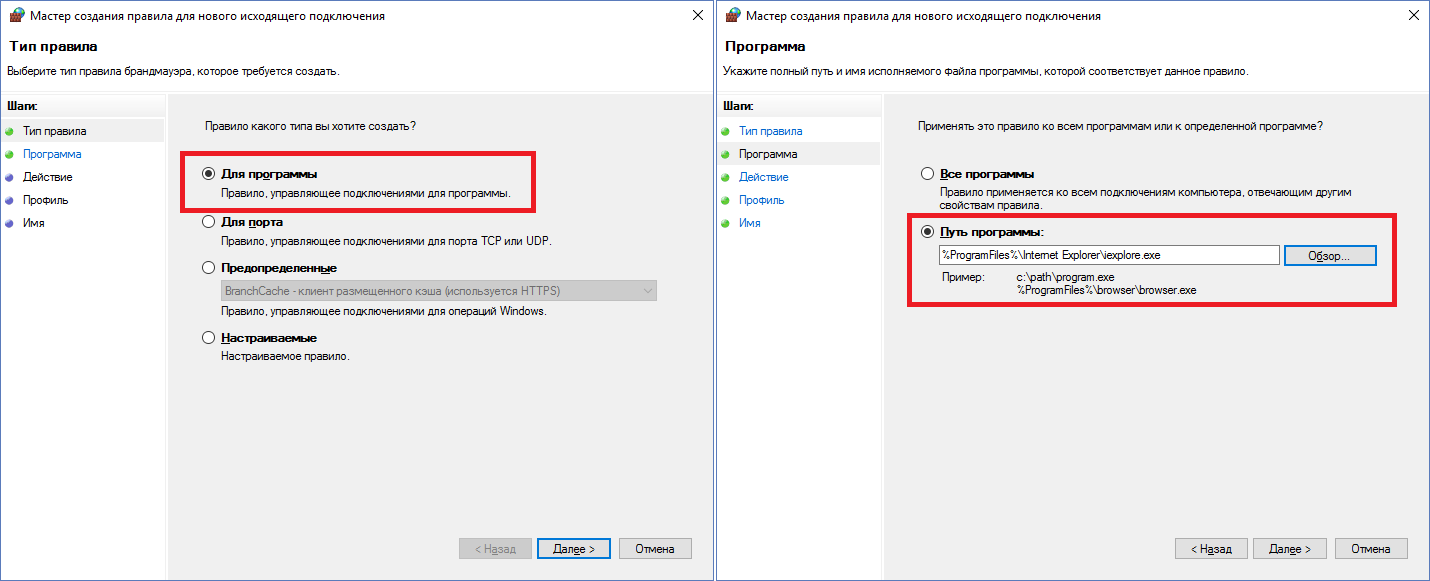

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows. Нажимаем правой кнопкой на «Правила для исходящего подключения» -> Создать правило.

Открывается окно с 4-мя типами правил, для IE подойдет первый — «Для программы». Далее нужно указать путь к программе — в нашем случае — C:Program FilesInternet Exploreriexplore.exe . Не забываем, что обладатели 64-битных систем должны создать еще одно такое же правило, только для Program Files (x86) (там IE тоже установлен).

После выбора файла необходимо выбрать пункт «Разрешить подключение», далее отметить галками нужные сетевые профили. Осталось только придумать название для нашего правила. Рекомендую все правила писать с одного и того же слова/символа, потом искать будет удобнее. Созданное правило будет отображаться в общем списке.

Скриншоты

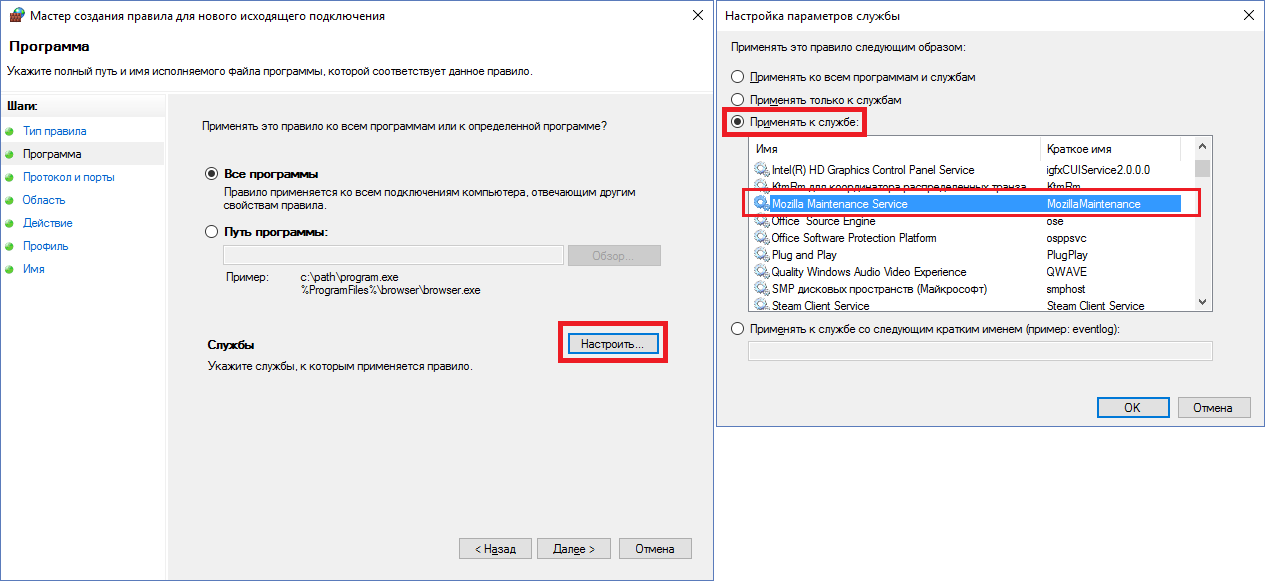

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое». Далее нажимаем «Настроить», выбираем «Применять к службе» и ищем в списке нужную службу или чуть ниже вводим название службы вручную.

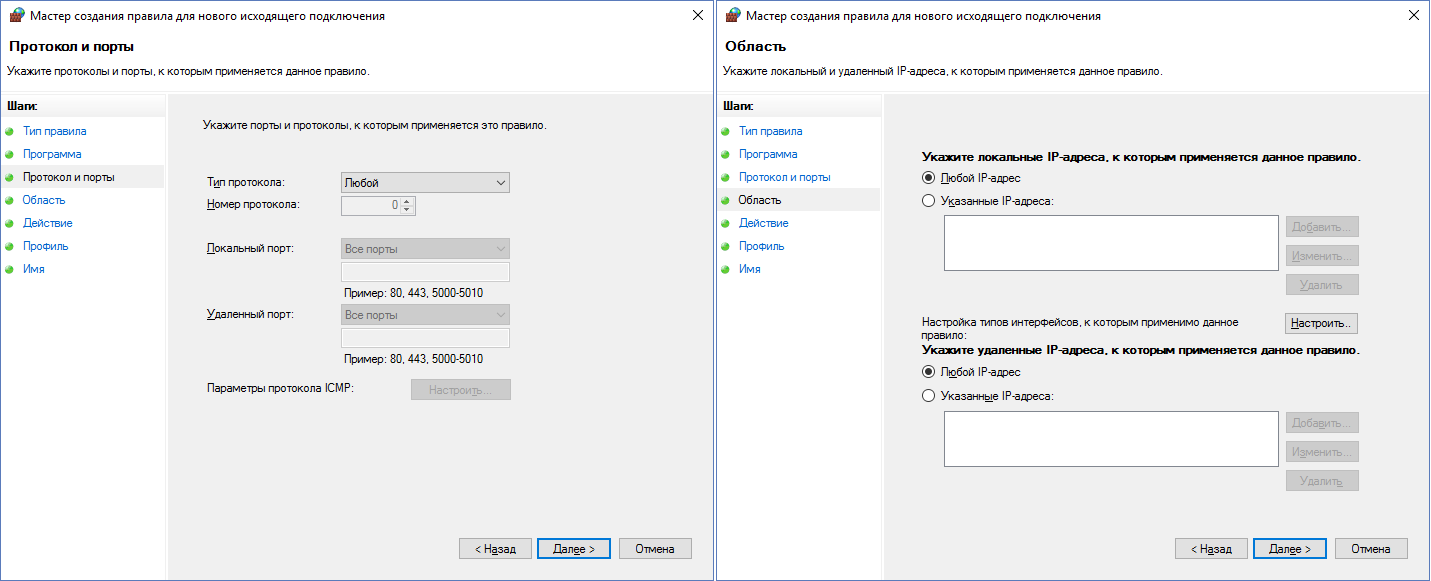

Затем предлагается настроить протокол и порты, но в данном случае их можно оставить по умолчанию — программа доверенная и шут ее знает, чем она там пользуется при доставке и установке обновлений. IP-адреса аналогично не трогаем. Далее разрешаем подключение, выбираем профили и задаем название для правила.

Скриншоты

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее. Но это не сработает.

Необходимо вместо службы добавлять правило «Для программы» и выбирать исполняемый файл службы C:Program Files (x86)TeamViewerTeamViewer_Service.exe (путь для 64-битной системы). Это частая ситуация, поэтому не спешите добавлять службы, начинайте с exe. Кроме этого в нашей системе перестанет работать ping.

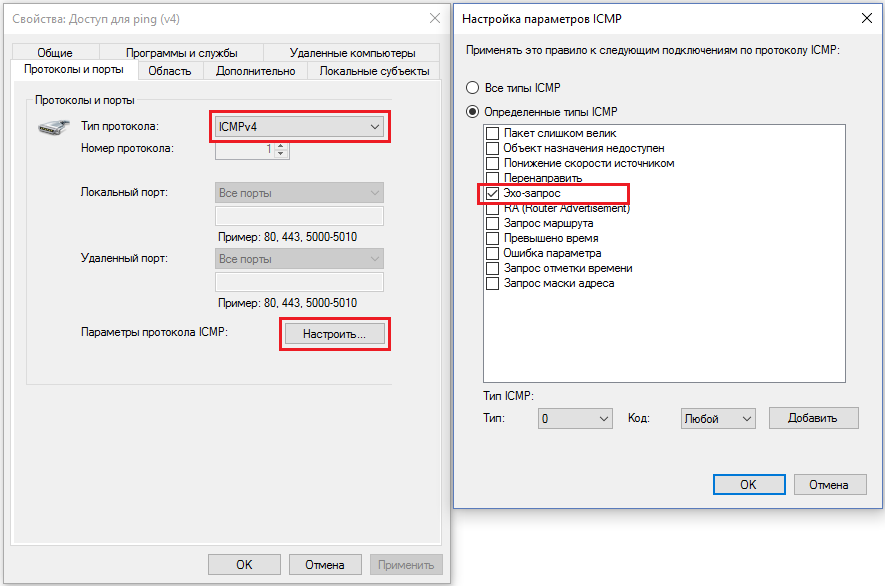

Для него необходимо добавить правило по типу «Настраиваемое», все оставлять по умолчанию, только протокол выбрать ICMPv4 и внизу нажать «Настроить», где поставить галочку только рядом с «Эхо-запрос». Теперь ping и tracert будут работать. Для IPv6 повторить, но уже с протоколом ICMPv6. Если правило уже создано, но необходимо что-то в нем изменить, это легко можно сделать, выбрав нужное правило в списке и зайдя в его свойства. На вкладках можно все настроить на любой вкус — привязать службу к определенному exe, ограничить программу в портах и т.д.

Скриншот

Свойства уже созданного правила для ping

Обновив систему с Windows 8.1 до Windows 10, я не мог создать работоспособное правило для OneDrive. Вроде бы простое правило для %USERPROFILE%AppDataLocalMicrosoftOneDriveOneDrive.exe и все должно работать. Но, потратив несколько месяцев, я пришел к тому, что, оказывается, надо было прописывать прямой путь C:UsersProfileNameAppDataLocalMicrosoftOneDriveOneDrive.exe , хотя в предыдущих ОС того же семейства все благополучно работало и с первым вариантом (загадка?).

Накопленный опыт и PowerShell

Список правил, накопленный за N-ое время, я представлю в виде команд для PowerShell — легче автоматизировать. Чтобы можно было запустить в PowerShell скрипт на исполнение, необходимо дать на это разрешение для неподписанных скриптов в системе (для параноиков можно потом вернуть на место):

Set-ExecutionPolicy Unrestricted Set-ExecutionPolicy Default # Отмена

Блокировка всех исходящих соединений брандмауэром выглядит так:

Set-NetFirewallProfile -All -DefaultOutboundAction Block

Команда для добавления правила для всех профилей и исходящего направления для explorer.exe — обновление плиток на Windows 8.1. Полагаю, что и на 10-ке используется:

New-NetFirewallRule -Program ‘C:Windowsexplorer.exe’ -Action Allow -Profile Any -DisplayName ‘Доступ для explorer.exe’ -Direction Outbound

Пусть у нас первая ячейка содержит название правила, а вторая ячейка хранит путь до программы. И у нас будет N таких двухячеечных строк — сколько штук правил. Все это будем хранить в $programs . Начнем с простого: Internet Explorer, Google Chrome, Tor Browser, Yandex.Browser, Notepad++, Visual Studio 2015, qBittorrent, HWMonitor, OneDrive, PowerShell, PowerShell ISE, Steam, CS GO, TeamViewer и так далее — все более-менее простые приложения, которым для выхода в сеть нужен доступ из 1-2 файлов exe.

Заполнение таблицы $programs

# $env — системные переменные %USERPROFILE%, %SystemRoot% и т.д. $programs = (‘Доступ для Internet Explorer (x86)’, ($+’Internet Exploreriexplore.exe’)), (‘Доступ для Internet Explorer’, ($env:ProgramFiles+’Internet Exploreriexplore.exe’)), (‘Доступ для Google Chrome’, ($+’GoogleChromeApplicationchrome.exe’)), (‘Доступ для Google Update’, ($+’GoogleUpdateGoogleUpdate.exe’)), (‘Доступ для Tor Browser’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserfirefox.exe’)), (‘Доступ для Tor Browser updater’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserupdater.exe’)), (‘Доступ для Yandex.Browser’, ($env:USERPROFILE+’AppDataLocalYandexYandexBrowserApplicationbrowser.exe’)), (‘Доступ для Notepad++ (GUP)’, ($+’Notepad++updaterGUP.exe’)), (‘Доступ для Visual Studio 2015′, ($+’Microsoft Visual Studio 14.0Common7IDEdevenv.exe’)), (‘Доступ для Blend (Visual Studio)’, ($+’Microsoft Visual Studio 14.0Common7IDEBlend.exe’)), (‘Доступ для qBittorrent’, ($+’qBittorrentqbittorrent.exe’)), (‘Доступ для HWMonitor’, ($env:ProgramFiles+’CPUIDHWMonitorHWMonitor.exe’)), (‘Доступ для OneDrive’, ($env:USERPROFILE+’AppDataLocalMicrosoftOneDriveOneDrive.exe’)), (‘Доступ для PowerShell (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell.exe’)), (‘Доступ для PowerShell ISE (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell_ise.exe’)), (‘Доступ для Steam’, ($+’SteamSteam.exe’)), (‘Доступ для steamwebhelper’, ($+’Steambinsteamwebhelper.exe’)), (‘Доступ для Steam CS GO’, (‘D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe’)), (‘Доступ для TeamViewer’, ($+’TeamViewerTeamViewer.exe’)), (‘Доступ для TeamViewer_Service’, ($+’TeamViewerTeamViewer_Service.exe’))

Также в табличку можно при желании добавить хитрый Avast (ему еще нужна служба) и Firefox (+служба).

Добавляем в $programs

(‘Доступ для AvastUI+’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastUI.exe’)), (‘Доступ для AvastSvc’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastSvc.exe’)), (‘Доступ для Avast планировщик (AvastEmUpdate)’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastEmUpdate.exe’)), (‘Доступ для Avast обновления (instup)’, ($env:ProgramFiles+’AVAST SoftwareAvastsetupinstup.exe’)), (‘Доступ для Mozilla Firefox’, ($+’Mozilla Firefoxfirefox.exe’))

Все строки таблицы будем обрабатывать поштучно следующим образом:

foreach($prog in $programs) < try < New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound Write-Host ‘Успех: ‘$prog[0] >catch < Write-Host ‘Ошибка: ‘$prog[0] >Write-Host >

Кроме этого необходимо разобраться с нестандартными правилами и службами. Например, центр обновления работает через svchost.exe по протоколу TCP через порты 80 и 443. А магазин приложений использует для обновления отдельную службу WSService. Помимо этого не забываем про пинг и службы для нужных приложений:

try < $i = ‘Доступ для Windows Update/Modern Apps’ New-NetFirewallRule -Program ($env:SystemRoot+’System32svchost.exe’) -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Avast (служба)’ New-NetFirewallRule -Service ‘avast! Antivirus’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Mozilla Maintenance Service’ New-NetFirewallRule -Service ‘MozillaMaintenance’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для ping (v4)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound $i = ‘Доступ для ping (v6)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound $i = ‘Доступ для Службы Магазина Windows’ New-NetFirewallRule -Service ‘WSService’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound # На редкие исключения, когда огненную стену надо приопустить (при установке программ, например) $i = ‘Доступ для Частного профиля (выключить)’ New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound Write-Host ‘Успех при применении особых правил’ >catch < Write-Host ‘Ошибка при применении особых правил на шаге:’ $i >Write-Host

Вот и, пожалуй, все. На этом повествование можно заканчивать. Передаю инициативу теперь в ваши руки, дерзайте! Надеюсь, Вы узнали что-то новое или хотя бы вспомнили хорошо забытое старое. Итоговый скрипт (.ps1) можно обнаружить под спойлером ниже.

Итоговый скрипт

Set-NetFirewallProfile -All -DefaultOutboundAction Block $programs = (‘Доступ для Internet Explorer (x86)’, ($+’Internet Exploreriexplore.exe’)), (‘Доступ для Internet Explorer’, ($env:ProgramFiles+’Internet Exploreriexplore.exe’)), (‘Доступ для Google Chrome’, ($+’GoogleChromeApplicationchrome.exe’)), (‘Доступ для Google Update’, ($+’GoogleUpdateGoogleUpdate.exe’)), (‘Доступ для Tor Browser’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserfirefox.exe’)), (‘Доступ для Tor Browser updater’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserupdater.exe’)), (‘Доступ для Yandex.Browser’, ($env:USERPROFILE+’AppDataLocalYandexYandexBrowserApplicationbrowser.exe’)), (‘Доступ для Notepad++ (GUP)’, ($+’Notepad++updaterGUP.exe’)), (‘Доступ для Visual Studio 2015′, ($+’Microsoft Visual Studio 14.0Common7IDEdevenv.exe’)), (‘Доступ для Blend (Visual Studio)’, ($+’Microsoft Visual Studio 14.0Common7IDEBlend.exe’)), (‘Доступ для qBittorrent’, ($+’qBittorrentqbittorrent.exe’)), (‘Доступ для HWMonitor’, ($env:ProgramFiles+’CPUIDHWMonitorHWMonitor.exe’)), (‘Доступ для OneDrive’, ($env:USERPROFILE+’AppDataLocalMicrosoftOneDriveOneDrive.exe’)), (‘Доступ для PowerShell (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell.exe’)), (‘Доступ для PowerShell ISE (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell_ise.exe’)), (‘Доступ для Steam’, ($+’SteamSteam.exe’)), (‘Доступ для steamwebhelper’, ($+’Steambinsteamwebhelper.exe’)), (‘Доступ для Steam CS GO’, (‘D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe’)), (‘Доступ для TeamViewer’, ($+’TeamViewerTeamViewer.exe’)), (‘Доступ для TeamViewer_Service’, ($+’TeamViewerTeamViewer_Service.exe’)), (‘Доступ для explorer.exe’, ($env:SystemRoot+’explorer.exe’)), (‘Доступ для AvastUI+’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastUI.exe’)), (‘Доступ для AvastSvc’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastSvc.exe’)), (‘Доступ для Avast планировщик (AvastEmUpdate)’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastEmUpdate.exe’)), (‘Доступ для Avast обновления (instup)’, ($env:ProgramFiles+’AVAST SoftwareAvastsetupinstup.exe’)), (‘Доступ для Mozilla Firefox’, ($+’Mozilla Firefoxfirefox.exe’)) foreach($prog in $programs) < try < New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound Write-Host ‘Успех: ‘$prog[0] >catch < Write-Host ‘Ошибка: ‘$prog[0] >Write-Host > try < $i = ‘Доступ для Windows Update/Modern Apps’ New-NetFirewallRule -Program ($env:SystemRoot+’System32svchost.exe’) -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Avast (служба)’ New-NetFirewallRule -Service ‘avast! Antivirus’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Mozilla Maintenance Service’ New-NetFirewallRule -Service ‘MozillaMaintenance’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для ping (v4)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound $i = ‘Доступ для ping (v6)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound $i = ‘Доступ для Службы Магазина Windows’ New-NetFirewallRule -Service ‘WSService’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound # На редкие исключения, когда огненную стену надо приопустить (при установке программ, например) $i = ‘Доступ для Частного профиля (выключить)’ New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound Write-Host ‘Успех при применении особых правил’ >catch < Write-Host ‘Ошибка при применении особых правил на шаге:’ $i >Write-Host

Источник: habr.com