При проведении тестирования на проникновение важным этапом является начальный сбор информации об объектах аудита и их взаимодействии. Для этого необходимо составить карту инфраструктуры, используя различные инструменты и утилиты, получая разрозненный материал для дальнейшего анализа. Сегодня я рассмотрю фреймворк Sparta, который объединяет в себе базовый инструментарий для сбора и анализа информации при проведении тестирования на проникновение.

Sparta – это инструмент для проведения тестирования на проникновение, написанный на Python, который призван сфокусировать внимание пентестера на анализе найденных уязвимостей, а не на командах и синтаксисе.

Sparta предоставляет удобный графический интерфейс, который выглядит как центр управления инструментами сканирования, брутфорса, сканерами уязвимостей и прочими. Инструмент Sparta входит в стандартный пакет утилит Kali Linux и готова к использованию сразу после установки дистрибутива.

Обзор новейшего браузера от microsoft встречайте Spartan

Функционал

- Проводит обнаружение хостов и сервисов в сети при помощи nmap или позволяет загрузить результат сканирования nmap формата XML.

- Проверяет учетные данные на стандартные и словарные значения (словари /usr/share/sparta/wordlists).

- Обнаруживает уязвимости при помощи популярных сканеров уязвимостей (nikto).

- Делает скриншоты найденных веб-сайтов.

- Позволяет настроить поведение Sparta в отношении любых сервисов (какие инструменты запускать против каких сервисов и с какими параметрами).

- Позволяет отметить хосты, информация о которых нам не интересна, чтобы не тратить на них время.

Настройка

Те читатели, кто хочет просто познакомиться с работой программы, может пропустить этот раздел, т.к. инструмент Sparta, установленный в Kali Linux готов к использованию в базовой конфигурации.

Настройки Sparta содержатся в следующих файлах:

- /etc/sparta.conf

- /usr/share/sparta/sparta.conf

- /var/lib/dpkg/info/sparta.conffiles

Sparta проверяет их наличие, если файлов нет, то создает новый. Разработчики обещают когда-нибудь сделать возможным настройку инструмента из графического интерфейса, но на данный момент редактировать файлы придется в ручном режиме.

Файл содержит список параметров, разделенных на группы General Settings, Brute Settings, StagedNmapSettings и т.д. Разработчики не рекомендуют удалять какие-либо строки из файла конфигурации, т.к. это может нарушить работу программы. Группы ToolSettings, HostActions, PortActions и PortTerminalActions отвечают за настройку опций, доступных по правому клику. Группа SchedulerSettings отвечает за автоматический запуск инструментов в отношении найденных сервисов.

Для примера добавим инструмент dig для сервиса UDP/TCP 53 порта с ключом -t axfr для выполнения трансфера зоны.

Так как данный инструмент работает с сервисом, а не с хостом, то группой, которую нам нужно заполнить, будет PortActions. Нам необходимо выполнить следующую команду в отношении найденного DNS сервера

Sparta имеет специальные конструкции, такие как [PORT] и [IP] позволяющие доставить в наш инструмент порт сервиса, который мы атакует и IP адрес хоста.

Но нам нужно узнать доменное имя. Для воспользуемся следующей конструкцией

Таким образом, в группу PortActions попадает следующая строка, по аналогии с уже имеющимися в файле.

[PortActions]

Но я хочу, чтобы попытка трансфера зоны выполнялась всякий раз, когда будет обнаружен DNS сервис.

Для этого я заполню группу SchedulerActions таким образом

[SchedulerSettings]

dig-axfr=»domain», udp

Теперь можно перезапустить Sparta чтобы проверять работу добавленного инструмента.

Sparta можно запустить через меню, в разделе Vulnerability Analysis

Или через консоль

# sparta

Пример работы

После запуска мы видим следующий интерфейс

И первое, что нам нужно сделать, обозначить наши цели.

Кликаем в этой области:

И задаем, к примеру, такую подсеть:

Сразу можно указать sparta провести обнаружение хостов при помощи Nmap.

Вторая опция «Run staged nmap scan» запускает nmap особым образом, разделяя сканирование на этапы (stages). Они представлены в файле конфигурации Sparta.conf.

[StagedNmapSettings]

stage1-ports=»T:80,443″ stage2-ports=»T:25,135,137,139,445,1433,3306,5432,U:137,161,162,1434″ stage3-ports=»T:23,21,22,110,111,2049,3389,8080,U:500,5060″ stage4-ports=»T:0-20,24,26-79,81-109,112-134,136,138,140-442,444,446-1432,1434-2048,2050-3305,3307-3388,3390-5431,5433-8079,8081-29999″ stage5-ports=T:30000-65535

Этот режим позволяет быстрее получать информацию о найденных сервисах и оптимизирует работу по автоматическому запуску тасков.

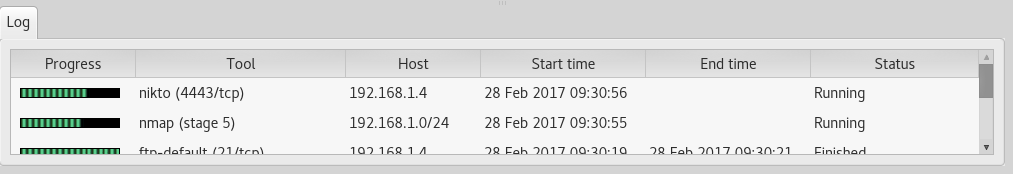

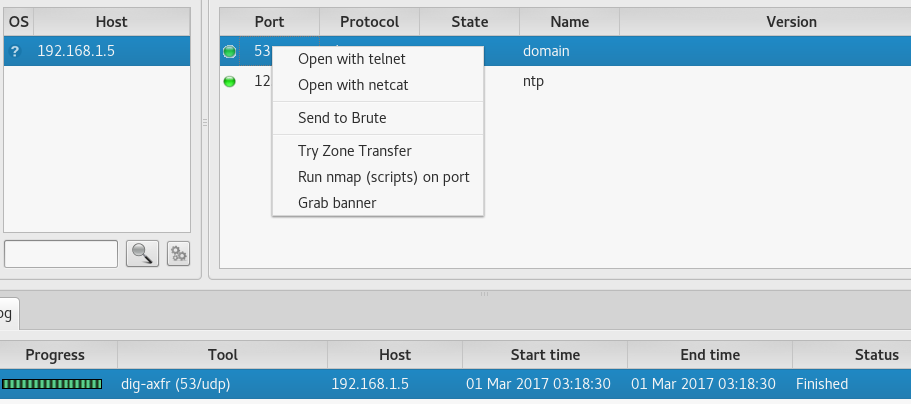

После нажатия кнопки «Add to scope» в нижней части экрана можно увидеть информацию о работающих задачах. Видим, что множество инструментов работают параллельно.

Правым кликом можно завершить любое из заданий.

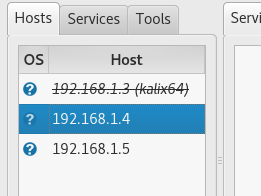

Так же, вы можете заметить, что таблица с хостами заполняется, и при выборе одного из хостов, в правой части интерфейса доступны вкладки с результатом работы скриптов.

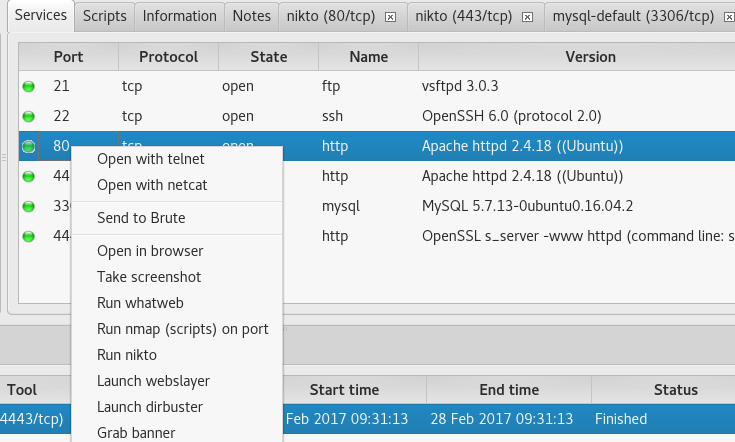

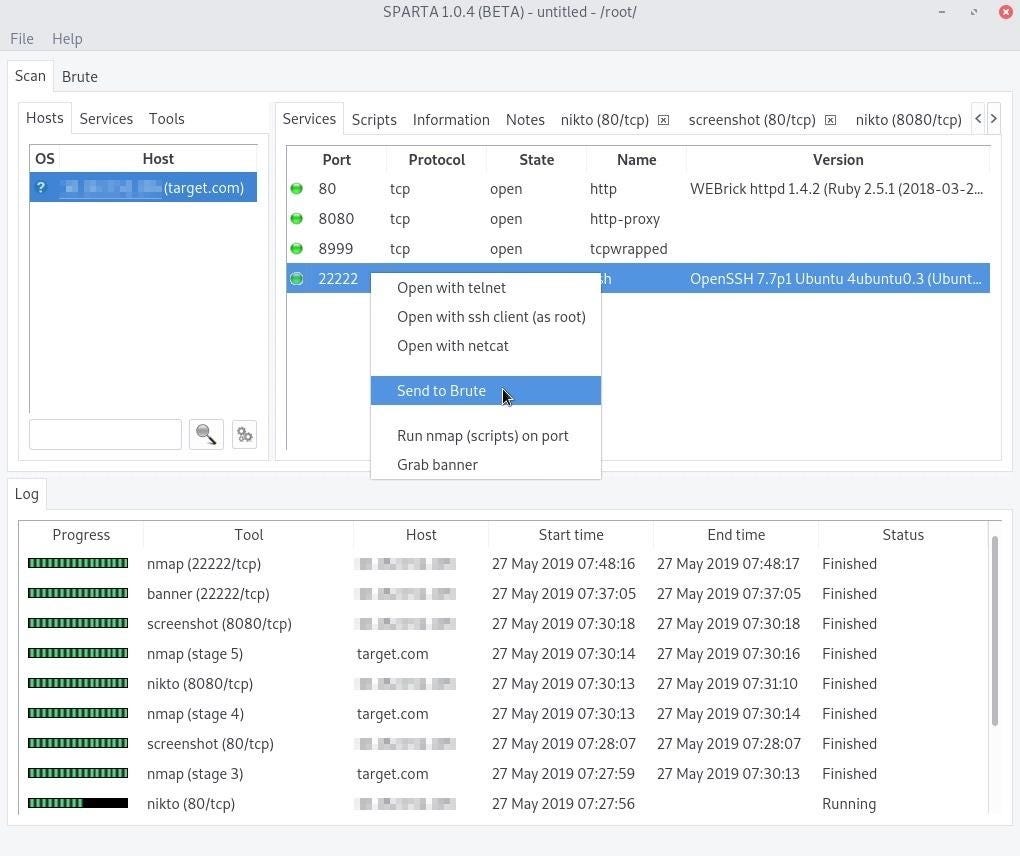

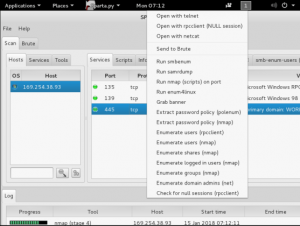

Кликнув правой кнопкой на обнаруженном открытом порте, мы можем выполнить всевозможные задачи, например, подключиться к сервису при помощи telnet или nc, провести брутфорс и т.д.

Стоит заметить, что вид меню зависит от сервиса. Ниже скриншот для FTP сервиса

Дополнительно мы можем запустить whatweb, dirbuster, сделать скриншот выбранного веб-приложения.

Для MySQL, соответственно, будет доступна опция mysql client и так далее.

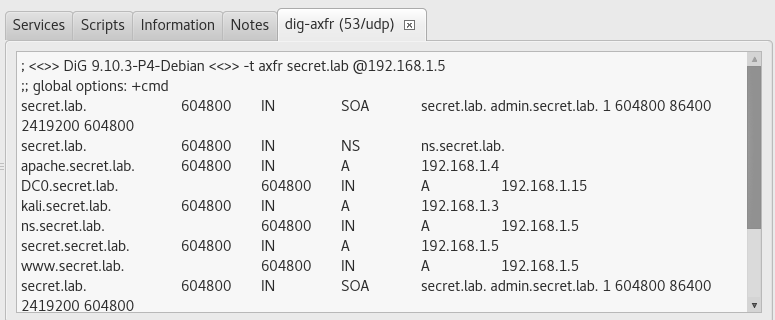

Для DNS доступен трансфер зоны, который мы добавили в начале статьи.

Так же в логе видно, что автоматически было выполнено задание dig-axfr.

Если вы хотите увидеть весь список инструментов, удерживайте SHIFT во время правого клика.

Вкладки с выводом от запущенных инструментов содержат полный вывод результатов работы инструмента

Вывод добавленного нами инструмента отображается корректно:

Помимо вкладок, привязанных к инструментам, запускаемым Sparta, нам доступны следующие:

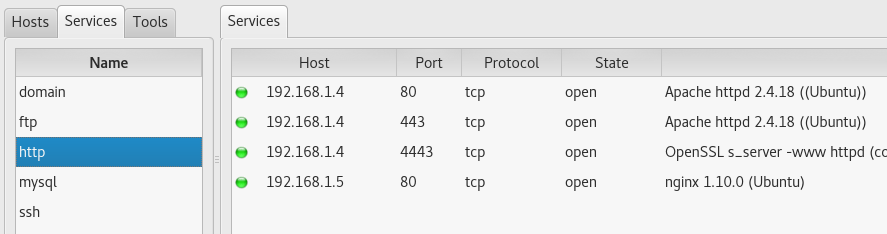

- Services – содержит список обнаруженных сервисов

- Scripts – содержит результат работы скриптов nmap NSE (заполняется при запуске nmap с –sC или при правом клике на сервисе и выборе соответствующей опции)

- Information – содержит базовую информацию о хосте, такую как IP, MAC адреса, тип и версию ОС, статические показатели

- Notes – позволяет добавить собственный комментарий к хосту

- Есть возможность провести дополнительное сканирование выбранных хостов при помощи правого клика на выбранном хосте в списке.

Так же, есть возможность просмотреть найденную информацию не только в разрезе хостов, но и в разрезе сервисов или отработавших инструментов

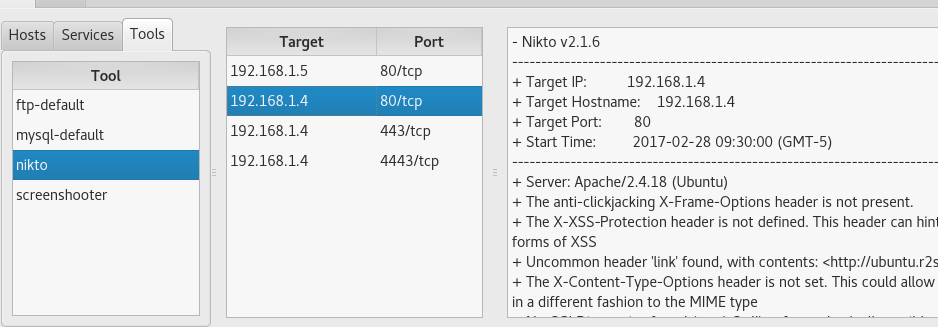

Например, посмотреть результат работы nikto по всем хостам:

Или увидеть, на каких машинах есть веб-приложения:

Здесь есть важная особенность, что Sparta не будет запускать один и тот же инструмент в отношении хоста, против которого уже проводилось сканирование этим инструментом, если вы запустите инструмент через вкладку Services. Чтобы запустить инструмент против всех хостов, удерживайте SHIFT во время правого клика.

После того как вы решили, что исследовали хост, можно правым кликом и опцией «Mark as checked» пометить его в списке:

После этого против данного хоста инструменты больше запускаться не будут.

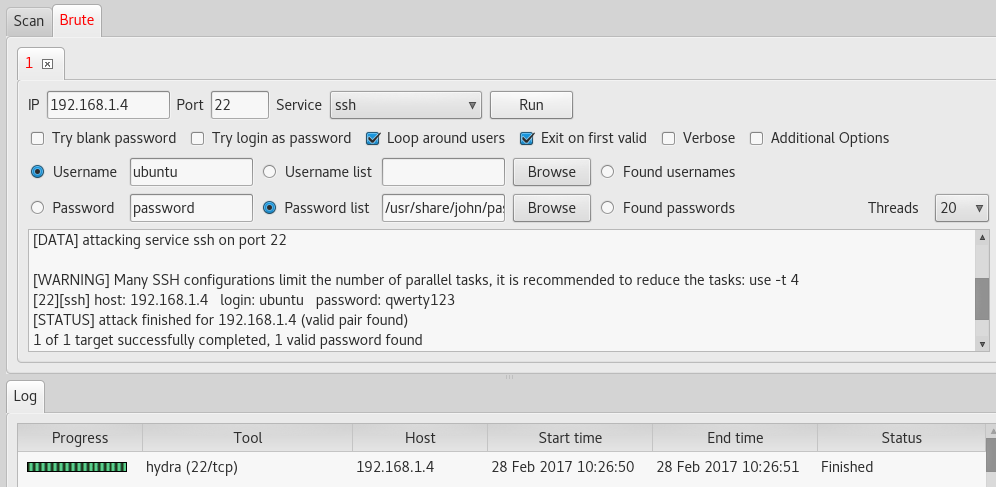

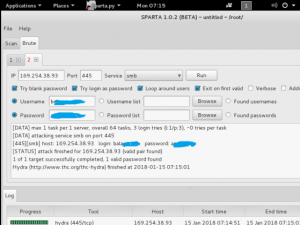

Вкладка Bruteforce позволяет настроить и запустить брутфорс при помощи hydra.

Основные опции вынесены в графический интерфейс, такие как выбор файлов с пользователями и паролями, опция Loop around users, которая позволяет проверять все словарные пароли для каждого пользователя по порядку, а не каждый пароль по всем пользователям и другие. При помощи опции Additional options вы можете дописать свои ключи.

Так же полезными будет опции Found usernames и Found passwords для брутфорса по уже найденным логинам и паролям. Сохранить результат своих исследований можно через меню File – Save в специальном формате:

Заключение

Инструмент Sparta может быть использован широким спектром специалистов. Он будет удобен как новичкам, так и профи, поскольку, обладая удобным интерфейсом, он предоставляет возможность тонкой настройки под свои нужны и привычки, что позволяет, в дальнейшем, экономить время на этапе сбора информации при проведении тестирования на проникновение.

- тестирование на проникновение

- sparta

Источник: habr.com

Как обнаруживать и атаковать сервисы в веб-приложениях или сетях с помощью Sparta

Автоматизация сканеров портов, каталогов и инструментов разведки может быть сложной задачей для новичков, только начинающих работать с Kali Linux. Sparta решает эту проблему с помощью простого в использовании графического интерфейса, предназначенного для упрощения задач тестировщика на проникновение.

Спарта, созданная Антонио Куина и Леонидас Ставлиотис, представляет собой приложение с графическим пользовательским интерфейсом на Python, которое автоматизирует сканирование, сбор информации и оценку уязвимостей с помощью таких инструментов, как Nikto, WhatWeb, Nmap, Telnet, Dirbuster. »И Netcat . Он был разработан с простым пользовательским интерфейсом укажи и щелкни и отображает обнаруженные службы в простой и интуитивно понятной форме.

За исключением нескольких незначительных обновлений, никаких существенных изменений или функций в Sparta не было добавлено с момента ее создания. Тем не менее, это отличный инструмент для разведки, который стоит изучить. Эта статья прекрасно сочетается с приведенным ниже видео Null Byte от Kody, фокусируясь на модуле грубой силы Sparta и веб-сканере Nikto, а также объединяя его с другими инструментами, чтобы максимизировать его полезность для тестов на проникновение и попыток белой шляпы.

Шаг 1. Установите и запустите Sparta

Sparta будет предустановлена в большинстве версий Kali Linux, но легковесным пользователям Kali потребуется установить ее с помощью следующей команды.

~# apt-get update apt-get install sparta python-requests Reading package lists. Done Building dependency tree Reading state information.

Done The following additional packages will be installed: avahi-daemon cutycapt finger firebird3.0-common firebird3.0-common-doc geoclue-2.0 hydra iio-sensor-proxy javascript-common ldap-utils libapr1 libaprutil1 libaudio2 libavahi-core7 libavahi-glib1 libbrotli1 libdaemon0 libdouble-conversion1 libfbclient2 libhyphen0 libjs-jquery libmng1 libnss-mdns libpcre2-16-0 libpq5 libqt4-dbus libqt4-declarative libqt4-designer libqt4-help libqt4-network libqt4-script libqt4-scripttools libqt4-sql libqt4-sql-mysql libqt4-svg libqt4-test libqt4-xml libqt4-xmlpatterns libqt5core5a libqt5dbus5 libqt5gui5 libqt5network5 libqt5positioning5 libqt5printsupport5 libqt5qml5 libqt5quick5 libqt5sensors5 libqt5svg5 libqt5webchannel5 libqt5webkit5 libqt5widgets5 libqtassistantclient4 libqtcore4 libqtdbus4 libqtgui4 libserf-1-1 libssh-4 libsvn1 libtommath1 libutf8proc2 libwoff1 libxcb-icccm4 libxcb-image0 libxcb-keysyms1 libxcb-randr0 libxcb-render-util0 libxcb-xinerama0 libxcb-xkb1 libxkbcommon-x11-0 libxslt1.1 nikto python-asn1crypto python-blinker python-cffi-backend python-click python-colorama python-crypto python-cryptography python-elixir python-enum34 python-flask python-impacket python-ipaddress python-itsdangerous python-jinja2 python-ldap3 python-markupsafe python-openssl python-pkg-resources python-pyasn1 python-pycryptodome python-pyinotify python-qt4 python-simplejson python-sip python-six python-sqlalchemy python-sqlalchemy-ext python-werkzeug qdbus qt-at-spi qt5-gtk-platformtheme qtchooser qtcore4-l10n qttranslations5-l10n rwho rwhod sparta xsltproc 0 upgraded, 109 newly installed, 0 to remove and 0 not upgraded. Need to get 57.8 MB of archives. After this operation, 227 MB of additional disk space will be used. Do you want to continue? [Y/n]

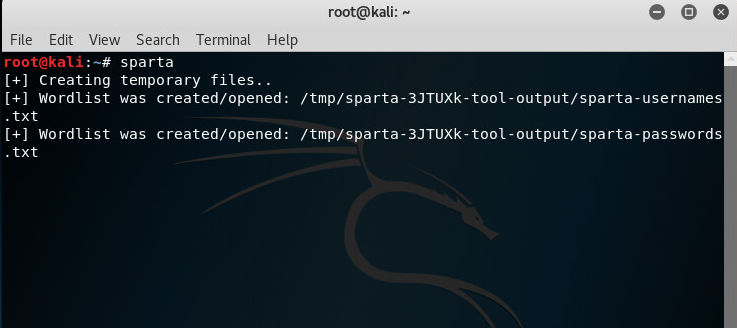

С этого момента Sparta может быть запущена с любого терминала с помощью команды sparta.

~# sparta [+] Creating temporary files.. [+] Wordlist was created/opened: /tmp/sparta-9AE08J-tool-output/sparta-usernames.txt [+] Wordlist was created/opened: /tmp/sparta-9AE08J-tool-output/sparta-passwords.txt [+] Loading settings file..

После инициализации команды появится графический интерфейс Sparta. Кроме того, вы можете открыть графический интерфейс Sparta в Kali напрямую, посетив раздел «Сбор информации» в приложениях или с помощью быстрого поиска приложения, но окно терминала все равно будет открываться, показывая, где находятся временные файлы.

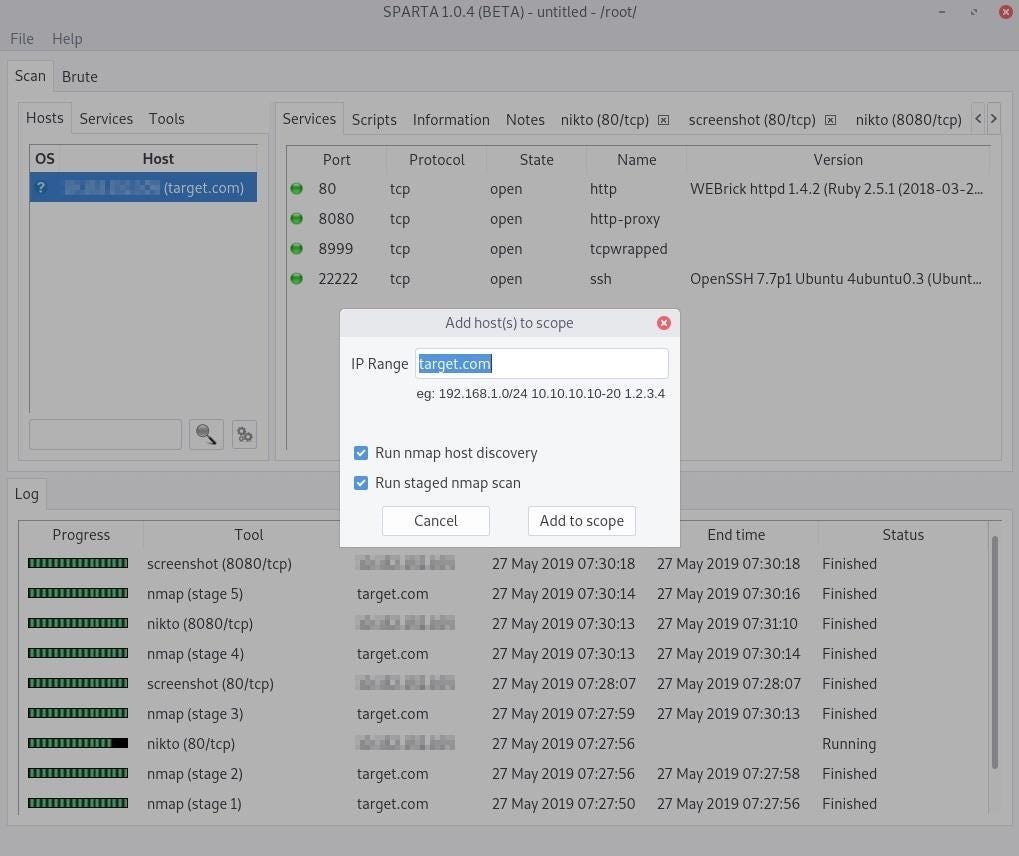

Шаг 2. Сканирование сетей, устройств или веб-приложений

Sparta может сканировать диапазон IP-адресов в сети, но также может сканировать доменные имена веб-сайтов. Как только вы узнаете диапазон IP-адресов в сети или веб-приложении, которое хотите проверить, нажмите «Щелкните здесь, чтобы добавить хост (ы) в область видимости» на вкладке «Сканировать».

Если вы выбираете сеть и не знаете ее диапазон, используйте ifconfig в новом окне терминала, чтобы получить свои IP-адреса в сети, затем ipcalc YourIPAddress, чтобы обнаружить диапазон рядом с результатом «Сеть». Если вы хотите только просканировать маршрутизатор, используйте IP-адрес «HostMin». Введите IP-адрес или диапазон в поле Диапазон IP-адресов в командной строке Sparta. Когда будете готовы к сканированию, нажмите кнопку «Добавить в область».

Чтобы вместо этого сканировать веб-приложение, введите его URL-адрес или IP-адрес. Когда будете готовы к сканированию, нажмите кнопку «Добавить в область».

Сразу же произойдет сканирование Nmap, которое будет проверять порты по умолчанию, чтобы увидеть, открыто ли что-нибудь и доступно ли что-нибудь. После этого Nmap и Nikto выполнят серию других сканирований, ищущих менее распространенные порты, и будут сделаны попытки сделать снимки экрана. Если вы откроете вкладку «Службы», вы сможете просмотреть такие службы, как HTTP, HTTPS и UPnP; а на вкладке «Инструменты» вы можете увидеть результаты целевых сканирований, выполненных Nikto и другими.

Шаг 3: проанализируйте результаты

После сканирования веб-приложения в течение нескольких секунд после сканирования появляется несколько интересных служб. Чтобы увидеть, что будет выглядеть при сканировании маршрутизатора в сети или всей сети для поиска устройств подсети, посмотрите видео выше. В противном случае мы проведем сканирование веб-приложения здесь.

Наиболее заметным в просмотре веб-приложения, показанном выше, является то, что служба SSH находится на порту 22222. Системный администратор, вероятно, изменил порт SSH по умолчанию с 22. Эта попытка скрыть службу SSH называется безопасность через неясность и всегда является плохая практика безопасности. Администратор считает, что изменение номера порта на нестандартное усложнит злоумышленникам поиск службы. Как видим, это неправда — Sparta все же обнаружила SSH-сервис.

Если вы хотите выполнить больше действий, например сделать снимок экрана для службы, для которой не был сделан снимок экрана или для которого не удалось получить достаточно хороший снимок экрана, вы можете щелкнуть службу правой кнопкой мыши. В зависимости от того, на какой службе или цели вы щелкнули правой кнопкой мыши, вы найдете следующие варианты.

- Портскан

- Отметить как отмеченный

- Открыть с помощью telnet

- Открыть с помощью ssh-клиента (как root)

- Открыть с помощью netcat

- Отправить в Brute

- Открыть в браузере

- Сделать снимок экрана

- Запустите whatweb

- Запустить nmap (скрипты) на порту

- Запустить никто

- Запустить веб-убийцу

- Запустить дирбастер

- Захватить баннер

На вкладке «Хосты» вы также можете выбрать другие вкладки, которые отображаются справа для выбранного хоста. Помимо «Услуги», могут быть варианты «Примечания», «Сценарии» и «Информация». В последнем варианте вы можете получить более подробную информацию о выделенной системе, например, об операционной системе цели. Результаты вкладки «Инструменты» также можно найти здесь в виде дополнительных вкладок для каждой цели, но вкладка «Инструменты» позволяет увидеть другие совместимые инструменты, которые, возможно, еще не использовались.

Кроме того, вы можете добавить больше целей в область действия вашей банки, щелкнув «Файл» в строке меню, а затем «Добавить хост (ы) в область».

Шаг 4. Настройте таргетинг на службы SSH

SSH — чрезвычайно популярный протокол удаленного администрирования. Если мы щелкнем правой кнопкой мыши обнаруженную службу, в моем случае это порт 22222, и выберем Открыть с помощью клиента SSH, Sparta откроет новый терминал и попытается аутентифицироваться в службе.

Некоторые службы SSH имеют настроенные баннеры входа в систему, которые могут предлагать клиентам сообщение или предупреждение. В моем примере сервер отображает предупреждающее сообщение, когда кто-то пытается аутентифицироваться, показывая адрес электронной почты. Баннер SSH раскрывает больше информации, чем необходимо, поскольку злоумышленник, выполняющий разведку, сможет использовать обнаруженный адрес электронной почты в целевых фишинговых атаках.

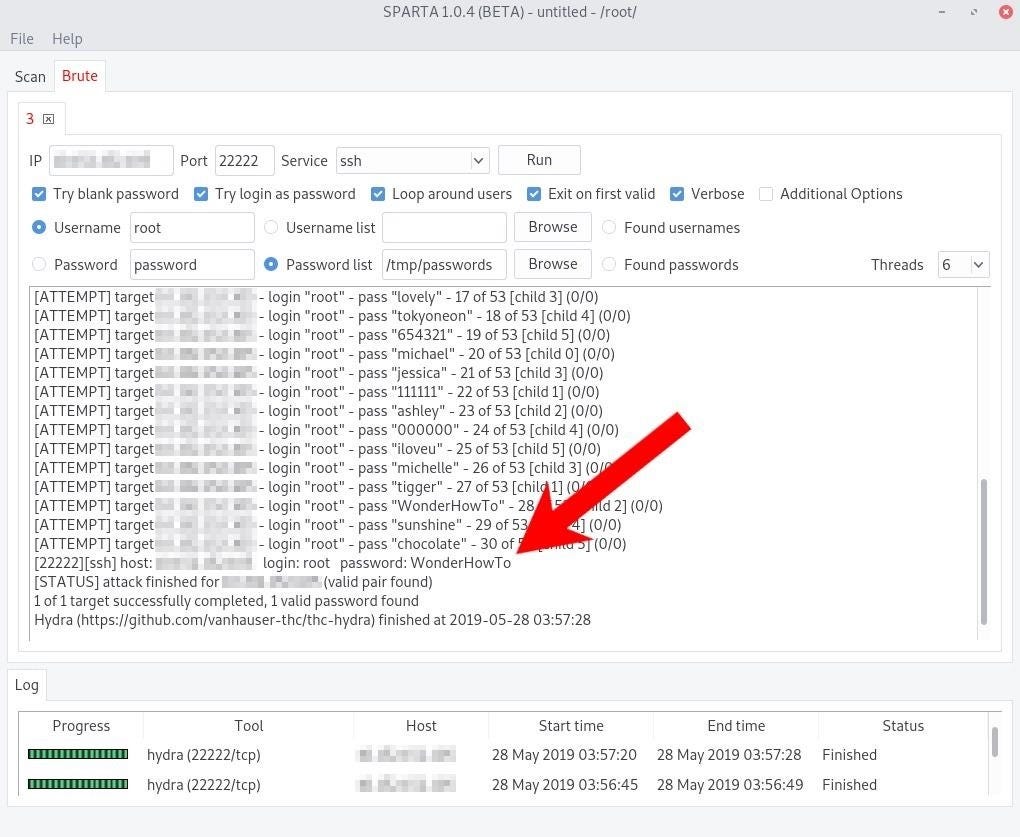

Снова щелкните правой кнопкой мыши службу SSH, но на этот раз выберите параметр «Отправить в Brute». Затем щелкните вкладку «Brute» в верхнем левом углу окна Sparta.

На этой вкладке можно выполнить перебор службы SSH. Выберите имя пользователя и список слов для использования в атаке. Списки слов в Kali Linux можно найти в каталоге / usr / share / wordlists /. В репозитории SecLists и на сайте Hashes.org также есть отличные списки слов для тестеров на проникновение.

Когда параметры настроены, просто нажмите кнопку Выполнить, и Sparta вызовет инструмент грубой силы Гидра.

Если вы знакомы с параметрами командной строки Гидры, вы можете установить флажок Дополнительные параметры, чтобы включить их. Будет показан успешный вход в систему, как показано ниже.

На самом деле, ничего не зная о системных администраторах, которые настраивали сервер, атака грубой силой, скорее всего, не удастся, а также создаст массу сбоев аутентификации в журналах (показано ниже).

sshd[18614]: Failed password for root from 11.22.33.44 port 42046 ssh2 sshd[18614]: error: maximum authentication attempts exceeded for root from 11.22.33.44 port 42046 ssh2 [preauth] sshd[18614]: Disconnecting authenticating user root 11.22.33.44 port 42046: Too many authentication failures [preauth] sshd[18614]: PAM 4 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=11.22.33.44 user=root sshd[18614]: PAM service(sshd) ignoring max retries; 5 > 3 sshd[18616]: Failed password for root from 11.22.33.44 port 42050 ssh2 sshd[18616]: Connection closed by authenticating user root 11.22.33.44 port 42050 [preauth] sshd[18616]: PAM 4 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=11.22.33.44 user=root sshd[18616]: PAM service(sshd) ignoring max retries; 5 > 3 sshd[18615]: Failed password for root from 11.22.33.44 port 42048 ssh2 sshd[18615]: Connection closed by authenticating user root 11.22.33.44 port 42048 [preauth] sshd[18615]: PAM 4 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=11.22.33.44 user=root sshd[18615]: PAM service(sshd) ignoring max retries; 5 > 3 sshd[18618]: Failed password for root from 11.22.33.44 port 42054 ssh2 sshd[18618]: Connection closed by authenticating user root 11.22.33.44 port 42054 [preauth] sshd[18618]: PAM 4 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=11.22.33.44 user=root sshd[18618]: PAM service(sshd) ignoring max retries; 5 > 3

Шаг 5. Целевые HTTP-службы

Nikto — это сканер уязвимостей, который выполняет множество тестов на веб-серверах. Среди множества функций сканирования он проверяет устаревшее программное обеспечение, неправильную конфигурацию сервера, проверку каталогов, слабые заголовки HTTP и имеет множество доступных плагинов для дальнейшего улучшения его функций.

Он просканирует веб-приложение и попытается найти тысячи файлов, которые обычно находятся в корневом каталоге и подкаталогах. На стороне сервера системный администратор увидит сообщения об ошибках, как показано ниже.

[2019-05-27 00:28:14] ERROR `/wls-wsat/RegistrationPortTypeRPC11′ not found. [2019-05-27 00:28:14] ERROR `/wls-wsat/ParticipantPortType11′ not found. [2019-05-27 00:28:14] ERROR `/common/about’ not found. [2019-05-27 00:28:14] ERROR `/master.xml’ not found. [2019-05-27 00:28:14] ERROR `/masters.xml’ not found. [2019-05-27 00:28:14] ERROR `/connections.xml’ not found. [2019-05-27 00:28:14] ERROR `/connection.xml’ not found. [2019-05-27 00:28:14] ERROR `/passwords.xml’ not found. [2019-05-27 00:28:14] ERROR `/PasswordsData.xml’ not found. [2019-05-27 00:28:14] ERROR `/users.xml’ not found. [2019-05-27 00:28:14] ERROR `/conndb.xml’ not found. [2019-05-27 00:28:14] ERROR `/conn.xml’ not found. [2019-05-27 00:28:14] ERROR `/security.xml’ not found. [2019-05-27 00:28:14] ERROR `/accounts.xml’ not found. [2019-05-27 00:28:14] ERROR `/db.json’ not found. [2019-05-27 00:28:14] ERROR `/userdata.json’ not found. [2019-05-27 00:28:14] ERROR `/login.json’ not found. [2019-05-27 00:28:14] ERROR `/master.json’ not found. [2019-05-27 00:28:14] ERROR `/masters.json’ not found. [2019-05-27 00:28:14] ERROR `/connections.json’ not found. [2019-05-27 00:28:14] ERROR `/connection.json’ not found. [2019-05-27 00:28:14] ERROR `/passwords.json’ not found. [2019-05-27 00:28:14] ERROR `/PasswordsData.json’ not found. [2019-05-27 00:28:14] ERROR `/users.json’ not found. [2019-05-27 00:28:14] ERROR `/conndb.json’ not found. [2019-05-27 00:28:14] ERROR `/conn.json’ not found. [2019-05-27 00:28:14] ERROR `/security.json’ not found. [2019-05-27 00:28:14] ERROR `/accounts.json’ not found. [2019-05-27 00:28:14] ERROR `/package.json’ not found. [2019-05-27 00:28:14] ERROR `/redis_config.json’ not found. [2019-05-27 00:28:14] ERROR `/credis/tests/redis_config.json’ not found. [2019-05-27 00:28:14] ERROR `/redis/config.json’ not found. [2019-05-27 00:28:14] ERROR `/config/redis.json’ not found. [2019-05-27 00:28:14] ERROR `/firebase.json’ not found. [2019-05-27 00:28:14] ERROR `/ws.asmx’ not found. [2019-05-27 00:28:14] ERROR `/ws/ws.asmx’ not found. [2019-05-27 00:28:14] ERROR `/.gitignore’ not found. [2019-05-27 00:28:14] ERROR `/.hgignore’ not found. [2019-05-27 00:28:14] ERROR `/.env’ not found.

В продукте Nikto есть несколько примечательных результатов. Как видно из отчета ниже, Nikto попробовал 7 889 различных каталогов и имен файлов. В первую очередь, вероятно, стоит изучить файл «/ key».

Доступ к файлу / key можно получить, открыв терминал в Kali и используя следующую команду wget.

~# wget -qO- ‘http://target.com/key’ # qbittorrent password in case you forget password: Hunter432

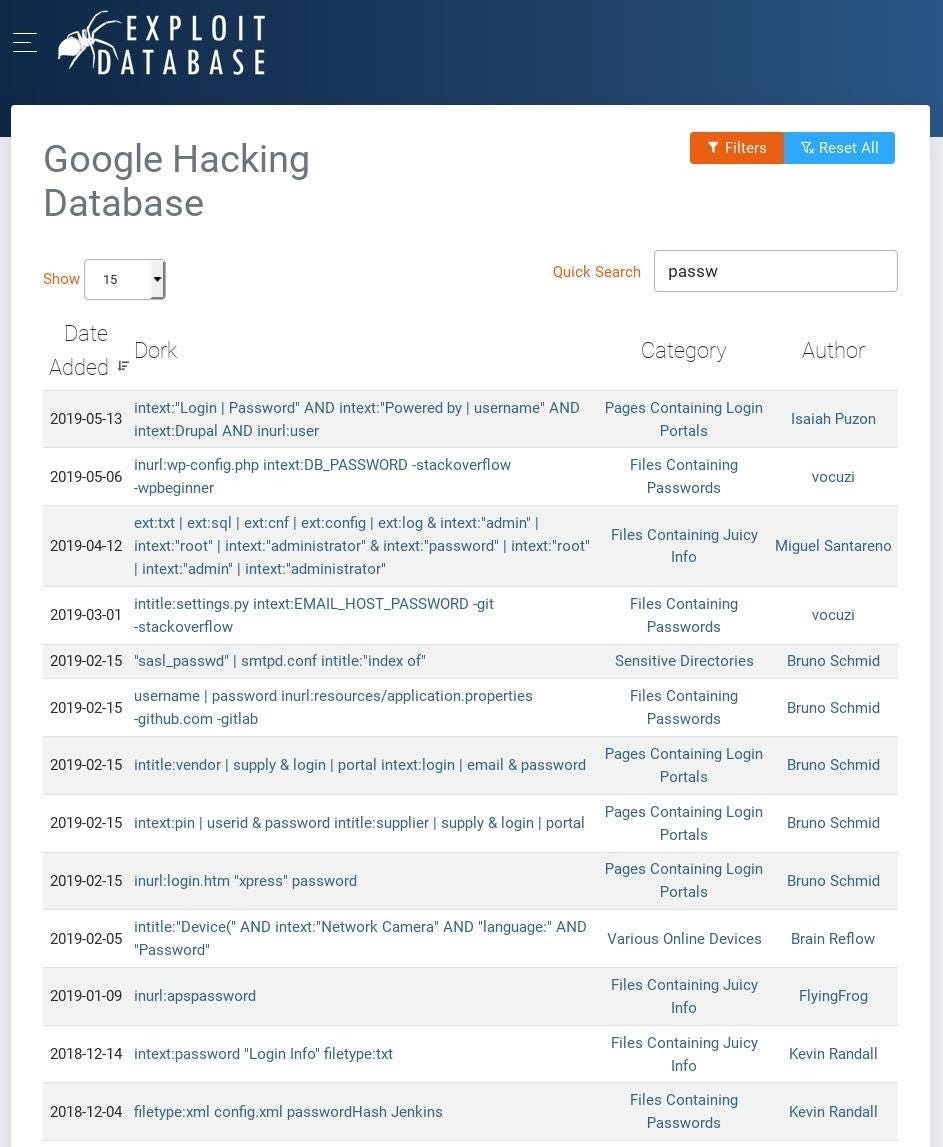

Файл / key выглядит как записка для кого-то, содержащая пароль. Системные администраторы очень часто оставляют конфиденциальные файлы в корневых каталогах. Лучше всего это демонстрируется быстрым поиском passw в База данных взлома Exploit-DB Google.

Шаг 6. Настройте таргетинг на нестандартные HTTP-службы

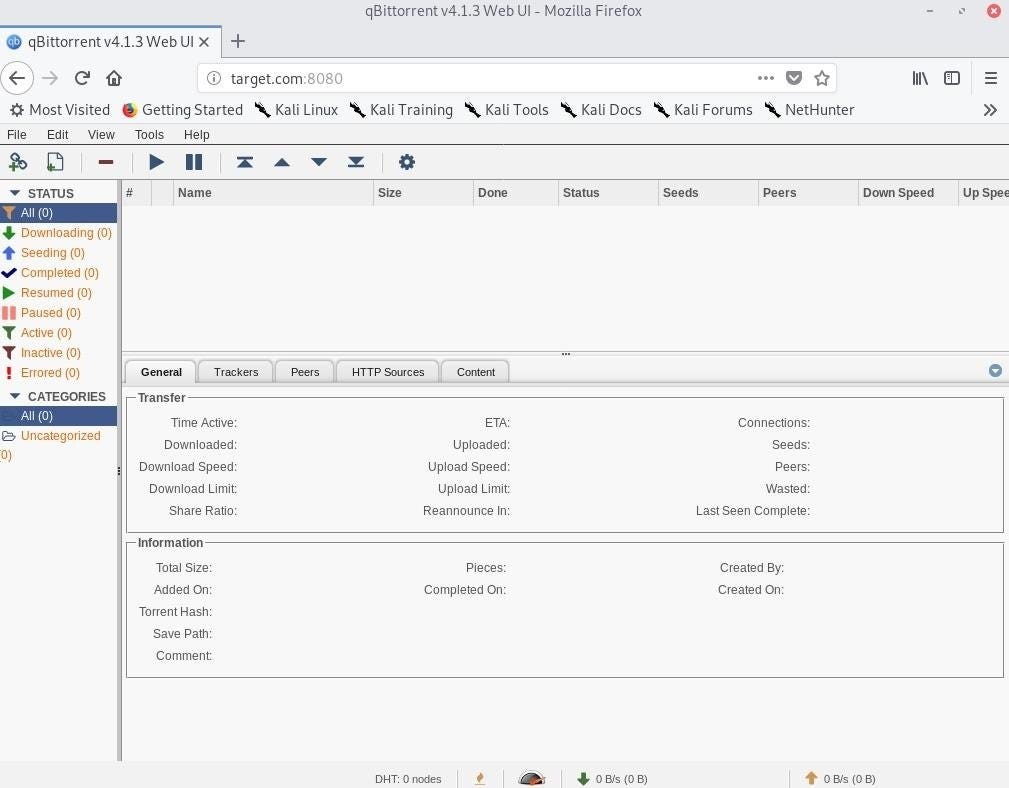

Sparta будет обрабатывать веб-серверы, обнаруженные на нестандартных портах (например, порт 8080), как и любые другие, путем автоматизации сканирования Nikto, захвата баннеров и создания снимков экрана.

При просмотре отчета Nikto для службы, обнаруженной на порту 8080, в нашем сценарии здесь была обнаружена веб-страница /login.html.

Переход к target.com:8080/login.html в Firefox открывает страницу входа для того, что выглядит как веб-клиент qBittorrent. Именно этот торрент-клиент хорошо обнаруживает атаки методом перебора.

К счастью, системный администратор оставил пароль qBittorrent в корне веб-сервера. С быстрым поиском в Google мы узнаем, что admin, вероятно, является именем пользователя qBittorrent по умолчанию. Это в сочетании с паролем, указанным в файле / key, позволяет нам получить удаленный доступ к веб-приложению.

Теперь переход от веб-приложения, такого как qBittorrent, к основной операционной системе, выходит за рамки этой статьи. В следующей статье мы рассмотрим создание вредоносных торрент-файлов и бэкдор серверов Windows и Linux с помощью скомпрометированных торрент-клиентов.

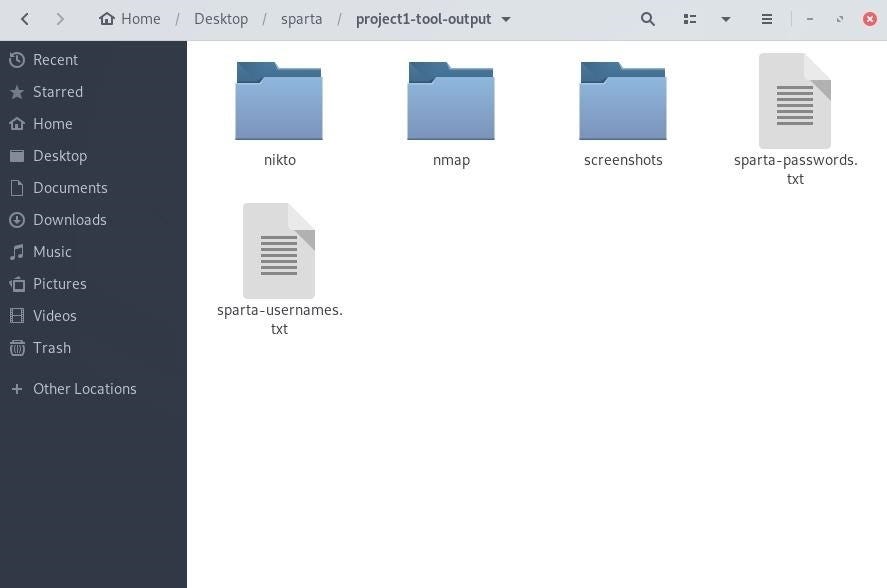

Шаг 7. Сохраните свой прогресс в Спарте

Может быть желательно сохранить результаты сканирования для данной области. В Sparta нажмите «Файл» в строке меню, затем «Сохранить как». Выберите место для сохранения, назовите его и нажмите «Сохранить», и все Nikto, Nmap, скриншоты и успешные учетные данные будут доступны для последующего просмотра (показано ниже). Кроме того, с предоставленным файлом * .sprt результаты всегда можно повторно открыть в Sparta.

Графический интерфейс Sparta позволяет легко перемещаться между различными службами и портами, обнаруженными Nikto, Nmap и Hydra. Любой, кто плохо знаком с этими инструментами, оценит, как Sparta объединяет их все вместе интуитивно понятным и простым способом. Sparta незаменима для новичков, которые хотят автоматизировать и расширить свой набор инструментов.

Обложка и скриншоты по искажению / Null Byte

Источник: design-hero.ru

SPARTA – тестирование на проникновение GUI Toolkit

Мануал

Автор cryptoparty На чтение 3 мин Опубликовано 16.01.2018

SPARTA – это графическое приложение, разработанное с помощью python и inbuild Network Penetration Testing.

Инструмент Kali Linux.

Он упрощает фазу сканирования и нумерации с более быстрыми результатами.

Лучшее в утилите SPARTA GUI Toolkit это то скан на обнаружение службы, запущенной на целевом порту.

Кроме того, он обеспечивает атаку брутфорс для отсканированных открытых портов и сервисов в качестве части фазы перечисления.

Установка

Для начала, клонируйте последнюю версию SPARTA из github:

# git clone https://github.com/secforce/sparta.git

Альтернативно вы можете загрузить zip-файл здесь

# cd / usr / share / git clone https://github.com/secforce/sparta.git

Поместите файл «sparta» в /usr/bin/ и сделайте его исполняемым.

Введите «sparta» в любом терминале, чтобы запустить приложение.

Объем работы по тестированию сетевого проникновения

Слабые стороны системы в своих сетевых инфраструктурах идентифицируются по списку хоста или целевого узла и добавляют их в область.

Выберите строку меню File > Add host(s) to scope

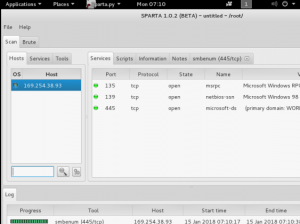

На приведенных выше рисунках показано, что целевой Ip добавляется в область действия.

В соответствии с вашей сетью можно добавить диапазон IP-адресов для сканирования.

После того, как начнется сканирование Nmap, результаты будут очень быстрыми.

В настоящее время выполняется этап сканирования.

Открытые порты и сервисы

Результаты Nmap будут предоставлять целевые открытые порты и сервисы.

На приведенном выше рисунке показано, какая целевая операционная система, открытые порты и службы обнаруживаются как результаты сканирования.

Брутфорс атака на открытые порты

Давайте брутфорсить Server Message Block (SMB) через порт 445, чтобы перечислить список пользователей и их действительные пароли.

Щелкните правой кнопкой мыши и выберите вариант Send to Brute. Также выберите Открытые порты и сервисы.

Просмотр и добавление файлов словарей для полей Username и password.

Нажмите «Run», чтобы начать атаку брутфорс на цель.

На рисунке показано, что атака грубой силы успешно завершена на целевом IP-адресе, и действительный пароль будет найден!

Всегда думайте, что неудачные попытки входа в систему будут регистрироваться как журналы событий в Windows.

Политика изменения пароля должна составлять от 15 до 30 дней.

Всегда рекомендуется использовать надежный пароль в соответствии с политикой.

Политика блокировки паролей является хорошей, чтобы остановить атаки с использованием брута (после того, как 5 попыток неудачного входа реализованы – будут заблокированы)

Интеграция критически важных для бизнеса активов в SIEM (безопасность и управление событиями) как можно скорее обнаружит эти атаки.

SPARTA – это инструмент для экономии времени GUI Toolkit для пентэстеров для сканирования и перебора.

SPARTA Сканирует и брутит различные протоколы. У него есть еще много возможностей!

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru