Песочница Windows: как работать с изолированной тестовой средой Windows 10

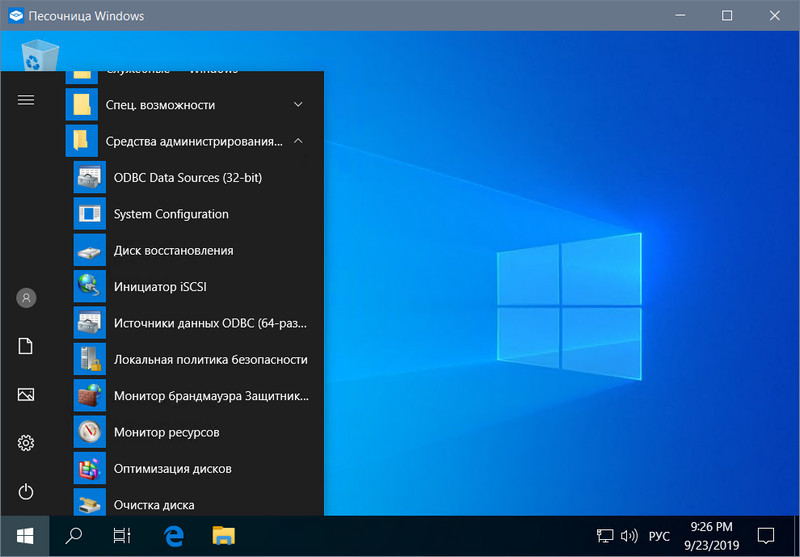

Песочница Windows (оригинальное название Windows Sandbox) – это внедрённая в Windows 10, начиная с её версии 1903 , отделённая среда тестирования сомнительного ПО. Каждый раз запускаемая эта среда являет собой чистую Windows 10 той же версии 1903, но работающую с некоторыми ограничениями. В этой среде можно запускать скачанные с левых сайтов программы, применять твики кастомизации и вносить в систему прочие рискованные настройки, распаковывать подозрительные файлы, сёрфить по низкосортным сайтам.

И даже намеренно запускать вирусы и прочие зловреды. Песочница надёжно изолирована от среды реальной Windows 10: распространённое в первой зло уйдёт в небытие вместе с её закрытием и не проникнет в среду второй. Что являет собой Windows Sandbox? И как её активировать в Windows 10?

Что такое песочница Windows

Песочница ещё на стадии тестирования инсайдерских сборок готовящегося накопительного обновления за первое полугодие 2019 года произвела на инсайдеров фурор как реально стоящая системная новинка. Но, увы, долгое время после официального выпуска обновления работа Windows Sandbox в русскоязычных сборках Windows 10 1903 завершалась ошибкой. Microsoft потребовалось несколько месяцев, чтобы устранить эту ошибку. И вот уже мы можем беспрепятственно работать с песочницей.

Невозможно запустить это приложение на вашем ПК в Windows 10

Windows Sandbox – это не предустановленный изначально системный компонент, а активируемый по необходимости. Активирован он может быть в 64-битной Windows 10, начиная с редакции Pro и, как уже говорилось, начиная с версии 1903. Есть ещё требования, вытекающие из специфики работы гипервизоров:

• Компьютер должен поддерживать аппаратную виртуализацию, и она должна быть включена в BIOS;

• Должно быть не менее 4 Гб RAM;

• Желательно иметь двухъядерный процессор.

Как видим, большая часть условий активации песочницы такие же, как и для активации штатного гипервизора Hyper-V . Ведь именно на технологии Microsoft Hyper-V базируется работа Windows Sandbox. Но песочница – это ограниченная среда виртуализации. Мы не можем экспериментировать с эмуляцией аппаратной части, не можем выбирать версию Windows, да и та, что есть, среда виртуальной «Десятки» являет собой эмулятор настоящей системы лишь в части использования классического функционала. В ней представлены только отдельные системные приложения формата UWP, нет Microsoft Store , и, соответственно, нет возможности устанавливать из него UWP-приложения.

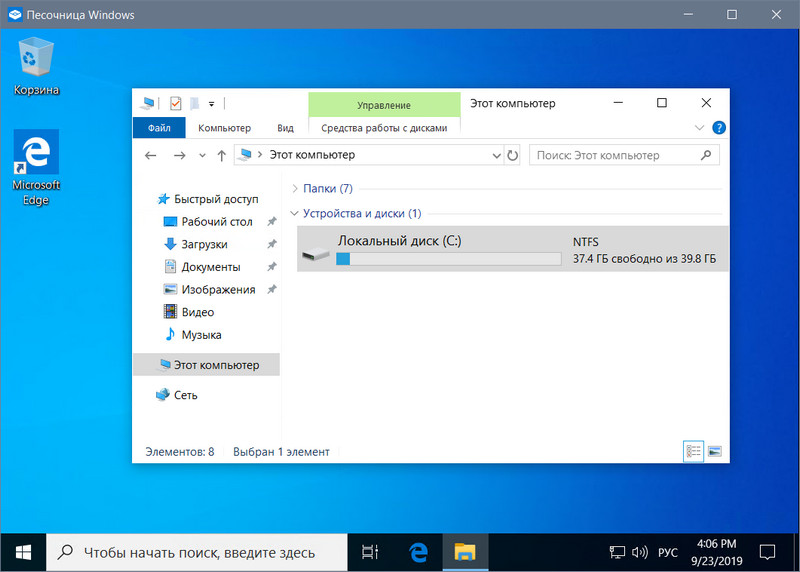

Есть и другие ограничения в работе виртуальной системы песочницы — например, недоступность запуска системного управления дисками. То ли это временный баг, то ли специально задуманное ограничение – неизвестно. Но в любом случае в части переразметки дискового пространства в среде Windows Sandbox не поэкспериментируешь. Дисковое пространство являет собой единственный диск С небольшого размера.

Невозможно запустить это приложение на вашем ПК , настройка ⚙️ SmartScreen в 2021

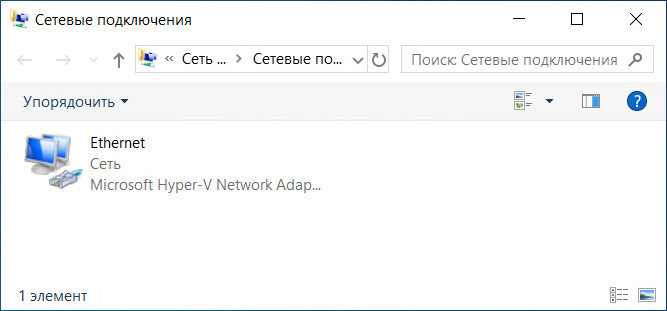

Сообщение песочницы с реальной Windows 10 возможно только путём двустороннего копирования файлов. Никакие устройства информации компьютера, отображаемые в среде реальной «Десятки», не могут быть подключены к среде виртуальной системы. Как и не может быть никаких общих папок между системами. Доступ к Интернету в виртуальной системе песочницы обеспечивается автоматически создаваемым эмулятором сетевого устройства – адаптером Hyper-V.

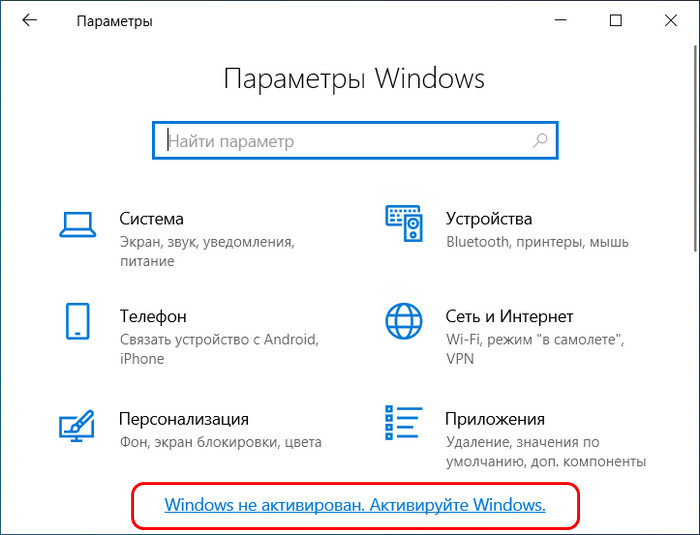

Вне зависимости от того, активирована ли реальная Windows 10, виртуальная среда песочницы – это система в триальном режиме. Тестовая среда не рассчитана на персонализацию, а это единственное, на что влияет отсутствие активации из ограниченного круга возможностей изолированной среды.

Windows Sandbox – это приложение без каких-либо настроек. Мы используем это приложение как есть, всё, что нам доступно (возможно, пока что) – это возможность развернуть приложение на весь экран. И работать со средой песочницы, как в среде обычной Windows.

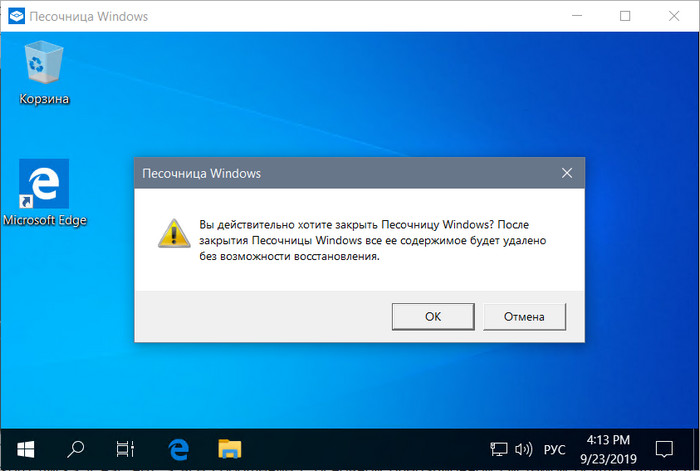

Принцип работы песочницы – сохранение изменений только до момента закрытия приложения, выключения или перезагрузки виртуальной системы. Из чего вытекает ещё одно ограничение: мы не сможем экспериментировать с настройками и софтом, требующим для внесения изменений перезагрузку системы или применение операций в режиме предзагрузки.

Такая вот у Windows 10 теперь есть песочница. Функция эта, безусловно, рассчитана на начинающих пользователей. Ну или пользователей опытных, однако не имеющих времени на активные эксперименты и работу с полноценными гипервизорами. И, кстати, ещё один недостаток обнаружат те, кто параллельно работает с полноценными гипервизорами – программами VirtualBox или VMware.

Песочница конфликтует со сторонними программами виртуализации операционных систем. При активном компоненте Windows Sandbox виртуальные машины VirtualBox или VMware не будут запускаться. Песочницу надо будет деактивировать и отключить запуск Hyper-V в командной строке.

Как активировать песочницу

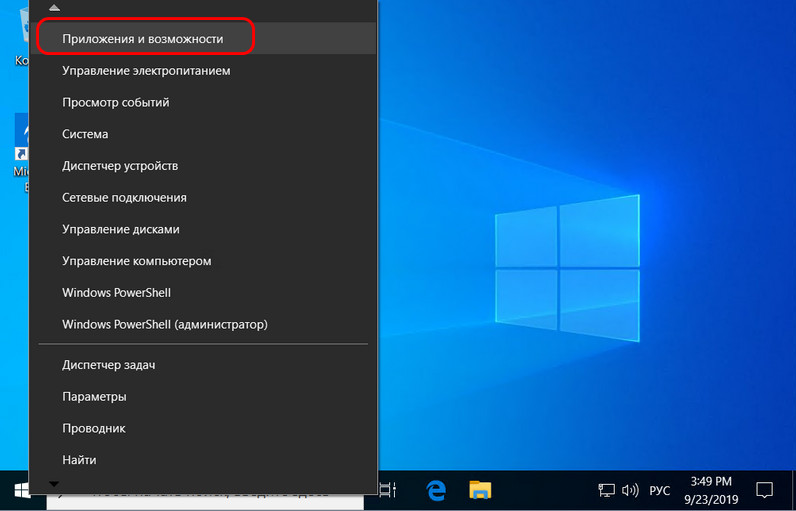

Чтобы активировать Windows Sandbox, жмём клавиши Win + X . Выбираем «Приложения и компоненты».

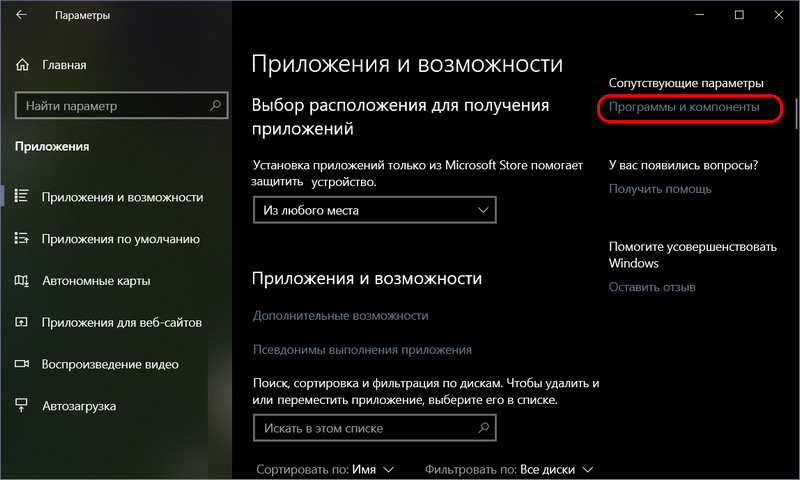

Кликаем ссылку «Программы и компоненты».

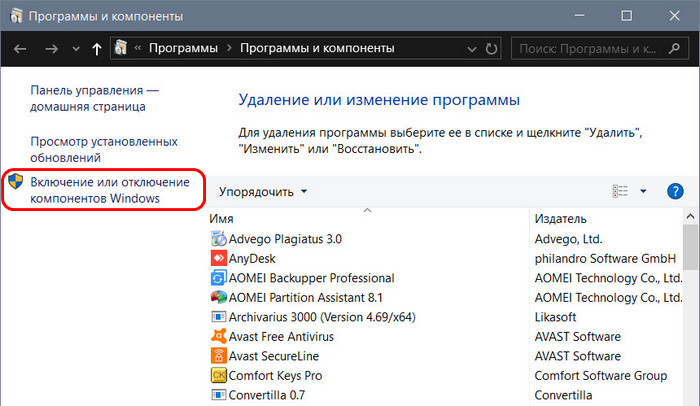

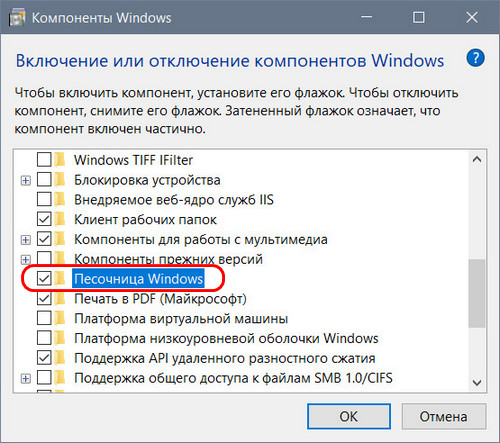

Далее жмём «Включение и отключение компонентов».

В перечне ищем пункт «Песочница Windows» и ставим галочку компонента.

Ожидаем применения изменений и перезагружаем компьютер.

Источник: www.white-windows.ru

Защищаем Windows 10 встроенными средствами

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

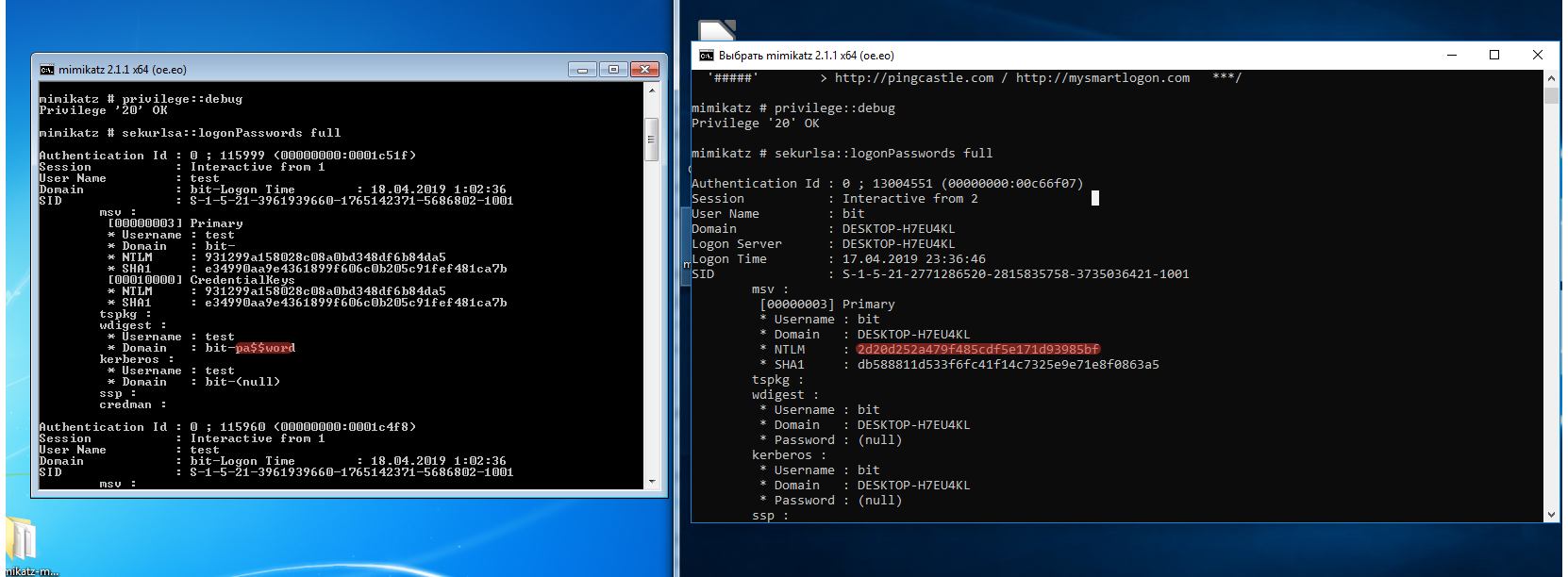

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами.

Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе.

Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

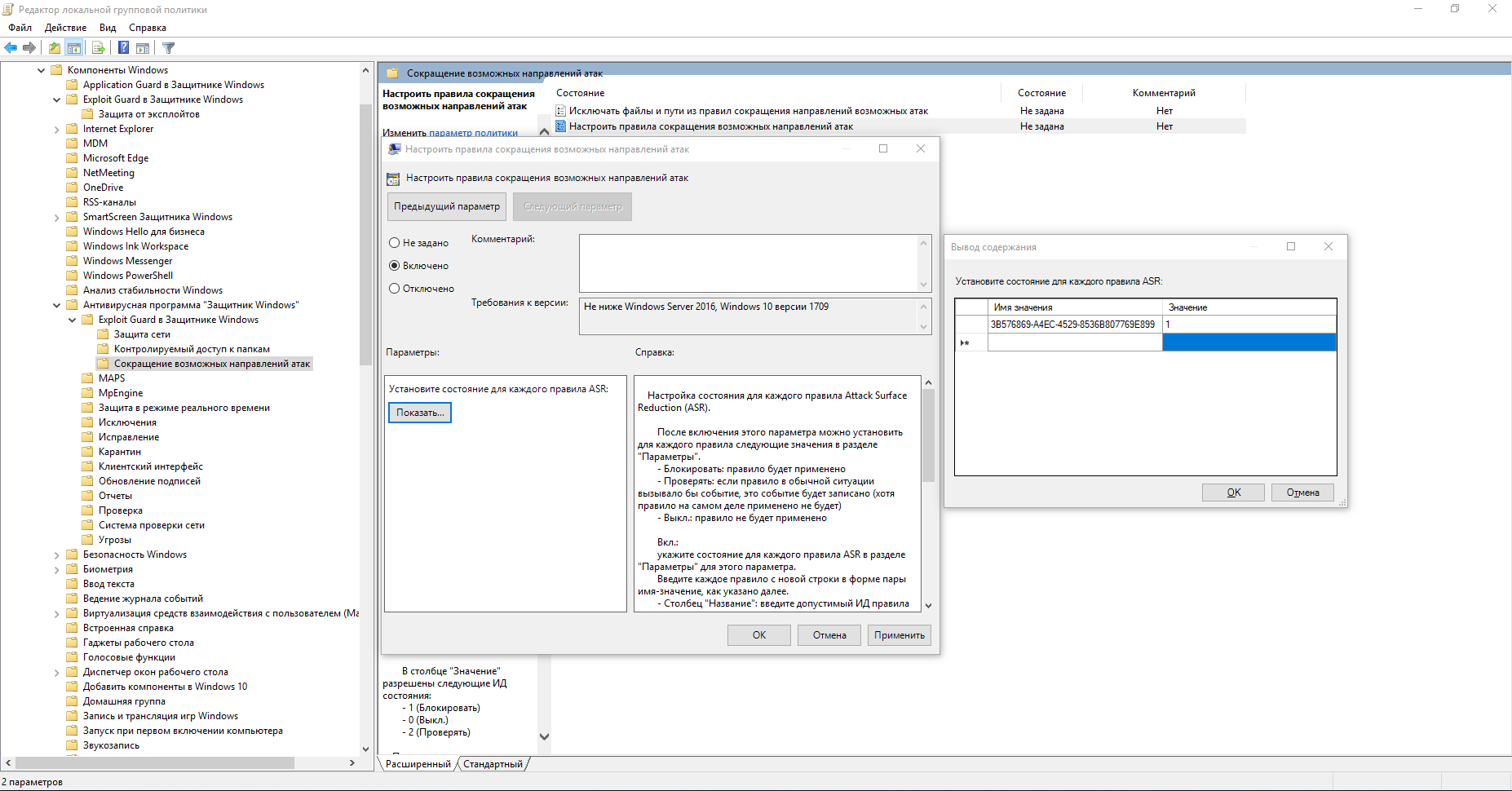

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

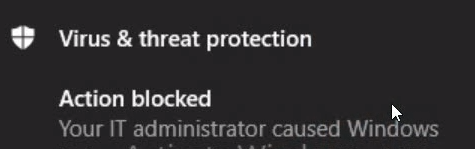

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

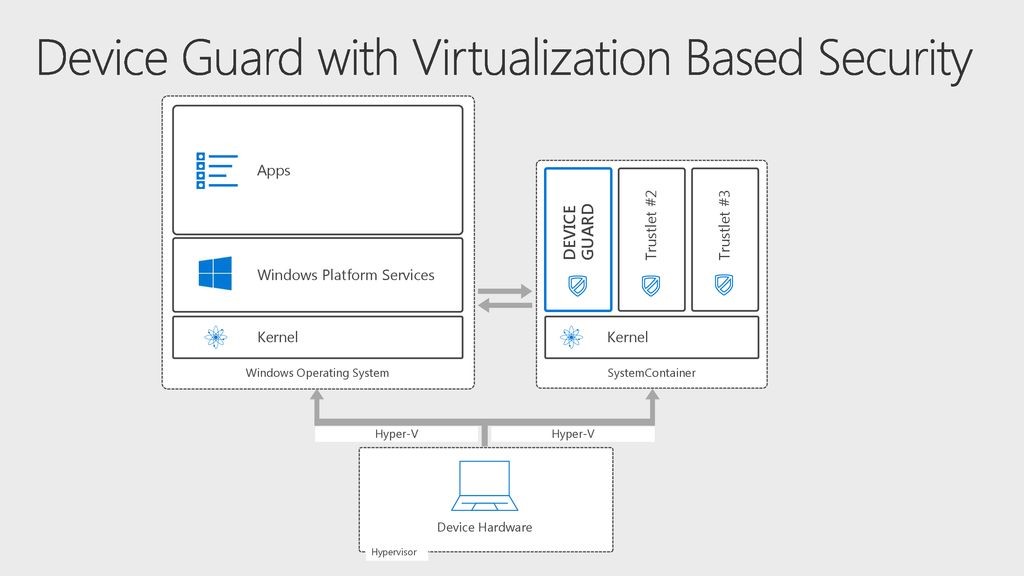

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

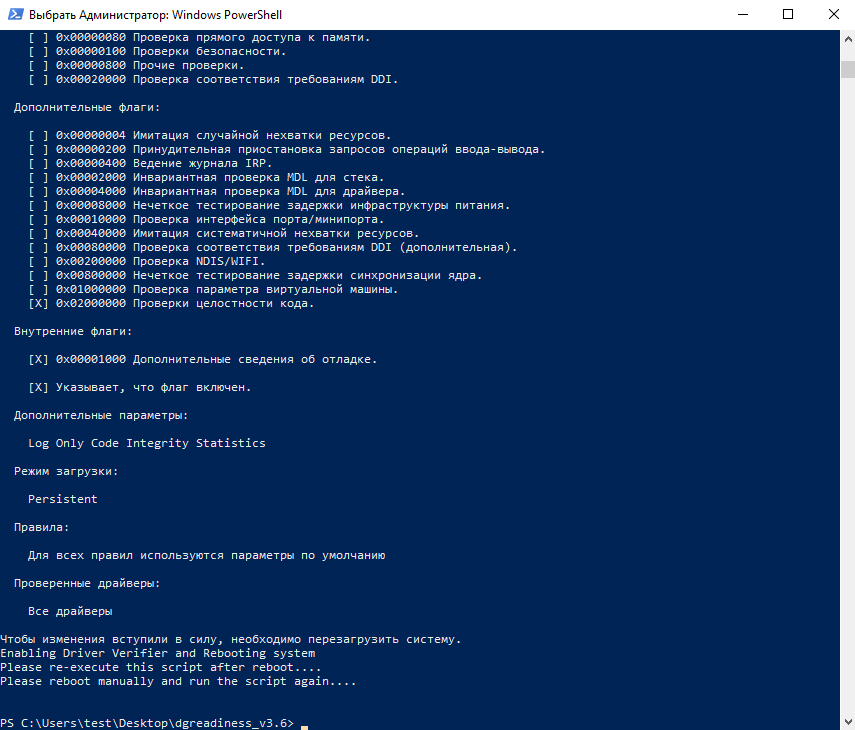

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

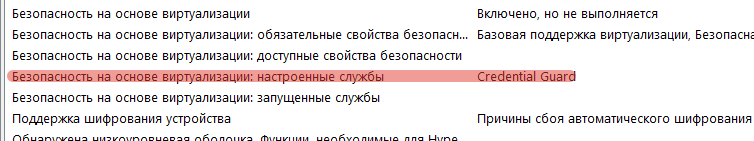

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

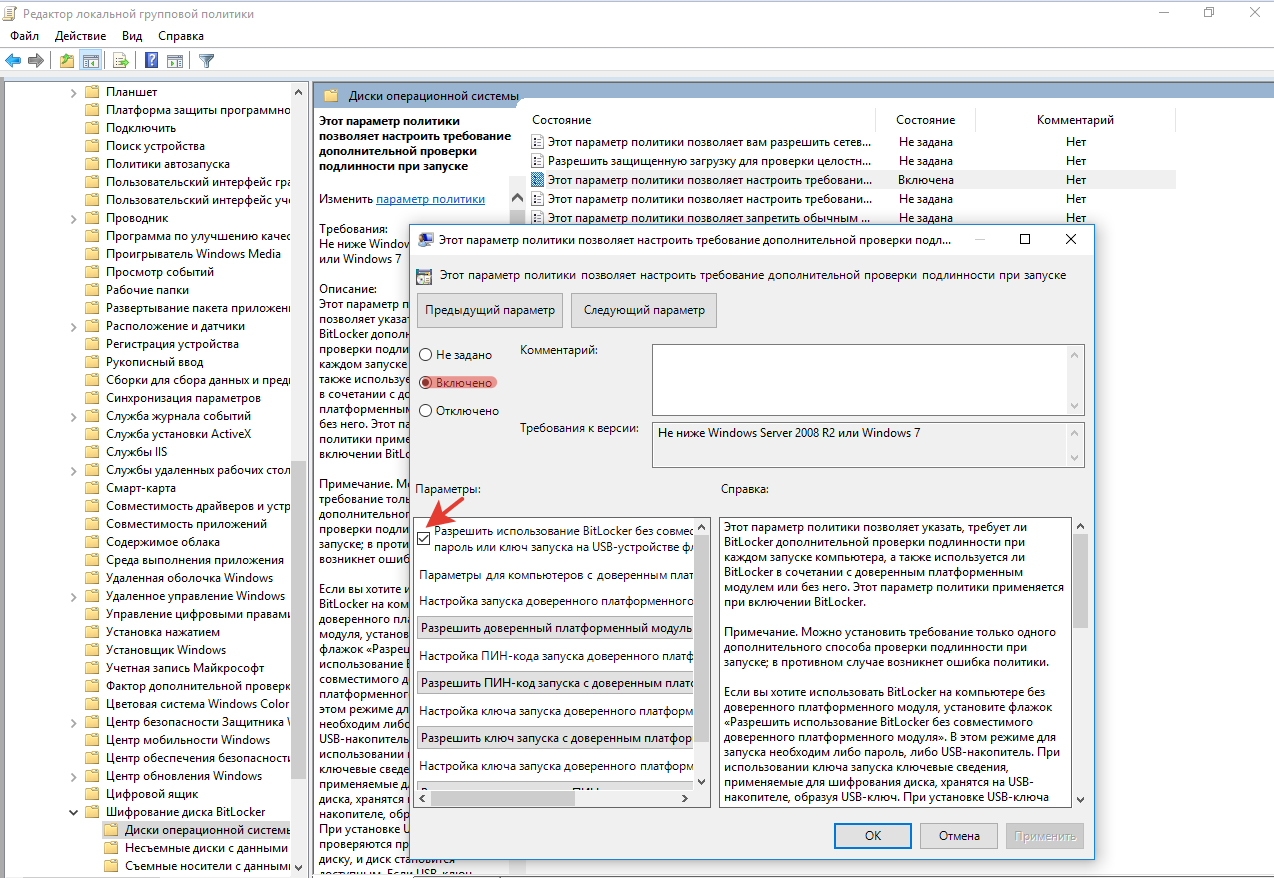

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

Источник: www.anti-malware.ru

Что такое режим Windows 11 S и следует ли его использовать?

Добрый день, друзья. Что такое Windows 11 S режим? Режим Windows 11 S обеспечивает более безопасную систему, но стоит ли его использовать? Режим Windows S переводит ваш компьютер в режим полной блокировки (РПБ). После активации S Mode позволяет вам пользоваться наивысшим уровнем безопасности, который только может предложить Microsoft.

Однако, существуют ограничения.

Эти ограничения сами по себе не будут вас беспокоить, если вы не являетесь опытным пользователем или хотите, чтобы ваш ребенок безопасно пользовался технологиями. Вам также понравится режим S, если вы являетесь бизнесменом, который обрабатывает конфиденциальные документы.

Однако, если вы опытный пользователь или просто человек, который предпочитает гибкость в принятии собственных решений, вы должны получить полную картину, прежде чем переводить компьютер в Windows 11 S режим. Итак, давайте рассмотрим, что это такое и подходит ли оно вам.

Что именно представляет собой режим Windows 11 S?

Режим S — это функция, созданная Корпорацией Майкрософт для обеспечения безопасной и бесперебойной работы пользователей с операционной системой Windows. В этом режиме ваш компьютер получает доступ только к основным ресурсам и драйверам. Более того, РПБ замораживает все другие программы, которые загружают вашу оперативную память, и процессы, перегружающие ваш центральный процессор. Возможно, вы слышали про этот режим, если вы использовали Chromebook.

Следует ли применять на компьютере РПБ?

Это зависит от ваших интересов и потребностей. Вот четыре причины, из-за которых возможно рассмотреть использование ПК в режиме Виндовс S:

Вы хотите обеспечить безопасность своего ребенка

Режим S ограничивает программы, которые могут запускаться на компьютере, одними программами из Майкрософт Стор. Итак, ваш ребенок не может загружать программы из сторонних источников. Кроме того, они могут путешествовать по интернету только через браузер Edge, с дополнительной защитой в интернете, чтобы предотвратить их посещение небезопасных веб-сайтов. Однако браузер точно не блокирует доступ ко всем сайтам. Итак, вам следует рассмотреть другие варианты родительского контроля для ПК.

Вы также можете приобрести стандартный компьютер для своего ребенка и перевести его в режим S, если не хотите покупать Chromebook почти за ту же цену. Затем, вы можете вывести компьютер из режима S по мере увеличения их технических потребностей. Но помните, отключить режим S довольно просто, и ваш ребенок школьного возраста может научиться обходить родительский контроль.

Вы обрабатываете конфиденциальные документы

Режим Windows S запрещает пользователям устанавливать сторонние приложения. Это ограничение означает, что ваши шансы установить вредоносное ПО на ваш компьютер значительно снижаются. Итак, если пользователь бизнесмен, регулярно обрабатывающий документы, содержащие секреты компании, то он может активизировать на своём ПК режим S.

Помните, что у вас не получится применять собственное или проприетарное ПО, используя опцию S. Итак, если ваша компания разработала приложение для своего бизнеса, запуск режима S не позволит вам его использовать. Использование ПК, с применением функции полной блокировки полезно только в ожидании, когда вы получите корпоративный ПК с системой Виндовс Pro или Enterprise.

Вы решили провести цифровую детоксикацию

Когда необходимо укрыться от цифрового шума, но нет возможности полностью отказаться от своего компьютера, стоит рассмотреть вариант режима S. Это может помочь. Игры в Майкрософт Стор не самые захватывающие. И некоторых удобных сторонних программ там тоже нет. Таким образом, вы будете использовать лишь те программы, которые необходимы для вашей производительности.

Однако помните, что РПБ — это улица с односторонним движением. Невозможно выбраться из РПБ и вернуться назад. Поэтому, если необходима инсталляция программы, отличной от Майкрософт Стор, для работы, то необходимо отключение режима S. Как альтернативу можно быть использование отдельного ПК или веб-версии программы, если таковая имеется.

Вы желаете работать с Chromebook

РПБ дает вам опыт, аналогичный тому, что дает Chromebook. Итак, можно приобрести высокопроизводительный ПК и попробовать S mode в течение нескольких дней или недель. Подобным методом, можно определиться, необходима ли вам вся эта мощность, или вам подойдут основы. Что еще более важно, вы сохраняете возможность выйти из него в любое удобное для вас время, чего нет в Chromebook.

Ваш компьютер загружается быстрее

Если вы уже некоторое время пользуетесь компьютером с Windows, вы заметите, что загрузка занимает больше времени по мере установки большего количества приложений. Это отставание связано с тем, что некоторые приложения автозапуска начинают работать в фоновом режиме после включения ПК. Сторонний софт и вирусное ПО, в частности, вызывают это отставание. РПБ даёт возможность использовать программы, оптимизированные для Виндовс, и снижает риск заражения вредоносными программами, замедляющими работу компьютера.

Каковы недостатки использования режима S?

Ваш ПК функционирует так, как это было задумано Microsoft: безопасно и эффективно. Однако есть и недостатки:

Вы можете получать приложения только из магазина Microsoft Store

Как видно из блога разработчиков Microsoft, пользователи Windows S могут запускать только приложения магазина Modern Universal Windows Platform (UWP). Это приложения, созданные или проверенные непосредственно разработчиками Microsoft. Другие типы приложений, поставляемых через сторонние лицензии в Microsoft Store, будут недоступны в режиме S.

Вы не можете использовать командную строку или редакторы кода

Режим S не для вас, если вы разработчик, хакер, администратор или ИТ-специалист, управляющий сетью ПК компании. РПБ запрещает пользователям применять «Windows Terminal» или «PowerShell». При таком режиме невозможно применение Linux. Основная причина заключается в том, что эти приложения запускаются вне безопасной среды, которая защищает операционную систему от вредоносного софта. Итак, VS Code, другие редакторы кода и инструменты разработчика исключены.

Вход в реестр Виндовс запрещен

Как и редакторы командной строки и кода, Реестр Windows также закрыт для пользователей в режиме S. Реестр представляет собой мощную базу данных параметров конфигурации, которая позволяет опытным пользователям настраивать Виндовс по своему вкусу — помимо обычных настроек. Однако вмешательство в реестр Виндовс способен нанести вред вашему компьютеру, что предотвращает режим S mode.

Как активировать режим S в Виндовс 11

У вас нет возможности провести активацию S mode: его поставляют с предустановленной или поставляют вместе с ОС. Итак, когда вы приобретаете новый ноутбук, у вас будет возможность использовать его в РПБ при первой настройке. Некоторые компьютеры, такие как Surface, поставляются только с режимом S, и вы не сможете сначала поработать с РПБ, а потом активировать обычную систему.

Как отключить режим S в Виндовс 11?

Перед отключением этого режима, стоит обратить внимание, что выход из РПБ будет односторонним. У вас не получится уйти из режима S и активировать его вновь.

Тем не менее, первым шагом является проверка, работает ли на данном ПК опция режима S.

- Вы можете сделать это, кликнув по кнопочке «Пуск»;

- В появившемся окошке выбрав «Параметры» (шестигранник);

- В левом столбце выбрав вкладку «Система»;

- В правом окошке выбирав команду «О системе»;

- В правом окне выбираем команду «Характеристики Windows». В вашей спецификации Windows будет показано, используете ли вы Windows 11 Home в режиме S.

Если в ПК действительно инсталлирована Виндовс 11 Домашняя в режиме S, вы можете из неё выйти, пройдясь по следующим шагам:

- Windows> Настройки> Система> Активация.

- Нажмите «Обновить вашу версию Windows».

- Следуйте инструкциям на экране.

Вывод: режим S снимает с вас ответственность за поддержание вашей кибербезопасности. Вы также получаете быструю производительность от своего оборудования. Такая природа делает режим S более подходящим для людей, которые не хотят возиться с технологиями.

Если вы все еще не можете определиться, хорошей новостью является то, что вы можете купить обычный компьютер и попробовать S mode. Проблема в том, что вы не можете вернуться назад, без переустановки системы. Успехов!

С уважением, Андрей Зимин 06.08.34

Источник: info-kibersant.ru

[Guide] Руководство по написанию чит программ. Часть 1.

Данное руководство я решил написать для ознакомительных целей, так как большинство людей пользуются такими программами, но мало кто из них знает, как они устроены и по какому принципу работают.

Так как руководство основано на опытных пользователей, то необходимы некоторые знания:

• Знание языков программирования (примеры будут написаны на Delphi и C++ Builder), но в принципе если вы хорошо знаете другой язык программирования то вам не составит труда перенести код на него

• Умение пользоваться программами на подобии ArtMoney(знать что такое указатели, разбираться в адресации памяти и т.д)

• Знать что такое шестнадцатеричная система счисления, уметь переводить числа из десятичной в шестнадцатеричную и обратно

Но думаю и новички, почерпнут из нее много нового и интересного, а так же приобретут желание к изучению материала и повышению своих знаний.

Итак, начнем. Немного теории:

Чит программы – это программы которые позволяют автоматизировать использование того или иного бага. Как известно баги бывают как минимум пяти видов пакетные(использование TCP/IP пакетов для отправки на сервер или клиент модифицированных данных), memory баги(модификация значений в памяти игрового клиента), файловые(модификация файлов игрового клиента), текстурные (проход сквозь текстуры и т.д) и баги игрового клиента(ошибки в игровом клиенте, приводящие к выполнению действие не задуманных разработчиками) а так же различные их комбинации. В чит программах используются первые три вида, остальные два используются посредством самого игрового клиента без каких либо дополнительных программ.

Вообще тема написания чит программ довольно обширна, поэтому данное руководство разделено на несколько частей. Сегодня я остановлюсь на написании чит программ использующих memory баги. Как было сказано выше, memory баги модифицируют значения в памяти игрового клиента. На их основе реализованы такие известные баги как “ChatHack”, “WallHack”, “SpeedHack”, “FlyHack” и другие (прим. Так же возможна реализация этих багов на пакетном уровне).

Практически все современные игры используют DMA. DMA — — dynamic memory allocation (динамическое распределение памяти). Иными словами DMA игры хранят значения в памяти по адресам, которые изменяются после каждого запуска, перезапуска, загрузки сохранения, перехода в другую локацию или уровень и т.д.

С этим многие сталкивались когда “ломали” не онлайн игры на “на деньги” например с помощью ArtMoney и после приведенных выше действий таблицы со “взломами” переставали работать. Но с этим легко бороться, достаточно лишь один раз найти указатель на нужный нам адрес. Указатель — это адрес, в котором содержится адрес на интересующее нас значение.

Адреса же указателей не изменяются в отличие от остальных. Так же не меняются смещения других адресов относительно адреса, на который указывает указатель. Таким образом, для написания чит программы нам нужно считать из указателя адрес, а потом по этому адресу модифицировать значение.

Перейдем к практике:

Рассмотрим написание чит программы на примере всем известного “SpeedHack”.

Как использовать “SpeedHack” через ArtMoney я расскажу вкратце так это руководство не по поиску багов а по написанию программ с их применением. Дам несколько советов по поиску значения скорости, так как в игре скорость является дробью, то тип значения выбираем с точкой. Размерность выбираем 4 байта, так как большинство значений в современных играх 4-х байтные (за некоторым исключением).

Указав такие условия поиска, мы значительно его сократим. Затем устанавливаем значение поиска равное значению в игре, выполняем поиск. Заходим в игру, одеваем оружие на бег и отсеиваем новое значение. И так пока не останется одно значение.

Добавляем его в таблицу и видим адрес этого значения в памяти (для использования “SpeedHack’а”, нужно установить желаемое значение и “заморозить” его). Допустим оно у нас равно 0134EA80. Но так ига использует DMA, просто адрес нас не устроит, так как при следующем входе в игру он изменится. Поэтому мы будем искать указатель на этот адрес, который как говорилось выше не изменяется.

Как искать указатели я тут рассказывать тоже не буду, так как статья не об этом (читайте руководство пользователя ArtMoney). После поиска указателя он оказался равным 00D1B4F0 а смешение адреса в котором находится значение скорости равно 2356. Важно отметить, что указатель в ArtMoney указывается в шестнадцатеричной системе счисления, а смещение в десятичной. Ну да ладно, что же нам теперь делать с найденными значениями. А вот теперь-то мы и будем писать программу, которая по этим значениям будет модифицировать память игрового клиента.

Создадим новый проект в Delphi и разместим на форме элементы: Label, SpinEdit, Button, Timer всех по одному. Label будет содержать просто информацию, в SpinEdit будем задавать желаемое значение скорости, Timer будет осуществлять функцию “заморозки” (каждые 100 миллисекунд он будет обновлять наше значение), Button будет активировать/деактивировать Timer(“SpeedHack”).

Для работы с памятью игры мы будем использовать следующие API функции Windows:

function WriteProcessMemory(hProcess: THandle; const lpBaseAddress: Pointer; lpBuffer: Pointer; nSize: DWORD; var lpNumberOfBytesWritten: DWORD): BOOL; function ReadProcessMemory(hProcess: THandle; const lpBaseAddress: Pointer; lpBuffer: Pointer; nSize: DWORD; var lpNumberOfBytesRead: DWORD): BOOL; function FindWindow(lpClassName, lpWindowName: PAnsiChar): HWND; stdcall; function GetWindowThreadProcessId(hWnd: HWND; lpdwProcessId: Pointer): DWORD; stdcall; function OpenProcess(dwDesiredAccess: DWORD; bInheritHandle: BOOL; dwProcessId: DWORD): THandle; function CloseHandle(hObject: THandle): BOOL;

Подробное описание функций и значения их параметров я приводить не буду, кого заинтересует, могут посмотреть MSDN.

Основными функциями записи и чтения из памяти являются: ReadProcessMemory и WriteProcessMemory.

Ну вот собственно исходный код таймера который изменяет значение по найденному выше указателю:

Как оказалось все те так уж страшно, как было на первый взгляд. И если вдумчиво прочитать статью, думаю практически любой, хоть немного разбирающийся в программировании человек сможет написать подобную программу.

Полные исходники качаем отсюда:

Delphi: http://depositfiles.com/files/ea0x95861

C++ Builder: http://depositfiles.com/files/7y6ffd62v

C++ Builder and Delphi одним архивом

Не забываем оставлять комментарии по поводу статьи. Так же задавать вопросы, если они возникли. Постараюсь ответить всем.

Авторские права и условия распространения материала:

Автором материала является Тигрь, то бишь я. Статья может распространяться свободно но без каких либо изменений, с обязательным указанием моего авторства, и с приведенными выше ссылками на исходные коды программ.

Источник: www.rf-cheats.ru

Как защитить себя от Ransomware в Windows 10 с помощью Защитника Windows

Вирусы Ransomware — это те, которые шифруют наиболее важные документы на диске (и другие данные) паролем, а затем запрашивают перевод денег для их разблокировки. Таким образом, речь идет о классическом выкупе, предметом которого являются наши данные. В последнее время эти вирусы значительно увеличились, а это означает, что Microsoft решила предоставить пользователям возможность защитить от этого типа вредоносных программ.

Защита Ransomware была интегрирована с Защитником Windows — антивирусным решением Microsoft. Давайте посмотрим, как включить защиту Ransomware и как ее использовать.

Что такое защита от Ransomware в Windows 10?

Защитник Windows предлагает лучшую защиту для наших самых важных файлов, чтобы вирусы Ransomware не могли захватить и зашифровать их. Новая функция в Windows Defender позволяет вам вводить дополнительный уровень защиты и распространять его на все ваши библиотеки (документы, изображения, видео, музыку) и выбранные каталоги.

Защита заключается в том, что указанные библиотеки и каталоги отмечены как «защищенные». Никакие приложения или службы не могут изменять файлы из этих каталогов без согласия пользователя. Когда эта попытка будет предпринята, мы будем уведомлены о том, что приложение или служба пытаются изменить его и заблокированы. Мы можем разрешить приложению получать доступ, если мы знаем, что ничего плохого не произойдет. Однако без разрешения приложение не будет иметь доступа к данным из защищенных папок.

Таким образом, мы можем пометить ваши самые важные папки на диске самыми важными файлами, поэтому они будут защищены. Даже если вирус Ransomware входит в наш компьютер, он не сможет шифровать данные, защищенные Defender. Если мы не дадим наше согласие.

Как включить защиту Ransomware в Windows 10?

Этот параметр доступен после обновления Fall Creators Update, поэтому вы должны сначала обновить свою систему Windows 10. Когда вы это сделаете, следующий шаг — активировать опцию защиты каталога и выбрать папки для защиты.

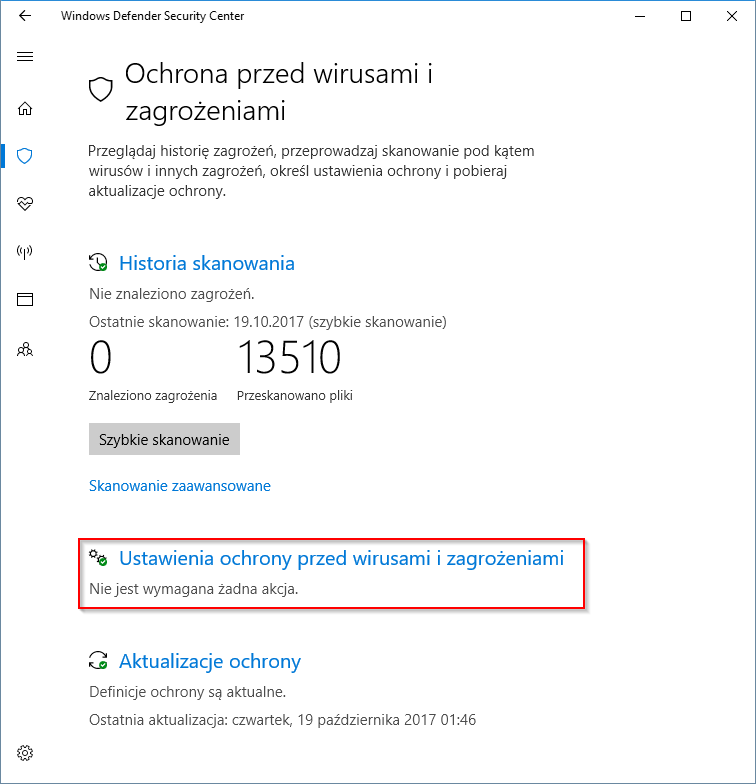

Для этого откройте меню «Пуск», а затем выполните поиск приложения под названием «Центр защиты Windows Defender». Откроется панель управления защитой Windows Defender. Нажмите ссылку «Настройки для защиты от вирусов и угроз».

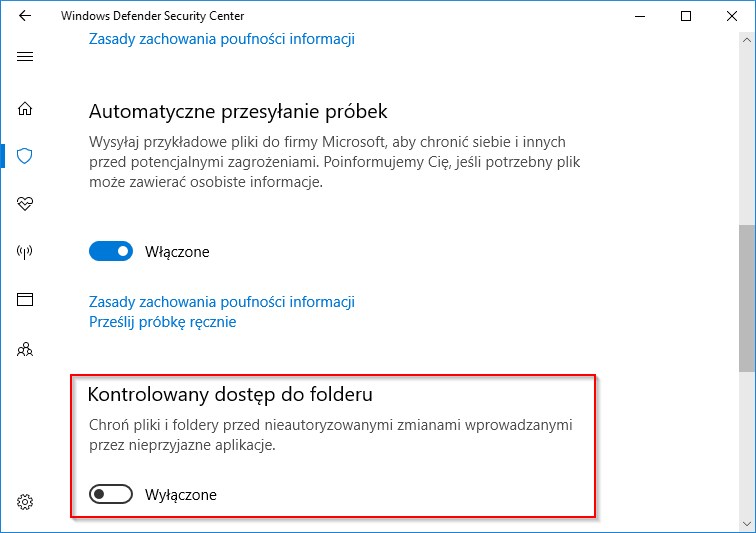

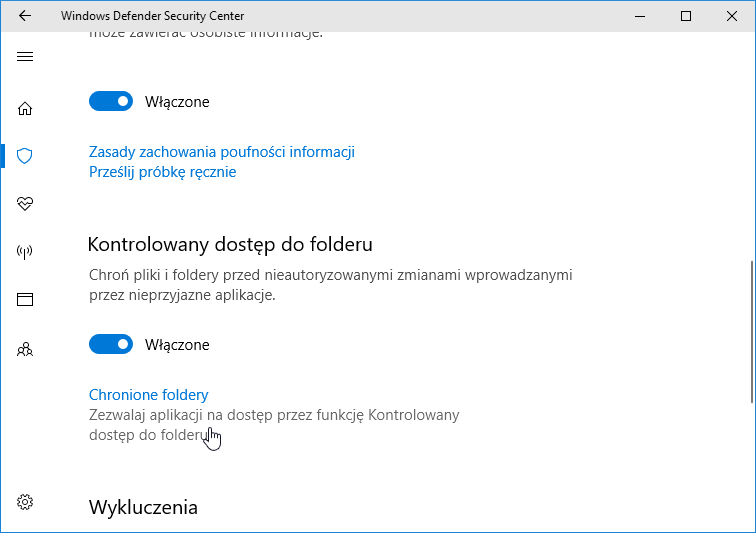

Перейдя к настройкам, загляните в список опций, названных Msgstr «Доступ к управляемым папкам». Включите его с помощью ползунка в положение «Включено».

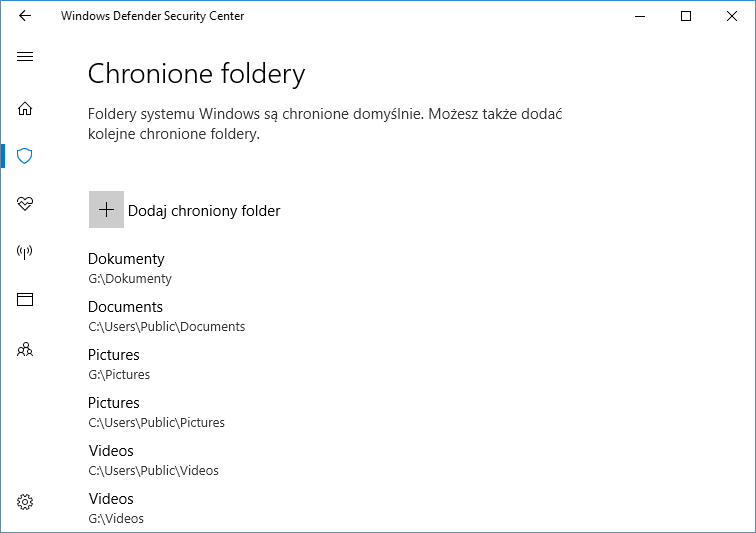

Если вы включите эту опцию, появятся дополнительные ссылки. Нажмите ссылку «Защищенные папки». Появится список папок, которые по умолчанию блокируются вышеупомянутой блокировкой изменений. По умолчанию это папки библиотек — Документы, Картинки, Видео, Музыка и т. Д. Вы можете добавить дополнительные папки для защиты в любое время. Для этого нажмите «Добавить защищенные папки».

Теперь вы можете указать следующие каталоги, которые будут защищены Защитником. Всякий раз, когда какое-либо приложение пытается создать там файлы или изменять или удалять существующие, Defender блокирует его. Без нашего согласия никаких изменений не будет.

Как разрешить приложению сохранять файлы в защищенных папках?

После включения этой опции вы можете заметить, что любая попытка сохранить, например, изображение в библиотеке «Изображения» из графической программы Photoshop, будет заблокирована. Чтобы иметь возможность сохранять файлы, вам необходимо добавить приложения, которые мы используем как доверенные.

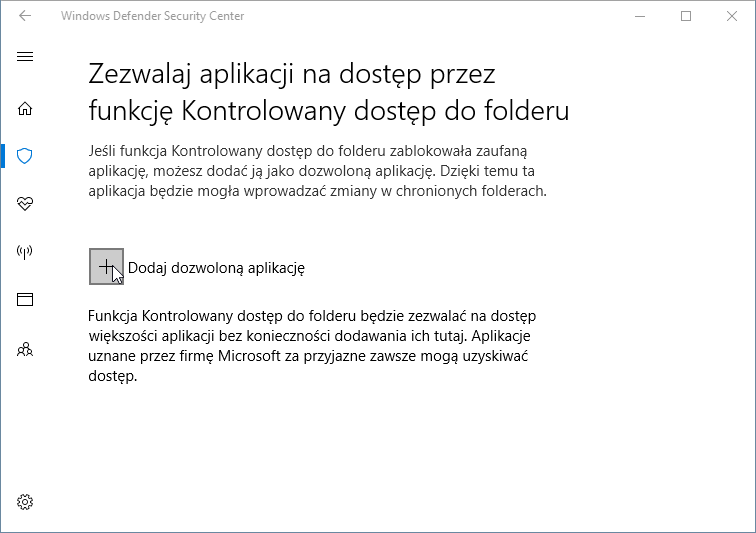

Для этого запустите Центр защиты Windows Defender и перейдите к настройкам защиты. Ссылка будет отображаться в разделе с контролируемым доступом «Разрешить доступ к приложению через функцию« Контролируемый доступ к папкам »).

Выберите этот параметр, затем нажмите кнопку «Добавить приложение». Теперь укажите файл .EXE из программы, которую вы хотите разрешить сохранять файлы (например, графическая программа типа Photoshop).

Вы должны добавить таким образом каждое приложение, которое вы хотите сохранить или отредактировать файлы из защищенных папок. В начале это может показаться раздражающим, но как только мы создадим правильный список, мы можем быть уверены, что ничего, кроме этих программ, не имеет доступа к нашим файлам.

Источник: master-gadgets.ru