Защита программного продукта — это комплекс мер, которые направлены на защиту программного продукта от несанкционированного приобретения, использования, распространения, коррекции, изучения и формирования аналогов.

Введение

Программные продукты, как и компьютерные базы данных, считаются предметом интеллектуального труда профессионалов высокой квалификации. Процесс формирования и реализации программных продуктов характерен наличием существенных материальных и трудовых затрат, и он базируется на применении наукоемких технологий и инструментов, требующих использования соответствующего уровня дорогостоящей вычислительной техники.

Это все подразумевает необходимость принятия мер, защищающих интересы разработчиков программных продуктов и проектировщиков компьютерных баз данных от несанкционированного их использования. Программное обеспечение выступает как объект защиты также и по причине сложности и трудоемкости восстановления его работоспособности, а также по той причине, что оно является основой информационных систем.

Защита программ и данных: лекция 9 «Программные закладки. Модели взаимодействия с системой»

Сдай на права пока

учишься в ВУЗе

Вся теория в удобном приложении. Выбери инструктора и начни заниматься!

Защита программного продукта

Защита программных продуктов призвана реализовать осуществление следующих целей:

- Пресечение возможности несанкционированного доступа к программным продуктам или их преднамеренного разрушения и хищения.

- Блокировка возможности несанкционированного копирования (тиражирования) программных продуктов.

Программным продуктам и базам данных необходимо обеспечить защиту от следующих возможных зловредных воздействий:

- людей, способных похитить машинные носители и документацию программных продуктов, нарушить работоспособность программного продукта и т. д;

- аппаратных средств, которые при подключении к компьютеру способны считывать программы и данные или их физически уничтожить;

- специальных программ, которые способны привести программный продукт или базу данных в нерабочее состояние (к примеру, вирусное заражение), а также способны обеспечить несанкционированное копирование программного продукта и базы данных и так далее.

Наиболее простым и доступным методом защиты программного продукта и базы данных может считаться ограничение доступа. Контроль доступа к программному продукту и базе данных может быть организован следующими методами:

«Защита программного продукта»

Готовые курсовые работы и рефераты

Решение учебных вопросов в 2 клика

Помощь в написании учебной работы

- Установка парольной защиты программного продукта при его пуске.

- Применение ключевой дискеты для запуска программного продукта.

- Введение ограничений для программных продуктов или данных, функций обработки, которые доступны пользователям и другие.

Можно также использовать и криптографические способы защиты информации баз данных или основных программных модулей.

Программные системы защиты от несанкционированного копирования способны предотвратить нелицензионное использование программных продуктов и баз данных. Программа начинает исполняться лишь после того, как будет опознан некоторый уникальный не копируемый ключевой элемент. В качестве такого ключевого элемента можно использовать:

Современные методы защиты данных вместе с Commvault

- дискету, на которой записан не подлежащий копированию ключ,

- некоторые характеристики аппаратного обеспечения компьютера,

- специализированное устройство (электронный ключ), которое подключается к компьютеру и служит для выдачи опознавательного кода.

Программные системы защиты от копирования программных продуктов реализуют следующие функции:

- осуществление идентификации среды, из которой будет запущен программный продукт,

- установка соответствия среды, из которой была запущена программа, той среде, для которой имеется разрешение санкционированного запуска,

- реагирование необходимым образом на запуск из несанкционированной среды,

- регистрация санкционированного копирования.

Идентификация среды компьютера может быть обеспечена следующими методами:

- закреплением местоположения программного продукта на жестком магнитном диске (так называемые неперемещаемые программы),

- привязкой к номеру BIOS (расчет и запоминание, а затем проверка при запуске контрольной суммы системы),

- привязкой к аппаратному (электронному) ключу, который должен вставляться в порт ввода-вывода, и другие.

Существуют также и правовые методы защиты программных продуктов и баз данных, которые состоят из следующих моментов:

- патентной защиты,

- использование закона о производственных секретах,

- использование лицензионных соглашений и контрактов,

- соблюдение закона об авторских правах.

Существуют две категории авторских прав, а именно:

- экономические права, которые предоставляют их обладателям право на получение экономических выгод от продажи или применения программных продуктов и баз данных.

- моральные права, которые обеспечивают защиту личности автора в его произведении.

В ряде цивилизованных стран несанкционированное копирование программ с целью продажи или бесплатного распространения определяется как государственное преступление, и может караться штрафом или даже тюремным заключением. Однако, к сожалению, само по себе авторское право не способно обеспечить защиту новой идеи, концепции, методологии и технологии разработки программных продуктов, что означает необходимость дополнительных мер их защиты. Патентная защита может установить приоритет в проектировании и применении новых подходов или методов, использованных при разработке программного продукта, удостоверяет их оригинальность.

Статус производственного секрета для программного продукта способен ограничить круг лиц, которые знакомы или допущены к его эксплуатации, а также может определить меру их ответственности за разглашение секретов. К примеру, применяется парольный доступ к программе или базе данных, вплоть до паролей на использование отдельных режимов работы, таких как, чтение, запись, корректировка и тому подобное. Программные продукты, как любые материальные объекты большой стоимости, следует охранять от кражи и преднамеренных разрушений.

Источник: spravochnick.ru

Системы защиты программного обеспечения

Канафеев, Р. И. Системы защиты программного обеспечения / Р. И. Канафеев. — Текст : непосредственный // Молодой ученый. — 2019. — № 21 (259). — С. 34-36. — URL: https://moluch.ru/archive/259/59688/ (дата обращения: 24.06.2023).

Несмотря на наличие всего комплекса законодательных и правовых мер по защите авторских и смежных прав на интеллектуальную собственность, ситуация с пиратским рынком программного обеспечения (ПО) оставляет желать лучшего. Согласно исследованиям компании, IDC Inc., занимающейся изучением мирового рынка информационных технологий и телекоммуникаций, уровень пиратства в России в 2015 г. составил 62 % [1]. Несмотря на то, что эта цифра каждый год снижается, для производителей коммерческого ПО это означает огромную недополученную прибыль. Подобная проблема существует не только на отечественном рынке, но и во всем мире. Для ее устранения используются различные системы защиты программного обеспечения (СЗПО), которые получили широкое распространение и находятся в процессе постоянного развития, благодаря глубокой интеграции информационных технологий в общество. Необходимость использования СЗПО обусловлена рядом причин, среди которых может быть: заимствование кода программы, являющейся интеллектуальной собственностью автора, для написания аналогов продукта; несанкционированная модификация программы, с целью внедрения в ее код вредоносного ПО; незаконное копирование и распространение ПО и т. п.

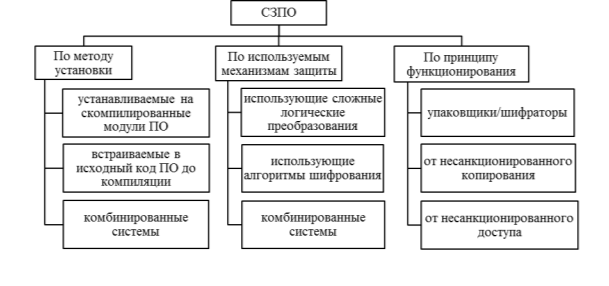

Существующие СЗПО можно классифицировать по ряду признаков, среди которых можно выделить: метод установки, использование различных механизмов защиты и принцип функционирования (рис. 1).

Существующие СЗПО можно классифицировать по ряду признаков, среди которых можно выделить: метод установки, использование различных механизмов защиты и принцип функционирования (рис. 1).

Рис. 1. Классификация СЗПО

Системы защиты (СЗ), устанавливаемые на скомпилированные модули ПО, наиболее популярны, поскольку производитель легко может защитить уже готовый программный продукт (ПП). Однако стойкость этих систем невелика, так как для обхода защиты достаточно определить точку завершения работы «конверта» защиты и передачи управления защищенной программе, а затем принудительно сохранить ее в незащищенном виде.

Системы, встраиваемые в исходный код ПО до компиляции, неудобны для производителя ПО, так как возникает необходимость обучать персонал работе с программным интерфейсом СЗ с вытекающими отсюда денежными и временными затратами. Кроме того, усложняется процесс тестирования ПО и снижается его надежность, так как кроме самого ПО ошибки может содержать API СЗ или процедуры его использующие. Однако такие системы являются более стойкими к атакам, поскольку здесь исчезает четкая граница между СЗ и ПО как таковым [2–4].

Все же разумнее будет использовать комбинированные СЗ, включающие в себя механизмы защиты как систем, устанавливаемых на скомпилированные модули ПО, так и систем, встраиваемых в исходный код ПО до компиляции. Они максимально затрудняют анализ и дезактивацию своих защитных модулей.

СЗ, использующие сложные логические преобразования, применяют различные методы и приёмы, ориентированные на затруднение изучения программного кода алгоритмов СЗ и защищаемого ПО. Этот тип СЗ наименее стоек к атакам, так как для преодоления защиты достаточно проанализировать логику процедур проверки и должным образом их модифицировать [2].

Более стойкими являются системы, использующие криптографические алгоритмы. Для дезактивации защиты таких систем необходимо определение ключа дешифрации ПО. Однако выполнить данную задачу не всегда возможно. Например, взлом будет невозможен в случае использования злоумышленником системы с малой вычислительной мощностью. В случае же успешного взлома криптоалгоритма, зашифрованная информация к этому моменту уже может потерять свою актуальность.

Самыми стойкими к атакам являются системы, включающие в себя основные защитные механизмы двух предыдущих типов систем.

К основным защитным механизмам, используемым комбинированными системами, относятся:

- Запутывание программного кода — используются неупорядоченные переходы в различные части кода, внедряются ложные процедуры — «пустышки», холостые циклы, искажается количество реальных параметров процедур программы и т. п.

- Мутация — формируются таблицы соответствия операндов-синонимов, которые при каждом запуске программы по определенной схеме или случайным образом заменяют их друг на друга; также возможны случайные изменения в структуре программы.

- Компрессия данных — программа упаковывается, а затем (по мере выполнения) распаковывается.

- Шифрование данных — программа шифруется, а затем (по мере выполнения) расшифровывается.

- Защита от дизассемблирования — используются различные приемы, направленные на предотвращение дизассемблирования в пакетном режиме.

- Защита от отладки — используются различные приемы, направленные на усложнение отладки программы.

- Эмуляция процессоров и операционных систем (ОС) — создается виртуальный процессор и/или ОС и программа-переводчик из системы команд IBM в систему команд созданного процессора или ОС. После такого перевода данное ПО может выполняться только при помощи эмулятора, что резко затрудняет исследование исходного алгоритма.

- Нестандартные методы работы с аппаратным обеспечением — модули СЗ, минуя процедуры ОС, обращаются к аппаратуре ЭВМ и используют малоизвестные или недокументированные возможности системы.

Литература:

Основные термины (генерируются автоматически): система, API, IBM, IDC, исходный код, мера выполнения, программное обеспечение, система команд.

Источник: moluch.ru

МЕТОДЫ ЗАЩИТЫ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ (ПРОГРАММ ДЛЯ ЭВМ В ИНФОРМАЦИОННОЙ СРЕДЕ

Анализ законодательства позволяет сделать вывод, что с распространением сетей очевидным недостатком стала проблема распространения образов дисков и серийных номеров по сети. Автор также отмечает, что в настоящий момент метод используется только в совокупности одним или более других методов.

Анализ законодательных актов, также позволяет сделать вывод, что с распространением персональных компьютеров в быту всё популярнее стало переводить данные из аналогового или физического вида (компакт- диски, трансляции по телевидению, и др.) в цифровой формат (так называемый риппинг).

Ключевые слова: программное обеспечение; копирования; незаконное использования; воспроизведения; коммерческое использования; интеллектуальная собственность.

Программа для ЭВМ (программное обеспечение) — представленная в объективной форме совокупность данных и команд, предназначенных для функционирования ЭВМ и других компьютерных устройств в целях получения определенного результата, включая подготовительные материалы, полученные в ходе разработки программы для ЭВМ, и порождаемые ею аудиовизуальные отображения.

Методы защиты программного обеспечения (программ для ЭВМ) в информационной среде условно можно разделить на три типа:

— Защита программного обеспечения — комплекс мер, направленных на защиту программного обеспечения от несанкционированного приобретения, использования, распространения, модифицирования, изучения и воссоздания аналогов.

— Защита от несанкционированного использования программ — система мер, направленных на противодействие нелегальному использованию программного обеспечения. При защите могут применяться организационные, юридические, программные и программно-аппаратные средства.

— Защита от копирования к программному обеспечению применяется редко, в связи с необходимостью его распространения и установки на компьютеры пользователей. Однако, от копирования может защищаться лицензия на приложение (при распространении на физическом носителе) или его отдельные алгоритмы.

Не углубляясь в технические детали необходимо рассмотреть существующие виды защиты программного обеспечения в информационной среде, так как для понимания данного вопроса для правильного понимания всей темы защиты авторских и смежных прав необходимо и понимание того, какие процессы происходят в одном из крупнейших сегментов авторского права.

Существуют следующие виды защиты программного обеспечения:

— Локальная программная защита — требование ввода серийного номера (ключа) при установке/запуске программного обеспечения. История этого метода началась тогда, когда приложения распространялись только на физических носителях (компакт-дисках). На коробке с диском был напечатан серийный номер, подходящий только к данной копии программы.

— Сетевая программная защита делится на локальную — сканирование сети исключает одновременный запуск двух программ с одним регистрационным ключом на двух персональных компьютерах в пределах одной локальной сети и глобальную — если программа работает с каким-то централизованным сервером и без него бесполезна (например, серверы обновлений антивирусов, серверы обновления правовых программ, таких как Гарант, Консультант Плюс, антивирус Касперского).

— Защита при помощи компакт-дисков — программа может требовать оригинальный компакт-диск. Как правило, этот способ защиты применяется для защиты программ, записанных на этом же компакт-диске, являющимся одновременно ключевым;

— Защита при помощи электронных ключей — вставленный в один из портов компьютера (с интерфейсом USB, LPT или COM) носитель, содержащий ключевые данные, называемые также лицензией, записанные в него разработчиком;

— Привязка к параметрам компьютера и активация — привязка к информации о пользователе/серийным номерам компонентов его компьютера и последующая активация программного обеспечения в настоящий момент используется достаточно широко. В процессе установки программное обеспечение подсчитывает код активации — контрольное значение, однозначно соответствующее установленным комплектующим компьютера и параметрам установленной программы. Это значение передается разработчику программы.

— Защита программ от копирования путём переноса их в сеть Интернет — стремительно набирающий популярность метод защиты, который заключается в предоставление функционала программ (всего или части), как сервиса онлайн, в сети Интернет. При этом код программы расположен и исполняется на сервере, доступном в глобальной сети.

— Защита кода от анализа — средства защиты непосредственно кода приложения от анализа и использования в других программах. В частности, применяются обфускаторы — программы для запутывания кода с целью защиты от его анализа, модификации и несанкционированного использования.

— Защита программного обеспечения на мобильных платформах. Способы защиты программного обеспечения для мобильных платформ от копирования обычно основываются на невозможности рядового пользователя считывать/изменять хранящиеся в постоянном запоминающем устройстве (ПЗУ) аппарата данные.

Согласно ГК РФ, программы ЭВМ и базы данных приравнивается к литературным произведениям, и их защита регулируется авторским законодательством, однако, в контексте защиты программного обеспечения как объекта интеллектуальной собственности, к программам ЭВМ применима как лицензия, так и патент, так как зачастую программы ЭВМ имеют инновационный характер и сложный технологический процесс разработки, поэтому авторское законодательство, порой, не может с учётом всех аспектов обеспечить должный уровень правовой защиты данным результатам интеллектуальной деятельности. Но, чтобы обезопасить программу ЭВМ от незаконного использования (воспроизведения, коммерческого использования, сдачи в прокат или импорта произведения) правовых средств, порой, недостаточно, так как эти средства в сфере защиты интеллектуальной собственности известны неповоротливой и абсолютно негибкой процедурой осуществления их на практике. Ведь от момента обнаружения факта нарушения авторских прав до конечного решения судебных инстанций может пройти от нескольких месяцев до нескольких лет судебных тяжб, которые в свою очередь также требуют затрат средств и времени.

Конечно же, серьёзным продуктам требовалась защита превентивного характера, которая пресекала бы действия злоумышленника ещё на стадии подготовки, но образовалась проблема незаконного копирования произведений задолго до появления цифровых технологий. Механические пианино (пианолы), популярные в начале XX века, использовали перфоленту для управления клавишами.

Проблема вновь возникла с появлением аудио-магнитофонов, а затем видеомагнитофонов. В США это привело к так называемому делу Betamax, в котором студия Universal пыталась запретить Sony производить видеомагнитофоны с возможностью записи. Дело разрешилось в пользу Sony, создав прецедент, согласно которому производство таких систем призналось законным, так как помимо нелегальных применений, таких как, создание нелегальных копий фильмов, транслируемых по телевидению, имеют существенные легальные применения, например, запись телепередач для последующего их просмотра в более удобное для пользователя время — данное применение также было признано добросовестным использованием в ходе судебного разбирательства.

С распространением персональных компьютеров в быту всё популярнее стало переводить данные из аналогового или физического вида (компакт-диски, трансляции по телевидению, и др.) в цифровой формат (так называемый риппинг). В совокупности с большим распространением Интернета и файлообменных сетей это привело к увеличению объёмов нелегального распространения результатов интеллектуальной деятельности до небывалых размеров, ситуация требовала внедрение новых мер по защите авторских прав.

Список литературы

1. Гражданский кодекс Российской Федерации (часть четвертая) от 18.12.2006 N 230-ФЗ (с изм. и доп., вступающими в силу в 2015 г.) // СЗ РФ, 25.12.2006, N 52

2. Валерий Мильгром Дело BETAMAX: Ещё 11 лет спустя, или от NAPSTER’А до GROKSTER’А, 2006

3. Зенин И.А., Мешкова К.М. Свободная лицензия в сети Интернет // Информационное право. 2011. № 4.

4. Середа С.А. Процедура разработки систем программно-технической защиты программного обеспечения // Инновации в процессе обучения: Сборник научных трудов Академического Совета МЭСИ. — М. 2004 — С. 160-173.

5. Щербачева Л.В. Проблемы формирования норм права на результаты интеллектуальной деятельности в ЭВМ. Вестник Московского университета МВД России. — М. № 6 2014 — С. 104-107.

Источник: izron.ru