Подготовить доклад на тему: «Общие сведения и особенности работы антивирусной программы [Название антивирусной программы]» (Название антивирусной программы выбрать согласно своему варианту из Вариантов заданий к работе). Изучить антивирусный пакет Антивирус Касперского. Подготовить отчет по лабораторной работе.

- Сканирование папок на наличие вирусов:

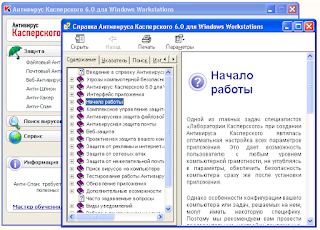

- Двойным щелчком на значке антивируса на панели индикации открыть главное окно программы;

- Изучить содержимое окна: обратить внимание на дату последнего обновления антивирусной базы и дату последней полной проверки компьютера;

- В своей личной папке создать папку Подозрительные файлы и создать там 2 файла: Текстовый файл и ДокументMicrosoftWord. Имена файлов ввести согласно своему варианту по Вариантам задания к работе;

- Выбрав пункт в главном окне программы пункт Поиск вирусов и добавить в окно заданий папку Подозрительные файлы.

- Выполнить проверку папки. По завершению сканирования, используя кнопку «Сохранить как…», сохранить отчет с результатами проверки в папке Подозрительные файлы. Имя файла-отчета – Scan_Log.

- Закройте окно Поиск вирусов.

- Обновление антивирусной базы:

- В главном меню программы выберете пункт Сервис.

- Нажмите на пункт Обновление и, используя кнопку Обновить, осуществите обновление базы известных вирусов.

- По завершению обновления, используя кнопку «Сохранить как…», сохранить отчет об обновлении в папке Подозрительные файлы. Имя файла-отчета – Upd_Log.

- Закройте окно Обновление, и обратите внимание на пункт Дата выпуска сигнатур.

- Закройте окно Антивируса Касперского.

Принципы работы антивируса

- Название и цель лабораторной работы;

- Доклад на выбранную по варианту тему;

- Содержимое файла Scan_Log.txt по пункту 1 Порядка выполнения работы

- Содержание файла Upd_Log.txt по П.2 Порядка выполнения работы.

- Выводы.

Основы криптографической защиты информации

Для обеспечения защиты информации в настоящее время не существует какого-то одного технического приема или средства, однако общим в решении многих проблем безопасности является использование криптографии и криптоподобных преобразований информации.

Цель работы

Исследование основных методов криптографической зашиты информации.

Краткие сведения из теории

Криптография – обеспечивает сокрытие смысла сообщения с помощью шифрования и открытия его расшифрованием, которые выполняются по специальным алгоритмам с помощью ключей.

Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор только одного варианта из всех возможных для данного алгоритма.

ЭТО САМЫЙ ЛУЧШИЙ АНТИВИРУС НА ВАШЕМ ТЕЛЕФОНЕ #shorts

Криптоанализ – занимается вскрытием шифра без знания ключа (проверка устойчивости шифра).

Кодирование – (не относится к криптографии) – система условных обозначений, применяемых при передаче информации. Применяется для увеличения качества передачи информации, сжатия информации и для уменьшения стоимости хранения и передачи.

Криптографические преобразования имеют цель обеспечить недоступность информации для лиц, не имеющих ключа, и поддержание с требуемой надежностью обнаружения несанкционированных искажений.

Большинство средств защиты информации базируется на использовании криптографических шифров и процедур шифрования-расшифрования. В соответствии со стандартом ГОСТ 28147-89 под шифром понимают совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, задаваемых ключом и алгоритмом преобразования.

- алгоритм замены (подстановки) – символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены;

- алгоритм перестановки – символы шифруемого текста переставляются по определенному правилу в пределах некоторого блока этого текста;

- гаммирование – символы шифруемого текста складываются с символами некоторой случайной последовательности;

- аналитическое преобразование – преобразование шифруемого текста по некоторому аналитическому правилу (формуле).

Симметричные криптосистемы

Шифры перестановки

В шифрах средних веков часто использовались таблицы, с помощью которых выполнялись простые процедуры шифрования, основанные на перестановке букв в сообщении. Ключем в данном случае является размеры таблицы. Например, сообщение “Неясное становится еще более непонятным” записывается в таблицу из 5 строк и 7 столбцов по столбцам.

| Н | О | Н | С | Б | Н | Я |

| Е | Е | О | Я | О | Е | Т |

| Я | С | В | Е | Л | П | Н |

| С | Т | И | Щ | Е | О | Ы |

| Н | А | Т | Е | Е | Н | М |

Для получения шифрованного сообщения текст считывается по строкам и группируется по 5 букв:

НОНСБ НЯЕЕО ЯОЕТЯ СВЕЛП НСТИЩ ЕОЫНА ТЕЕНМ

В верхней строке левой таблицы записан ключ, а номера под буквами ключа определены в соответствии с естественным порядком соответствующих букв ключа в алфавите. Если в ключе встретились бы одинаковые буквы, они бы нумеровались слева направо. Получается шифровка: СНЯНН БОЯЕТ ЕООЕЕ ПНЯВЛ СЩОЫС ИЕТЕН МНТЕА.

Для обеспечения дополнительной скрытности можно повторно шифровать сообщение, которое уже было зашифровано. Для этого размер второй таблицы подбирают так, чтобы длины ее строк и столбцов отличались от длин строк и столбцов первой таблицы. Лучше всего, если они будут взаимно простыми.

Кроме алгоритмов одиночных перестановок применяются алгоритмы двойных перестановок. Сначала в таблицу записывается текст сообщения, а потом поочередно переставляются столбцы, а затем строки. При расшифровке порядок перестановок был обратный. Пример данного метода шифрования показан в следующих таблицах:

В результате перестановки получена шифровка АЗЮЖЕ_СШГТООИПЕР. Ключом к шифру служат номера столбцов 2413 и номера строк 4123 исходной таблицы.

Число вариантов двойной перестановки достаточно быстро возрастает с увеличением размера таблицы: для таблицы 3 х 3 их 36, для 4 х 4 их 576, а для 5*5 их 14400.

Похожие:

|

Учебно-методический комплекс дисциплины «информационные технологии управления» Учебно-методический комплекс дисциплины составлен в соответствии с требованиями государственного образовательного стандарта высшего. |

|

Учебно-методический комплекс дисциплины «Финансовые информационные технологии» Учебно-методический комплекс составлен в соответствии с требованиями государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «Бухгалтерские информационные технологии» Учебно-методический комплекс составлен в соответствии с требованиями государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «Бухгалтерские информационные технологии» Учебно-методический комплекс составлен в соответствии с требованиями государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «Экономика» Профиль подготовки информационно-измерительная техника и технологии информационные системы и технологии |

|

Учебно-методический комплекс дисциплины «Информационные технологии в налогообложении» Учебно-методический комплекс составлен в соответствии с требованиями федерального государственного образовательного стандарта высшего. |

|

Учебно-методический комплекс по дисциплине информационные технологии. Рабочей программы учебной дисциплины «информационные технологии в профессиональной деятельности» 4 |

|

Учебно-методический комплекс составлен на основании требований государственного. Учебно-методический комплекс дисциплины обсуждена на заседании кафедры Информационные системы управления «29» июня 2011 г |

|

Учебно-методический комплекс по дисциплине информационные технологии в бухгалтерском учете При разработке учебно – методического комплекса учебной дисциплины в основу положены |

|

Учебно-методический комплекс дисциплины «информационные системы в экономике» Учебно-методический комплекс составлен в соответствии с требованиями государственного образовательного стандарта высшего профессионального. |

Вы можете разместить ссылку на наш сайт:

Источник: filling-form.ru

Учебно-методический комплекс дисциплины «информационные технологии управления»

Подготовить доклад на тему: «Общие сведения и особенности работы антивирусной программы [Название антивирусной программы]» (Название антивирусной программы выбрать согласно своему варианту из Вариантов заданий к работе). Изучить антивирусный пакет Антивирус Касперского. Подготовить отчет по лабораторной работе.

- Сканирование папок на наличие вирусов:

- Двойным щелчком на значке антивируса на панели индикации открыть главное окно программы;

- Изучить содержимое окна: обратить внимание на дату последнего обновления антивирусной базы и дату последней полной проверки компьютера;

- В своей личной папке создать папку Подозрительные файлы и создать там 2 файла: Текстовый файл и ДокументMicrosoftWord. Имена файлов ввести согласно своему варианту по Вариантам задания к работе;

- Выбрав пункт в главном окне программы пункт Поиск вирусов и добавить в окно заданий папку Подозрительные файлы.

- Выполнить проверку папки. По завершению сканирования, используя кнопку «Сохранить как…», сохранить отчет с результатами проверки в папке Подозрительные файлы. Имя файла-отчета – Scan_Log.

- Закройте окно Поиск вирусов.

- Обновление антивирусной базы:

- В главном меню программы выберете пункт Сервис.

- Нажмите на пункт Обновление и, используя кнопку Обновить, осуществите обновление базы известных вирусов.

- По завершению обновления, используя кнопку «Сохранить как…», сохранить отчет об обновлении в папке Подозрительные файлы. Имя файла-отчета – Upd_Log.

- Закройте окно Обновление, и обратите внимание на пункт Дата выпуска сигнатур.

- Закройте окно Антивируса Касперского.

- Название и цель лабораторной работы;

- Доклад на выбранную по варианту тему;

- Содержимое файла Scan_Log.txt по пункту 1 Порядка выполнения работы

- Содержание файла Upd_Log.txt по П.2 Порядка выполнения работы.

- Выводы.

Основы криптографической защиты информации

Для обеспечения защиты информации в настоящее время не существует какого-то одного технического приема или средства, однако общим в решении многих проблем безопасности является использование криптографии и криптоподобных преобразований информации.

Цель работы

Исследование основных методов криптографической зашиты информации.

Краткие сведения из теории

Криптография – обеспечивает сокрытие смысла сообщения с помощью шифрования и открытия его расшифрованием, которые выполняются по специальным алгоритмам с помощью ключей.

Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор только одного варианта из всех возможных для данного алгоритма.

Криптоанализ – занимается вскрытием шифра без знания ключа (проверка устойчивости шифра).

Кодирование – (не относится к криптографии) – система условных обозначений, применяемых при передаче информации. Применяется для увеличения качества передачи информации, сжатия информации и для уменьшения стоимости хранения и передачи.

Криптографические преобразования имеют цель обеспечить недоступность информации для лиц, не имеющих ключа, и поддержание с требуемой надежностью обнаружения несанкционированных искажений.

Большинство средств защиты информации базируется на использовании криптографических шифров и процедур шифрования-расшифрования. В соответствии со стандартом ГОСТ 28147-89 под шифром понимают совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, задаваемых ключом и алгоритмом преобразования.

- алгоритм замены (подстановки) – символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены;

- алгоритм перестановки – символы шифруемого текста переставляются по определенному правилу в пределах некоторого блока этого текста;

- гаммирование – символы шифруемого текста складываются с символами некоторой случайной последовательности;

- аналитическое преобразование – преобразование шифруемого текста по некоторому аналитическому правилу (формуле).

Симметричные криптосистемы

Шифры перестановки

В шифрах средних веков часто использовались таблицы, с помощью которых выполнялись простые процедуры шифрования, основанные на перестановке букв в сообщении. Ключем в данном случае является размеры таблицы. Например, сообщение “Неясное становится еще более непонятным” записывается в таблицу из 5 строк и 7 столбцов по столбцам.

| Н | О | Н | С | Б | Н | Я |

| Е | Е | О | Я | О | Е | Т |

| Я | С | В | Е | Л | П | Н |

| С | Т | И | Щ | Е | О | Ы |

| Н | А | Т | Е | Е | Н | М |

Для получения шифрованного сообщения текст считывается по строкам и группируется по 5 букв:

НОНСБ НЯЕЕО ЯОЕТЯ СВЕЛП НСТИЩ ЕОЫНА ТЕЕНМ

В верхней строке левой таблицы записан ключ, а номера под буквами ключа определены в соответствии с естественным порядком соответствующих букв ключа в алфавите. Если в ключе встретились бы одинаковые буквы, они бы нумеровались слева направо. Получается шифровка: СНЯНН БОЯЕТ ЕООЕЕ ПНЯВЛ СЩОЫС ИЕТЕН МНТЕА.

Для обеспечения дополнительной скрытности можно повторно шифровать сообщение, которое уже было зашифровано. Для этого размер второй таблицы подбирают так, чтобы длины ее строк и столбцов отличались от длин строк и столбцов первой таблицы. Лучше всего, если они будут взаимно простыми.

Кроме алгоритмов одиночных перестановок применяются алгоритмы двойных перестановок. Сначала в таблицу записывается текст сообщения, а потом поочередно переставляются столбцы, а затем строки. При расшифровке порядок перестановок был обратный. Пример данного метода шифрования показан в следующих таблицах:

В результате перестановки получена шифровка АЗЮЖЕ_СШГТООИПЕР. Ключом к шифру служат номера столбцов 2413 и номера строк 4123 исходной таблицы.

Число вариантов двойной перестановки достаточно быстро возрастает с увеличением размера таблицы: для таблицы 3 х 3 их 36, для 4 х 4 их 576, а для 5*5 их 14400.

Похожие:

|

Учебно-методический комплекс дисциплины «информационные технологии. Учебно-методический комплекс составлен в соответствии с требованиями государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «Информационные технологии. Учебно-методический комплекс составлен в соответствии с требованиями федерального государственного образовательного стандарта высшего. |

|

Учебно-методический комплекс дисциплины «Информационные технологии. Учебно-методический комплекс составлен в соответствии с требованиями федерального государственного образовательного стандарта высшего. |

|

Учебно-методический комплекс дисциплины «Информационные технологии. Учебно-методический комплекс составлен в соответствии с требованиями федерального государственного образовательного стандарта высшего. |

|

Учебно-методический комплекс составлен на основании требований государственного. Учебно-методический комплекс дисциплины обсуждена на заседании кафедры Информационные системы управления «29» июня 2011 г |

|

Учебно-методический комплекс дисциплины «информационные технологии рынка ценных бумаг» Учебно-методический комплекс составлен в соответствии с требованиями Государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «информационные системы в экономике» Учебно-методический комплекс составлен в соответствии с требованиями государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «Информационные технологии» Контрольный экземпляр находится на кафедре бизнес-информатики и экономико-математических методов |

|

Учебно-методический комплекс дисциплина: квантитативная лингвистика. Программа дисциплины «квантитативная лингвистика и новые информационные технологии» 4 |

|

Учебно-методический комплекс по дисциплине сд. 08 Информационные. Учебно-методический комплекс по дисциплине «Информационные технологии в профессиональной деятельности» составлен в соответствии с. |

|

Учебно-методический комплекс дисциплины русский язык и культура речи. Учебно-методический комплекс дисциплины составлен в соответствии с требованиями государственного образовательного стандарта высшего. |

|

Учебно-методический комплекс дисциплины «компьютерные технологии в науке и технике» Учебно-методический комплекс составлен на основании требований федерального государственного образовательного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины информационные технологии. Управление персоналом (квалификация «менеджер»), утверждённого приказом Министерства образования и науки Российской Федерации от. |

|

Учебно-методический комплекс дисциплины опд. Ф. 7 Информационные. . |

|

Учебно-методический комплекс дисциплины «Компьютерные технологии» Учебно-методический комплекс составлен в соответствии с требованиями федерального государственного стандарта высшего профессионального. |

|

Учебно-методический комплекс дисциплины «Торговое оборудование» Учебно-методический комплекс дисциплины составлен в соответствии с требованиями государственного образовательного стандарта высшего. |

Источник: rykovodstvo.ru

Технологии электронного обучения

1. Убедитесь в том, что, Антивирус Касперского в данный момент загружен и работает, об этом символизирует иконка на системной панели в правом нижнем углу экрана. В зависимости от задачи, выполняемой антивирусом, картинка на ней может меняться. В дальнейшем в ходе лабораторных работ во время выполнения разных задач всегда обращайте внимание на вид этой иконки.

Дополнительно она служит для быстрого доступа к основным функциям антивируса: двойной щелчок левой клавишей мыши на ней вызывает главное окно интерфейса, а контекстное меню, открываемое щелчком правой клавиши мыши, позволяет сразу перейти на нужное окно интерфейса.

Откройте контекстное меню иконки Антивируса Касперского и ознакомьтесь с представленным здесь списком ссылок:

2. С помощью двойного щелчка на иконке откройте главное окно интерфейса Антивируса Касперского

3. В верхней правой части окна размещено две ссылки: Настройка и Справка. Первая используется для настройки антивируса, вторая — для вывода справочной системы.

Нажмите ссылку Справка

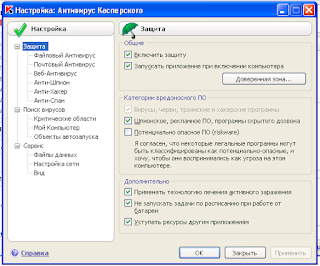

4. В главном окне нажмите ссылку Настройка, расположенную слева от Справка.

Открывшееся окно Настройка предназначено для настройки параметров работы антивируса.

5. Изучите настройки антивируса. Какие по вашему мнению для эффективной работы антивируса лучше произвести настройки?

По интересующим вопросам обратитесь к разделу Справка.

Сохраните ваши настройки

6. Зайдите в раздел поиска вирусов нажав на кнопку в контекстном меню

Произведите выбор объектов для проверки нажав на кнопку «Добавить» и «Удалить».

Произведите поиск вирусов нажав на кнопку «Поиск вирусов».

7. При окончании поиска изучите файл отчета поиска.

Задание № 2

1. Чтобы проверить насколько эффективно работает антивирус создайте текстовый файл.

2. В текстовый файл вставьте строку с кодом вируса.

Сохраните файл.

Если вы произвели правильные настройки антивируса, то он мгновенно должен отреагировать на созданный вами файл.

Задание № 3

1. Откройте ваш текстовый процессор.

2. Произведите настройки вашего текстового процессора от макровирусов установив высокую степень защиты. Для этого зайдите в Параметры -> Безопасность.

Задание № 4

Подготовьте доклад и презентацию на тему: «Общие сведения и особенности работы антивирусной программы [Название антивирусной программы]». Название антивирусной программы выбрать согласно своему варианту из вариантов заданий к работе.

Источник: boika95.blogspot.com