Что такое » snmptrap.exe » ?

В нашей базе содержится 108 разных файлов с именем snmptrap.exe . You can also check most distributed file variants with name snmptrap.exe. Чаще всего эти файлы принадлежат продукту Système d?exploitation Microsoft® Windows®. Наиболее частый разработчик — компания Microsoft Corporation. Самое частое описание этих файлов — Interruption SNMP. Совокупная оценка — 5( 5 ) (комментариев: 3 ). Это исполняемый файл.

Вы можете найти его выполняющимся в диспетчере задач как процесс snmptrap.exe.

Подробности о наиболее часто используемом файле с именем «snmptrap.exe»

Продукт: Système d?exploitation Microsoft® Windows® Компания: Microsoft Corporation Описание: Interruption SNMP Версия: 6.1.7600.16385 (win7_rtm.090713-1255) MD5: 6313f223e817cc09aa41811daa7f541d SHA1: e82089159a6ed6d11e308c88527ca636c43209af SHA256: d787061043beedb9386b048cb9e680e6a88a1cbae9bd4a8c0209155bfb76c630 Размер: 14336 Папка: C:WindowsSystem32 ОС: Windows 7 Частота: Высокая

Мониторинг SNMP Trap, отличие от «обычного» SNMP мониторинга

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем.

Процесс «snmptrap.exe» безопасный или опасный?

Загрузка диаграммы

100% файлов помечены как безопасные .

33% файлов помечены как системные .

Последний новый вариант файла «snmptrap.exe» был обнаружен 3561 дн. назад. В нашей базе содержится 25 шт. вариантов файла «snmptrap.exe» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

«snmptrap.exe» относится к системным файлам Microsoft Windows. Многие вредоносные программы для самомаскировки используют имена файлов системных процессов. Относитесь с подозрением к любому файлу с системным именем, который находится не в системной папке или содержит неверную информацию о версии. Корректный системный файл содержит полную информацию о версии от Microsoft.

Комментарии пользователей для «snmptrap.exe»

Текущим параметрам фильтрации удовлетворяют несколько файлов. Будут показаны комментарии ко всем файлам.

БЕЗОПАСНЫЙ оценка пользователя Simone98RC для файла C:WindowsSystem32snmptrap.exe

БЕЗОПАСНЫЙ оценка пользователя kajmik для файла C:WindowsSystem32snmptrap.exe

БЕЗОПАСНЫЙ оценка пользователя Don’t PlaY для файла C:WindowsSystem32snmptrap.exe

Добавить комментарий для «snmptrap.exe»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Настройка мониторинга ИБП (UPS) в сети по SNMP

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

Источник: systemexplorer.net

SNMP как средство управления сетями

(по материалам корпорации Microsoft)

Деятельность современных организаций тесно связана с использованием информационных технологий, будь то компьютер на рабочем месте менеджера мелкой фирмы или корпоративная сеть крупной компании — системного интегратора. И чем больше организация и чем важнее ее функции, тем выше требования к компьютерным системам, обеспечивающим выполнение этих функций, и тем дороже цена каждого сбоя в работе. Эффективность деятельности компании становится все более и более зависимой от качества работы ее компьютерного и телекоммуникационного оборудования.

Особенно остро встает вопрос о надежности и максимальной эффективности функционирования вычислительных сетей. Огромные убытки от сетевых неполадок, приводящих к потере данных, резкому падению производительности, блокировке серверов и другим неприятностям, несут банки, финансовые, транспортные и телекоммуникационные компании. Следовательно, особую актуальность приобретает проблема управления сетью.

Управление сетью — это комплекс мер и мероприятий, направленный на повышение эффективности функционирования сети, обнаружение и устранение сбоев в ее работе, правильное ее развитие и модернизацию, и сокращение затрат в конечном итоге. Принято разделять функции управления сетью на две группы:

Управление элементами сети:

- управление конфигурацией:

- регистрация устройств сети, их сетевых адресов и идентификаторов;

- определение параметров сетевой операционной системы и описание конфигурации элементов сети, а также протоколов сетевых взаимодействий;

- графическое отображение схемы сети.

- управление безопасностью:

- контроль доступа и управление полномочиями пользователей;

- контроль и управление параметрами межсетевого взаимодействия;

- защита от несанкционированного доступа извне;

- управление целостностью данных (архивированием и энергопитанием).

- управление ресурсами:

- регистрация лицензий и учет использования программных средств и сетевых ресурсов;

- управление приоритетами пользователей и прикладных задач.

- обработка сбоев:

- поиск, обнаружение, локализация и устранение неисправностей и ошибок;

- предупреждение и профилактика сбоев;

- наблюдение за кабельной системой;

- мониторинг удаленных сегментов и межсетевых связей.

- управление производительностью:

- сбор и анализ статистических данных о функционировании сети, анализ трафика;

- планирование и оценка эффективности использования ресурсов сети;

- анализ и интерпретация протоколов;

- планирование развития сети, управление сегментацией.

В настоящее время для управления сетями используются приложения, работающие на базе платформ сетевого управления, таких как системы HP OpenView фирмы Hewlett-Packard, NetView for AIX (IBM), SunNet Manager (Sun), Spectrum (Cabletron Systems), NetWare Management Systems (Novell) и другие разнообразные кросс-платформные средства управления.

В основе этих средств лежит использование протокола SNMP (Simple Network Management Protocol). Протокол SNMP предназначен для сбора и передачи служебной информации (status information) между различными компьютерами.

2. Определение SNMP

SNMP — это протокол из семейства TCP/IP (Протокол SNMP описан в RFC 1157). Первоначально он был разработан Сообществом Интернета (Internet community) для наблюдения и устранения неполадок в маршрутизаторах и мостах (bridges). SNMP позволяет наблюдать и передавать информацию о состоянии:

- компьютеров, работающих под управлением Windows NT;

- серверов LAN Manager;

- маршрутизаторов и шлюзов;

- мини-компьютеров или мэйнфреймов;

- терминальных серверов;

- концентраторов.

SNMP использует распределенную архитектуру, состоящую из систем управления (management systems) и агентов (agents). С помощью сервиса Microsoft SNMP компьютер, работающий под управлением Windows NT, может выдавать отчет о своем состоянии системе управления SNMP в сети, использующей протокол TCP/IP.

Сервис SNMP посылает информацию о состоянии одному или нескольким компьютерам по запросу или в случае, когда происходит важное событие, например компьютеру не хватает места на жестком диске.

2.1. Системы управления и агенты

SNMP позволяет наблюдать за различными компьютерами с помощью систем управления и агентов, как показано на рис. 1.

Система управления SNMP

Основная функция системы управления — запрос информации от агентов. Система управления (management system) — это любой компьютер, на котором работает программное обеспечение управления SNMP. Система управления может выполнять операции get, get-next и set.

- Операция get запрашивает какой-либо параметр, например количество доступного пространства на жестком диске.

- Операция get-next запрашивает следующую величину, используется для просмотра таблицы объектов.

- Операция set изменяет значение, используется редко, потому что большинство параметров доступны только для чтения и не могут быть изменены.

Агент SNMP

Основная функция агента SNMP заключается в выполнении операций set, инициированных системой управления. Агент — это любой компьютер, на котором работает соответствующее программное обеспечение SNMP, как правило, сервер или маршрутизатор. Сервис Microsoft SNMP — это программное обеспечение агента SNMP.

Единственная операция, которая может быть инициирована агентом, — trap. Эта операция сигнализирует системам управления о необычном событии, например о нарушении пароля.

2.2. Сервис Microsoft SNMP

Сервис Microsoft SNMP обеспечивает сервисы агента SNMP любому компьютеру, на котором работает программа управления SNMP (рис. 2). Сервис SNMP:

- обрабатывает запросы служебной информации от различных компьютеров;

- сообщает о важных событиях [ловушках (traps)] нескольким компьютерам, как только они происходят;

- использует имена узлов и их IP-адреса для идентификации компьютеров, которым посылает информацию и с которых получает запросы;

- может быть установлен и использован на любом компьютере, работающем под управлением Windows NT с протоколом TCP/IP;

- позволяет применять счетчики для наблюдения за TCP/IP, используя Performance Monitor.

Архитектурная модель SNMP

Сервис Microsoft SNMP написан с использованием интерфейса Windows Sockets. Это позволяет обращаться к нему из сетевых систем управления, созданных средствами этого интерфейса. Сервис SNMP посылает и принимает сообщения по протоколу UDP (порт 161) и использует IP для поддержки маршрутизации SNMP-сообщений.

SNMP позволяет применять дополнительные динамически подключаемые библиотеки агентов для поддержки других баз MIB. Сторонние производители могут разрабатывать собственные базы MIB для использования совместно с сервисом Microsoft SNMP. Microsoft SNMP включает модуль Microsoft Win32 (API SNMP администратора для упрощения разработки SNMP-приложений).

Таким образом, SNMP позволяет наблюдать за компьютерами, работающими под управлением Windows NT, и сигнализировать системам управления о происходящих событиях. Сервис Microsoft SNMP обеспечивает сервисы агентов, дополнительные библиотеки DLL и Win32 SNMP API администратора для упрощения разработки SNMP-приложений.

3. MIB

Информация, которую система управления запрашивает от агентов, хранится в специальной информационной базе данных MIB (Management Information Base).

MIB — это набор контролируемых объектов, предоставляющих информацию об устройствах сети, например о количестве активных сеансов или версиях сетевой операционной системы, работающей на компьютере. Главное то, что и агент SNMP, и база данных MIB одинаково интерпретируют контролируемые объекты. Таким образом, система управления с помощью базы данных MIB «знает», какую информацию можно запросить у агента и что характеризует тот или иной объект.

Сервис SNMP поддерживает Internet MIB II, LAN Manager MIB II, DHCP MIB и WINS MIB.

Internet MIB II

Internet MIB II — это расширение предыдущего стандарта Internet MIB I. Оно определяет 171 объект, необходимый для поиска неисправностей и анализа конфигурации (База данных Internet MIB II описана в RFC 1212 ).

LAN Manager MIB II

LAN Manager MIB II определяет приблизительно 90 объектов, которые включают такие элементы, как статистическая, сеансовая, пользовательская, регистрационная информация, и данные о совместно используемых ресурсах. К большинству объектов LAN Manager MIB II установлен доступ только для чтения, в связи с отсутствием обеспечения безопасности в SNMP.

DHCP MIB

Операционная система Windows NT 4.0 поставляется с DHCP MIB. Эта база определяет объекты наблюдения за активностью DHCP-сервера. Модуль Dhcpmib.dll автоматически устанавливается при установке сервиса DHCP Server. Он наблюдает около 14 параметров DHCP, например число полученных запросов DHCPDISCOVER, количество отказов или адресов, взятых в аренду клиентами.

WINS MIB

Windows NT 4.0 поставляется с WINS MIB. Эта база определяет объекты для наблюдения за активностью WINS-сервера. Модуль Winsmib.dll автоматически устанавливается при установке сервиса WINS Server. Он наблюдает приблизительно 70 параметров WINS, например число запросов, на которые удалось успешно ответить, количество неуспешных запросов или дату и время последнего сеанса тиражирования базы данных.

Дерево имен

Пространство имен MIB-объектов имеет иерархическую структуру. На рис. 3 видно, что оно организовано так, что каждому контролируемому объекту может соответствовать уникальное имя. Полномочия на управление частями пространства имен присваиваются отдельным организациям. Поэтому организации, в свою очередь, вправе назначать имена, не консультируясь с комитетом по Интернету.

Например, 1.3.6.1.4.1.77 является пространством имен, присвоенным LAN Manager. Поскольку 1.3.6.1.4.1.77 присвоено LAN Manager, корпорации Microsoft присвоено 1.3.6.1.4.1.311, и все новые базы MIB будут созданы на этой ветви. Microsoft вправе назначать имена объектам где угодно в рамках этого пространства имен.

Идентификатор объекта в иерархии записывается как последовательность меток, начинающихся в корне и заканчивающихся самим объектом. Метки разделены точками. Например, идентификатор объекта для MIB II приведен ниже.

А в следующей таблице — идентификатор объекта для LAN Manager MIB.

Пространство имен, используемое для идентификаторов объектов, — уникально и отделено от иерархического пространства имен, присвоенного именам UNIX-доменов.

4. Установка и конфигурирование сервиса SNMP

Для того чтобы использовать приложение сторонних производителей для наблюдения за компьютером, работающим под управлением Windows NT, необходимо установить и сконфигурировать сервис SNMP. Сервис SNMP также позволяет контролировать TCP/IP с помощью Performance Monitor.

4.1. Определение сообществ SNMP

Перед установкой SNMP вам необходимо определить сообщество (SNMP community) — группу, к которой принадлежат компьютеры с сервисом SNMP. Имя сообщества (community name) идентифицирует сообщество. Оно обеспечивает простейшую безопасность и контекстную проверку для агентов, получающих запросы и инициирующих прерывания (traps), и для систем управления, инициирующих запросы и обрабатывающих прерывания. Агент не примет запрос от системы управления, сконфигурированной за пределами его сообщества.

SNMP-агент может быть членом нескольких сообществ одновременно, что позволит ему связываться с администраторами SNMP различных сообществ. Например, на рис. 4 определены два сообщества — Public и Public2. Только агенты и администраторы — члены одного сообщества — могут связываться друг с другом.

- Agent1 может получать и посылать сообщения Manager2, потому что оба они являются членами сообщества Public2.

- Agent2, Agent3 и Agent4 могут получать и посылать сообщения Manager1, потому что все они являются членами сообщества Public, принятого по умолчанию.

4.2. Сбор информации

Приведенные ниже инструкция и рис. 5 показывают, как сервис SNMP реагирует на запросы системы управления.

- Система управления SNMP посылает запрос агенту, используя имя узла агента (или его IP-адрес).

Запрос отправляется приложением на UDP-порт 161.

Имя узла преобразуется в IP-адрес любым из доступных методов разрешения, включая файл HOSTS, DNS, WINS, широковещание или файл LMHOSTS.

- Формируется SNMP-пакет, содержащий следующую информацию:

- операцию get, get-next или set для одного или нескольких объектов;

- имя сообщества и другую проверочную информацию.

Пакет передается по сети агенту на UDP-порт 161.

- SNMP-агент получает пакет в свой буфер.

Проверяется имя сообщества. Если оно неправильное или пакет некорректный, он отвергается.

Если имя сообщества правильное, агент проверяет имя узла или IP-адрес отправителя. Агент должен быть уполномочен принимать пакеты от системы управления. В противном случае пакет отвергается.

Запрос передается соответствующей DLL.

Источник: compress.ru

SNMP протокол — принципы, безопасность, применение

Данная статья посвящена протоколу SNMP (Simple Network Management Protocol) — одному из протоколов модели OSI, который практически не был затронут в документации просторов RU-нета. Автор попытался заполнить этот вакуум, предоставив читателю почву для размышлений и самосовершенствования, касательно этого, возможно нового для Вас, вопроса. Этот документ не претендует на звание «документации для разработчика», а просто отражает желание автора, насколько это возможно, осветить аспекты работы с данным протоколом, показать его слабые места, уязвимости в системе «security», цели преследованные создателями и объяснить его предназначение.

Протокол SNMP был разработан с целью проверки функционирования сетевых маршрутизаторов и мостов. Впоследствии сфера действия протокола охватила и другие сетевые устройства, такие как хабы, шлюзы, терминальные сервера, LAN Manager сервера , машины под управлением Windows NT и т.д. Кроме того, протокол допускает возможность внесения изменений в функционирование указанных устройств.

Основными взаимодействующими лицами протокола являются агенты и системы управления. Если рассматривать эти два понятия на языке «клиент-сервер», то роль сервера выполняют агенты, то есть те самые устройства, для опроса состояния которых и был разработан рассматриваемый нами протокол. Соответственно, роль клиентов отводится системам управления — сетевым приложениям, необходимым для сбора информации о функционировании агентов. Помимо этих двух субъектов в модели протокола можно выделить также еще два: управляющую информацию и сам протокол обмена данными.

«Для чего вообще нужно производить опрос оборудования?» — спросите Вы. Постараюсь пролить свет на этот вопрос. Иногда в процессе функционирования сети возникает необходимость определить определенные параметры некоторого устройства, такие как , например, размер MTU, количество принятых пакетов, открытые порты, установленную на машине операционную систему и ее версию, узнать включена ли опция форвардинга на машине и многое другое. Для осуществления этого как нельзя лучше подходят SNMP клиенты.

Помимо сказанного выше рассматриваемый протокол обладает еще одной весьма важной особенностью, а именно возможностью модифицировать данные на агентах. Безусловно, было бы глупостью разрешить модификацию абсолютно любого параметра, но ,не смотря на это, и количество тех параметров, для которых допускается операция записи просто пугает. С первого взгляда это полностью опровергает всю теорию сетевой безопасности, но, если углубиться в вопрос, то становится ясно, что не все так запущено, как кажется с первого взгляда. «Волков бояться — в лес не ходить». Ведь при небольших усилиях администратора сети можно свести риск успешного завершения атаки к минимуму. Но этот аспект мы обсудим позже.

Internet MIB — база данных объектов для обеспечения диагностики ошибок и конфигураций. Включает в себя 171 объект (в том числе и объекты MIB I).

LAN manager MIB — база из 90 объектов — пароли, сессии, пользователи, общие ресурсы.

WINS MIB — база объектов, необходимых для функционирования WINS сервера (WINSMIB.DLL).

DHCP MIB — база объектов, необходимых для функционирования DHCP сервера (DHCPMIB.DLL), служащего для динамического выделения IP адресов в сети.

System — данная группа MIB II содержит в себе семь объектов, каждый из которых служит для хранения информации о системе (версия ОС, время работы и т.д.).

Interfaces — содержит 23 объекта, необходимых для ведения статистики сетевых интерфейсов агентов (количество интерфейсов, размер MTU, скорость передачи , физические адреса и т.д.) .

AT (3 объекта) — отвечают за трансляцию адресов. Более не используется. Была включена в MIB I. Примером использования объектов AT может послужить простая ARP таблица (более подробно об ARP протоколе можно почитать в статье «Нестандартное использование протокола ARP», которую можно найти на сайте www.uinc.ru в разделе «Articles» ) соответствия физических (MAC) адресов сетевых карт IP адресам машин. В SNMP v2 эта информация была перенесена в MIB для соответствующих протоколов.

IP (42 объекта) — данные о проходящих IP пакетах (количество запросов, ответов, отброшенных пакетов).

ICMP (26 объектов) — информация о контрольных сообщениях (входящие/исходящие сообщения, ошибки и т.д.).

TCP (19) — все, что касается одноименного транспортного протокола (алгоритмы, константы, соединения, открытые порты и т.п.).

UDP (6) — аналогично, только для UDP протокола (входящие/исходящие датаграммы, порты, ошибки).

EGP (20) — данные о трафике Exterior Gateway Protocol (используется маршрутизаторами, объекты хранят информацию о принятых/отосланных/отброшенных кардах).

Transmission — зарезервирована для специфических MIB.

SNMP (29) — статистика по SNMP — входящие/исходящие пакеты, ограничения пакетов по размеру, ошибки, данные об обработанных запросах и многое другое.

GetRequest — запрос у агента информации об одной переменной.

GetNextRequest — дает агенту указание выдать данные о следующей (в иерархии) переменной.

GetBulkRequest — запрос за получение массива данных. При получении такового, агент проверяет типы данных в запросе на соответствие данным из своей таблицы и цикле заполняет структуру значениями параметров: for(repeatCount = 1; repeatCount < max_repetitions; repeatCount++) Теперь представьте себе запрос менеджера на получение списка из сотни значений переменных , посланный в символьном виде, и сравните размер такового с размером аналогичного запроса в точечной нотации. Думаю, Вы понимаете, к чему привела бы ситуация, если бы символьные имена не преобразовывались вышеуказанным образом.

SetRequest — указание установить определенное значение переменой.

Кроме этого менеждеры могут обмениваться друг с другом информацией о своей локальной MIB. Такой тип запросов носит название InformRequest.

Приведу значения числовых констант для всех видов запросов:

#define SNMP_MSG_GET (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x0)

#define SNMP_MSG_GETNEXT (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x1)

#define SNMP_MSG_RESPONSE (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x2)

#define SNMP_MSG_SET (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x3)

/* PDU для SNMPv1 */

#define SNMP_MSG_TRAP (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x4)

/* PDU для SNMPv2 */

#define SNMP_MSG_GETBULK (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x5)

#define SNMP_MSG_INFORM (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x6)

#define SNMP_MSG_TRAP2 (ASN_CONTEXT | ASN_CONSTRUCTOR | 0x7)

Вот тут то мы сталкиваемся с еще одной интересной деталью, как видите для ловушке есть 2 числовые константы. На самом деле существует 2 основные версии протокола SNMP (v1 враждебной сети». Каким же образом мы можем совершить свое черное дело? В первую очередь предполагаем что мы знаем адрес шлюза сети. Согласно RFC, соединение системы управления с агентом происходит по 161-ому порту (UDP). Вспомним о том что для удачной работы необходимо знание группы.

Тут злоумышленнику на помощь приходит то, что зачастую администраторы оставляют значения (имена) групп, выставленные по умолчанию, а по умолчанию для SNMP существует две группы — «private» и «public». В случае если администратор не предусмотрел подобного развития событий, недоброжелатель может доставить ему массу неприятностей. Как известно, SNMP протокол является частью FingerPrintering.

При желании , благодаря группе system MIB II, есть возможность узнать довольно большой объем информации о системе. Чего хотя бы стоит read-only параметр sysDescr. Ведь зная точно версию программного обеспечения, есть шанс , используя средства для соответствующей ОС получить полный контроль над системой. Я не зря упомянул атрибут read-only этого параметра.

Ведь не порывшись в исходниках snmpd (в случае UNIX подобной ОС ), этот параметр изменить нельзя, то есть агент добросовестно выдаст злоумышленнику все необходимые для него данные. А ведь не надо забывать о том, что реализации агентов под Windows поставляются без исходных кодов, а знание операционной системы — 50% успеха атаки. Кроме того, вспомним про то, что множество параметров имеют атрибут rw (read-write), и среди таких параметров — форвардинг ! Представьте себе последствия установки его в режим «notForwarding(2)». К примеру в Linux реализации ПО для SNMP под название ucd-snmp есть возможность удаленного запуска скриптов на сервера, путем посылки соответствующего запроса. Думаю, всем понятно к чему могут привести «недоработки администратора».

б) злоумышленник находится на локальной машине. В таком случае вероятность увольнения админа резко возрастает. Ведь нахождение в одном сегменте сети дает возможность простым сниффингом отловить названия групп, а с ними и множество системной информации. Этого случая также касается все сказанное в пункте (а).

Перейдем к «практическим занятиям». Что же может на понадобиться. В первую очередь программное обеспечение. Его можно достать на http://net-snmp.sourceforge.net . Примеры я буду приводить для ОС Линукс, но синтаксис команд аналогичен Windows ПО.

Установка пакета стандартна:

gunzip udc-snmp-3.5.3.tar.gz

tar -xvf udc-snmp-3.5.3.tar

cd udc-snmp-3.5.3

./configure

make

make install

Запуск демона (агента)

После инсталяции Вам доступны программы:

snmpget

snmpset

snmpgetnext

snmpwalk

snmpbulkwalk

snmpcheck

snmptest

snmpdelta

snmpnetstat snmpstatus

snmptable

snmptrap

snmptranstat

и демон

snmptrapd

Посмотрим, как выглядят описанные выше операции на практике.

Запрос GetRequest реализует одноименная программа snmpget

Для получения необходимой информации выполним следующую команду:

На что сервер добросовестно сообщит нам:

system.sysDescr.0 = Hardware: x86 Family 6 Model 5 Stepping 0 AT/AT COMPATIBLE — Software: Windows NT Version 4.0 (Build Number: 1381 Uniprocessor Free )

(не правда ли — довольно содержательно), либо же

system.sysDescr.0 = Linux darkstar 2.4.5 #1 SMP Fri Aug 17 09:42:17 EEST 2001 i586

Прямо-таки — руководство по проникновению.

Допустим, мы хотим что-либо изменить в настройках агента. Проделаем следующую операцию:

и получим ответ:

Список объектов MIB II с атрибутами можно найти пойдя по ссылке, указанной в «Приложении».

Думаю, настало время рассмотреть SNMP на пакетном уровне. Этот пакет был отловлен сниффером NetXRay на сетевом интерфейсе агента:

Как видим — практика не далека от теории. Наблюдаем Request ID и параметры запроса. На полном скриншоте можно увидеть стек протоколов — от кадров Ethernet, через UDP доходим до самого Simple Network Management Protocol:

А этот пакет был получен с интерфейса менеджера:

Как видите, название группы абсолютно никак не шифруется (о чем в свою очередь говорит Protocol version number : 1). Хочется отметить, что согласно спецификации протокола, пакеты SNMP не имеют четко определенной длины. Существует ограничение сверху равное длине UDP сообщения, равное 65507 байт, в свою очередь сам пртокол накладывает другое максимальное значение — лишь 484 байта. В свою очередь не имеет установленного значения и длина заголовка пакета (headerLength).

Ну вот мы в общих чертах и ознакомились с протоколом SNMP. Что еще можно добавить к сказанному выше . Можно лишь дать пару советов сетевым администраторам, дабы уменьшить риск возникновения пролем с безопасностью сети. В первую очередь должное внимание следует уделить настройке файрволинга. Во-вторых — изменить установленные по умоланию имена групп.

Разумным было бы жестко зафиксировать адреса машин (менеджеров), с которых разрешается опрос агентов. На этом, считаю, статью можно и закончить. Хочется верить, что она показалась Вам интересной.

Авторизуйтесь для добавления комментариев!

Источник: bozza.ru

Snmptrap ловушка snmp что это за программа

SNMP (англ. Simple Network Management Protocol — простой протокол сетевого управления) — стандартный интернет-протокол для управления устройствами в IP-сетях на основе TCP/UDP. К поддерживающим SNMP устройствам относятся маршрутизаторы, коммутаторы, серверы, рабочие станции, принтеры, модемные стойки и другие. Протокол обычно используется в системах сетевого управления для контроля подключённых к сети устройств на предмет условий, которые требуют внимания администратора. Разберем специализированный инструментарий для работы с SNMP-протоколом: onesixtyone и snmpwalk.

Информация предоставлена исключительно в ознакомительных целях. Не нарушайте законодательство!

onesixtyone

onesixtyone — SNMP-сканер, использующий особенность протокола — работу без установки соединения и отправку всех запросов настолько быстро, насколько это возможно, после чего ожидает ответ и записывает его. По умолчанию onesixtyone ожидает 10 миллисекунд между отправкой пакетов, что достаточно для коммутируемых сетей 100 Мбит/с. Изменить значение можно с помощью параметра -w . Если установлено значение 0, сканер будет отправлять пакеты настолько быстро, насколько устройство сможет их принять, что может привести к блокировке пакетов. Его можно использовать для обнаружения устройств, отвечающих на community-строки, или для проведения атак по словарю на одно или несколько устройств.

Установка (Debian 10):

# apt install onesixtyone

Синтаксис:

Чтобы увидеть список команд, используйте onesixtyone:

- -c user_file — путь до словаря с community-строками;

- -i IP_file — путь до списка с IP-адресами;

- -o user_file — файл журнала;

- -p — порт устройства;

- -d — режим отладки, использовать дважды для получения дополнительной информации, укажите альтернативный порт;

- -w n — изменить время ожидания между отправкой пакетов, где n — время в миллисекундах (по умолчанию 10);

- -q — тихий режим, без вывода в консоль.

Ограничения:

- Максимальное число хостов: 65535;

- Максимальная длина community-строки: 32;

- Максимальное число communities : 16384.

Пример использования:

- # onesixtyone 192.168.4.0/24 public

- # onesixtyone -c dect.txt -i hosts -o my.log -w 100

Особенности:

- Перебор community-строк;

- Сканирование диапазона IP-адресов;

- Запись журнала в файл.

Рассмотрим его работу на примере маршрутизатора:

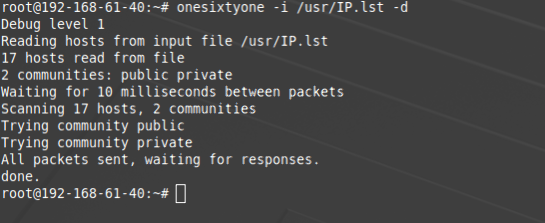

При помощи флага -i можем просканировать IP-адреса из файла:

# onesixtyone -i /usr/IP.lst

Далее добавим параметр -с и укажем файл со списком community-строк:

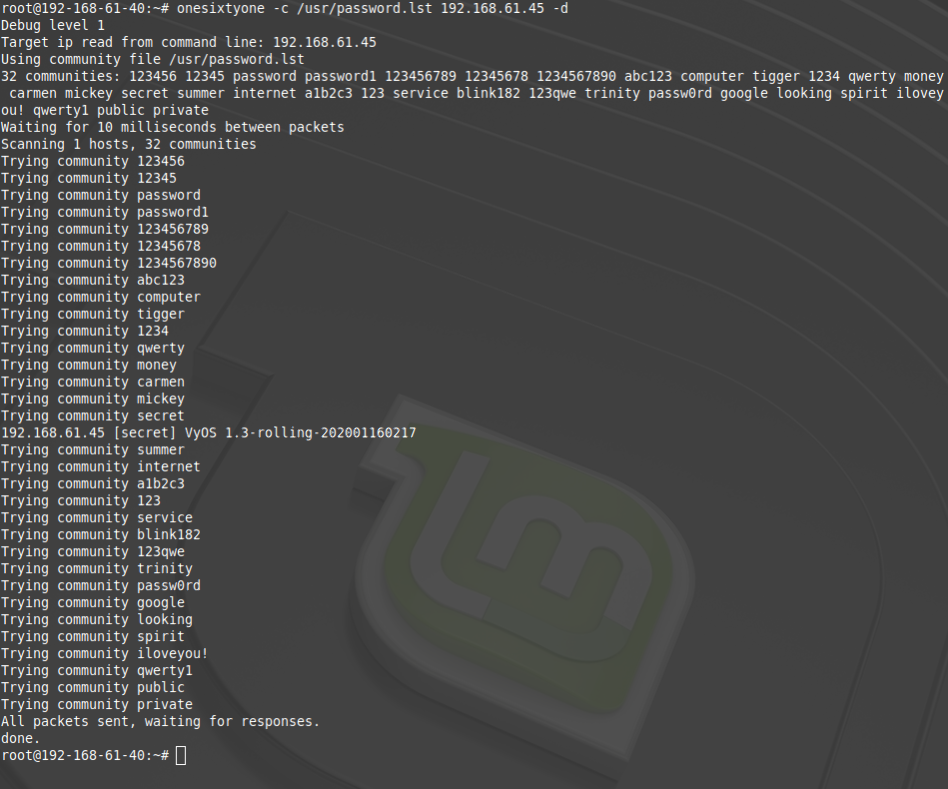

# onesixtyone -c /usr/password.lst 192.168.61.45

Эту команду можно повторить, используя опцию -d для подробного вывода действий в терминал:

# onesixtyone -c /usr/password.lst 192.168.61.45 -d

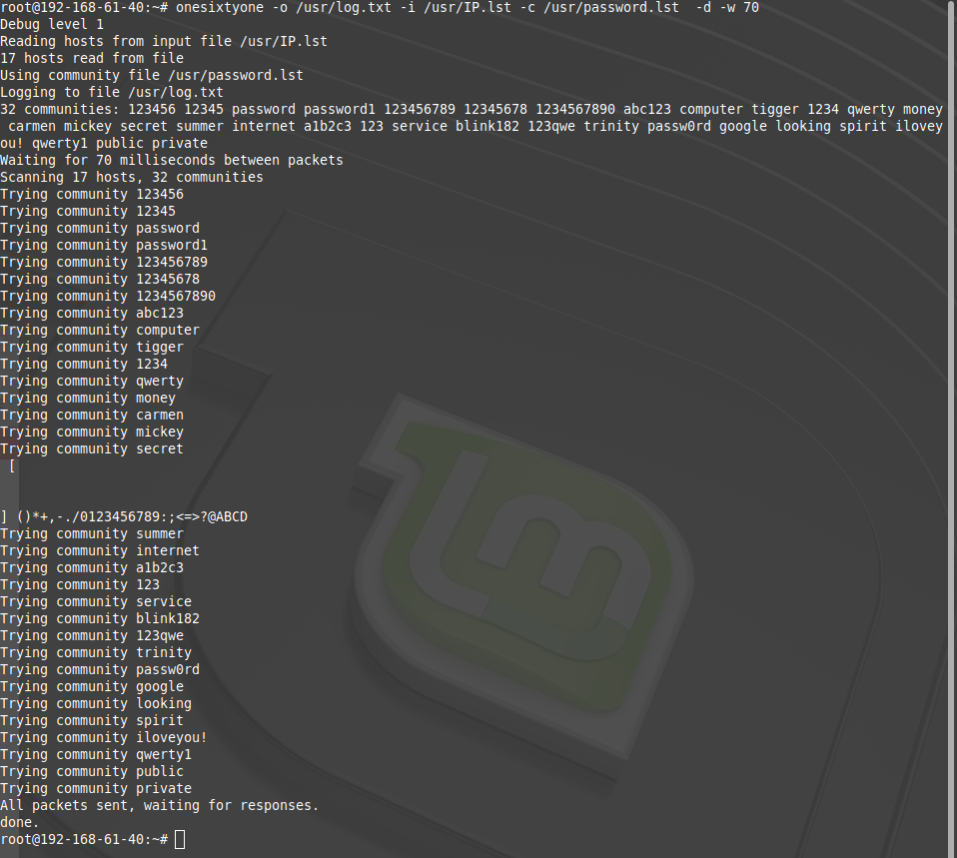

Выполним команду с выводом журнала в терминал, записью журнала в файл, сканированием заданного диапазона IP-адресов и последующим перебором community-строки в режиме отладки и временем ожидания между запросами в 70 миллисекунд.

# onesixtyone -o /usr/log.txt -i /usr/IP.lst -c /usr/password.lst -d -w 70

По итогу на IP-адресе 192.168.61.45 была найдена community-строка «secret». В зависимости от производителя, community-строки бывают public , которые позволяют только просмотреть настройки устройства, и private позволяющие изменять конфигурацию.

Перейдём к следующему инструменту.

snmpwalk

Snmpwalk — утилита для SNMP протокола, которая автоматически выполняет несколько запросов GetNext. Поддерживает подключение MIB библиотеки, упрощая навигацию по OID.

Установка:

# apt install snmp

Произведём установку утилит snmpget , snmpwalk , snmptrap , snmpinform .

Все параметры, которые можно получить от устройства по протоколу SNMP, можно увидеть с помощью команды:

# snmpwalk -c public -v2c 127.0.0.1

где 127.0.0.1 — IP-адрес устройства, -v2c — версия SNMP.

Чтобы получить значение конкретной ветки или параметра, нужно добавить его OID. Например, для получения описания всех портов коммутатора:

# snmpwalk -c public -v2c 127.0.0.1 1.3.6.1.2.1.2.2.1.2

Команда snmpwalk автоматически выполняет серию snmpnext-команд внутри заданного OID-диапазона.

OID — Object IDentification — цифровой код параметра системы, например, 1.3.6.1.2.1.2.2.1.1.7. Для каждого производителя коды OID разные, их вы можете найти на сайте производителя, к примеру для CISCO, VyOS и так далее.

Для того, чтобы OID-объекты отображались более читабельно, используем MIB библиотеки, которые мы взяли согласно документации. С их помощью можно настраивать и производить мониторинг SNMP на вашем устройстве.

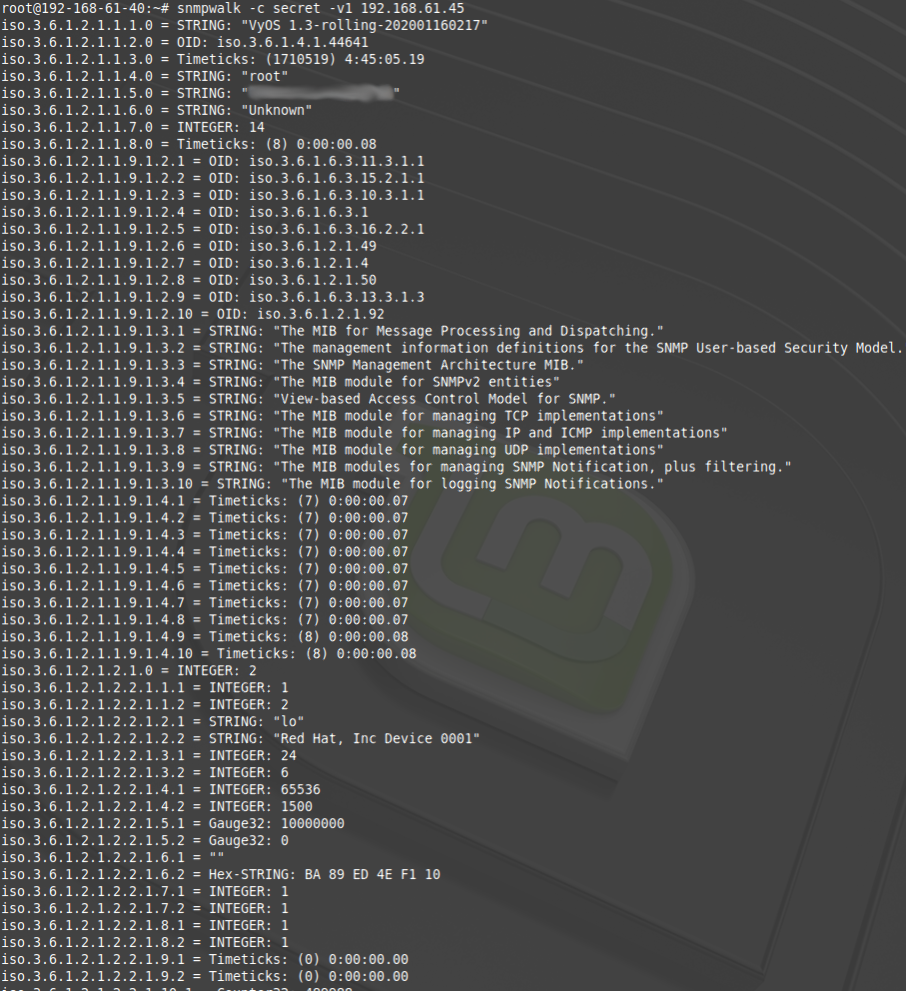

Ранее, с помощью onesixtyone мы получили community-строку «secret», используем её с помощью snmpwalk.

# snmpwalk -c secret -v1 192.168.61.45

где -с параметр для установки community-строки. Он может быть как public так и private , -v1 версия SNMP v1.

В терминале отображается множество строк, которые являются выводом GetNext запросов, по умолчанию команда # snmpwalk -c secret -v1 192.168.61.45 выведет все GetNext запросы.

Поскольку вывод в терминал объемный, запишем его в файл:

# snmpwalk -c secret -v1 192.168.61.45 > /usr/result.txt

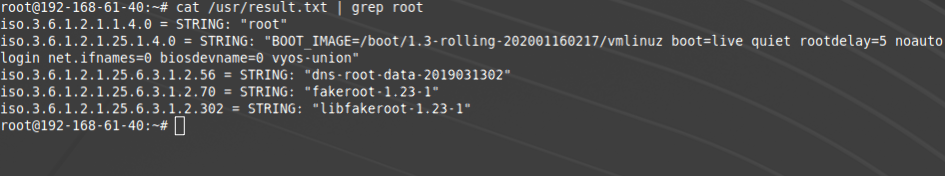

Теперь есть возможность исследовать полученный файл с помощью grep

# cat /usr/result.txt | grep root

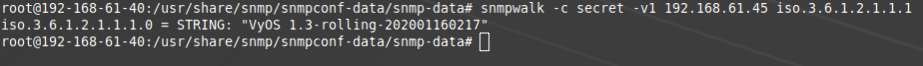

Так же можно получать необходимую информацию по OID, что соответственно является запросом GetNext.

# snmpwalk -c secret -v1 192.168.61.45 iso.3.6.1.2.1.1.1.0

где iso.3.6.1.2.1.1.1.0 — является OID строкой, содержащей название операционной системы роутера и её версии.

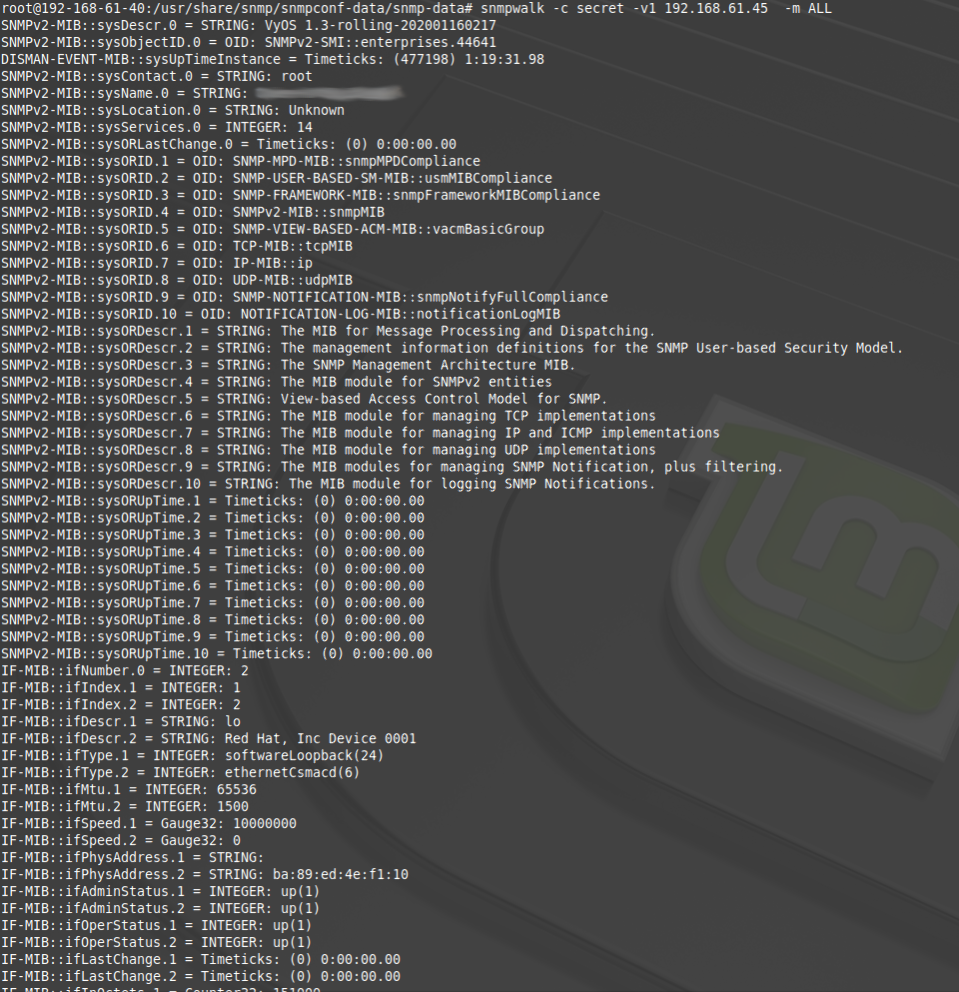

Но разобраться с OID такого вида трудно, если не иметь соответствующей документации или опыта работы с SNMP. Используем MIB библиотеки, которые позволят преобразовать строки формата iso.3.6.1.2.1.1.1.0 в текст для более удобного анализа полученной информации. MIB библиотеки мы взяли согласно документации к роутеру VyOS из директории /usr/share/snmp/mibs .

Загруженные библиотеки нужно разместить в /usr/share/snmp/mibs . Теперь мы можем их использовать с помощью команды # snmpwalk -c secret -v1 192.168.61.45 -m ALL

Где -m это подключение библиотек, после которой указываете имя необходимой, ALL позволяет подключить их все.

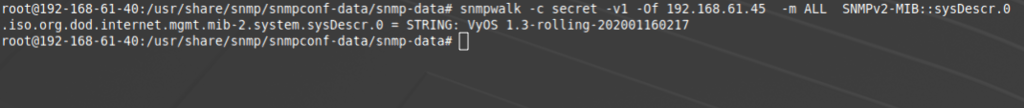

И теперь мы видим вместо цифр текст. Мы можем получить имя ОС, где SNMPv2-MIB::sysDescr.0 является именем OID для названия ОС, с помощью следующей команды.

snmpwalk -c secret -v1 -Of 192.168.61.45 -m ALL SNMPv2-MIB::sysDescr.0

Примеры использования команд для SNMP v3:

# snmpwalk -v3 -l authPriv -u -a MD5 -A -x DES -X

# snmpwalk -v3 -l authPriv -u admin -a MD5 -A lslslsls1 -x DES -X ag66gaga 127.0.0.1

Опции:

- -v3 — версия SNMP v3;

- -l — уровень безопасности; (noAuthNoPriv | authNoPriv | authPriv)

- -u — имя пользователя;

- -a — (MD5 или SHA) протокол аутентификации;

- -A — пароль;

- -x — протокол конфиденциальности; (DES или AES)

- -X — пароль.

С помощью команды snmpwalk -h возможно увидеть полный список ключей и параметров для snmpwalk.

Практика

Некорректная настройка протокола SNMP на устройстве может привести к его компрометации, в том числе получению учетных записей. Рекомендуется изменить пароль для community-строк, ограничить доступ к сервису или отключить его, если он не используется. Узнать больше об инструментарии для проведения тестирования на проникновение на программах практической подготовки Корпоративные лаборатории Pentestit.

- pentestit-team

- 13434 0 —>

- Network security

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: defcon.ru