Обзор инструментов брутфорса для тестирования на проникновение

Обзоры

Автор cryptoparty На чтение 7 мин Опубликовано 20.05.2021

Нам обязательно необходимо конкретное доказательство того, что наш онлайн-бизнес устойчив к различным видам кибератак, особенно к атакам методом брута.

Что такое брутфорс атака?

Атака типа брутфорса – одна из самых опасных кибератак!

Атака методом перебора, как правило нацелена на сердце вашего веб-сайта или безопасность вашего устройства,а именно пароль для входа или ключи шифрования.

В ней используется непрерывный метод проб и ошибок.

Способы атаки методом перебора различаются, в основном следующими типами:

- Гибридные атаки методом перебора: попытка или отправка тысяч ожидаемых и слов из словаря или даже случайных слов.

- Обратный перебор: попытка получить ключ для получения пароля с помощью исследований.

Зачем нужны инструменты для тестирования на проникновение?

Злоумышленники используют различные инструменты для достижения этой цели.

БРУТ АККАУНТОВ СТИМ!ЧЕКЕР!2017//Как взломать аккаунт стим?(Проверка и вся правда)

Эти инструменты перебора могут быть использованы для проникновения.

Это тестирование также называется «пентестинг» или «пентест».

Тест на проникновение – это попытка взломать ваши собственные ИТ-системы, используя те же методы, что и хакеры.

Это позволяет выявлять любые дыры в безопасности.

Примечание: следующие инструменты могут генерировать большое количество запросов, которые вы должны выполнять только в отношении среды вашего приложения.

Gobuster

Gobuster – один из самых мощных и быстрых инструментов брута, не требующий рантайма.

Он использует сканер каталогов, запрограммированный на языке Go, он быстрее и гибче, чем интерпретируемый скрипт.

- Gobuster также известен своей потрясающей поддержкой параллелизма, которая позволяет ему обрабатывать несколько задач и расширений, сохраняя при этом скорость обработки.

- Легкий инструмент без графического интерфейса работает только в командной строке на многих платформах.

- Встроенная справка

- dir – классический режим каталогов

- dns – режим поддоменов DNS

- s3 – позволяет перечислить открытые сегменты S3

- vhost – режим виртуального хоста

Однако он страдает одной ошибкой, а именно плохой реализацией рекурсивного поиска в каталогах, что снижает его эффективность для многоуровневых каталогов.

BruteX

BruteX – отличный универсальный инструмент с открытым исходным кодом для брутфорса.

- Открытые порты

- Имена пользователей

- Пароли

- Использует возможность систематически отправлять огромное количество возможных паролей.

Он включает в себя множество сервисов, собранных из некоторых других инструментов, таких как Nmap, Hydra и DNS enum.

Метод взлома паролей Brute force

Он позволяет сканировать открытые порты, переборать пароли FTP,SSH и автоматически определять работающую службу целевого сервера.

Ранее был рассмотрен:

Dirsearch

Dirsearch – это продвинутый инструмент командной строки длая брута строке.

Это сканер веб-путей, который может перебирать каталоги и файлы на веб-серверах.

Dirsearch недавно стал частью официальных пакетов Kali Linux, но он также работает в Windows, Linux и macOS.

Он написан на Python, чтобы быть легко совместимым с существующими проектами и скриптами.

Кроме того, он намного быстрее, чем традиционный инструмент DIRB, и содержит гораздо больше функций.

Более подробно об этом инструменте:

Callow

Callow – это удобный и настраиваемый инструмент брутфорса входа в систему.

Написан на python 3.

Он предоставляет гибкие пользовательские эксперименты для легкой обработки ошибок, особенно для начинающих, чтобы легко и интуитивно понять его работу.

SSB

Secure Shell Bruteforcer (SSB) – один из самых быстрых и простых инструментов, когда дело доходит до брута SSH-серверов.

Thc-Hydra

Hydra – один из самых известных инструментов для взлома логинов, который используется на Linux или Windows/Cygwin.

Установленная по умолчанию в Kali Linux, Hydra имеет как командную строку, так и графическую версию.

Он может взломать один или список имен пользователей/паролей методом перебора.

Burp Suite

Burp Suite Professional – важный набор инструментов для тестировщиков веб-безопасности, он обладает быстрыми и надежными функциями.

А также может автоматизировать монотонные задачи тестирования.

Многие эксперты используют его при тестировании десяти основных уязвимостей OWASP.

Он может тестировать / сканировать многофункциональные современные веб-приложения, JavaScript, API.

Patator

Он поддерживает множество модулей, включая следующие:

Pydictor

Pydictor – еще один отличный инструмент для взлома по словарю.

Что касается длинных тестов и проверок надежности паролей, они могут удивить как новичков, так и профессионалов.

Это инструмент, который злоумышленники не могут не оставить в своем арсенале.

Кроме того, у него есть множество функций, которые позволяют вам по-настоящему добиться высокой производительности в любой тестовой ситуации.

- Постоянный помощник: позволяет создавать общий список слов, список слов социальной инженерии, специальный список слов, используя веб-контент и т.д.

- Широкие возможности настройки: вы можете настроить атрибуты списка слов в соответствии с вашими потребностями, используя фильтр по длине, режим leet и другие функции.

- Гибкость и совместимость: он может анализировать файл конфигурации и без проблем работать на Windows, Linux или Mac.

Ncrack

Ncrack – это своего рода инструмент для взлома сети с высокой производительностью.

Он разработан для компаний, которые желают проверить свои сетевые устройства на наличие ненадежных паролей.

Многие специалисты по безопасности рекомендуют использовать Ncrack для аудита безопасности сетей.

Он был выпущен как отдельный инструмент и предустановлен в Kali Linux.

Hashcat

Он может работать на Linux, OS X и Windows и поддерживаает многие хэш алгоритмы, такие как MD4, MD5, семейство SHA, хэши LM и форматы Unix Crypt.

У Hashcat есть два варианта:

- Инструмент восстановления пароля на базе процессора

- Инструмент восстановления пароля на базе графического процессора

Нет никаких оснований полагать, что нет разнообразия в альтернативах.

В одних случаях самые простые инструменты оказываются лучшими, в других – наоборот.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru

Как пользоваться брут чекером

Время от времени у некоторых пользователей возникает необходимость подобрать пароль к почтовому ящику или какому-либо ресурсу. Причины у всех свои, но далеко не каждый владеет нужным навыками. Для них и существует представленный ниже материал, в котором неопытные хакеры найдут информацию о том, как пользоваться Brutus AET2 − известной утилитой для взлома паролей.

Brutus AET2 – что это такое?

Brutus представляет собой специализированную утилиту для взлома паролей. Данная программа обладает обширным арсеналом ресурсов, которые она поможет «вскрыть». Приложение можно использовать для взлома любого веб-сайта, почтового ящика или даже FTP-сервера, то есть практически никаких ограничений для начинающих хакеров нет. Зачем нужен подобный инструмент?

Возможно, вы забыли личный пароль и не можете его восстановить, а может быть, вы решили заглянуть в чью-либо переписку. Вариантов использования существует масса. Если появилась необходимость подобрать пароль, то в первую очередь следует узнать, как пользоваться Brutus AET2.

Как работает утилита?

Brutus AET2 работает по принципу подбора: вы даете программе базу паролей, которые она поочередно будет подставлять в нужное поле и пробовать пройти авторизацию до тех пор, пока не отыщет подходящий, единственно верный вариант. Это словно большая связка ключей, каждый из которых поочередно примеряется к замку до тех пор, пока один не подойдет.

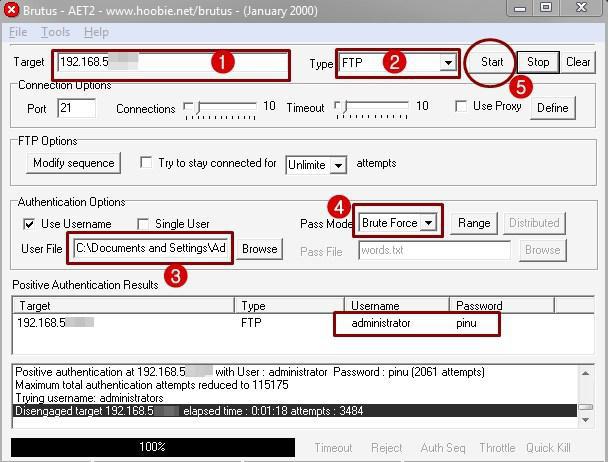

Как пользоваться Brutus AET2?

Работа с программой требует ряда подготовительных процедур. В первую очередь вам необходимо настроить приложение и обзавестись словарем паролей (таковой можно создать самостоятельно или же найти в Сети подходящий вариант) для «брута» (процесс подбора паролей), который будет использован самой утилитой Brutus AET2. Инструкция по работе с программой состоит из нескольких основных этапов, каждый из которых представляет собой заполнение полей в приложении. Также необходимо определиться с типом подбора.

Brutus AET2 настройка, выбор типа подбора, словари

Основное окно программы включает в себя ряд полей и опций. Первая графа называется Target. Здесь следует указать точный адрес, где расположены поля для ввода данных (например, ваша любимая социальная сеть). Сайты могут немного отличаться, как могут отличаться и формы логина. Для того чтобы правильно указать информацию, следует сразу же обратиться к полю Type. В нем есть несколько вариантов:

- HTTP (Basic Auth) – если на сайте, который нужно взломать, при логине появляется дополнительное окно, то смело выбираем данный пункт и вписываем в поле Target адрес этого окна.

- HTTP (Forms) – если на сайте просто нужно заполнить форму с логином и паролем, то выбираем данный пункт.

- FTP – просто указываете адрес сервера (обычно это ftp) и его название.

- POP3 – это почта, поэтому указываем здесь адрес почтового сервиса (обычно он начинается с pop3 или mail) и его название.

Дальше следует раздел Connection Options. Тут все просто – порт будет выставлен автоматически, а время соединения можно настроить на свой вкус. Также существует возможность использовать прокси-сервер. Следующий раздел, называемый Authentication Options, является заключительным этапом. Он, в свою очередь, состоит из нескольких граф.

Первая носит название Username. Тут есть два варианта: либо использовать готовый список пользовательских имен, каждое из которых будет подбираться отдельно, либо применить одно конкретное имя. Вторая графа – это пресловутый словарь. Как пользоваться Brutus AET2 со словарем? Все очень просто.

Надо создать обычный текстовый файл и занести в него нужные символы или их комбинации, после чего прикрепить в приложение и запустить его. Как пользоваться Brutus AET2 без словаря? Тут сложнее. Вернее, настроить легко, а вот результатов добиться труднее. Существует два варианта.

Первый – это комбо-листы (программа будет добавлять цифры и различные символы к логину), второй – это то, что называется BruteForce.

BruteForce (полный перебор) – это метод грубой силы, при котором программа будет бездумно перебирать все существующие символы и вставлять каждый из них в поле логина/пароля. Почему данный метод малоэффективен? Да потому, что для взлома более или менее внятного пароля, скажем, на двенадцать символов потребуется два миллиона лет.

Единственное, на ком сработает, так это на людях, привыкших к паролям «12345», «199402». Такие пароли будут выявлены мгновенно. Все, программа готова к работе. Теперь можно ее запускать и следить за полем Positive Authentication Results, где появятся подошедшие комбинации логина и пароля.

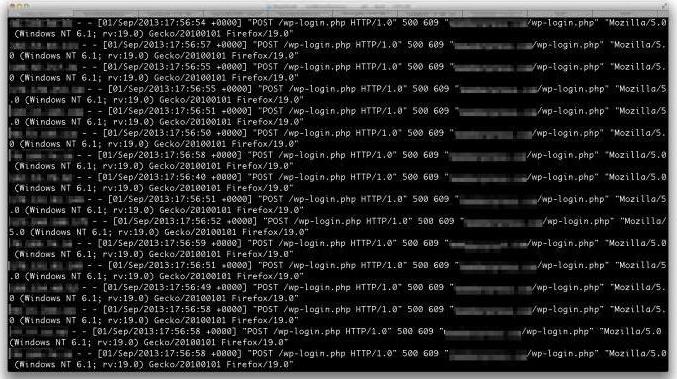

Брутфорс – Подбор паролей перебором

Брутфорс — хакерская отмычка: атака и защита

Принцип действия брутфорса

- Составление прокси-листа

- Поиск баз для брута

- Настройка брутфорса

- Запуск брутфорса

Виды брутфорса

Персональный взлом

Брут/чек

- Загружает из базы логин/пароль к мэйлу.

- Проверяет доступ, или «чекает», (автоматически авторизуется): если удаётся в аккаунт зайти — плюсует в графе good (гуды) единицу (значит найден ещё один рабочий мэйл) и начинает его просматривать (см. следующие пункты); если доступа нет — заносит его в bad (бэды).

- Во всех «гудах» (открытых мэйлах) брутфорс сканирует письма по заданному хакером запросу — то есть ищет логины/пароли к указанным сайтам и платёжным системам.

- При обнаружении искомых данных — копирует их и заносит в отдельный файл.

Удаленный взлом компьютера

- Выполняется поиск IP-сетей, в которых будет проводиться атака на компьютеры пользователей. Диапазоны адресов берутся из специальных баз либо посредством специальных программ, например таких, как IP Geo. В ней можно выбирать IP-сети по конкретному округу, региону и даже городу.

- Отобранные диапазоны IP и словари подбора устанавливаются в настройках брутфорса Lamescan (или его аналога), предназначенного для удалённого брута логина/пароля входа в систему. После запуска Lamescan делает следующее:

- выполняет коннект на каждый IP из заданного диапазона;

- после установления связи пытается подключиться к хосту (ПК) через порт 4899 (но могут быть и другие варианты);

- если порт открыт: пытается получить доступ к системе, при запросе пароля выполняет подбор; в случае успеха — сохраняет в своей базе IP-адрес хоста (компьютера) и данные для входа.

- Хакер запускает утилиту Radmin, предназначенную для управления удалёнными ПК. Задаёт сетевые координаты жертвы (IP, логин и пароль) и получает полный контроль над системой — рабочий стол (отображается визуально на дисплее компьютера взломщика), файловые директории, настройки.

Вы наверняка не раз слышали выражение «брут аккаунтов». Но, скорее всего, понятия не имеете, что это значит. Для начала стоит сказать, что это учётные записи пользователей в играх, соцсетях и т.п., которые были добыты незаконным путём, то есть взломаны или украдены. Безусловно, что такое брут, как он работает, понять довольно сложно, но мы с вами попытаемся это сделать. Но для начала давайте разберёмся с тем, как не стать очередной жертвой злоумышленников.

Что такое брут, и как от него защититься

Итак, существует специальный софт, позволяющий методом подбора комбинаций из цифр и букв находить правильные пароли к существующим логинам, майлам и т. д. Конечно, в работе таких программ есть ряд особенностей. Например, чем длиннее и сложнее пароль, тем дольше он будет подбираться, всё может дойти до того, что брут будет провален. Что касается времени, то многое зависит от вычислительной мощности техники, интернет-соединения. Так, процесс может продолжаться от нескольких минут и затягиваться до суток и более.

Вы уже наверняка успели понять, что такое брут аккаунтов. Что касается защиты, то, как было замечено выше, желательно ставить такой пароль, который сложно запомнить самому. Например, RKGJH4hKn2. Можно с уверенностью сказать, что взломать его будет довольно проблематично. Помимо этого нужно помнить, что, к примеру, много одинаковых букв не дают никакого эффекта, точно так же, как и цифр.

Всё должно быть запутано и перемешано, желательно чередовать заглавные и прописные буквы.

Что такое база для брута

Безусловно, программа не будет работать, если нет данных. Так, если ей не из чего подбирать пароли, то делать этого она не будет. База – это набор паролей и логинов. Чем обширней этот список, тем больше шансов того, что аккаунт будет взломан. Многое зависит и от того, какие комбинации в ней присутствуют, то есть чем грамотней она составлена, тем лучше.

Стоит также отметить, что база включает в себя не только пароли, но и логины, так как брутфорс, что в переводе с английского означает «грубая сила», может одновременно подбирать и то и другое.

Стоит заметить, что сам файл, в котором хранятся все записи, достаточно большой. Минимальная длина комбинации – 3 буквы и цифры, максимальная – 8-16 в зависимости от программы и её версии. Подбор начинается с буквы «А» и заканчивается последней литерой английского или русского алфавитов. Вот по сути вся информация по базам, которая может быть вам полезна.

Кому и зачем это нужно?

На данный вопрос однозначно ответить сложно. Люди по многим причинам пытаются взламывать аккаунты. Это может быть просто забава, желание прочитать чужие письма, отправлять недействительные сообщения и т. п. Всё дело в том, что это незаконно. Помимо этого, брут можно считать самым настоящим воровством, а за это нужно отвечать. Настоятельно не рекомендуется заниматься такими делами, тем более что иногда это пустая трата времени.

Даже если аккаунт взломан, то его просто и быстро можно восстановить. Особенно просто это сделать, если вы при регистрации указывали реальные данные. Что же касается учёток, созданных на скорую руку, то вернуть их обратно будет гораздо сложнее. Но, как показывает практика, хакерами такие аккаунты не ценятся. Нет смысла забирать у кого-либо учётную запись или почту, которая не имеет ничего полезного, и об этом не нужно лишний раз говорить.

Кто занимается брутфорсом?

Не будет лишним сказать, что это делают так называемые хакеры. Это что касается масштабных взломов. По большому счёту, такие люди на этом зарабатывают себе на пропитание и делают это весьма умело. А работает схема следующим образом. При помощи брута подбираются логины и пароли (определённое количество), а затем оптом всё это дело продаётся заказчикам.

То есть сами хакеры практически не используют то, что получили незаконно, а просто-напросто продают это. Но кто же покупатель, спросите вы?

Это может быть кто угодно. Единственное, что можно сказать, так это то, что они занимаются покупками большого количества учётных записей. Далее эти аккаунты продаются обычным пользователям, которые потом удивляются, что он вернулся своему прежнему владельцу. Это же касается и личных данных платёжных систем (Webmoney, Qiwi). Помимо того что есть вероятность заполучить определённое количество средств, такой аккаунт можно продать, особенно это актуально в тех случаях, когда имеются дорогостоящие сертификаты, подтверждающие компетентность владельца.

Немного о прокси серверах для брутфорса

Любой уважающий себя хакер прежде всего думает о том, как защитить себя. А так как то, что он делает, совершенно незаконно, то этому нужно уделить особое внимание. Мы уже знаем, что такое брут, а теперь хотелось бы сказать, как работает прокси-сервер. Он позволят оставаться незамеченным во время взлома учётных записей. Простыми словами, IP-адрес остаётся неизвестным.

Это и есть основная защита людей, взламывающих чужие аккаунты.

Но это еще далеко не всё. После того как учётная запись была взломана, на неё нужно зайти. Но даже имея правильный логин и пароль, иногда сделать это непросто. Например, изменение IP-адреса влечёт отправку защитного кода на почту или телефон, такая система успешно используется компанией Valve, в частности для защиты их продукта под названием Steam.

Конечно, уже стало понятно, что такое прокси для брута. Следовательно, мы можем войти в любой аккаунт и не вызвать совершенно никаких подозрений, что и делает преступление идеальным.

Несколько полезных рекомендаций

Не стоит лишний раз повторять, что пароль должен быть длинным и сложным. Также не рекомендуется пользоваться своей учётной записью в людных местах или на работе, где компьютером или ноутбуком может воспользоваться кто угодно. Во-первых, может быть использована специальная программа-шпион, которая запоминает, какие клавиши нажимались, как вы понимаете, вычислить пароль будет несложно.

Но это далеко не всё, о чём нужно знать. Желательно не запоминать пароль в браузере, так как он может быть перехвачен. Существуют аккаунты, где при входе сразу же приходит sms с подтверждающим кодом на мобильный телефон. Следовательно, если она пришла, а вы тут ни при чём, то изменяйте пароль, и желательно действовать как можно быстрее.

Чем отличается брут от чекера?

Итак, давайте теперь разберёмся, в чём же разница между этими двумя понятиями. Так, мы уже определились, что брутфорс позволяет подобрать логин и пароль путём простого перебора из словаря (базы). Рассмотрим пример на взломе почтовой службы. Например, мы получили доступ, а что делать дальше? Как правило, интересует информация об аккаунтах в соцсетях, онлайн играх, платёжных системах и т. п. Так вот, чекер сверяет пароль от почты, который у нас уже есть, на совпадения.

Простыми словами, если он совпадает, например, с тем, который установлен «Вконтакте», то мы это тут же узнаем. Можно сделать вывод, что это лишит нас лишней головной боли. Следовательно, процесс более автоматизирован и практически не требует нашего участия. Теперь вы знаете, что такое брут и чекер, и как работают эти программы.

Заключение

Исходя из всего вышесказанного, можно сделать определённые выводы. Учётную запись нужно использовать только на персональном компьютере, когда доступ посторонних людей исключён. Это же касается и подключений к бесплатным Wi-Fi, так как существует вероятность перехвата потока данных и последующей кражи вашего аккаунта.

Так как вы уже знаете, что такое программа брут, то и защититься вам будет гораздо проще. Как говорится, кто осведомлён, тот вооружен. Запомните, что то, насколько хорошо защищена ваша учётка, зависит только от вас. Если вы всё сделали правильно, то не нужно лишний раз беспокоиться, и вряд ли вам нужно будет знать, что такое брут аккаунта, и нюансы работы программы.

Источник: digitalgenie.ru