Sigcheck

Консольная программа, которая выводит информацию о версиях файлов и позволяет удостовериться, что образы в системе подписаны цифровой подписью. Одним из возможных способов использования этой программы является поиск неподписанных файлов в папке WindowsSystem32.

Версии

x32/x64 (3.36 МБ)

Нет официального представителя разработчика на сайте

Стать представителем

Рейтинг

Нажмите, для быстрой оценки

Оставить отзыв

Отзывы

Похожие приложения

Alcohol 120%

Версия: 2.1.1.61

Версия: 8.91.0.4 (84.95 МБ)

Версия: 4.0 Buil (10.46 МБ)

Источник: freesoft.ru

Sigcheck версии 2.90

Скачать Sigcheck(664 КБ)

Введение

Sigcheck — это служебная программа командной строки, которая отображает номер версии файла, сведения о метке времени и сведения о цифровой подписи, включая цепочки сертификатов. Он также включает возможность проверить состояние файла в VirusTotal, сайт, который выполняет автоматическое сканирование файлов по более чем 40 антивирусным модулям, и параметр отправки файла для сканирования.

Патч spkg sig check

употребление:

sigcheck [-a][-h][-i][-e][-l][-n][[-s]|[-c|-ct]|[-m]][-q][-r][-u][-vt][-v[r][s]][-f catalog file] sigcheck -d [-c|-ct] usage: sigcheck -t[u][v] [-i] [-c|-ct]

| -a | Отображение сведений о расширенной версии. Сообщаемая мера энтропии — это биты в байтах информации о содержимом файла. |

| -accepteula | Автоматически примите условия лицензионного соглашения Sigcheck (без интерактивного запроса) |

| -c | Выходные данные CSV с разделителями-запятыми |

| -ct | Выходные данные CSV с разделителем вкладок |

| -d | Дампа содержимого файла каталога |

| -e | Проверять только исполняемые образы (независимо от их расширения) |

| -f | Поиск подписи в указанном файле каталога |

| -h | Отображение хэшей файлов |

| -i | Отображение имени каталога и цепочки подписывания |

| -l | Обход символьных ссылок и соединений каталогов |

| -m | Манифест дампа |

| -n | Показывать только номер версии файла |

| -o | Выполняет общий поиск хэшей вирусов, захваченных в CSV-файле, ранее захваченном Сигчеком при использовании параметра -h. Это использование предназначено для сканирования автономных систем. |

| -nobanner | Не отображайте баннер запуска и сообщение об авторских правах. |

| -r | Отключение проверки отзыва сертификатов |

| -p | Проверьте сигнатуры для указанной политики, представленной идентификатором GUID. |

| -s | Рекурсивные подкаталоги |

| -t[u][v] | Дамп содержимого указанного хранилища сертификатов («*» для всех хранилищ). Укажите -tu для запроса к пользовательскому хранилищу (по умолчанию используется хранилище компьютеров). Добавьте «-v», чтобы Сигcheck скачал список доверенных корневых сертификатов Майкрософт и выводил только допустимые сертификаты, которые не были корневыми в этом списке. Если сайт недоступен, вместо этого используются authrootstl.cab или authroot.stl в текущем каталоге, если он присутствует. |

| -u | Если включена проверка VirusTotal, отобразятся файлы, неизвестные VirusTotal или не являющиеся нулевыми, в противном случае отображаются только неподписанные файлы. |

| -v[rs] | Запрос VirusTotal (www.virustotal.com) для вредоносных программ на основе хэша файлов. Добавьте «r», чтобы открыть отчеты для файлов с ненулевым обнаружением. Файлы, зарегистрированные как не проверенные ранее, будут отправлены в VirusTotal, если указан параметр s. Обратите внимание, что результаты сканирования могут быть недоступны в течение пяти или более минут. |

| -vt | Перед использованием функций VirusTotal необходимо принять условия обслуживания VirusTotal. См. статью: https://www.virustotal.com/en/about/terms-of-service/ Если вы не приняли условия и пропустите этот параметр, вам будет предложено в интерактивном режиме. |

Using Sigcheck to Check Digital and Hash Signatures

Одним из способов использования этого средства является проверка наличия неподписанных файлов в WindowsSystem32 каталогах с помощью следующей команды:

sigcheck -u -e c:windowssystem32

Следует изучить назначение всех файлов, которые не подписаны.

Скачать Sigcheck(664 КБ)

Выполняется в:

- Клиент: Windows 8.1 и выше

- Сервер: Windows Server 2012 и выше

- Nano Server: 2016 и более поздние версии

Подробнее

- Поиск вредоносных программ с помощью средств Sysinternals

В этой презентации Марк показывает, как использовать средства Sysinternals для выявления, анализа и очистки вредоносных программ.

Источник: learn.microsoft.com

Проверка хранилища сертификатов Windows на наличие недоверенных корневых сертификатов

24.03.2017

itpro

Windows 10, Windows 7

комментария 3

Пользователям Windows все более тщательное внимание стоит уделать установленным на компьютере сертификатам. Недавние скандалы с сертификатами Lenovo Superfish, Dell eDellRoot и Comodo PrivDog лишний раз свидетельствуют о том, что пользователю нужно быть внимательным не только при установке новых приложений, но и четко понимать, какое ПО и сертификаты предустановлены в системе производителем оборудования. Через установку поддельных или специально сгенерированных сертификатов злоумышленники могут осуществить атаки MiTM (man-in-the-middle), перехватывать трафик (в том числе HTTPS), разрешать запуск вредоносного ПО и скриптов и т.п.

Как правило такие сертификаты устанавливаются в хранилище доверенных корневых сертификатов Windows (Trusted Root Certification Authorities). Разберемся, каким образом можно проверить хранилище сертификатов Windows на наличие сторонних сертификатов.

В общем случае в хранилище сертификатов Trusted Root Certification Authorities должны присутствовать только доверенные сертификаты, проверенные и опубликованные Microsoft в рамках программы Microsoft Trusted Root Certificate Program. Для проверки хранилища сертификатов на наличия сторонних сертификатом можно воспользоваться утилитой Sigcheck (из набора утилит Sysinternals).

Совет. Если на компьютере отсутствует прямое подключение к Интернету, файл authrootstl.cab можно скачать самостоятельно по ссылке http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab и вручную поместить в каталог с утилитой SigCheck

Совет. В том случае, если компьютер входит в домен, скорее всего в списке «сторонних» окажутся корневые сертификаты внутреннего центра сертификации CA, и другие сертификаты, интегрированные в образ системы или распространенные групповыми политиками, которые с точки зрения MSFT могут оказаться недоверенными.

Таким образом, проверку хранилища сертификатов с помощью утилиты SigCheck стоит обязательно выполнять на любых системах, особенно на OEM компьютерах с предустановленной ОС и различных сборках Windows, распространяемых через популярные торрент-трекеры.

Источник: winitpro.ru

Как проверить Windows на наличие опасных сертификатов, подобным Superfish?

windows

Автор Jeff На чтение 3 мин Просмотров 206 Опубликовано 04.05.2016

Опасные корневые сертификаты являются серьезной проблемой. ПО Superfish компании Lenovo, eDellRoot от Dell и любая другая установленная вами программа может добавить в систему корневой сертификат, который сделает ваш компьютер открытым для интернет атак. Давайте посмотрим, как проверить, имеются ли в вашей системе опасные сертификаты.

Раньше это было не просто. Тем не менее, появился новый инструмент от Microsoft, который может быстро сканировать систему и сообщить, установлены ли какие-либо сертификаты, которым не стоит доверять. Это утилита будет особенно полезна для проверки только что установленной системы, особенно если она установлена OEM или из разнообразных «сборок», широко распространенных на торрент-трекерах.

Как проверить Windows на наличие опасных корневых сертификатов?

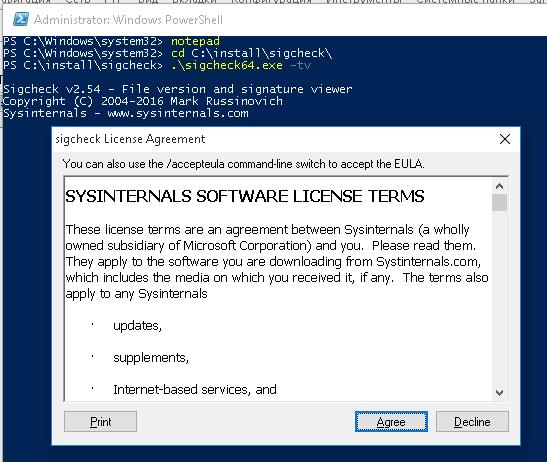

Мы будем использовать инструмент SigCheck, входящий в набор системных утилит SysInternals с 2016 года.

Чтобы начать работу, скачайте утилиту SigCheck. Откройте загруженный файл .zip и извлеките из него sigcheck.exe. Можно просто на рабочий стол.

Перейдите в папку, содержащую файл sigcheck.exe с помощью проводника Windows. Нажмите и удерживайте клавишу Shift и не отпуская ее кликните правой кнопкой мыши в окне проводника и выберите «Открыть командную строку здесь»

Введите следующую команду в командной строке и нажмите Enter:

SigCheck -tv

SigCheck загрузит список доверенных сертификатов Microsoft и сравнит его с сертификатами, найденными на вашем компьютере. Если какие-то сертификаты не входят в список доверенных, вы увидите их здесь. Если все в порядке, вы увидите надпись «No certificates found»

Если в системе непонятный сертификат?

Если приложение SigCheck отобразила по результатам работы один или несколько недопустимых сертификатов в системе, то рекомендуем поискать в интернете по имени сертификата, что он такое и какая программа его могла его установить в систему.

Удаление сертификата вручную не самая лучшая идея, т.к. если он был установлен какой либо имеющейся на компьютере программой, то программа может запросто переустановить его после ручного удаления. Для уверенности в удалении зловредного сертификата вам необходимо удостовериться в том, какая программа его установила и удалить эту программу через инструмент «Установка и удаление программ».

Возможно, даже этого будет недостаточно, т.к. Adware могут оставаться в системе после удаления штатными средствами. Тут без специального инструмента чистки не обойтись. Выполните поиск в интернете по имени сертификата и воспользуйтесь соответствующим средством очистки системы.

Тем не менее, давайте посмотрим, как вручную удалить сертификат из системы.

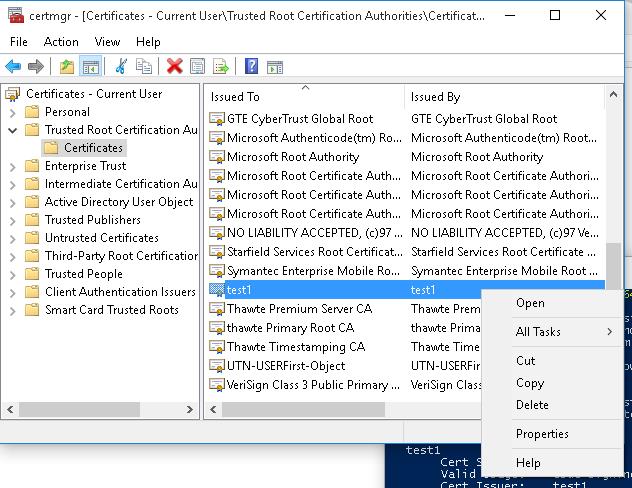

Для этого нажмите Win+R (команда «Выполнить» в Windows) и введите туда certmgr.msc, нажмите Enter

Корневые сертификаты лежат в «Доверенные корневые центры сертификации» — «Сертификаты». Тут найдите подозрительный сертификат, на который вам указала программа SigCheck и удалите его.

Будьте внимательны, не удалите никакие доверенные сертификаты. Это очень плачевно скажется на работе вашей системы.

Microsoft уже объявила, о том, что начинает борьбу с ПО, устанавливающим подобные сертификаты, но на данный момент поиск подставного сертификата возможен только с помощью SigCheck.

Источник: pcask.ru