Общие сведения о SIEM

Система управления информационной безопасностью и событиями безопасности (SIEM) — это решение для обеспечения безопасности, позволяющее организациям обнаруживать угрозы раньше, чем они нарушат их рабочие процессы.

Определение SIEM

Система управления информационной безопасностью и событиями безопасности (SIEM) — это решение, которое позволяет организациям обнаруживать, анализировать и устранять угрозы безопасности раньше, чем они нанесут ущерб бизнесу.

Система SIEM (произносится как [сиэм]) объединяет в себе средства управления информационной безопасностью (SIM) и средства управления событиями безопасности (SEM). Технология SIEM позволяет собирать данные журнала событий от различных источников, анализировать их в реальном времени, выявляя аномальные действия, и принимать необходимые меры.

SIEM предоставляет организациям полную картину происходящего в корпоративной сети и помогает оперативно реагировать на возможные кибератаки и обеспечивать соответствие требованиям.

SIEM: почему это важно, а не просто обязательно

За последнее десятилетие технология SIEM значительно усовершенствовалась благодаря искусственному интеллекту, что позволило более эффективно и быстро выявлять угрозы и реагировать на инциденты.

Принцип работы инструментов SIEM

Средства SIEM собирают, агрегируют и анализируют в режиме реального времени массивы данных, полученные от корпоративных приложений, устройств, серверов и пользователей. Это позволяет специалистам службы безопасности обнаруживать и блокировать атаки. В SIEM используются предварительно заданные правила, которые облегчают выявление угроз и генерацию оповещений.

Возможности SIEM и примеры использования

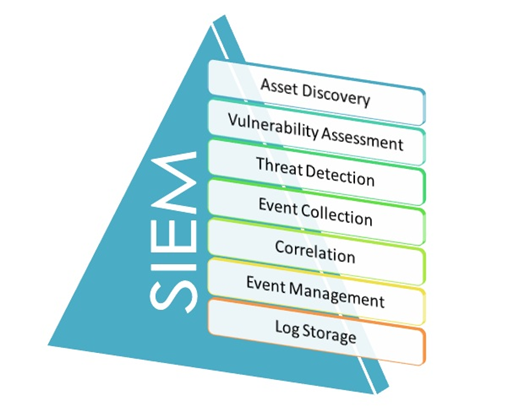

Возможности систем SIEM могут отличаться, но, как правило, они обладают следующими основными функциями:

• Управление журналами: системы SIEM собирают воедино большое количество данных, структурируют их, а затем определяют, указывает ли в них что-то на наличие угроз, атак или брешей.

• Корреляция событий: затем данные сортируются, что позволяет найти связи и зависимости, чтобы быстро выявить потенциальные угрозы и отреагировать на них.

• Отслеживание инцидентов и реагирование: технология SIEM отслеживает инциденты безопасности в корпоративной сети, генерирует оповещения и выполняет аудит всех действий, связанных с инцидентом.

Различные варианты использования систем SIEM, такие как обнаружение подозрительных действий и отслеживание поведения пользователей, ограничение попыток доступа и создание отчетов о соответствии требованиям, позволяют снизить риски кибербезопасности.

Преимущества использования SIEM

Средства SIEM обеспечивают много преимуществ, которые помогают улучшить общее состояние корпоративной системы безопасности. К ним относятся:

• Централизованное представление с информацией о возможных угрозах.

• Обнаружение угроз и реагирование на них в режиме реального времени.

Зачем нужна SIEM-система и как управлять событиями ИБ

•Расширенная аналитика угроз.

• Аудит соответствия нормативным требованиям и создание соответствующих отчетов.

• Более высокий уровень прозрачности при мониторинге активности пользователей, приложений и устройств.

Как внедрить решение SIEM

Организации разных размеров используют решения SIEM для сокращения рисков кибербезопасности и соблюдения стандартов соответствия. Лучшие рекомендации по внедрению системы SIEM гласят следующее:

• Определите требования к развертыванию SIEM.

• Выполните тестовый запуск.

• Соберите достаточное количество данных.

• Составьте план реагирования на инциденты.

• Постоянно улучшайте свою систему SIEM.

Роль SIEM для бизнеса

SIEM — это важная часть корпоративной экосистемы кибербезопасности. SIEM обеспечивает централизованный сбор, агрегирование и анализ массивов данных в масштабах всего предприятий и позволяет эффективно оптимизировать рабочие процессы, связанные с безопасностью. Она предоставляет и другие возможности, например создание отчетов о соответствии требованиям, управление инцидентами и панели мониторинга, позволяющие определить приоритет действий, представляющих угрозу.

Подробнее о SIEM

Защита от угроз

Обеспечьте интегрированную защиту от угроз для доменов.

Защита информации

Защитите и контролируйте данные в приложениях, облаках и конечных точках.

Управление соответствием требованиям

Диспетчер соответствия требованиям поможет вам упростить соблюдение требований и значительно снизить риски.

Расширенное обнаружение угроз

Повысьте скорость и эффективность обнаружения и нейтрализации угроз с помощью Microsoft Sentinel.

Вопросы и ответы

Развернуть все | Свернуть все

Что такое решение SIEM?

Решение SIEM — это программный продукт для обеспечения безопасности, который дает организациям полное представление обо всем, что происходит в сети, позволяя быстрее реагировать на угрозы — прежде, чем они успеют нанести существенный урон.

Программное обеспечение, инструменты и службы SIEM обнаруживают и блокируют угрозы безопасности, используя анализ в реальном времени. Они собирают данные из ряда источников, определяют аномальную активность и принимают надлежащие меры.

В чем разница между управлением информационной безопасностью (SIM) и управлением событиями безопасности (SEM)?

Под термином “управление информационной безопасностью (SIM)” понимается сбор, хранение и отслеживание данных журнала событий и действий для проведения анализа. Это более обширный и долгосрочный процесс.

Управление событиями безопасности (SEM) — это процесс мониторинга и анализа событий и оповещений, связанных с безопасностью, в режиме реального времени, позволяющий устранить угрозы, выявить закономерности и отреагировать на инциденты. В отличие от SIM, эта система пристально следит за конкретными событиями, которые могут требовать немедленных действий.

Решение SIEM объединяет эти два подхода в одно решение.

Как улучшения произошли в SIEM за последние годы?

Системы SIEM “научились” отслеживать постоянно эволюционирующие киберугрозы. Впервые появившиеся больше 15 лет назад инструменты SIEM использовались организациям для соблюдения различных нормативно-правовых требований, таких как Стандарты безопасности данных в сфере платежных карт (PCI DSS). В наше время эффективные решения SIEM создаются на базе облака и используют функции ИИ для ускоренного обнаружения, исследования и нейтрализации угроз.

В чем разница между SIEM и SOAR?

Технологии SIEM и SOAR играют важные роли в обеспечении кибербезопасности..

Если вкратце, SIEM помогает организациям извлекать пользу из данных, полученных от приложений, устройств, сетей и серверов, успешно выявляя и анализируя инциденты и события, а также распределяя их по категориям.

SOAR — это сокращение от английского Security Orchestration, Automation and Response, т. е. “Оркестрация, автоматизация и реагирование в области безопасности”. Так называют программное обеспечение, позволяющее решать задачи контроля угроз и уязвимостей, реагирования на инциденты безопасности и автоматизации операций информационной безопасности (SecOps).

Решение SOAR помогает службам безопасности определять приоритет угроз и оповещений, созданных SIEM, с помощью автоматизированных процессов реагирования на угрозы. Оно также позволяет быстрее находить и устранять критические угрозы благодаря широкомасштабной междоменной автоматизации. SOAR выявляет реальные угрозы в обширных массивах данных и помогает быстрее пресекать инциденты.

В чем разница между SIEM и XDR?

Если коротко, расширенное обнаружение и нейтрализация угроз, или Extended Detection and Response (XDR) — это активно развивающаяся концепция кибербезопасности, позволяющая улучшить выявление угроз и реагирование на них за счет подробнейшего контекста, связанного с конкретными ресурсами.

Платформы XDR помогают:

- исследовать атаки благодаря пониманию процессов в конкретных ресурсах, на разных платформах и в облаках и с помощью методов, одинаково эффективных для рабочих нагрузок конечных точек, пользователей, приложений, Интернета вещей и облака;

защитить ресурсы и улучшить состояние безопасности, чтобы уберечься от таких угроз, как программы-шантажисты и фишинг; быстрее реагировать на угрозы с помощью средств автоматического исправления. Решения SIEM обеспечивают комплексную среду контроля и управления информационной безопасностью в масштабах всего предприятия.

Платформы SIEM помогают:

- управлять операциями информационной информации, используя единое представление цифрового пространства;

- собирать и анализировать данные в масштабах всей организации для обнаружения и исследования инцидентов, которые затрагивают больше одной изолированной среды, а также реагирования на них.

- Повышение эффективности операций информационной безопасности с помощью настраиваемых средств обнаружения и аналитики, а также встроенных функций автоматизации

Стратегия, основанная на полной прозрачности всего цифрового пространства и глубоком понимании конкретных угроз, а также на совместном использовании решений SIEM и XDR, помогает группам обеспечения информационной безопасности успешно справляться с повседневными задачами.

Источник: www.microsoft.com

Что такое SIEM?

Системы защиты постоянно развиваются и адаптируются к новым видам угроз. Количество источников информации, из которых поступают данные по текущему состоянию защищенности, растет с каждым днем.

- Консолидация и хранение журналов событий от различных источников — сетевых устройств, приложений, журналов ОС, средств защиты. Заглянув в любой стандарт ИБ, вы увидите технические требования по сбору и анализу событий. Они нужны не только для того, чтобы выполнить требование стандарта. Бывают ситуации, когда инцидент увидели поздно, а события уже давно затерты или журналы событий почему-либо недоступны, и причины инцидента выявить фактически невозможно. Кроме того, соединение с каждым источником и просмотр событий займет уйму времени. В противном случае, без анализа событий, есть риск узнать об инциденте в вашей компании из новостных лент.

- Предоставление инструментов для анализа событий и разбора инцидентов. Форматы событий в различных источниках различаются. Текстовый формат при больших объемах сильно утомляет, снижает вероятность выявления инцидента. Часть продуктов класса SIEM унифицирует события и делает их более читабельными, а интерфейс визуализирует только важные информационные события, акцентирует на них внимание, позволяет отфильтровывать некритические события.

- Корреляция и обработка по правилам. По одному событию не всегда можно судить об инциденте. Простейший пример — «login failed»: один случай ничего не значит, но три и более таких события с одной учетной записью уже могут свидетельствовать о попытках подбора. В простейшем случае в SIEM правила представлены в формате RBR (Rule Based Reasoning) и содержат набор условий, триггеры, счетчики, сценарий действий.

- Автоматическое оповещение и инцидент-менеджмент. Основная задача SIEM — не просто собрать события, но автоматизировать процесс обнаружения инцидентов с документированием в собственном журнале или внешней системе HelpDesk, а также своевременно информировать о событии.

SIEM способна выявлять:

- сетевые атаки во внутреннем и внешнем периметрах;

- вирусные эпидемии или отдельные вирусные заражения, неудаленные вирусы, бэкдоры и трояны;

- попытки несанкционированного доступа к конфиденциальной информации;

- фрод и мошенничество;

- ошибки и сбои в работе информационных систем;

- уязвимости;

- ошибки конфигураций в средствах защиты и информационных системах.

Система SIEM универсальна за счет своей логики. Но для того чтобы возложенные на нее задачи решались — необходимы полезные источники и правила корреляции. Любое событие (например, если в определенной комнате открылась дверь) может быть подано на вход SIEM и использовано.

Источники выбираются на основании следующих факторов:

- критичность системы (ценность, риски) и информации (обрабатываемой и хранимой);

- достоверность и информативность источника событий;

- покрытие каналов передачи информации (должны учитываться не только внешний, но и внутренний периметр сети);

- решение спектра задач ИТ и ИБ (обеспечение непрерывности, расследование инцидентов, соблюдение политик, предотвращение утечек информации и т. п.).

Основные источники SIEM

- Access Control, Authentication — для мониторинга контроля доступа к информационным системам и использования привилегий.

- Журналы событий серверов и рабочих станций — для контроля доступа, обеспечения непрерывности, соблюдения политик информационной безопасности.

- Сетевое активное оборудование (контроль изменений и доступ, счетчики сетевого трафика).

- IDSIPS. События о сетевых атаках, изменение конфигураций и доступ к устройствам.

- Антивирусная защита. События о работоспособности ПО, базах данных, изменении конфигураций и политик, вредоносных программах.

- Сканеры уязвимостей. Инвентаризация активов, сервисов, программного обеспечения, уязвимостей, поставка инвентаризационных данных и топологической структуры.

- GRC-системы для учета рисков, критичности угрозы, приоритизации инцидента.

- Прочие системы защиты и контроля политик ИБ: DLP, антифрода, контроля устройств и т. п.

- Системы инвентаризации и asset-management. С целью контроля активов в инфраструктуре и выявления новых.

- Netflow и системы учета трафика.

Решение SIEM включает в себя, как правило, несколько компонентов:

- агенты, устанавливаемые на инспектируемую информационную систему (актуально для операционных систем; агент представляет собой резидентную программу (сервис, демон), которая локально собирает журналы событий и по возможности передает их на сервер);

- коллекторы на агентах, которые, по сути, представляют собой модули (библиотеки) для понимания конкретного журнала событий или системы;

- серверы-коллекторы, предназначенные для предварительной аккумуляции событий от множества источников;

- сервер-коррелятор, отвечающий за сбор информации от коллекторов и агентов и обработку по правилам и алгоритмам корреляции;

- сервер баз данных и хранилища, отвечающий за хранение журналов событий.

Данные о событиях собираются от источников с помощью установленных на них агентов, либо удаленно (при помощи соединения по протоколам NetBIOS, RPC, TFTP, FTP). Во втором случае неизбежно возникает нагрузка на сеть и источник событий, так как часть систем не позволяет передать только те события, которые еще не были переданы, и передает в сторону SIEM весь журнал событий, составляющий зачастую сотни мегабайт. Затирать же журнал событий на источнике при каждом сборе данных — некорректно.

События должны не только собираться в консолидированное хранилище для разбора по факту инцидента, но и обрабатываться. В противном случае вы получите решение, которое полностью не оправдывает затраты. Безусловно, инструментарий SIEM сократит время, необходимое для разбора инцидента. Но задача SIEM — своевременно обнаруживать, предотвращать угрозы и оперативно реагировать на них.

Для этого необходимо составлять правила корреляции — с учетом актуальных для компании рисков. Эти правила не перманентны и должны постоянно актуализироваться экспертами. Как и в случае с правилами для систем обнаружения вторжений, если вовремя не прописать правило, позволяющее выявлять типовую угрозу, — она будет, скорее всего, реализована. Преимущества SIEM перед IDS в правилах — возможность указывать общее описание симптомов и использование накопленной статистики baseline для наблюдения за отклонениями от нормального поведения информационных систем и трафика.

Правила отдаленно напоминают правила Snort. В них описываются критерии возникновения угрозы и реакция на них. Простейший типовой пример с login failed я описывала выше. Более сложным примером на практике может быть login failed в определенной информационной системе с уточнением группы пользователя и имени удаленного объекта. В случае с фродом — параметры удаленности двух последних точек использования банковской карты за небольшой интервал времени (к примеру, клиент воспользовался оплатой бензина в Москве, а через 5 минут где то в Австралии пытаются снять 5 000 евро).

Регистрация инцидентов в собственной или внешней системе HelpDesk играет немаловажную роль. Во-первых, это документирование возникающих инцидентов. Если есть зарегистрированный инцидент, то есть и ответственный за его решение, есть сроки. Инцидент не останется неучтенным (как это бывает в случае оповещения по электронной почте).

Во-вторых, это статистика по инцидентам, которая позволяет выявлять проблемы (однотипные инциденты, повторяющиеся часто и закрываемые без устранения истинных причин). На основании статистики и расчета основных показателей можно также судить об эффективности работы отдельных сотрудников, подразделения ИБ, средств защиты.

С помощью SIEM можно добиться почти абсолютной автоматизации процесса выявления угроз. При корректном внедрении такой системы подразделение ИБ переходит на абсолютно новый уровень предоставления сервиса. SIEM позволяет акцентировать внимание только на критических и действительно важных угрозах, работать не с событиями, а с инцидентами, своевременно выявлять аномалии и риски, предотвращать финансовые потери.

Важно понимать, что SEIM — это инструмент не только ИБ, но и вообще ИТ. На основе мощных корреляционных механизмов можно эффективно обеспечивать непрерывность работы IТ-сервисов, выявлять сбои в работе информационных и операционных систем, аппаратного обеспечения. Кроме того, SIEM — инструмент автоматизации.

Простейший пример, актуальный для большинства компаний: конфликт IP-адресов. За счет простейшего правила RBR можно узнать об инциденте задолго до звонка пользователя. При этом устранение причины требует гораздо меньших затрат, а следовательно, уменьшаются возможные финансовые потери бизнеса.

Если анализировать реальное использование SIEM на практике, то приходится признать, что в большинстве случаев работа таких систем направлена на консолидацию журналов событий от различных источников. Фактически — используется только функционал SIM. Если и есть заданные правила корреляции, они не пополняются.

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Источник: www.securitylab.ru

Для чего нужна система SIEM и как её внедрить?

TADетали

Что такое SIEM-системы? Какие задачи решают такие решения? Каковы особенности их внедрения и эксплуатации? В этих вопросах TAdviser разбирался совместно с экспертами компании «АМТ-Груп».

Что такое SIEM?

Системы SIEM (Security information and event management) происходят от двух классов продуктов: SIM (Security information management) — управление информационной безопасностью и SEM (Security event management) — управление событиями безопасности. Одно из первых упоминаний о SIEM было в 2005 году от аналитиков Gartner.

На практике данные продукты пересекаются по функциональному назначению, и, порой, при определённых настойках могут в значительной мере выполнять функции друг друга.

Производители SIEM иногда разделяют данный класс продуктов на SIEM первого и второго поколения (это можно рассматривать как маркетинговый приём). Как правило, под вторым поколением специалисты понимают более многофункциональный инструмент с возможностью интеграции со сторонними продуктами (системы управления политиками ИБ, c Threat Intelligence платформами, функции Network Behavioral Analysis и др.).

Использование SIEM второго поколения с функциями Threat Intelligence, в частности, предлагает сервис AMTSOC. Данная интеграция позволяет создавать корреляционные правила с критерием поиска в виде обновляемых в TI баз индикаторов. Это существенно повышает эффективность корреляции, превращая статическую корреляцию в динамическую.

Функциональные задачи SIEM

Сбор данных и нормализация: обеспечивается сбор данных (как событий ИБ, так и системных событий) от разнообразных источников: технические средства информационной безопасности (межсетевые экраны всех типов, системы предотвращения вторжений, антивирусы, системы защиты от спама, системы защиты от утечек данных, системы предварительного выполнения программ, контроля целостности и т. д.), серверы, прикладные системы и т. д.

Корреляция данных: сопоставление и поиск по атрибутам, группирование и индексирование по определенным признакам. По сути корреляция является ключевой функцией SIEM, выдающей на выходе список коррелированных событий;

Оповещение: проверка списка коррелированных событий с целью выявить инциденты ИБ и выполнить оповещение по данным инцидентам. Возможна как индикация на консоли управления SIEM, так и автоматизированное уведомление по сработанным корреляционным правилам.

Панели визуализации (dashboards): графики различных типов и форматов, таблицы, списки и другая визуализация по текущим событиям и инцидентам. Визуализация в значительной мере влияет на общее восприятие продукта и является важным элементом процесса Incident Monitoring/Tracking.

Хранение данных: хранение данных в течение заданного периода времени. Необходимо для ретроспективного анализа, расследований инцидентов, экспертиз. Большинство современных SIEM обрабатывают и хранят как сырые события (до процесса осуществления распознавания функциональных полей события (анг. — parsing), так и нормализованные события (события с распознанными полями).

Поиск и анализ: контекстный поиск в рамках расследований инцидентов и экспертиз. Важно отметить, что поиск в сырых и нормализованных событиях может существенно отличаться.

Отчетность: создание настраиваемых отчетов с целью периодического информирования службы ИБ о текущих событиях, инцидентах, трендах. Как правило, отчеты могут выгружаться и использоваться в рамках комплексных отчетов служб ИБ.

Какие компоненты входят в состав SIEM?

Состав и реализация существенно зависят от архитектуры решения, размера внедрения, географического распределения системы, параметров производительности.

Как правило, для реализации всех базовых функций в SIEM должны присутствовать несколько основных компонентов.

Коллекторы: отвечают за сбор сырых событий. Могут поддерживать массу различных протоколов и сервисов: Syslog, Windows Event Forwarding, SDEE, SNMP Trap, клиентов баз данных (MSSQL, Oracle и т. д.) и другие специфичные сервисы от разных производителей.

Сам сбор событий может происходить как в пассивном режиме (например, syslog), так и в режиме «по запросу». Коллектор чаще всего отправляет нормализованные события в коррелятор, а сырые события отправляются в хранилище данных. В различных реализациях от разных производителей схема взаимодействия коллектора с другими компонентами может отличатся.

Хранилище данных: отвечает за хранение сырых событий. Возможны реализации с хранением нормализованных событий.

Коррелятор: обеспечивает функции обработки и корреляции нормализованных событий. Возможна реализация контекстного поиска сырых событий, находящихся в хранилище.

Консоль управления: отвечает за управление, настройку и визуализацию. При этом, в ряде случаев, функция визуализации может выполняться отдельной компонентой.

Упомянутые SIEM второго поколения могут содержать также дополнительные компоненты: сбор Flow и SPAN-трафика, BI-компоненты, TI-модуль, модули защиты от фрода, управления политиками ИБ.

Как было сказано выше, на практике архитектура внедрения определяющим образом влияет на количество компонент и их реализацию. Например, в малых реализациях почти все функции могут быть выполнены на одном аппаратном устройстве, тогда как масштабирование предполагает максимальное разделение.

Каковы основные задачи и возможности современных SIEM-решений?

На сегодняшний день сложно переоценить роль SIEM в мире ИБ. Фактически, это центральный элемент любой SOC-инфраструктуры. Можно сказать точно, что без SIEM невозможно эффективное функционирование ни одной комплексной системы ИБ.

Задача SIEM номер один – регистрация инцидентов в режиме Real-Time.

Задача SIEM номер два – предоставить удобный и функциональный инструмент для ретроспективного анализа инцидентов, расследования инцидентов.

Современный SIEM, по сути, уже должен содержать в себе Big Data технологии, обрабатывающие события ИБ как некий интенсивный поток телеметрии. От SIEM требуется как скорость, так и удобство – потому что это основной инструмент аналитики ИБ, предназначенный для расследования инцидентов, поиска следов таргетированных атак (Threat Hunting).

Тренды развития SIEM идут в сторону добавления функций Machine Learning и поведенческого анализа, что позволяет передать на откуп автоматизации все больше и больше рутинных задач Incident Monitoring, Forensic, Investigation. На практике это позволит обнаруживать не только предопределенные вручную инциденты, но и приблизиться к автоматизации процесса создания правил корреляции, что является ключевой и самой сложной задачей при настройке и поддержке SIEM (особенно на больших внедрениях).

На какие особенности внедрения SIEM нужно обращать внимание прежде всего?

Правильно настроенный и поддерживаемый SIEM – это мозг системы ИБ, но задача обучения этого мозга требует очень хорошего уровня экспертизы специалиста и хорошо поставленных процессов ИБ.

Поэтому вопрос номер один, который нужно задавать при принятии решения об использовании SIEM – насколько квалификация службы ИБ и текущая зрелость процессов ИБ позволят корректно и эффективно использовать этот инструмент. Если очевидно, что нет возможности поддерживать самостоятельно SIEM, и он будет «греть воздух», то тратить большие бюджеты на SIEM – совсем неоптимальный шаг. В этом случае стоит рассмотреть вариант аутсорсинга функции мониторинга и расследования инцидентов – например, посредством подключения услуг коммерческого SOC. Порой за цену техподдержки SIEM можно получить, в рамках коммерческого SOC как сам инструмент, так и экспертизу. При этом SLA может предполагать круглосуточный режим поддержки.

Второй вопрос – задачи масштабирования системы. Крайне важно предусмотреть такую архитектуру, которая будет способна обработать поток событий как в пиковые часы, так и в среднем. При этом необходимо распределить нагрузку на компоненты, при необходимости обеспечив балансировку данной нагрузки и выполнять рутинную обработку как можно ближе к источникам.

Третий вопрос – обеспечение надежности SIEM. Может заключатся как в дублировании компонент для отказоустойчивости, так и в дублировании по регионам для катастрофоусточивости.

Четвертый вопрос – срок хранения событий и их защита для возможности ретроспективного анализа в течение необходимого периода времени и для минимизации риска компрометации/потери данных.

Пятый вопрос – наличие необходимых коллекторов и парсеров «из коробки». Хорошо адаптированный текущий список источников в SIEM позволит в будущем избежать массу рутинных операций и доработок.

Шестой вопрос – соответствие текущим требованиям законодательства, регуляторов, отраслевых и корпоративных стандартов. Например, недавно принятый Федеральный Закон «О безопасности критической информационной инфраструктуры Российской Федерации», а также некоторые требования регулятора, могут предписывать использовать сертифицированный ФСТЭК SIEM.

Ответы на эти вопросы позволят подобрать подходящий вариант использования SIEM. В то же время, решение, сочетающее оптимальные параметры по каждому из указанных вопросов, может предложить сервис AMTSOC. Его услуга базируется на трех компонентах: функциональный SIEM с хорошим уровнем зрелости, глубокая экспертиза команды по данному решению и наличие конкурентоспособной MSSP-модели продаж.

Как выбираются источники данных для SIEM?

В идеальной ситуации чем больше источников событий – тем меньше вероятность пропустить важное событие и не идентифицировать значимый инцидент, получив так называемую ошибку второго рода (False Negative).

Но практика говорит о том, что при очень больших потоках событий возрастает вероятность ошибок первого рода (False Positive) – поскольку обработка бо́льшего количества событий приводит к усложнению задачи написания комплексных корреляционных правил и процесса фильтрации этих самых ошибок. Не говоря уже о том, что обработка дополнительных событий может серьезно увеличить стоимость решения.

Специалисты AMTSOC рекомендуют при выборе списка источников на первых этапах фокусироваться на технических средствах защиты информации, системах аутентификации и авторизации, и ИБ событиях с прикладных систем. И далее, в процессе развития и повышения зрелости службы ИБ и службы SOC, подключать все больше и больше системных событий, в т. ч. для отработки результатов процесса Threat Hunting (например, поиска в событиях прошлого следов третированных атак и создания корреляционных правил для идентификации таких атак в реальном времени).

Иногда лучшие практики рекомендуют «обрезать» объем событий посредством определения важности (severity) и конкретных модулей-источников (facility).

Подобные приёмы также используют и для сохранения производительности SIEM.

Каковы особенности эксплуатации SIEM-решений? Требуется ли поддержка?

Фактически в любой реализации SIEM необходимо тесное взаимодействие с Tier2 и Tier 3 службами техподдержки: вопросы парсинга, вопросы срабатывания корреляционных правил, нюансы визуализации и отчетности, стабильность работы компонент, поддержка кодировок, вопросы сертификации, вопросы миграции и обновлений, восстановлений после сбоев.

В итоге сложно представить эффективную работу SIEM на более-менее развитой ИТ-инфраструктуре без хорошо отлаженного взаимодействия с технической поддержкой производителя.

Например, в сервисной модели AMTSOC задачу взаимодействия с производителем SIEM берет на себя оператор данной экспертной услуги.

В чем преимущества сервисной модели SIEM? Какую ответственность несет поставщик сервиса?

Для начала нужно выделить два элемента сервисной модели:

1. Сервисная модель продажи оператором коммерческого SOC самого SIEM как инструмента: MSSP (Managed Security Service Provider);

2. Экспертиза ИБ, предоставляемая на аутсорсинг сервисными операторами коммерческого SOC.

В итоге сервисная модель как сочетание экспертизы команды коммерческого SOC и OPEX-модели инструмента SIEM имеет следующие преимущества:

- Снижение или полное исключение CAPEX затрат;

- Снижение OPEX для ряда процессов ИБ (мониторинг, расследование инцидентов, аналитика)

- Повышение эффективности службы ввиду специализации аналитиков ИБ на конкретных процессах ИБ;

- Высвобождение ресурсов заказчика, возможность их более эффективного использования;

- Повышение уровня осведомленности топ-менеджмента о положительных результатах деятельности службы ИБ, что зачастую способствует дополнительной поддержке в проектах и упрощает принятие решений.

Как сделать выбор — классическая или сервисная схема SIEM? По каким параметрам можно оценить выгоду той или иной модели?

Универсальных подходов нет. Практика показывает, что крупные заказчики, обладающие развитой службой ИБ и большими ресурсами, предпочитают локализовывать процессы мониторинга ИБ на своей стороне. В этом случае выбор классической схемы CAPEX является наиболее частым выбором.

Для малого и среднего бизнеса вопрос стоимости решения становится определяющим, кроме того, как говорилось выше, не всегда уровень зрелости служб ИБ позволяет эффективно использовать SIEM как центральный элемент службы ИБ.

Специалисты AMTSOC часто предлагают клиентам наглядные графики со сравнением затрат на OPEX и CAPEX модель при одинаковых параметрах SIEM. Чаще всего OPEX оказывается значительнее выгоднее как по затратам, так и по набору функций – ведь MSSP модель почти всегда предлагает клиенту не просто инструмент, а ещё и набор сервисных процессов мониторинга ИБ:

Приведённый пример не является действительным расчётом, а отображает примерное соотношение CAPEX модели с приобретением SIEM для инфраструктуры уровня малого-среднего и OPEX модели для аналогичной инфраструктуры с приобретением SIEM на баланс сервисного оператора коммерческого SOC. При этом в OPEX входит и предоставление ряда базовых услуг сервиса коммерческого SOC.

В итоге очевидно, что OPEX модель предлагает больше за меньшие деньги. Отказаться от такого подхода можно только в силу внутренних политик, предписывающих сосредоточение всех функций внутри организации или в целом консервативности ИБ. Данная демонстрация показывает причину того, что рынок услуг аутсорсинга ИБ растёт бо́льшими темпами чем рынок ИБ в целом.

Источник: www.tadviser.ru

SIEM системы (Security Information and Event Management) — что это и зачем нужно?

Слушайте SIEM системы (Security Information and Event Management) — что это и зачем нужно? на Яндекс.Музыке | Слушать на Apple Podcasts | Слушать на Google Podcasts | Слушать на Mave | Слушать на Яндекс Музыке | Слушать на Castbox | Слушать на Podcast Addict | Слушать на Pocket cast | Руслан Рахметов, Security Vision

Итак, в двух предыдущих статьях мы с вами ознакомились с основными концепциями информационной безопасности (https://www.securityvision.ru/blog/informatsionnaya-bezopasnost-chto-eto/) и с тем, что из себя представляет Центр SOC (https://www.securityvision.ru/blog/soc-chto-eto/). В этой статье мы поговорим уже более детально про разнообразные средства защиты информации, которыми пользуются специалисты по информационной безопасности, и особое внимание уделим системам управления информацией о безопасности и событиями информационной безопасности, т.е.

SIEM (Security Information and Event Management). Начнем! Как мы уже узнали ранее (https://www.securityvision.ru/blog/informatsionnaya-bezopasnost-chto-eto/), защищать информацию можно техническими, организационными, физическими мерами.

Организационные меры — это выстраивание процессов информационной безопасности, таких как написание политик, регламентов, инструкций для безопасной обработки информации, подготовка правовой базы, управление и коммуникация по вопросам безопасности бизнес-процессов. Физические меры — это защита материальных активов, т.е. непосредственно серверов, компьютеров и даже сотрудников с помощью систем контроля и учета доступа (сокращенно — СКУД), систем сигнализации, пожаротушения, вентиляции, видеонаблюдения, прочих охранных систем.

А технические средства — это как раз все те хитроумные системы, которые применяются экспертами по защите информации в SOC-Центрах (https://www.securityvision.ru/blog/soc-chto-eto/). О них мы поговорим подробнее. Итак, для технического обеспечения информационной безопасности есть два принципиально разных подхода: превентивный и детективный.

Превентивный способ защиты информации направлен на недопущение нарушения состояния информационной безопасности актива, например, блокирование запуска вредоносного файла антивирусом или запрет на входящее несанкционированное подключение межсетевым экраном. Таким образом, угрозы информационной безопасности пресекаются в зародыше — всё направлено на сохранение информации с помощью превентивных (предотвращающих) средств.

Зачем же применяют еще и второй подход, детективный? Суть детективного подхода заключается в том, чтобы собрать как можно больше информации о неком событии или действии, при условии, что мы точно не знаем, являются ли эти события или действия легитимными или нет.

Например, сотрудник отправляет коллеге по электронной почте зашифрованный файл, а антивирусная система не может проверить его — он не открывается без ввода пароля. Что делать в таком случае? Блокировать отправку? А вдруг это важное и срочное сообщение, а файл — годовой финансовый отчет, запароленный для большей надежности?

А если это на самом деле вирус, который сам себя распространяет по сети компании, избегая обнаружения таким вот образом? Задача детектирующих (обнаруживающих) средств — собрать о данном событии как можно больше информации и отправить специалисту по информационной безопасности для того, чтобы он принял решение.

Возможно, потребуется телефонный звонок отправителю сообщения для получения дополнительной информации или согласование такой отправки у руководителя. Одним из ярких примеров таких обнаруживающих систем является система управления информацией о безопасности и событиями информационной безопасности — SIEM (Security Information and Event Management). Что такое SIEM и зачем она нужна?

По сути SIEM — это система, накапливающая в себе все данные (журналы работы или, как говорят спецы, логи) от других средств защиты, умеющая понимать многие «форматы» логов из разных источников — средств защиты, быстро искать нужную информацию в этих логах, долгое время их хранить. Кроме этого, SIEM-система должна уметь выполнять ряд дополнительных действий: осуществлять таксономию (распределять поступающие данные по типам и категориям) и корреляцию (т.е. связывать казалось бы разрозненные события между собой), отправлять уведомления ответственным лицам о выявленных подозрительных событиях в журналах, предоставлять дополнительную информацию по каждому из событий и устройств в сети.

Но как же выглядит работа системы SIEM на практике? Чтобы ответить на эти вопросы, сначала представим себе компанию среднего размера, т.е. с числом сотрудников около 1000, каждый из которых работает за ПК, а важная информация и бизнес-системы хранятся и работают на серверах.

В такой компании общее число типов технических систем защиты, как превентивных, так и детектирующих, легко может перевалить за десяток. Давайте перечислим распространенные типы средств защиты информации: 1. Антивирусы предотвращают выполнение вредоносного кода и деятельность вредоносного программного обеспечения на конечных точках (рабочих станциях и серверах), в локальном и веб-трафике, в электронной почте.

2. Средства антиэксплойт защиты позволяют обнаруживать и предотвращать вредоносное воздействие эксплойтов, т.е. программ или набора команд, использующих уязвимости установленного прикладного или системного программного обеспечения. 3. Системы контроля и управления учетными записями осуществляют централизованное управление учетными записями пользователей и администраторов ИТ-систем.

4. Средства предотвращения утечек данных предназначены для защиты от несанкционированной передачи ценной информации в нарушение установленных в компании правил — например, копирование рабочей информации на флешку или отправка на личную почту. 5. Межсетевые экраны (синоним брандмауэра или файерволла) контролируют входящий и исходящий сетевой трафик и в локальной сети, и в интернет.

Цель контроля — разрешать нужный трафик легитимным приложениям и запрещать потенциально опасным. 6. Системы обнаружения и/или предотвращения сетевых вторжений предназначены для анализа сетевого трафика и поиска в нем признаков того, что устройство пытаются атаковать через сеть с применением эксплойтов.

Как следует из названия, системы обнаружения вторжений только оповещают о возможной атаке, а системы предотвращения вторжений автоматически блокируют подозрительный трафик. 7. «Песочницы», или, по-научному, средства изолированного выполнения программ позволяют запускать подозрительный файл в изолированной виртуальной среде, которая специально предназначена для поиска аномалий или потенциально вредоносного поведения исследуемого файла.

8. Сканеры уязвимостей предназначены для проведения анализа уязвимостей различных ИТ-систем путем получения данных об используемых версиях ПО и сравнением данной информации с каталогами известных уязвимостей, применимых к данным версиям. 9. Системы ресурсов-приманок для злоумышленников (англ. honeypots и honeynets) представляют собой заранее созданные «муляжи» информационных систем, похожих на реальные системы компании, но не содержащих никаких ценных данных.

Атакующие, попав в такую ловушку, попробуют применить свой инструментарий для проведения атаки, а в этот момент их действия будут тщательно журналироваться и затем изучаться специалистами по защите информации. 10. Средства управления портативными устройствами (англ.

MDM – Mobile Device Management) представляют собой программы для контроля и защиты портативных устройств сотрудников организации. Установив такое средство на своё устройство, сотрудник может получить контролируемый и безопасный удаленный доступ к ИТ-ресурсам организации, например, подключив себе на смартфон рабочую почту.

Разумеется, кроме описанных средств существуют и другие, менее распространенные, такие как системы защиты от DDoS-атак, системы защиты электронной почты, системы криптографической защиты информации, средства контроля баз данных, системы контроля действий пользователей, системы инвентаризации, классификации и учета активов, системы анализа и поиска актуальных угроз, системы защиты облачных сервисов. В следующих публикациях мы поговорим также о системах IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), SOAR (Security Orchestration, Automation and Response, системы управления, автоматизации и реагирования на инциденты), SGRC (Security Governance, Risk-management and Compliance, системы управления информационной безопасностью, рисками и соответствия законодательству).

Но, однако же, вернемся к системам SIEM. После того, как мы увидели, какими многообразными бывают системы защиты в нашей воображаемой компании, давайте подумаем, как можно получить данные со всех таких систем, обработать их и сделать пригодными для того, чтобы они помогли специалисту по ИБ расследовать инцидент информационной безопасности. Иначе говоря, как же работают SIEM системы?

Что именно делает SIEM-система, в чем польза от её применения, какие функции выполняет SIEM? Ответим по порядку.Первая задача SIEM — получить данные от источника. Это может быть как «активный» источник, который сам умеет передавать данные в SIEM и ему достаточно указать сетевой адрес приемника, так и «пассивный», к которому SIEM-система должна обратиться сама.

Получив от источника данные, SIEM-система преобразует их в единообразный, пригодный для дальнейшего использования формат — это называется нормализацией. Сравним это с большой компанией людей из разных стран: все говорят на своих языках, а SIEM-система всех слушает и нормализует, т.е. переводит всё на английский, чтобы потом можно было просмотреть всю беседу на едином, понятном языке.

Далее SIEM-система выполняет таксономию, т.е. классифицирует уже нормализованные сообщения в зависимости от их содержания: какое событие говорит об успешной сетевой коммуникации, какое — о входе пользователя на ПК, а какое — о срабатывании антивируса. Таким образом, мы получаем уже не просто набор записей, а последовательность событий с определенным смыслом и временем наступления.

Значит, что мы уже можем понять, в какой последовательности шли события и какая может быть связь между ними. Тут в игру вступает основной механизм SIEM-систем: корреляция. Корреляция в SIEM — это соотнесение между собой событий, удовлетворяющих тем или иным условиям (правилам корреляции).

Пример правила корреляции: если на двух и более ПК в течение 5-ти минут сработал антивирус, то это может свидетельствовать о вирусной атаке на компанию. Более сложное правило: если в течение 24 часов были зафиксированы чьи-то попытки удаленно зайти на сервер, которые в конце концов увенчались успехом, а затем с этого сервера началось копирование данных на внешний файлообменник, то это может свидетельствовать о том, что злоумышленники подобрали пароль к учетной записи, зашли внутрь сервера и крадут важные данные.

По итогам срабатывания правил корреляции в SIEM-системе формируется инцидент информационной безопасности (в некоторых системах, например, в SIEM IBM QRadar инцидент называется Offense). При этом специалист по ИБ при работе с SIEM должен иметь возможность быстрого поиска по хранящимся в SIEM-системе предыдущим инцидентам и событиям на случай, если ему потребуется узнать какие-либо дополнительные технические подробности для расследования атаки.

Итак, основные задачи SIEM-систем таковы: 1. Получение журналов с разнообразных средств защиты 2. Нормализация полученных данных 3. Таксономия нормализованных данных 4. Корреляция классифицированных событий 5. Создание инцидента, предоставление инструментов для проведения расследования 6. Хранение информации о событиях и инцидентах в течение длительного времени (от 6 месяцев) 7. Быстрый поиск по хранящимся в SIEM данным Кроме указанного функционала, SIEM-системы могут также оснащаться дополнительными функциями, такими как управление рисками и уязвимостями, инвентаризация ИТ-активов, построение отчетов и диаграмм и т.д. Автоматизированное реагирование на инцидент также можно настроить, для этого используются системы IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), которые могут без участия человека, например, заблокировать взломанную учетную запись или отключить инфицированный ПК от сети.

Подводя итог, мы можем сказать, что системы SIEM необходимы компаниям для работы с большим потоком разнородных данных от различных источников в целях выявления потенциальных инцидентов информационной безопасности и своевременного реагирования на них. Польза от внедрения и применения SIEM-системы заключается в том, что она значительно ускоряет процесс обработки инцидентов ИБ и получения требуемой информации о событиях ИБ: аналитику не нужно подключаться к каждому средству защиты информации, он видит все данные в едином, консолидированном виде в одном удобном интерфейсе.

Если у компании в соответствии с законодательством есть требования к хранению всех журналов аудита (т.е. логов) средств защиты за определенный временной период, например, не менее чем за год, то использование SIEM-систем позволяет выполнить это требование. Если же компания всерьез озабочена оперативным реагированием на инциденты информационной безопасности, то можно задуматься об организации своего Центра SOC (https://www.securityvision.ru/blog/soc-chto-eto/), ядром которого станет SIEM-система. Разумеется, при внедрении и настройке SIEM-систем существуют очевидные трудности как организационного, так и технического характера: кроме покупки самой SIEM-системы придется ещё настроить все источники данных на отправку данных в SIEM, создавать правила корреляции, устранять причины ложноположительных срабатываний, поддерживать SIEM-систему в актуальном состоянии, оперативно расследовать инциденты информационной безопасности, сгенерированные SIEM. Но эта игра стоит свеч, поскольку на кону стоит безопасность данных, а значит — самого ценного, что подчас есть у компании.

Источник: www.securityvision.ru