Как удалить CRC SHA из контекстного меню Windows 10

В контекстном меню Windows появилась совершенно неизвестно откуда программа CRC SHA? Скорее всего, она попала на компьютер при загрузке другого программного обеспечения из Интернета. Предлагаем быстрый способ, с помощью которого можно удалить CRC SHA с компьютера.

Как CRC SHA попадает на компьютер и что это

Программа CRC SHA (или Cyclic Redundancy Check Secure Hash Algorithm) добавляется от недавнего времени в состав популярного архиватора 7-Zip. Она представляет собой crapware – нежелательное предустановленное программное обеспечение, которое устанавливается на компьютер во время установки других программ, когда мы не обращаем внимание и тем самым соглашаемся в процессе инсталляции. Такого рода программы настоящий кошмар для начинающих пользователей, да и не только.

Поэтому при установке программ загруженных с интернета обязательно следите за каждым окном в процессе установки. Если на каком-то этапе установки будет предложено установить навязываемое дополнительное программное обеспечение, уберите галки и продолжите установку. Когда устанавливаете ПО скачанное с торрента, ваша невнимательность может привести к установке на ПК вредоносного или шпионского программного обеспечения.

Check MD5 or SHA1 Checksum of a File [Windows 10] [FCIV]

Сам по себе инструмент CRC предназначен для обнаружения ошибок, возникающих при передаче данных, тогда как SHA – средство для проверки соответствия загруженных данных с интернета. Это не те приложения, которые нужны для полноценной работы Windows и не являются столь полезными в повседневной работе. Поэтому их можно удалить с вашего компьютера.

Как удалить CRC SHA из контекстного меню

Теперь перейдем непосредственно к процессу удаления из контекстного меню. Представленный ниже способ можно использовать на версиях Windows 7, 8, 8.1, 10. Единственное, что мы должны сделать, это перейти в настройки архиватора 7-Zip. Нет необходимости даже запускать его в режиме администратора.

В строке поиска Windows введите 7-Zip, а затем запустите приложение из списка результатов поиска.

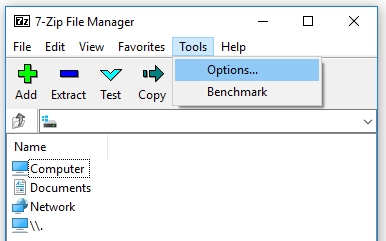

В основном окне приложения переходим в панель инструментов «Tools» — предпоследней в списке. Затем из выпадающего меню выберите пункт «Options».

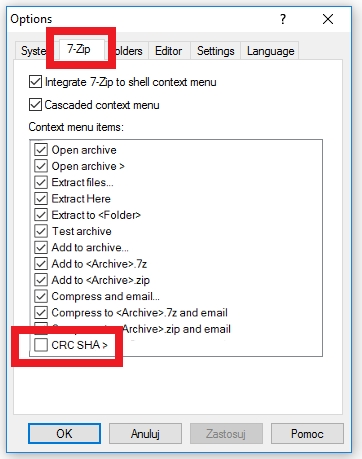

Когда вы попадете в параметры, откройте вкладку 7-Zip. Здесь увидите список элементов, которые отображаются в контекстном меню Windows. Находим в списке пункт «CRC SHA» и удаляем его. Подтверждаем внесенные изменения нажатием на кнопку «Применить» и «ОК». Закрываем все окна и выходим с приложения.

На этом всё. Даже нет необходимости перезагружать компьютер или выполнять какие-либо другие дополнительные шаги. Приложение исчезнет с контекстного меню ПК. Тем не менее, если у вас возникают проблемы с другими программами, которые неизвестно откуда появились в контекстном меню и невозможно их удалить, сообщите нам в комментариях.

Ошибка EAC SHA-2. Решение!

Источник: instcomputer.ru

Как и зачем переходить с SHA-1 на SHA-2 и почему это важно

Индустрия инфраструктуры открытых ключей (ИОК, англ. PKI — Public Key Infrastructure) рекомендует, чтобы любой объект инфраструктуры, использующий SHA-1, был переведён на более безопасный SHA-2. В этой статье описано, почему и как стоит это сделать.

В 2016 году миграция на SHA-2 была хорошей подготовкой к всеобщему дедлайну, сейчас же этот переход обязателен для обеспечения безопасности. Многие устройства и приложения, использующие электронные сертификаты, уже сейчас выводят предупреждения или ошибки или отказываются работать, если сертификат использует алгоритмы хеширования SHA-1 или старше. Зачем эти принудительные изменения? Потому что в хеше SHA-1 обнаружены серьёзные криптографические уязвимости, и дни, когда его защита ещё надёжна, уже сочтены.

Вплоть до 2017 года SHA-1 был самым популярным хешем, используемым для криптографической подписи, и некоторые, в особенности старые, приложения и устройства не принимали или не понимали хеши или сертификаты, основанные на алгоритме SHA-2. Это было основной проблемой перехода на новый стандарт.

Что такое хеш?

Криптографическая хеш-функция — это математический алгоритм, преобразующий любое уникальное сообщение (текст, видео, аудио, изображение и т. д.) в уникальную комбинацию, которую чаще всего называют «хешем» или «хеш-кодом». Два разных сообщения ни в коем случае не должны преобразовываться в одинаковый хеш, а два идентичных сообщения всегда должны возвращать один и тот же хеш. Благодаря этим свойствам хеш-код может использоваться для сравнения двух различных сообщений на идентичность. Криптографические хеши являются основой для практически любой цифровой аутентификации и проверки целостности файла.

Службы центра сертификации (ЦС) ИОК используют криптографические хеш-функции для подтверждения идентификационных данных и запросов цифровых сертификатов. Кроме этого, хеши используются для подтверждения цифровых сертификатов (например, цифровой подписью) и списка аннулированных сертификатов (CRL, certificate revocation list), которые выдают другие доверенные стороны. Доверенные стороны не смогут полагаться на достоверность цифровых сертификатов и другого контента, подписанного ЦС, если службы ИОК используют ненадёжный криптографический хеш. Стойкость криптографического хеша создаёт доверие ко всей системе ИОК.

Примечание: контрольные суммы — это хеш-подобные верификаторы, но без криптографических доказательств, подтверждающих, что они обеспечивают статистически уникальные результаты для уникальных входных сообщений.

В общем, криптографические хеши считаются более безопасными, чем контрольные суммы, хотя последние часто используются для некритических проверок целостности и подлинности.

Атаки на хеши

Стойкость криптографической хеш-функции в том числе обеспечивается тем, что для любого уникального сообщения формируется уникальный хеш. В то же время необходимо, чтобы по одному только хешу нельзя было воспроизвести исходное сообщение. На попытке обойти это свойство строится атака нахождения прообраза. Кроме того, два разных сообщения ни в коем случае не должны преобразовываться в одинаковые хеши, иначе возникнет явление, которое называется коллизией. На этом явлении основывается атака «дней рождения».

Общепринятые криптографические хеш-функции изначально считаются криптографически стойкими, но со временем злоумышленники находят математические уловки, ослабляющие их защиту.

Вычислительная сложность криптостойкого хеша равна заявленной эффективной длине последовательности бит минус 1. Таким образом, когда неизвестны его недостатки, 128-битный хеш будет иметь сложность вычисления 2^127. Как только кто-то найдёт математический алгоритм, который позволит взломать хеш за время меньшее, чем эффективная длина бит минус 1, такой хеш будет считаться ослабленным.

Как правило, все общепринятые хеши становятся слабее со временем. Когда эффективная длина бит сокращается, хеш становится менее защищённым и менее ценным.

Когда считается, что хеш может быть взломан за разумный период времени и с не столь значительными вычислительными ресурсами (стоимостью от сотен тысяч до миллионов долларов), то хеш считается «взломанным» и не должен больше использоваться. Взломанные хеши используются вредоносными программами и злоумышленниками для создания якобы законного программного обеспечения с цифровой подписью. Хороший пример такого ПО — Flame malware program. В общем, слабые хеши могут сыграть свою роль и не должны использоваться.

Введение в семейство SHA

Алгоритм SHA-1 был разработан Агентством национальной безопасности США (АНБ) и опубликован Национальным институтом стандартов и технологий США (NIST) в качестве федерального стандарта в 1995 году. Выпущенные NIST криптографические стандарты пользуются доверием по всему миру и как правило требуются на всех компьютерах, используемых правительством или вооружёнными силами Соединённых Штатов. SHA-1 заменил предыдущие ослабевшие хеш-функции, например, MD5.

Со временем несколько непрерывных криптографических атак на SHA-1 уменьшили эффективность длины ключа. Из-за этого в 2002 году АНБ и NIST выбрали SHA-2 новым рекомендуемым стандартом хеширования. Это случилось задолго до того, как SHA-1 начали считать взломанным. В феврале 2017 года обнаружили успешную атаку на хеш с помощью коллизий, которая сделала SHA-1 бесполезным для защиты электронной подписи.

Отличное обсуждение взлома SHA-1 и пример документации можно найти здесь.

Семейство SHA-2

SHA-2 — стандарт криптографического хеширования, который программное и аппаратное обеспечение должны использовать по крайней мере ближайшие пару лет. SHA-2 очень часто называется семейством хеш-функций SHA-2, поскольку содержит много хешей разных размеров, включая 224-, 256-, 384- и 512-битные последовательности.

Когда кто-то говорит, что использует SHA-2, длина его хеша неизвестна, но сейчас самый популярный — 256-битный. Хотя некоторые математические характеристики SHA-2 совпадают с SHA-1, и в нём обнаружены незначительные недостатки, в криптомире он по-прежнему считается «стойким». Без сомнения, он лучше, чем SHA-1 и чем любой критический сертификат, приложение или аппаратное устройство, использующие SHA-1. Всё, что использует SHA-1, лучше перевести на SHA-2.

Обработка устаревших хэшей SHA-1

Все крупные поставщики веб-браузеров (например, Microsoft, Google, Mozilla, Apple) и другие доверенные стороны рекомендовали всем клиентам, сервисам и продуктам, в настоящее время использующим SHA-1, перейти на SHA-2, хотя что и когда должно перейти зависит от поставщика. Например, многие поставщики заботятся только о сертификатах TLS (т. е. веб-серверах), и только компания Microsoft озабочена использованием SHA-1 в цифровом сертификате от «публичного» центра сертификации. Но можно ожидать, что все поставщики потребуют перевести на SHA-2 все приложения и устройства, даже если они не готовы к этому. Сейчас большинство браузеров покажет сообщение об ошибке, если на веб-сайте используется публичный цифровой сертификат, подписанный SHA-1, но некоторые из них позволят вам обойти всплывающее окно и перейти на такой сайт. Возможно, в скором времени, все главные поставщики браузеров запретят обход сообщений об ошибке и переходы на сайты, использующие цифровые сертификаты SHA-1.

К сожалению, переход с SHA-1 на SHA-2 является односторонней операцией в большинстве сценариев сервера. Например, как только вы начнёте использовать цифровой сертификат SHA-2 вместо SHA-1, пользователи, не понимающие сертификаты SHA-2, начнут получать предупреждения и уведомления об ошибках, или даже отказы. Для пользователей приложений и устройств, не поддерживающих SHA-2, переход будет опасным скачком.

План перехода ИОК с SHA-1 на SHA-2

Каждая компания с внутренним ИОК, не использующая SHA-2, должна будет создать ИОК SHA-2 или перевести существующую ИОК с SHA-1 на SHA-2. Для перехода нужно:

- Обучить вовлечённых членов команды тому, что такое SHA-2 и почему требуется его использование (эта статья будет хорошим началом).

- Провести инвентаризацию всех критических хешей или цифровых сертификатов, используемых в приложениях или устройствах.

- Определить, какие критически важные устройства или приложения могут использовать SHA-2, какой размер ключа может быть использован и какие операционные проблемы могут возникнуть (этот этап зачастую включает обращение к поставщику и тестирование).

- Определить, какие компоненты ИОК могут или должны быть перенесены в SHA-2.

- Составить план перехода для преобразования компонентов SHA-1 в SHA-2, включая потребителей и компоненты ИОК, плюс резервный план на случай сбоя.

- Провести PoC-тестирование.

- Принять управленческий риск и решение о переходе или отказе от него.

- Внедрить план перехода в производственную среду.

- Провести тестирование и получить обратную связь.

Самая сложная часть перехода — определение того, какие устройства и приложения работают с SHA-2. Если используемые устройства не понимают SHA-2, вас ждёт неудача или сообщение об ошибке, которое вряд ли будет звучать как «SHA-2 не принят». Вместо этого готовьтесь к: «Сертификат не распознан», «Соединение нестабильно», «Соединение не может быть установлено», «Повреждённый сертификат» или «Непроверенный сертификат».

Подумайте о своей миссии, чтобы определить, какие важные части вашей инфраструктуры будут или не будут работать. Начните с попытки инвентаризации каждого уникального устройства, ОС и приложения, которые должны понимать SHA-2. Затем соберите команду людей, которые протестируют, работает ли SHA-2. Можно предварительно полагаться на информацию от поставщиков, но вы не будете знать наверняка пока не проверите самостоятельно.

Обновление приложений и устройств — задача не из лёгких, и потребует больше времени, чем кажется. Даже сейчас существует множество устройств и приложений, использующих старые версии OpenSSL, которые следовало бы обновить после атаки Heartbleed, но администраторы серверов этого так и не сделали.

Если у вас есть внутренняя ИОК, вам понадобится подготовить её к переходу на SHA-2. Иногда это означает обновление ваших центров сертификации, получение новых сертификатов или установку полностью новых ИОК. Последнее рекомендуется по множеству причин, в основном потому, что новая ИОК даст вам шанс начать сначала без груза старых ошибок.

Модели перехода ИОК

Ниже перечислены сценарии для внедрения SHA-2 в компоненты ИОК (для этих примеров используется двухуровневая ИОК — автономная корневая система, онлайн центры сертификации), каждый из которых может быть либо новым компонентом, либо перенесённым:

- Два ИОК дерева, один полностью SHA-1, другой полностью SHA-2.

Остальные сценарии предполагают одно дерево ИОК:

- Всё дерево ИОК, от корня до конечных точек, — SHA-1.

- Всё дерево ИОК, от корня до конечных точек, — SHA-2.

- Корень — SHA-1, выдающие ЦС — SHA-2, сертификаты конечных точек — SHA-2.

- Корень — SHA-1, выдающие ЦС — SHA-2, сертификаты конечных точек — SHA-1.

- Корень — SHA-1, выдающие ЦС — SHA-2 и SHA-1, сертификаты конечных точек — SHA-2 и SHA-1.

- Корень — SHA-2, выдающие ЦС — SHA-1, сертификаты конечных точек — SHA-1.

- Корень — SHA-2, выдающие ЦС — SHA-2, сертификаты конечных точек — SHA-1.

- Корень — SHA-2, выдающие ЦС — SHA-2 и SHA-1, сертификаты конечных точек — SHA-2 и SHA-1.

Также возможно существование выдающего центра сертификации, который переключается между SHA-1 и SHA-2 по необходимости, но это с большой вероятностью вызовет путаницу в службах ИОК (и не особо рекомендуется). Если возможно, для облегчения перехода можно запустить параллельные ИОК, один — с SHA-1, другой — с SHA-2, а потом переводить используемые устройства после того, как позволит тестирование.

Примечание: собственный сертификат ЦС корневого ЦС не нужно переносить на SHA-2, даже если он всё ещё использует SHA-1. Все программы проверки устаревших SHA-1 заботятся обо всём после собственного сертификата корневого ЦС (и будут заботиться, по крайней мере, в обозримом будущем). Тем не менее, имеет смысл переместить всё, включая собственный сертификат ЦС корневого ЦС на SHA-2, чтобы можно было сказать, что вся ИОК — SHA-2, и избежать дальнейших изменений, связанных с SHA-1, в обозримом будущем.

Публичные ЦС уже перешли с SHA-1 на SHA-2 для любых сертификатов со сроком жизни, заканчивающимся после 1 января 2017, поэтому вы должны сосредоточить свои усилия на серверах и приложениях с ещё не перешедшими на SHA-2 публичными цифровыми сертификатами. После решения этой проблемы можно начать смотреть на внутренние ИОК и доверенные стороны. Переход с SHA-1 на SHA-2 технически не сложен, но это массовое логистическое изменение с множеством последствий, которое требует продолжительного тестирования.

Вряд ли большинство поставщиков знают точную дату смерти SHA-1 (т. е. дату, когда его использование в приложении или устройстве будет приводить к «фатальным» ошибкам), но скорее всего это произойдёт раньше, чем вы ожидаете, так как всё больше пользователей переходит на SHA-2. Поэтому вам действительно стоит совершить переход уже сейчас.

SHA-3 уже здесь, но стоит ли его использовать?

Хотя в SHA-2 не обнаружено существенных криптографических слабостей, он считается алгоритмически схожим с SHA-1. Большинство экспертов думают, что его время жизни будет схожим с SHA-1. В августе 2015 NIST утвердило новый алгоритм криптографического хеширования SHA-3. Он не обладает теми же математическими свойствами, что SHA-1 и SHA-2 и должен быть более устойчив к криптографическим атакам, чем его предшественники.

К сожалению, люди, откладывающие свой переход на SHA-2 в надежде сразу перейти на SHA-3, будут очень расстроены. Общемировое принятие стандарта SHA-3 может затянуться на долгие годы, а переход на SHA-2 следует сделать уже сейчас. Если вы перейдёте на SHA-3 сейчас, то большинство, если не все, ваших криптографически-зависимых приложений или устройств, скорее всего, сообщат об ошибке (не смогут распознать цифровой сертификат).

Итак, если вы ещё не перешли на SHA-2, то переходите сейчас. И когда SHA-2 начнёт ослабевать, мы все вместе перейдём на SHA-3.

Источник: tproger.ru

Способы проверки контрольной суммы образа ISO

Вариант 1: Встроенные средства операционной системы

Узнать контрольную сумму образа ISO можно без сторонних программ и сервисов — посредством встроенных инструментов операционной системы.

Способ 1: «Командная строка»

В каждой версии Windows есть предустановленная консольная утилита CertUtil, которая позволяет просматривать хеш-сумму любого файла. Для ее использования выполните следующие действия:

-

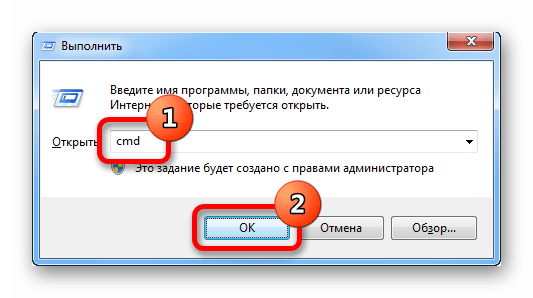

Нажмите сочетание горячих клавиш Win + R и в появившемся окне впишите cmd, после чего нажмите «ОК».

Способ 2: «PowerShell»

Оболочка «PowerShell», которая предустановлена в операционной системе начиная с восьмой версии, тоже позволяет вычленить из ISO-файла нужную информацию. Для использования этого метода потребуется сделать следующее:

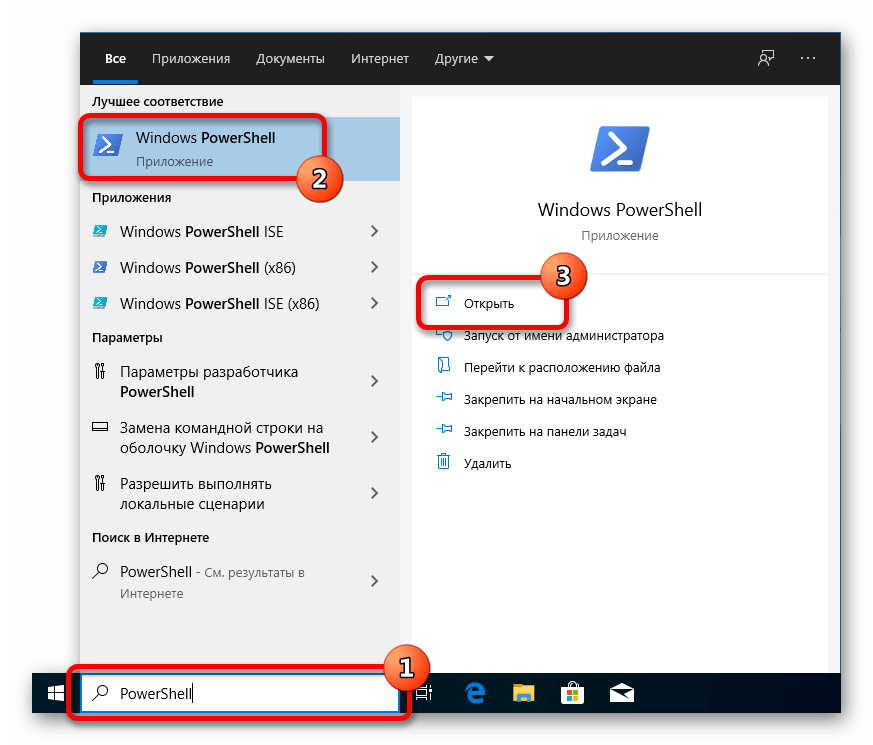

- Раскройте меню поиска по системе и введите запрос «PowerShell», после чего запустите одноименное приложение.

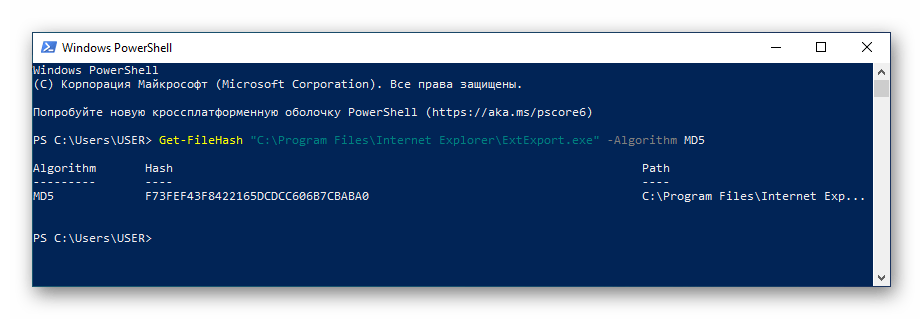

- В появившемся окне впишите команду следующего содержания, подтвердите ее выполнение нажатием по клавише Enter: Get-FileHash «» -Algorithm

- Дождитесь завершения операции, после чего ознакомьтесь с результатом.

В качестве алгоритма вычисления контрольной суммы можно использовать следующие значения, которые соответствуют типу данных получаемой на выводе информации:

- SHA1;

- SHA256;

- SHA384;

- SHA512;

- MD5.

В конечном итоге команда может иметь следующий вид: Get-FileHash «D:Windows.iso» -Algorithm SHA1 .

Вариант 2: Программы от сторонних разработчиков

В сети можно найти множество программ, разработанных для проверки хеш-суммы ISO-образов. Ниже представлены лучшие решения, находящиеся в свободном доступе.

Важно! Иногда вместе с образом поставляется и контрольная сумма формата MD5, вложенная в отдельный файл. Его можно открыть посредством специальных программ, каждая из которых была разобрана в отдельной статье на нашем сайте.

Подробнее: Программы для просмотра файлов MD5

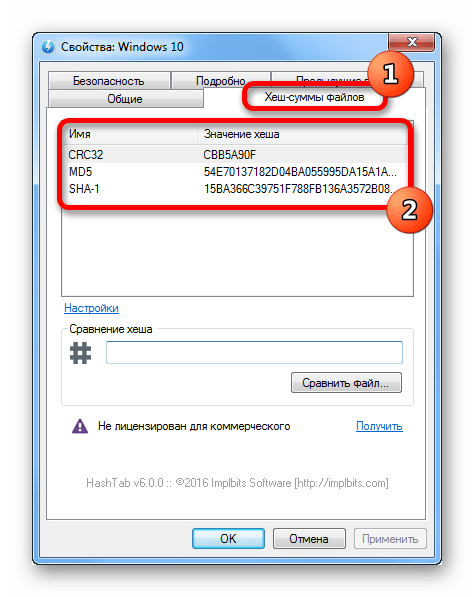

Способ 1: HashTab

HashTab — легковесная утилита, которая интегрируется в графическую оболочку операционной системы и предоставляет свои возможности через контекстное меню файла.

После установки приложения выполните следующие действия:

- Откройте файловый менеджер, нажав по соответствующей иконке на панели задач.

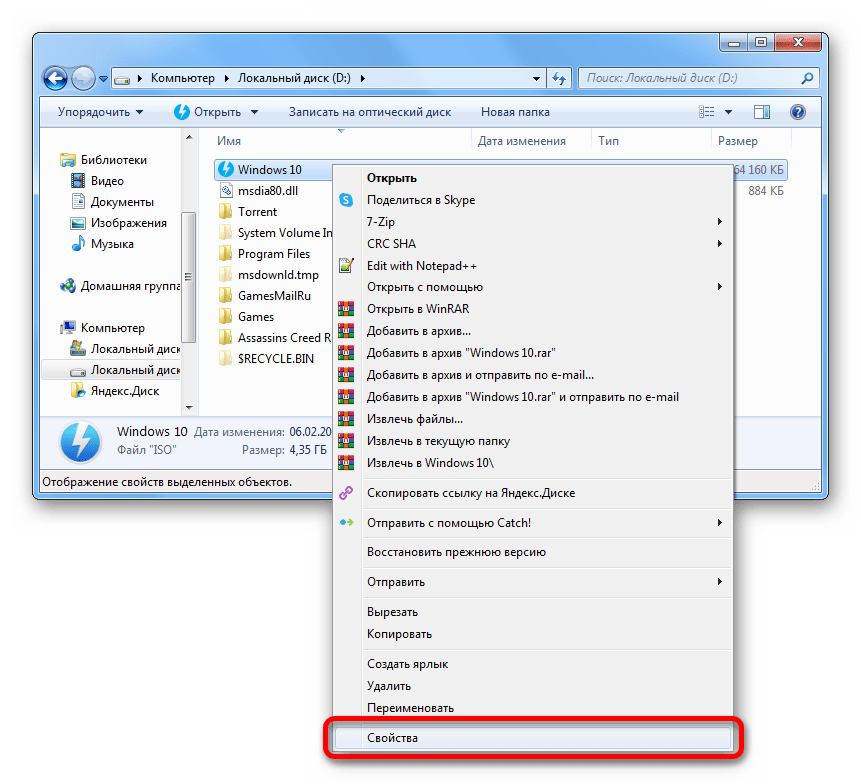

- Перейдите в папку, где находится нужный образ, и нажмите по нему правой кнопкой мыши. Выберите пункт «Свойства».

- В новом окне откройте вкладку «Хеш-суммы файлов», дождитесь завершения вычисления нужной информации и ознакомьтесь с результатами в соответствующей сводке.

Обратите внимание! Программа HashTab предоставляет значения хеша трех типов: CRC32, MD5 и SHA-1.

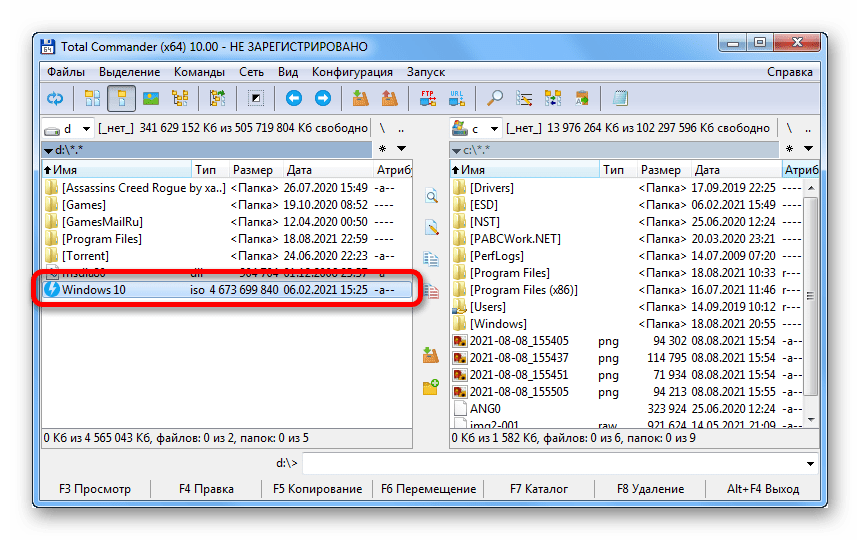

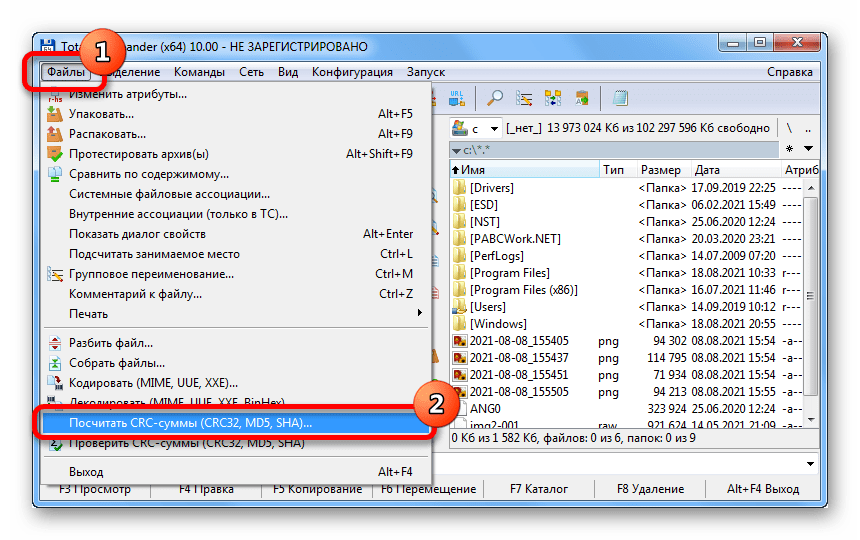

Способ 2: Total Commander

Total Commander — программа для работы с файлами, является аналогом штатного «Проводника», но с расширенным набором инструментов. Среди них есть встроенная утилита для проверки контрольной суммы дисковых образов.

После установки приложения на компьютер запустите его и выполните следующие действия:

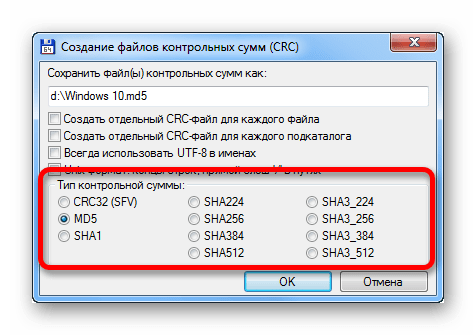

- В левой части рабочей области перейдите в папку с ISO-файлом, который необходимо проверить, и выделите образ, один раз кликнув по нему.

- Разверните выпадающее меню «Файлы» и выберите опцию «Посчитать CRC-суммы».

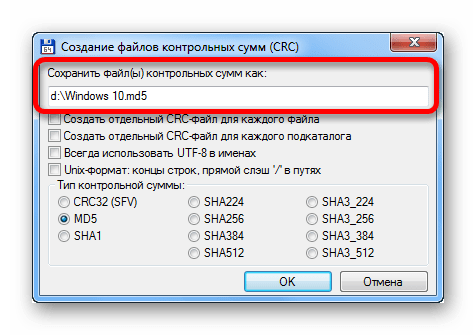

- В появившемся окне определите тип контрольной суммы, который необходимо получить на выходе (делается это в одноименном блоке), и нажмите по кнопке «ОК».

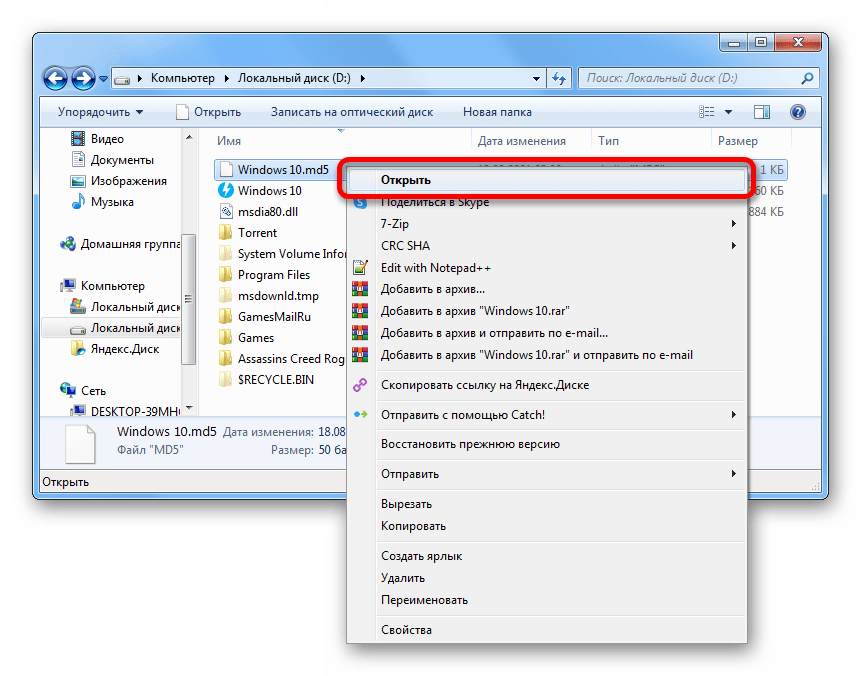

- Запустите файловый менеджер и перейдите в директорию, где находится образ. Нажмите правой кнопкой мыши по одноименному файлу с другим расширением и выберите «Открыть».

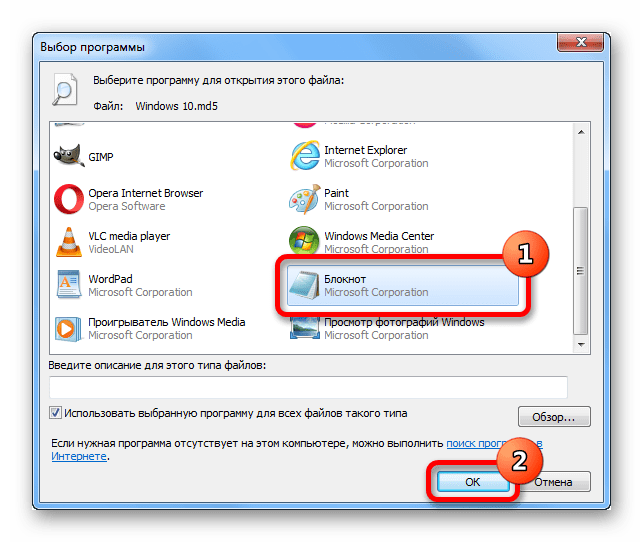

- В диалоговом окне нажмите по программе «Блокнот», а затем по кнопке «ОК».

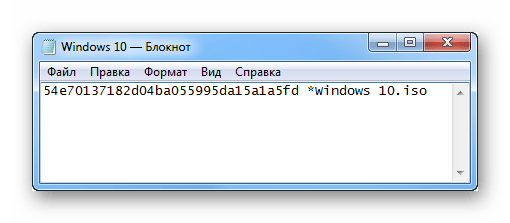

Отобразится хеш-сумма образа.

Отобразится хеш-сумма образа.

Внимание! При создании файла контрольной суммы (третий шаг инструкции) в адресной строке можно указать папку, в которую он будет помещен.

Способ 3: 7-Zip

7-Zip — программа для извлечения файлов из архива, которая имеет функцию просмотра контрольной суммы образа. Позволяет получать информацию в четырех форматах:

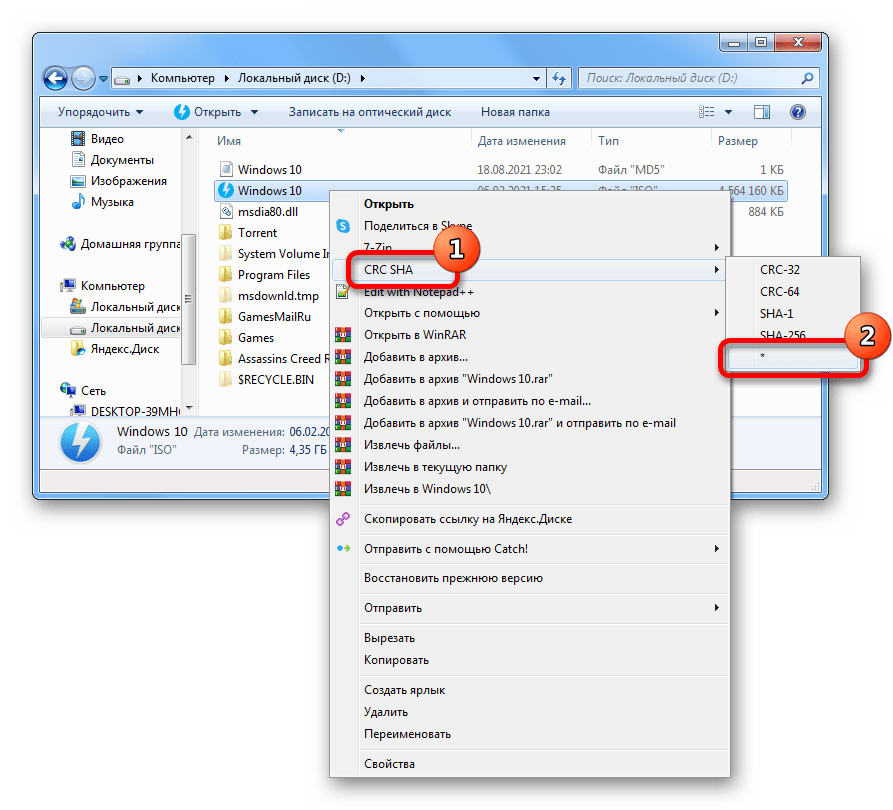

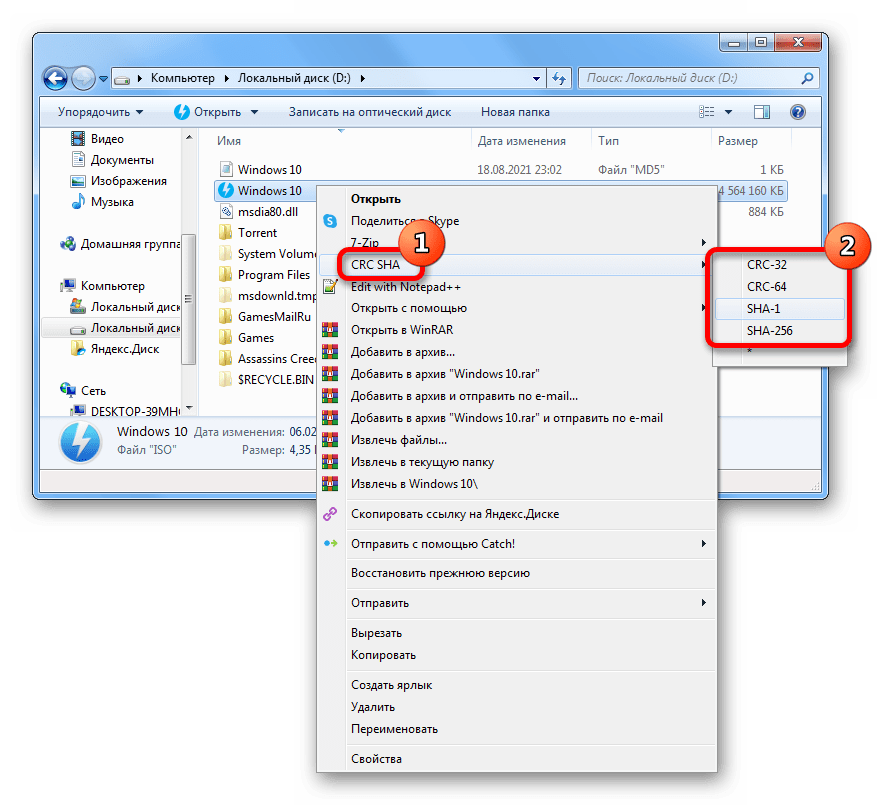

После установки приложения для получения нужных данных необходимо сделать следующее:

- Запустите файловый менеджер, кликнув по иконке «Проводника» на панели задач.

- Перейдите в папку с файлом, контрольную сумму которого необходимо узнать. Нажмите правой кнопкой мыши, в контекстном меню наведите курсор на строку CRC SHA и выберите пункт со звездочкой.

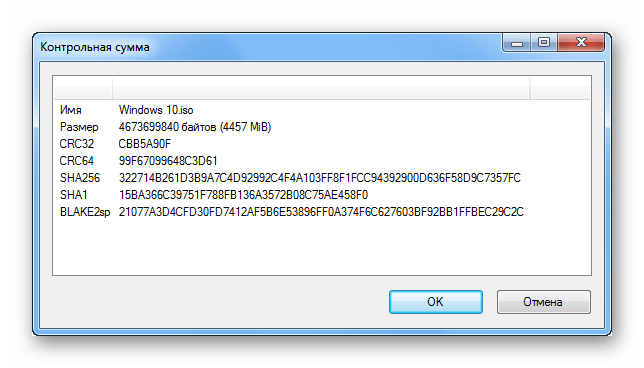

- Дождитесь завершения извлечения нужной информации, которая впоследствии отобразится в новом диалоговом окне.

Обратите внимание! На втором шаге в контекстном меню можно выбрать определенный тип хеш-суммы, что значительно ускорит выполнение процедуры анализа.

Вариант 3: Онлайн-сервисы

При необходимости узнать контрольную сумму файла можно посредством специального онлайн-сервиса, что не требует обязательной установки стороннего программного обеспечения на компьютер. В качестве примера будет рассмотрен ресурс File Checksum.

Руководство по использованию:

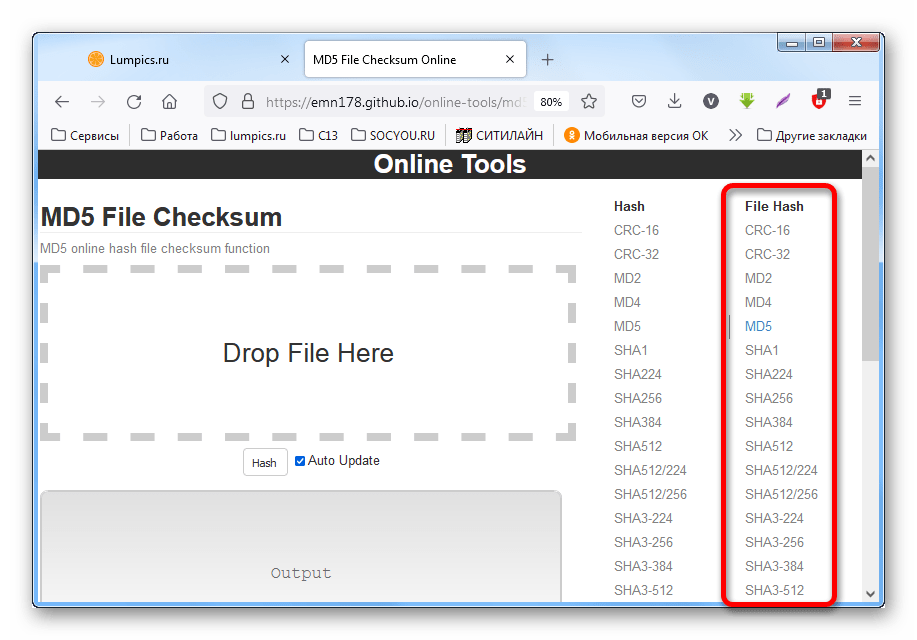

- Перейдите на сервис по ссылке, расположенной выше, и в столбике File Hash выберите тип данных, который необходимо получить из файла.

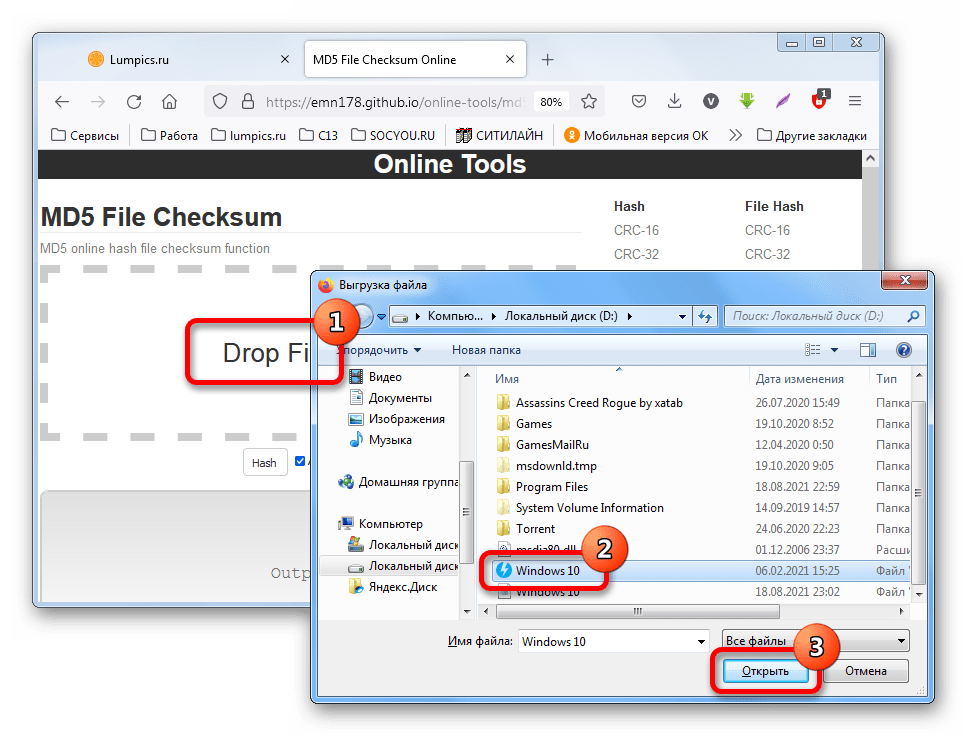

- Щелкните по области Drop File Here и в появившемся файловом менеджере перейдите к образу ISO, после чего нажмите по кнопке «Открыть».

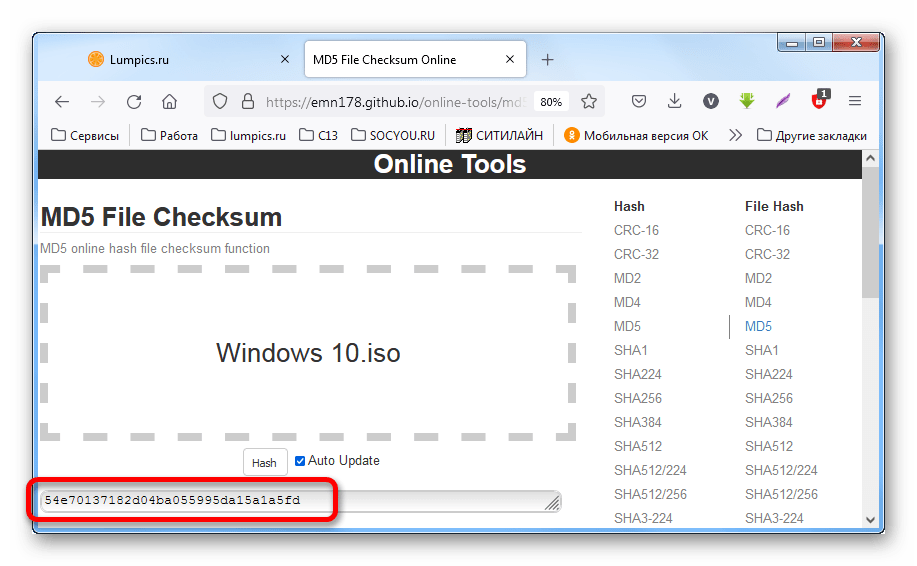

- Ознакомьтесь с требующейся информацией в поле ниже.

Важно! File Checksum не рекомендуется использовать при необходимости узнать контрольную сумму объемных файлов размером свыше 2 ГБ, так как процесс загрузки данных на сервис с последующей обработкой займет много времени.

Мы рады, что смогли помочь Вам в решении проблемы.

Источник: lumpics.ru

ShaFile — программа расчета хэшей SHA-1 от файлов и каталогов

Command-line программа, предназначена для расчёта хэш-функции SHA-1 отдельных файлов, всех файлов в каталоге, а также каталогов с подкаталогами.

Хороша для индексирования содержимого CD/DVD дисков, проверки их на читаемость и сравнения копии с эталоном.

Возможности:

— Вычисляет криптографическую хэш-функцию SHA-1 от файлов

— Вычисляет SHA-1 от содержимого каталогов, независящую от именования файлов

— Формирует список файлов в каталоге и подкаталогах с размерами, атрибутами, датами-временами создания, хэшами и именами. Также считает количество файлов, подкаталогов и суммарный объём

— Позволяет сформировать zip-образ — удобный индекс для поиска файлов в большой коллекции носителей информации.

В программу встроена мини-справка на английском, а тут я приведу перевод и пояснения.

-f — вычислить хэш от 1 файла -d — вычислить хэши от всех файлов и подкаталогов от указанного каталога -l — [не реализовано] вычислить хэш от списка файлов -s — куда сохранять результат рассчёта (по умолчанию — см. ниже) -z — сохранить zip-образ (только для каталога) -i — не вычислять хэш, только сохранить список файлов -b — не ходить в подкаталоги -t — не сохранять атрибуты, размер и дату-время создания файла (только хэш и имя файла) -v — вывести результат на экран, не сохранять в файл -p — сохранять время считывания файла -y — использовать функцию SetCurrentDirectory (работает не всегда, но требуется для некоторых дисков с глубокой структурой подкаталогов) -w — не вычислять хэши каталогов (т.е. вычислять только хэши файлов) -o — вычислять хэш по алгоритму с ошибкой (как было в v0.9 — не SHA-1, но детерминировано)

По умолчанию:

Результат хэшифрования 1 файла сохраняется в + «.sha»

Результат хэшифрования каталога сохраняется в «folder.sha» в текущем каталоге

При хэшировании каталога на каждый файл и подкаталог для формируется запись такого вида:

[ R ] 5 630 249 243 21.10.2009 20:38:11 326b505b5778139f9ae31e882cfce525201fe536 enwiki-20091009-pages-articles.xml.bz2 где: < размер в байтах> < дата и время > < SHA-1 содержимого файла >

В конце списка файлов и подкаталогов в каталоге записывается хэш каталога. Например:

hash: e6079fa8c40731898b8f878935f28827dda8953a

Хэш каталога считается как SHA-1 хэш от арифметической суммы хэшей всех файлов и подкаталогов. В итоге хэш каталога не зависит от именования и порядка расположения файлов и подкаталогов, но зависит от состава файлов и подкаталогов.

Zip-образ — zip-архив, воспроизводящий полную структуру файлов и подкаталогов, за исключением содержания файлов — вместо него файлы внутри zip-образа содержат подробные данные об исходном файле — путь, атрибуты, размер, дату-время создания, хэш и имя файла — в том же формате, что и в списке файлов. Zip-образ сохраняется в файл, имя которого получается добавлением «.zip» к (указанному) имени файла списка.

Zip-образы я использую для поиска файлов в моём архиве из 350 CD и DVD дисков. Индекс архива сейчас занимает 150 МБ. Самый большой zip-образ диска занимает 11 мегабайт (потому что на этом диске около 40000 файлов), а медиана размеров zip-образов — 15 килобайт.

Поиск по индексу занимает секунды и выполняется, например, Total Commander-ом — с помощью опции «Search archives». Некоторую проблему составляет только поиск по размеру файлов, поскольку размер исходных файлов на диске записан только внутри файлов в zip-образе, но и это решается довольно просто.

Ещё примеры использования:

1) Контроль целостности файлов при передаче. Нужно посчитать хэш до и после передачи, и сравнить два значения.

Искажение даже 1 бита файла приведёт к изменению хэша и это будет обнаружено при сравнении.

2) Контроль целостности файлов на носителях информации (диски, флешки и т.п.). Нужно посчитать хэши файлов при записи файлов и сохранить результаты. В последствии можно рассчитывать хэши снова и сравнивать результаты с первоначальными хэшами. Поскольку ShaFile умеет считать хэш каталога со всеми подкаталогами — можно сравнивать только хэш корневого каталога.

3) Формирования списка файлов и подсчёт объёмов — укажите ключ -i и программа не будет тратить время на чтение файлов и вычисление хэшей.

4) Простая проверка файлов на читаемость — для вычисления хэшей все файлы полностью считываются и в конце выводится количество ошибок. Если оно не 0 — значит были проблемы со считыванием файлов, например так:

Error opening file f:PrikolsWinsOKBUTTON.EXE [ R ] 34 308 16.05.1996 01:55:10 ffffffffffffffffffffffffffffffffffffffff OKBUTTON.EXE . TOTAL ERRORS: 1

Я лично выполняю проверку, что на CD и DVD диски записалась вся информация, которая была в подготовленном образе на HDD. Именно таким образом я обнаружил первые проявления проблемы с оперативной памятью — портился в среднем 1 бит на гигабайт скопированной/записанной информации.

Известные ограничения:

1) Испытывает проблемы с Unicode-символами в именах файлов и каталогов — «ü» и т.п. Не может прочитать такие файлы и каталоги, пишет сообщение об ошибке.

2) Если задаёте путь до каталога в кавычках — не ставьте в конце пути «». Из-за особенностей разбора аргументов командной строки комбинация » считается экранированной кавычкой, а не окончанием.

Скачать ShaFile v0.97.5

SHA1 exe-файла: EF3B64D66036FDB1F108C8096C257910412DD777

Предыдущии версии:

v0.97.3 — SHA1 exe-файла: 57382DD909183CBE392A6352BD7EFFCA1A8D76EE

UPD 2015-01-20: Примеры использования

1) ShaFile.exe -d E: -s dvd017.sha -z

Рассчёт хэшей всех файлов на диске E:, сохранение их в файл dvd017.sha и формирование zip-образа dvd017.sha.zip — например, для формирования индекса CD/DVD диска или для проверки целостности этого диска.

2) ShaFile.exe -d D: -i -s disk_d.lst

Формирование списка всех файлов на диске D без рассчёта хэшей — например, для формирования списка backup-а.

3) ShaFile.exe -f D:enwiki-20091009-pages-articles.xml.bz 2

Рассчитать хэш одного файла.

UPD: Из-за частого спама анонимные каменты теперь скринятся.

UPD 20181101: Версия 0.97.5. Исправлена ошибка составления zip-образ при -i, исправлена ошибки с недоступными каталогами, со слишком большим количеством каталогов и переполнением zip-образа

UPD 20200702: Ссылки заменены на яндекс-диск

UPD 20200702: Добавлены Известные ограничения

Источник: overquantum.livejournal.com

Контрольные суммы файла

Во время копирования информации или передачи ее по сети не гарантируется ее целостность, что особенно актуально для больших объемов информации. Представьте себе, что вы скачивали из интернета установочный файл размером 900 мегабайт, как убедиться, что он загрузился полностью и без ошибок. Ведь если в нем есть ошибки, то программа может просто не установиться или во время ее работы будут возникать сбои.

Конечно можно сравнить размер полученного файла с исходным, но этого не достаточно, чтобы утверждать об идентичности двух файлов. Поэтому были разработаны специальные алгоритмы позволяющие решить эту задачу.

Мы не будем углубляться в техническую реализацию, достаточно знать, что применяя определенный алгоритм высчитывает некое значение однозначно описывающее данный файл. Оно всегда одинаковое для одних и тех же данных и называется контрольной суммой или хешем. Хотя самих алгоритмов хеширования существует множество, вот некоторые из наиболее часто встречающихся: MD5, CRC32, SHA-1, SHA256, BTIH.

Поэтому очень часто на странице загрузки указаны хеши оригинальных файлов, чтобы пользователи могли выполнить проверку после скачивания. Таким образом зная контрольную сумму оригинального файла рассчитанную по какому-либо алгоритму, мы можем проверить идентичность его копии, рассчитав для нее соответствующий хеш и сравнив с оригинальным, если они не совпадут, значит в данных есть разница. Это можно использовать не только для проверки целостности данных загруженных из интернета, но и для сравнения двух файлов в компьютере или, например для проверки корректности записи данных на Узнав о необходимости выполнить проверку, начинающие пользователи компьютера часто не знают, как проверить хеш файлов, хотя это делается очень просто. В разных операционных системах данная операция выполняется по-разному.

Проверка контрольных сумм файлов в Windows

В операционной системе Windows существует множество способов выполнить данную проверку, поэтому рассмотрим только несколько из них, а вы уже сами выберите наиболее удобный вам.

Проверка хеша файла в командной строке Windows

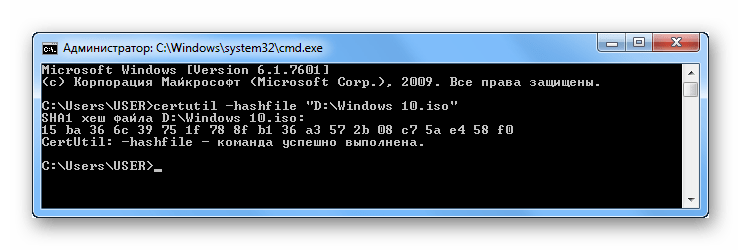

Начнем с самого простого способа не требующего установки дополнительного программного обеспечения. Начиная с Windows 7 есть возможность рассчитать контрольную сумму в командной строке используя встроенную утилиту certutil среди прочего умеющую вычислять хеш файлов. Просто запускаете командную строку и вводите следующую команду:

certutil -hashfile «путь к файлу» [HashAlgorithm]

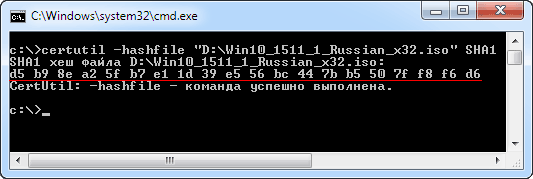

где [HashAlgorithm] может принимать одно из следующих значений: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512. Таким образом, чтобы узнать контрольную сумму файла Win10_1511_1_Russian_x32.iso расположенного в корне диска D: по алгоритму SHA-1 команда будет выглядеть так:

certutil —hashfile «D:Win10_1511_1_Russian_x32.iso» SHA1

Результатом выполнения команды будет строка содержащая хэш-код в виде шестнадцатеричных чисел. Кстати, чтобы не вводить путь до файла руками, можно воспользоваться хитростью. Результат вычислений выделен красным. Осталось сравнить его с оригинальным, для этого удобно вставить их рядом в блокноте. Причем если использовать продвинутый блокнот типа Notepad++, то и сверять визуально не придется, если хеши будут одинаковы, то они подсветятся.

Способ довольно простой, но некоторых неопытных пользователей пугает интерфейс командной строки, да и сравнивать контрольные суммы конечно не очень удобно. Поэтому существует множество сторонних программ умеющих вычислять хэши. Рассмотрим некоторые из них.

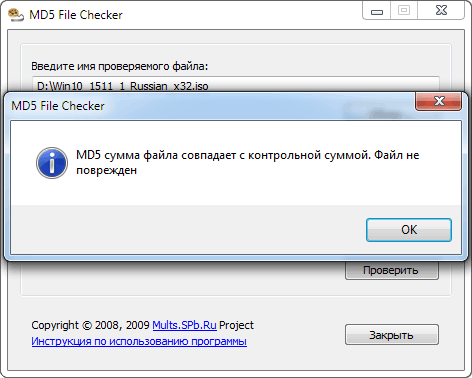

Проверка хеша в программе MD5 File Checker

Очень простая программа не требующая установки и имеющая графический интерфейс. Состоит всего из одного окна в котором нужно сначала выбрать файл в верхнем поле, затем вставить в самое нижнее правильный хеш и нажать кнопку «Проверить».

Через некоторое время программа выдаст вердикт. Основной минус программы, что она умеет использовать только алгоритм MD5, что иногда бывает недостаточно. Скачать MD5 File Checker можно здесь.

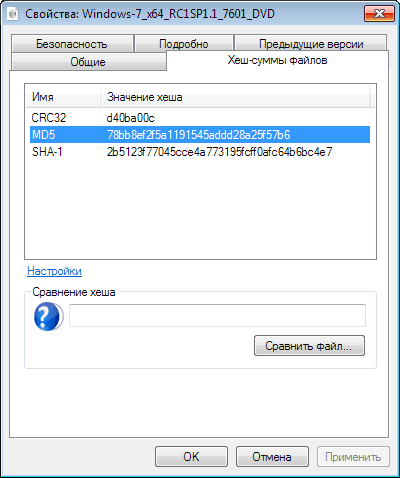

Расчет контрольных сумм в программе HashTab

Здесь уже используется немного другой подход, причем есть версия как для Windows так и для Mac OS. В Windows программа является расширением проводника, а на Mac является плагином для Finder. Покажем работу программы на примере Windows.

Если после установки программы HashTab щелкнуть правой кнопкой мыши по проверяемому файлу и выбрать в контекстном меню «Свойства», то мы обнаружим новую вкладку «Хеш-суммы файлов» и одновременно запустится расчет контрольных сумм этого файла.

Причем программа умеет вычислять хеш по множеству алгоритмов, а какой будет использоваться, можно выбрать, щелкнув «Настройки». Так же есть возможность указать оригинальную контрольную сумму, если хеши совпадут, то появится зеленая галочка. Скачать HashTab и узнать последние новости можно с сайта программы.

Представленных вариантов вполне достаточно, для проверки целостности файлов в Windows. Единственное пожалуй упомянем, что Total Commander так же умеет вычислять CRC-суммы, соответствующие возможности находятся в меню «Файл».

Проверка хешей в Linux

Здесь так же можно воспользоваться консолью. В случае алгоритма MD5 достаточно выполнив команду.

md5sum «путь к файлу»

Для хеш-сумм по алгоритму SHA-1 команда выглядит немного иначе.

sha1sum «путь к файлу»

В случае необходимости рассчитать циклическую контрольную сумму (CRC) используется команда

cksum «путь к файлу»

Кто не хочет связываться с консолью, может поставить программу Gtkhash с графическим интерфейсом и проверять целостность файлов в ней. Для установки программы выполнить в консоли:

sudo apt-get install gtkhash

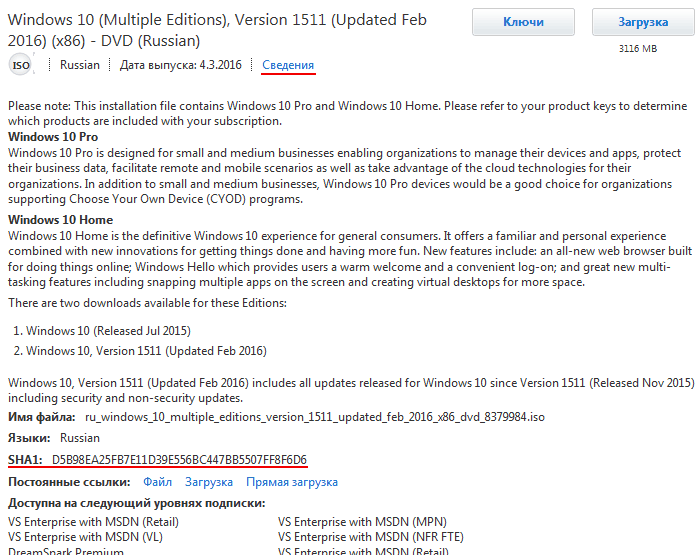

Напоследок расскажем о том, как можно убедиться, что скачанный с торрента или доставшейся из другого ненадежного источника дистрибутив Windows оригинальный и его не изменял кто-либо. Для этого идем на сайт Майкрософт где подписчики MSDN могут скачивать ее продукты. Находим нужный нам образ, обращая внимание на версию, дату, разрядность и язык. Когда нужный продукт будет найден, нажимаем на «Сведения» рядом с ним.

В нижней части раскрывшейся области будет указана хеш сумма рассчитанная по алгоритму SHA1. Не смотрите на название вашего файла, его могли переименовать, главное это содержимое. Кроме того не стоит тратить время на проверки контрольных сумм образа, если это сборка, репак и подобное народное творчество, а не образ MSDN.

Поделиться понравившейся статьей:

Источник: beginpc.ru