Программа для сканирования портов и IP-адресов в локальной Сети

Для диагностики корректности работы и безопасности сетевых устройств необходимо применять сканер портов в локальной Сети как на этапе разработки, так и в процессе эксплуатации. Следует заметить, что зачастую такое программное обеспечение используется не только не по назначению, а именно для попыток совершить неправомерные действия, но и весьма дилетантским образом. В этой статье рассматривается как теоретическая, так и практическая база, которую можно использовать в своей профессиональной деятельности. Также приводятся юридические и моральные аспекты, касающиеся нарушения законодательства РФ.

Что такое сканер портов?

Сканер портов – это специализированное программное обеспечение, которое позволяет производить анализ хостов в локально-вычислительной Сети на предмет наличия открытых портов. На сегодня наиболее распространенным набором сетевых протоколов являются TCP/IP, при которых каждая служба на сетевом устройстве характеризуется двумя параметрами: айпи адресом и номером порта, всего их количество составляет 65536 штук.

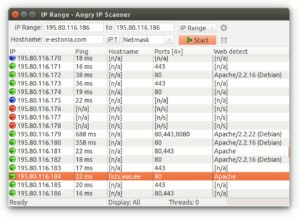

Advanced IP Scanner 2.3 — как легко просканировать сеть и узнать IP, Mac-адреса всех устройств.

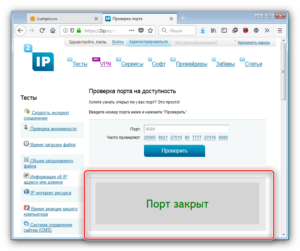

Следует заметить, что для стандартных наборов (сервер печати, FTP, HTTP и т. д.) номер порта утверждается администрацией адресного пространства Интернет (т. е. по умолчанию службе HTTP выделяется порт 80, 8080 и т. д.). Результатом работы сканера является вывод о состоянии одного или диапазона портов, которое может принимать три значения:

- Открыт. Это означает, что сетевое устройство по этому порту в активном состоянии и может принимать на него соединения без установки каких-либо ограничений.

- Закрыт. Состояние, обратное тому, что описано в первом пункте: хост будет отклонять соединения, приходящие на этот порт.

- Заблокирован. Это значит, что порт, по которому производится попытка установки связи защищен межсетевым экраном, в таком случае ответ от него просто-напросто не будет получен.

Важно знать! Если состояние под номером 1 угрожает безопасности и стабильности как работе служб, так и системы, вариант номер 2 – только системы. При этом защита файерволом гарантирует безопасность нужного сервиса, поскольку на сегодня не известны методы, позволяющие «взламывать» заблокированный порт.

Все известные программы-сканеры основаны на принципе стандартизации, по которым работают сетевые устройства (хосты) и который называется ICPM, или протокол управления пересылкой. Однако иногда бывает и так, что этот метод не работает, поскольку можно, например, настроить так называемый порт-ловушку, который будет выдавать заведомо ложные значения состояния (об этом будет сказано ниже).

Для чего необходимо сканировать порты и айпи адреса в локальной Сети

Вариантов, для чего необходимо производить сканирование портов и IP-адресов, может быть всего два:

- Анализ ЛВС системным администратором на предмет уязвимости, чтобы предупредить попытку взлома или атаки. При этом рассматривается возможность определения служб, работающих на удаленном узле, их доступность, используемой ОС. При сканировании IP-сканером можно определить MAC-адрес устройства, наличие элементов общего доступа и т. д.

- То же самое, что и в первом случае, только с целью проведения атаки или взлома.

Обратите внимание! В последнее время к вопросу о защите конфиденциальной и персональной информации, а также авторских прав контролирующие органы подходят серьезно, поскольку нынешний век именуется веком цифровой эпохи, в которой виртуальное пространство фактически приравнивается к реальному. Поэтому настоятельно не рекомендуется использовать полученные навыки для осуществления неправомерных действий, поскольку, во-первых, это неэтично, а во-вторых, с вероятностью 99% будет выявлено и пресечено.

Методы сканирования портов

Предлагаем ознакомиться с методами сканирования портов:

Проверка активности хоста

Этот метод настоятельно рекомендуется использовать перед полноценным сканированием, поскольку он позволяет значительно сэкономить время, указывая программному обеспечению адреса только активных устройств. Сделать это можно, последовательно отправляя Echo-пакеты при помощи команды ping на диапазон адресов, либо же на широковещательный адрес.

При этом попытки сканирования могут быть отслежены путем анализа данных сообщений. Существует и альтернативный метод с использованием ответов на нереальные запросы от DNS. В таком случае ответ, говорящий о недоступности хоста, индицирует о том, что устройство неактивно. Однако, как упоминалось выше, это не всегда так, поскольку ради обеспечения безопасности зачастую стандарты сетевых протоколов нарушаются.

Сканирование SYN-пакетами

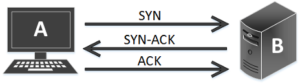

Основан этот метод на использовании так называемого правила «трехкратного рукопожатия» протокола TCP. Сетевое устройство, на котором используется программа-сканер, отправляет запрос в виде пакета с установленным флагом синхронизации («SYN» — synchronize), после чего опрашиваемый хост должен ответить пакетом уже с двумя флагами – «SYN» и «ACK» (второй означает acknowledges – подтверждение, признание). На последнем шаге от машины с программой-сканером также должен поступить одобряющий ответ, однако вместо этого устанавливается флаг «RST» — reset, что означает сброс, т. е. завершение процесса соединения. Плюс такого подхода заключается в том, что осуществляется полный контроль над размером пакетов, их временной задержкой, а также ответными сообщениями, содержащими исчерпывающую информацию об удаленном устройстве. Вред от SYN-флуда сомнителен, потому что он может оказать значительное влияние только на простые устройства, такие как, к примеру, сетевые принтеры.

Сканирование стандартными средствами ОС

Метод схож с предыдущим, также использует три этапа «рукопожатия», только с завершением установки соединения (отправка флага «ACK» в конце). Применяется тогда, когда SYN-сканирование неосуществимо по какой-либо причине. Соответственно, такой подход не обеспечивает хост с программой-сканером должным уровнем информации, поскольку не подразумевает работу с пакетами на низком уровне. Однако самым главным минусом является то, что из-за большого количества установки и разрыва соединений легко заметить и вычислить работу такого сканера в сети.

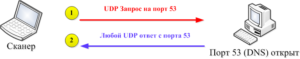

Использование UDP

Для сканирования диапазона адресов и портов также можно формировать UDP-пакеты, хотя это и не самое лучшее решение в силу ряда особенностей. Принцип работы заключается в том, что при помощи ICMP-сообщений можно получать прямой ответ от порта «Закрыт», если он недоступен, и «Открыт», если ответа не последовало вовсе.

При этом блокировка порта брандмауэром также выдаст состояние как «Открыт», что будет ошибкой. Такая же картина будет наблюдаться, если на опрашиваемом хосте запрещены ICMP-сообщения. Выход из положения может быть достигнут при помощи отправки некоторых стандартных пакетов, так называемых пробников, на которые приложения, работающие на указанном порте, дают заведомо известный ответ. При этом следует помнить, что защитой будет являться настройка этих служб с нетиповой конфигурацией. Также можно вначале отправлять UDP-запрос, и если порт находится в неопределенном состоянии, направлять на него ряд «пробников».

Использование флага ACK

Наиболее эффективный метод для выявления уязвимостей (или вообще наличия) брандмауэра. Пакеты с таким флагом будут запросто проходить через файерволы, имеющие стандартный набор правил, тогда как более сложные настройки приведут к их блокировке.

Использование флага FIN

Этот флаг является аббревиатурой от «final» и указывает на закрытие соединения. Его использование обусловлено тем, что многие серверы настроены на определение и распознание последовательных попыток отправки однотипных SYN-пакетов как на открытый, так и закрытый порт, после чего разрывают соединение с хостом. Дело в том, что по стандарту, FIN-пакеты должны игнорироваться и поэтому могут с успехом использоваться на том этапе, когда производится поиск активного порта, т. е. перед проведением SYN-сканирования. Тут следует сказать, что системы семейства Windows 95/98/NT этого стандарта не придерживаются, поэтому для них этот метод будет недейственным.

Другие типы сканирования

Следует сказать, что существует еще два флага: PSH и URG, а также способ, когда поле code bit остается пустым, при применении которых ответом будет флаг RST, если порт закрыт и отсутствие ответа, если открыт. Эти методы также хорошо подходят, чтобы искать активные хосты.

Сканеры открытых портов и айпи адресов

Использование бесплатных программ

Для сканирования Сети на сегодня существует множество бесплатных программ, которые довольно дружелюбны по интерфейсу и предоставляют при этом множество полезных инструментов. Следует заметить, что в основном они все рассчитаны на работу под ОС семейства Windows. Вот некоторые из них:

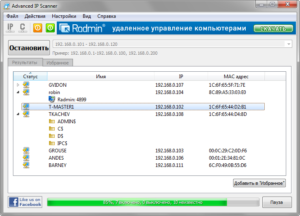

- Advanced IP Scanner v.1.4. Из всех бесплатных программ этот сетевой сканер самый быстрый, при этом он умеет не только находить ПК в режиме «онлайн», но и определять NetBIOS имя, версию ОС и MA- адрес. Также есть набор утилит, позволяющих управлять удаленным хостом.

- Advanced LAN Scanner v1.0 BETA. Подобна предыдущей программе, позволяет сканировать Сеть, но включает в себя работу с портами.

- Advanced Port Scanner v1.2. Также бесплатная программа, при помощи которой можно просканировать открытые порты удаленного хоста.

- IP-Tools v2.50. Это уже не просто обособленная программа, а набор инструментов, включающий в себя 19 утилит, позволяющих осуществлять детальный просмотр и анализ параметров локально-вычислительной Сети.

- Angry IP Scanner 2.21. Простая утилита для сканирования IP-адресов и портов.

- SuperScan 4. Довольно гибкий сканер, позволяющий в дополнение к стандартным функциям задавать тип сканирования (устанавливать флаги), о которых было написано ранее.

- NMAP (https://nmap.org). Это также целый набор инструментов, который стоит в конце списка только по той причине, что не имеет дружественного интерфейса. При этом он совмещает в себе все известные профессиональные утилиты для работы с Сетью, распространяется для всех платформ, причем как в виде сборок, так и в виде исходного кода (что позволяет писать собственные приложения с его использованием).

Программа для определения IP-адресов в локальной Сети

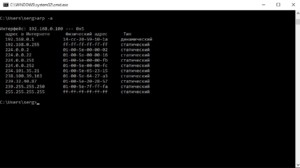

Выше уже рассматривался целый список программ, который позволяет найти и вывести IP-адреса хостов в Сети, при этом оптимальным является Advanced IP Scanner. Следует заметить, что как Windows, так и Linux в своем распоряжении имеют набор встроенных сетевых утилит, одна из которых называется «ARP — Address Resolution Protocol», или протокол определения адреса. Для того чтобы при помощи ее вывести список IP-адресов в локальной Сети, необходимо открыть командную строку (cmd или bash) и ввести команду arp -a, после чего нажать «Enter». Результатом будет таблица, содержащая NetBIOS имя, IP-адрес, MAC-адрес и способ его получения (динамический или статический).

Защита от сканирования портов

Фактически, защититься от сканирования портов невозможно, единственный способ – это отключить компьютер от Сети. Обезопасить соединение реально, используя так называемый белый список для брандмауэра, когда открыты только те порты, которые необходимы для использования. При этом службы, настроенные на них, должны применять нестандартные конфигурации.

Ранее уже было сказано о сетевых «ловушках». Здесь следует упомянуть о принципе действия одной из них, которая является весьма эффективной:

- на сервере настраивается брандмауэр и форвардинг так, чтобы стандартным службам соответствовали нестандартные порты;

- на стандартные порты устанавливается утилита, которая, со своей стороны, на любой запрос активирует сканер портов для хоста, который пытается их опросить;

- полученная информация сохраняется в файл, также возможна отправка в ответных пакетах троянских программ, шпионов и т. д.

Моральные и юридические ограничения

С моральной точки зрения, использование специализированного ПО с целью получения доступа к конфиденциальной или персональной информации на чужом компьютере – это неэтично. При этом зачастую такие действия не направлены на извлечение материальной выгоды (что также вряд ли оправдано, поскольку можно применить свои навыки в мирных целях и заработать на этом законно), а ставят перед собой целью реализовать так называемый прессинг (травлю) пользователя Сети при помощи шантажа. Юридический аспект также присутствует, использование и создание приложений для взлома компьютера с персональной информацией расцениваются главой 28 УК РФ (статьи 272, 273, 274) как незаконные действия, за которые можно получить судимость (клеймо на всю жизнь, которое поставит крест на карьерном росте и закроет путь в престижные IT-компании), штраф и реальный срок.

Как видно, для анализа отказоустойчивости и безопасности сетевого оборудования может использоваться как уже разработанная программа для сканирования IP-адресов в локальной Сети, так и собственное разработанное ПО. Следует помнить, что основой безопасности является создание «белых» списков портов с настройкой сложных правил брандмауэра.

Подгорнов Илья Владимирович Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Источник: vpautinu.com

Сетевые сканеры безопасности: возможности, принцип работы и передовые решения

Одним из важнейших этапов обеспечения информационной безопасности является идентификация потенциальных рисков. Большинство ИТ-специалистов знают, насколько может быть опасна «брешь» в ОС и приложениях. И чрезвычайно важно найти эти «дыры», или на языке профессионалов — уязвимости, прежде, чем ими смогут воспользоваться недоброжелатели. Для этой цели и были созданы сканеры безопасности.

Сканер уязвимости сети: зачем он нужен?

Продвинутые специалисты по IT-безопасности используют в своей работе специализированное аппаратное или программное обеспечение, сканирующее сеть и ее устройства на предмет обнаружения слабых мест в системе безопасности. Это и есть сканеры уязвимости, или по-другому — безопасности, сети. Они проверяют используемые приложения, ищут «дыры», которыми могли бы воспользоваться хакеры, и предупреждают администратора о зонах риска системы. Грамотно используя сканер уязвимости сети, специалист может значительно усилить сетевую безопасность.

Таким образом, сетевые сканеры направлены на решение следующих задач:

- идентификация и анализ уязвимостей;

- инвентаризация ресурсов, таких как операционная система, программное обеспечение и устройства сети;

- формирование отчетов, содержащих описание уязвимостей и варианты их устранения.

Сканер локальной сети — жизненно необходимое средство для компаний, чья деятельность напрямую связана с хранением и обработкой уникальных баз данных, конфиденциальной информации, ценных архивов. Без сомнения, сканеры сети необходимы организациям в сферах обороны, науки, медицины, торговли, IT, финансов, рекламы, производства, для органов власти и диспетчерских служб — словом, везде, где нежелательна или даже опасна утечка накопленной информации, имеются базы персональных данных клиентов.

Как сетевой сканер локальной сети обеспечивает ее безопасность?

Сканеры уязвимостей сети при своей работе используют два основных механизма. Первый — зондирование — не слишком оперативен, но точен. Это механизм активного анализа, который запускает имитации атак, тем самым проверяя уязвимость. При зондировании применяются методы реализации атак, которые помогают подтвердить наличие уязвимости и обнаружить ранее не выявленные «провалы».

Второй механизм — сканирование — более быстрый, но дает менее точные результаты. Это пассивный анализ, при котором сканер ищет уязвимость без подтверждения ее наличия, используя косвенные признаки. С помощью сканирования определяются открытые порты и собираются связанные с ними заголовки. Они в дальнейшем сравниваются с таблицей правил определения сетевых устройств, ОС и возможных «дыр». После сравнения сетевой сканер безопасности сообщает о наличии или отсутствии уязвимости.

В общем случае алгоритм работы сканеров следующий:

- Проверка заголовков. Самый простой и быстрый способ на основе сканирования, однако имеющий ряд недостатков. Так, вывод о «провале» делается лишь по результатам анализа заголовков. К примеру, проверяя FTP-сервер, сканер узнает версию обеспечения и на основе этой информации сообщает о возможных уязвимостях. Естественно, специалисты по сетевой безопасности осведомлены о ненадежности этого метода, однако как первый шаг сканирования — это оптимальное решение, не приводящее к нарушению работы сети.

- Активные зондирующие проверки (active probing check). Это сканирование, при котором не проверяется версия ПО, а сравнивается «цифровой слепок» фрагмента программы со «слепком» уязвимости. По тому же принципу действуют антивирусные программы, сравнивая ПО с имеющимися в базе сигнатурами вирусов. Тоже достаточно быстрый метод, хотя и медленнее первого, с большим коэффициентом надежности.

- Имитация атак (exploit check). Это зондирование, которое эксплуатирует дефекты в программном обеспечении. Таким образом подается своеобразный импульс некоторым уязвимостям, которые не заметны до определенного момента. Эффективный метод, однако применить его можно не всегда. Так, вероятна ситуация, когда даже имитируемая атака просто отключит проверяемый узел сети.

Большинство современных сканеров безопасности сети работает по нижеперечисленным принципам:

- сбор информации о сети, идентификация всех активных устройств и сервисов, запущенных на них;

- обнаружение потенциальных уязвимостей;

- подтверждение выбранных уязвимостей, для чего используются специфические методы и моделируются атаки;

- формирование отчетов;

- автоматическое устранение уязвимостей. Не всегда данный этап реализуется в сетевых сканерах безопасности, но часто встречается в сканерах системных. Существует возможность создания резервного сценария, который может отменить произведенные изменения, — например, если после устранения уязвимости будет нарушено полноценное функционирование сети.

Тем не менее каждый сканер из множества представленных сейчас на рынке выделяется своими функциями и возможностями. О них мы и поговорим далее.

Возможности современных программных решений

Одним из главных требований к современным сетевым сканерам уязвимостей, помимо собственно безопасности, является поддержка различных операционных систем. Большинство популярных сканеров — кроссплатформенные (включая мобильные и виртуальные ОС).

Сканеры сети исследуют сразу несколько портов, что снижает время на проверку. И конечно, сканер должен проверить не только операционную систему, но и программное обеспечение, особое внимание уделяя популярным в хакерской среде продуктам Adobe Flash Player, Outlook, различным браузерам.

К полезной функции сканеров нужно отнести и проверку раздробленной сети, что избавляет администратора от необходимости оценивать каждый узел в отдельности и несколько раз задавать параметры сканирования.

Современные сканеры просты в использовании, их работу можно настроить в соответствии с потребностями сети. Например, они позволяют задать перечень проверяемых устройств и типов уязвимостей, указать разрешенные для автоматического обновления приложения, установить периодичность проверки и предоставления отчетов. Получив подробный отчет об уязвимостях, одним нажатием кнопки можно задать их исправление.

Из дополнительных возможностей стоит выделить анализ «исторических» данных. Сохраненная история нескольких сканирований позволяет оценить безопасность узла в определенном временном интервале, оптимально настроить работу программного и аппаратного обеспечения.

Историческая справка

Первый сканер уязвимостей сети появился более 20-ти лет назад, в 1992 году. Он носил имя SATAN и поначалу встретил огромное сопротивление специалистов, не понимающих его истинного предназначения. С тех пор технологии шагнули далеко вперед: сканеры, в отличие от «прародителя», стали кроссплатформенными, менее требовательными к системным ресурсам, более простыми в установке и использовании.

Сравнение сканеров уязвимостей сети

Российский рынок сканеров сейчас огромен, и каждый производитель пытается привлечь на свою сторону большую часть пользователей, обещая широкие возможности при низких ценах. К сожалению, далеко не все ожидания оправдываются. Разберем сильные и слабые стороны сетевых сканеров, возглавляющих экспертные рейтинги.

GFI LanGuard

Одна из компаний-лидеров на рынке информационной безопасности — GFI Software. Компания работает с 1992 года и за это время заслужила репутацию надежной организации, производящей профессиональные продукты для решения широкого спектра ИТ-задач.

GFI LanGuard — программное средство, обеспечивающее централизованную проверку на уязвимости во всей сети. Достоинство сканера в том, что, помимо обнаружения открытых портов, небезопасных настроек и запрещенного к установке ПО, он проверяет обновления и патчи не только ОС (десктопных и мобильных, физических и виртуальных), но и установленного ПО. Сканер уязвимости проверяет все: от серверов до сетевого аппаратного обеспечения, от виртуальных машин до смартфонов.

Закончив сканирование, GFI LanGuard отправляет пользователю полный отчет с характеристиками всех уязвимостей и инструкциями по их ликвидации в ручном режиме. Дружелюбный интерфейс позволяет сразу же закрыть «провал» в защите, исправить настройки, обновить ПО (включая установку недостающих элементов), «снести» запрещенные программы. Сканер сетевой безопасности можно настроить на полностью автономный режим работы, в этом случае он будет запускаться по таймеру, а исправления, разрешенные администратором, будут выполняться автоматически.

Данный сканер уязвимостей сети имеет очень важное отличие от множества конкурентов. Он может автоматически обновлять устаревшее программное обеспечение и устанавливать обновления и патчи на разные операционные системы.

Множество ИТ-специалистов в России выбирают именно GFI LanGuard: не случайно он занимает верхние строчки в рейтингах сетевых сканеров.

Стоимость владения лицензией GFI LanGuard обойдется от 900 рублей на один узел в год. Цена вполне доступна даже для небольшой организации, особенно учитывая, сколько трудовых ресурсов экономит сетевой сканер безопасности.

Nessus

Проект был запущен еще в 1998 году, а в 2003 разработчик Tenable Network Security сделал сетевой сканер безопасности коммерческим. Но популярность продукта не упала. Согласно статистике более 17% пользователей предпочитают именно Nessus. Регулярно обновляемая база уязвимостей, простота в установке и использовании, высокий уровень точности — его преимущества перед конкурентами.

А ключевой особенностью является использование плагинов. То есть любой тест на проникновение не зашивается наглухо внутрь программы, а оформляется в виде подключаемого плагина. Аддоны распределяются на 42 различных типа: чтобы провести пентест, можно активировать как отдельные плагины, так и все плагины определенного типа — например, для выполнения всех локальных проверок на Ubuntu-системе. Интересный момент — пользователи смогут написать собственные тесты с помощью специального скриптового языка.

Количество загрузок (а их уже более пяти миллионов) говорит за все отзывы. Nessus — отличный сканер уязвимостей сетей. Но есть у него и два недостатка. Первый — при отключенной опции «safe checks» некоторые тесты на уязвимости могут привести к нарушениям в работе сканируемых систем. Второй — цена.

Годовая лицензия может вам обойтись в 114 тысяч рублей.

Symantec Security Check

Бесплатный сканер одноименного производителя. Основные функции — обнаружение вирусов и троянов, интернет-червей, вредоносных программ, поиск уязвимостей в локальной сети. Это онлайн-продукт, состоящий из двух частей: Security Scan, которая проверяет безопасность системы, и Virus Detection, выполняющей полную проверку компьютера на вирусы.

Устанавливается быстро и просто, работает через браузер. К сожалению, по итогам многих тестов уступает большинству конкурентов, хотя все свои основные функции выполняет. Согласно последним отзывам, этот сканер сети лучше использовать для дополнительной проверки.

XSpider

Компания Positive Technologies работает на рынке более 10-ти лет и обладает одним из крупнейших исследовательских центров безопасности. У этой корпорации тоже есть свой сетевой сканер — программа XSpider, которая, по заявлению разработчика, может выявить треть уязвимостей завтрашнего дня. Ключевой особенностью этого сканера является возможность обнаружения максимального количества «провалов» в сети еще до того, как их увидят хакеры. При этом сканер работает удаленно, не требуя установки дополнительного ПО. Отработав, сканер отправляет специалисту по безопасности полный отчет и советы по устранению «дыр».

Отдельно отметим систему обновления программных модулей и базы уязвимостей, функции одновременного сканирования большого числа рабочих станций и сетевых узлов, ведение полной истории проверок, встроенную документацию и механизм генерации детализированных отчетов. Также стоит отметить, что XSpider сертифицирован Минобороны и ФСТЭК России.

Стоимость лицензии на этот сканер начинается от 11 тысяч рублей на четыре хоста в год.

QualysGuard

Многофункциональный сканер уязвимостей. Он предоставляет обширные отчеты, которые включают:

- оценку уровня критичности уязвимостей;

- оценку времени, необходимого для их устранения;

- проверку степени их воздействия на бизнес;

- анализ тенденций в области проблем безопасности.

Фирма-разработчик продукта, Qualys, Inc., широко известна в мировой среде ИТ-специалистов, у которых этот сканер пользуется доверием. Достаточно сказать, что около 50-ти компаний из списка Forbes «Global 100» используют данный продукт.

Облачная платформа QualysGuard и встроенный набор приложений позволяют предприятиям упростить процесс обеспечения безопасности и снизить затраты на соответствие различным требованиям, при этом предоставляя важную информацию о безопасности и автоматизируя весь спектр задач аудита, комплекс-контроля и защиту ИТ-систем и веб-приложений. С помощью данного ПО можно сканировать корпоративные веб-сайты и получать автоматизированное оповещение и отчеты для своевременного выявления и устранения угроз.

Итак, при выборе сетевого сканера безопасности учитывайте перечень его возможностей, но не забывайте соизмерять функционал продукта с потребностями своей организации и ее материальными возможностями. Основное, что нужно в работе сканера, — широкий охват сети проверяемых устройств и узлов, простота в использовании и точность настроек, возможность автоматической работы, которая не будет отвлекать специалистов от повседневных задач. Однако, чтобы обеспечить сохранность данных компании, необходим комплекс мер. В частности, владельцам бизнеса стоит обратить внимание и на программы для корпоративного управления паролями, которые не только помогают надежно хранить данные, но и обеспечивают безопасный обмен информацией между сотрудниками.

Белоногова Нарцисса Николаевна Ответственный редактор

Источник: www.kp.ru

Сканер сети

Пользуясь общими сетями и интернетом, мы даже не догадываемся о том, какие еще устройства могут находится в диапазоне нашего IP адреса. К каким устройствам у нас есть доступ, и какие устройства могут получить доступ к нашему компьютеру. Всю эту информацию можно узнать при помощи программ в данной рубрике. Также, некоторые программы позволяют производить определённые действия с удалёнными хостами и помогают улучшить сетевую безопасность.

Zenmap – исследование сети и проверка безопасности

Самый популярный сканер портов, для обследования сети и проведения аудита защиты. Поддерживается работа командной строки, и режим графического интерфейса.

PortScaner – сканер портов для Windows

Простая бесплатная программа, которая позволяет узнать какие локальные порты открыты на вашем компьютере, показывает какие порты и IP адреса использует та или иная программа, а также, покажет какие удалённые IP прослушивают локальные порт вашего компьютера.

Homedale – программа для анализа WiFi сетей

Портативный бесплатный инструмент, который обнаруживает ближайшие беспроводные точки доступа, отображает их детали и отображает уровень сигнала в течении времени. Имя, MAC-адрес, поставщик, уровень сигнала, шифрование, код страны, режим, частота, диапазон, первый и последний раз выхода в эфир, поддерживаемый bitrates, модель и адаптер.

Advanced Port Scanner – быстрый сканеров портов

Маленький, простой сканер портов, который позволяет быстро найти все открытые порты на компьютерах сети и определить программы и системы, работающие на этих портах. Программа содержит описания стандартных портов и может выполнять сканирование в определённом диапазоне портов.

Advanced IP Scanner – ip сканер для локальной сети

Утилита позволяет быстро и просто узнать разную информацию о компьютерах в локальной сети. Сканирует все устройства в сети, предоставляет доступ к общим папкам и FTP-серверам, дает возможность удаленно управлять компьютерами (через RDP), а также позволяет удаленно выключать их.

PortScan – сканер портов, проверка скорости интернета

Бесплатная утилита, при помощи которой можно найти все активные устройства в сети, проверить скорость интернета и посмотреть информацию о любом домене. Также PortScan позволяет осуществлять поиск открытых портов и пинговать любой компьютер в сети.

10-Страйк: Сканирование Сети – сканер локальной сети

Программа позволяет узнать IP адрес каждого подключённого устройства (планшет, телевизор в домашней wifi-сети, или корпоративная сеть с сотнями различных устройств) в локальной сети. Сканирование осуществляется в многопоточном режиме, что даёт возможность достаточно быстро обнаружить все устройства, подключённые к локальной сети.

SoftPerfect Network Scanner – сканер локальной сети Win.

Бесплатный сканер компьютерных сетей, имеет множество разнообразных функций. Сканер помогает выявить бреши в компьютерной сети и определить, насколько она безопасна. Выводит данные о том, какие виды и ресурсы используются в сети совместно, и позволяет подключать общие папки как сетевые диски.

GPING – пинг в виде графика

Утилита для одновременной проверки скорости ответа нескольких узлов сети, в определенный пользователем интервал времени. Все данные отображаются в графике, который генерируется в реальном времени.

LanScope – как посмотреть все компьютеры сети?

Программа за несколько секунд исследует вдоль и поперек локальную сеть и покажет все доступные ресурсы, какие компьютеры работают в сети и права доступа к ним! Вы узнаете, кто работает на удаленном компьютере, какая операционная система стоит на нем, и когда этот компьютер был включен.

WinMTR – тест интернет соединения

При помощи утилиты можно в наглядной форме видеть, какой маршрутизатор виновен в плохом Интернете. Два сетевых инструмента, это Ping – пингует все маршрутизаторы на вашем пути к определенным сайтам и tracert – определяет трассу до выбранного хоста. Позволяет выявить виновника плохого интернета, даны рекомендации если проблема в компьютере.

PingWin – маленький сканер и пингер

Не большая утилита, которая поможет организовать некоторую безопасность вашего ПК, просканировав компьютер на наличие открытых портов, а также измерит время прохождения пакетов между компьютерами в локальной сети.

ShareEnum – мониторим расшаренные ресурсы

Расшаренные папки в локальной сети. При организационных вопросах решения безопасности сетей под управлением операционных систем Windows очень мало внимания уделяется общим ресурсам. В данном случае системная безопасность изначально имеет брешь,

NameBench – охотимся за доступными DNS серверами

Поиск dns сервера Скорость интернета зависит от скорости DNS серверов, которые отвечают за преобразование адресов удобных для человека. Если вы продвинутый пользователь, то потратив немного времени на утилиту NameBench, вы

Источник: blogosoft.ru

Что такое сетевое сканирование и как оно работает?

Если вы заботитесь о кибербезопасности вашей компьютерной сети, вам следует узнать больше о сканировании сети, потому что это может помочь в защите вашей сети. Имейте в виду, что киберпреступники всегда ищут уязвимые сети для атаки, поэтому вы всегда должны быть начеку.

Объяснение сетевого сканирования в кибербезопасности

Если вы хотите узнать больше о сканировании сети, приведенная ниже информация должна дать вам необходимые знания, поэтому обязательно прочитайте внимательно.

1]Что такое сетевое сканирование?

Итак, сканирование сети — это простой процесс устранения неполадок всех активных устройств в вашей компьютерной системе на наличие возможных уязвимостей. Когда сканирование инициировано, оно анализирует подключенные в данный момент устройства, реализуя одну или несколько функций, обнаруженных в сетевом протоколе.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Используемые функции будут пытаться обнаруживать сигналы уязвимости и оттуда предоставлять обратную связь о состоянии безопасности вашей сети. Если инструмент сетевого сканирования реализован правильно, он даст администратору определенные сведения о том, как правильно защитить сеть от атак киберпреступников.

2]Как работает сетевое сканирование?

Самый простой способ запустить сканирование сети — нанять одного или нескольких сетевых администраторов. У них есть навыки, необходимые для сканирования вашей сети для оценки IP-адресов, а также для обнаружения активных хостов, подключенных к сети.

Теперь, поскольку киберпреступники, как правило, используют аналогичные методы для обнаружения слабых мест в сети, план состоит в том, чтобы найти лазейки до того, как их обнаружат хакеры.

Из того, что мы собрали, Nmap (https://nmap.org/) — один из лучших бесплатных инструментов, предназначенных для сканирования вашей сети. Это помогает администраторам упростить сопоставление IP-адресов и обнаружение любого устройства, подключенного к сети.

Какие существуют типы сетевого сканирования?

Существует два разных типа сетевого сканирования, и они отличаются друг от друга, поскольку каждый метод во многом зависит от того, чего пользователь хочет достичь при сканировании.

- Сканирование уязвимостей

- Сканирование портов

1]Что такое сканирование уязвимостей

Если вы хотите найти уязвимости, расположенные на вашем компьютере, то вы должны воспользоваться сканированием уязвимостей. Запустив сканирование с помощью этого метода, вы потенциально обнаружите угрозы, которые были скрыты от вашего взгляда.

Теперь мы должны добавить, что большинству организаций по всему миру требуется ИТ-отдел для запуска сканирования уязвимостей. Однако, если вы хотите получить исчерпывающую обратную связь, лучше нанять эксперта по безопасности, который не работает в компании.

Обратите внимание, что сканирование уязвимостей также может выполняться злоумышленниками, желающими найти слабые места в вашей сети. Лучший шаг — сначала найти слабые места, прежде чем эти преступники сделают свой ход.

2]Что такое сканирование портов

Итак, сканирование портов очень важно, поскольку оно позволяет пользователю определить, какой открытый порт в сети может отправлять или получать данные. Таким образом, люди могут использовать этот метод для отправки пакетов, предназначенных для нескольких портов на одном устройстве.

Из того, что мы собрали до сих пор, этот процесс отлично подходит для выявления лазеек в сети. Теперь, когда процедура сканирования портов будет завершена, она будет использовать собранные данные для диагностики уровней безопасности каждого устройства.

Преимущества сетевого сканирования

Есть несколько преимуществ использования методов сетевого сканирования для выполнения заданий. Давайте посмотрим на некоторые из них прямо сейчас.

- Вы сэкономите немного денег и немного времени

- Увеличьте производительность вашей сети

- Держитесь стойко против кибератак

1]Вы сэкономите деньги и немного времени

Есть возможность вручную сканировать вашу сеть, но это может занять очень много времени. Мало того, вы, вероятно, потеряете деньги из-за того, что вам придется приостановить свою работу, сканируя сеть вручную на наличие угроз.

При наличии надлежащих инструментов сканирование сети становится простым и автоматизированным, а если вы наймете профессионала, то это станет еще проще.

2]Увеличьте производительность вашей сети

Хотите верьте, хотите нет, но сканирование сети способно повысить производительность вашей сети, а также максимально увеличить скорость операций. Это связано с тем, что сканирование может удалить засоры, что затем создает свободный поток для повышения производительности.

3]Будьте стойкими против кибератак

Мы уже заявляли, что киберпреступники будут использовать сканирование сети для поиска уязвимостей. Вот почему очень важно регулярно сканировать вашу сеть, чтобы обнаруживать эти проблемы до того, как они появятся.

Какова цель сетевого сканирования?

Целью здесь является управление, обслуживание и защита компьютерной системы с использованием данных, найденных сетевым сканером. Это основная суть сканирования сети, поэтому, если вы ожидали запутанного объяснения, вам не повезло.

Что такое средство сетевого сканирования?

Сетевой сканер — это часть приложения, предназначенная для сканирования вашей сети на наличие неправильных настроек безопасности на всех подключенных сетевых устройствах. Кроме того, инструменты сетевого сканера способны классифицировать устройства в сети по IP-адресам, MAC-адресам, поставщику, порту и т. д.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Источник: zanz.ru