Как устроен VPN через SSTP

Нашёл буквально несколько упоминаний о SSTP на Хабре, в связи с чем хочу рассказать про устройство этого протокола. Secure Socket Tunneling Protocol (SSTP) – протокол VPN от Microsoft, основанный на SSL и включённый в состав их ОС начиная с Windows 2008 и Windows Vista SP1. Соединение проходит с помощью HTTPS по 443 порту. Для шифрования используется SSL, для аутентификации — SSL и PPP. Подробнее про устройство — под катом.

Серверная часть протокола включена в ОС Windows Server 2008, 2008 R2, 2012, 2012 R2. Далее рассказывается про текущую (и, кажется, единственную) версию — 1.0.

В основном используется для подключения типа узел-узел или узел-сеть. По умолчанию для соединения используется 443 порт, но можно настроить и на другие порты.

Условная схема пакета с данными

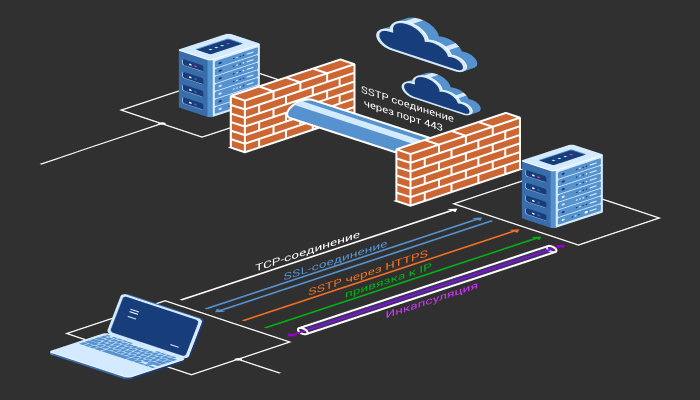

Условно стек протоколов при передаче данных выглядит так (показаны только заголовки, относящиеся к VPN, без подлежащих уровней):

Структура собственно SSTP пакета:

Тема 27. Обзор технологий VPN: PPTP, L2TP, IPSec, SSL.

Флаг C = 0 если пакет с данными, и C = 1, если пакет управляющий.

Немного слов об используемой криптографии

SSTP устроен довольно просто за счёт того, что он использует функционал других криптографических протоколов. Собственно, единственная криптографическая функция, реализуемая самим SSTP – это «cryptographic binding», о котором говорится ниже.

Всё шифрование данных осуществляется протоколом SSL. Все пакеты протоколов SSTP, PPP и выше передаются только в зашифрованном виде.

Авторизация проходит сразу по трём протоколам: SSL, PPP и, собственно, сам SSTP.

При установлении SSL соединения проходит авторизация сервера клиентом по SSL сертификату. Аутентификация клиента сервером допускается, однако не поддерживается ни одной из серверных Windows.

На уровне PPP происходит авторизация клиента сервером, и дополнительно может происходить аутентификация сервера. Windows Server поддерживают аутентификацию клиента на уровне PPP с помощью MS-CHAPv2, EAP-TLS, PEAP-MSCHAPv2, PEAP-TLS. Также поддерживаются Password Authentication Protocol (PAP – не шифрованный пароль) и CHAP, однако их использование не рекомендуется, т. к. они не предусматривают обмена ключевой информацией, которая необходима для «cryptographic binding». Собственно, тут те же методы аутентификации, что и в PPTP. Отличие от PPTP в том, что обмен происходит внутри уже созданного шифрованного канала SSL.

Теперь о том, что же такое этот «cryptographic binding». Из-за того, что аутентификация клиента и сервера происходит на разных уровнях, возможна атака человек посередине, когда нарушитель устанавливает SSL соединение с сервером и незащищённое PPP соединение с клиентом.

подробнее

Т.е. нарушитель сначала устанавливает HTTPS соединение с сервером. Затем легитимному клиенту предлагает авторизоваться у себя по PPP, представляясь каким-нибудь PPP (но не SSTP) сервером, а дальше шлёт клиенту PPP запросы авторизации, которые получает от SSTP сервера внутри HTTPS соединения, а серверу — полученные от легитимного пользователя ответы.

Аутентификация и безопасность платежей в Интернете | Илья Дубинский | Лекториум

Для защиты от этого используется подписывание сообщения уровня SSTP об установлении соединения (Call Connected message, см ниже) ключом, выработанным в процессе аутентификации на уровне PPP. Таким образом сервер может убедиться, что тот, кто установил SSL соединение, и тот, кто прошёл PPP авторизацию — это один и тот же клиент. Собственно, это и называют «cryptographic binding».

подробнее

В процессе PPP авторизации между легитимным клиентом и сервером вырабатывается общий секрет, который невозможно получить прослушивая PPP соединение. Т.е. нарушитель этот секрет знать не может. Нарушитель также не может заставить клиента подписать SSTP сообщение, т.к. клиент считает, что устанавливал незащищённое PPP соединение и про SSTP соединение ничего не знает.

Порядок установления соединения

1. Клиентом устанавливается TCP соединение на 443-ий порт SSTP сервера.

2. Проходит установление SSL/TLS соединения поверх TCP соединения. Клиент проверяет сертификат сервера.

3. Проходит HTTPS приветствие.

4. Начинается установление SSTP соединения. Все SSTP пакеты идут внутри HTTPS. Клиент посылает запрос на установление соединения (Call Connect Request message). В этом сообщении передаётся номер протокола, который будет использоваться внутри SSTP; в текущей версии стандарта это всегда PPP.

5. Сервер проверяет запрос и, если всё ОК, отвечает на него подтверждением (Call Connect Acknowledge message), в котором сообщает 32-битное случайное число (ClientNonce), используемое в следующем ответе клиента для защиты от повторения, а так же список хэш-функций для подписи следующего ответа (SHA1 и/или SHA256).

6. Происходит PPP авторизация. Все пакеты PPP вложены в SSTP пакеты и, соответственно, зашифрованы SSL.

7. Клиент посылает Call Connected message, в которое включаются ClientNonce и Хэш сертификата сервера (ClientCertificateHash), полученного при установлении SSL соединения.

Это сообщение подписывается с помощью указанной сервером хэш-функции (точнее HMAC на её основе) и ключа, полученного в процессе PPP авторизации. Таким образом осуществляется cryptographic binding. Если для авторизации в PPP используется протокол, не поддерживающий генерацию ключей для MPPE (PAP или CHAP), то HMAC вычисляется с использованием ключа, равного нулю; т. е. фактически cryptographic binding не производится и описанная выше атака человек посередине возможна.

8. Сервер проверяет Call Connected message, на этом SSTP считается установленным.

9. Заканчивается установление параметров PPP.

Всё, соединение установлено. Дальше стороны обмениваются пакетами с данными.

Обрыв соединения

Что бы отличить простой канала от разрыва связи стороны «пингуют» друг друга. Если в течение 60 секунд обмена пакетами не было, посылается Echo Request (управляющий пакет протокола SSTP). Если в течение следующих 60 секунд нет ответа, соединение разрывается.

Завершение соединения

Завершение соединения происходит без особых нюансов, стороны обмениваются SSTP-сообщениями об окончании соединения и через несколько секунд рвут соединение.

Источник: habr.com

Обзор сетевых туннелей SSTP

Людям, которые всерьез увлечены сетевыми технологиями, наверняка будет интересно познакомиться с устройством протокола туннелирования SSTP (Secure Socket Tunneling Protocol) . SSTP представляет собой протокол VPN, разработанный компанией Microsoft, в основе которого лежит SSL. Американская корпорация включает SSTP в состав своих операционных систем Windows, начиная с версии Vista SP1 и серверной 2008. Для установления соединения используется HTTPS, данные по умолчанию передаются через порт TCP/443. За шифрование отвечает протокол SSL, для аутентификации применяются SSL и PPP.

SSTP имеет серверную часть, которая внедрена в линейку ОС Windows Server, начиная с 2008-й редакции. Ниже будет рассказано о версии протокола 1.0. Можно считать ее единственной, так как за прошедшие годы она не получила какого-либо развития.

Кратко об особенностях криптографии

SSTP имеет сравнительно простое устройство, однако выделяется наличием уникальной криптографической функции, пусть и только одной. Речь идет об опции Cryptographic Binding, и о ней будет сказано подробнее дальше по тексту.

Данные шифрует протокол SSL. При авторизации используются SSL, PPP и, непосредственно, SSTP.

На уровне PPP клиентский узел авторизуется сервером. Попутно в некоторых случаях идет процесс аутентификации сервера. Если применяется PPP, то для выполнения процедуры аутентификации клиента, серверная ОС от Microsoft использует:

- протокол проверки подлинности MS-CHAPv2 ;

- фреймворк аутентификации EAP-TLS ;

- Protocol PEAP-MSCHAPv2 , усиливающий стойкость EAP;

- PEAP-TLS .

Технология также предусматривает поддержку CHAP и протокола PAP, в котором применяется пароль, не прошедший шифрование. Оба варианта не рекомендованы к применению, так как при их использовании узлы не обмениваются ключевой информацией, а, значит, функция Cryptographic Binding становится недоступной.

Здесь применимы в основном те же способы аутентификации, какие характерны и для PPTP. Но есть и важное отличие: в PPP узлы обмениваются данными внутри защищенного канала SSL, который зашифрован.

Теперь к сути Cryptographic Binding . Вследствие того, что аутентификацию сервер и клиент проходят на не одинаковых уровнях, открывается возможность для злоумышленников организовать так называемую «атаку человека посередине» (man-in-the-middle). В этом случае взломщик соединяется с сервером по SSL. Для связи же с клиентом выбирается PPP, а это соединение, как известно, не защищено.

Чтобы защититься от таких атак, применяется подпись ключом сообщения уровня SSTP о том, что соединение установлено (Call Connected Message). При этом есть одна важная особенность. Ключ вырабатывается во время процедуры аутентификации на PPP-уровне, благодаря чему у сервера появляется возможность определить, что тот, кто организовал SSL-сеанс и тот, кто смог пройти авторизацию по PPP, является одним и тем же клиентом. Вышеописанная процедура и лежит в основе функции Cryptographic Binding.

Как происходит установление соединения

- Клиент отправляет TCP-пакет на порт 443 сервера SSTP.

- Устанавливается соединение SSL/TLS поверх TCP. На этом этапе клиент выполняет проверку серверного сертификата.

- Дальше следует приветствие на уровне HTTPS.

- Для последующего обмена данными применяется SSTP. Все пакеты при пользовании этим протоколом передаются внутри HTTPS. Клиентской машиной отправляется запрос, чтобы установить соединение (Call Connect Request Message). Сообщение содержит Protocol Number. Этот протокол будет применен внутри Secure Socket Tunneling Protocol.

- Осуществляется проверка запроса на стороне сервера. В случае положительного исхода он дает подтверждение (Call Connect Acknowledge Message). Это сообщение включает 32-битное число, выбранное случайным образом. Оно будет использовано в клиентском ответе, чтобы защититься от повторений. Здесь также содержится перечень хэш-функций, которые необходимы, чтобы подписать следующий ответ (SHA256 либо SHA1, возможны оба варианта).

- Производится авторизация посредством PPP. Каждый пакет этого протокола инкапсулируется в соответствующий блок данных SSTP, выполняется шифрование с помощью технологии SSL.

- Клиент отправляет Call Connected Message. Сообщение содержит Client Nonce и хэш серверного сертификата, который удалось получить в момент, когда устанавливался SSL-сеанс.

- На этом этапе сервер производит проверку Call Connected Message, после чего SSTP можно считать установленным.

- Завершается определение параметров протокола Point-to-Point.

Разрыв соединения

Во время работы канал может простаивать. Это может выглядеть как разрыв соединения, но узлам необходимо уметь отличать одно от другого. Для этого стороны используют стандартный Ping. Если за 1 минуту узлы ни разу не обменялись данными, то производится отправка Echo Request (пакет с управляющей информацией уровня SSTP). При отсутствии отклика в течение 60 секунд производится разрыв связи.

Завершение сеанса

Узлы направляют друг другу пакеты SSTP, сообщающие о завершении сессии, после чего обе стороны независимо друг от друга разрывают соединение.

Источник: lankraft.ru

Secure socket tunneling protocol

Что такое SSTP?

Чем отличаются VPN-протоколы?

Какие преимущества есть у SSTP для подключения пользователей по VPN?

VPN

Виртуальная частная сеть VPN представляет собой сеть, построенную с использованием открытых сетей для соединения узлов. Это позволяет пользователю получать безопасный доступ к ресурсам локальной сети (например на время карантина). При этом используется шифрование и другие меры безопасности, чтобы гарантировать, что данные не будут перехвачены неавторизованными пользователями.

В течение многих лет для VPN-подключений успешно использовались протокол PPTP, но в последнее время их использование стало проблематично из-за увеличения числа подключений к мобильным провайдерам и публичным Wi-Fi сетям. Были придуманы альтернативные меры для обеспечения такого типа доступа. Многие организации начали использовать IPSec и SSL VPN в качестве альтернативы. Другой новой альтернативой стало SSTP, также называемый «SSL VPN от Microsoft».

ПРОБЛЕМЫ С ОБЫЧНЫМ PPTP VPN

В PPTP используется зашифрованный GRE-туннель, который обеспечивает конфиденциальность передаваемых данных. Когда туннель проходит через обычные NAT-ы, VPN туннель перестает работать. VPN обычно соединяет узел с конечной точкой. Может случиться так, что и узел, и конечная точка имеют один и тот же внутренний адрес локальной сети и, если задействован NAT, могут возникнуть сложности с прохождением трафика.

SSL VPN

Протокол SSL использует криптографическую систему, с двумя ключами для шифрования данных — открытым и закрытым. Открытый ключ известен всем, а закрытый — только получателю. Благодаря этому SSL создается безопасное соединение между клиентом и сервером. В отличие от PPTP, SSL VPN позволяет пользователям устанавливать безопасный удаленный доступ практически из любого браузера, подключенного к интернету, препятствие в виде нестабильного соединения устраняется. С SSL VPN весь сеанс защищен, тогда как только с SSL это не достигается.

SSTP

- не требует строгой аутентификации,

- есть различия в качестве и кодировании пользовательских клиентов от поставщика к поставщику,

- не IP-протоколы не поддерживаются по умолчанию,

- поскольку протокол IPSec был разработан для защищенных соединений типа «сайт-сайт», он может создавать проблемы для удаленных пользователей, пытающихся подключиться из места с ограниченным числом IP-адресов.

SSL VPN ОКАЗАЛСЯ БОЛЕЕ ПОДХОДЯЩЕЙ ОСНОВОЙ ДЛЯ РАЗРАБОТКИ SSTP

SSL VPN решает эти проблемы и многое другое. В отличие от базового SSL, SSL VPN защищает весь сеанс работы. Статические IP-адреса не требуются, а клиент в большинстве случаев не нужен.

SSTP — РАСШИРЕНИЕ VPN

Развитие SSTP было вызвано проблемами с безопасностью протокола PPTP. SSTP устанавливает соединение по защищенному HTTPS; это позволяет клиентам безопасно получать доступ к сетям за NAT-маршрутизаторами, брандмауэрами и веб-прокси, не беспокоясь о станадартных проблемах блокировки портов.

SSTP не предназначен для VPN-подключений «сайт-сайт», но предназначен для VPN-подключений «клиент-сайт».

ЭФФЕКТИВНОСТЬ SSTP ДОСТИГНУТА ЭТИМИ ОСОБЕННОСТЯМИ:

- SSTP использует HTTPS для установки безопасного соединения

- Туннель SSTP (VPN) будет работать через Secure-HTTP. Проблемы с VPN-соединениями на основе протокола туннелирования точка-точка (PPTP) или протокола туннелирования уровня 2 (L2TP) будут устранены. Веб-прокси, брандмауэры и маршрутизаторы преобразования сетевых адресов (NAT), расположенные на пути между клиентами и серверами, больше не будут блокировать VPN-подключения.

- Стандартная блокировка портов уменьшится

- Проблемы, связанные с соединениями из-за блокировки портов PPTP GRE или L2TP ESP через брандмауэр или маршрутизатор NAT, не позволяющие клиенту достичь сервера, больше не будут проблемами, т.к. достигается повсеместное подключение. Клиенты смогут подключаться из любого места в интернета.

- SSTP Client встроен в Windows начиная с версии Vista SP1

- SSTP не потребует переподготовки, т.к. средства управления VPN для конечных пользователей остаются неизменными. VPN-туннель на основе SSTP подключается непосредственно к текущим интерфейсам клиентского и серверного программного обеспечения Microsoft VPN.

- Полная поддержка IPv6. Туннель SSTP VPN может быть установлен через интернет-протокол IPv6.

- Используется встроенная поддержка защиты доступа к сети для проверки исправности клиента.

- Надежная интеграция с клиентом и сервером MS RRAS, возможность двухфакторной аутентификации.

- Увеличивается покрытие VPN с нескольких точек до практически любого количества интернет-подключений.

- SSL-инкапсуляция (защита SSL) для прохождения через порт 443.

- Может контролироваться и управляться с помощью брандмауэров прикладного уровня, таких как ISA-сервер.

- Полноценное сетевое VPN-решение, а не туннель приложений (программ) для одного клиента (устройства).

- Интеграция в NAP.

- Возможна интеграция и настройка политик для проверки состояния клиента.

- Один сеанс создан для туннеля SSL.

- Независимость от приложений.

- Более сильная принудительная аутентификация, чем IPSec.

- Поддержка не IP-протоколов, это намного лучше, чем IPSec.

- Не нужно покупать дорогие, трудно настраиваемые аппаратные брандмауэры, которые не поддерживают интеграцию с Active Directory и встроенную двухфакторную аутентификацию.

МЕХАНИЗМ ПОДКЛЮЧЕНИЯ SSTP:

КАК РАБОТАЕТ VPN-СОЕДИНЕНИЕ НА ОСНОВЕ SSTP. СЕМЬ ШАГОВ:

- Клиенту SSTP нужно интернет-соединение. Как только оно проверено протоколом, устанавливается TCP-соединение с сервером через порт 443.

- SSL-соединение теперь идет поверх уже установленного TCP-соединения, при котором сертификат сервера подтверждается. Если сертификат действителен, соединение устанавливается, если нет, оно разрывается.

- Клиент отправляет HTTPS-запрос поверх зашифрованного сеанса SSL на сервер.

- Далее он отправляет контрольные пакеты SSTP в рамках сеанса HTTPS. Это, в свою очередь, создает систему SSTP с обеих сторон для управления. Теперь обе стороны инициируют связь уровня PPP.

- Согласование PPP с использованием SSTP через HTTPS происходит с двух сторон. Клиент должен пройти аутентификацию на сервере.

- Сеанс привязывается к IP-интерфейсу с обеих сторон и IP-адресу, назначенному для маршрутизации трафика.

- Трафик может проходить через соединение являясь либо IP-трафиком, либо другим.

ВЫВОД

SSTP является отличным дополнением к инструментам VPN и позволяет пользователям удаленно и безопасно подключаться к корпоративной сети. Блокирование удаленного доступа и проблемы NAT, кажется, забыты при использовании этого протокола. Технология стабильна, хорошо документирована и работает. Это отличный продукт, он очень приветствуется в наше время для удаленного доступа.

Туннель SSTP (VPN) будет работать через Secure-HTTP. Проблемы с VPN-соединениями на основе протокола туннелирования точка-точка (PPTP) или протокола туннелирования уровня 2 (L2TP) будут устранены. Веб-прокси, брандмауэры и маршрутизаторы преобразования сетевых адресов (NAT), расположенные на пути между клиентами и серверами, больше не будут блокировать VPN-подключения.

Источник: ideco.ru

Протокол Secure Socket Tunneling Protocol

SSTP (Secure Socket Tunneling Protocol – протокол безопасного туннелирования сокетов) и его возможности для VPN в будущем.

VPN

Virtual private network (виртуальная частная сеть), или также называемая VPN, это сеть которая собирается с использованием общих элементов для подключения к узлам, что позволяет пользователям создавать сети для передачи данных. Системы используют шифрование и различные другие меры безопасности, чтобы гарантировать, что данные не будут перехвачены неавторизированными пользователями.

В течении многих лет VPN очень успешно использовалось, но с недавних пор ее использование стало проблематичным в результате увеличения числа организаций, которые обеспечивают своим пользователям доступ. Альтернативными мерами стало блокировка и подключение такого типа доступа. Многие организации начали использовать IPSec и SSL VPN в качестве альтернативы. Еще одна новая альтернатива – это SSTP, который также называют «Microsoft SSL VPN».

Проблемы с типичной VPN

Обычно виртуальные сети VPN используют зашифрованный туннель (encrypted tunnel), который позволяет сохранить конфиденциальность проходящих по нему данных (tunneled data). Но таким образом, если маршрут туннеля проходит через типичный физический NAT, то туннель VPN перестает работать. Обычно VPN подключает узел к конечному пункту назначения. Но может случиться так, что и узел и пункт назначения имеют один и тот же внутренний LAN адрес, если вовлечен NAT, то могут возникнуть различные сложности.

SSL VPN

Secure Socket Layer (безопасный уровень сокета), или SSL, использует криптографическую систему (cryptographic system), которая использует два типа ключей для шифрования данных – открытый ключ (public) и закрытый ключ (private key). Открытый ключ (public key) известен всем, а закрытый (private) известен только получателю. Благодаря этому SSL создается безопасное соединение между клиентом и сервером.

SSL VPN позволяет пользователям установить безопасный удаленный доступ от любого виртуально подключенного веб браузера (web browser), в отличие от VPN. Барьер нестабильного соединения убирается. При SSL VPN вся сессия становится безопасной, в то время как при использовании только SSL это не достигается.

SSTP

- Он не обеспечивает сильной аутентификации (strong authentication)

- Существуют различия в качестве и кодировании клиентов пользователей от поставщика к поставщику

- Не IP протоколы не поддерживаются по умолчанию

- Т.к. IPSec был разработан для безопасных соединений site to site secure connections, поэтому легко представить проблемы удаленных пользователей при подключении из места с ограниченным числом IP адресов.

SSL VPN доказано является более подходящей основой для разработки SSTP

SSL VPN решает эти проблемы и многие другие. В отличие от основы SSL, SSL VPN обеспечивает безопасной всей сессии. Не нужен статический IP, а в большинстве случаев не требуется клиент. Т.к. соединение с Интернет происходит через браузер, то по умолчанию протокол подключения TCP/IP. Клиентам, подключающимся с помощью SSL VPN, может быть предоставлен рабочий стол для доступа к сетевым ресурсам.

Прозрачно для пользователя, трафик от их компьютера может быть ограничен для определенных ресурсов, на основе критериев, описываемых бизнесом.

SSTP – расширение VPN

Разработка SSTP была вызвана нехваткой возможностей VPN. Самый главный недостаток VPN – это нестабильное соединение. Это возникает из-за недостаточности областей покрытия. SSTP значительно расширяет область покрытия VPN соединения, сводя тем самым эту проблему до минимума. SSTP устанавливает соединение по безопасному протоколу HTTPS; это предоставляет клиентам безопасный доступ к сетям за маршрутизаторами NAT router, брандмауэрами (firewall) и веб прокси (web proxies), не заботясь об обычных проблемах с блокировкой портов.

SSTP не спроектирован для соединения site to site VPN connections, а предназначен для использования при соединении client to site VPN connections.

Успех SSTP может быть обнаружен в следующих возможностях:

- SSTP использует HTTPS для установления безопасного соединения

- Туннель SSTP (VPN) будет работать по Secure-HTTP. Будет устранена проблема с VPN соединениями, работающими по протоколу Point-to-Point Tunneling Protocol (PPTP) или по протоколу Layer 2 Tunneling Protocol (L2TP). Веб прокси (Web proxies), брандмауэры (firewall) и маршрутизаторы Network Address Translation (NAT) routers, расположенные на пути между клиентом и сервером, больше не будут блокировать соединения VPN.

- Проблемы с блокировкой соединения по отношению к блокировке порта PPTP GRE или L2TP ESP на брандмауэре (firewall) или NAT router, которые не позволяли клиенту подключиться к серверу, больше не являются проблемой, т.к. достигается повсеместное соединение. Клиенты могут подключаться из любого места в интернет.

- SSTP не вызывает новых проблем, т.к. контроль конечных пользователей end-user VPN controls остается неизменным. SSTP, работающий по VPN туннелю, встраивается напрямую в интерфейсы для программного обеспечения для клиентов и серверов Microsoft VPN.

Рисунок 1.1 Механизм SSTP соединения

Как работает соединение SSTP, основанное на VPN, в семи этапах

- Клиенту SSTP необходимо подключение к интернет. После того, как это Интернет соединение проверено протоколом, устанавливается TCP соединение с сервером по порту 443.

- Далее происходит SSL согласование для уже установленного соединения TCP, в соответствии с чем проверяется сертификат сервера. Если сертификат правильный, то соединение устанавливается, в противном случае соединение обрывается.

- Клиент посылает HTTPS запрос в рамках зашифрованной SSL сессии на сервер.

- Теперь клиент посылает контрольные пакеты SSTP control packet внутри сессии HTTPS session. Это в свою очередь приводит к установлению состояния SSTP на обеих машинах для контрольных целей, обе стороны инициируют взаимодействие на уровне PPP.

- Далее происходит PPP согласование SSTP по HTTPS но обоих концах. Теперь клиент должен пройти аутентификацию на сервере.

- Сессия теперь привязывается к IP интерфейсу на обеих сторонах и IP адрес назначается для маршрутизации трафика.

- Теперь устанавливается взаимодействие, будь это IP трафик, или какой-либо другой.

Компания Microsoft уверена, что этот протокол поможет облегчить проблемы с VPN соединением. Специалисты RRAS теперь готовятся к интеграции RRAS с SSTP, поэтому протокол будет частью решения, которое будет развиваться дальше. Единственное требование в настоящий момент заключается в том, что клиент должен работать под управлением операционных систем Vista и Longhorn server. Набор инструментов, предоставляемый этим небольшим протоколом, является богатым и очень гибким, поэтому протокол увеличит опыт пользователей и администраторов. Я предсказываю, что устройства начнут встраиваться в этот протокол в стек для безопасного взаимодействия (stack for secure communication) и проблемы с NAT скоро будут забыты, т.к. мы перейдем к готовому решению 443/SSL.

SSTP – это прекрасное дополнение к набору инструментов VPN toolkit, которое позволяет пользователям удаленно и безопасно подключаться к корпоративной сети (corporate network). Блокирование удаленного доступа и проблемы NAT уходят в прошлое при использовании этого протокола. Вся технология стабильна, хорошо документирована, и отлично работает. Это замечательный продукт, и он очень приветствуется в наше время, когда необходим удаленный доступ.

Источник: www.oszone.net

Secure Socket Tunneling Protocol (SSTP)

Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) был разработан Microsoft и позволяет PPP (протокол канального уровня, используется для установления прямой связи между двумя узлами сети) или L2TP трафику быть туннелированным, используя SSL 3.0 / TLS через порт TCP 443. SSL используется в данном случае для обеспечения согласования ключа, шифрования и защиты целостности.

SSTP в первую очередь предназначен для работы между конечной точкой VPN и центральным узлом. Site-to-Site VPNы, которые можно реализовать с помощью IPsec, как правило, не поддерживаются.

SSTP был реализован в версиях операционной системы Microsoft Windows Vista (SP1) и выше, но не имеет широкой реализации за пределами Microsoft. Поддержка SSTP ограничена по сравнению с некоторыми другими альтернативами, но он по-прежнему считается очень безопасным вариантом.

SSTP также обычно сравнивают с OpenVPN, который является альтернативой с открытым исходным кодом.

См. также

- Point-to-Point Tunneling Protocol (PPTP)

- Internet Protocol Security (IPsec)

- Layer 2 Tunneling Protocol (L2TP)

- VPN (мировой рынок)

- VPN (рынок России)

- VPN-решения для корпоративных сетей

- VPN-роутеры для малого и среднего бизнеса (СМБ)

- VPN и приватность (анонимность)

Источник: www.tadviser.ru