Scpm client что это за программа на андроид

- Art and design

- Auto and vehicles

- Books and reference

- Food and drink

- Game action

- Game adventure

- Game arcade

- Game board

- Game card

- Game casual

- Game educational

- Game music

- Game puzzle

- Game racing

- Game role playing

- Game simulation

- Game sports

- Game strategy

- Game trivia

- Game word

- Health and fitness

- House and home

- Libraries and demo

- Maps and navigation

- Music and audio

- News and magazines

- Sports

- Travel and local

- Video players

- Wrong pattern or response!

- Автомобили и транспорт

- Бизнес

- Видеоплееры и редакторы

- Еда и напитки

- Жилье и дом

- Здоровье и фитнес

- Знакомства

- Инструменты

- Искусство и дизайн

- Карты и навигация

- Книги и справочники

- Комиксы

- Красота

- Материнство и детство

- Медиа и видео

- Медицина

- Мероприятия

- Местные путешествия

- Музыка и аудио

- Новости и журналы

- Образование

- Перевозки

- Персонализация

- Погода

- Покупки

- Путешествия

- Работа

- Развлечения

- Разное

- Разное

- Связь

- Социальные

- Спорт

- Спорт

- Стиль жизни

- Финансы

- Фотография

Источник: apkpure.ru

scpm client keeps stopping

Большая часть Android-устройств уязвима к фишинговым атакам через смс

Недавно мы «порадовали» пользователей iPhone проблемами безопасности BLEee, но вряд ли мы сторонники какого-либо из фронтов в извечном споре Apple vs. Android, и готовы рассказать «отличную» новость про Android, если, конечно, в вашей душе есть место для злорадства.

Исследователи из Check Point Software Technologies обнаружили уязвимость, предположительно, в более чем 50% устройств на базе ОС Android в реализации механизма автонастройки для подключения к мобильному оператору по протоколу OMA CP (Open Mobile Alliance Client Provisioning), что позволяет злоумышленнику подменить как минимум следующие параметры устройства, осуществив атаку Man-in-the-middle с применением фишинга:

- сервер сообщений MMS;

- адрес прокси-сервера;

- домашнюю страницу и закладки браузера;

- адрес почтового сервера;

- серверы синхронизации контактов и календаря.

Реализация OMA CP

OMA CP — это протокол управления устройством передачи данных спецификации OMA Device Management, разработанный в соответствии с мобильным стандартом Открытого Мобильного Альянса (Open Mobile Alliance), использующий XML-подобный SyncML (Synchronization Markup Language). Протокол OMA CP использует беспроводной протокол передачи данных WAP. Текущая версия OMA CP — 1.1 от 2009 года. При этом для обмена не требуется, чтобы в смартфоне присутствовала SIM-карта или было настроено подключение к Интернету.

What is Scpm Client App on Android & How To Fix It

Векторы атак используют процесс предоставления данных мобильному клиенту «по воздуху» (over-the-air (OTA) provisioning), с помощью которого мобильные операторы устанавливают необходимые настройки на устройства, подключающиеся к сотовой сети.

Стандарт предоставляет ряд мер по аутентификации CP-сообщений от оператора мобильных услуг, но не все вендоры их реализуют. При этом и сами меры не отличаются надежностью.

В рамках Android данный протокол реализуется omacp.apk.

Если верить исследованию, базовая ОС Android не использует защитные механизмы OMA CP, при этом большинство вендоров решают этот вопрос самостоятельно с помощью аутентификации OTA. Поэтому, если любишь перепрошивать свой девайс стоковым Android, то сейчас есть повод задуматься.

Условия и реализация атаки

Для отправки вредоносных OMA CP сообщений атакующему достаточно иметь GSM-модем и находиться в пределах досягаемости жертвы/жертв. При этом возможны как таргетированные атаки, так и широковещательная рассылка запросов на изменение настроек.

NETWPIN-аутентификация

За редким исключением (рассмотрено ниже про Samsung) сообщения от оператора аутентифицируются, предоставив девайсу его же IMSI (Mobile Subscriber Identity, уникальный 64-битный идентификатор устройства, аналогичный IP-адресу в «этих ваших интернетах»).

Насколько сложно «достать» IMSI — вопрос отдельный, но есть как минимум следующие способы:

- вредоносное приложение на устройстве (при этом достаточно разрешения в манифесте permission.READ_PHONE_STATE);

- посмотреть SIM-карту жертвы;

- использование ISMI-catcher, имитирующих мобильные вышки, что потребует определенных вложений, но вполне возможно.

При получении CP-сообщения пользователю не предоставляется какая-либо информация об отправителе, и решение о легитимности решается сугубо жертвой.

USERPIN-аутентификация

Даже если у злоумышленника отсутствует ISMI, то можно осуществить следующий вектор атаки:

- отправка сообщения от имени оператора с запросом о применении настроек;

- автоматический запрос у пользователя PIN-кода системой;

- отправка CP-сообщения с настройками, защищенного PIN-кодом, указанным пользователем.

Особо отличившийся

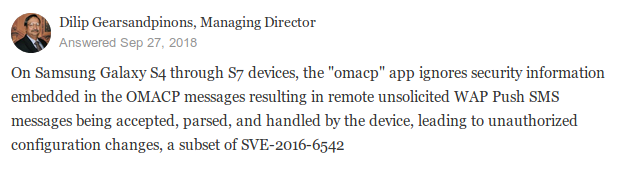

Если большинство уязвимых смартфонов использует слабые механизмы аутентификации OMA SMS, то в некоторых устройствах Samsung эта защита не была реализована в принципе на момент исследования (март 2019 г.). Злоумышленник мог просто отправить сообщение с запросом на настройку смартфона и при условии, что пользователь согласится с установкой, задаваемые в CP-сообщении параметры были бы применены. На данный момент Samsung выпустила обновление безопасности для исправления SVE-2019-14073. Так что, если ты не любитель обновлений от вендора или фанат кастомных Android-прошивок, то лучше озаботиться данной проблемой.

Что интересно, у Samsung это уже не первый случай подобного отношения к безопасности OMA CP:

В Samsung Galaxy S4-S7 приложение omacp игнорирует разграничения безопасности, что ведет к применению незапрашиваемых WAP Push SMS сообщений, в результате чего происходит неавторизованное изменение настроек в рамках набора уязвимостей SVE-2016-6542.

Противодействие

- Самый брутальный способ: отключение приложения omacp. Но тогда «шторка» твоего Android может лишиться части уведомлений, которые для тебя могут быть критичны.

- Если не используешь Samsung и стоковый Android (или вдруг устройство неизвестного однодневного китайского бренда), то в принципе достаточно будет разумного использования головы, потому что векторы атак предполагают твое непосредственное участие.

- Так как по сути это MitM-атака, то большинство вопросов «точечно» (на уровне критичных приложений) решается использованием certificate pinning, хотя на практике многие бизнес-приложения пренебрегают данным способом.

Как дела у Apple? и философский вопрос

К счастью для злорадного (нет, это не ты) Apple-пользователя, в данных устройствах используется механизм Apple iOS profiles с использованием сертификатов. Почему похожая система защиты не используется в Android-устройствах? Вопрос более чем интересный.

Источник: habr.com

Omacp: что это такое и можно ли его удалить

Многие пользователи устройств на ОС Android выявляют крайне высокий интерес к рабочему процессу под названием Omacp. Понятное дело, сразу же возникает мысль, что на смартфон пробрался вирус или что-то в этом духе, так как на этот процесс может выделяться определенное количество системных ресурсов. Разумеется, некоторые из владельцев могут попытаться даже избавиться от приложения, но стоит ли это делать? В сегодняшней статье мы рассмотрим с вами, что это такое и можно ли его удалять.

Итак, что же собой представляет это загадочное приложение? Собственно, ничего загадочного в нем нет. Omacp – это приложение, в основной функционал которого входит работа с SMS-сообщением, а именно: набор и получение сообщения, а также его частичное отображение в области уведомлений(многие пользователи попросту называют это место на смартфоне шторкой). Помимо прочего, приложение Omacp отвечает за процесс перехода смартфона в режим ожидания, активацией вибровызова, а также производит считывание статуса и ID Android-устройства.

В общем, приложение Omacp отвечает за самый различный функционал в вашем карманном устройстве и удалять его – плохая идея, так как вы потеряете огромную кучу важных функций. Хотя, стоит отметить, что некоторые вирусы все же время от времени могут маскироваться под Omacp, однако, это крайне просто выявить: процесс настоящего приложения будет возникать только при выполнении возложенной на него работы, в то время как вирус – висит на заднем фоне постоянно.

Тем не менее это приложение в какой-то момент может доставлять некоторые неприятности, потребляя на свою работу излишнее количество системных ресурсов или работая не вполне корректно. В таком случае вам нужно попросту почистить кэш в настройках приложения – и все заработает нормально. Однако, если же вы все-таки решились удалить утилиту Omacp, сославшись на утверждения других пользователей, у которых после ее удаление ничего не произошло – подумайте дважды.

Источник: gamesqa.ru

OMA Client Provisioning — что это за программа на Андроид и нужна ли она?

- Разбираемся

- Опасность

Привет ребята Сегодня — тема Андроид, а точнее про одно приложение — OMA Client Provisioning. Что это? Может стоит удалить, заморозить, а может вообще рекламная программа? Постараемся с этим разобраться раз и навсегда!

OMA Client Provisioning — что это за программа на Андроид и нужна ли она?

Первое что нужно понять — OMA Client Provisioning это полное название, а короткое — Omacp. Используя технологии поиска серьезной информации в интернете, тайком удалось выяснить что Omacp нужно для:

- Для работы с SMS-сообщениями, а именно набор текста сообщения, получение, частичное отображение текста в шторке (область уведомлений).

- Нужно для перехода телефона в режим ожидания, активации выбровызова, а также может считывать какой-то статус и ID устройства.

Вывод — это нереально системное и важное сообщение. Часть операционной системы, пробовать удалять программу — значит идти на риск, могут появиться проблемы.

На телефон могут появляться ошибки, связанные с программой Omacp, в сети нашел совет — рекомендуется очистить данные:

- Откройте настройки.

- Переходим в раздел Приложения.

- Находим Omacp и выбираем.

- Далее нажимаем кнопку Очистить. Нужно очистить все.

Omacp — опасность

Интересный момент. OMA CP это протокол управления устройством передачи данных спецификации OMA Device Management, разработанный в соответствии с мобильным стандартом. Этот протокол использует беспроводной тип передачи данных WAP. Но вот прикол — для передачи данных не нужно чтобы была установлена СИМ-карта или было подключение к интернету. Этот протокол используется операторами например для установки настроек на телефон, симки конечно не нужно, как и интернета, но вот чтобы был GSM-модуль — все таки нужно))

Второй прикол — учитывая что написано вверху, некоторые умельцы отправляют атаку в виде вредоносных OMA CP сообщений, которые например могут менять некоторые параметры. И что интересно — Android не имеет особой защиты от таких атак. Защиту делают сами производители телефонов, ставя аутентификация OMA. Но это уже совсем другая история

Надеюсь данная информация оказалась полезной. Удачи и добра, до новых встреч друзья и берегите себя!

Источник: virtmachine.ru