- Sentinel LDK Envelope

защищать dll;

защищать java (защита jar, защита war файлов);

защищать .net.

защищать so библиотеки;

защищать elf файлы;

защищать mach-o файлы.

Реализация защиты Sentinel LDK Envelope является быстрым способом построения надёжной защиты программного обеспечения и не требует внесения изменений в исходный код самого защищаемого приложения. Графический интерфейс Sentinel LDK Envelope позволяет легко изменять параметры защиты для защищаемых файлов, а также настраивать сообщения об ошибках, которые отображаются при работе пользователей с защищенным приложением. Sentinel LDK Envelope производит защиту исходного кода защищаемого приложения, реализуя различные механизмы защиты, такие как:

Механизмы борьбы с отладчиками;

Шифрование кода приложения;

Обфускация кода приложения;

Привязка защищённого приложения к ключу защиты Sentinel;

Механизм периодической проверки ключа;

И т.д..

2. С помощью Sentinel LDK Licensing API.

Защита через Licensing API строится с помощью 13 API функций, каждая из которых представлена в SentinelLDK Toolbox. Защита кода приложения и реализация всех методов защиты ложиться на плечи разработчика ПО.

3. Также защитить программу можно используя сочетания первых двух способов.

Envelope API для .Net

2. Определение поведения защищённой программы, во время фоновой проверки ключа (опция Background Check в настройках Envelope), в случае его отсутствия: повторно запрашивать ключ, останавливать работу приложения, или же пропустить и продолжить работу защищённого ПО без ключа.

Как это работает: Программист, в коде защищаемого приложения, перед классами / методами, выставляет специальные атрибуты, в которых указывает настройки защиты, которые необходимо будет применить к данному конкретному участку кода (классу / методу). Затем, на этапе защиты, Envelope считывает из кода указанные настройки и автоматически применяет их к защищаемому приложению.

Подробнее о Java Envelope Configuration API:

Подробнее о .NET Envelope Configuration API:

Envelope.com — Что? Как? и Зачем?

В состав комплекта разработчика Sentinel LDK под Windows входит консольная версия утилиты Envelope: %ProgramFiles(x86)%Gemalto SentinelSentinel LDKVendorToolsVendorSuiteenvelope.com

Данная утилита позволяет выполнять защиту приложений из консоли, посредством запуска envelope.com с определёнными параметрами защиты.

Envelope.com позволяет автоматизировать процедуру защиты, встроив её, в процесс сборки ПО, на Post-Build этапе компиляции.

Защита ПО на терминальном сервере

Если защита программ от копирования осуществляется с помощью Sentinel LDK Envelope на ПК с доступом по RDP, тогда для защиты приложения необходимо подключить к удалённому RDP серверу пользовательский ключ защиты с теми Feature, на которые осуществляется защита приложения. При этом, для используемых Feature ID в ключе должна быть разрешена работа на ПК с RDP (определяется на этапе создания продукта с Feature’ами в Sentinel EMS / на этапе записи Feature ID в ключ, если речь о License Generation API).

Варианты размещения пользовательского ключа на удалённом терминальном сервере:

Физически подключить пользовательский USB ключ Sentinel (HASP) HL с прошитыми в него Feature.

Установить на терминальный сервер программный ключ Sentinel (HASP) SL с прошитыми в него Feature.

Пробросить пользовательский ключ защиты программы на терминальный сервер по сети, используя сторонние средства.

Можно ли автоматизировать защиту Sentinel LDK Envelope?

Да, можно, для этого необходимо использовать консольную версию Sentinel LDK Envelope, расположена она в директории с установленным комплектом разработчика: «C:Program FilesSafeNet SentinelSentinel LDKVendorToolsVendorSuiteenvelope.com».

Подробнее о консольной версией Sentinel LDK Envelope:

Ошибка «Required assembly. could not be found»

Пример получаемой ошибки:

«. Required assembly «‘PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35′» could not be found. «

Необходимо в настройках Sentinel LDK Envelope указать путь до требуемых сборок:

Sentinel LDK Envelope -> «File» -> «Settings» -> «Path for .NET Direction»

Пример путей: «C:WindowsMicrosoft.NETassemblyGAC_32. »

Ошибка «HASP_NO_API_DYLIB» и «HASP_INV_VCODE»

Ошибка «HASP_NO_API_DYLIB = 400» возникает в случае, если в директории с защищённым файлом или с файлом процесса, вызывающего защищённый файл, нет кастомизированных библиотек Sentinel LDK Licensing API вида: «hasp_windows_*ваш_Vendor_ID*.dll».

Ошибка «HASP_INV_VCODE = 22» возникает в том случае, когда в защищаемом приложении используются Vendor код и кастомизированные библиотеки Sentinel LDK Licensing API от разных серий разработчика.

Ошибка «. haspdnert.dll is too old(E0001)»

Подобная ошибка может возникать в тех случаях, когда целевой файл был защищён с помощью актуальной версии Sentinel LDK Envelope, но при этом в директории с защищённым приложением или файлом процесса, использующим защищённый файл, лежит библиотека «haspdnert.dll» или/и «haspdnert_x64.dll» от более старой версии Sentinel LDK Envelope (либо же, если этих библиотек там вообще нет).

Скопировать «haspdnert.dll» или/и «haspdnert_x64.dll» от актуальной версии Sentinel LDK Envelope в директорию с защищённым файлом или файлом процесса, его вызывающего.

Как защитить документы (аудио, видео или текстовые файлы) с помощью ключей Sentinel (HASP)?

Для защиты файлов возможен такой вариант:

Программу, которая работает с защищёнными файлами, необходимо обработать с помощью утилиты Sentinel LDK Envelope. После этого работа защищённого приложения без ключа будет невозможна.

При защите необходимо активировать опцию «Enable data file encryption», которая включает функционал шифрования/расшифрования всех сохраняемых и открываемых процессом файлов. Также есть возможность указать маски имён файлов, которые необходимо шифровать.

С помощью утилиты Sentinel LDK Data Encryption Utility необходимо предварительно зашифровать нужные данные (аудио, видео, текстовые файлы и т.д.).

В итоге файлы будут зашифрованы. Расшифровать их может либо разработчик защищённого приложения, либо пользователь при наличии защищённой программы и пользовательского ключа защиты. Защищенная программа открывает зашифрованные файлы, расшифровывает их, обрабатывает согласно логике защищённой программы. Если программа попытается сохранить файл обратно на жесткий диск, то она сохранит его в зашифрованном виде.

Подробнее см. в справке (F1) к утилите Envelope.

Как переопределить сообщения об ошибках, выдаваемых защищённым ПО?

При защите с помощью Sentinel LDK Licensing API разработчик самостоятельно может в коде своего приложения переопределить выдаваемые сообщения об ошибках.

При защите с помощью Sentinel LDK Envelope задать свои сообщения об ошибках можно на вкладке «User Messages». Можно один раз переопределить все необходимые коды ошибок и затем сохранить результат, используя кнопку «Export. «. Получившийся файл с расширением «*.msgx» в будущем можно загружать в любой проект защиты в Sentinel LDK Envelope, используя кнопку «Import. «.

Скачать примерный шаблон файла «*.msgx» с переводом сообщений на русский язык можно тут.

Ошибки «HASP_NO_VLIB = 48», «HASP_INV_VLIB = 49» и «HASP_OLD_VLIB = 56»

Для работы программных Sentinel (HASP) SL ключей с защищённым ПО требуется дополнительная кастомизированная библиотека Sentinel LDK API вида «haspvlib_* Vendor_ID*.dll».

Данная библиотека попадает на ПК пользователя несколькими путями, простейший из них:

В Sentinel LDK EMS -> «Developer» -> «RTE Installer» -> необходимо выбрать код разработчика и нажать кнопку «Generate» -> .

В результате генерируется консольная версия драйвера с включенной в него библиотекой «haspvlib_* Vendor_ID*.dll». После установки такого драйвера на ПК пользователя защищённое приложение сможет работать с программными Sentinel (HASP) SL ключами.

Ошибка «HASP_NO_VLIB = 48» говорит о том, что на ПК пользователя нет требуемой «haspvlib_*ваш_Vendor_ID*.dll» библиотеки.

Ошибка «HASP_INV_VLIB = 49» говорит о том, что на ПК пользователя нет целостной, актуальной «haspvlib_*ваш_Vendor_ID*.dll» библиотеки.

Ошибка «HASP_OLD_VLIB = 56» говорит о том, что на ПК пользователя есть «haspvlib_*ваш_Vendor_ID*.dll» библиотека, но её версия сильно устарела и необходимо обновить данную библиотеку.

Получить свежую версию библиотеки «haspvlib_* Vendor_ID*.dll» можно путём проведения процедуры представления Sentinel (HASP) HL Master ключа на своём ПК с установленным комплектом разработчика. Требуемая библиотека будет загружена в директорию «C:Program FilesCommon FilesAladdin SharedHASP».

На ПК с защищённым ПО библиотека «haspvlib_* Vendor_ID*.dll» должна располагаться:

Если на ПК используются программные ключи типа SL-AdminMode, либо SL-Legacy, то в директории «C:Program FilesCommon FilesAladdin SharedHASP»;

Если на ПК используются программные ключи типа SL-UserMode, то в директории с защищённым ПО и файлом портативного менеджера лицензий «hasp_rt.exe».

Защита приложений под ARM

Система защиты Sentinel LDK (SRM) поддерживает защиту приложений под ARM.

Стандартный, актуальный комплект разработчика Sentinel LDK уже содержит средства защиты программ под ARM.

Как защитить ПО на КОНКРЕТНЫЙ ключ?

Все модели ключей, кроме Sentinel (HASP) HL Basic, имеют уникальные 32-битные ID.

При защите с помощью Sentinel LDK Licensing API для привязки экземпляра защищённого ПО к конкретному ключу можно использовать функцию hasp_login_scope.

При защите через Sentinel LDK Envelope на вкладке «Advanced» есть параметр «Enable Custom Protection Key Login Scope». Необходимо его активировать и в окне ниже ввести XML структуру следующего вида:

Где «ххххххх» — ID ключа, к которому требуется привязать конкретный экземпляр защищённого приложения.

В данном поле можно задать любой фильтр поиска ключа для логина, примеры XML шаблонов фильтров поиска можно посмотреть в утилите Sentinel LDK Toolbox из комплекта разработчика.

Существенный минус данного метода защиты заключается в том, что для каждого ключа потребуется создавать свой экземпляр защищённого приложения, что потенциально приведёт к слишком большому количеству дистрибутивов защищённого ПО.

Что такое Vendor код? Что даёт злоумышленнику знание Vendor кода?

Vendor код – уникальная строка, в которой хранятся в зашифрованном виде секретные ключи для каждой серии разработчика, необходимые для работы с ключами защиты через функции Sentinel LDK Licensing API.

Знание Vendor кода даёт хакеру возможность легче детектировать точки входа в функции Sentinel LDK Licensing API, с помощью которых производятся обращения к ключу, так как Vendor код передаётся как один из параметров при вызове, к примеру, функции логина в ключ.

Поэтому мы не рекомендуем хранить Vendor код в открытом виде (например в конфиг файле защищаемого приложения).

Какие существуют способы защиты конфигураций на платформе 1С: Предприятие версий 7.7 / 8.х?

Для защиты 1С конфигураций возможны следующие варианты:

Необходимо часть логики 1С конфигурации вынести во внешнюю DLL библиотеку. Такую библиотеку можно будет защитить с помощью Sentinel LDK Envelope, либо с помощью Sentinel LDK Licensing API.

Можно использовать стороннее решение Wise Advice для защиты 1С конфигураций, построенное на базе Sentinel LDK Licensing API. Подробности можно уточнить у разработчиков данного решения.

Какие параметры входят в Fingerprint, собираемый с компьютера при установке Sentinel (HASP) SL?

В Fingerprint входят информация об аппаратных характеристиках ПК, например: CPU ID, Motherboard ID, HDD ID, Ethernet UID и т.д.

Для расшифровки C2V c Fingerprint используется функция sntl_lg_decode_current_state из Sentinel LDK License Generation API.

Пример расшифрованного Fingerprint:

Источник: www.euromobile.ru

Центр загрузки драйверов Sentinel HASP HL для Windows, Linux, Mac

Электронные ключи семейства SafeNet Sentinel HL, продолжающие линейку популярных аппаратных ключей HASP HL, применяются для защиты коммерческого программного обеспечения от нелицензионного неправомерного использования и пиратского тиражирования.

Для корректной работы вышеупомянутых электронных ключей на персональном компьютере или ноутбуке, рабочей станции или сервере, необходимо загрузить и установить драйверы электронных ключей Sentinel HASP HL, соответствующие установленной операционной системе.

Скачать драйверы Sentinel HASP HL для операционных систем семейства Microsoft Windows, Linux и Mac можно по ссылкам, приведённым ниже. Актуально для ключей в конфигурации HASP.

Sentinel HASP/LDK Windows GUI Run-time Installer 7.90

Данный набор драйверов Sentinel HASP HL рекомендуется для большинства пользователей. Процесс установки сопровождается привычным графическим интерфейсом.

Поддерживаемые ОС Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Windows Command Line Run-time Installer 7.90

Данный набор драйверов Sentinel HASP HL рекомендуется для продвинутых пользователей и системных администраторов. Запуск инсталляции производится из командной строки.

Поддерживаемые ОС Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Ubuntu, DEB Runtime Installer 7.90

Поддерживаемые ОС Ubuntu Server 16.04/18.04, Ubuntu Desktop 18.04, Debian 9 Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK RedHat and SuSE RPM Runtime Installer 7.90

Поддерживаемые ОС OpenSUSE Leap 15.0, Red Hat EL 6.9/7.5, CentOS 7.5 Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Linux Intel Runtime Installer Script 7.90

Поддерживаемые ОС OpenSUSE Leap 15.0, Red Hat EL 6.9/7.5, CentOS 7.5, Ubuntu Server 16.04/18.04, Ubuntu Desktop 18.04, Debian 9 Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Mac OS X Runtime GUI Installation 7.101

Поддерживаемые ОС macOS 10.13.6 (High Sierra), macOS 10.14 (Mojave), macOS 10.15 (Catalina) Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Sentinel LDK

Sentinel HASP/LDK Mac OS X Runtime Script Installation 7.101

Поддерживаемые ОС macOS 10.13.6 (High Sierra), macOS 10.14 (Mojave), macOS 10.15 (Catalina) Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Sentinel LDK перейти к разделам

Аппаратные ключи Sentinel HL и стартовый комплект разработчика

Sentinel Admin Control Center — управление менеджерами лицензий и ключами Sentinel HASP

Sentinel Admin Control Center представляет собой веб-интерфейс менеджера лицензий Sentinel License M…

Sentinel RUS (HASP RUS) — удалённое обновление ключей Sentinel (HASP)

Утилита Sentinel RUS (Remote Update System), входящая в состав комплекта разработчика Sentinel LDK (…

Sentinel LDK Envelope (HASP Envelope) — автоматическая защита программного обеспечения

Утилита Sentinel LDK Envelope, ранее известная как HASP Envelope и входящая в состав комплекта разра…

Выбор модели электронного ключа Sentinel HASP HL

Электронные ключи Sentinel HASP HL — классический пример аппаратных средств для построения защиты пр…

Защита системы «1С:Предприятие» может быть построена на использовании сетевой системы защиты HASP4 Net. Подсчет пользователей при этом, может осуществляться либо серверной частью «1С:Предприятия», либо специальной программой — HASP License Manager. Эта статья посвящена установке HASP License Manager и настройке системы «1С:Предприятие» для работы с ним.

Ключи защиты и их маркировка

Аппаратные ключи защиты HASP4 Net подключаются к USB-портам компьютера. Общее количество пользователей, которые могут работать с системой «1С:Предприятие» равняется сумме доступных лицензий со всех компьютеров в сети, к которым подключены аппаратные ключи и настроен HASP License Manager.

Аппаратные ключи похожи на USB-флеш-накопитель и выглядят примерно вот так:

Они могут различаться цветом и маркировкой. По маркировке можно определить что это за ключ: для каких программных продуктов он подходит и сколько лицензий предоставляет.

ORGL8 — Локальный клиентский ключ;

NET5 ORGL8 — Многопользовательский клиентский ключ на 5 пользователей;

NET10 ORGL8 — Многопользовательский клиентский ключ на 10 пользователей;

NET20 ORGL8 — Многопользовательский клиентский ключ на 20 пользователей;

NET50 ORGL8 — Многопользовательский клиентский ключ на 50 пользователей;

NET100 ORGL8 — Многопользовательский клиентский ключ на 100 пользователей;

NET250+ ORG8A — Многопользовательский клиентский ключ на 300 пользователей;

NET250+ ORG8B — Многопользовательский клиентский ключ на 500 пользователей;

ENSR8 — Локальный ключ 32-разрядного сервера;

EN8SA — Локальный ключ 64-разрядного сервера.

Так, на фотографии выше представлен многопользовательский клиентский ключ на 5 пользователей.Нужно отметить, что на одном компьютере может работать только один ключ каждой серии (ORGL8, ORG8A и ORG8B). Если подключить к одному компьютеру несколько ключей одинаковой серии, то будет задействован только один из них, выбранный произвольно.

Установка драйвера защиты

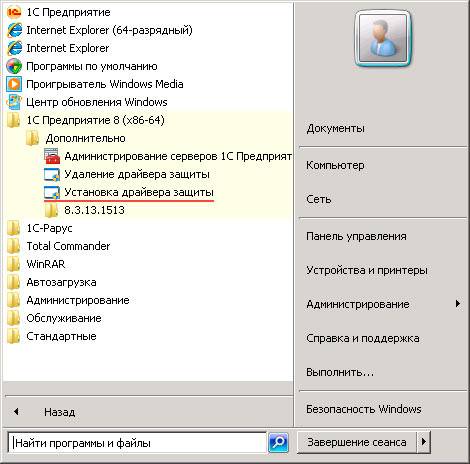

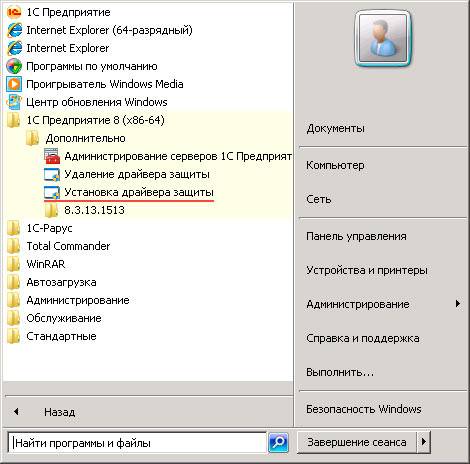

HASP Device Driver требуется установить на тех компьютерах к которым непосредственно подключены аппаратные ключи защиты. Этот драйвер входит в комплект поставки «1С:Предприятия» и его можно установить из меню «Пуск»:

Или из командной строки:

C:>»Program Files1cv8commonhaspdinst.exe» -i

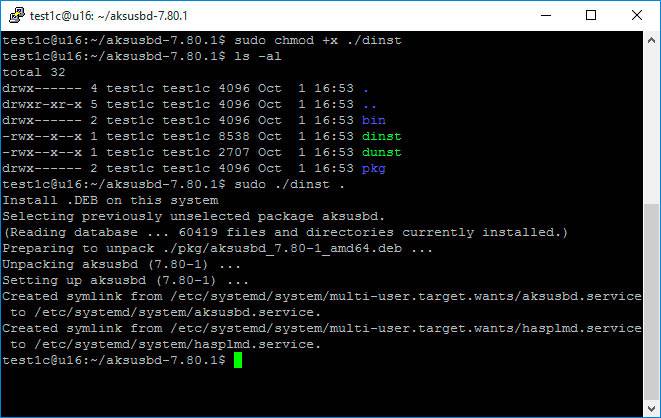

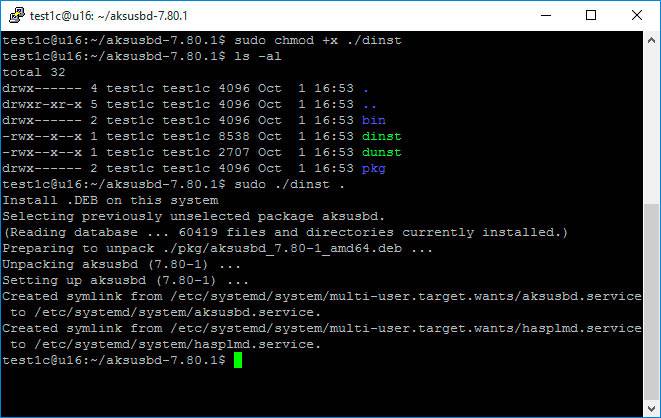

Для ОС Linux нужно скачать драйвер с сайта компании SafeNet. Скачанный архив содержит DEB-пакет для Ubuntu/Debian, RPM-пакет для RedHat/SuSE и скрипт для автоматической установки. Попробуем вариант со скриптом, для этого скачаем и распакуем нужный архив. Далее сделаем исполняемым файл dinst и запустим его:

sudo chmod +x ./dinst

Результат будет выглядеть примерно так:

Установку драйвера в любой операционной системе рекомендуется производить с отсоединенным USB-ключом.

Установка HASP License Manager

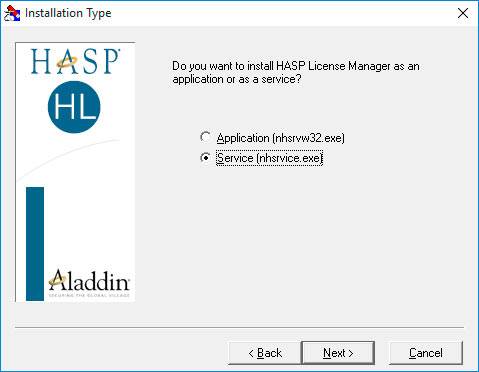

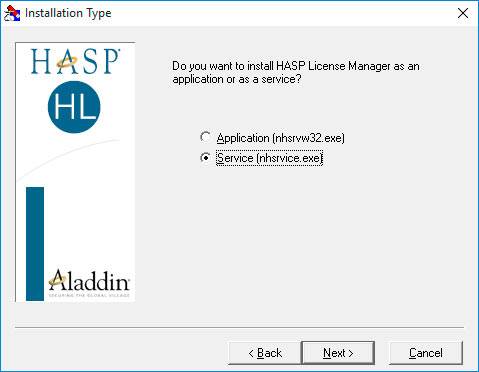

Дистрибутив HASP License Manager можно найти на сайте компании SafeNet. При установке в ОС Windows нужно будет выбрать вариант установки — приложение или служба, обычно выбирают службу:

В ОС Linux установка HASP LM выглядит немного сложнее. Архив с сайта SafeNet содержит два RPM-пакета для RedHat и SuSE (вероятно, для этих систем установка HASP LM достаточно проста) и запакованный файл hasplm для всего остального. Следуя инструкции с сайта ИТС у меня не получилось запустить файл hasplm на Ubuntu 16.04.

Поэтому пришлось воспользоваться решением от компании Etersoft. Идем на FTP компании и находим нужную версию. Для моей 64-х битной Ubuntu 16.04 я выбрал эту версию: http://ftp.etersoft.ru/pub/Etersoft/HASP/stable/x86_64/Ubuntu/16.04/. Скачиваем файлы и в начале устанавливаем необходимые пакеты, в моем случае потребовалось установить пакет make:

sudo apt-get install make

и пакет libc6-i386 (несмотря на то, что я скачал 64-х битную версию HASP LM, он, по сути, остается 32-х битным приложением и ему требуются 32-х битные библиотеки):

sudo apt-get install libc6-i386

после этого устанавливаем пакеты HASP LM:

sudo dpkg -i haspd_7.60-eter1ubuntu_amd64.deb

sudo dpkg -i haspd-modules_7.60-eter1ubuntu_amd64.deb

sudo service haspd restart

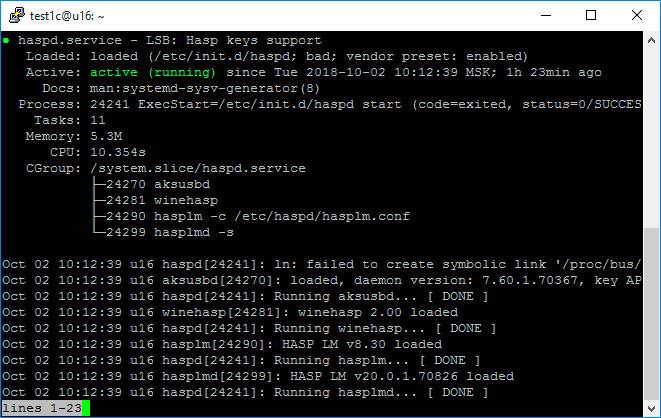

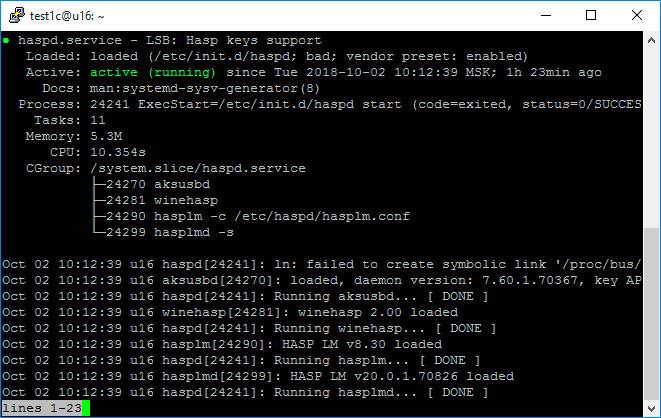

Как видно из скриншота, файл с настройками находится тут: /etc/haspd/hasplm.conf .

Настройка

nhsrv.ini

В ОС Windows файл nhsrv.ini может располагаться в различных местах:

каталог с установленным HASP LM (например, C:Program Files (x86)AladdinHASP LM );

каталог Windows ( C:Windows );

системный каталог Windows ( C:Windowssystem32 или C:Windowssystem ).

Для ОС Linux файл настроек указывается при помощи параметра «-c» и его название и местоположение по умолчанию не определено.

Настройка HASP LM задаются значениями параметров секции [NHS_SERVER] файла nhsrv.ini:

NHS_IP_LIMIT — определяет диапазон IP-адресов, обслуживаемых HASP LM. Например: 192.168.*.*, 192.168.1.1/24.

NHS_ADAPTER — определяет IP-адрес одной или более сетевых карт, которые будут обслуживать HASP LM. Применяется при использовании HASP LM с Win32. Например: 10.1.1.111, 255.255.0.0.

NHS_USERLIST — определяет максимальное количество пользователей, одновременно подключенных к HASP LM Значение по умолчанию: 250 (важно для ключей на 300 и 500 пользователей).

nethasp.ini

Для настройки взаимодействия системы «1С:Предприятия» с HASP LM используется конфигурационный файл nethasp.ini. Несмотря на то, что в большинстве случаев никакая дополнительная настройка не требуется полезно иметь представление о возможностях предлагаемых этим файлом.

Файл nethasp.ini, в ОС Windows, обычно располагается в каталоге 1С (например C:Program Files1cv8conf ), а в ОС Linux он может находиться в домашнем каталоге пользователя или в каталоге /etc .

В примере ниже указывается, что сервер защиты находится по адресу 192.168.0.12 и запрещается широковещательный механизм TCP/IP.

[NH_COMMON] NH_TCPIP=Enabled [NH_TCPIP] NH_SERVER_ADDR=192.168.0.12 NH_USE_BROADCAST=Disabled

Далее рассмотрим прочие параметры, доступные в файле nethasp.ini.

Секция [NH_COMMON]

NH_IPX — использовать или не использовать протокол IPX для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_NETBIOS — использовать или не использовать протокол NetBIOS для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_TCPIP — использовать или не использовать протокол TCP/IP для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_SESSION — задает интервал в секундах, в течение которого программа пытается установить соединение с HASP LM (по умолчанию 2 секунды);

NH_SEND_RCV — устанавливает для HASP LM максимальное время получения или отправки пакета (по умолчанию 1 секунда).

Последние два параметра могут быть использованы во всех секциях.

Секция [NH_IPX]

NH_USE_SAP — использовать или не использовать службу SAP для поиска в сети HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_USE_BROADCAST — использовать только механизм Broadcast для поиска в сети HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_BC_SOCKET_NUM — определяет номер сокета (число в шестнадцатеричном виде) для широковещательного механизма (по умолчанию: 7483Н);

NH_SERVER_NAME — определяет, будет ли приложение обмениваться данными только с HASP LM, находящимся в локальной сети, или с любыми другими HASP LM, варианты: localnet, Internet (по умолчанию Internet);

NH_DATFILE_PATH — путь, по которому будет производиться поиск файлов haspaddr.dat и newhaddr.dat, содержащих сетевой адрес HASP LM.

Секция [NH_NETBIOS]

NH_NBNAME — задает имя HASP LM (не более 8 символов);

NH_USELANANUM — устанавливает номер коммуникационного канала.

Секция [NH_TCPIP]

NH_SERVER_ADDR — устанавливает IP-адреса серверов HASP LM (количество адресов не ограниченно);

NH_SERVER_NAME — обменивается данными с HASP LM с определенным именем (максимум 6 имен, каждое не более 7-ми символов);

NH_PORT_NUMBER — устанавливает номер сетевого порта (по умолчанию 475);

NH_TCPIP_METHOD — посылает пакет TCP или UDP, обращение к HASP LM всегда выполняется по UDP, независимо от значения этого параметра;

NH_USE_BROADCAST — использовать широковещательный механизм UDP, варианты: Enabled, Disabled (по умолчанию Enabled).

На этом все, надеюсь, что данная статья была Вам полезна.

Если Вы нашли ошибку или неточность, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Загрузка…Поделиться с друзьями

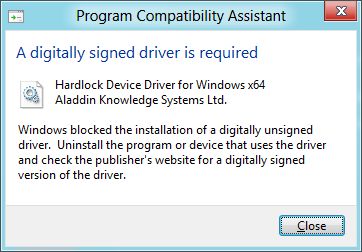

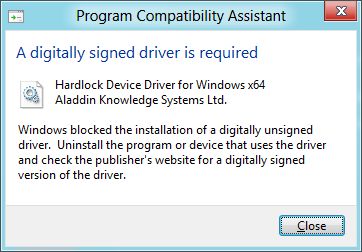

Однажды появилась задача протестировать совместимость Компас 8 и Windows 7. Как обычно, изучив чужой опыт по форумам, пришёл к выводу, что должно работать. Попробовал установить этот Компас. Установился нормально, только на Windows 7 x64 в конце установки появлялась ошибка A digitally signed driver is required. Hardlock Device Driver for Windows x64 Aladdin Knowledge Systems Ltd.

Устранение этой ошибки и оказалось главной задачей для получения работоспособного Компаса на Windows 7 x64. Многие форумы почему-то отсылали на какие-то непонятные сайты с устаревшими драйверами, подходящими для Windows Vista. Но в ходе поисков я выяснил, что драйверами для HASP теперь занимается Sentinel Technologies, а не Aladdin.

Таким образом последние драйвера для устройства необходимо искать на сайте Sentinel Technologies. Установщики драйверов HASP для Windows 7 x64 можно скачать по адресу HASP для Windows 7 x64. Либо скачать с этого сайта архив, в котором содержатся программы без и с графическим интерфейсом, (скачанные с того же сайта Sentinel) для установки драйвера HASP: HASP4_for_Windows_7_x64.zip.

https://erim.ru/gde-skachat-i-kak-ustanovit-drayvery-elektronnyh-klyuchey-sentinel-hasp-hl.html

https://1c-programmer-blog.ru/platforma/hasp-license-manager-v-1s-8-2-i-8-3.html

https://www.saqwel.ru/articles/windows/hasp-drajver-dlya-windows-x64/

Источник: wind10.ru

Что за процесс hasplms.exe

Если вы, просматривая процессы, запущенные на вашем компьютере, обнаружили в списке запущенных неизвестный процесс с именем hasplms.exe, то вполне естественно ваше желание узнать что это за процесс и какие функции он выполняет. Попытаюсь кратко ответить.

Процесс hasplms.exe полностью называется Aladdin HASP License Manager Service или Sentinel HASP License Manager Service и принадлежит это процесс программе HASP License Manager Service или HASP License Manager от компании Aladdin Knowledge Systems (www.safenet-inc.com) или же SafeNet.

Что он делает?

Это программное обеспечение обеспечивает защиту программного обеспечения от нелегального копирования и нелицензионного использования. На компьютере пользователя этот процесс появляется в том случае, если на компьютер устанавливается какое-либо программное обеспечение, использующее для своей защиты аппаратные цифровые ключи.

По замыслу разработчиков такого типа защиты, защищаемая программа не должна запускаться, если она обнаруживает отсутствие аппаратного ключа защиты. Ну а для обеспечения взаимодействия такого аппаратного ключа с компонентами операционной системы устанавливаются драйвера для самого ключа и запускается процесс hasplms.exe реализующий работу с аппаратным ключом.

Как правило, эти ключи выполнены в виде USB-устройств, внешне очень похожих на обыкновенную флешку, хотя ранее больше были распространены аппаратные ключи, которые подключались к параллельному (LPT) порту компьютера. Такой тип защиты чаще всего используется компаниями 1C, Компас, Autocad, но также его используют многие разработчики узкоспециализированного программного обеспечения.

Так что, если вы обнаружили у себя в списке запущенных процесс и именем hasplms.exe, то скорее всего у вас установлена одна из программ вышеперечисленных компаний и к компьютеру подключен аппаратный ключ защиты. Хотя, конечно, возможен и еще один вариант, у вас может быть установлена пиратская копия такого программного пакета и дополнительная программа, обходящая данный тип защиты.

Источник: j4web.ru

Safenet sentinel что это за программа

Добрый день! Уважаемые читатели и гости популярного компьютерного блога pyatilistnik.org. Недавно я по почте получил письмо с просьбой описать процесс поиска неисправности в работе USB ключей Sentinel key (Sentinel SuperPro, Sentinel UltraPro и SHK), и тут как раз на работе была ситуация с одной из АТС, которая лицензировалась, как раз по аппаратному ключу Sentinel. В итоге решение с данной ситуацией и позволило описать процесс диагностики, который вы можете применять. Надеюсь, что данный опыт окажется для вас полезным.

Sentinel key not found

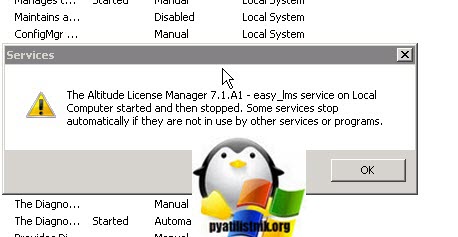

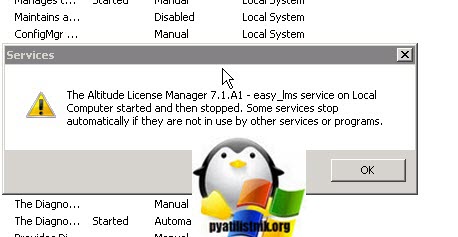

Очень часто случается такая ситуация, что ваша операционная система не видит аппаратный, электронный токен. Описываю свое окружение. Есть виртуальная машина на ESXI 6.5, в ней установлена операционная система Windows Server 2008 R2. На данном сервере есть программный комплекс «Altitude 7.1», для запуска которого нужен ключик SafeNet USB SuperPro/UltraPro. После перезагрузки сервера, выскочила ошибка:

The Altitude License Manager 7.1.A1 — easy_lms service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs

Из сообщения видно, что служба не смогла обнаружить аппаратный Sentinel key.

Диагностика работы электронного ключа Safenet

Давайте я опишу алгоритм диагностики работы вашего токена:

Если ключ вставлен локально, то убедитесь, что он горит

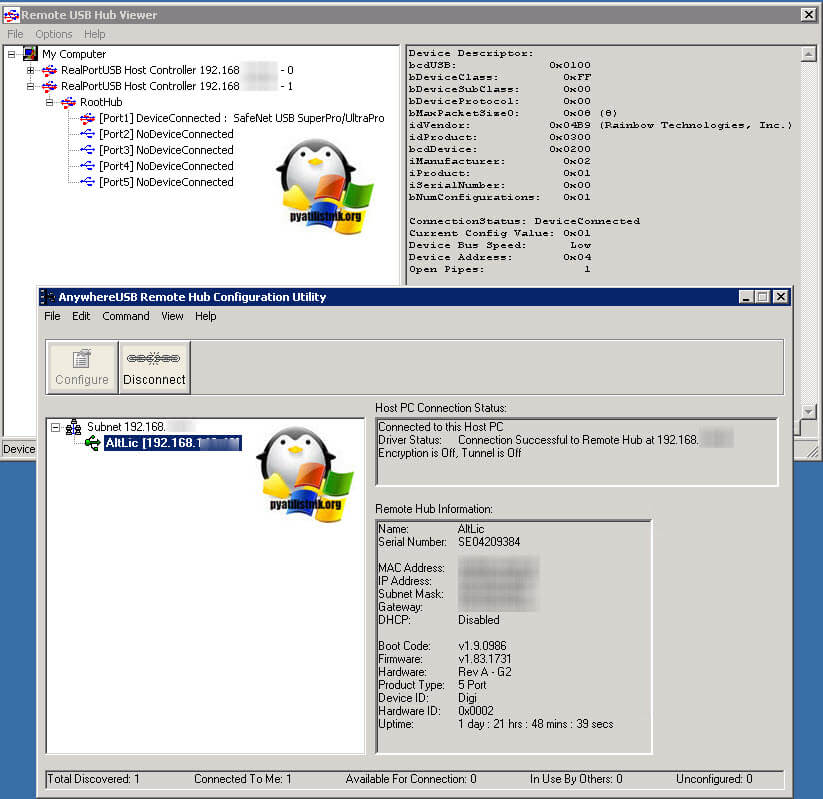

Если USB ключ подключен по локальной сети, то убедитесь, что он видится в утилите клиента

Удостоверьтесь, что нет проблем с драйверами в диспетчере устройств

Запустите специальную утилиту диагностики SAM, от Safenet

Переустановка драйверов и удаление мусора с помощью Sentinel System Driver Cleanup Utility

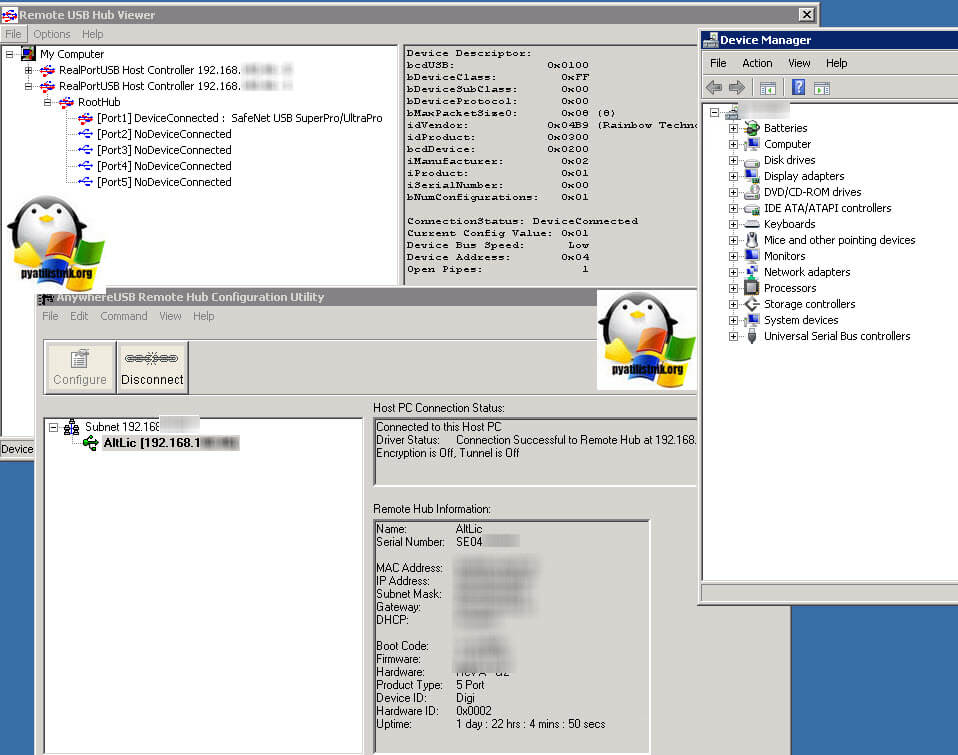

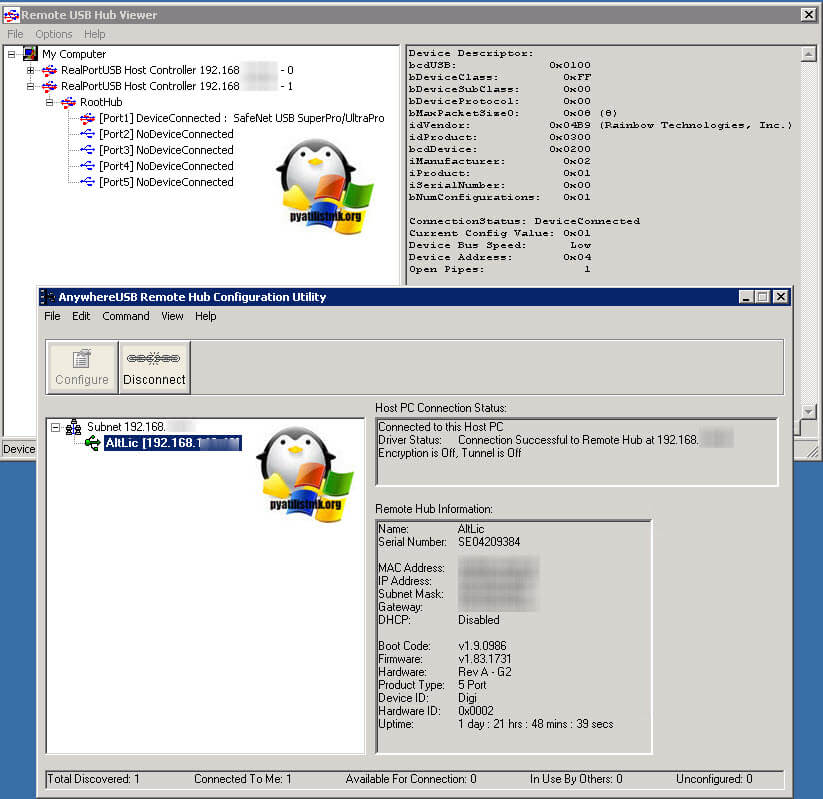

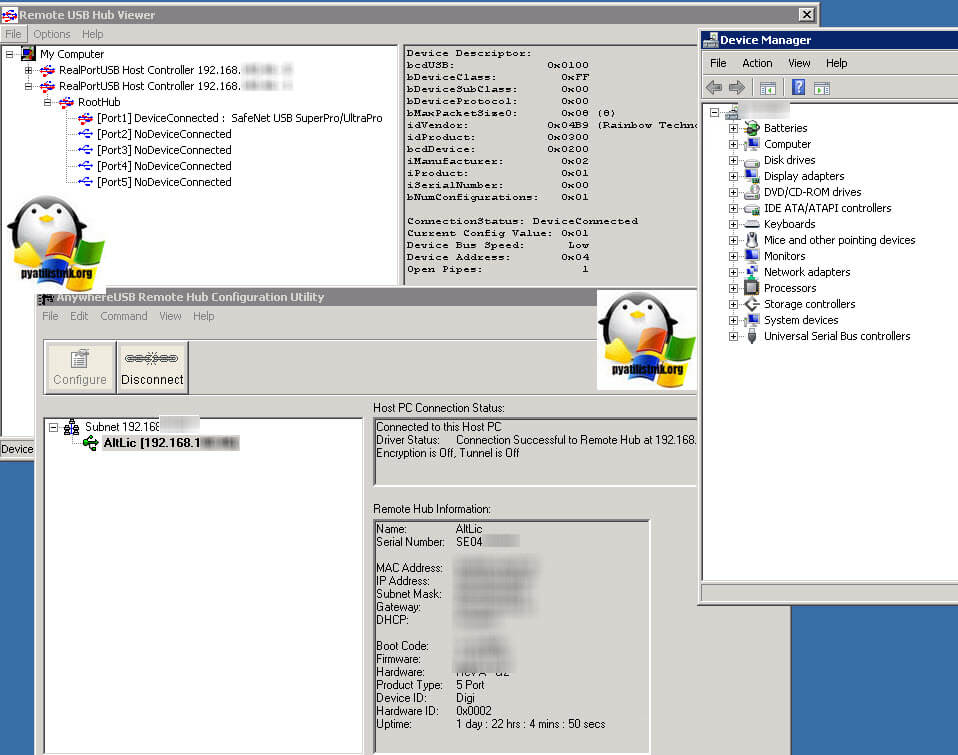

Первым делом вы должны проверить, нету ли проблем в данной связке. Приведу пример с клиентом «AnywhereUSB Configuration Utility и Remote USB Hub Viewer» для устройств DIGI. В данном клиенте, у вас должен быть статус, что успешно подключено и не быть желтых предупреждений.

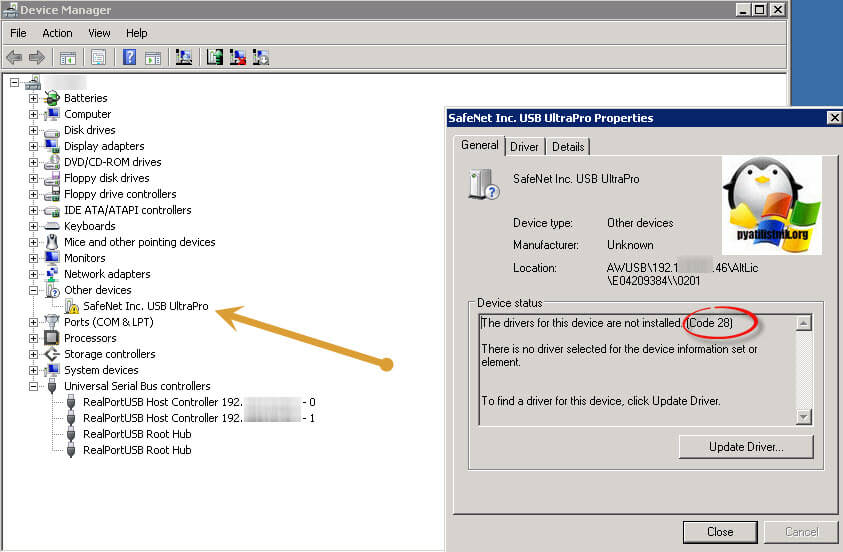

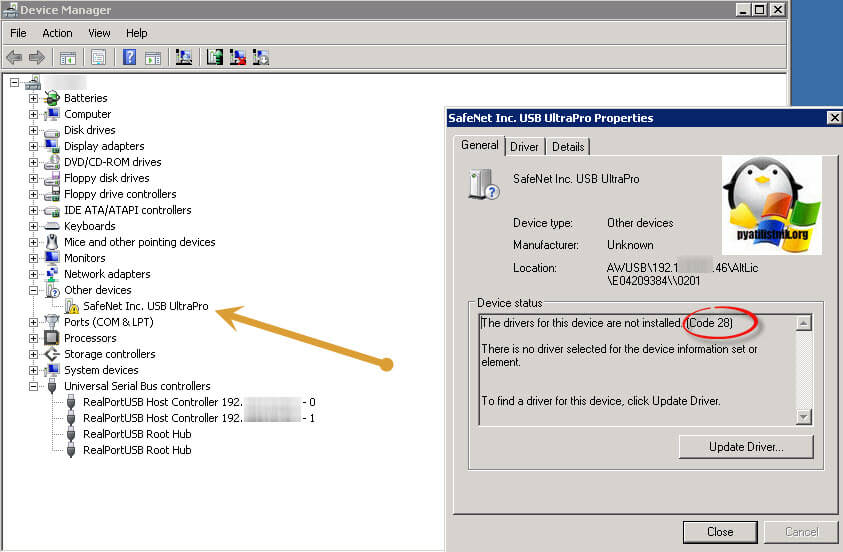

Если увидели в клиенте предупреждение, то есть проблема с драйверами, и чтобы понять, в какую сторону нужно капать, нужно зайти в «Диспетчер устройств». Там необходимо удостовериться, что так же нет предупреждений и неопределенных устройств. Выглядит, это вот таким образом. Когда вы зайдете в свойства сбойного устройства, то обнаружите там код ошибки, могут быть такие разновидности ошибок:

Sentinel usb key может иметь код 28, решение смотрите по ссылке

Device Failed Enumeration (Драйверы не обнаружены)

Запуск этого устройства невозможен (код 10)

Пожалуйста проверьте, вставлен ли USB-ключ

USB-ключ AKS HASP HL 2.17 не обнаружен

Что делать если все видится хорошо?

Бывают случаи, как у меня, что в системе все видится хорошо, клиент видит сетевой ключ по сети, драйвера установлены и диспетчер устройств все определяет, но служба не запускается и пишет, что-то вроде моего:

The Altitude License Manager 7.1.A1 — easy_lms service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs

В таких случаях нужно переустанавливать драйвера и провести диагностику подключения.

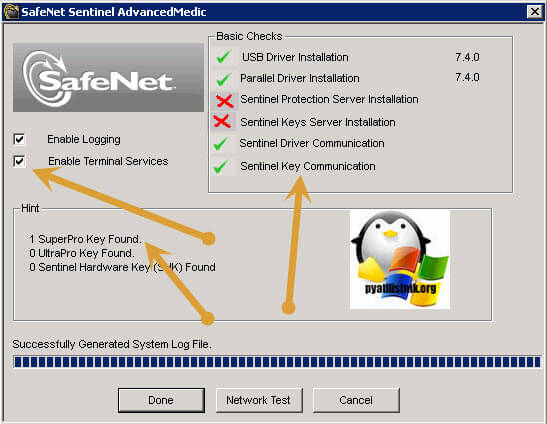

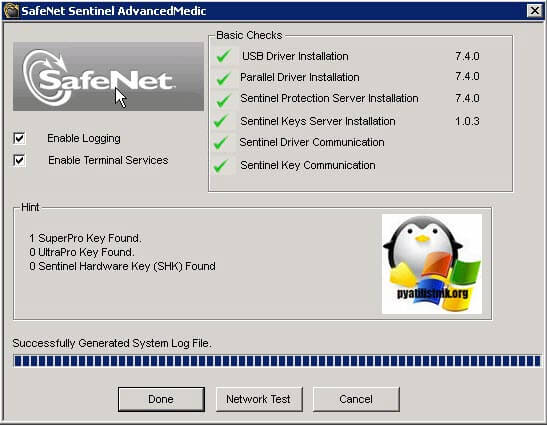

Для диагностики подключения у компании Sentinel, есть специальная утилита под названием Sentinel Advanced Medic.

Скачать Sentinel Advanced Medic можно на официальном сайте (https://safenet-sentinel.ru/helpdesk/download-space/) или же у меня, portable версию.

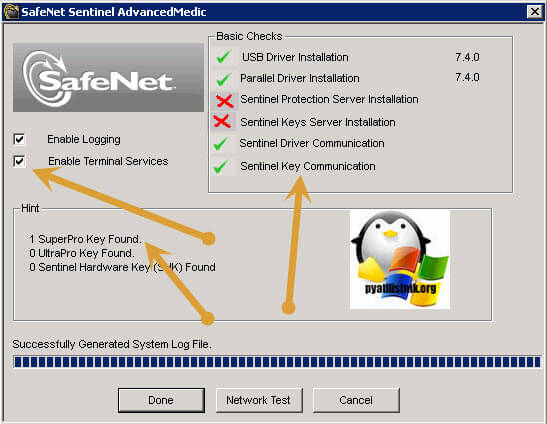

Запускаете утилиту диагностики подключения Sentinel ключа. Ставим галки:

Enable Logging — чтобы результаты тестирования записались в файл.

Enable Terminal Services

И нажимаем Test, если у вас ключ прокинут по сети, то у вас как и у меня пункты «Sentinel Protection Server Installation и Sentinel Keys Server Installation», будут крестиком, это нормально, данные тесты для локальных служб. Как видите, у меня найден SuperPro Key и остальные тесты пройдены.

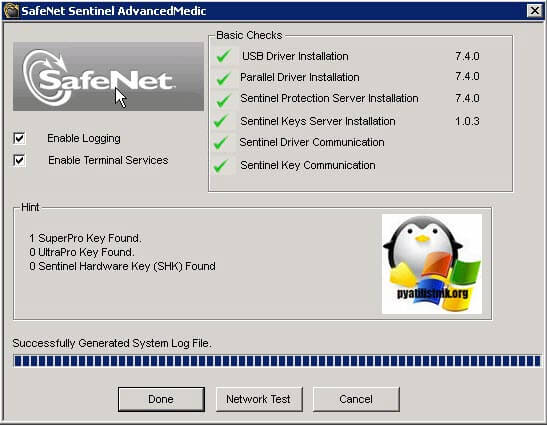

Вот так вот выглядят тесты с локальными службами. Как видите ошибки Sentinel key not found, у меня не выскочило.

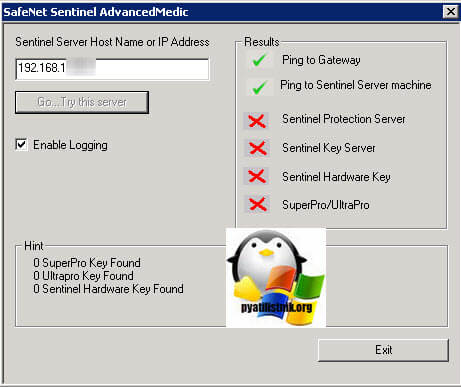

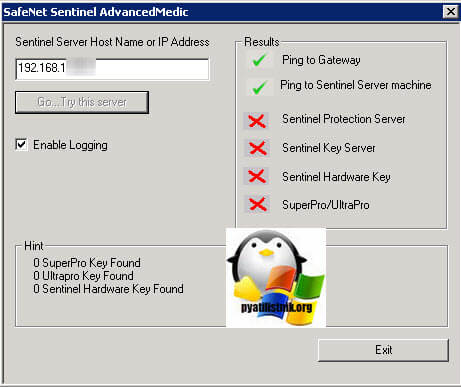

Так же можно проверить и удаленный сервер по локальной сети, для этого нажмите «network Test». Указываете ip адрес или можете прописать localhost, для локального компьютера и запустить тесты. Утилита так же покажет, доступность всех служб и ключей на удаленном или локальном сервере.

Если у вас все хорошо по тестам, но сервер все равно отказывается видеть аппаратный ключ, то тут уже придется переустанавливать драйвера и играться с версиями, как клиентов от USB коммутатора, так и с драйверами от самого производителя токенов.

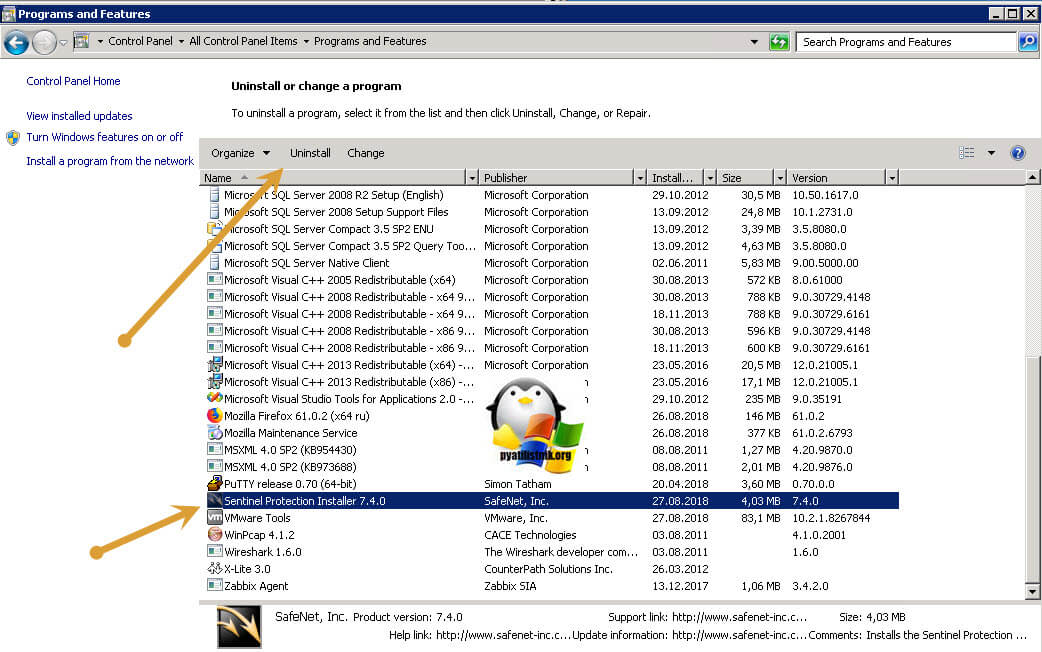

Как правильно удалять драйвера Sentinel Usb Key

Для того, что бы правильно удалить или переустановить драйвера на Sentinel key, нужно соблюдать некоторые правила и порядок, чтобы все починить и не сломать.

Перед любыми установками и удалением драйверов Sentinel , ВЫТАЩИТЕ или отключите USB ключ.

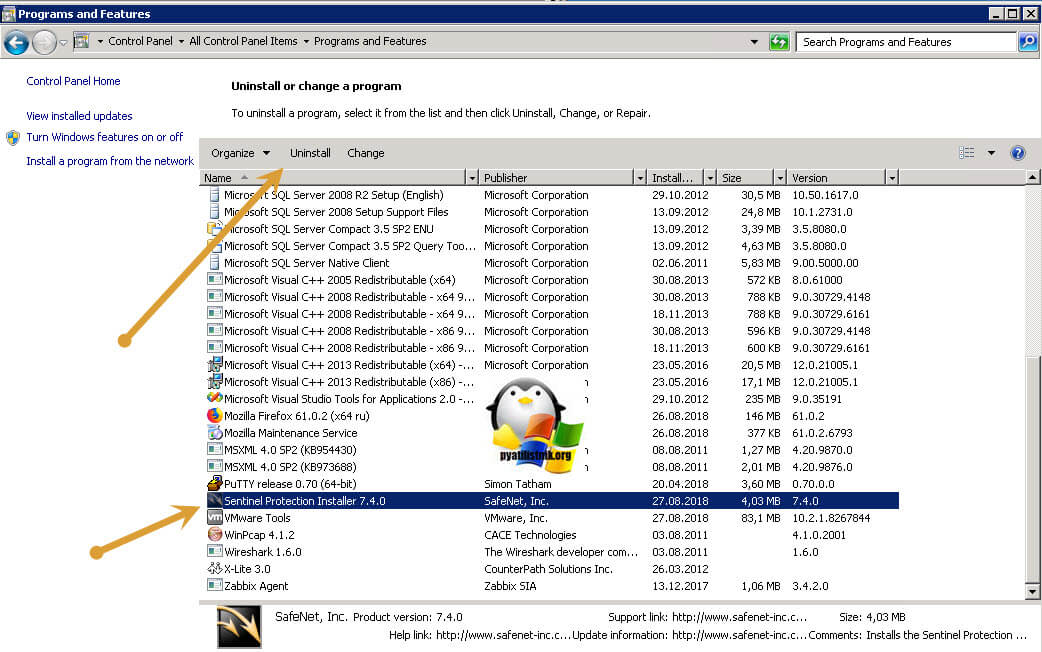

Удалите из панели управления «Sentinel Protection Installer»

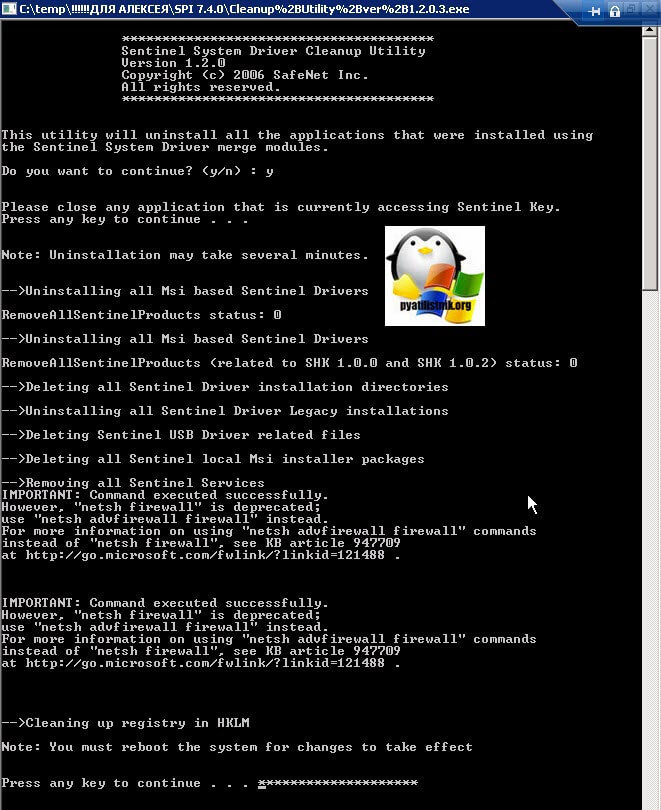

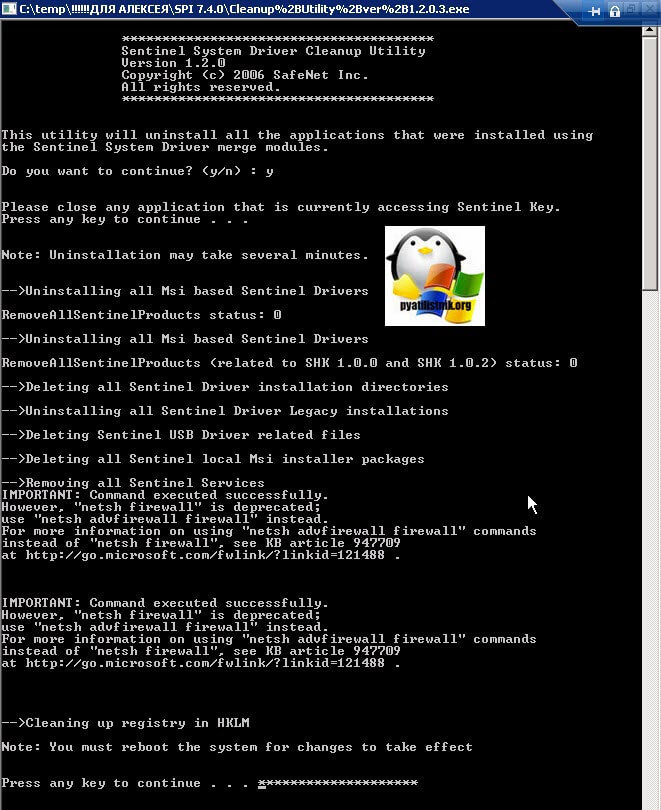

Далее обязательно удалите все все упоминания в реестре, о ключе, с помощью утилиты Cleanup Utility 1.2.0.3. Скачать Cleanup Utility 1.2.0.3 можно по ссылке. Запускаете ее от имени администратора и следуете инструкциям мастера. Как видите утилита очистит реестр Windows, но я на всякий случай еще удаляю хвосты, дополнительными программами.

Как я и писал выше, дочистите реестр утилитой Ccleaner. После чего обязательно перезагружаемся.

Далее устанавливаем нужный драйвер с официального сайта (https://safenet-sentinel.ru/helpdesk/download-space/), если нужны более старые версии драйверов для ключа Sentinel, например 7.4 или 7.5, то можете скачать их тут. Устанавливайте драйвера обязательно БЕЗ ВСТАВЛЕННОЙ ФЛЕШКИ! Потом так же перезагружаетесь и проверяете.

Надеюсь эти не хитрые шаги смогут вам помочь исправить ситуацию, когда Sentinel key, не видится в системе и пишет not found, если есть дополнительные методы, то пишите о них в комментариях.

Популярные Похожие записи:

Не установлен драйвер (код 28) у SafeNEt USB SuperPRO

Ошибка UTN driver error (31)

Не подключается USB ключ в SEH UTN Manager

Dell ошибка в списке устройств system device driver

Как перезагрузить Digi AnywhereUSB

Как отключить инверсию мыши, за минуту

Источник: pyatilistnik.org- Envelope API для .Net

2. Определение поведения защищённой программы, во время фоновой проверки ключа (опция Background Check в настройках Envelope), в случае его отсутствия: повторно запрашивать ключ, останавливать работу приложения, или же пропустить и продолжить работу защищённого ПО без ключа.

Как это работает: Программист, в коде защищаемого приложения, перед классами / методами, выставляет специальные атрибуты, в которых указывает настройки защиты, которые необходимо будет применить к данному конкретному участку кода (классу / методу). Затем, на этапе защиты, Envelope считывает из кода указанные настройки и автоматически применяет их к защищаемому приложению.

Подробнее о Java Envelope Configuration API:

Подробнее о .NET Envelope Configuration API:

Envelope.com — Что? Как? и Зачем?

В состав комплекта разработчика Sentinel LDK под Windows входит консольная версия утилиты Envelope: %ProgramFiles(x86)%Gemalto SentinelSentinel LDKVendorToolsVendorSuiteenvelope.com

Данная утилита позволяет выполнять защиту приложений из консоли, посредством запуска envelope.com с определёнными параметрами защиты.

Envelope.com позволяет автоматизировать процедуру защиты, встроив её, в процесс сборки ПО, на Post-Build этапе компиляции.

Защита ПО на терминальном сервере

Если защита программ от копирования осуществляется с помощью Sentinel LDK Envelope на ПК с доступом по RDP, тогда для защиты приложения необходимо подключить к удалённому RDP серверу пользовательский ключ защиты с теми Feature, на которые осуществляется защита приложения. При этом, для используемых Feature ID в ключе должна быть разрешена работа на ПК с RDP (определяется на этапе создания продукта с Feature’ами в Sentinel EMS / на этапе записи Feature ID в ключ, если речь о License Generation API).

Варианты размещения пользовательского ключа на удалённом терминальном сервере:

Физически подключить пользовательский USB ключ Sentinel (HASP) HL с прошитыми в него Feature.

Установить на терминальный сервер программный ключ Sentinel (HASP) SL с прошитыми в него Feature.

Пробросить пользовательский ключ защиты программы на терминальный сервер по сети, используя сторонние средства.

Можно ли автоматизировать защиту Sentinel LDK Envelope?

Да, можно, для этого необходимо использовать консольную версию Sentinel LDK Envelope, расположена она в директории с установленным комплектом разработчика: «C:Program FilesSafeNet SentinelSentinel LDKVendorToolsVendorSuiteenvelope.com».

Подробнее о консольной версией Sentinel LDK Envelope:

Ошибка «Required assembly. could not be found»

Пример получаемой ошибки:

«. Required assembly «‘PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35′» could not be found. «

Необходимо в настройках Sentinel LDK Envelope указать путь до требуемых сборок:

Sentinel LDK Envelope -> «File» -> «Settings» -> «Path for .NET Direction»

Пример путей: «C:WindowsMicrosoft.NETassemblyGAC_32. »

Ошибка «HASP_NO_API_DYLIB» и «HASP_INV_VCODE»

Ошибка «HASP_NO_API_DYLIB = 400» возникает в случае, если в директории с защищённым файлом или с файлом процесса, вызывающего защищённый файл, нет кастомизированных библиотек Sentinel LDK Licensing API вида: «hasp_windows_*ваш_Vendor_ID*.dll».

Ошибка «HASP_INV_VCODE = 22» возникает в том случае, когда в защищаемом приложении используются Vendor код и кастомизированные библиотеки Sentinel LDK Licensing API от разных серий разработчика.

Ошибка «. haspdnert.dll is too old(E0001)»

Подобная ошибка может возникать в тех случаях, когда целевой файл был защищён с помощью актуальной версии Sentinel LDK Envelope, но при этом в директории с защищённым приложением или файлом процесса, использующим защищённый файл, лежит библиотека «haspdnert.dll» или/и «haspdnert_x64.dll» от более старой версии Sentinel LDK Envelope (либо же, если этих библиотек там вообще нет).

Скопировать «haspdnert.dll» или/и «haspdnert_x64.dll» от актуальной версии Sentinel LDK Envelope в директорию с защищённым файлом или файлом процесса, его вызывающего.

Как защитить документы (аудио, видео или текстовые файлы) с помощью ключей Sentinel (HASP)?

Для защиты файлов возможен такой вариант:

Программу, которая работает с защищёнными файлами, необходимо обработать с помощью утилиты Sentinel LDK Envelope. После этого работа защищённого приложения без ключа будет невозможна.

При защите необходимо активировать опцию «Enable data file encryption», которая включает функционал шифрования/расшифрования всех сохраняемых и открываемых процессом файлов. Также есть возможность указать маски имён файлов, которые необходимо шифровать.

С помощью утилиты Sentinel LDK Data Encryption Utility необходимо предварительно зашифровать нужные данные (аудио, видео, текстовые файлы и т.д.).

В итоге файлы будут зашифрованы. Расшифровать их может либо разработчик защищённого приложения, либо пользователь при наличии защищённой программы и пользовательского ключа защиты. Защищенная программа открывает зашифрованные файлы, расшифровывает их, обрабатывает согласно логике защищённой программы. Если программа попытается сохранить файл обратно на жесткий диск, то она сохранит его в зашифрованном виде.

Подробнее см. в справке (F1) к утилите Envelope.

Как переопределить сообщения об ошибках, выдаваемых защищённым ПО?

При защите с помощью Sentinel LDK Licensing API разработчик самостоятельно может в коде своего приложения переопределить выдаваемые сообщения об ошибках.

При защите с помощью Sentinel LDK Envelope задать свои сообщения об ошибках можно на вкладке «User Messages». Можно один раз переопределить все необходимые коды ошибок и затем сохранить результат, используя кнопку «Export. «. Получившийся файл с расширением «*.msgx» в будущем можно загружать в любой проект защиты в Sentinel LDK Envelope, используя кнопку «Import. «.

Скачать примерный шаблон файла «*.msgx» с переводом сообщений на русский язык можно тут.

Ошибки «HASP_NO_VLIB = 48», «HASP_INV_VLIB = 49» и «HASP_OLD_VLIB = 56»

Для работы программных Sentinel (HASP) SL ключей с защищённым ПО требуется дополнительная кастомизированная библиотека Sentinel LDK API вида «haspvlib_* Vendor_ID*.dll».

Данная библиотека попадает на ПК пользователя несколькими путями, простейший из них:

В Sentinel LDK EMS -> «Developer» -> «RTE Installer» -> необходимо выбрать код разработчика и нажать кнопку «Generate» -> .

В результате генерируется консольная версия драйвера с включенной в него библиотекой «haspvlib_* Vendor_ID*.dll». После установки такого драйвера на ПК пользователя защищённое приложение сможет работать с программными Sentinel (HASP) SL ключами.

Ошибка «HASP_NO_VLIB = 48» говорит о том, что на ПК пользователя нет требуемой «haspvlib_*ваш_Vendor_ID*.dll» библиотеки.

Ошибка «HASP_INV_VLIB = 49» говорит о том, что на ПК пользователя нет целостной, актуальной «haspvlib_*ваш_Vendor_ID*.dll» библиотеки.

Ошибка «HASP_OLD_VLIB = 56» говорит о том, что на ПК пользователя есть «haspvlib_*ваш_Vendor_ID*.dll» библиотека, но её версия сильно устарела и необходимо обновить данную библиотеку.

Получить свежую версию библиотеки «haspvlib_* Vendor_ID*.dll» можно путём проведения процедуры представления Sentinel (HASP) HL Master ключа на своём ПК с установленным комплектом разработчика. Требуемая библиотека будет загружена в директорию «C:Program FilesCommon FilesAladdin SharedHASP».

На ПК с защищённым ПО библиотека «haspvlib_* Vendor_ID*.dll» должна располагаться:

Если на ПК используются программные ключи типа SL-AdminMode, либо SL-Legacy, то в директории «C:Program FilesCommon FilesAladdin SharedHASP»;

Если на ПК используются программные ключи типа SL-UserMode, то в директории с защищённым ПО и файлом портативного менеджера лицензий «hasp_rt.exe».

Защита приложений под ARM

Система защиты Sentinel LDK (SRM) поддерживает защиту приложений под ARM.

Стандартный, актуальный комплект разработчика Sentinel LDK уже содержит средства защиты программ под ARM.

Как защитить ПО на КОНКРЕТНЫЙ ключ?

Все модели ключей, кроме Sentinel (HASP) HL Basic, имеют уникальные 32-битные ID.

При защите с помощью Sentinel LDK Licensing API для привязки экземпляра защищённого ПО к конкретному ключу можно использовать функцию hasp_login_scope.

При защите через Sentinel LDK Envelope на вкладке «Advanced» есть параметр «Enable Custom Protection Key Login Scope». Необходимо его активировать и в окне ниже ввести XML структуру следующего вида:

Где «ххххххх» — ID ключа, к которому требуется привязать конкретный экземпляр защищённого приложения.

В данном поле можно задать любой фильтр поиска ключа для логина, примеры XML шаблонов фильтров поиска можно посмотреть в утилите Sentinel LDK Toolbox из комплекта разработчика.

Существенный минус данного метода защиты заключается в том, что для каждого ключа потребуется создавать свой экземпляр защищённого приложения, что потенциально приведёт к слишком большому количеству дистрибутивов защищённого ПО.

Что такое Vendor код? Что даёт злоумышленнику знание Vendor кода?

Vendor код – уникальная строка, в которой хранятся в зашифрованном виде секретные ключи для каждой серии разработчика, необходимые для работы с ключами защиты через функции Sentinel LDK Licensing API.

Знание Vendor кода даёт хакеру возможность легче детектировать точки входа в функции Sentinel LDK Licensing API, с помощью которых производятся обращения к ключу, так как Vendor код передаётся как один из параметров при вызове, к примеру, функции логина в ключ.

Поэтому мы не рекомендуем хранить Vendor код в открытом виде (например в конфиг файле защищаемого приложения).

Какие существуют способы защиты конфигураций на платформе 1С: Предприятие версий 7.7 / 8.х?

Для защиты 1С конфигураций возможны следующие варианты:

Необходимо часть логики 1С конфигурации вынести во внешнюю DLL библиотеку. Такую библиотеку можно будет защитить с помощью Sentinel LDK Envelope, либо с помощью Sentinel LDK Licensing API.

Можно использовать стороннее решение Wise Advice для защиты 1С конфигураций, построенное на базе Sentinel LDK Licensing API. Подробности можно уточнить у разработчиков данного решения.

Какие параметры входят в Fingerprint, собираемый с компьютера при установке Sentinel (HASP) SL?

В Fingerprint входят информация об аппаратных характеристиках ПК, например: CPU ID, Motherboard ID, HDD ID, Ethernet UID и т.д.

Для расшифровки C2V c Fingerprint используется функция sntl_lg_decode_current_state из Sentinel LDK License Generation API.

Пример расшифрованного Fingerprint:

Источник: www.euromobile.ru

Центр загрузки драйверов Sentinel HASP HL для Windows, Linux, Mac

Электронные ключи семейства SafeNet Sentinel HL, продолжающие линейку популярных аппаратных ключей HASP HL, применяются для защиты коммерческого программного обеспечения от нелицензионного неправомерного использования и пиратского тиражирования.

Для корректной работы вышеупомянутых электронных ключей на персональном компьютере или ноутбуке, рабочей станции или сервере, необходимо загрузить и установить драйверы электронных ключей Sentinel HASP HL, соответствующие установленной операционной системе.

Скачать драйверы Sentinel HASP HL для операционных систем семейства Microsoft Windows, Linux и Mac можно по ссылкам, приведённым ниже. Актуально для ключей в конфигурации HASP.

Sentinel HASP/LDK Windows GUI Run-time Installer 7.90

Данный набор драйверов Sentinel HASP HL рекомендуется для большинства пользователей. Процесс установки сопровождается привычным графическим интерфейсом.

Поддерживаемые ОС Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Windows Command Line Run-time Installer 7.90

Данный набор драйверов Sentinel HASP HL рекомендуется для продвинутых пользователей и системных администраторов. Запуск инсталляции производится из командной строки.

Поддерживаемые ОС Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Ubuntu, DEB Runtime Installer 7.90

Поддерживаемые ОС Ubuntu Server 16.04/18.04, Ubuntu Desktop 18.04, Debian 9 Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK RedHat and SuSE RPM Runtime Installer 7.90

Поддерживаемые ОС OpenSUSE Leap 15.0, Red Hat EL 6.9/7.5, CentOS 7.5 Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Linux Intel Runtime Installer Script 7.90

Поддерживаемые ОС OpenSUSE Leap 15.0, Red Hat EL 6.9/7.5, CentOS 7.5, Ubuntu Server 16.04/18.04, Ubuntu Desktop 18.04, Debian 9 Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Hardlock, Sentinel LDK

Sentinel HASP/LDK Mac OS X Runtime GUI Installation 7.101

Поддерживаемые ОС macOS 10.13.6 (High Sierra), macOS 10.14 (Mojave), macOS 10.15 (Catalina) Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Sentinel LDK

Sentinel HASP/LDK Mac OS X Runtime Script Installation 7.101

Поддерживаемые ОС macOS 10.13.6 (High Sierra), macOS 10.14 (Mojave), macOS 10.15 (Catalina) Поддерживаемые ключи Sentinel HASP, HASP HL, HASP4, Sentinel LDK перейти к разделам

Аппаратные ключи Sentinel HL и стартовый комплект разработчика

Sentinel Admin Control Center — управление менеджерами лицензий и ключами Sentinel HASP

Sentinel Admin Control Center представляет собой веб-интерфейс менеджера лицензий Sentinel License M…

Sentinel RUS (HASP RUS) — удалённое обновление ключей Sentinel (HASP)

Утилита Sentinel RUS (Remote Update System), входящая в состав комплекта разработчика Sentinel LDK (…

Sentinel LDK Envelope (HASP Envelope) — автоматическая защита программного обеспечения

Утилита Sentinel LDK Envelope, ранее известная как HASP Envelope и входящая в состав комплекта разра…

Выбор модели электронного ключа Sentinel HASP HL

Электронные ключи Sentinel HASP HL — классический пример аппаратных средств для построения защиты пр…

Защита системы «1С:Предприятие» может быть построена на использовании сетевой системы защиты HASP4 Net. Подсчет пользователей при этом, может осуществляться либо серверной частью «1С:Предприятия», либо специальной программой — HASP License Manager. Эта статья посвящена установке HASP License Manager и настройке системы «1С:Предприятие» для работы с ним.

Ключи защиты и их маркировка

Аппаратные ключи защиты HASP4 Net подключаются к USB-портам компьютера. Общее количество пользователей, которые могут работать с системой «1С:Предприятие» равняется сумме доступных лицензий со всех компьютеров в сети, к которым подключены аппаратные ключи и настроен HASP License Manager.

Аппаратные ключи похожи на USB-флеш-накопитель и выглядят примерно вот так:

Они могут различаться цветом и маркировкой. По маркировке можно определить что это за ключ: для каких программных продуктов он подходит и сколько лицензий предоставляет.

ORGL8 — Локальный клиентский ключ;

NET5 ORGL8 — Многопользовательский клиентский ключ на 5 пользователей;

NET10 ORGL8 — Многопользовательский клиентский ключ на 10 пользователей;

NET20 ORGL8 — Многопользовательский клиентский ключ на 20 пользователей;

NET50 ORGL8 — Многопользовательский клиентский ключ на 50 пользователей;

NET100 ORGL8 — Многопользовательский клиентский ключ на 100 пользователей;

NET250+ ORG8A — Многопользовательский клиентский ключ на 300 пользователей;

NET250+ ORG8B — Многопользовательский клиентский ключ на 500 пользователей;

ENSR8 — Локальный ключ 32-разрядного сервера;

EN8SA — Локальный ключ 64-разрядного сервера.

Так, на фотографии выше представлен многопользовательский клиентский ключ на 5 пользователей.Нужно отметить, что на одном компьютере может работать только один ключ каждой серии (ORGL8, ORG8A и ORG8B). Если подключить к одному компьютеру несколько ключей одинаковой серии, то будет задействован только один из них, выбранный произвольно.

Установка драйвера защиты

HASP Device Driver требуется установить на тех компьютерах к которым непосредственно подключены аппаратные ключи защиты. Этот драйвер входит в комплект поставки «1С:Предприятия» и его можно установить из меню «Пуск»:

Или из командной строки:

C:>»Program Files1cv8commonhaspdinst.exe» -i

Для ОС Linux нужно скачать драйвер с сайта компании SafeNet. Скачанный архив содержит DEB-пакет для Ubuntu/Debian, RPM-пакет для RedHat/SuSE и скрипт для автоматической установки. Попробуем вариант со скриптом, для этого скачаем и распакуем нужный архив. Далее сделаем исполняемым файл dinst и запустим его:

sudo chmod +x ./dinst

Результат будет выглядеть примерно так:

Установку драйвера в любой операционной системе рекомендуется производить с отсоединенным USB-ключом.

Установка HASP License Manager

Дистрибутив HASP License Manager можно найти на сайте компании SafeNet. При установке в ОС Windows нужно будет выбрать вариант установки — приложение или служба, обычно выбирают службу:

В ОС Linux установка HASP LM выглядит немного сложнее. Архив с сайта SafeNet содержит два RPM-пакета для RedHat и SuSE (вероятно, для этих систем установка HASP LM достаточно проста) и запакованный файл hasplm для всего остального. Следуя инструкции с сайта ИТС у меня не получилось запустить файл hasplm на Ubuntu 16.04.

Поэтому пришлось воспользоваться решением от компании Etersoft. Идем на FTP компании и находим нужную версию. Для моей 64-х битной Ubuntu 16.04 я выбрал эту версию: http://ftp.etersoft.ru/pub/Etersoft/HASP/stable/x86_64/Ubuntu/16.04/. Скачиваем файлы и в начале устанавливаем необходимые пакеты, в моем случае потребовалось установить пакет make:

sudo apt-get install make

и пакет libc6-i386 (несмотря на то, что я скачал 64-х битную версию HASP LM, он, по сути, остается 32-х битным приложением и ему требуются 32-х битные библиотеки):

sudo apt-get install libc6-i386

после этого устанавливаем пакеты HASP LM:

sudo dpkg -i haspd_7.60-eter1ubuntu_amd64.deb

sudo dpkg -i haspd-modules_7.60-eter1ubuntu_amd64.deb

sudo service haspd restart

Как видно из скриншота, файл с настройками находится тут: /etc/haspd/hasplm.conf .

Настройка

nhsrv.ini

В ОС Windows файл nhsrv.ini может располагаться в различных местах:

каталог с установленным HASP LM (например, C:Program Files (x86)AladdinHASP LM );

каталог Windows ( C:Windows );

системный каталог Windows ( C:Windowssystem32 или C:Windowssystem ).

Для ОС Linux файл настроек указывается при помощи параметра «-c» и его название и местоположение по умолчанию не определено.

Настройка HASP LM задаются значениями параметров секции [NHS_SERVER] файла nhsrv.ini:

NHS_IP_LIMIT — определяет диапазон IP-адресов, обслуживаемых HASP LM. Например: 192.168.*.*, 192.168.1.1/24.

NHS_ADAPTER — определяет IP-адрес одной или более сетевых карт, которые будут обслуживать HASP LM. Применяется при использовании HASP LM с Win32. Например: 10.1.1.111, 255.255.0.0.

NHS_USERLIST — определяет максимальное количество пользователей, одновременно подключенных к HASP LM Значение по умолчанию: 250 (важно для ключей на 300 и 500 пользователей).

nethasp.ini

Для настройки взаимодействия системы «1С:Предприятия» с HASP LM используется конфигурационный файл nethasp.ini. Несмотря на то, что в большинстве случаев никакая дополнительная настройка не требуется полезно иметь представление о возможностях предлагаемых этим файлом.

Файл nethasp.ini, в ОС Windows, обычно располагается в каталоге 1С (например C:Program Files1cv8conf ), а в ОС Linux он может находиться в домашнем каталоге пользователя или в каталоге /etc .

В примере ниже указывается, что сервер защиты находится по адресу 192.168.0.12 и запрещается широковещательный механизм TCP/IP.

[NH_COMMON] NH_TCPIP=Enabled [NH_TCPIP] NH_SERVER_ADDR=192.168.0.12 NH_USE_BROADCAST=Disabled

Далее рассмотрим прочие параметры, доступные в файле nethasp.ini.

Секция [NH_COMMON]

NH_IPX — использовать или не использовать протокол IPX для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_NETBIOS — использовать или не использовать протокол NetBIOS для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_TCPIP — использовать или не использовать протокол TCP/IP для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_SESSION — задает интервал в секундах, в течение которого программа пытается установить соединение с HASP LM (по умолчанию 2 секунды);

NH_SEND_RCV — устанавливает для HASP LM максимальное время получения или отправки пакета (по умолчанию 1 секунда).

Последние два параметра могут быть использованы во всех секциях.

Секция [NH_IPX]

NH_USE_SAP — использовать или не использовать службу SAP для поиска в сети HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_USE_BROADCAST — использовать только механизм Broadcast для поиска в сети HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

NH_BC_SOCKET_NUM — определяет номер сокета (число в шестнадцатеричном виде) для широковещательного механизма (по умолчанию: 7483Н);

NH_SERVER_NAME — определяет, будет ли приложение обмениваться данными только с HASP LM, находящимся в локальной сети, или с любыми другими HASP LM, варианты: localnet, Internet (по умолчанию Internet);

NH_DATFILE_PATH — путь, по которому будет производиться поиск файлов haspaddr.dat и newhaddr.dat, содержащих сетевой адрес HASP LM.

Секция [NH_NETBIOS]

NH_NBNAME — задает имя HASP LM (не более 8 символов);

NH_USELANANUM — устанавливает номер коммуникационного канала.

Секция [NH_TCPIP]

NH_SERVER_ADDR — устанавливает IP-адреса серверов HASP LM (количество адресов не ограниченно);

NH_SERVER_NAME — обменивается данными с HASP LM с определенным именем (максимум 6 имен, каждое не более 7-ми символов);

NH_PORT_NUMBER — устанавливает номер сетевого порта (по умолчанию 475);

NH_TCPIP_METHOD — посылает пакет TCP или UDP, обращение к HASP LM всегда выполняется по UDP, независимо от значения этого параметра;

NH_USE_BROADCAST — использовать широковещательный механизм UDP, варианты: Enabled, Disabled (по умолчанию Enabled).

На этом все, надеюсь, что данная статья была Вам полезна.

Если Вы нашли ошибку или неточность, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Загрузка…Поделиться с друзьями

Однажды появилась задача протестировать совместимость Компас 8 и Windows 7. Как обычно, изучив чужой опыт по форумам, пришёл к выводу, что должно работать. Попробовал установить этот Компас. Установился нормально, только на Windows 7 x64 в конце установки появлялась ошибка A digitally signed driver is required. Hardlock Device Driver for Windows x64 Aladdin Knowledge Systems Ltd.

Устранение этой ошибки и оказалось главной задачей для получения работоспособного Компаса на Windows 7 x64. Многие форумы почему-то отсылали на какие-то непонятные сайты с устаревшими драйверами, подходящими для Windows Vista. Но в ходе поисков я выяснил, что драйверами для HASP теперь занимается Sentinel Technologies, а не Aladdin.

Таким образом последние драйвера для устройства необходимо искать на сайте Sentinel Technologies. Установщики драйверов HASP для Windows 7 x64 можно скачать по адресу HASP для Windows 7 x64. Либо скачать с этого сайта архив, в котором содержатся программы без и с графическим интерфейсом, (скачанные с того же сайта Sentinel) для установки драйвера HASP: HASP4_for_Windows_7_x64.zip.

https://erim.ru/gde-skachat-i-kak-ustanovit-drayvery-elektronnyh-klyuchey-sentinel-hasp-hl.html

https://1c-programmer-blog.ru/platforma/hasp-license-manager-v-1s-8-2-i-8-3.html

https://www.saqwel.ru/articles/windows/hasp-drajver-dlya-windows-x64/

Источник: wind10.ru

Что за процесс hasplms.exe

Если вы, просматривая процессы, запущенные на вашем компьютере, обнаружили в списке запущенных неизвестный процесс с именем hasplms.exe, то вполне естественно ваше желание узнать что это за процесс и какие функции он выполняет. Попытаюсь кратко ответить.

Процесс hasplms.exe полностью называется Aladdin HASP License Manager Service или Sentinel HASP License Manager Service и принадлежит это процесс программе HASP License Manager Service или HASP License Manager от компании Aladdin Knowledge Systems (www.safenet-inc.com) или же SafeNet.

Что он делает?

Это программное обеспечение обеспечивает защиту программного обеспечения от нелегального копирования и нелицензионного использования. На компьютере пользователя этот процесс появляется в том случае, если на компьютер устанавливается какое-либо программное обеспечение, использующее для своей защиты аппаратные цифровые ключи.

По замыслу разработчиков такого типа защиты, защищаемая программа не должна запускаться, если она обнаруживает отсутствие аппаратного ключа защиты. Ну а для обеспечения взаимодействия такого аппаратного ключа с компонентами операционной системы устанавливаются драйвера для самого ключа и запускается процесс hasplms.exe реализующий работу с аппаратным ключом.

Как правило, эти ключи выполнены в виде USB-устройств, внешне очень похожих на обыкновенную флешку, хотя ранее больше были распространены аппаратные ключи, которые подключались к параллельному (LPT) порту компьютера. Такой тип защиты чаще всего используется компаниями 1C, Компас, Autocad, но также его используют многие разработчики узкоспециализированного программного обеспечения.

Так что, если вы обнаружили у себя в списке запущенных процесс и именем hasplms.exe, то скорее всего у вас установлена одна из программ вышеперечисленных компаний и к компьютеру подключен аппаратный ключ защиты. Хотя, конечно, возможен и еще один вариант, у вас может быть установлена пиратская копия такого программного пакета и дополнительная программа, обходящая данный тип защиты.

Источник: j4web.ru

Safenet sentinel что это за программа

Добрый день! Уважаемые читатели и гости популярного компьютерного блога pyatilistnik.org. Недавно я по почте получил письмо с просьбой описать процесс поиска неисправности в работе USB ключей Sentinel key (Sentinel SuperPro, Sentinel UltraPro и SHK), и тут как раз на работе была ситуация с одной из АТС, которая лицензировалась, как раз по аппаратному ключу Sentinel. В итоге решение с данной ситуацией и позволило описать процесс диагностики, который вы можете применять. Надеюсь, что данный опыт окажется для вас полезным.

Sentinel key not found

Очень часто случается такая ситуация, что ваша операционная система не видит аппаратный, электронный токен. Описываю свое окружение. Есть виртуальная машина на ESXI 6.5, в ней установлена операционная система Windows Server 2008 R2. На данном сервере есть программный комплекс «Altitude 7.1», для запуска которого нужен ключик SafeNet USB SuperPro/UltraPro. После перезагрузки сервера, выскочила ошибка:

The Altitude License Manager 7.1.A1 — easy_lms service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs

Из сообщения видно, что служба не смогла обнаружить аппаратный Sentinel key.

Диагностика работы электронного ключа Safenet

Давайте я опишу алгоритм диагностики работы вашего токена:

Если ключ вставлен локально, то убедитесь, что он горит

Если USB ключ подключен по локальной сети, то убедитесь, что он видится в утилите клиента

Удостоверьтесь, что нет проблем с драйверами в диспетчере устройств

Запустите специальную утилиту диагностики SAM, от Safenet

Переустановка драйверов и удаление мусора с помощью Sentinel System Driver Cleanup Utility

Первым делом вы должны проверить, нету ли проблем в данной связке. Приведу пример с клиентом «AnywhereUSB Configuration Utility и Remote USB Hub Viewer» для устройств DIGI. В данном клиенте, у вас должен быть статус, что успешно подключено и не быть желтых предупреждений.

Если увидели в клиенте предупреждение, то есть проблема с драйверами, и чтобы понять, в какую сторону нужно капать, нужно зайти в «Диспетчер устройств». Там необходимо удостовериться, что так же нет предупреждений и неопределенных устройств. Выглядит, это вот таким образом. Когда вы зайдете в свойства сбойного устройства, то обнаружите там код ошибки, могут быть такие разновидности ошибок:

Sentinel usb key может иметь код 28, решение смотрите по ссылке

Device Failed Enumeration (Драйверы не обнаружены)

Запуск этого устройства невозможен (код 10)

Пожалуйста проверьте, вставлен ли USB-ключ

USB-ключ AKS HASP HL 2.17 не обнаружен

Что делать если все видится хорошо?

Бывают случаи, как у меня, что в системе все видится хорошо, клиент видит сетевой ключ по сети, драйвера установлены и диспетчер устройств все определяет, но служба не запускается и пишет, что-то вроде моего:

The Altitude License Manager 7.1.A1 — easy_lms service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs

В таких случаях нужно переустанавливать драйвера и провести диагностику подключения.

Для диагностики подключения у компании Sentinel, есть специальная утилита под названием Sentinel Advanced Medic.

Скачать Sentinel Advanced Medic можно на официальном сайте (https://safenet-sentinel.ru/helpdesk/download-space/) или же у меня, portable версию.

Запускаете утилиту диагностики подключения Sentinel ключа. Ставим галки:

Enable Logging — чтобы результаты тестирования записались в файл.

Enable Terminal Services

И нажимаем Test, если у вас ключ прокинут по сети, то у вас как и у меня пункты «Sentinel Protection Server Installation и Sentinel Keys Server Installation», будут крестиком, это нормально, данные тесты для локальных служб. Как видите, у меня найден SuperPro Key и остальные тесты пройдены.

Вот так вот выглядят тесты с локальными службами. Как видите ошибки Sentinel key not found, у меня не выскочило.

Так же можно проверить и удаленный сервер по локальной сети, для этого нажмите «network Test». Указываете ip адрес или можете прописать localhost, для локального компьютера и запустить тесты. Утилита так же покажет, доступность всех служб и ключей на удаленном или локальном сервере.

Если у вас все хорошо по тестам, но сервер все равно отказывается видеть аппаратный ключ, то тут уже придется переустанавливать драйвера и играться с версиями, как клиентов от USB коммутатора, так и с драйверами от самого производителя токенов.

Как правильно удалять драйвера Sentinel Usb Key

Для того, что бы правильно удалить или переустановить драйвера на Sentinel key, нужно соблюдать некоторые правила и порядок, чтобы все починить и не сломать.

Перед любыми установками и удалением драйверов Sentinel , ВЫТАЩИТЕ или отключите USB ключ.

Удалите из панели управления «Sentinel Protection Installer»

Далее обязательно удалите все все упоминания в реестре, о ключе, с помощью утилиты Cleanup Utility 1.2.0.3. Скачать Cleanup Utility 1.2.0.3 можно по ссылке. Запускаете ее от имени администратора и следуете инструкциям мастера. Как видите утилита очистит реестр Windows, но я на всякий случай еще удаляю хвосты, дополнительными программами.

Как я и писал выше, дочистите реестр утилитой Ccleaner. После чего обязательно перезагружаемся.

Далее устанавливаем нужный драйвер с официального сайта (https://safenet-sentinel.ru/helpdesk/download-space/), если нужны более старые версии драйверов для ключа Sentinel, например 7.4 или 7.5, то можете скачать их тут. Устанавливайте драйвера обязательно БЕЗ ВСТАВЛЕННОЙ ФЛЕШКИ! Потом так же перезагружаетесь и проверяете.

Надеюсь эти не хитрые шаги смогут вам помочь исправить ситуацию, когда Sentinel key, не видится в системе и пишет not found, если есть дополнительные методы, то пишите о них в комментариях.

Популярные Похожие записи:

Не установлен драйвер (код 28) у SafeNEt USB SuperPRO

Ошибка UTN driver error (31)

Не подключается USB ключ в SEH UTN Manager

Dell ошибка в списке устройств system device driver

Как перезагрузить Digi AnywhereUSB

Как отключить инверсию мыши, за минуту

Источник: pyatilistnik.org

- Envelope.com — Что? Как? и Зачем?

- Защита ПО на терминальном сервере

- Можно ли автоматизировать защиту Sentinel LDK Envelope?

- Ошибка «Required assembly. could not be found»

- Ошибка «HASP_NO_API_DYLIB» и «HASP_INV_VCODE»

- Ошибка «. haspdnert.dll is too old(E0001)»

- Как защитить документы (аудио, видео или текстовые файлы) с помощью ключей Sentinel (HASP)?

- Как переопределить сообщения об ошибках, выдаваемых защищённым ПО?

- Ошибки «HASP_NO_VLIB = 48», «HASP_INV_VLIB = 49» и «HASP_OLD_VLIB = 56»

- Защита приложений под ARM

- Как защитить ПО на КОНКРЕТНЫЙ ключ?

- Что такое Vendor код? Что даёт злоумышленнику знание Vendor кода?

- Какие существуют способы защиты конфигураций на платформе 1С: Предприятие версий 7.7 / 8.х?

- Какие параметры входят в Fingerprint, собираемый с компьютера при установке Sentinel (HASP) SL?

- Центр загрузки драйверов Sentinel HASP HL для Windows, Linux, Mac

- Sentinel HASP/LDK Windows GUI Run-time Installer 7.90

- Sentinel HASP/LDK Windows Command Line Run-time Installer 7.90

- Sentinel HASP/LDK Ubuntu, DEB Runtime Installer 7.90

- Sentinel HASP/LDK RedHat and SuSE RPM Runtime Installer 7.90

- Sentinel HASP/LDK Linux Intel Runtime Installer Script 7.90

- Sentinel HASP/LDK Mac OS X Runtime GUI Installation 7.101

- Sentinel HASP/LDK Mac OS X Runtime Script Installation 7.101

- Аппаратные ключи Sentinel HL и стартовый комплект разработчика

- Sentinel Admin Control Center — управление менеджерами лицензий и ключами Sentinel HASP

- Sentinel RUS (HASP RUS) — удалённое обновление ключей Sentinel (HASP)

- Sentinel LDK Envelope (HASP Envelope) — автоматическая защита программного обеспечения

- Выбор модели электронного ключа Sentinel HASP HL

- Ключи защиты и их маркировка

- Установка драйвера защиты

- Установка HASP License Manager

- Настройка

- nhsrv.ini

- nethasp.ini

- Секция [NH_COMMON]

- Секция [NH_IPX]

- Секция [NH_NETBIOS]

- Секция [NH_TCPIP]

- Что за процесс hasplms.exe

- Safenet sentinel что это за программа

- Sentinel key not found

- Диагностика работы электронного ключа Safenet

- Что делать если все видится хорошо?

- Как правильно удалять драйвера Sentinel Usb Key

- Популярные Похожие записи:

Sentinel LDK Envelope

защищать dll;

защищать java (защита jar, защита war файлов);

защищать .net.

- защищать so библиотеки;

- защищать elf файлы;

Реализация защиты Sentinel LDK Envelope является быстрым способом построения надёжной защиты программного обеспечения и не требует внесения изменений в исходный код самого защищаемого приложения. Графический интерфейс Sentinel LDK Envelope позволяет легко изменять параметры защиты для защищаемых файлов, а также настраивать сообщения об ошибках, которые отображаются при работе пользователей с защищенным приложением. Sentinel LDK Envelope производит защиту исходного кода защищаемого приложения, реализуя различные механизмы защиты, такие как:

- Механизмы борьбы с отладчиками;

- Шифрование кода приложения;

- Обфускация кода приложения;

- Привязка защищённого приложения к ключу защиты Sentinel;

- Механизм периодической проверки ключа;

- И т.д..

2. С помощью Sentinel LDK Licensing API.

Защита через Licensing API строится с помощью 13 API функций, каждая из которых представлена в SentinelLDK Toolbox. Защита кода приложения и реализация всех методов защиты ложиться на плечи разработчика ПО.

3. Также защитить программу можно используя сочетания первых двух способов.

Envelope API для .Net

2. Определение поведения защищённой программы, во время фоновой проверки ключа (опция Background Check в настройках Envelope), в случае его отсутствия: повторно запрашивать ключ, останавливать работу приложения, или же пропустить и продолжить работу защищённого ПО без ключа.

Как это работает: Программист, в коде защищаемого приложения, перед классами / методами, выставляет специальные атрибуты, в которых указывает настройки защиты, которые необходимо будет применить к данному конкретному участку кода (классу / методу). Затем, на этапе защиты, Envelope считывает из кода указанные настройки и автоматически применяет их к защищаемому приложению.

Подробнее о Java Envelope Configuration API:

Подробнее о .NET Envelope Configuration API:

В состав комплекта разработчика Sentinel LDK под Windows входит консольная версия утилиты Envelope: %ProgramFiles(x86)%Gemalto SentinelSentinel LDKVendorToolsVendorSuiteenvelope.com

Данная утилита позволяет выполнять защиту приложений из консоли, посредством запуска envelope.com с определёнными параметрами защиты.

Envelope.com позволяет автоматизировать процедуру защиты, встроив её, в процесс сборки ПО, на Post-Build этапе компиляции.

Защита ПО на терминальном сервере

Если защита программ от копирования осуществляется с помощью Sentinel LDK Envelope на ПК с доступом по RDP, тогда для защиты приложения необходимо подключить к удалённому RDP серверу пользовательский ключ защиты с теми Feature, на которые осуществляется защита приложения. При этом, для используемых Feature ID в ключе должна быть разрешена работа на ПК с RDP (определяется на этапе создания продукта с Feature’ами в Sentinel EMS / на этапе записи Feature ID в ключ, если речь о License Generation API).

Варианты размещения пользовательского ключа на удалённом терминальном сервере:

- Физически подключить пользовательский USB ключ Sentinel (HASP) HL с прошитыми в него Feature.

- Установить на терминальный сервер программный ключ Sentinel (HASP) SL с прошитыми в него Feature.

- Пробросить пользовательский ключ защиты программы на терминальный сервер по сети, используя сторонние средства.

Можно ли автоматизировать защиту Sentinel LDK Envelope?

Да, можно, для этого необходимо использовать консольную версию Sentinel LDK Envelope, расположена она в директории с установленным комплектом разработчика: «C:Program FilesSafeNet SentinelSentinel LDKVendorToolsVendorSuiteenvelope.com».

Подробнее о консольной версией Sentinel LDK Envelope:

Ошибка «Required assembly. could not be found»

Пример получаемой ошибки:

«. Required assembly «‘PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35′» could not be found. «

Необходимо в настройках Sentinel LDK Envelope указать путь до требуемых сборок:

Sentinel LDK Envelope -> «File» -> «Settings» -> «Path for .NET Direction»

Пример путей: «C:WindowsMicrosoft.NETassemblyGAC_32. »

Ошибка «HASP_NO_API_DYLIB» и «HASP_INV_VCODE»

- Ошибка «HASP_NO_API_DYLIB = 400» возникает в случае, если в директории с защищённым файлом или с файлом процесса, вызывающего защищённый файл, нет кастомизированных библиотек Sentinel LDK Licensing API вида: «hasp_windows_*ваш_Vendor_ID*.dll».

- Ошибка «HASP_INV_VCODE = 22» возникает в том случае, когда в защищаемом приложении используются Vendor код и кастомизированные библиотеки Sentinel LDK Licensing API от разных серий разработчика.

Ошибка «. haspdnert.dll is too old(E0001)»

Подобная ошибка может возникать в тех случаях, когда целевой файл был защищён с помощью актуальной версии Sentinel LDK Envelope, но при этом в директории с защищённым приложением или файлом процесса, использующим защищённый файл, лежит библиотека «haspdnert.dll» или/и «haspdnert_x64.dll» от более старой версии Sentinel LDK Envelope (либо же, если этих библиотек там вообще нет).

Скопировать «haspdnert.dll» или/и «haspdnert_x64.dll» от актуальной версии Sentinel LDK Envelope в директорию с защищённым файлом или файлом процесса, его вызывающего.

Как защитить документы (аудио, видео или текстовые файлы) с помощью ключей Sentinel (HASP)?

Для защиты файлов возможен такой вариант:

- Программу, которая работает с защищёнными файлами, необходимо обработать с помощью утилиты Sentinel LDK Envelope. После этого работа защищённого приложения без ключа будет невозможна.

- При защите необходимо активировать опцию «Enable data file encryption», которая включает функционал шифрования/расшифрования всех сохраняемых и открываемых процессом файлов. Также есть возможность указать маски имён файлов, которые необходимо шифровать.

- С помощью утилиты Sentinel LDK Data Encryption Utility необходимо предварительно зашифровать нужные данные (аудио, видео, текстовые файлы и т.д.).

В итоге файлы будут зашифрованы. Расшифровать их может либо разработчик защищённого приложения, либо пользователь при наличии защищённой программы и пользовательского ключа защиты. Защищенная программа открывает зашифрованные файлы, расшифровывает их, обрабатывает согласно логике защищённой программы. Если программа попытается сохранить файл обратно на жесткий диск, то она сохранит его в зашифрованном виде.

Подробнее см. в справке (F1) к утилите Envelope.

Как переопределить сообщения об ошибках, выдаваемых защищённым ПО?

При защите с помощью Sentinel LDK Licensing API разработчик самостоятельно может в коде своего приложения переопределить выдаваемые сообщения об ошибках.

При защите с помощью Sentinel LDK Envelope задать свои сообщения об ошибках можно на вкладке «User Messages». Можно один раз переопределить все необходимые коды ошибок и затем сохранить результат, используя кнопку «Export. «. Получившийся файл с расширением «*.msgx» в будущем можно загружать в любой проект защиты в Sentinel LDK Envelope, используя кнопку «Import. «.

Скачать примерный шаблон файла «*.msgx» с переводом сообщений на русский язык можно тут.

Ошибки «HASP_NO_VLIB = 48», «HASP_INV_VLIB = 49» и «HASP_OLD_VLIB = 56»

Для работы программных Sentinel (HASP) SL ключей с защищённым ПО требуется дополнительная кастомизированная библиотека Sentinel LDK API вида «haspvlib_* Vendor_ID*.dll».

Данная библиотека попадает на ПК пользователя несколькими путями, простейший из них:

В Sentinel LDK EMS -> «Developer» -> «RTE Installer» -> необходимо выбрать код разработчика и нажать кнопку «Generate» -> .

В результате генерируется консольная версия драйвера с включенной в него библиотекой «haspvlib_* Vendor_ID*.dll». После установки такого драйвера на ПК пользователя защищённое приложение сможет работать с программными Sentinel (HASP) SL ключами.

- Ошибка «HASP_NO_VLIB = 48» говорит о том, что на ПК пользователя нет требуемой «haspvlib_*ваш_Vendor_ID*.dll» библиотеки.

- Ошибка «HASP_INV_VLIB = 49» говорит о том, что на ПК пользователя нет целостной, актуальной «haspvlib_*ваш_Vendor_ID*.dll» библиотеки.

- Ошибка «HASP_OLD_VLIB = 56» говорит о том, что на ПК пользователя есть «haspvlib_*ваш_Vendor_ID*.dll» библиотека, но её версия сильно устарела и необходимо обновить данную библиотеку.

Получить свежую версию библиотеки «haspvlib_* Vendor_ID*.dll» можно путём проведения процедуры представления Sentinel (HASP) HL Master ключа на своём ПК с установленным комплектом разработчика. Требуемая библиотека будет загружена в директорию «C:Program FilesCommon FilesAladdin SharedHASP».

На ПК с защищённым ПО библиотека «haspvlib_* Vendor_ID*.dll» должна располагаться:

- Если на ПК используются программные ключи типа SL-AdminMode, либо SL-Legacy, то в директории «C:Program FilesCommon FilesAladdin SharedHASP»;

- Если на ПК используются программные ключи типа SL-UserMode, то в директории с защищённым ПО и файлом портативного менеджера лицензий «hasp_rt.exe».

Защита приложений под ARM

Система защиты Sentinel LDK (SRM) поддерживает защиту приложений под ARM.

Стандартный, актуальный комплект разработчика Sentinel LDK уже содержит средства защиты программ под ARM.

Как защитить ПО на КОНКРЕТНЫЙ ключ?

Все модели ключей, кроме Sentinel (HASP) HL Basic, имеют уникальные 32-битные ID.

При защите с помощью Sentinel LDK Licensing API для привязки экземпляра защищённого ПО к конкретному ключу можно использовать функцию hasp_login_scope.

При защите через Sentinel LDK Envelope на вкладке «Advanced» есть параметр «Enable Custom Protection Key Login Scope». Необходимо его активировать и в окне ниже ввести XML структуру следующего вида:

Где «ххххххх» — ID ключа, к которому требуется привязать конкретный экземпляр защищённого приложения.

В данном поле можно задать любой фильтр поиска ключа для логина, примеры XML шаблонов фильтров поиска можно посмотреть в утилите Sentinel LDK Toolbox из комплекта разработчика.

Существенный минус данного метода защиты заключается в том, что для каждого ключа потребуется создавать свой экземпляр защищённого приложения, что потенциально приведёт к слишком большому количеству дистрибутивов защищённого ПО.

Что такое Vendor код? Что даёт злоумышленнику знание Vendor кода?