Интернет-пользователь может быть обманут или втянут в загрузку на компьютер вредоносного программного обеспечения. Основные типы таких программ представлены ниже:

Вирус, иначе вредоносная программа — это любое программное обеспечение, используемое для получения несанкционированного доступа к информации или ресурсам компьютера с целью хищения, удаления, искажения или подмены данных. Вирусы делятся на группы по типу заражаемых объектов, методам заражения и жертвам. Заразить компьютер вирусом можно разными способами: от использования съемного носителя до посещения вредоносного сайта. Благодаря антивирусным компаниям в наше время вирусы встречаются довольно редко.

Ботнет — компьютерная сеть, состоящая из запущенных ботов. Зачастую бот — специальная программа, устанавливаемая на компьютер пользователя без его согласия, которая позволяет злоумышленнику выполнять некие действия, такие как рассылка спама, переборка паролей и т. д.

Компьютерный вирус — это программы, которые создают копии самих себя с целью внедрения в коды других программ и системные области памяти, а также распространения самих себя по различным каналам связи. Чаще всего используются для захвата информации на компьютере. Компьютерные виды делятся на группы по поражаемым объектам, методам их заражения, поражаемым операционным системам и т. д.

Почему в программе предварительной оценки Windows 10 ничего нет?Как включить диагностические данные

Сетевые черви в некотором роде являются вирусами, так как тоже способны копировать самих себя, но не могут нанести вред существующим файлам. Вместо этого они создают дополнительную нагрузку на компьютер за счет интенсивного распространения. Черви классифицируются по способу распространения и месту заражения.

Вирус-вымогатель блокирует доступ к компьютеру или возможность считывания данных, а затем требует выкуп для восстановления исходного состояния. Вирусы этого типа могут шифровать данные, блокировать или препятствовать работе в системе или браузере.

Лжеантивирус создает видимость работающего антивируса, что позволяет осуществить внедрение дополнительного заражения. Также может предлагать дополнительные услуги при введении пользовательских данных: кредитная карта, номер телефона и т. д.

Программа-шпион — это программа, тайно отслеживающая активность пользователя и сообщающая о ней другим пользователям. Данный вид программ имеет широкий спектр возможностей: от сбора информации о посещаемых сайтах до удаленного управления компьютером или смартфоном.

Кейлогер — программное обеспечение, регистрирующее нажатия клавиш на клавиатуре и мыши, а также дату и время этих действий.

Троян — вредоносная программа, проникающая на компьютер под видом легального программного обеспечения с целью выполнения действий, нужных злоумышленникам. Свое название вирус получил благодаря сходству по принципу действию с деревянным конем, погубившим Трою. Существует 5 основных типов троянов: удаленный доступ, уничтожение данных, загрузчик, деактиватор программ безопасности и сервер.

DoS-атаки.

DoS-атака «отказ в обслуживании» — это хакерская атака на систему, при которой реальные пользователи получают отказ в обслуживании. Проводятся с помощью создания большого количества запросов на сервер, что дает критическую нагрузку, при которой сервер может начать выдавать закрытую информацию или же просто перестает работать, что заставляет провайдера терять доход.

Как обнаружить вредоносные программы в Windows

Фишинг.

Фишинг — это вид интернет-мошенничества, в ходе которого злоумышленники получают доступ к конфиденциальной информации пользователя, такой как логин и пароль. Используется для массовой рассылки от имени популярных брендов, внутри частных сервисов или социальных сетей. В настоящее время цель фишеров — клиенты банков и электронных платежных систем.

Уязвимости приложений.

Приложения, используемые для доступа к интернет-ресурсам, могут содержать уязвимости безопасности, такие как ошибки безопасности памяти или ошибочные проверки подлинности. Самые серьезные из этих ошибок могут дать сетевым злоумышленникам полный контроль над компьютером. Большинство приложений и комплексов безопасности не способны обеспечить качественную защиту от этих видов атак.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

Презентация на тему Трояны (Trojans). Что такое троянская программа?

ЧТО ТАКОЕ ТРОЯНСКАЯ ПРОГРАММА? Троя́н, троя́нец, троя́нский конь— разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно. В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации

- Главная

- Информатика

- Трояны (Trojans). Что такое троянская программа?

Слайды и текст этой презентации

Слайд 1ТРОЯНЫ (TROJANS)

Слайд 2ЧТО ТАКОЕ ТРОЯНСКАЯ ПРОГРАММА?

Троя́н, троя́нец, троя́нский конь— разновидность вредоносной программы, проникающая в компьютер под

видом легального программного обеспечения, в отличие от вирусов и червей,

которые распространяются самопроизвольно. В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и её передачу злоумышленнику, её разрушение или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Слайд 3

В КОНЕ, ПОДАРЕННОМ В ЗНАК ЛЖЕ-ПЕРЕМИРИЯ ,ПРЯТАЛИСЬ ГРЕЧЕСКИЕ

ВОЙНЫ ,НОЧЬЮ ОТКРЫВШИЕ ВОРОТА АРМИИ ЗАВОЕВАТЕЛЯ. БОЛЬШАЯ ЧАСТЬ

ТРОЯНСКИХ ПРОГРАММ ДЕЙСТВУЕТ ПОДОБНЫМ ОБРАЗОМ -МАСКИРУЕТСЯ ПОД БЕЗВРЕДНЫЕ ИЛИ ПОЛЕЗНЫЕ ПРОГРАММЫ ,ЧТОБЫ ПОЛЬЗОВАТЕЛЬ ЗАПУСТИЛ ИХ НА СВОЁМ КОМПЬЮТЕРЕ.

Слайд 4ТИПЫ ТРОЯНСКИХ ПРОГРАММ

Троянские программы чаще всего разрабатываются

для вредоносных целей. Существует классификация, где они

разбиваются на категории, основанные на том, как трояны внедряются в систему и наносят ей вред. Существует 5 основных типов:

удалённый доступ

уничтожение данных

загрузчик

сервер

дезактиватор программ безопасности

Слайд 5ЦЕЛИ

Целью троянской программы может быть:

закачивание и скачивание

файлов;

копирование ложных ссылок, ведущих на поддельные вебсайты,

чаты или другие сайты с регистрацией;

создание помех работе пользователя;

кража данных, представляющих ценность или тайну, в том числе информации для аутентификации, для несанкционированного доступа к ресурсам, выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях;

распространение других вредоносных программ, таких как вирусы;

уничтожение данных (стирание или переписывание данных на диске, труднозамечаемые повреждения файлов) и оборудования, выведения из строя или отказа обслуживания компьютерных систем, сетей;

сбор адресов электронной почты и использование их для рассылки спама;

слежка за пользователем и тайное сообщение третьим лицам сведений, таких как, например, привычка посещать конкретные сайты;

регистрация нажатий клавиш с целью кражи информации такого рода как пароли и номера кредитных карточек;

дезактивация или создание помех работе антивирусных программ и файервола;

Слайд 6РАБОТА

Задачи, которые могут выполнять троянские программы, бесчисленны

(как бесчисленны и существующие ныне в мире

компьютерные вредоносные программы), но в основном они идут по следующим направлениям:

нарушение работы других программ (вплоть до зависания компьютера, решаемого лишь перезагрузкой, и невозможности их запуска);

настойчивое, независимое от владельца предлагание в качестве стартовой страницы спам-ссылок, рекламы или порносайтов;

распространение по компьютеру пользователя порнографии;

превращение языка текстовых документов в бинарный код;

мошенничество (например, при открывании определённого сайта пользователь может увидеть окно, в котором ему предлагают сделать определённое действие, иначе произойдёт что-то труднопоправимое — бессрочная блокировка пользователя со стороны сайта, потеря банковского счета и т. п., иногда за деньги, получение доступа к управлению компьютером и установки вредоносного ПО);

простое списывание

Слайд 7УДАЛЕНИЕ ТРОЯНОВ

В целом, троянские программы обнаруживаются и

удаляются антивирусным и антишпионским ПО точно так

же, как и остальные вредоносные программы.

Троянские программы хуже обнаруживаются контекстными методами антивирусов (основанных на поиске известных программ), потому что их распространение лучше контролируется, и экземпляры программ попадают к специалистам антивирусной индустрии с бо́льшей задержкой, нежели самопроизвольно распространяемые вредоносные программы. Однако эвристические (поиск алгоритмов) и проактивные (слежение) методы для них столь же эффективны.

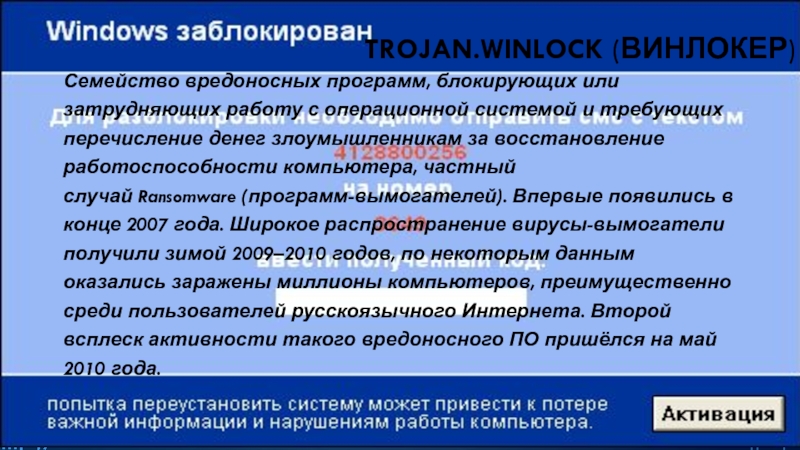

Слайд 8Семейство вредоносных программ, блокирующих или затрудняющих работу с

операционной системой и требующих перечисление денег злоумышленникам

за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей). Впервые появились в конце 2007 года. Широкое распространение вирусы-вымогатели получили зимой 2009–2010 годов, по некоторым данным оказались заражены миллионы компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришёлся на май 2010 года.

Слайд 9TDL

Программа предназначена для удаленного контроля над компьютером

с операционной системой Windows. Троян, используя службу печати

для повышения привилегий и обхода проактивных средств детектирования, модифицирует master boot record(MBR). Создатели трояна придумали свою собственную систему кодировки для защиты способов связи между теми, кто управляет ботнетом и зараженными компьютерами.

На август 2011 года появилась четвертая версия трояна, TDL4 aka TDSS . На данный момент, из-за выставления исходников TDL4 на продажу, появилось еще два, не менее опасных руткита: SST и Zeroaccess aka Max++

Сам по себе, TDL только присоединяет пораженный компьютер к ботнету TDL. Но при этом предоставляет платформу для установки других вредоносных программ.

Слайд 10BACK ORIFICE, BACKDOOR.BO

троянская программа удаленного администрирования, созданная известной группой

хакеров «Культ дохлой коровы (англ.) в 1998 году. Программа предназначена

для удаленного контроля над компьютером с операционной системой Windows 95/Windows 98. Программа построена на основе клиент-серверной архитектуры. На компьютере жертвы устанавливается небольшой серверный компонент BOSERV, представляющий собой exe-файл. С помощью специальной утилиты BOCONFIG последний можно прикрепить к любому .exe файлу. Клиентская часть реализуется программой BOGUI.

Обмен данных по сети между BOGUI и BOSERV осуществляется с использованием TCP/IP через порт 31337.

Источник: thepresentation.ru

Основные термины по информационной безопасности

1. Хакер — человек хорошо разбирающийся в компьютерных системах, обладающий нестандартным, творческим мышлением. Специалист, который желает понять, как работает электронно-вычислительные системы досконально.

В последнее время, в СМИ, термин используется с криминальным оттенком. Хакером называют человека, который незаконно похищает чужие данные и проникает в чужие информационные системы.

2. White Hat (Этичный хакер, белая шапка) — «Добрый хакер». Специалист по компьютерной безопасности, который пытается противостоять криминалу в информационном мире. Изучает компьютерные системы с целью: сделать их более безопасными от несанкционированного использования.

3. Black Hat (Чёрная шапка) — «Злой хакер». Человек, который изучает информационные системы с целью незаконного проникновения и хищения информации для получения личной выгоды. В прессе именно этот тип называются просто хакерами.

4. Gray Hat (Серая шапка) — Человек, действующий как белая шапка, но иногда позволяет себе воспользоваться своими знаниями в корыстных целях.

5. Уязвимость — недостаток в информационной системе, который может привести ко взлому или несанкционированному использованию.

6. Уязвимость 0-day (Уязвимость нулевого дня) — термин, обозначающий неустранённые уязвимости, которыми могут воспользоваться вредоносные программы, против которых ещё не разработаны защитные механизмы. Сам термин означает, что у разработчиков было 0 дней на исправление дефекта: уязвимость или атака становится публично известна до момента выпуска производителем ПО исправлений ошибки.

7. Эксплоит (англ. exploit, эксплуатировать) — вредоносная компьютерная программа (часть кода), использующая уязвимость в информационной системе, для достижения корыстных целей создателя или владельца этой программы.

8. Компьютерный вирус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи. Вирус служит целям своего создателя или владельца.

9. Троянская программа — разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения, в отличие от вирусов.

10. Компьютерный червь — это тип вредоносного ПО, способного к самовоспроизведению и существенно снижающего скорость работы устройства. В отличии от обычно вируса, который пытается как то закрепиться в системе, в чужих файлах, червь — это всегда самостоятельная программа. Размножаются через компьютерные сети.

11. Руткит (англ. rootkit) — вредоносное программное обеспечение выполняющее в заражённой системе: маскировку, управление системой, сбор данных.

12. Бэкдор (от англ. back door) — дефект компьютерной системы, который намеренно встраивается в неё разработчиком или злоумышленником для быстрого несанкционированного доступа.

13. DoS-атака (от англ. Denial of Service — отказ в обслуживании) — компьютерная атака на информационную систему с целью довести её до отказа.

14. DDoS-атака — тоже самое, что и Dos-атака, только Dos-атака осуществляется, как правило, с одного компьютера, а DDos c разных машин.

15. Фишинг (от англ. fishing — рыбалка) — Вид атаки, направленный на получения доступа к конфиденциальным данным пользователей — логинам и паролям. Достигается это путём создания поддельных сайтов, внешне похожих на популярные бренды: банки, почтовые службы, социальные сети и т.д.

16. Брут-форс атака — метод атаки, направленный на нахождение пароля путём перебора всех возможных символов (вариантов).

На этом всё! До новых встреч!

Источник: code-enjoy.ru