RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним. Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу. Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё. с этого момента компьютер жертвы под полным контролем злоумышленника.

{Вирусология} — Троян njRAT | Как удалить вирус без антивируса

Возможности трояна RAT

- Следить за действиями пользователя

- Запускать файлы

- Отключать и останавливать сервисы Windows

- Снимать и сохранять скрины рабочего стола

- Запускать Веб-камеру

- Сканировать сеть

- Скачивать и модифицировать файлы

- Мониторить, открывать и закрывать порты

- Прикалываться над чайниками и ещё многое другое

Популярные RAT-программы

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Как происходит заражение RAT-трояном?

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

- Массовое заражение на варез и торрент сайтах.

- Скрипты(эксплойты) на сайтах, которые без вашего ведома загружают RAT на ваш компьютер.

- Стои отметить что, в большинстве заражение RAT-трояном происходит не от массового а от целенаправленное заражение вашего компьютера друзьями или коллегами.

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

Как предотвратить заражение троянской программой RAT?

- Не открывать не знакомые файлы, которые вы получаете по почте.

- Пользоваться безопасными браузерами.

- Качать и устанавливать программы только с сайта разработчика.

- Не допускать физического контакта с компьютером посторонних людей.

- Удалить к чертям антивирус и поставить хороший фаервол и хороший сниффер. Можете конечно оставить антивирус, я понимаю привычка дело такое…, но фаерволом пользоваться вам надо обязательно. Но а если научитесь юзать сниффер, то в моих глазах станете продвинутыми юзверями, без пяти минут специалистами в области компьютерной безопасности ))!

Как понять что у вас троянская программа RAT?

Что там с Rat Scanner? | Программы для EFT Тарков Tarkov

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

- Странная сетевая активность в фаерволе, в частности высокий исходящий трафик.

- Комп начал тормозить или скорость интернета значительно просела.

- У вас увели пароль от соц. сетей или почты.

- Подозрительный трафик в сниффере

Как вылечить заражённый трояном компьютер?

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD

Как то так, господа. Оставайтесь с нами, и вы узнаете ещё немало нового и полезного.

Источник: teletype.in

Почему вредоносное ПО RAT настолько опасно и как защитить себя

Защита наших данных и предотвращение кражи личной информации третьими лицами имеет важное значение при подключении к сети. К сожалению, мы можем пострадать от многих атак. Существует множество вредоносных программ и угроз, которые так или иначе могут повлиять на нас. Сегодня мы говорим о RAT вредоносное ПО или инструменты удаленного доступа. Киберпреступники могут серьезно поставить под угрозу нашу конфиденциальность, кража паролей, доступ к нашим файлам или истории просмотров.

RAT, очень важная проблема для нашей конфиденциальности

Злоумышленники уточняют свои стратегии с течением времени . Они более адаптированы к текущему моменту, к услугам и программам, которые могут использоваться чаще всего, а также им удается обходить меры безопасности. Это означает, что в определенных случаях может использоваться больше вредоносных программ.

Несомненно, что наши персональная информация имеет большую ценность в Интернете. Они могут использовать его, например, для включения нас в списки спама. Именно здесь вредоносное ПО RAT, также известное как инструменты удаленного доступа, играет фундаментальную роль. Сейчас Microsoft выпустил предупреждение об этом типе вредоносного ПО, которое пытается украсть личные данные, получить доступ к веб-камере, истории просмотров и, в конечном итоге, поставить под угрозу нашу конфиденциальность.

Есть такие важные разновидности, как RevengeRAT or Асинхронный RAT . Эти типы угроз реализуются разными способами, но e-mail несомненно, один из самых важных. В большинстве случаев это файл PDF, который фактически скрывает вредоносный файл VB.

Microsoft предупреждает, что данные пользователя небезопасны из-за вредоносного ПО RAT. Это означает, что мы должны принимать крайние меры предосторожности и никогда не становиться жертвами этих нападений. Они могут украсть информацию любого рода, пароли и повлиять на производительность компьютеров.

Советы по защите от вредоносных программ RAT

По этой причине мы хотим дать серию важные советы чтобы не стать жертвами такого рода вредоносных программ. Мы должны защитить себя от инструментов удаленного доступа, которые могут заразить наши компьютеры и стать шлюзом для хакеров. Всегда важно защитить компьютеры от вредоносных программ.

То, что нельзя упустить, — это то, что программы безопасности . Хороший антивирус поможет избежать вредоносного ПО и предупредит нас, если мы загрузили файл, который может представлять опасность. В нашем распоряжении широкий спектр возможностей.

Но вы также должны помнить о важности того, чтобы современные системы . Во многих случаях киберпреступники используют уязвимости компьютеров, чтобы проникнуть в RAT. Мы можем избежать этого с помощью патчей и обновлений, которые защищают нас.

Еще одна важная проблема: здравый смысл . Большинство атак этого типа потребуют взаимодействия с пользователем. Им потребуется, чтобы мы открыли вредоносный файл, который приходит к нам по электронной почте, или установили какую-то программу. Таким образом мы откроем дверь киберпреступникам, чтобы они могли контролировать наше оборудование. Поэтому очень важно избегать ошибок такого типа.

Короче говоря, сегодня мы должны помнить о защите себя от вредоносных программ RAT. Microsoft предупредила о том, что эти типы атак растут и как они могут поставить под угрозу нашу личную информацию.

- вредоносных программ

- Безопасность

Источник: itigic.com

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

- Самораспаковывающиеся архивы, которые содержали оригинальные исполняемые файлы Remote Utilitites и вредоносный модуль, загружаемый посредством DLL Hijacking. Этот модуль предотвращает отображение окон и иных признаков работы программы, а также оповещает злоумышленника о ее запуске и установке. Детектируется Dr.Web как BackDoor.RMS.180.

- Самораспаковывающиеся архивы, которые содержали оригинальный установочный модуль Remote Utilities и заранее сконфигурированный MSI-пакет, обеспечивающий тихую установку программы для удаленного управления и последующую отправку сообщения о готовности к удалённому подключению на заданный злоумышленником сервер. Детектируется Dr.Web как BackDoor.RMS.181.

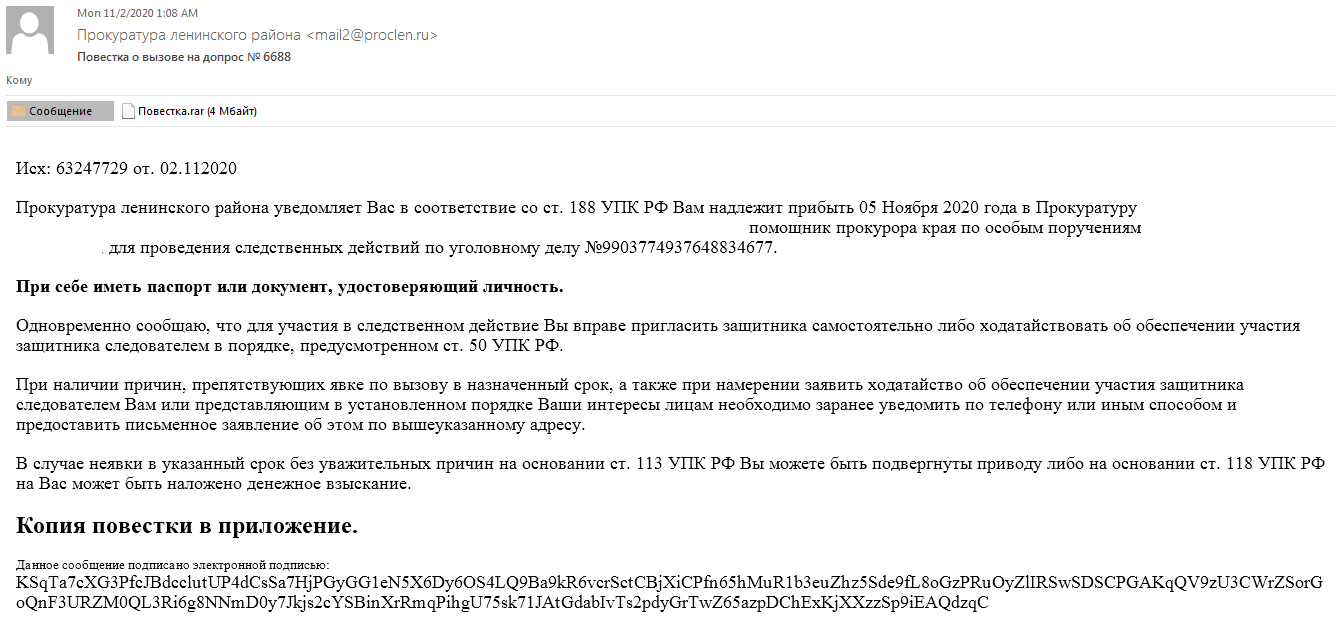

Пример письма с вредоносным вложением, использующим DLL Hijacking:

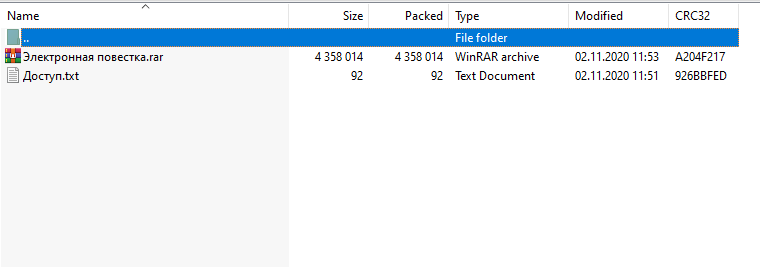

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

;Розміщений нижче коментар містить команди SFX-скрипта Path=%APPDATA%MacromediaTemp Setup=WinPrint.exe Silent=1 Overwrite=2

Состав самораспаковывающегося дроппера:

- libeay32.dll (f54a31a9211f4a7506fdecb5121e79e7cdc1022e), чистый;

- ssleay32.dll (18ee67c1a9e7b9b82e69040f81b61db9155151ab), чистый;

- UniPrint.exe (71262de7339ca2c50477f76fcb208f476711c802), подписан действительной подписью;

- WinPrint.exe (3c8d1dd39b7814fdc0792721050f953290be96f8), подписан действительной подписью;

- winspool.drv (c3e619d796349f2f1efada17c9717cf42d4b77e2) — основной вредоносный модуль, обеспечивающий скрытую работу Remote Utilities.

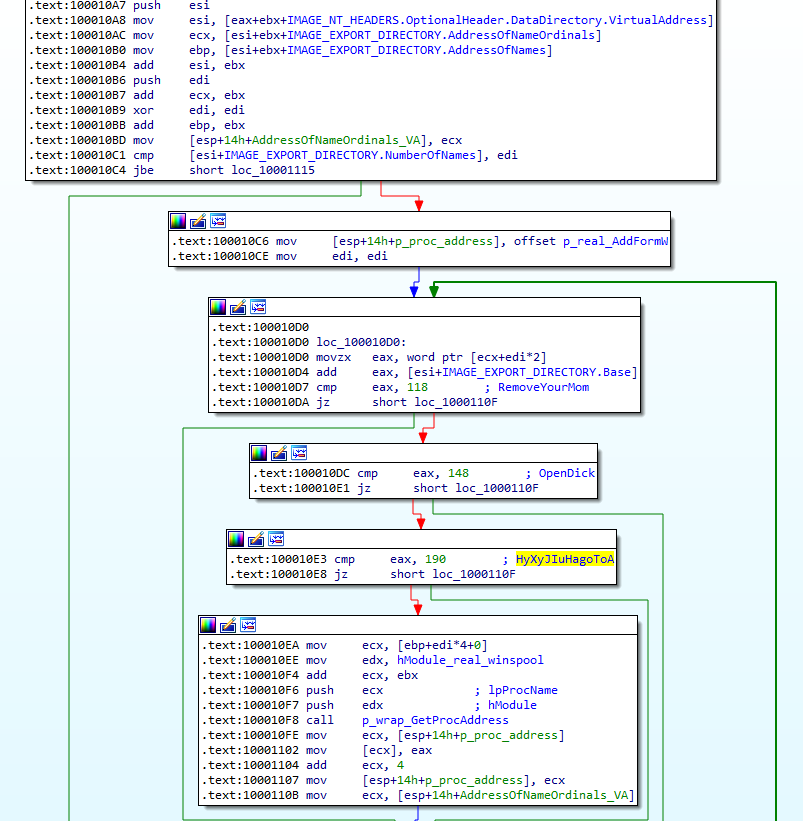

118 RemoveYourMom 119 AddFormW 144 ClosePrinter 148 OpenDick 156 DeleteFormW 189 DocumentPropertiesW 190 HyXyJIuHagoToA 195 EnumFormsW 203 GetDefaultPrinterW 248 EnumPrintersW 273 GetFormW 303 OpenPrinterW 307 PrinterProperties

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

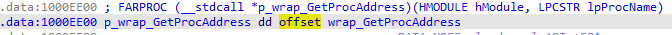

Некоторые API-функции выполняются через указатели на функции-переходники:

Функция get_proc ищет необходимую API-функцию разбором таблицы экспорта модуля, затем помещает найденный адрес вместо функции-переходника.

На первом этапе загружает подмененную библиотеку. Имя не зашито жестко, поэтому загружает библиотеку . Затем проходит свою таблицу экспорта и загружает оригинальные API-функции по ординалам, пропуская недействительные функции:

RemoveYourMom OpenDick HyXyJIuHagoToA

Затем бэкдор проверяет, в контексте какого исполняемого файла он работает. Для этого проверяет значение IMAGE_NT_HEADERS.OptionalHeader.CheckSum основного исполняемого модуля:

- значение равно 0x2ECF3 — первичный запуск с WinPrint.exe;

- значение равно 0xC9FBD1 — работа в контексте UniPrint.exe.

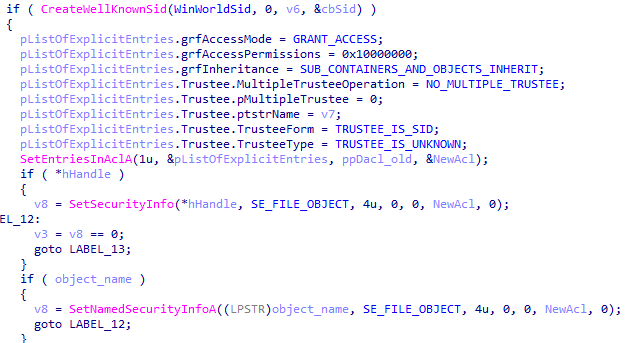

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCUSOFTWAREWDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

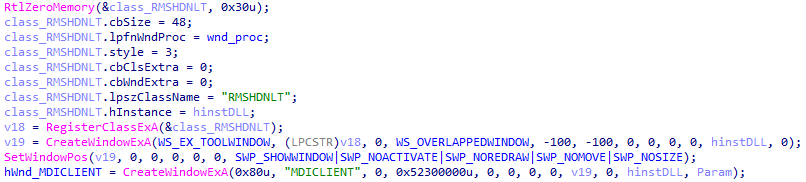

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

GET /command.php?t=2

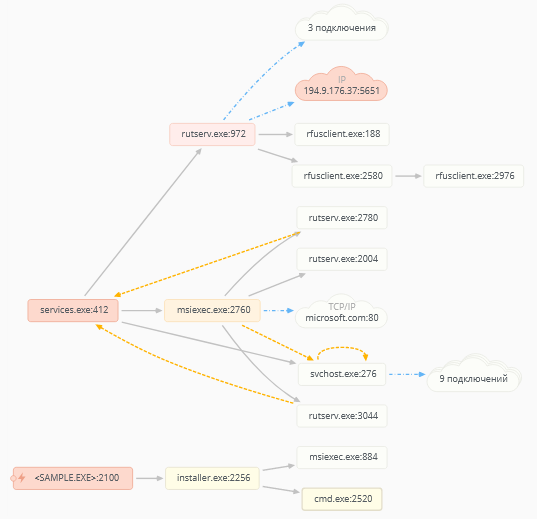

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

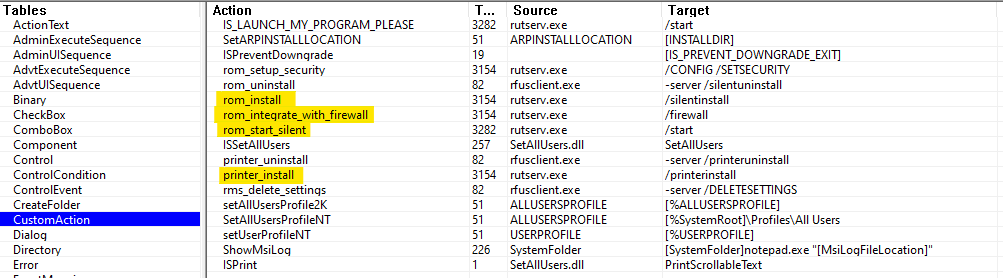

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program FilesRemote Utilities — Host в соответствии с таблицей Directory.

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

Параметры и настройки подключения заносятся в ключ реестра HKLMRemote Utilitiesv4ServerParameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:UsersKelevraDesktopSourceProject1.vbp.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

Ссылка на загрузку вложения ведет по адресу http[:]//ateliemilano[.]ru/stat/amsweb.php?eTmt6lRmkrDeoEeQB6MOVIKq4BTmbNCaI6vj%2FvgYEbHFcfWecHRVZGMpkK%2BMqevriOYlq9CFe6NuQMfKPsSNIax3bNKkCaPPR0RA85HY4Bu%2B%2B6xw2oPITBvntn2dh0QCN9pV5fzq3T%2FnW270rsYkctA%2FwdvWH1bkEt2AdWnyEfaOwsKsSpyY3azVX0D%2BKOm5.

Затем с этого адреса происходит редирект на адрес https[:]//kiat[.]by/recruitment/CV_Ekaterina_A_B_resume.rar, по которому происходит загрузка вредоносного архива.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

В ходе исследования были найдены и другие скомпрометированные сайты, которые использовались для распространения аналогичных дропперов с MSI-пакетами. На некоторых из них устанавливались редиректы аналогичного формата, как на сайте ateliemilano[.]ru. С некоторых ресурсов предположительно происходила загрузка троянов, написанных на

Visual Basic .NET (Trojan.GidraNET.1), которые, в числе прочего, загружают вредоносные дропперы на скомпрометированные компьютеры.

Trojan.GidraNET.1

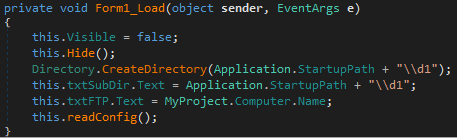

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

- внешний IP-адрес;

- имя пользователя;

- имя ПК;

- версия ОС;

- сведения о материнской плате и процессоре;

- объем оперативной памяти;

- сведения о дисках и разделах;

- сетевые адаптеры и их MAC-адреса;

- содержимое буфера обмена.

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:UsersKelevraDesktopLast Gidra + PrintScreen + Loader_ MainGidraobjDebugGidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:UsersKelevraDesktopSourceProject1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

- Блог компании Доктор Веб

- Информационная безопасность

- Антивирусная защита

- Реверс-инжиниринг

Источник: habr.com