«Доктор Веб» обнаружил троянцев в прошивках популярных мобильных Android-устройств

Аналитики «Доктор Веб» обнаружили новые вирусы, которые злоумышленники внедрили в ОС десятков моделей Android-устройств, среди которых есть довольно популярные модели. Вредоносные модули сохраняются в системных папках, что позволяет им скрытно загружать и инсталлировать сторонние приложения.

Одно из троянских приложений, занесенное в базы как Android.DownLoader.473.origin, обнаружено в большом количестве моделей, функционирующих на платформе MTK. На момент написания статьи вирус был обнаружен в 26 моделях различных производителей. При этом специалисты не исключают, что количество Android-устройств, зараженных этим вирусом, в дальнейшем будет увеличиваться.

Барселона. Что такое La Rambla

Android.DownLoader.473.origin начинает активность при каждом включении скомпрометированного устройства. Утилита отслеживает активность модуля Wi-Fi и при выявлении подключения к сети соединяется с внешним управляющим сервером для загрузки инструкций (файл конфигурации). Файл содержит данные о программе, которую необходимо незаметно загрузить и инсталлировать на устройство.

Злоумышленники фактически получают возможность установить на устройство любое ПО. Это может быть безобидная программа (накрутка загрузок в Google Play), а также вредоносные и рекламные приложения. К примеру, вирус массово распространяет программу H5GameCenter (в базе компании Adware.AdBox.1.origin).

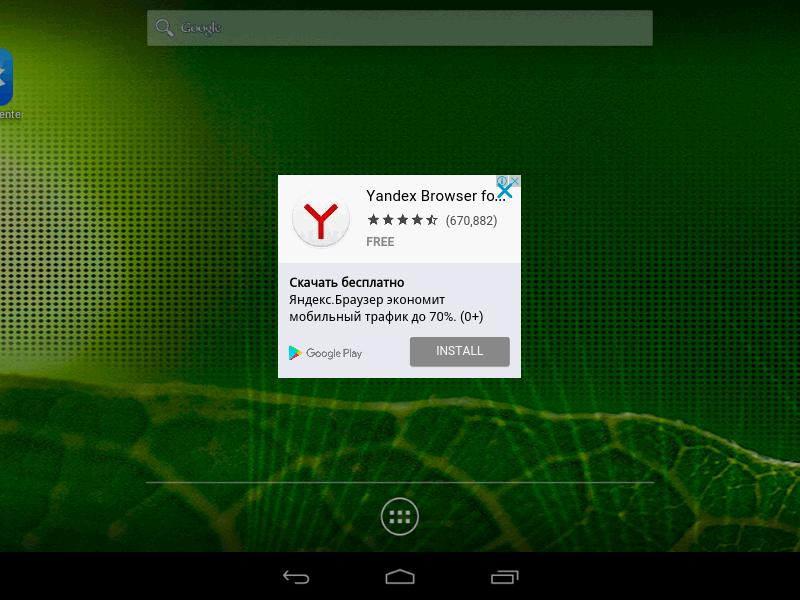

После установки приложение добавляет на рабочий стол иконку с изображением коробки, которую сложно убрать с экрана. При нажатии на ярлык открывается встроенный каталог ПО. Также программа способна демонстрировать навязчивую рекламу.

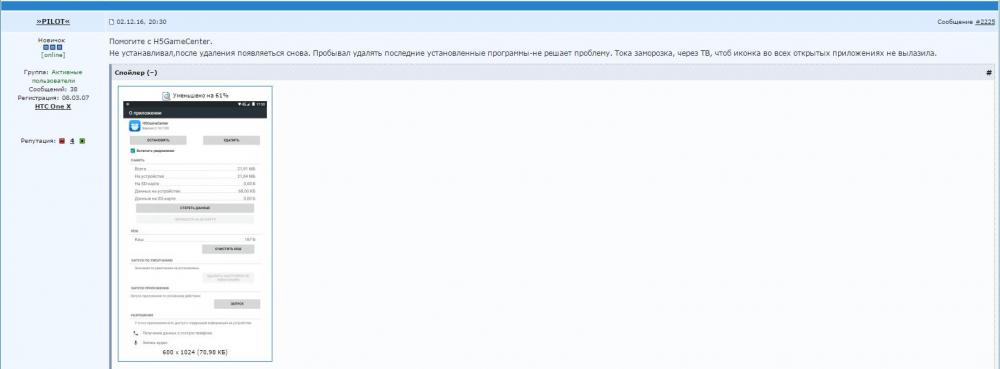

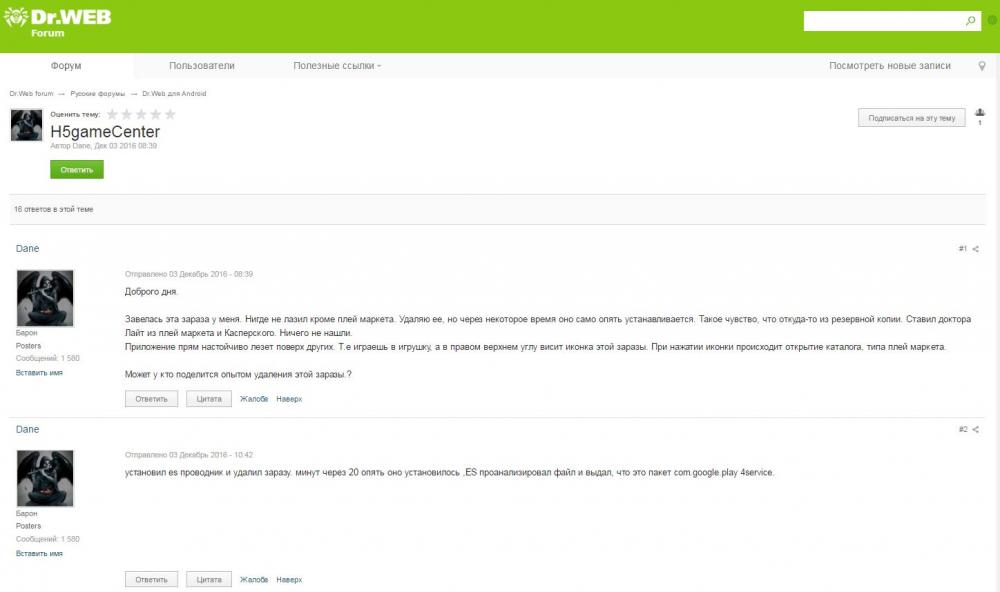

По информации с форумов, где общаются пострадавшие пользователи, после удаления программы H5GameCenter оно устанавливается на устройстве повторно. За это отвечает DownLoader.473.origin – при обнаружении деинсталляции осуществляется новая загрузка и установка Adware.AdBox.1.origin.

Другая троянская программа, обнаруженная в ОС Android, занесена в базы как Android.Sprovider.7. Пока найдена в смартфонах A6000 и A319 компании Lenovo. Вирус встроен в программу Rambla, предназначенную для доступа к одноименному каталогу Android-программ.

Понравилась эта новость? Тогда жми:

Смотрите ещё

- Jawbone UP24 — умный браслет, который поможет следить за здоровьем 8.07.2018

- Модульный конструктор для создания дрона и судна на воздушной подушке успешно собрал средства на Kickstarter 17.02.2018

- В Сети появились подробности о первом смартфоне со встроенным в экран сканером отпечатков пальцев 17.01.2018

- GPSWOX: как выбрать лучшее программное обеспечение для отслеживания по GPS вашего автопарка 3.12.2017

- Россияне оказались готовы к разговору с «умным холодильником» 8.10.2017

Источник: novate.ru

Android downloader 3784 что это

В новый телефон присланный из китая Kingzone S3 установили антивирус Dr.Web сканируем и. опа вирус, да не один, а целых десять обнаружилось опасных угроз. Ладно рекламные вирусы, переживем, так нет встроили которые подписывают на платные подписки за что автоматически снимают деньги со счёта.

Первая проверка телефона антивирусом :

Kingzone S3, чем занимаются вирусы в телефонах из китая. Небольшой обзорчик обнаруженных троянцев, которые не только хорошо жрут трафик сажая новую батарею, но и прекрасно умеют разводить доверчивого пользователя на деньги и поэтому подлежат удалению или блокировки. Китайские телефоны практически все с завода снабжаются такого рода добавками (вирусом) и у вас, думаю похожая ситуация была или существует.

-

Andro >

Сегодня поговорим о занимательной программе на смартфоне Android.DownLoader3737. На первый взгляд кажется что это встроенная программа или загрузчик на телефоне. Это далеко не так и под видом полезной утилиты скрывается вирус.

Android.DownLoader3737 – это вирус, который так же выполняет загрузку и установку сторонних приложений и модулей. Может заразить устройство путем установки утилиты AdupsFota либо «вклеен» в игры и программы скачанные на сторонних ресурсах помимо Play Маркет и других официальных источников. Так же был замечен в некоторых версиях прошивок смартфонов Blackview.

Заражение Android.DownLoader3737 и последствия

Сам по себе Android.DownLoader3737 может показаться безобидным загрузчиком, но на деле это опасное приложения для смартфона! Кроме того он может дополнительно подгружать модули с червями, троянами и бэкдорами. Вирус может тихонько работать в фоновом режиме, скрывая свое нахождение в телефоне. Что примечательно может отключить передачу данных по Wi-Fi и использовать протокол 3G или 4G. Часть трафика идет в Китай, что позволяет судить о его происхождении.

Если у вас установлено приложение AdupsFota – посмотрите в файловой системе эти пути: /system/app/AdupsFota/AdupsFota.apk и /system/app/AdupsFota/oat/ram/AdupsFota.odex . Вспомните, что вы скачивали на устройство, возможно программу или мод для игры.

Ярким примером последствия вируса служит появление рекламы и баннеров на рабочем столе Андроид. Так же после заражения могут быть дополнительно загружены другие зловреды и рекламные модули: Android.HiddenAds.251.origin, который лежит в /system/priv-app/GYBeautySnap_V1.2 . И Android.RemoteCode.136.origin, его ищите тут: /system/priv-app/SoundRecorder/ . Android.RemoteCode.136.origin более опасен, поскольку разрешает удаленное управление Андроидом и выполнение кода.

Дополнительные угрозы на смартфоне

Как удалить Android.DownLoader3737?

Вирус Android.DownLoader3737 не новый, несмотря на разновидности его модификаций. Его сигнатуры есть во многих антивирусных программах для Андроид. Для его удаления понадобиться установить одну из них и полностью проверить: внутреннюю память смартфона, память на флеш накопителе, загрузочную область и оперативную память на телефоне. Для удаления трояна установите последнюю версию Антивирус Dr.Web Light или Kaspersky Internet Security: Антивирус и Защита из Play Маркет. Это лидеры в создании антивирусного софта и приложений.

Важно! Если у вас смартфон моделей Blackview, скорее всего угроза попала в устройство вместе с прошивкой смартфона. Тогда вам понадобиться наличие Root прав на телефоне. Без рут прав придется установить новую версию прошифки. Устанавливайте официальную или кастомную версию.

Взять можно с сайта 4PDA в этой ветке.

Как защититься от вирусов?

Первая защита – ваша внимательность, посещайте только проверенные и официальные сайты, не загружайте неизвестные файлы. То же касается даже музыки и видеоклипов – вместо них может быть вирус с именем музыка из tik tok.mp3.apk .

- Если прошиваете смартфон – ставьте официальную прошивку или с сайта 4PDA.

- Для загрузки приложений и игр используйте Play Маркет, GetApps от Xiaomi или Яндекс.Store.

- Установите Касперсикй Internet Security или Dr.Web Light.

- Хотя бы раз в неделю погоняйте память смартфона и флешку антивирусами.

- Обновляйте антивирусные базы или дайте приложениям доступ на самообновление.

Заключение

Приведенные выше советы подойдут не только для удаления Android.DownLoader3737, но и помогут в борьбе с большинством вирусов, троянов, бэкдоров, Malware и рекламными опасностями. Если вы столкнулись с трудностями при удалении – напишите нам в комментариях к этой странице и мы дополним нашу статью.

Вирусные аналитики компании «Доктор Веб» выявили новых троянцев, которых злоумышленники внедрили в прошивки десятков моделей мобильных устройств под управлением ОС Android. Обнаруженные вредоносные приложения располагаются в системных каталогах и незаметно для пользователей загружают и устанавливают программы.

Один из этих троянцев, который получил имя Android.DownLoader.473.origin, находится в прошивках множества моделей популярных Android-устройств, работающих на аппаратной платформе MTK. На момент публикации этого материала он был найден на 26 моделях смартфонов, среди которых:

MegaFon Login 4 LTE

Pixus Touch 7.85 3G

General Satellite GS700

Digma Plane 9.7 3G

Prestigio MultiPad Wize 3021 3G

Prestigio MultiPad PMT5001 3G

Optima 10.1 3G TT1040MG

Explay Imperium 8

Oysters T72HM 3G

Однако количество моделей Android-устройств, инфицированных этим троянцем, может оказаться гораздо больше.

Android.DownLoader.473.origin представляет собой троянца-загрузчика, который начинает работу при каждом включении зараженного устройства. Вредоносная программа отслеживает активность Wi-Fi-модуля и после обнаружения сетевого подключения соединяется с управляющим сервером, откуда получает конфигурационный файл с заданием. В этом файле содержится информация о приложении, которое троянцу необходимо скачать. После загрузки указанной программы Android.DownLoader.473.origin незаметно ее устанавливает.

Фактически по команде злоумышленников троянец способен скачивать на зараженные устройства любое ПО. Это могут быть как безобидные, так и нежелательные или даже вредоносные программы. Например, Android.DownLoader.473.origin активно распространяет рекламное приложение H5GameCenter, которое было добавлено в вирусную базу Dr.Web как Adware.AdBox.1.origin.

После установки оно показывает поверх всех работающих программ небольшое изображение коробки, которое невозможно убрать с экрана. Оно представляет собой ярлык, при нажатии на который Adware.AdBox.1.origin открывает встроенный в нее каталог ПО. Кроме того, эта нежелательная программа показывает рекламные баннеры.

На различных форумах владельцы Android-устройств отмечают, что вскоре после удаления приложение H5GameCenter устанавливается в систему вновь, и значок коробки опять отображается поверх всех программ. Это происходит потому, что Android.DownLoader.473.origin повторно скачивает и устанавливает Adware.AdBox.1.origin, если программа удаляется с устройства.

Другой троянец, обнаруженный в прошивках ряда Android-устройств, получил имя Android.Sprovider.7. Он был найден на смартфонах Lenovo A319 и Lenovo A6000. Эта вредоносная программа встроена в приложение Rambla, которое предоставляет доступ к одноименному каталогу ПО для ОС Android.

Основной функционал Android.Sprovider.7 сосредоточен в отдельном программном модуле (детектируется Dr.Web как Android.Sprovider.12.origin), который в зашифрованном виде хранится в ресурсах основного приложения. Каждый раз, когда пользователь выводит устройство из режима блокировки экрана, троянец проверяет, работает ли этот вспомогательный компонент. Если он неактивен, Android.Sprovider.7 извлекает его из своих ресурсов и запускает. Модуль Android.Sprovider.12.origin обладает широким набором функций. Например, он может:

- скачать apk-файл и попытаться установить его стандартным способом с запросом разрешения у пользователя;

- запустить установленное приложение;

- открыть в браузере заданную злоумышленниками ссылку;

- позвонить по определенному номеру с помощью стандартного системного приложения;

- запустить стандартное системное телефонное приложение, в котором уже будет набран определенный номер;

- показать рекламу поверх всех приложений;

- показать рекламу в панели уведомлений;

- создать ярлык на домашнем экране;

- обновить основной вредоносный модуль.

Как известно, за накрутку установок приложений, искусственное повышение их рейтингов, а также за распространение рекламного ПО интернет-жулики получают прибыль. Поэтому вероятнее всего вредоносные программы Android.DownLoader.473.origin и Android.Sprovider.7 попали в прошивки мобильных устройств по вине недобросовестных субподрядчиков, которые участвовали в создании образов ОС и решили заработать за счет пользователей.

Компания «Доктор Веб» уведомила производителей зараженных смартфонов о возникшей проблеме. Владельцам таких устройств рекомендуется обратиться в службу поддержки производителей смартфонов и планшетов, чтобы получить обновление исправленного системного ПО, как только оно будет готово.

Антивирусные продукты Dr.Web для Android успешно обнаруживают все известные версии троянцев Android.DownLoader.473.origin и Android.Sprovider.7, поэтому наши пользователи могут проверить, заражена ли их прошивка.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Яндекс.Дзене и даже Facebook.

Источник: dudom.ru

В прошивках десятков Android-устройств обнаружена малварь

Рекомендуем почитать:

Xakep #281. RemotePotato0

- Содержание выпуска

- Подписка на «Хакер» -60%

Различная bloatware может нести как потенциальную, так и совершенно реальную угрозу пользователям.Но до тех пор, пока недобросовестные субподрядчики, участвующие в создании образов ОС, будут иметь возможность зарабатывать деньги на накрутке установок приложений, искусственном повышении их рейтингов, а также на распространении рекламного ПО, в прошивках самых разных устройств будут продолжать находить всевозможных вредоносов.

Специалисты компании «Доктор Веб» обнаружили несколько троянов в прошивках десятков моделей мобильных устройств, работающих под управлением ОС Android. В основном найденная малварь располагается в системных каталогах и незаметно для пользователей загружает и устанавливает на устройство дополнительные программы.

Один из обнаруженных троянов получил идентификатор Android.DownLoader.473.origin. Он был найден в прошивках множества популярных Android-девайсов, работающих на аппаратной платформе MTK. На момент публикации троян был замечен на 26 моделях смартфонов, среди которых:

- MegaFon Login 4 LTE

- Irbis TZ85

- Irbis TX97

- Irbis TZ43

- Bravis NB85

- Bravis NB105

- SUPRA M72KG

- SUPRA M729G

- SUPRA V2N10

- Pixus Touch 7.85 3G

- Itell K3300

- General Satellite GS700

- Digma Plane 9.7 3G

- Nomi C07000

- Prestigio MultiPad Wize 3021 3G

- Prestigio MultiPad PMT5001 3G

- Optima 10.1 3G TT1040MG

- Marshal ME-711

- 7 MID

- Explay Imperium 8

- Perfeo 9032_3G

- Ritmix RMD-1121

- Oysters T72HM 3G

- Irbis tz70

- Irbis tz56

- Jeka JK103

Исследователи предупреждают, что, скорее всего, зараженных моделей насчитывается гораздо больше.

Android.DownLoader.473.origin – это обычный троян-загрузчик, который запускается при каждом включении устройства. Он отслеживает активность Wi-Fi-модуля и обнаружив сетевое подключение, соединяется с управляющим сервером, откуда получает конфигурационный файл с заданием. В файле содержится информация о приложении, которое малварь должна скачать. После загрузки указанной программы троян незаметно ее устанавливает.

Специалисты «Доктор Веб» пишут, что вредонос способен скачивать на зараженные устройства любое ПО. Это могут быть как безобидные, так и нежелательные или даже вредоносные приложения. К примеру, таким способом активно распространяется рекламное приложение H5GameCenter, которое проходит в вирусной базе Dr.Web под названием Adware.AdBox.1.origin.

После установки это приложение отображает поверх всех работающих программ небольшое изображение коробки, которое невозможно убрать с экрана. Оно представляет собой ярлык, при нажатии на который открывается встроенный в приложение каталог ПО. Кроме того, эта нежелательная программа показывает рекламные баннеры.

Согласно жалобам пользователей на различных форумах, попытки удаления H5GameCenter ни к чему не приводят, вскоре приложение устанавливается снова, и раздражающая коробка возвращается на место. Дело в том, что Android.DownLoader.473.origin следит за состоянием H5GameCenter, и если приложение удаляют, троян устанавливает его вновь.

Еще один троян, найденный исследователями, получил идентификатор Android.Sprovider.7, и был обнаружен на смартфонах Lenovo A319 и Lenovo A6000. Малварь встроена в приложение Rambla, которое предоставляет доступ к одноименному каталогу ПО. Основная функциональность трояна сосредоточена в отдельном программном модуле Android.Sprovider.12.origin, который в зашифрованном виде хранится в ресурсах основного приложения. Каждый раз, когда пользователь выводит устройство из режима блокировки экрана, вредонос проверяет, работает ли данный вспомогательный компонент. Если он неактивен, троян извлекает его из своих ресурсов и запускает заново.

Модуль Android.Sprovider.12.origin обладает широким набором функций. Например, он может:

- скачать apk-файл и попытаться установить его стандартным способом с запросом разрешения у пользователя;

- запустить установленное приложение;

- открыть в браузере заданную злоумышленниками ссылку;

- позвонить по определенному номеру с помощью стандартного системного приложения;

- запустить стандартное системное телефонное приложение, в котором уже будет набран определенный номер;

- показать рекламу поверх всех приложений;

- показать рекламу в панели уведомлений;

- создать ярлык на домашнем экране;

- обновить основной вредоносный модуль.

Специалисты «Доктор Веб» уже уведомили производителей зараженных устройств о возникшей проблеме. Владельцам таких девайсов рекомендуют обратиться в службу поддержки производителя, чтобы получить обновленную версию системного ПО, как только исправление будет готово.

Источник: xakep.ru

I Am Back: что это за программа на ПК и нужна ли она

Ежедневно программистами разрабатываются тысячи программ для облегчения процесса использования интернет-услуг и повышения комфорта. Многие такие программы выпускаются в виде расширений к браузеру и работают в фоновом режиме, автоматически выполняя за пользователя те или иные действия.

Утилита I Am Back – это расширение для браузера, основной задачей которого является автоматизация получения кэшбека.

Интернет-торговля стремительно захватывает рынок, это удобно и выгодно, снижены многие издержки относительно традиционного метода продажи. Онлайн-торговля позволяет снизить цены на товары и всячески поощрять покупателей акциями и кэшбеком.

Данная система используется для привлечения новых покупателей, желающих сэкономить. Навязывать бонусы тем, кто и так совершает покупки, компаниям не выгодно. Зачастую, чтобы получить cashback, нужно зайти в определенный раздел сайта и осуществить какие-то действия. Расширение делает это автоматически.

Установить программу можно, просто скачав ее с официального сайта, установка бесплатная и несложная. Чтобы получить бонус, нужно зарегистрироваться в магазине, сделать заказ через сам сайт либо с включенным расширением.

Откуда взялось расширение, если пользователь не скачивал его?

В надежде распространить свой продукт разработчики ввели партнерскую программу. Теперь пользователь может не только получать бонусы за свои покупки, но и проценты за покупки привлеченных им людей. Покупателей в сети действительно очень много, но они рассредоточены на огромных территориях, а бонус за 1 покупателя скромен. Заработать можно только на массовости, чего достичь, предлагая программу знакомым, почти невозможно.

Так зародилась идея распространения расширения, которая через вирус устанавливается на браузер ничего не подозревающего пользователя. Само по себе расширение никакого вреда в себе не несет, а вот вирус, помощью которого ее внедрили на компьютер – нежелательное явление.

I Am Back сегодня

Вся эта история с троянами и вирусами не прошла бесследно. Сайт визуально выглядит рабочим, но при попытке зайти в какой-либо раздел появляется множество ошибок, вероятно, сайтом не занимаются.

Это неудивительно, ведь репутация действительно неплохого интернет-ресурса очень сильно пострадала. На сегодняшний день выпущено несколько аналогичных сервисов на базе I Am Back, теперь разработчики внимательнее относятся к распространению своего продукта.

Источник: list-name.ru