Mikrotik RoS, полезные мелочи

Распространенность оборудования Mikrotik растет с каждым днем, все больше устройств, а значит и RoS, появляется не только в корпоративном секторе, но и у обычных, домашних пользователей.

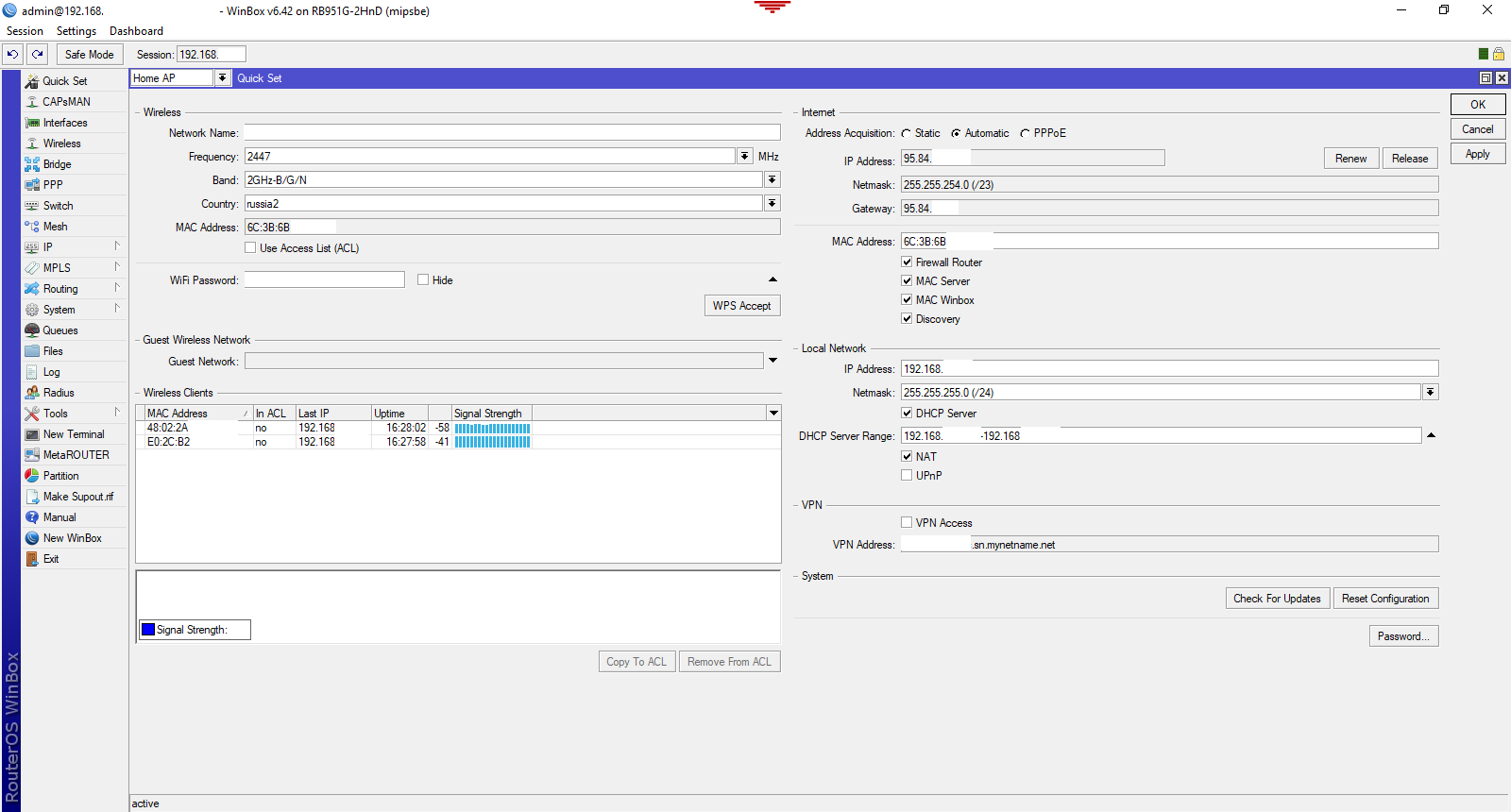

К сожалению, не смотря на вполне нормальные настройки по умолчанию, которые можно сделать через Quick Set, в интернете можно встретить множество советов очистить конфигурацию, и сделать как-то по «особому», с «нуля». В этой статье я хочу поделится своим опытом и дать рекомендации, как изменить конфигурацию из Quick Set под свои нужды, при этом сохранив достаточный уровень защищенности.

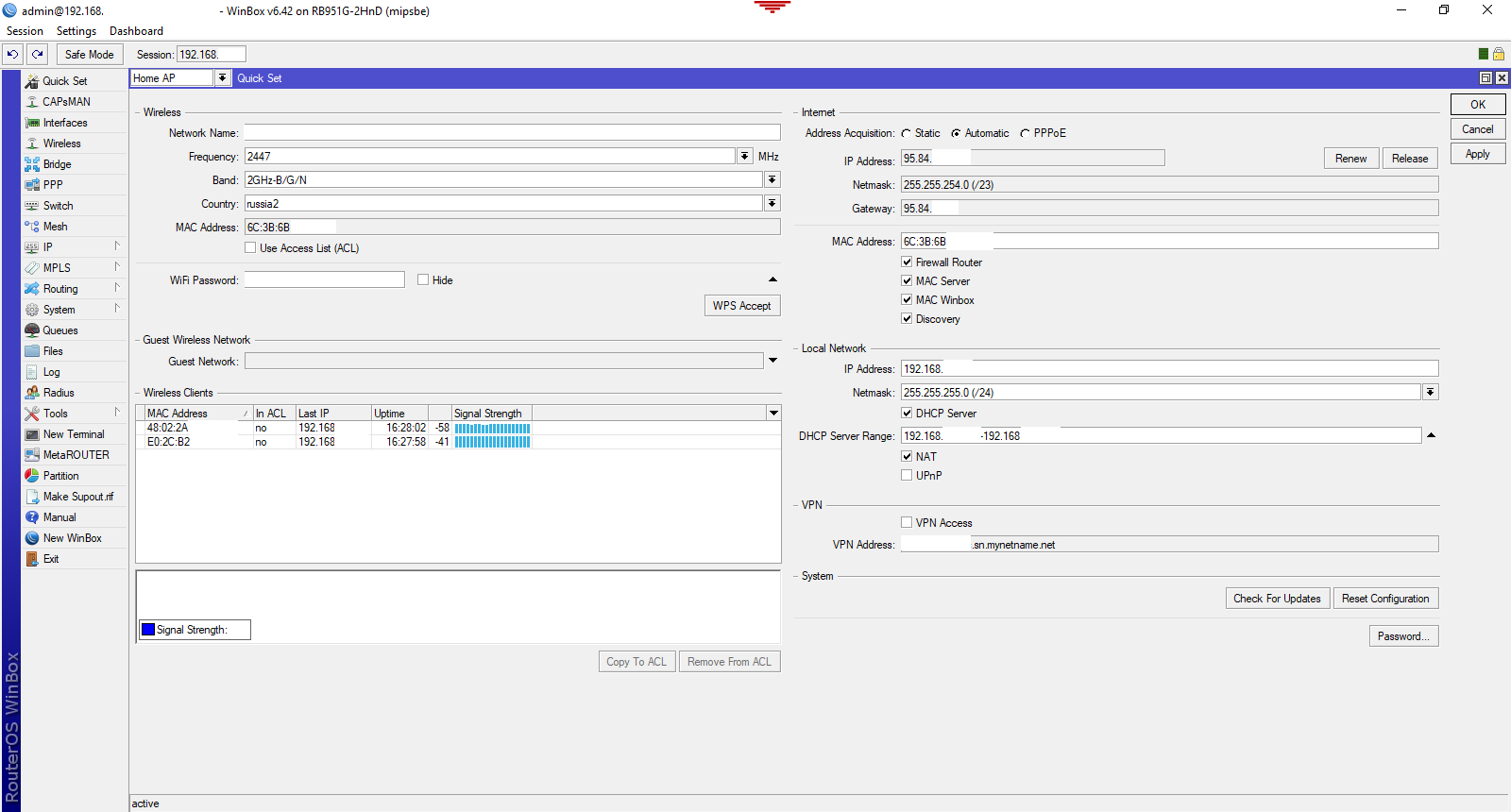

Что такое Quick Set?

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

- CAP — Режим управляемой точки доступа, требует наличия настроенного CAPsMAN

- CPE — Режим WiFi клиента, когда интернет вам приходит по WiFi

- HomeAP [dual] — Режим домашней точки доступа, тут количество настроек уменьшено, а их названия приближены к сленгу «домашних пользователей»

Как увеличить производительность процессора и повысить FPS в играх. Программа Quick CPU

Дальше мы будем в основном настраивать HomeAPWISP AP, но советы пригодятся и в других конфигурациях.

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

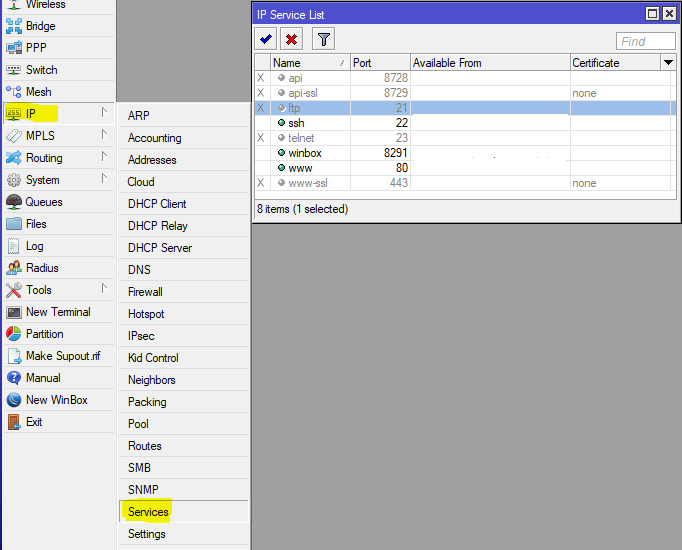

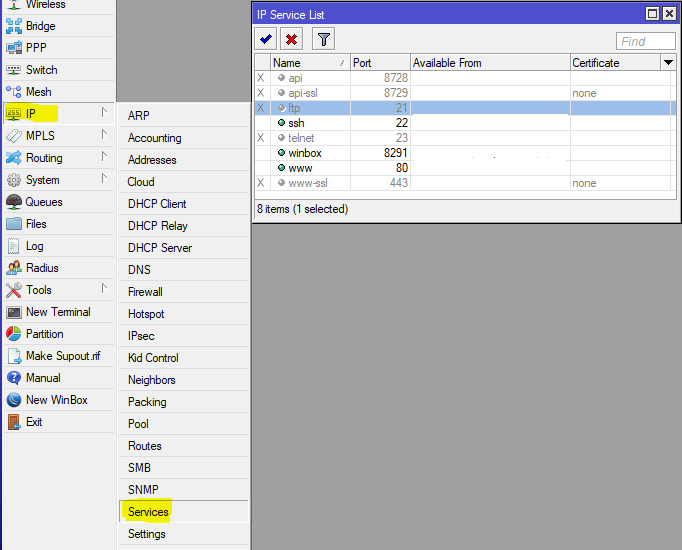

Доступность на внешних интерфейсах

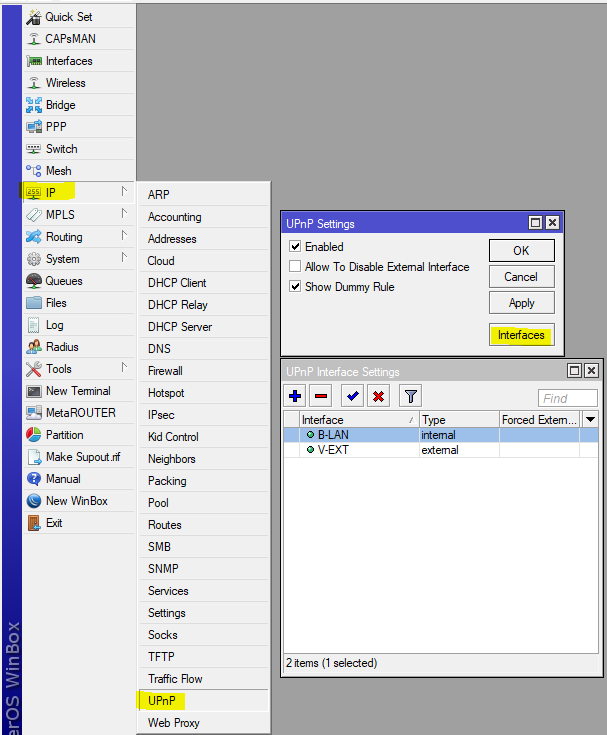

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

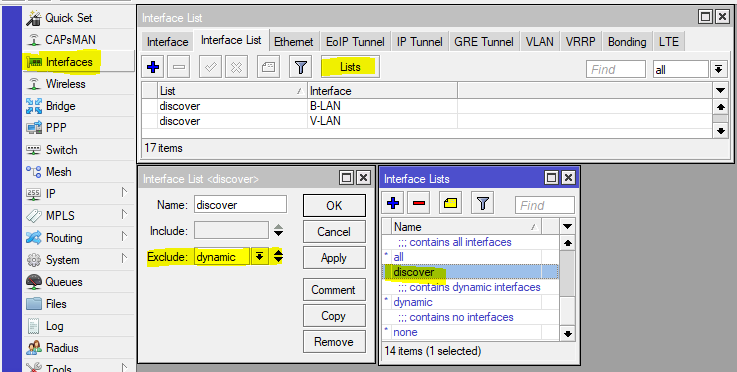

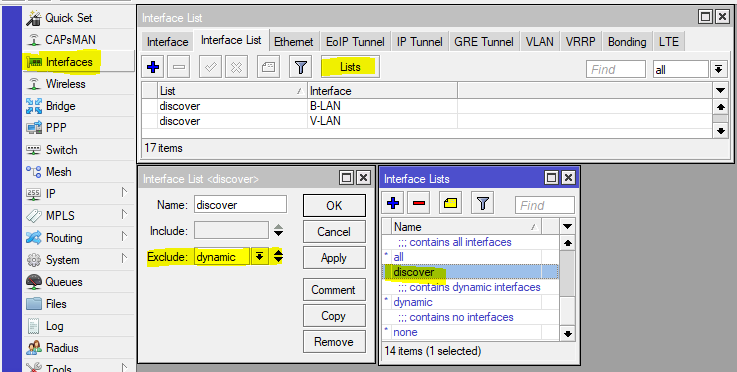

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

Всё важное под рукой — Обзор Bottom Quick Settings

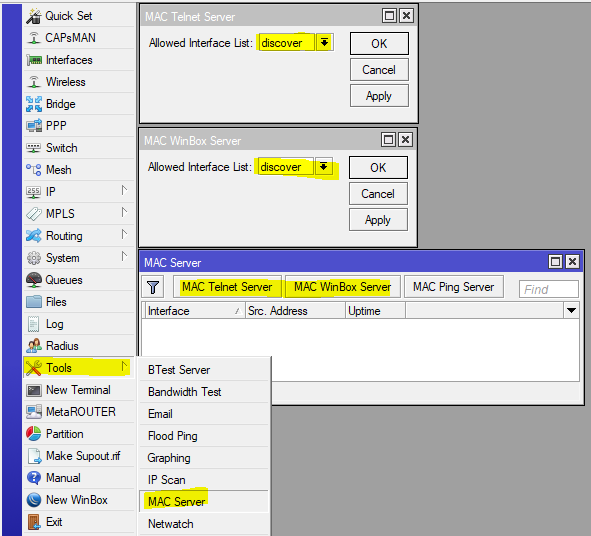

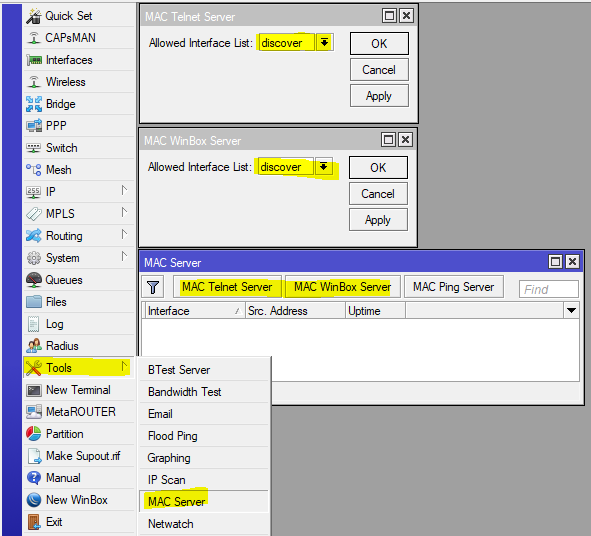

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in-interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик отк таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list=»RFC 1918″ add address=172.16.0.0/12 list=»RFC 1918″ add address=192.168.0.0/16 list=»RFC 1918″ /ip firewall filter add action=drop chain=input comment=»Drop RFC 1918″ in-interface-list=WAN src-address-list=»RFC 1918″ add action=drop chain=forward comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN add action=drop chain=output comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

А вот набор маршутов в «черную дыру»

/ip route add comment=»RFC 1918″ distance=249 dst-address=10.0.0.0/8 type=blackhole add comment=»RFC 1918″ distance=249 dst-address=172.16.0.0/12 type=blackhole add comment=»RFC 1918″ distance=249 dst-address=192.168.0.0/16 type=blackhole

Этот набор маршрутов направит весь трафик до сетей RFC 1918 в «черную дыру», однако, если будут маршруты с меньшей метрикой, то такой трафик пойдет через эти маршруты. Полезно для гарантии того, что приватный трафик не просочится во внешнюю сеть.

За совет благодарим achekalin

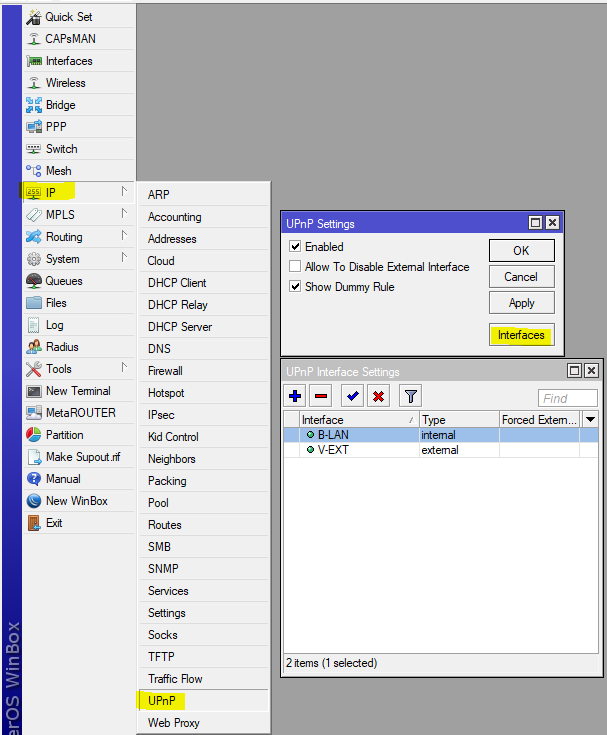

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

IPv6 туннели

Если вы не используете IPv6 или не хотите что-бы рабочие машины с Windows поднимали IPv6 туннели без спроса, тогда заблокируйте следующий трафик:

/ip firewall filter add action=drop chain=forward comment=»Teredo TCP» dst-port=3544 protocol=tcp add action=drop chain=forward comment=»Teredo UDP» dst-port=3544 protocol=udp add action=drop chain=forward comment=6to4 protocol=ipv6

За совет опять благодарим achekalin

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть особенность: глубина вложенности. Невозможно вложить вложенный список во вложенный список. Если вы так сделаете (фича такая) вам не сообщат о проблеме, просто такой список работать по факту не будет.

WiFi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge https://habr.com/ru/post/353730/» target=»_blank»]habr.com[/mask_link]

Что такое Quickset на моем компьютере?

Программное обеспечение Dell Quickset, поставляемое с некоторыми из его ноутбуков, предназначено для обеспечения быстрой и удобной панели управления для внесения изменений в некоторые из часто используемых настроек.

Возможности Quickset

С помощью Quickset вы можете указать своему ноутбуку Dell, как вы хотите, чтобы он вел себя, когда вы закрываете крышку дисплея или что делать, когда вы нажимаете кнопку питания или клавишу сна, например «выключение», переход в «режим ожидания» или « спящий режим «. Изменение этих параметров может продлить срок службы батареи.

Аккумулятор и управление питанием

Quickset — это то, где вы указываете своему ноутбуку Dell, как управлять энергопотреблением, включая такие параметры, как выключение жесткого диска, управление яркостью экрана и планирование перехода в спящий режим. Каждую схему конфигурации можно сохранить и использовать по мере необходимости и в зависимости от условий.

Соображения

В Dell Quickset доступно множество параметров, и важно понимать, что делает каждый раздел в отношении общей функциональности и простоты использования. Некоторые изменения могут снизить яркость экрана, а другие могут поставить под угрозу другие нормальные функции.

Например, нажатие на параметр отключения жесткого диска останавливает его только до тех пор, пока не будет выполнено какое-либо действие ввода, например, нажатие клавиши. Это не полностью отключает жесткий диск. См. Справку Quickset и другую учебную информацию, предоставляемую с программным обеспечением, чтобы лучше понять различные функции и настройки.

Источник: ru1.whitneyschev.com

Удаление Dell QuickSet: Удалите Dell QuickSet Навсегда

Что такое Dell QuickSet

Скачать утилиту для удаления Dell QuickSet

Удалить Dell QuickSet вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Dell QuickSet

Badware

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Метод заражения Dell QuickSet

Dell QuickSet копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (*.*). Потом он создаёт ключ автозагрузки в реестре с именем Dell QuickSet и значением (*.*). Вы также можете найти его в списке процессов с именем (*.*) или Dell QuickSet.

Если у вас есть дополнительные вопросы касательно Dell QuickSet, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Dell QuickSet and (*.*) (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Dell QuickSet в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Dell QuickSet.

Удаляет все записи реестра, созданные Dell QuickSet.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно — если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Dell QuickSet от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Dell QuickSet.. Утилита для удаления Dell QuickSet найдет и полностью удалит Dell QuickSet и все проблемы связанные с вирусом Dell QuickSet. Быстрая, легкая в использовании утилита для удаления Dell QuickSet защитит ваш компьютер от угрозы Dell QuickSet которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Dell QuickSet сканирует ваши жесткие диски и реестр и удаляет любое проявление Dell QuickSet. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Dell QuickSet. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Dell QuickSet и (*.*) (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Dell QuickSet.

Удаляет все записи реестра, созданные Dell QuickSet.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно — если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Наша служба поддержки готова решить вашу проблему с Dell QuickSet и удалить Dell QuickSet прямо сейчас!

Оставьте подробное описание вашей проблемы с Dell QuickSet в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Dell QuickSet. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Dell QuickSet.

Как удалить Dell QuickSet вручную

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Dell QuickSet, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Dell QuickSet.

Чтобы избавиться от Dell QuickSet, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Dell QuickSet для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи иили значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Dell QuickSet для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Dell QuickSet иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию «Сбросить настройки браузеров» в «Инструментах» в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Dell QuickSet. Для сброса настроек браузеров вручную используйте данную инструкцию:

Для Internet Explorer

- Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: «inetcpl.cpl».

- Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: «inetcpl.cpl».

- Выберите вкладку Дополнительно

- Под Сброс параметров браузера Internet Explorer, кликните Сброс. И нажмите Сброс ещё раз в открывшемся окне.

- Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

- После того как Internet Explorer завершит сброс, кликните Закрыть в диалоговом окне.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

- Найдите папку установки Google Chrome по адресу: C:Users»имя пользователя»AppDataLocalGoogleChromeApplicationUser Data.

- В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

- Запустите Google Chrome и будет создан новый файл Default.

- Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

- Откройте Firefox

- В меню выберите Помощь >Информация для решения проблем.

- Кликните кнопку Сбросить Firefox.

- После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Источник: www.securitystronghold.com

Простая настройка Mikrotik через Quick Set

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

- CAP — Режим управляемой точки доступа, требует наличия настроенного CAPsMAN

- CPE — Режим WiFi клиента, когда интернет вам приходит по WiFi

- HomeAP [dual] — Режим домашней точки доступа, тут количество настроек уменьшено, а их названия приближены к сленгу «домашних пользователей»

- PTP Bridge APCPE — Режим организации беспроводного моста, одна точка настраивается в AP, остальные в CPE

- WISP AP — Почти то-же, что и HomeAP, но настроек больше, и названия более «профессиональные»

- Basic AP — Почти пустая конфигурация, подходит для развертывания автономно управляемых точек доступа (без CAPsMAN)

Дальше мы будем в основном настраивать HomeAPWISP AP, но советы пригодятся и в других конфигурациях.

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in-interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик отк таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list=»RFC 1918″ add address=172.16.0.0/12 list=»RFC 1918″ add address=192.168.0.0/16 list=»RFC 1918″ /ip firewall filter add action=drop chain=input comment=»Drop RFC 1918″ in-interface-list=WAN src-address-list=»RFC 1918″ add action=drop chain=forward comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN add action=drop chain=output comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть неприятный баг (я о нём сообщил, но его еще не исправили), суть в том, что после презапуска роутера, правила файрволла, которые используют эти списки, не работают для интерфейсов входящих в дочернии списки. Лечится передобавлением дочерних списков. Автоматизация простая:

В Sheduler на событие start пишем скрипт (списки интерфейсов для конфигурации с балансировкой):

/interface list set ISP1TUN include=»» set ISP include=»» set TUN include=»» :delay 2 set ISP1TUN include=ISP1,TUN1 set ISP include=ISP1 set TUN include=TUN1

WiFi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge https://kuzevanov.ru/net/prostaya-nastrojka-mikrotik-cherez-quick-set.html» target=»_blank»]kuzevanov.ru[/mask_link]

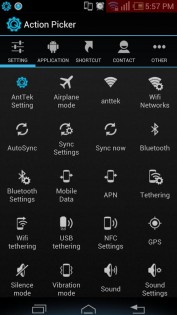

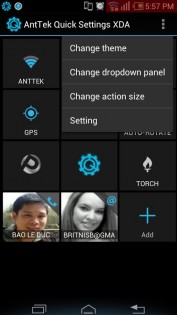

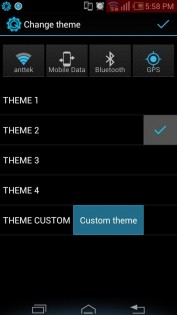

AntTek Quick Settings 2.3

это приложение переносит из Jelly Bean в Android 2.1+ панель быстрых настроек с множеством пользовательских надстроек (Вам не нужен ROOT!!). Это больше, чем просто быстрый способ изменить параметры. Вы можете дополнительно добавить различные объекты в панель быстрых настроек (не считая более 75 встроенных функций). Для пользователей с Jelly Bean 4.2 это приложение идеальная замена для панели быстрых настроек.

Лучший Telegram-канал про технологии (возможно)

Переключатели: WiFi, передача данных, bluetooth, спящий режим, поворот экрана, режим «Самолёта», режим модема WiFi и USB, GPS, NFC и др.

Звук / вибрация, звук / бесшумный режим, меню настройки звука

Настройка яркости: Автоматический режим / 3 предопределенных режима яркости.

Функциональные кнопки: управление воспроизведением музыки ( предыдущий / следующий / пауза), батарея, камера, быстрый вызов, быстрое сообщение, быстрый e-mail.

— Ссылки Веб-страниц, контакты, события, новые сообщения, быстрые заметки, блокировка экрана, оптимизация памяти.

— Запуск приложений (лучше чем запуск из боковой панели)

— Для пользователей с root доступом: перезагрузка, выключение, перезагрузка в режиме Recovery, подключение беспроводных устройств ADB, и др.

— Скрытая системная активность

— и многое другое.

Как пользоваться: чтобы выполнить какое-либо действие, потяните панель быстрого доступа из правого верхнего угла экрана и нажмите нужную кнопку. Легко и просто! В версии PRO после удержания доступны дополнительные функции.

— Гибкая система настроек (вибрация, размер зоны действия, динамические действия, и др.)

— Неограниченное количество иконок в панели быстрого доступа (PRO-версия)

— 100% оформление Holo.

Источник: trashbox.ru