Что такое VPN?

VPN, или «виртуальная частная сеть» — это сервис, который защищает ваше интернет-соединение и конфиденциальность в сети. Он создает зашифрованный туннель для ваших данных, защищает вашу онлайн-личность, скрывая IP-адрес, и позволяет безопасно использовать общедоступные точки доступа Wi-Fi.

- Почему вам нужен VPN?

- Что делает VPN?

- Как работает VPN?

- VPN-туннелирование

- Серверы VPN

- Типы VPN

- Как выбрать лучший VPN

- Настройка VPN

- Протоколы VPN

- Часто задаваемые вопросы

Советы и новости о кибербезопасности прямо вам в почту

Просто введите ниже свою электронную почту, чтобы подписаться на рассылку NordVPN.

Спамить не будем! Отписаться можно в любой момент.

Почему вам нужен VPN?

Слежка или наблюдение неприятны, даже если вам нечего скрывать. Именно поэтому важно обеспечить конфиденциальность в сети. Когда вы пользуетесь Интернетом с помощью VPN, ваш трафик зашифрован, и никто не может видеть, что вы делаете онлайн. Вот еще несколько причин, по которым вам нужен VPN:

Вы регулярно пользуетесь общественными сетями Wi-Fi

VPN предназначен для защиты вашего соединения в общедоступной сети Wi-Fi, поэтому вы можете пользоваться Интернетом в полной конфиденциальности. У хакеров есть много способов украсть ваши данные в общественных точках доступа. Однако, если вы используете VPN, они не смогут отслеживать ваш онлайн-трафик.

Вам нужен доступ к вашему контенту

Если вы хотите получать доступ к домашнему контенту, путешествуя по миру, вам поможет VPN. Установите NordVPN на своем устройстве, чтобы никогда не пропускать посты друзей в социальных сетях.

Вы хотите безопасно пользоваться Интернетом

Правительственные учреждения, маркетологи, интернет-провайдеры очень бы хотели отслеживать и собирать вашу историю просмотров, сообщения и другие личные данные. Лучший способ скрыть их? Использовать VPN, чтобы шифровать трафик, скрывать IP-адрес и не оставлять следов в сети. Используйте его дома, на работе и в дороге, чтобы всегда быть под защитой.

Вы заядлый геймер

Поклонники игр онлайн, к сожалению, часто сталкиваются с DDoS-атаками и ограничением пропускной способности сетевого соединения. К счастью, с NordVPN обо всех этих проблемах можно забыть. С нашей функцией Meshnet вы сможете организовать для друзей защищенные вечеринки в виртуальной частной сети.

Вы регулярно пользуетесь общественными сетями Wi-Fi

VPN предназначен для защиты вашего соединения в общедоступной сети Wi-Fi, поэтому вы можете пользоваться Интернетом в полной конфиденциальности. У хакеров есть много способов украсть ваши данные в общественных точках доступа. Однако, если вы используете VPN, они не смогут отслеживать ваш онлайн-трафик.

Вам нужен доступ к вашему контенту

Если вы хотите получать доступ к домашнему контенту, путешествуя по миру, вам поможет VPN. Установите NordVPN на своем устройстве, чтобы никогда не пропускать посты друзей в социальных сетях.

Вы хотите безопасно пользоваться Интернетом

Правительственные учреждения, маркетологи, интернет-провайдеры очень бы хотели отслеживать и собирать вашу историю просмотров, сообщения и другие личные данные. Лучший способ скрыть их? Использовать VPN, чтобы шифровать трафик, скрывать IP-адрес и не оставлять следов в сети. Используйте его дома, на работе и в дороге, чтобы всегда быть под защитой.

Вы заядлый геймер

Поклонники игр онлайн, к сожалению, часто сталкиваются с DDoS-атаками и ограничением пропускной способности сетевого соединения. К счастью, с NordVPN обо всех этих проблемах можно забыть. С нашей функцией Meshnet вы сможете организовать для друзей защищенные вечеринки в виртуальной частной сети.

Что делает VPN?

Обычно, когда вы пытаетесь получить доступ к сайту, ваш интернет-провайдер получает запрос и перенаправляет вас к месту назначения. Когда вы подключаетесь к VPN, ваш интернет-трафик сначала проходит через VPN-сервер, а уже затем достигает пункта назначения. Вот что происходит, когда вы подключаетесь к VPN:

VPN меняет ваш IP-адрес и маскирует ваше виртуальное местоположение

Люди, работающие в странах с ограниченной свободой слова, полагаются на частное интернет-соединение. Иногда от этого может зависеть их жизнь. Пользователям, живущим при авторитарном режиме, VPN необходим для сокрытия IP-адреса и дополнительной защиты конфиденциальных сообщений.

VPN шифрует ваши данные

Использование VPN — хорошая идея, даже когда вы просматриваете страницы веб-сайтов дома. VPN-шифрование защитит ваш интернет-трафик и позволит скрыть следы в сети. Таким образом, интернет-провайдер не сможет продать всю вашу историю посещений тому, кто больше заплатит.

Он защищает ваши устройства

Специальная функция Threat Protection от NordVPN защитит ваше устройство от распространенных интернет-угроз: вредоносного ПО в загруженных файлах, веб-трекеров, мелькающей рекламы и опасных ссылок. Чтобы использовать функцию, не нужно подключаться к VPN-серверу — просто включите ее и получите круглосуточную защиту вашего устройства.

VPN меняет ваш IP-адрес и маскирует ваше виртуальное местоположение

Люди, работающие в странах с ограниченной свободой слова, полагаются на частное интернет-соединение. Иногда от этого может зависеть их жизнь. Пользователям, живущим при авторитарном режиме, VPN необходим для сокрытия IP-адреса и дополнительной защиты конфиденциальных сообщений.

VPN шифрует ваши данные

Использование VPN — хорошая идея, даже когда вы просматриваете страницы веб-сайтов дома. VPN-шифрование защитит ваш интернет-трафик и позволит скрыть следы в сети. Таким образом, интернет-провайдер не сможет продать всю вашу историю посещений тому, кто больше заплатит.

Он защищает ваши устройства

Специальная функция Threat Protection от NordVPN защитит ваше устройство от распространенных интернет-угроз: вредоносного ПО в загруженных файлах, веб-трекеров, мелькающей рекламы и опасных ссылок. Чтобы использовать функцию, не нужно подключаться к VPN-серверу — просто включите ее и получите круглосуточную защиту вашего устройства.

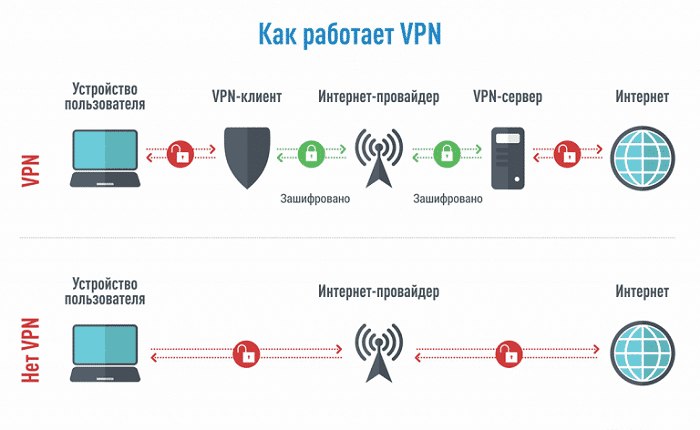

Как работает VPN?

Существует множество различных типов VPN, но мы сосредоточимся на VPN для потребителей — это именно то, что предлагает NordVPN. После загрузки клиентского VPN-приложения на свое устройство, оно выполнит большую часть работы за вас: вам нужно только выполнить вход и подключиться.

- Когда вы подключаетесь к виртуальному частному сетевому сервису, он аутентифицирует вашего клиента с помощью VPN-сервера.

- Затем сервер применяет протокол шифрования ко всем данным, которые вы отправляете и получаете.

- VPN-сервис создает зашифрованный «туннель» через Интернет. Он обеспечивает защиту данных, перемещающихся между вами и пунктом назначения.

- Чтобы гарантировать безопасность каждого пакета данных, VPN оборачивает его во внешний пакет, который затем шифруется посредством инкапсуляции. Он является основным элементом туннеля VPN и обеспечивает безопасность данных во время передачи.

- Когда информация поступает на сервер, внешний пакет удаляется путем процесса расшифровки.

Как работает туннелирование VPN?

VPN-туннель создается путем первой аутентификации вашего клиента — компьютера, смартфона или планшета — с помощью VPN-сервера. Затем сервер использует один из нескольких протоколов шифрования, чтобы никто не мог контролировать информацию, передаваемую между вашим устройством и местом назначения в сети.

Помните, что перед отправкой и получением данных через Интернет, они сначала разделяются на пакеты. Чтобы гарантировать безопасность каждого пакета данных, VPN-сервис оборачивает его во внешний пакет, который затем шифруется посредством процесса инкапсуляции.

Этот внешний пакет сохраняет данные в безопасности во время передачи и является основным элементом туннеля VPN. Когда данные поступают на VPN-сервер, внешний пакет удаляется, чтобы обеспечить доступ к данным — это требует процесса расшифровки.

Как работают VPN-серверы?

После создания VPN-туннеля устройство отправляет на VPN-сервер зашифрованную информацию (например, сайт, который вы хотите посетить). Он расшифровывает его и направляет информацию на указанный веб-сервер. Перед отправкой данных он также скрывает ваш реальный IP-адрес. Вместо него отображается IP-адрес VPN-сервера, к которому вы подключены.

После ответа веб-сервера VPN-сервер шифрует данные и отправляет их вам через интернет-провайдера. Ваш VPN-клиент расшифрует данные, как только они попадут на ваше устройство.

Типы VPN

Подавляющее большинство VPN-сервисов можно разделить на три основные категории.

VPN с удаленным доступом

Персональный VPN-сервис

VPN между точками

VPN с удаленным доступом

VPN с удаленным доступом позволяет пользователям подключаться к удаленной сети, обычно с помощью специального программного обеспечения. Если вам когда-либо приходилось входить в корпоративную сеть, вы, скорее всего, также пользовались VPN с удаленным доступом. Такое соединение делает работу за пределами офиса безопаснее и проще, поскольку сотрудники могут получать доступ к данным и ресурсам из любого места.

Персональный VPN-сервис

Большинство VPN-сервисов потребительского уровня можно отнести к категории персональных, в том числе NordVPN. По принципу работы они очень похожи на VPN с удаленным доступом, но вместо подключения к частной сети с ограниченным доступом (например, на рабочем месте) вы подключаетесь к серверам своего VPN-провайдера, получая защиту и конфиденциальность во время использования Интернета.

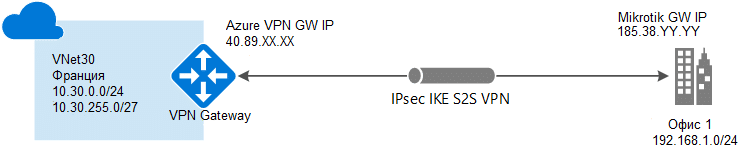

VPN между точками

VPN между точками в основном используются предприятиями, в частности крупными корпорациями. Они позволяют пользователям в определенных местах получать безопасный доступ к сетям друг друга. Это отличный способ объединить все офисы и обеспечить безопасный обмен ресурсами и информацией между разными филиалами.

На что следует обращать внимание при выборе VPN?

Скорость, безопасность и конфиденциальность

Люди прибегают к VPN по разным причинам. В любом случае перед выбором провайдера важно задать себе следующие три вопроса. Насколько он быстрый? Будут ли мои данные в безопасности? Будет ли сохранена моя конфиденциальность?

Разумеется, вы хотите, чтобы ваше соединение было безопасным, а данные оставались конфиденциальными. Но возможно ли это без ущерба для скорости? В этом-то и загвоздка. Поэтому, когда вы выбираете VPN-сервис, убедитесь, что провайдер не идет на компромиссы: в надежном шифровании нет никакого смысла, если загрузка каждого сайта занимает слишком много времени.

Платные сервисы в сравнении с бесплатными

Цена — всегда один из самых важных факторов, независимо от приобретаемого продукта. И совершенно естественно, что многие люди заинтересованы в бесплатном варианте. Однако от таких VPN-сервисов лучше держаться подальше. Вам нужна скорость, безопасность и конфиденциальность, а бесплатные VPN вряд ли содержат какую-либо из этих функций.

Такие провайдеры обычно не вкладывают средства в развитие серверной сети, поэтому VPN-соединение может быть нестабильным и допускать утечку IP-адресов. Кроме того, им надо как-то зарабатывать деньги — иногда они могут даже продавать данные пользователей. Поэтому вместо того, чтобы искать самый дешевый вариант, выберите VPN-провайдера, которому можно доверять.

Скорость, безопасность и конфиденциальность

Люди прибегают к VPN по разным причинам. В любом случае перед выбором провайдера важно задать себе следующие три вопроса. Насколько он быстрый? Будут ли мои данные в безопасности? Будет ли сохранена моя конфиденциальность? Разумеется, вы хотите, чтобы ваше соединение было безопасным, а данные оставались конфиденциальными.

Но возможно ли это без ущерба для скорости? В этом-то и загвоздка. Поэтому, когда вы выбираете VPN-сервис, убедитесь, что провайдер не идет на компромиссы: в надежном шифровании нет никакого смысла, если загрузка каждого сайта занимает слишком много времени.

Платные сервисы в сравнении с бесплатными

Цена — всегда один из самых важных факторов, независимо от приобретаемого продукта. И совершенно естественно, что многие люди заинтересованы в бесплатном варианте. Однако от таких VPN-сервисов лучше держаться подальше. Вам нужна скорость, безопасность и конфиденциальность, а бесплатные VPN вряд ли содержат какую-либо из этих функций.

Такие провайдеры обычно не вкладывают средства в развитие серверной сети, поэтому VPN-соединение может быть нестабильным и допускать утечку IP-адресов. Кроме того, им надо как-то зарабатывать деньги — иногда они могут даже продавать данные пользователей. Поэтому вместо того, чтобы искать самый дешевый вариант, выберите VPN-провайдера, которому можно доверять.

Источник: nordvpn.com

Разбираемся в VPN протоколах

В последние месяцы армия пользователей VPN значительно увеличилась. И речь не о любителях обходить блокировки и посещать запрещенные сайты, а о тех, кто использует VPN для безопасной работы (да-да, удаленной работы). Это повод еще раз посмотреть на арсенал доступных протоколов и сравнить их с точки зрения безопасности.

Для начала — немного общих положений о VPN. Сценарии использования VPN могут быть разными, самые популярные их них:

- построение защищенного канала между двумя или более удаленными сегментами сети (например, между офисами в Москве и Нижнем Новгороде);

- подключение удаленного работника к корпоративной сети (теперь об этом знает почти каждый офисный сотрудник);

- виртуальное изменение местоположения с помощью услуг VPN Providers (требует наименьших телодвижений для настройки, однако весь ваш трафик будет проходить через чужой сервер).

Для реализации этих сценариев существуют различные виды VPN протоколов — для связи, для шифрования трафика и другие. И уже на основании подходящего протокола можно «строить» свое решение. Два самых известных и широко используемых протокола — OpenVPN и IPSec, а сравнительно недавно появился WireGuard, вызвавший некоторые разногласия. Есть и другие альтернативы, уже устаревшие, но вполне способные решать определенные задачи.

Преимущество того или иного протокола VPN зависит от ряда факторов и условий использования:

Устройства — разные устройства поддерживают разные протоколы.

Сеть — если определенные сервисы не доступны в вашей локации, некоторые протоколы могут не подойти. Например, есть VPN Providers, которые работают в Китае, тогда как большинство существующих провайдеров заблокированы.

Производительность — некоторые протоколы обладают бОльшей производительностью, особенно на мобильных устройствах. Другие — более удобны для использования в больших сетях.

Модель угроз — некоторые протоколы менее безопасны, чем другие, поэтому и злоумышленники могут воздействовать на них по-разному.

Итак, с общей частью закончили, теперь переходим к подробному описанию и сравнению протоколов.

PPTP

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP).

Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание.

SSTP

Secure Socket Tunneling Protocol (SSTP) — проприетарный продукт от Microsoft. Как и PPTP, SSTP не очень широко используется в индустрии VPN, но, в отличие от PPTP, у него не диагностированы серьезные проблемы с безопасностью.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами.

С точки зрения производительности SSTP работает быстро, стабильно и безопасно. К сожалению, очень немногие VPN провайдеры поддерживают SSTP.

SSTP может выручить, если блокируются другие VPN протоколы, но опять-таки OpenVPN будет лучшим выбором (если он доступен).

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

- Authentication Header (AH), который ставит цифровую подпись на каждом пакете;

- Encapsulating Security Protocol (ESP), который обеспечивает конфиденциальность, целостность и аутентификацию пакета при передаче.

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

OpenVPN

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

Для работы OpenVPN нужно специальное клиентское программное обеспечение, а не то, которое работает из коробки. Большинство VPN-сервисов создают свои приложения для работы с OpenVPN, которые можно использовать в разных операционных системах и устройствах. Протокол может работать на любом из портов TCP и UPD и может использоваться на всех основных платформах через сторонние клиенты: Windows, Mac OS, Linux, Apple iOS, Android.

Но если он не подходит для вашей ситуации, стоит обратить внимание на альтернативные решения.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

- Curve25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хеш-таблицы,

- BLAKE2 для хеширования.

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Материал подготовлен совместно с veneramuholovka

Источник: habr.com

Протоколы VPN – какой из них самый быстрый и безопасный?

Не все VPN одинаковые. В зависимости от протокола, VPN может иметь различные скорости, возможности или даже уязвимости безопасности и конфиденциальности.

Что такое VPN протокол?

Виртуальные частные сети (VPN) и протоколы VPN – это не одно и то же. VPN передает ваш трафик через зашифрованные туннели на VPN-серверы, которые назначают вашему устройству новый IP-адрес. Протоколы VPN – это наборы программ и процессов, которые определяют, как фактически формируется этот туннель. Каждый из них представляет собой отдельное решение проблемы безопасного, частного и анонимного общения в интернете.

Ни один протокол VPN не идеален. Каждый из них может иметь потенциальные уязвимости, задокументированные или еще не обнаруженные, которые могут или не могут угрожать вашей безопасности.

Ведущие протоколы VPN туннелирования

OpenVPN

Это очень популярный и безопасный протокол, используемый многими VPN провайдерами. Он работает либо по TCP, либо по UDP интернет-протоколу. Первые гарантируют, что ваши данные будут доставлены в полном объеме и в правильном порядке, а вторые будут сосредоточены на более высоких скоростях. Многие VPN позволят выбрать между ними.

- Открытый исходный код, это значит, что он прозрачный. Любой желающий может проверить код на наличие скрытых бэкдоров или уязвимостей, которые могут поставить под угрозу безопасность вашего VPN.

- Универсальность. Он может использоваться с массивом различных протоколов шифрования и трафика, настроенных для различных целей, или быть настолько безопасным или легким, как вам это нужно.

- Безопасность. Он может запускать практически любой протокол шифрования, что делает его очень безопасным.

- Обходит большинство брандмауэров. Совместимость брандмауэра не является проблемой при использовании VPN, но может возникнуть, если вы когда-либо настроите свой собственный VPN. К счастью, с OpenVPN вы сможете легко обойти брандмауэр.

Сложная настройка. Его универсальность означает, что большинство пользователей могут зайти в тупик с выбором и сложностью, если попытаются создать свою собственную OpenVPN.

IPSec/IKEv2

Этот протокол закладывает основу для безопасного VPN соединения, устанавливая зашифрованное соединение. Он был разработан Microsoft и Cisco, чтобы быть быстрым, стабильным и безопасным. Протокол преуспевает на всех этих фронтах, но там, где он действительно блистает – это его стабильность.

- Стабильность. IKEv2 обычно использует инструмент IPSec, называемый протоколом Mobility and Multi-homing, который обеспечивает VPN-соединение при перемещении между подключениями к интернету. Эта возможность делает IKEv2 очень надежным и стабильным протоколом для мобильных устройств.

- Безопасность. Являясь частью пакета IPSec, IKEv2 работает с большинством ведущих алгоритмов шифрования, что делает его одним из самых безопасных VPN.

- Скорость. Он занимает небольшую полосу пропускания, когда активен, и его обход NAT делает подключение и обмен данными более быстрыми. Это также помогает ему обойти брандмауэры.

Ограниченная совместимость. IKEv2 не совместим со многими системами. Это не будет проблемой для пользователей Windows, так как Microsoft помогла создать этот протокол, но некоторые другие операционные системы будут нуждаться в адаптированных версиях.

Wireguard

Это новейший и самый быстрый протокол туннелирования, о котором говорит вся индустрия VPN. Он использует современную криптографию, которая затмевает нынешних лидеров-OpenVPN и IPSec/IKEv2. Тем не менее, он все еще считается экспериментальным, поэтому провайдерам VPN приходится искать новые решения для преодоления уязвимостей Wireguard.

- Бесплатный и с открытым исходным кодом. Любой пользователь может заглянуть в его код, что упрощает развертывание, аудит и отладку.

- Современный и очень быстрый. Он состоит всего из 4000 строк кодов, что делает его “самым компактным” протоколом из всех существующих. Для сравнения, код OpenVPN содержит в 100 раз больше строк.

Незавершенный. Wireguard обещает стать “большим событием”, но его реализация все еще находится на ранней стадии и требует многих улучшений. В настоящее время он не может обеспечить пользователям полную анонимность, поэтому провайдерам VPN необходимо найти пользовательские решения для обеспечения необходимой безопасности без потери скорости.

SSTP

Протокол Secure Socket Tunneling Protocol – это достаточно безопасный VPN протокол, созданный Microsoft. У него есть свои плюсы и минусы, а это означает, что каждый пользователь должен для себя решить, стоит ли использовать этот протокол. Несмотря на то, что SSTP в основном является продуктом Microsoft, он также доступен и на других системах, помимо Windows.

- Принадлежит компании Microsoft. Имея львиную долю рынка, вы можете быть уверены, что ваша ОС Windows будет поддерживать SSTP. Это также означает, что если вы попытаетесь настроить его самостоятельно, то это будет легко сделать, и вы можете рассчитывать на поддержку Microsoft.

- Безопасный. Как и другие ведущие VPN, SSTP поддерживает протокол шифрования AES-256.

- Обходит брандмауэры. SSTP может пройти через большинство брандмауэров, не прерывая вашу связь.

Принадлежит компании Microsoft, что означает, что код недоступен для тестирования в области безопасности. Некоторые пользователи подозревают, что система может иметь бэкдоры, поэтому многие VPN провайдеры избегают этого протокола.

Вам будет полезно узнать – что такое VPN passthrough.

Устаревшие протоколы VPN

L2TP/IPSec

Протокол туннелирования второго уровня, он на самом деле не обеспечивает шифрования – это просто протокол VPN, который создает соединение между каким либо устройством и VPN сервером. Он полагается на другие инструменты в пакете IPSec для шифрования вашего трафика и обеспечения его конфиденциальности и безопасности. Этот протокол имеет несколько удобных функций, но также и некоторые проблемы с безопасностью. Поэтому многие VPN его уже не поддерживают.

- Безопасность. L2TP может принимать множество различных протоколов шифрования, что делает его настолько безопасным или легким, насколько вам это требуется.

- Широко доступный. L2TP доступен практически на всех современных системах, это означает, что администраторам не составит труда найти поддержку и запустить ее.

- Медленный. Протокол инкапсулирует данные дважды, что может быть полезно для некоторых приложений, но делает это медленнее по сравнению с другими протоколами, которые инкапсулируют данные только один раз.

- Имеет проблемы с брандмауэрами. В отличие от других VPN протоколов, L2TP не имеет никаких умных способов обойти брандмауэры. Системные администраторы используют брандмауэры для блокировки VPN, и люди, которые сами настраивают L2TP, являются легкой мишенью.

PPTP

Протокол Point to Point Tunneling был создан в 1999 году и стал первым широко доступным VPN протоколом. Он был разработан для первого туннельного трафика и считается одним из самых слабых протоколов шифрования из всех VPN протоколов, а также обладает большим количеством уязвимостей безопасности.

- Быстрый. Он очень устарел, поэтому современные машины работают с PPTP очень эффективно. Он быстр, но обеспечивает минимальную безопасность, поэтому он популярен среди людей, которые хотят настроить домашние VPN строго для доступа к гео-заблокированному контенту.

- Высокая совместимость. За многие годы, прошедшие с момента его создания, PPTP по существу стал самым минимальным стандартом для туннелирования и шифрования. Его поддерживает практически каждая современная система и устройство.

- Небезопасный. Для PPTP были выявлены многочисленные уязвимости и эксплойты. Некоторые (не все) были исправлены, и даже Microsoft призвала пользователей переключиться на L2TP или SSTP.

- Блокируется брандмауэрами. Как старую, устаревшую и голую систему, PPTP-соединения легче блокировать через брандмауэр.

Рекомендуем к прочтению – сетевой протокол quic.

Вам будет полезно узнать – что такое dpi.

На видео: ТОП 7 лучших бесплатных VPN!

Источник: bezopasnik.info

Протоколы VPN — PPTP, L2TP, IKEv2, OpenVPN

В настоящее время существует довольно большое количество протоколов, применяемых для создания VPN-соединений. Какое решение выбрать и на что следует обратить внимание для правильной настройки подключения? Попробуем кратко ответить на эти вопросы.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный компанией Cisco Systems для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет — впервые его поддержка была реализована в операционных системах Windows NT 4.0 и Windows 95 OSR2.

В настоящее время PPTP доступен как стандартный протокол VPN почти во всех операционных системах и коммуникационных устройствах, что позволяет использовать его без необходимости установки дополнительного программного обеспечения. Его преимущество также в том, что он использует небольшое количество вычислительных ресурсов, следовательно, обладает высокой скоростью работы.

PPTP работает, устанавливая обычную PPP сессию с противоположной стороной с помощью протокола Generic Routing Encapsulation. Для инициации и управления GRE-соединением используется второе соединение на TCP-порте 1723. Из-за необходимости установления двух сетевых сессий, могут возникнуть сложности при настройке PPTP-соединения за сетевым экраном. Кроме того, некоторые Интернет-провайдеры блокируют GRE-протокол, что делает невозможным использование PPTP.

PPTP опирается на различные методы аутентификации для обеспечения безопасности соединения, наиболее часто среди которых используется MS-CHAP v.2. Данные, передаваемые через PPTP, шифруются с помощью протокола MPPE, включающего в себя алгоритм шифрования RSA RC4 с ключом длиной максимум 128 бит.

За время своего существования, в реализации протокола PPTP были обнаружены различные уязвимости, наиболее серьезной из которых явилась уязвимость протокола аутентификации MS-CHAP v.2, позволяющая в течение суток восстановить ключ шифрования. Из-за наличия проблем с безопасностью, протокол PPTP может применяться только в решениях построения VPN, где отсутствуют требования к обеспечению конфиденциальности передаваемых данных.

Плюсы:

- клиент PPTP встроен во все операционные системы (за исключением последних версий iOS)

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен

Вывод

Протокол PPTP небезопасен, поэтому следует избегать его использования для передачи важных данных. Однако, если VPN применяется только для смены текущего географического местоположения и сокрытия реального IP-адреса, PPTP может быть хорошим решением благодаря своей кроссплатформенности и высокой скорости работы.

L2TP

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – сетевой протокол, в качестве основы использующий протокол PPP канального уровня. Cоздан в 1999 году компаниями Cisco и Microsoft как дальнейшее развитие протокола PPTP, в настоящее время является промышленным стандартом (RFC2661).

Так как сам по себе L2TP не обеспечивает шифрование и конфиденциальность трафика, при построении VPN на основе L2TP для обеспечения безопасности передаваемых данных, как правило, используется протокол шифрования IPSec (IP Security). Комбинацию L2TP и IPSec называют L2TP/IPSec (RFC3193).

Для L2TP/IPSec в качестве транспорта применяется протокол UDP, где порт 1701 используется в качестве порта отправителя и получателя для инициализации туннеля, порт UDP-500 применяется для обмена ключами шифрования, порт UDP-4500 для NAT-операций, протокол 50 (ESP) для передачи зашифрованных данных через IPSec.

L2TP/IPsec встроен во все современные операционные системы и коммуникационные устройства, и может быть настроен так же легко, как и PPTP. Некоторые сложности с настройкой могут возникнуть для операционных систем семейства Linux, где может потребоваться установка дополнительных пакетов из состава ОС.

С точки зрения безопасности, VPN-подключения по протоколу L2TP/IPSec являются достаточно надёжными, так как обеспечивают конфиденциальность, целостность и проверку подлинности данных.

По сравнению с другими VPN-протоколами, L2TP/IPSec более «капризный» в плане обеспечения стабильной и надежной работы. Так, если VPN-клиент находится за сетевым устройством, выполняющим преобразование сетевых адресов (NAT), либо не пропускающим пакеты на UDP-порт 500, сеанс L2TP/IPSec установить не удастся. Кроме того, так как L2TP/IPSec инкапсулирует передаваемые данные дважды, это делает его менее эффективным и более медленным, чем другие VPN-протоколы.

Плюсы:

- высокая безопасность

- легкость настройки

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем другие VPN-протоколы

- может потребоваться дополнительная настройка роутера

Вывод

Протокол L2TP/IPSec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако, по сравнению с другими VPN-протоколами, является менее производительным и стабильным.

IKEv2

Протокол обмена ключами (Internet Key Exchange) версии 2 — входящий в набор IPSec протокол туннелирования, разработанный совместно компаниями Microsoft и Cisco. Входит в состав Windows 7 и более поздних версий, поддерживается мобильными устройствами Blackberry и Apple. Имеются решения с открытым исходным кодом для Linux.

Передача данных производится через UDP порты 500 и/или 4500, с шифрованием данных криптоалгоритмами 3DES и AES. Использование UDP обеспечивает хорошую скорость работы и не создает проблем для работы за NAT и межсетевыми экранами.

Благодаря ряду своих возможностей, IKEv2 особенно актуален для мобильных пользователей — IKEv2 позволяет автоматически переустанавливать VPN-туннель в случае временного обрыва Интернет-соединения, например во время поездки в метро. Также протокол хорошо восприимчив к частой смене сетей — например переключению между точками Wi-Fi, или между Wi-Fi и мобильной сетью. Это один из немногих протоколов, поддерживаемых устройствами Blackberry.

Плюсы:

- высокая безопасность и скорость

- повышенная стабильность работы

- хорошо подходит для пользователей мобильных устройств

- легок в настройке на стороне пользователя

Минусы:

- использует жестко определенные порты, что упрощает его блокировку

Вывод

Благодаря своей безопасности, стабильности и скорости работы, IKEv2 в настоящее время является лучшим решением VPN для мобильных пользователей.

OpenVPN

OpenVPN является полнофункциональным решением с открытым иcходным кодом для организации инфраструктуры VPN на основе библиотеки OpenSSL и протоколов SSL/TLS. Благодаря своей бесплатности и открытости, OpenVPN в настоящее время фактически является стандартом в VPN-технологиях, очень гибким в настройках и с богатыми функциональными возможностями.

В стандартной конфигурации OpenVPN использует для передачи данных UDP протокол и порт 1194. Однако, VPN-соединение может быть легко настроено для работы по протоколу TCP на любом порту, например на 443 TCP-порту, что позволяет маскировать трафик OpenVPN под обычный HTTPS, тем самым обходя блокировки на стороне межсетевых экранов.

Использование в качестве основы библиотеки OpenSSL позволяет обеспечить поддержку множества криптографических алгоритмов (например RSA, AES, Blowfish, 3DES и других) для надежной защиты передаваемых данных. Производительность OpenVPN зависит от выбранного алгоритма шифрования, но, как правило, работает быстрее, чем IPSec.

Возможность использования протокола TCP позволяет добиться стабильной и надежной работы в беспроводных, сотовых и других сетях с высокой общей нагрузкой и повышенным уровнем потери пакетов. Для увеличения скорости передачи, можно использовать сжатие данных на основе библиотеки LZO.

Для работы с технологией OpenVPN на стороне клиента требуется установка дополнительного программного обеспечения — в настоящий момент для всех современных операционных систем, в том числе и для мобильных платформ, существует большое количество приложений, как бесплатных, так и коммерческих.

Плюсы:

- гибкость настройки

- высокая безопасность

- повышенная стабильность и надежность работы

Минусы:

- необходима установка дополнительного программного обеспечения

Вывод

На сегодняшний день технология OpenVPN является наилучшим решением для организации VPN. Использование этого протокола позволит обеспечить надежное, быстрое и безопасное VPN-соединение. Настройка подключения не вызывает большой сложности, и фактически сводится к установке бесплатного приложения, доступного для любых платформ и операционных систем.

Подводя итог нашему обзору, коротко обобщим сделанные выводы:

- PPTP — небезопасный протокол, ваши данные можно перехватить и расшифровать. Можно применять только для смены текущего географического местоположения и сокрытия реального IP-адреса.

- L2TP/IPSec — имеет приемлемый уровень защиты, удобен в настройке, не требует установки дополнительного программного обеспечения (за исключением Linux), является хорошей альтернативой PPTP.

- IKEv2 — современный протокол VPN, обладает хорошей безопасностью и скоростью работы. Прекрасно подходит для пользователей мобильных устройств, особенно Blackberry.

- OpenVPN — имеет открытый исходный код, работает быстро и безопасно. Обладает гибкими настройками, обеспечивает хорошую стабильность работы. Даже несмотря на необходимость установки дополнительного программного обеспечения, на сегодняшний день является лучшим решением для VPN.

Иными словами — при возможности используйте OpenVPN, для мобильных устройств хорошо подойдет IKEv2. Для быстрых решений, когда нужно только скрыть свой IP-адрес — можно ограничиться L2TP/IPSec или PPTP.

Источник: www.securevpn.pro

Типы VPN и протоколы VPN

Технологии

На чтение 4 мин Просмотров 1.2к. Опубликовано 19.10.2020

VPN означает виртуальную частную сеть (VPN). Которая позволяет пользователю безопасно и конфиденциально подключаться к частной сети через Интернет. VPN создаёт зашифрованное соединение, которое называется VPN-туннелем. И весь интернет-трафик и связь проходят через этот защищённый туннель.

Виртуальная частная сеть (VPN) бывает двух типов

VPN с удалённым доступом

VPN с удалённым доступом позволяет пользователю подключаться к частной сети и получать удалённый доступ ко всем её службам и ресурсам. Соединение между пользователем и частной сетью происходит через интернет, и соединение является безопасным и частным. VPN с удалённым доступом полезен как для домашних, так и для бизнес-пользователей.

Сотрудник компании, находясь внерабочего места, использует VPN для подключения к частной сети своей компании и удалённого доступа к файлам и ресурсам в частной сети. Частные или домашние пользователи VPN в основном используют службы VPN для обхода региональных ограничений в интернете и доступа к заблокированным веб-сайтам. Пользователи, осведомленные о безопасности в интернете. Также используют службы VPN для повышения своей безопасности и конфиденциальности в интернете.

Site-to-Site VPN

Site-to-Site VPN также называется Router-to-Router VPN и обычно используется в крупных компаниях. Компании или организации с филиалами в разных местах используют Site-to-Site VPN для подключения к сети одного офиса к сети другого офиса.

- VPN на основе интрасети: когда несколько офисов одной компании подключены с использованием типа Site-to-Site VPN, это называется VPN на основе интрасети.

- VPN на основе экстрасети: когда компании используют тип VPN типа «сеть-сеть» для подключения к офису другой компании, это называется VPN на основе экстрасети.

По сути, Site-to-Site VPN создаёт воображаемый мост между сетями в географически удалённых офисах. Соединяет их через интернет и поддерживает безопасную и конфиденциальную связь между сетями. В VPN типа «сеть-сеть» один маршрутизатор действует как клиент VPN, а другой маршрутизатор — как сервер VPN, поскольку это основано на связи между маршрутизаторами. Когда аутентификация подтверждается только между двумя маршрутизаторами, начинается связь.

Типы протоколов виртуальной частной сети (VPN)

Безопасность интернет-протокола (IPSec)

Безопасность интернет-протокола, известная как IPSec, используется для защиты интернет-связи по IP-сети. IPSec защищает связь по интернет-протоколу, проверяя сеанс, и шифрует каждый пакет данных во время соединения.

IPSec работает в 2 режимах:

- (i) Транспортный режим.

- (ii) Туннельный режим.

Работа транспортного режима заключается в шифровании сообщения в пакете данных, а в режиме туннелирования шифруется весь пакет данных. IPSec также может использоваться с другими протоколами безопасности для улучшения системы безопасности.

Протокол туннелирования уровня 2 (L2TP)

L2TP или протокол туннелирования уровня 2 — это протокол туннелирования, который часто комбинируется с другим протоколом безопасности VPN. Таким как IPSec, для установления высокозащищенного соединения VPN. L2TP создаёт туннель между двумя точками подключения L2TP, а протокол IPSec шифрует данные и поддерживает безопасную связь между туннелем.

Протокол туннелирования точка-точка (PPTP)

PPTP или протокол туннелирования точка-точка создаёт туннель и ограничивает пакет данных. Протокол Point-to-Point Protocol (PPP) используется для шифрования данных между соединениями. PPTP — один из наиболее широко используемых протоколов VPN, который используется с самого раннего выпуска Windows. PPTP также используется на Mac и Linux, кроме Windows.

SSL и TLS

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) создают VPN-соединение. В котором веб-браузер выступает в роли клиента, а доступ пользователей запрещён к определённым приложениям, а не ко всей сети. Сайты интернет-магазинов обычно используют протоколы SSL и TLS. Веб-браузеры легко переключаются на SSL, и от пользователя почти не требуется никаких действий, поскольку веб-браузеры интегрированы с SSL и TLS. SSL-соединения имеют «https» вначале URL-адреса вместо «http».

OpenVPN

OpenVPN — это VPN с открытым исходным кодом. Которая обычно используется для создания соединений точка-точка и между сайтами. Он использует традиционный протокол безопасности, основанный на протоколах SSL и TLS.

Secure Shell (SSH)

Secure Shell или SSH создаёт туннель VPN, через который происходит передача данных, а также обеспечивает шифрование туннеля. SSH-соединения генерируются SSH-клиентом, и данные передаются с локального порта на удалённый сервер через зашифрованный туннель.

Источник: bestprogrammer.ru