Шифровальщик (вирус-шантажист). Защита от программ-шифровальщиков. Как удалить вирус-шифровальщик?

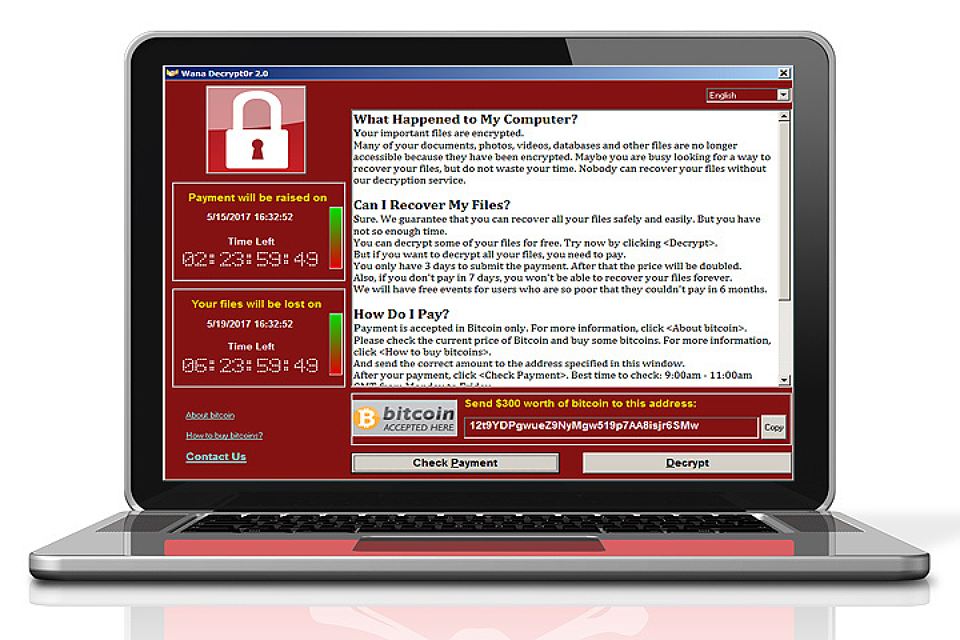

Шифровальщики — это вредоносные программы, которые шифруют файлы и требуют выкуп за их расшифровку.

Данный сайт — это ДАЙДЖЕСТ и ПЕРВОИСТОЧНИК информации о шифровальщиках и всевозможных вымогателях.

Авторские статьи, инструкции для пострадавших, рекомендации по защите и профилактике угрозы Ransomware.

- Главная

- Введение

- Новости

- Список

- ID Ransomware

- Глоссарий

- Генеалогия

- О блоге

- Онлайн-заявление

- Free HELP!

- Руководство для пострадавшего

- Способы защиты

- Комплекс защиты

- Лучшие методы защиты

- Ransomware FAQ

- Как удалить шифровальщик и восстановить данные?

- Дешифровщики

- Anti-Ransomware

- Заказ тест-расшифровки

- Помощь сайту

- Вам нужна помощь?

- Условия использования

- Контакт

- Drive-by Downloads

- Пять мифов о безопасности Windows

- Freeware и майнинг

- Отправить файл на анализ

- Условия оправдания и реабилитации

- Защита организации от Ransomware

- Анализ затрат-потерь от RW

- Защита удаленной работы от RW

- Защита RDP от RW

- Защита бэкапов от RW

Защита организации от Ransomware

Защита организации от Ransomware

Как злоумышленники обходят решения безопасности вашей организации?

Программы-вымогатели 2020/2021

Возможно, вы удивитесь, узнав, что практически все известные антивирусные продукты на рынке могут остановить атаку большинства программ-вымогателей (Ransomware) . Исключением являются Free-антивирусы, имеющие ограниченный функционал. Большинство создателей и распространителей Ransomware даже не пытаются скрыть свои программы-вымогатели с помощью обфускации или упаковки, что делает обнаружение довольно простым для хороших антивирусных решений.

Почему же тогда множество организаций по-прежнему становятся жертвами программ-вымогателей? Проблема даже не в возможностях вашего антивирусного ПО и не в программах-вымогателях, сколько в том, что злоумышленники могут сделать после компрометации вашей сети. Здесь мы расскажем, как именно злоумышленники обходят ваши решения безопасности, что происходит во время атаки после взлома и что вы можете сделать для защиты своей сети.

Переход к развёртыванию после компрометации

Ранее хакеры-вымогатели применяли для атаки раздельный подход. Они использовали спам-кампании, взламывали вебсайты и внедряли наборы эксплойтов, чтобы распространить Ransomware на большее количество целей, и требовали относительно небольшой трехзначный выкуп за расшифровку файлов. Это была игра количества, а не качества, и злоумышленники не тратили много времени на исследование сетей жертв перед развертыванием своих программ-вымогателей. Атака была скоротечной, вымогатели получали выкуп и исчезали, меняли дислокацию и начинали новую вредоносную кампанию.

Программы вымогатели Ransomware

Однако за последнюю пару лет ситуация сильно изменилась, потому что злоумышленники перешли к более избирательным и изощренным атакам после компрометации. Хотя методы распространения в основном остались прежними (наряду с ростом числа атак на основе RDP) злоумышленники теперь тратят больше времени на сбор информации о целевой сети перед развертыванием пейлоадов («полезных нагрузок») Ransomware. Из отчета FireEye, компании исследующей угрозы, среднее время ожидания действия Ransomware, определяемое как интервал времени между взломом и обнаружением, составляет 56 дней.

Тщательная разведка позволяет злоумышленникам максимально увеличить отдачу от атаки и поднять сумму выкупа. Для этого в следующие 56 дней они выполняют следующие действия:

— изучают скомпрометированную сеть, чтобы узнать, какие серверы и рабочие станции задействовать для максимального воздействия;

— внедряют вредоносное ПО, которое позволяет злоумышленникам связываться с зараженными машинами и управлять ими удаленно;

— незаметно собирают учетные данные и повышают их привилегии для горизонтального перемещения на другие машины в сети;

— изучают процессы безопасности, чтобы после повышения привилегий максимально быстро и надежно их деактивировать;

— извлекают корпоративные данные, которые могут быть использованы для вымогательства или продажи на чёрном рынке;

— выясняют, какие механизмы резервного копирования используются и как во время атаки уничтожить все резервные копии.

Важно отметить, что атаки после компрометации также позволяют злоумышленникам оценить систему безопасности цели и отключить нужные процессы до того, как будет доставлена «полезная нагрузка» Ransomware. Получив повышенные привилегии, злоумышленники могут отключить процессы безопасности с помощью централизованной панели управления продукта безопасности или просто занести в белый список исполняемые файлы Ransomware, гарантируя, что окончательная «полезная нагрузка» Ransomware не будет обнаружена и беспрепятственно выполнит свою задачу.

Наиболее распространенные векторы атак программ-вымогателей

Программы-вымогатели — это симптом более серьезной системной проблемы, и их следует рассматривать как популярный современный способ получения выкупа от скомпрометированных сетей, как когда-то были криптоджекинг, кража паролей и финансовое мошенничество. Имея это в виду, организациям следует сосредоточиться на обнаружении и блокировке начальной точки взлома, а не вкладывать средства в защиту от программ-вымогателей.

Необходимо уделять особое внимание наиболее распространенным векторам атак программ-вымогателей:

— слабые учетные данные для входа;

— уязвимости ОС и приложений;

— человеческие ошибки.

— Слабые учётные данные для входа являются причиной многих инцидентов с программами-вымогателями. Злоумышленники обычно используют «инструменты грубой силы» для взлома слабо защищенных соединений по протоколу удаленного рабочего стола (RDP) и получения доступа к внутренней сети организации.

— Известные уязвимости программного обеспечения часто используются злоумышленниками для получения несанкционированного доступа к сети. Программное обеспечение, облегчающее удаленный доступ, несет в себе особенно высокий уровень риска.

— Человеческие ошибки случаются потому, что злоумышленники используют методы социальной инженерии, такие как целевой фишинг, для получения доступа к корпоративным сетям. Эти типы атак направлены на то, чтобы обманом заставить пользователя открыть вредоносное вложение со встроенным макросом, который развертывает вредоносное ПО, которое позволяет злоумышленникам перейти к другим частям сети после первоначального заражения.

Защита от атак программ-вымогателей после компрометации

Организации не должны полагаться исключительно на специализированные продукты для защиты от программ-вымогателей, потому что, как вы только что узнали, программы-вымогатели не являются основной проблемой. Вместо этого организациям следует сосредоточиться на предотвращении начальной точки заражения, используя проверенные методы кибербезопасности, чтобы минимизировать риск компрометации.

Ниже приведен неполный список лучших практик кибербезопасности, которые могут помочь защитить сеть от взлома и, как следствие, от атак программ-вымогателей после компрометации.

Многофакторная аутентификация (MFA) требует, чтобы пользователи в целях безопасности применяли более одной формы аутентификации для подтверждения своей личности, что делает MFA одним из наиболее эффективных способов борьбы со скомпрометированными учетными данными. В идеале MFA следует внедрять везде, где это возможно, особенно к учетным записям администраторов, системам с выходом в Интернет и хранилищам ценных данных. Доступ к настройкам антивирусного программного обеспечения также должен быть защищен с помощью MFA, который можно легко реализовать в облачных платформах управления антивирусами, таких как Emsisoft Cloud Console.

Гигиена учетных данных рекомендуется организациям для снижения риска взлома учетных данных. Пароли, используемые в сети, должны быть длинными, уникальными и случайными. Организации также должны иметь системы для обнаружения и проверки рискованного входа в систему, например, попыток входа из новых мест, с незнакомых устройств или Tor-браузеров.

Управление исправлениями важно, т.к. злоумышленники часто используют уязвимое программное обеспечение для удаленного выполнения вредоносного кода или повышения привилегий после компрометации сети. Все организации должны иметь эффективную стратегию управления исправлениями, которая обеспечивает быстрое применение обновлений безопасности (в идеале в течение первой недели после выпуска исправления).

Укрепление системы , т.е. усиление защиты системы, полезно для уменьшения уязвимости системы и управления потенциальными уязвимостями безопасности. В зависимости от потребностей организации можно заблокировать или удалить ненужные и потенциально уязвимые службы, такие как PowerShell, RDP, Windows Script Host, макросы Microsoft Office и т.д.

Защита конечных точек от вредоносных программ в наиболее авторитетных антивирусных решениях применяется для того, чтобы надежно обнаруживать и останавливать большинство семейств программ-вымогателей. Программное обеспечение для защиты от вредоносных программ должно быть установлено и регулярно обновляться на всех конечных точках в организации.

Принцип минимальных привилегий предусматривает, что каждый пользователь должен иметь только те привилегии доступа, которые необходимы для выполнения его работы. Реализация этого принципа в сети может затруднить боковое перемещение и помешать злоумышленникам получить доступ к критически важным системам или данным после компрометации учетной записи или устройства пользователя.

Сегментация сети обеспечивает лучшую безопасность и контроль доступа, а также может помочь предотвратить несанкционированный доступ пользователей к определенным сетевым ресурсам. Если периметр будет нарушен, хорошая сегментация сети также может остановить распространение вредоносных программ по сети и помешать злоумышленникам легко переключаться с одной системы на другую.

Вывод

Современные программы-вымогатели обычно развертываются после компрометации, что позволяет злоумышленникам узнать больше о целевой системе, украсть конфиденциальные данные, отключить процессы безопасности и, в конечном итоге, максимально повысить эффективность атаки.

Снижение риска взлома также снижает риск ущерба от программ-вымогателей. Таким образом, максимально эффективный и экономичный способ смягчить атаки программ-вымогателей — это исследовать и устранять потенциальные уязвимости сети, а не вкладывать средства в защиту от программ-вымогателей.

MFA — технология «Многофакторная аутентификация» (англ. Multi-factor authentication).

RDP — технология «Протокол удалённого рабочего стола» (англ. Remote Desktop Protocol).

PowerShell — технология Microsoft, активно используемая вымогателями.

ОС — операционная система, например, Windows.

ПО — программное обеспечение.

QR-код этой страницы сайта. Он работает как прямая ссылка.

Если сохраните себе эту картинку, то не потеряете этот адрес.

Источник: id-ransomware.blogspot.com

Вирусы-вымогатели (Ransomware)

Вирус-вымогатель (ransomware) — вид вредоносных программ, которые своими действиями мешают правильному функционированию компьютера и требуют денег за то, чтобы вернуть нормальный доступ к информации. Вирус-вымогатель — пожалуй, один из самых простых в написании видов вредоносных программ. Этим обусловлено их широкое распространение. Впрочем, есть и более качественно написанные вымогатели, а некоторые из них даже обладают технической поддержкой.

Классификация вирусов-вымогателей

Вымогатели делят на три типа по принципу их работы:

- Шифрование файлов в системе.

- Препятствование работе с ПК.

- Препятствование работе с браузерами.

В первом случае программа подвергает файлы жертвы криптографическому преобразованию и требует заплатить за предоставление ключа расшифрования либо специальной утилиты-декриптора.

Во втором случае программа делает работу с компьютером жертвы полностью или частично невозможной. Классический пример такого вымогателя — WinLocker. Именно этот тип является самым распространённым в связи с простотой написания подобных программ.

Вредоносные объекты третьего типа мешают работе с интернет-браузерами, перекрывая основное окно рекламным баннером или запугивая пользователей тем, что они якобы совершили противозаконные действия. Так или иначе, они вымогают деньги за разблокировку.

Распространяется вирус-вымогатель (ransomware) так же, как и любой другой экземпляр вредоносного кода: с помощью спам-рассылки, при физическом контакте злоумышленника с компьютером жертвы, при скачивании зараженных файлов и т.д.

Объект воздействия вирусов-вымогателей

Вымогатели не всегда нацелены на персональный компьютер. Поскольку задачей киберпреступника является извлечение финансовой выгоды, для него имеет смысл атаковать небольшие и средние компании: они более платежеспособны, чем домашний пользователь, и к тому же зашифрованная бухгалтерская база данных является гораздо более мощным стимулом к выплате выкупа, чем архив личных фотографий.

Например, за 2016 год 42% таких компаний были атакованы вымогателями, из них 32% заплатили выкуп, а 20% так и не получили доступ к своим данным. Впервые вымогатели были зафиксированы в мае 2005 года. С тех пор очень сильно увеличилось их количество и разнообразие. Постепенно вымогатели становились умнее: они стали требовать неотслеживаемых транзакций в биткойнах, шифровать данные.

Некоторые современные вымогатели даже оснащены техподдержкой. Наиболее известны такие семейства, как Cryzip, Krotten, Archiveus. Эксперты многих антивирусных компаний назвали вымогатели-шифровальщики главной темой 2016 года.

Источник угрозы

Вымогатели очень широко распространены из-за простоты их создания. Источников угрозы много: зараженные сайты, файлы, уязвимости в почтовых клиентах, изъяны в ОС (например, WinLocker использует только стандартные функции ОС Windows). Существует мнение, что большая часть создателей троянов-вымогателей родом из России, так как местные власти никак не борются с данным типом преступности. Некоторые шифровальщики «не сдерживают обещаний» и даже после оплаты не разблокируют компьютер, не расшифровывают файлы.

Анализ риска

Вымогатели — серьезная проблема безопасности. Помимо того, что они выводят ПК из строя, они также и «обворовывают» пользователя. Простота написания порождает огромное количество различных видов вымогателей — даже новичок может создать свой блокировщик.

Также огромное количество вымогателей находится в открытом доступе в интернете, что позволяет любому человеку скачивать их, модифицировать и заражать других пользователей. Впрочем, вымогатели — это уже давно известная проблема, и для борьбы с ней разработано множество решений. Например, в 2016 году «Лаборатория Касперского» выпустила бесплатное программное обеспечение для защиты от вымогателей-шифровальщиков.

Источник: www.anti-malware.ru

Что такое программы-вымогатели и как от них защититься

Программы-вымогатели – это тип вредоносных программ, которые злоумышленники используют для заражения компьютеров и шифрования компьютерных файлов до уплаты выкупа. После первоначального заражения программа-вымогатель попытается распространиться на подключенные системы, включая общие накопители и другие доступные компьютеры.

Если требования злоумышленника о выкупе не выполняются (т. е. если жертва не платит выкуп), файлы или зашифрованные данные обычно остаются зашифрованными и недоступными для жертвы. Даже после уплаты выкупа за разблокировку зашифрованных файлов злоумышленники иногда требуют дополнительных платежей, удаляют данные жертвы, отказываются расшифровать данные или отказываются предоставить рабочий ключ дешифрования для восстановления доступа жертвы. Исследователи безопасности не поддерживают оплату требований программ-вымогателей.

Как работает программа-вымогатель?

Программа-вымогатель идентифицирует диски в зараженной системе и начинает шифровать файлы на каждом диске. Вымогатели обычно добавляет расширение к зашифрованным файлам, такие как .aaa, .micro, .encrypted, .ttt, .xyz, .zzz, .locky, .crypt, .cryptolocker, .vault, или .petya, чтобы показать , что файлы были зашифрованы — расширение файла используют уникальное для.

После завершения шифрования файлов программа-вымогатель создает и отображает файл или файлы, содержащие инструкции о том, как жертва может заплатить выкуп. Если жертва платит выкуп, злоумышленник может предоставить криптографический ключ, который жертва может использовать для разблокировки файлов, делая их доступными.

Как доставляется программа-вымогатель?

Программы-вымогатели обычно доставляются через фишинговые электронные письма или через «автоматические загрузки». Фишинговые электронные письма часто выглядят так, как если бы они были отправлены законной организацией или кем-то, кто известен жертве, и побуждают пользователя щелкнуть вредоносную ссылку или открыть вредоносное вложение. «Попутная загрузка» — это программа, которая автоматически загружается из Интернета без согласия пользователя или часто без его ведома. Возможно, вредоносный код запустится после загрузки без вмешательства пользователя. После запуска вредоносного кода компьютер заражается программой-вымогателем.

Что я могу сделать, чтобы защитить свои данные и сети?

Сделайте резервную копию вашего компьютера. Регулярно выполняйте резервное копирование вашей системы и других важных файлов и регулярно проверяйте свои резервные копии. Если ваш компьютер заражен программой-вымогателем, вы можете восстановить свою систему до ее предыдущего состояния с помощью резервных копий.

Храните резервные копии отдельно. Лучше всего хранить резервные копии на отдельном устройстве, к которому нельзя получить доступ по сети, например на внешнем жестком диске. После завершения резервного копирования обязательно отключите внешний жесткий диск или отключите устройство от сети или компьютера.

Обучите свою организацию. Организации должны гарантировать, что они проводят обучение своего персонала по вопросам кибербезопасности. В идеале организации должны проводить регулярные обязательные тренинги по повышению осведомленности о кибербезопасности, чтобы их персонал был проинформирован о текущих угрозах кибербезопасности и методах злоумышленников. Чтобы повысить осведомленность сотрудников, организации могут тестировать свой персонал с помощью оценок фишинга, имитирующих реальные фишинговые электронные письма.

Что я могу сделать, чтобы предотвратить заражение программами-вымогателями?

Обновите и исправьте свой компьютер. Убедитесь, что ваши приложения и операционные системы (ОС) обновлены последними исправлениями. Уязвимые приложения и ОС являются целью большинства атак программ-вымогателей.

Будьте осторожны со ссылками и при вводе адресов веб-сайтов. Будьте осторожны, нажимая прямо на ссылки в электронных письмах, даже если отправителем оказывается кто-то из ваших знакомых.

Попытайтесь самостоятельно проверить адреса веб-сайтов (например, обратитесь в службу поддержки вашей организации, поищите в Интернете веб-сайт организации-отправителя или тему, упомянутую в электронном письме). Обратите внимание на адреса веб-сайтов, на которые вы нажимаете, а также на те, которые вы вводите сами. Адреса вредоносных веб-сайтов часто выглядят почти идентичными законным сайтам, часто с небольшими вариациями в написании или с другим доменом (например, .com вместо .net).

Осторожно открывайте вложения электронной почты. С осторожностью открывайте вложения электронной почты даже от отправителей, которых вы думаете, что знаете, особенно если вложения представляют собой сжатые файлы или файлы ZIP.

Держите вашу личную информацию в безопасности. Прежде чем предоставлять информацию, проверьте безопасность веб-сайта и убедитесь, что отправляемая вами информация зашифрована.

Проверьте отправителей электронной почты. Если вы не уверены, является ли электронное письмо законным, попробуйте проверить его легитимность, связавшись напрямую с отправителем. Не переходите по ссылкам в письме. Если возможно, используйте предыдущий (законный) адрес электронной почты, чтобы убедиться, что имеющаяся у вас контактная информация об отправителе является подлинной, прежде чем связываться с ним.

Проинформируйте себя. Будьте в курсе последних угроз кибербезопасности и новейших методов вымогательства. Вы можете найти информацию об известных фишинговых атаках на веб-сайте Anti-Phishing Working Group ( https://www.antiphishing.org/ ) .

Используйте и поддерживайте профилактические программы. Установите антивирусное программное обеспечение, брандмауэры и фильтры электронной почты и постоянно обновляйте их, чтобы уменьшить вредоносный сетевой трафик.

Как мне реагировать на заражение программой-вымогателем?

Изолируйте зараженную систему. Удалите зараженную систему из всех сетей и отключите на компьютере беспроводную связь, Bluetooth и любые другие потенциальные сетевые возможности. Убедитесь, что все общие и сетевые диски отключены, будь то проводные или беспроводные.

Выключите другие компьютеры и устройства. Выключите и отделите (т. е. удалите из сети) зараженный компьютер(ы). Отключите и отделите любые другие компьютеры или устройства, которые совместно с зараженными компьютерами используют сеть, которая не была полностью зашифрована программой-вымогателем. Если возможно, соберите и обезопасьте все зараженные и потенциально зараженные компьютеры и устройства в централизованном хранилище, четко пометив все компьютеры, которые были зашифрованы. Отключение и разделение зараженных компьютеров и компьютеров, которые не были полностью зашифрованы, может позволить специалистам восстановить частично зашифрованные файлы.

Защитите свои резервные копии. Убедитесь, что ваши данные резервного копирования находятся в автономном режиме и в безопасности. Если возможно, просканируйте данные резервной копии с помощью антивирусной программы, чтобы убедиться, что они не содержат вредоносных программ.

Что, если твоя защита — это главная СЛАБОСТЬ?

Подпишись на наш ТГ канал и будь на шаг впереди хакеров.

Источник: www.securitylab.ru