Коммерческие шпионские программы – stalkerware – не считаются вредоносными. Рассказываем, почему их все равно не стоит использовать.

Leonid Grustniy

Наверняка почти каждому хоть раз в жизни хотелось проследить за другими. Чтобы удостовериться, что партнер не изменяет, что ребенок не связался с дурной компанией, а подчиненный не работает на конкурента. Слежка за родными и коллегами пользуется спросом, а спрос, как известно, рождает предложение.

Предложение выглядит как немаленький ассортимент так называемых легальных шпионских программ (также известных как stalkerware или spouseware), которые за относительно небольшие деньги можно установить на устройство сотрудника или родственника. Такие приложения, пытаясь не выдавать себя, передают установившему их человеку данные: сведения о местоположении, истории браузера, SMS, сообщениях в социальных сетях и так далее. Некоторые программы позволяют даже записывать с гаджета видео и звук.

ПРОВЕРИЛ ТВОЮ ДЕВУШКУ НА ВЕРНОСТЬ!

Stalkerware — неэтично, зато легально (почти)

С моральной точки зрения использовать шпионские программы нехорошо: устанавливают их, как правило, без ведома владельца устройства, работают они в фоновом режиме и имеют доступ к очень личной информации. Однако юридически такие приложения во многих странах не запрещены, даже если сама по себе слежка за близкими преследуется по закону. Разработчики находят лазейки в законодательстве, например называя свой продукт решением для родительского контроля.

Неудивительно, что формально дозволенные приложения продолжают покупать, несмотря на то, что это неэтично. За прошедший год одни только наши решения обнаружили шпионские программы на телефонах и планшетах более чем 58 тысяч пользователей. Из них 35 тысяч человек узнали о существовании на их устройствах легального шпионского ПО только после того, как установили наше защитное решение и оно произвело первичное сканирование.

Шпионские приложения могут сливать ваши данные

Несмотря на полулегальный статус, stalkerware на самом деле опасно – эти приложения подвергают опасности и того, кто их установил, и того, за кем они следят. Как такая программа передает установившему всю ту информацию, которую она собирает? Для начала она заливает ее на сервер, а там уже установивший может посмотреть, что же именно удалось собрать с устройства. То есть, скажем, если вы решили проследить за сотрудником, которого подозреваете в нечестной игре, то на этот сервер попадут входящие и исходящие письма со всеми конфиденциальными документами и подробностями о проектах, в том числе те, которые этому сотруднику написали вы. Если вы интересуетесь секретами своей пассии, то и ваши любовные сообщения тоже окажутся в досье.

Казалось бы, что в этом плохого, если данные на сервере видны только вам? Проблема в том, что, скорее всего, доступ к ним есть не только у вас. Почти наверняка их видит еще и разработчик приложения — это в лучшем случае. В худшем по небрежности этого самого разработчика они могут попасть в руки злоумышленников или вовсе в открытый доступ.

ЧИТАЕМ ТВОЮ ПЕРЕПИСКУ В INSTAGRAM, WHATSAPP И TELEGRAM | Фактчекинг

Например, в августе исследователю под псевдонимом L. M. удалось обнаружить уязвимость в Android-приложении TheTruthSpy, которое, по сути, передавало логин и пароль без шифрования. Воспользовавшись ею, он извлек фотографии, аудиозаписи, сообщения и данные о местоположении с 10 тысяч устройств, за которыми велась слежка.

В марте другой исследователь, Сиан Хисли (Cian Heasley), нашел в открытом доступе целый сервер компании MobiiSpy, на котором хранилось более 95 тысяч фотографий, в том числе интимных, и более 25 тысяч аудиозаписей. Хостинг-провайдер Codero, у которого был размещен сайт MobiiSpy, отреагировал на инцидент, заблокировав ресурс.

Всего, по данным издания Motherboard, за последние два года утечки произошли из сервисов 12 разработчиков stalkerware. То есть, поставив такое приложение кому-либо, вы почти наверняка подвергаете опасности и его, и себя.

Stalkerware — дыра в защите устройства

Сам по себе процесс установки шпионских приложений тоже небезопасен. Во-первых, большинство из них не соответствует политикам официальных магазинов вроде Google Play, поэтому там вы их не найдете. А значит, в случае Android для них придется разрешить на устройстве установку приложений из сторонних источников. Это же, в свою очередь, открывает двери и многочисленным зловредам.

Во-вторых, stalkerware часто требует множества прав в системе, вплоть до root-доступа, который дает такой программе полный контроль над гаджетом. В том числе позволяет устанавливать любые другие программы по своему выбору.

Кроме того, некоторые приложения для слежки требуют отключить защитные решения или даже сами от них избавляются, если им уже дали необходимые полномочия.

Собственно, все эти особенности отличают stakerware от программ родительского контроля. Они не пытаются себя скрыть на устройстве, их вполне можно найти в официальных магазинах, они не требуют отключать антивирусы – и потому не угрожают пользователям.

Как защититься от легальных шпионских программ

Как видите, прежде чем устанавливать на устройство своих близких stalkerware, следует трижды подумать. А чтобы никто незаметно не подбросил такой «подарок» вам, следуйте нашим советам.

- Защищайте свои устройства надежным паролем и никому его не сообщайте. Даже близким.

- Запретите установку приложений из сторонних источников. Это защитит вас не только от stalkerware, но и от полноценных зловредов.

- Регулярно проверяйте, какие приложения установлены на вашем телефоне, и удаляйте ненужные. Заодно освободите лишнее место в памяти и уменьшите потребление трафика.

- Используйте надежное защитное решение: хотя stalkerware считается законным и не определяется как вредоносная программа, многие антивирусы его обнаруживают и информируют о нем пользователей. Только называют его not-a-virus, потому как формально этот софт нельзя считать зловердным. Поэтому не игнорируйте угрозы этого класса.

- Если вы пользуетесь Kaspersky Internet Security для Android, то вам не придется разбираться в классах и названиях угроз. Мы считаем, что называть скрытое шпионское ПО «не-вирусом» как-то неправильно – люди могут не понять, какую угрозу оно представляет. Поэтому мы разработали новую функцию Privacy Alert, которая прицельно предупредит вас о слежке и расскажет о том, чем она опасна. Выглядеть это будет вот так:

Источник: www.kaspersky.ru

Шпионские трояны и правительственная малварь нашего времени

С детства мы слышали, что хорошие — это разведчики, они работают на наших. А плохие — это шпионы, это чужие — те парни в черных очках, в застегнутых на все пуговицы макинтошах и с пачкой долларов в кармане. Наступил двадцать первый век, и теперь вовсе не прорезиненные плащи называют макинтошами, хотя шпионы в них все равно заводятся… Встречай сегодня на арене: шпионское ПО от «доброй» и «злой» (как посмотреть, а?) сторон силы.

Разведчики: малварь для нужд правительства

Летом 2012 года сотрудники антивирусной лаборатории Касперского обнаружили вредонос, получивший название Morcut. Его применили к группе независимых журналистов из Марокко, освещавших события в ходе «арабской весны», их компьютеры заражали целенаправленно через сервис электронной почты.

В классификации других антивирусных компаний вредонос имеет наименование Crisis (Symantec) и DaVinci (Dr.Web). В ходе проведенного компанией Dr.Web расследования было установлено, что Morcut является компонентом системы удаленного контроля DaVinci, которую разрабатывает и продает компания Hacking Team.

DaVinci

Система DaVinci позиционируется разработчиком как СОРМ (система технических средств для обеспечения функций оперативно-разыскных мероприятий) для использования правительственными структурами и правоохранительными органами. Кроме компании Hacking Team, подобные СОРМ разрабатывает ряд других компаний. Как правило, это комплекс программ, состоящий из управляющего сервера и клиента-агента. Агент незаметно для пользователя устанавливается на компьютер и имеет следующие функции:

- поиск и формирование списка файлов, удовлетворяющих заданным критериям;

- отправка произвольных файлов, в том числе электронных документов, на удаленный сервер;

- перехват паролей от сервисов электронной почты и социальных сетей;

- сбор данных о посещаемых ресурсах сети Интернет;

- перехват потока данных систем электронной голосовой связи (Skype);

- перехват данных систем мгновенного обмена сообщениями (ICQ);

- сбор информации о контактах с мобильных телефонов, подключаемых к компьютеру;

- запись аудио- и видеоинформации (при наличии подключенных веб-камеры и микрофона).

По данным издания Wall Street Journal, ряд европейских компаний поставляли СОРМ на базе СПО с таким функционалом в страны Ближнего Востока, правительства которых использовали их для борьбы с оппозиционно настроенными слоями населения.

Другие статьи в выпуске:

Хакер #178. Mesh-сети или строим свой интернет

- Содержание выпуска

- Подписка на «Хакер» -60%

Неправительственная организация Privacy International (Великобритания), занимающаяся выявлением фактов нарушения прав человека, проводит постоянный мониторинг международного рынка СОРМ и ведет перечень компаний — разработчиков решений в этой сфере. Перечень составляется на основе анализа компаний — участников специализированной конференции ISS World (Intelligence Support Systems — системы обеспечения сбора информации). На этом мероприятии, которое проводится регулярно несколько раз в год, встречаются потенциальные покупатели и разработчики СОРМ. Вот некоторые из компаний, разрабатывающих вредоносы под видом СОРМ.

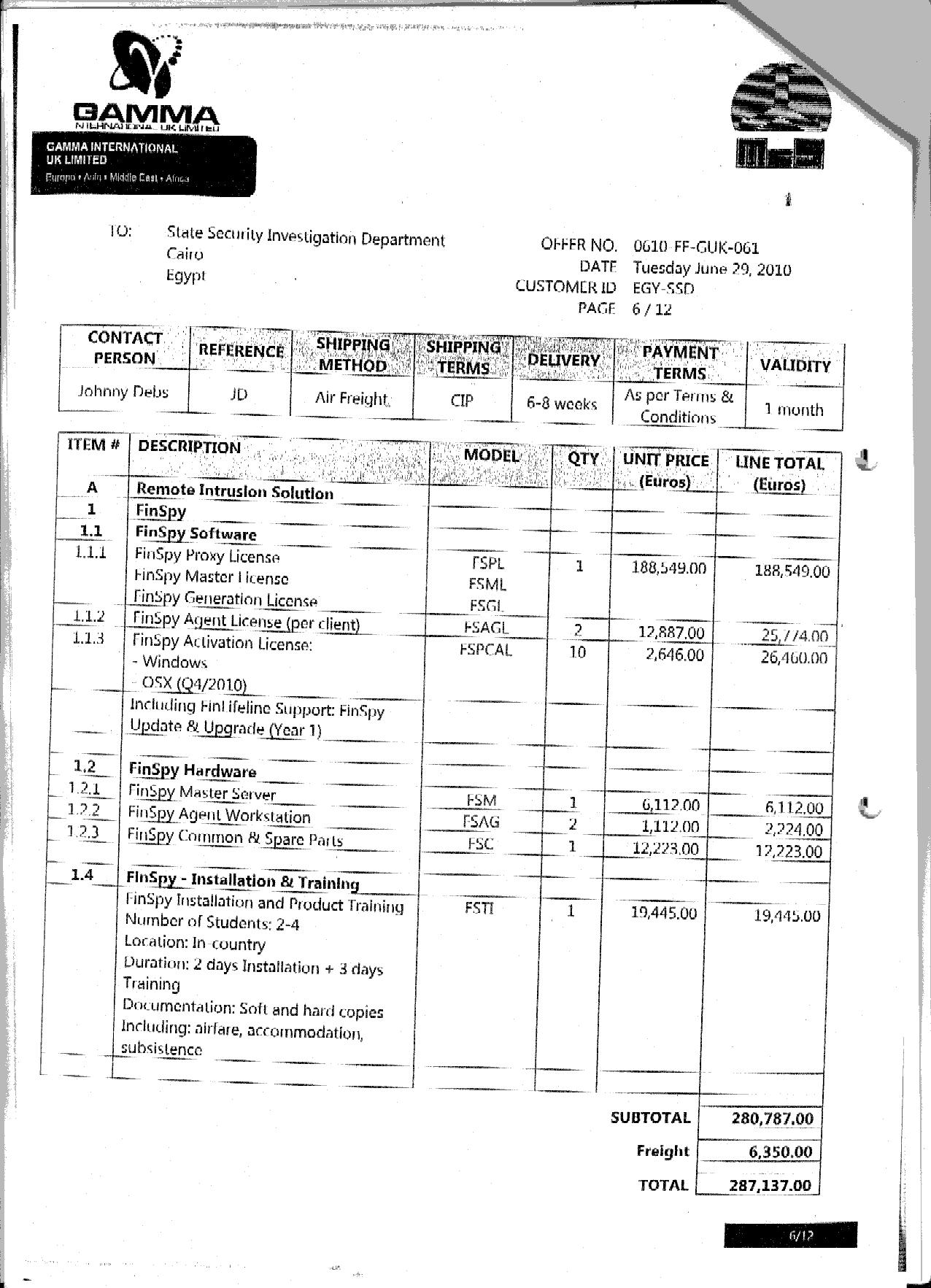

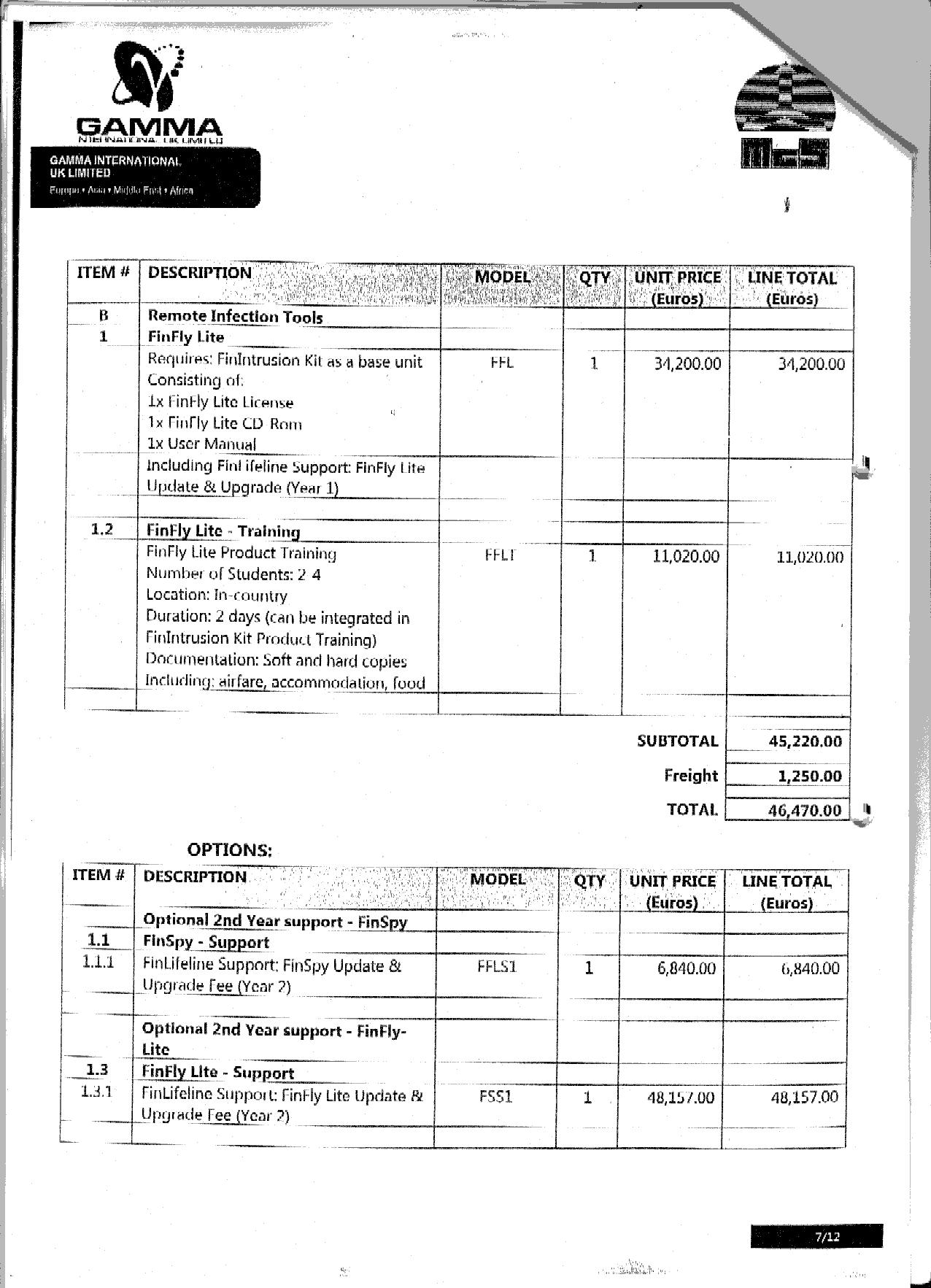

FinFisher (finfisher.com), подразделение Gamma International (Великобритания)

По некоторым данным, после отставки Хосни Мубарака после событий 2011 года в Египте были найдены документы (см. рис. 3, 4), указывающие на то, что компания FinFisher предоставляла услуги по слежению за гражданами Египта при помощи комплекса FinSpy. Факт покупки пятимесячной лицензии режиму Мубарака в Египет за 287 тысяч евро компания упорно отрицает.

FinSpy способен перехватывать телефонные звонки Skype, красть пароли и записывать аудиовидеоинформацию. На компьютеры пользователей FinSpy устанавливается так: через электронную почту отправляется сообщение со ссылкой на вредоносный сайт. Когда пользователь откроет ссылку, ему предложат обновить программное обеспечение. На самом деле вместо обновления будет установлен зловред. Способ распространения FinSpy через электронную почту был отмечен летом 2012 года в отношении продемократических активистов Бахрейна.

Hacking Team (hackingteam.it), Италия

Разработчик системы удаленного контроля DaVinci, которую позиционируют как средство слежения, предназначенное для использования правительствами и правоохранительными органами различных государств. Функционал DaVinci аналогичен FinSpy — это перехват Skype, электронных писем, паролей, данных средств мгновенных сообщений (ICQ), а также запись аудиовидеоинформации. Клиентская часть DaVinci способна функционировать как в среде операционных систем семейства Windows (версии XP, Vista, Seven), так и в среде операционных систем семейства Mac OS (версии Snow Leopard, Lion). Цена системы DaVinci предположительно составляет около 200 тысяч евро, в нее заложены обязательства постоянно обновлять и поддерживать продукт до того момента, пока конечная цель атаки (получение нужной информации) не будет достигнута.

Area SpA (area.it), Италия

В ноябре 2011 года стало известно, что сотрудники этой компании установили систему мониторинга для сирийского правительства, способную перехватывать, сканировать и сохранять практически все сообщения электронной почты в стране. Через месяц после выявления этого факта ЕС запретил экспорт технических средств наблюдения в Сирию и их обслуживание. Система была развернута на основе договора с сирийской телекоммуникационной компанией STE (Syrian Telecommunications Establishment), являющейся основным оператором стационарной связи в Сирии. Для установки применялся способ, эффективный при наличии доступа к телекоммуникационным сетям (спецслужбы государства и правоохранительные органы имеют такой доступ), — подмена информации. Например, пользователь при поиске информации в google.com получал ссылки, ведущие на вредоносный сайт, и заражался под видом установки компонентов браузера, необходимых для корректного отображения содержимого сайта.

Amesys (amesys.fr), подразделение Bull SA, Франция

Журналисты Wall Street Journal в одном из оставленных сторонниками Каддафи центров интернет-мониторинга в Триполи (Ливия) обнаружили использование системы слежения компании Amesys. По их свидетельствам, ливийские власти могли читать электронную почту, получать пароли, читать мгновенные сообщения и составлять карты связей между людьми. Документы, выложенные на ресурсе WikiLeaks, показали, что система, развернутая Amesys, позволяла следить за диссидентами и оппозиционерами даже за рубежом, например живущими в Великобритании.

Шпионы

Трояны, использованные в ходе кибератак в 2013 году, в основном уже не представляли собой ничего из ряда вон выходящего. Если 2012 год стал для «Лаборатории Касперского» годом пиара на теме hi-tech-кибероружия, то в 2013 году появился новый тренд — использование в целевых атаках широко распространенных вредоносных программ, в противовес явно написанным командой профессионалов под конкретные цели. И все чаще отдельные признаки указывают на таких возможных организаторов атак, как Китай и Северная Корея. Таким образом, можно говорить о так называемых «западной» и «азиатской школах» написания троянов, используемых для проведения атак класса APT. Что характерно для «западной школы»?

- Вкладываются значительные финансовые ресурсы.

- Вредоносный код подписывают цифровой подписью легальных контор, сертификаты для нее обычно крадутся с взломанных серверов, что требует определенной подготовительной работы, людских ресурсов и в конечном итоге пункта номер 1. Подпись позволяет без проблем устанавливать драйверы для перехода в режим ядра, что дает возможность реализовывать руткит-функции, а также в ряде случаев обходить защиту антивирусных средств.

- Широко используются zero-day-уязвимости для скрытого запуска и повышения своих привилегий в системе, такие уязвимости стоят немало, так что опять смотри пункт 1.

С 2010 года были обнаружены следующие вредоносные программы с броским ярлыком «кибероружие» (см. рис. 2), в этой статье мы не будем расписывать их подвиги полностью — мы это уже делали ранее, — а просто пройдемся по их самым интересным особенностям.

Stuxnet

Выделяется на общем фоне тем, что он пока единственный представитель малвари, способный физически повредить некоторые объекты предприятия. Так что к классу кибероружия фактически можно отнести только его. Что в нем было еще интересного — четыре zero-day-уязвимости, распространение на USB не через тривиальный autorun.inf, а через уязвимость обработки ярлыков MS10-046.

При автозагрузке с флешки через вредоносный ярлык срабатывал руткит-компонент, после чего вредоносные компоненты Stuxnet, размещенные на USB flash, становились невидны. Имел функции червя, как у Conficker (MS08-067), а также метод распространения по сети через уязвимость подсистемы печати (MS10-061). Драйверы были подписаны украденными сертификатами.

Duqu

В качестве контейнера для доставки использовался документ Word (запуск через уязвимость в обработке шрифтов MS11-087, zero-day), адресно отправляемый по электронной почте. Драйверы, как и у Stuxnet, были подписаны, чем до сих пор некоторые антивирусные аналитики пытаются обосновать связь между Stuxnet и Duqu.

Flame

Интересен тем, что подпись компонентов принадлежит Microsoft, создана она путем подбора коллизии MD5. Нереально большой размер исходника, порядка 20 Мб, использование большого количества стороннего кода. Есть модуль, который использует Bluetooth для перехвата информации с мобильных устройств.

Gauss

Имеет модульную структуру, модулям присвоены внутренние имена знаменитых математиков, таких как Гёдель, Гаусс, Лагранж. Использует съемный носитель для хранения собранной информации в скрытом файле (это позволяет информации утекать через защитный периметр, где нет интернета, на флешке). Содержит плагины, предназначенные для кражи и мониторинга данных, пересылаемых пользователями нескольких ливанских банков — Bank of Beirut, EBLF, BlomBank, ByblosBank, FransaBank и Credit Libanais.

MiniFlame

Cмежный с Flame проект. В ходе анализа командных серверов Flame было установлено, что существовали четыре разных типа клиентов («вредоносных программ») под кодовыми названиями SP, SPE, FL и IP. MiniFlame соответствует названию SPE, Flame, соответственно, — FL. Вредоносы с названиями SP и IP так и не были обнаружены in the wild.

Sputnik

Способен красть данные с мобильных устройств, собирать информацию с сетевого оборудования (Cisco) и файлы с USB-дисков (включая ранее удаленные файлы, для чего использует собственную технологию восстановления файлов), красть почтовые базы данных из локального хранилища Outlook или с удаленного POP/IMAP-сервера, а также извлекать файлы с локальных FTP-серверов в сети.

MiniDuke

Написан на ассемблере, что в наше время уже вызывает удивление (видать, вербанули кого-то старой школы). Адреса командных серверов берутся из Twitter. Если с Twitter не срослось, использовался Google Search, чтобы найти зашифрованные ссылки к новым серверам управления.

Китайские кибергруппировки пытаются не отставать от прогресса, и, например, такой троян, как Winnti, используемый для атак на компании, занимающиеся компьютерными онлайн-играми, содержит в себе подписанные драйверы.

Шпионы азиатской школы

- Июль 2012 — Madi;

- август 2012 — Shamoon;

- ноябрь 2012 — Narilam.

Все они написаны на Delphi (lameware :)), код особенной технологичностью не блещет, о zero-day и подписях нечего и говорить. Налицо использование паблик технологий и методов. Но тем не менее — они работают! Кстати, трояны с деструктивными функциями на волне APT-атак опять входят в моду, Shamoon и Narilam как раз из их числа. Они использовались, чтобы парализовать работу отдельных организаций путем уничтожения информации на ЭВМ.

Проблемы терминологии

Старые термины типа «вирус», «червь» и «троян» уже не в полной мере соответствуют реалиям. Особенно прискорбно, что журналистам интернет-изданий глубоко фиолетово, чем вирус отличается от трояна, и человеку, мало-мальски разбирающемуся в теме, режут слух такие словосочетания, как «вирус stuxnet», «вирус kido» или «вирус carberp». В очередной раз вспомним основные понятия:

- вирус — имеет функцию самораспространения, заражает исполняемые файлы;

- троян — не имеет функции самораспространения;

- червь — имеет функцию самораспространения, в классическом понимании — через использование уязвимостей сервисов ОС, доступных по сети (червь Морриса), чуть позже — через мыло и флешки;

- руткит — использует функции сокрытия признаков своего присутствия в системе.

На практике многие образцы вредоносов сочетают в себе несколько таких характеристик. В наше время малварь впору классифицировать по каким-то иным критериям. Попытаемся разобраться. Прежде всего, любая малварь нашего времени в первую очередь коммерческий проект. Разница только в исходных финансах и конечных целях. Условно можно выделить следующие группы:

- lameware — новомодный термин, означающий малварь, написанную новичками или дилетантами в этом деле (в обиходе — ламерами). Часто пользуются Delphi. Разработка, как правило, не требует никаких финансовых вложений, правда, и доход в относительном выражении мал. Основной фактор, побуждающий к написанию lameware, — потешить свое ЧСВ;

- добротная коммерческая малварь — вредоносы с «мировым» именем, имеющие несколько поколений и ведущие свою историю на протяжении нескольких лет;

- APT — шпионские программы, распространение и функционал которых характеризуется точечной направленностью на конкретные цели — компании, организации.

Заключение

Интернетизация, компьютеризация и прочая глобализация облегчили жизнь людям. И нам с тобой, и тем, которые раньше должны были прыгать с парашютом, перегрызать колючую проволоку, подслушивать, подсматривать, подрывать и подкупать. Большую долю работы этих крепких парней сейчас делают талантливые программисты за смешные по меркам соответствующих бюджетов миллионы долларов. Да, кстати, жизнь криминальным личностям, которые раньше должны были бегать с кольтом за почтовыми дилижансами, облегчилась тоже. Будь внимателен и осторожен!

Владимир Трегубенко

Постоянный автор рубрики MALWARE

Источник: xakep.ru

Я тебя вижу: как устроены карманные шпионы и почему проблема цифровой слежки масштабнее, чем кажется

Согласно опросу «Лаборатории Касперского», 19% пользователей из России сталкивались с цифровой слежкой. При этом каждый второй из них сообщил, что слежка велась через специальные приложения. Мы проводим огромную часть времени онлайн, в девайсах или рядом с ними. Но современные технологии могут как обеспечить приватность, так и разрушить личное пространство человека.

Лаборатория Касперского

Cталкерский софт — в чем суть?

Существует большое количество приложений, которые собирают личные данные пользователя без его согласия и передают их злоумышленникам или недоброжелателям. Шпионские троянцы и сталкерские программы могут дотянуться до самых разных данных на устройстве: «читать» переписку в социальных сетях и мессенджерах, перехватывать и анализировать нажатие клавиш, делать скриншоты экрана, записывать окружение через микрофон и камеру мобильного телефона. И это далеко не полный перечень их возможного функционала.

0 РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Однако если «классический» шпионский троянец — продвинутый в техническом плане инструмент — разрабатывается под определенные цели, и его невозможно купить «традиционным способом», то сталкерские приложения, к сожалению, встречаются чаще и являются коммерчески доступными, а используются в основном для слежки за романтическим партнером. Сталкерское ПО — это коммерческие программы, функционал которых порой не уступает продвинутым шпионским приложениям. С одним лишь «но» — для их установки и настройки человеку необходимо иметь физический доступ к смартфону. Поэтому чаще всего это оказывается человек, которому доверяет потенциальная жертва — партнер, родственник, близкий друг.

Программа работает в фоновом режиме, а жертва даже не подозревает о наличии такого карманного преследователя на своем устройстве.

Проблема еще и в том, что вокруг сталкерского ПО много мифов. Например, якобы есть признаки, по которым можно однозначно определить, что на смартфоне развернулась подобная программа: батарея устройства быстро разряжается, расходуется большой объем трафика, на телефоне появляется незнакомый софт. Зачастую они не имеют ничего общего с реальностью, это лишь косвенные сигналы. Однозначно ответить на вопрос, установлена ли сталкерская программа на устройство или нет, можно только используя защитные решения.

РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

0 РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

И это мы еще не говорим о том, что сталкерское ПО часто требует множества прав в системе, вплоть до root-доступа, который дает такой программе полный контроль над гаджетом, в том числе позволяет устанавливать любые другие программы, включая вредоносные. Программы эти находятся в «серой» зоне: их разработка не является противозаконной, однако их использование без получения одобрения со стороны «жертвы» может преследоваться по закону.

0 РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Проблема мирового масштаба одной семьи

Согласно тому же опросу «Лаборатории Касперского», 50% опрошенных знают пароль от телефона своего партнера и 47% уверены, что партнеру известен пароль от их смартфона. Несмотря на некую романтизацию образа ревнивого партнера или тезиса «у нас в отношениях царит полная прозрачность», к таким цифрам стоит относиться внимательно, ведь не все порой понимают, где заканчивается приватное пространство человека и начинается цифровой абьюз.Угроза сталкерского ПО не просто техническая: она напрямую связана с личной безопасностью, насилием, преследованием и харассментом. Следовательно, чтобы ее решить, нужно подходить к вопросу комплексно.

В 2020 году во всем мире решения «Лаборатории Касперского» обнаружили сталкерское ПО на устройствах 53 870 пользователей. Это статистика только одной компании, значит, реальные цифры, вероятно, гораздо выше. Масштаб проблемы привел к тому, что в 2019 году была создана Коалиция по борьбе со сталкерским ПО, в которую сегодня входит более 40 организаций, включая Интерпол.

Члены Коалиции ставят своей целью повысить осведомленность общества об этой угрозе, объединить разработчиков и технические средства защиты с усилиями некоммерческих организаций, а также информировать правоохранительные органы и регуляторов разных стран об этой проблеме и совместно найти способы ее решения, в том числе и через законодательное регулирование.

0 РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

0 РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Если даже мы говорим о «классической» цифровой слежке (без использования продвинутых технологий), узнать, что за тобой в буквальном смысле подглядывают, не хочется никому. Согласно уже упомянутому исследованию, в России 57% респондентов считают неприемлемой цифровую слежку за своими вторыми половинками. А больше четверти, то есть 28% ответивших, беспокоит, что их партнер может нарушить их цифровую приватность.

0 РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Почему антивирус — не панацея

Вернемся к сталкерскому ПО. Казалось бы, решение проблемы лежит на поверхности. Так как подобные программы нарушают приватность человека и могут навредить, то необходимо поставить антивирус и просто заблокировать их. Однако есть одно «но» (и притом важное). Эксперты по безопасности не советуют сразу удалять такой софт, ведь сталкер узнает об этом довольно быстро.

Что будет после — неизвестно, а иногда и страшно себе представить. В 2020 году в «Лаборатории Касперского» разработали TinyCheck — бесплатный инструмент с открытым исходным кодом. Его устанавливают не на смартфон, а на отдельное устройство — микрокомпьютер Raspberry Pi: это как раз сделано с той целью, чтобы не позволить инициатору слежки узнать о проверке.

Это отдельное устройство нужно настроить так, чтобы оно выступало в роли посредника между роутером и подключенным к Wi-Fi гаджетом. Тогда TinyCheck сможет проверить исходящий интернет-трафик, проанализировать его в режиме реального времени и распознать подключения к центрам управления разработчиков сталкерского ПО. На анализ трафика уходит примерно 15 минут. Программа была создана в первую очередь в помощь некоммерческим организациям, помогающим жертвам преследования и домашнего насилия.

Источник: www.techinsider.ru