Облачная база данных — удобная вещь: вся работа по деплою и настройке сервера за вас уже сделана, остается только пользоваться! Системных администраторв это расслабляет настолько, что такие открытые находяться с помощью поисковых систем.

В статье я покажу, как автоматизировать поиск незащищенных баз данных с помощью поисковиков.

Поиск открытых баз данных с помощью поисковиков

Сидеть, менять поисковые системы и перебирать все URL вручную не очень увлекательно. Слишком часто видим «error : Permission denied». Значит, пора переходить к автоматизации!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Программировать, правда, не придется, потому что некоторые такие как Францеска Эрера — это уже сделали до нас. Возьмем, к примеру интересный скрипт, который сам подбирает URL и ищет уязвимые базы данных.

Индексы | Основы SQL

Скачиваем его и устанавливаем зависимости:

git clone https : //github.com/Turr0n/firebase.git

cd firebase

pip install — r requirements . txt

После этого запускаем:

python3 firebase . py — p 4 — c 150 – dnsdumpster

- p — указывает количество потоков (по умолчанию 1, максимум 4);

- dnsdumpster — генерирует URL самостоятельно;

- с — какое количество доменов генерировать.

Да, скрипт умеет генерировать ссылки самостоятельно. Точнее, делает это не сам, а обращается за помощью к утилите DNSdumpster.

По результату видно, что из найденных баз:

- 37 урлов «битые» или больше не существуют;

- 171 база имеет аутентификацию при обращении к данным и защищена;

- одна база с подозрением на уязвимость;

- 25 баз не защищены или уязвимы.

Можно скормить скрипту и свой список. В нем должны быть только поддомены третьего уровня. Например, вы делаете вот такой входной список:

Тогда скрипт проверит вот эти URL:

https : //xxx.firebaseio.com

https : //yyy.firebaseio.com

https : //zzz.firebaseio.com

Поиск поддоменов

Чтобы получить наиболее эффективный список, можно воспользоваться скриптом sublist3r, который использует разные техники поиска и OSINT, чтобы подобрать наиболее правдоподобные варианты.

python3 sublist3r . py — d firebaseio . com

И на выходе получаем около 650 доменов. Работает очень быстро.

Еще одна утилита для генерации доменов — subbrute. Она выдала мне в районе 100 поддоменов, но работала 30–40 минут.

(Создание БД) 7. Организация поиска по записям базы данных

Censys-subdomain-finder, на который я возлагал большие надежды, выдал всего семь доменов. К слову, и сам сервис выдал немного — 25 урлов.

Все перечисленные утилиты не входят в состав дистрибутива Kali Linux, их пришлось качать отдельно.

Из онлайновых сервисов можно воспользоваться nmmapper, DNSdumpster, Pentest-Tools.

Если все еще мало, можно задействовать знания о том, что настройки интеграции происходят в файле:

google — services . json

И поискать в гите запросом:

site : github . com google — services . json

Этот вариант идет вразрез со словом «автоматизация», зато можно докопаться до уникальных баз.

Усовершенствуем скрипт для поиска баз данных

Теперь мы вооружены добротным набором урлов и знаем, что какие‑то из них могут быть уязвимы. Даже можем запустить скрипт и проверить количество неверно настроенных баз из нашего списка. Но цель в таких случаях — не собрать статистику, а получить уязвимые цели. Поэтому откроем код скрипта и слегка поправим.

Посмотри вот на этот кусок кода:

with open ( args_ . list , ‘r’ ) as f :

[ urls . add ( ‘https://<>.firebaseio.com/.json’ . format ( line . rstrip ( ) ) ) for line in f ]

Из него понятно, как формируется полный адрес. А в конце формируется отчет:

print ( ‘404 DBs: <>’ . format ( l [ ‘-2’ ] ) )

print ( ‘Secure DBs: <>’ . format ( l [ ‘-1’ ] ) )

print ( ‘Possible vulnerable DBs: <>’ . format ( l [ ‘0’ ] ) )

print ( ‘Vulnerable DBs: <>’ . format ( l [ ‘1’ ] ) )

Кусок кода с проверкой я приводить не буду. Там нет ничего любопытного, мне нужно было найти само присвоение. И вот оно:

with open ( args_ . fn , ‘w’ ) as f :

json . dump ( loot , f )

for result in loot :

l [ str ( result [ ‘status’ ] ) ] += 1

Вот в этом месте я создаю свой массив по статусу 1. Так как я еще не понимаю, чем его заполнять, записываю все подряд. Получилось примерно следующее:

Vulnerable = [ ]

for result in loot :

l [ str ( result [ ‘status’ ] ) ] += 1

if str ( result [ ‘status’ ] ) == ‘1’ :

Vulnerable . append ( result )

И в конце добавляю вывод результата в консоль:

print ( ‘404 DBs: <>’ . format ( l [ ‘-2’ ] ) )

print ( ‘Secure DBs: <>’ . format ( l [ ‘-1’ ] ) )

print ( ‘Possible vulnerable DBs: <>’ . format ( l [ ‘0’ ] ) )

print ( ‘Vulnerable DBs: <>’ . format ( l [ ‘1’ ] ) )

print ( Vulnerable )

После запуска вижу такую картину.

Мне высыпалось все, что хранилось в базах. Зато теперь я знаю, что записывать в Vulnerable. Правим код, как надо:

Vulnerable = [ ]

for result in loot :

l [ str ( result [ ‘status’ ] ) ] += 1

if str ( result [ ‘status’ ] ) == ‘1’ :

Vulnerable . append ( result [ ‘url’ ] )

print ( ‘404 DBs: <>’ . format ( l [ ‘-2’ ] ) )

print ( ‘Secure DBs: <>’ . format ( l [ ‘-1’ ] ) )

print ( ‘Possible vulnerable DBs: <>’ . format ( l [ ‘0’ ] ) )

print ( ‘Vulnerable DBs: <>’ . format ( l [ ‘1’ ] ) )

print ( Vulnerable )

На этот раз при запуске видим то, что было нужно, — список уязвимых баз.

Особенно меня заинтересовала вот эта ссылка:

https : //covid-19-tracker-e76ca.firebaseio.com/.json

В Малайзии так спешили отслеживать перемещения больных ковидом, что не поставили пароль на базу данных с их координатами…

Как защитить базы данных

Назвать эту проблему уязвимостью — некоторое преувеличение. Все сводится к тому, что Google позволяет открыть доступ к содержимому базы всем неавторизованным пользователям, и некоторые разработчики так и поступают.

Поэтому, чтобы защититься, достаточно прописать политики безопасности Firebase. Google предлагает придерживаться следующих правил.

Даже во время разработки (на тесте и на stage) не стоит открывать доступ ко всем данным в Firebase неавторизованным пользователям, но есть возможность открыть их при авторизации:

Источник: spy-soft.net

Поиск данных и объектов в базе данных MS SQL Server с помощью бесплатной утилиты dbForge Search

Описание общей потребности в поиске данных и объектов в базе данных

Поиск данных, а также хранимых процедур, таблиц и других объектов в базе данных является достаточно актуальным вопросом в том числе и для C#-разработчиков, а также и для .NET-разработки в целом.

Достаточно часто может возникнуть ситуация, при которой нужно найти:

- объект базы данных (таблицу, представление, хранимую процедуру, функцию и т д)

- данные (значение и в какой таблице располагается)

- фрагмент кода в определениях объектов базы данных

Сначала рассмотрим как можно осуществлять поиск данных и объектов в базе данных с помощью встроенных средств самой СУБД, а затем рассмотрим как это сделать с помощью бесплатной утилиты dbForge Search.

Поиск с помощью встроенных средств самой СУБД

Определить есть ли таблица Employee в базе данных можно с помощью следующего скрипта:

Поиск таблицы по имени

select [object_id], [schema_id], schema_name([schema_id]) as [schema_name], [name], [type], [type_desc], [create_date], [modify_date] from sys.all_objects where [name]=’Employee’;

Результат может быть примерно такой:

- идентификаторы объекта и схемы, где располагается объект

- название этой схемы и название этого объекта

- тип объекта и описание этого типа объекта

- даты и время создания и последней модификации объекта

Поиск всех объектов по подстроке в имени

select [object_id], [schema_id], schema_name([schema_id]) as [schema_name], [name], [type], [type_desc], [create_date], [modify_date] from sys.all_objects where [name] like ‘%Project%’;

Результат может быть примерно такой:

Как видно из результата, здесь подстроку “Project” содержат не только две таблицы Project и ProjectSkill, но и также некоторые первичные и внешние ключи.

Чтобы понять кому именно принадлежат данные ключи, добавим в вывод поле parent_object_id и его имя и схему, в которой он располагается следующим образом:

Поиск всех объектов по подстроке в имени с выводом родительских объектов

select ao.[object_id], ao.[schema_id], schema_name(ao.[schema_id]) as [schema_name], ao.parent_object_id, p.[schema_id] as [parent_schema_id], schema_name(p.[schema_id]) as [parent_schema_name], p.[name] as [parent_name], ao.[name], ao.[type], ao.[type_desc], ao.[create_date], ao.[modify_date] from sys.all_objects as ao left outer join sys.all_objects as p on ao.[parent_object_id]=p.[object_id] where ao.[name] like ‘%Project%’;

Результатом будет вывод таблицы с детальной информацией о родительских объектах, т е где определены первичные и внешние ключи:

В запросах используются следующие системные объекты:

- таблица sys.all_objects

- скалярная функция schema_name

Чтобы найти строковое значение по всем таблицам базы данных, можно воспользоваться следующим решением. Упростим данное решение и покажем как можно найти например значение “Ramiro” с помощью следующего скрипта:

Поиск строковых значений по подстроке во всех таблицах базы данных

Результат выполнения может быть таким:

Здесь выводятся имена таблиц и в каких столбцах хранится значение, содержащие подстроку “Ramiro”. А также количество найденных входов данной подстроки для найденной пары таблица-колонка.

Чтобы найти объекты, в определениях которых есть заданный фрагмент кода, можно воспользоваться следующими системными представлениями:

- sys.sql_modules

- sys.all_sql_modules

- sys.syscomments

Поиск фрагмента кода в определениях объектов базы данных

select obj.[object_id], obj.[name], obj.[type_desc], sc.[text] from sys.syscomments as sc inner join sys.objects obj on sc.[id]=obj.[object_id] where sc.[text] like ‘%code snippet%’;

Здесь будет выведен идентификатор, название, описание и полное определение объекта.

Поиск с помощью бесплатной утилиты dbForge Search

Однако, более удобно поиск производить с помощью готовых хороших инструментов. Одним из таких инструментов является dbForge Search.

Для вызова этой утилиты в окне SSMS нажмите на кнопку .

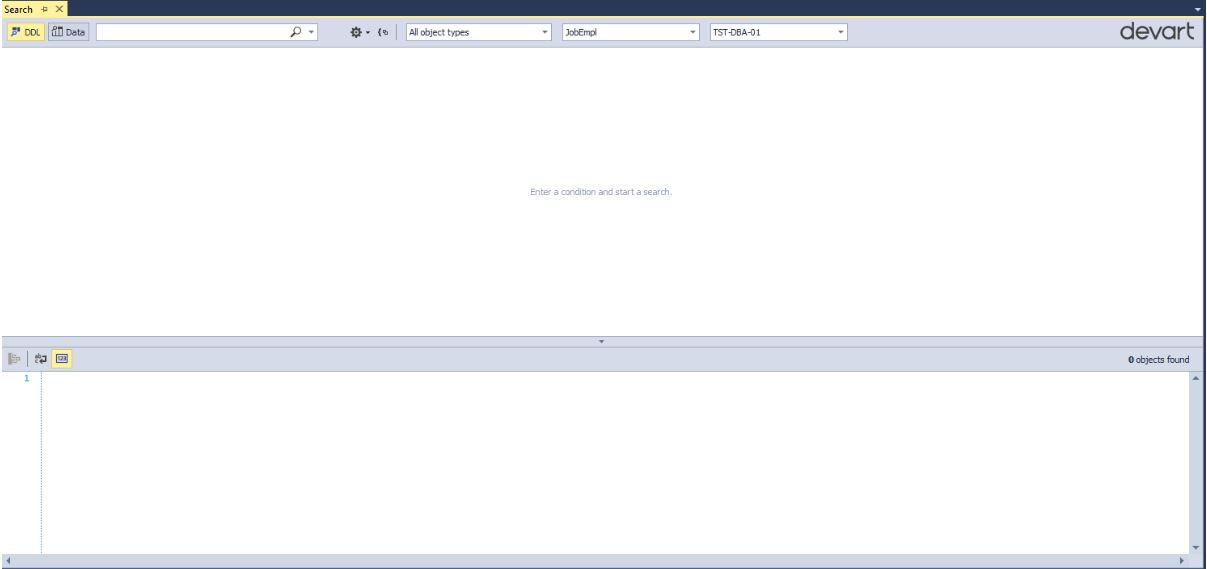

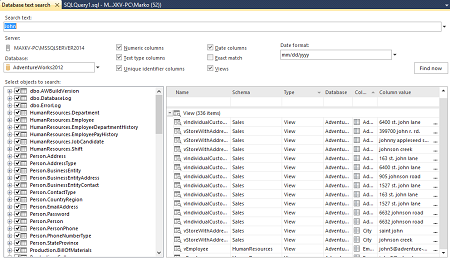

Появится следующее окно поиска:

Обратите внимание на верхнюю панель (слева направо):

- можно переключать режим поиска (ищем DDL (объекты) или данные)

- непосредственно что ищем (какую подстроку)

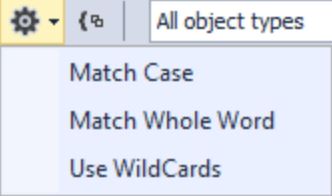

- учитывать ли регистр, искать точное соответствие слову, искать вхождения:

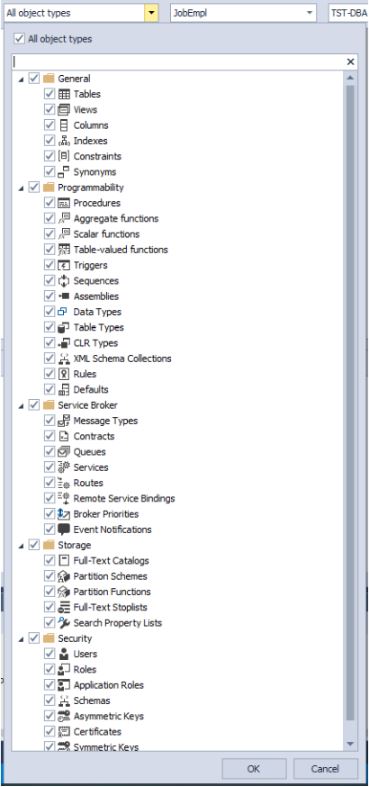

Это все в режиме поиска объектов, т е когда включен DDL:

В режиме поиска данных изменится только выбор типов объектов:

А именно будут доступны для выбора только таблицы, где и хранятся собственно сами данные:

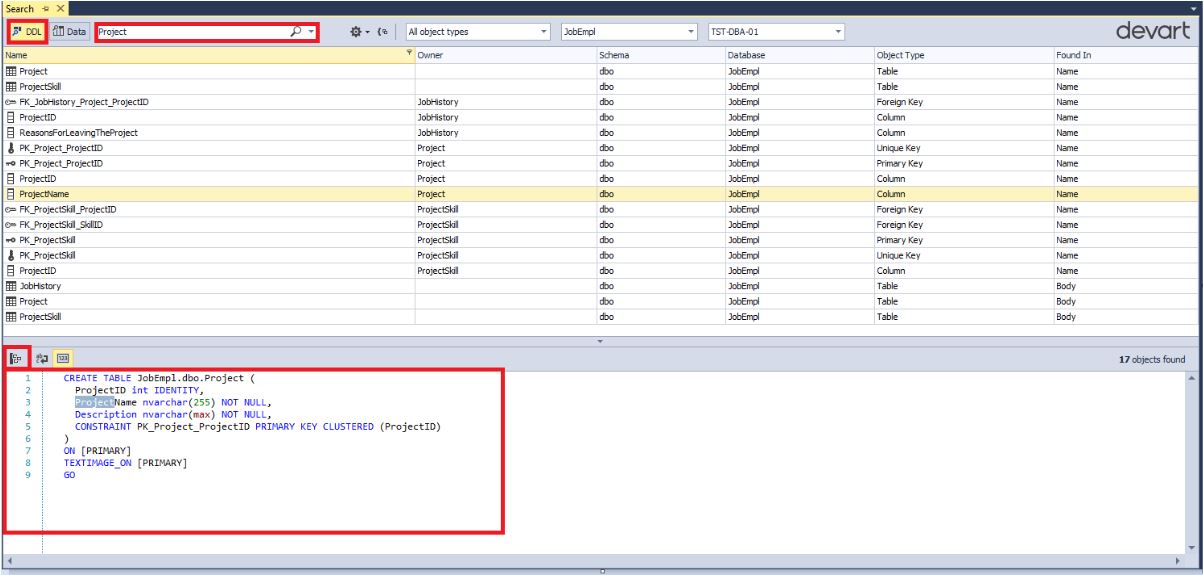

Теперь как и раньше найдем все вхождения подстроки “Project” в названиях объектов:

Как видно, был выбран режим поиска по DDL-объектам, заполнено что ищем-строка “Project”, остальное все было по умолчанию.

При выделении найденного объекта внизу отображается код определения данного объекта или всего его родительского объекта.

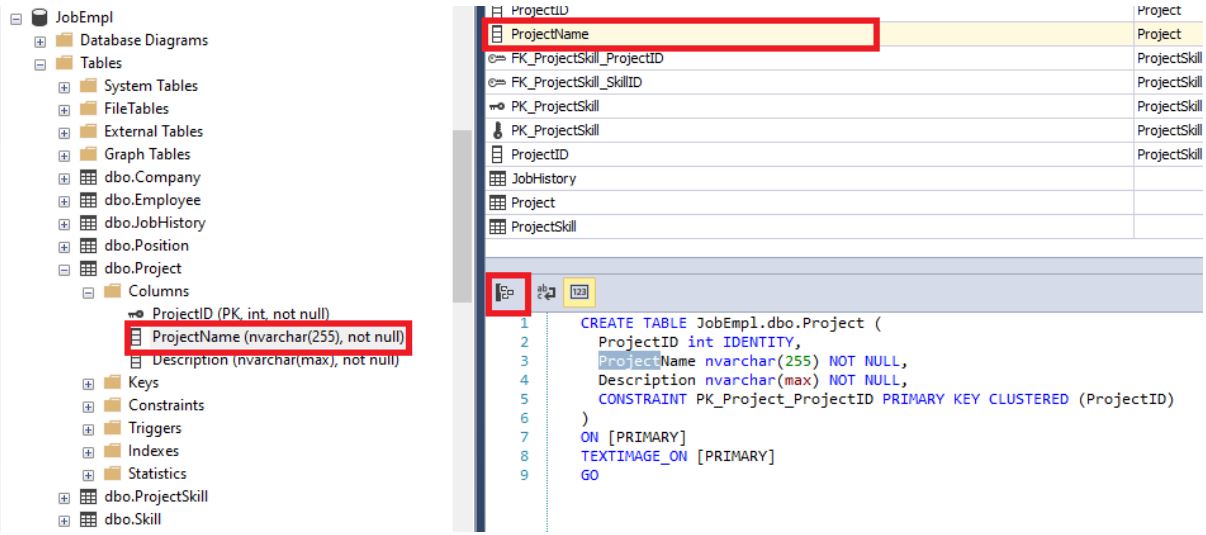

Также можно переместить навигацию на найденный объект, щелкнув на кнопку :

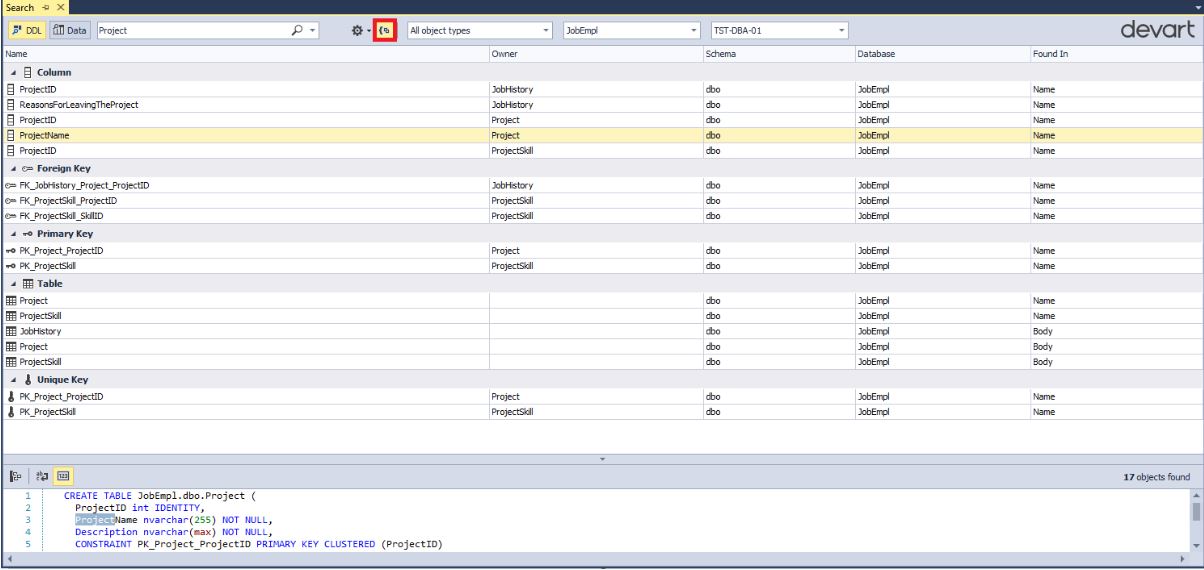

Можно также сгруппировать найденные объекты по их типу:

Обратите внимание, что выводятся даже те таблицы, в которых есть поля, в именах которых содержится подстрока “Project”. Однако, напомним, что режим поиска можно менять: искать полное соответствие/частичное/учитывать регистр или нет.

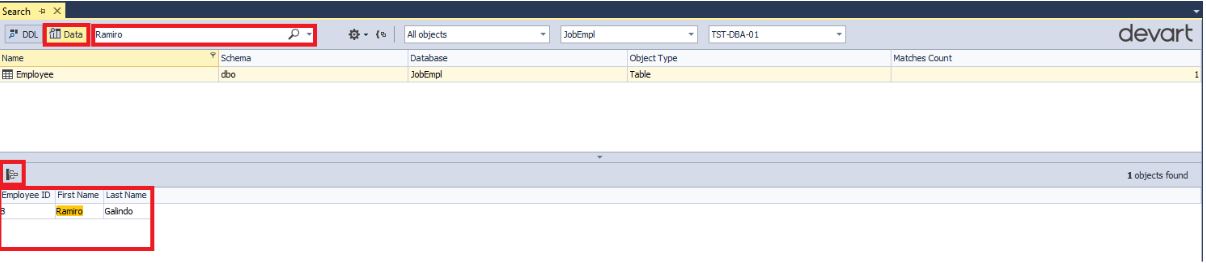

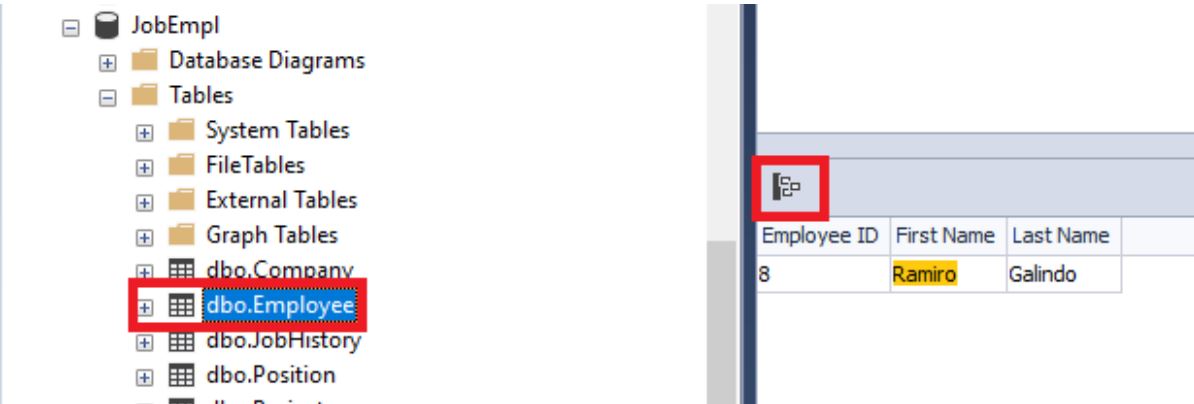

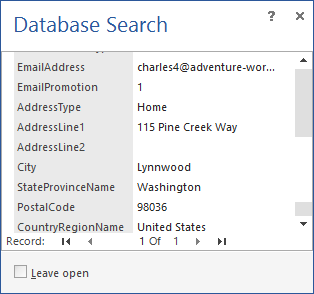

Теперь найдем значение “Ramiro” по всем таблицам:

Обратите внимание, что внизу отображаются все строки, в которых содержится подстрока “Ramiro” выбранной таблицы Employee.

Также можно переместить навигацию к найденному объекту, нажав как и ранее на кнопку :

Таким образом мы можем искать нужные объекты и данные в базе данных.

Заключение

Были рассмотрены способы поиска как самих данных, так и объектов в базе данных как с помощью встроенных средств самой СУБД MS SQL Server, так и с помощью бесплатной утилиты dbForge Search.

Также от компании Devart есть и ряд других бесплатных готовых решений, полный список которых можно посмотреть здесь.

Источники

- Search_Script.sql

- SSMS

- dbForge Search

- Документация по Microsoft SQL

- Бесплатные решения от компании Devart

Источник: habr.com

Быстрый поиск объектов и данных в БД SQL Server

Очень часто разработчики и администраторы БД сталкиваются с задачей поиска в базе данных всех упоминаний какого-либо объекта, столбца, переменной или поиск всех таблиц, где встречается искомое значение. Если вам приходилось решать подобную проблему, то вы знаете, что это ни самая тривиальная задача и Ctrl+F здесь не поможет.

Готового решения нет ни в SQL Server Management Studio ни в Visual Studio, вот несколько сценариев, которые вы можете использовать:

Поиск данных в таблицах и представлениях

Есть много реализаций на T-SQL поиска данных по всем таблицам с просмотром всех столбцов и это не самая оптимальная реализация, так как везде используется перебор в курсоре системных представлений.

У этого решения есть много недостатков:

- Использование курсоров, а это, как правило неэффективный код

- Сложный запрос, который медленно работает даже на небольших базах данных

- Поиск работает только по текстовым данным, поэтому для поиска, например, даты потребуется доработка

Поиск объектов

Поиск объектов в БД по имени или их упоминание в других объектах немного проще, чем поиск определённого текста. Есть так же несколько разных сценариев поиска, но все их объединяет одно: обращение к системным объектам.

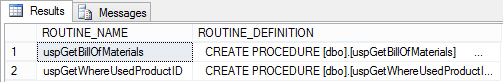

INFORMATION_SCHEMA.ROUTINES

Системное представление INFORMATION_SCHEMA.ROUTINES позволяет найти любой параметр, встречающийся в процедурах или функциях. Колонка ROUTINE_DEFINITION содержит полный текст объекта, который был указан при его создании.

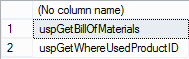

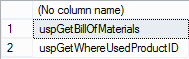

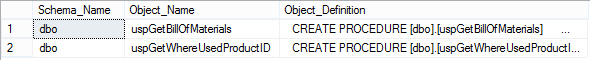

Результат работы запроса:

Не используйте представления INFORMATION_SCHEMA, чтобы определить схему объекта. Единственный надежный способ найти схему объекта — выполнить запрос к представлению каталога sys.objects.

Представление sys.syscomments

Содержит записи для всех представлений, правил, значений по умолчанию, триггеров, ограничений CHECK и DEFAULT, а также для всех хранимых процедур в базе данных. Столбец text содержит инструкции исходных определений SQL.

Этот метод не желательно использовать, так как в будущих версиях SQL Server представление sys.syscomments будет удалено.

Представление sys.sql_modules

Содержит по одной строке для каждого объекта, являющегося модулем, определенным на языке SQL в SQL Server.

Результат такой же, как в предыдущем способе:

Другие представления информационной схемы

Запрос к представлениям sys.syscomments, sys.schemas и sys.objects. Представление sys.schemas содержит информацию обо всех схемах внутри базы данных. В представление sys.objects содержится информация обо всех объектах базы данных. Обратите внимание, что для поиска информации о триггерах необходимо просматривать отдельное представление sys.triggers.

Основным недостатком данных методов поиска является то, что для поиска каждого нового типа объектов необходимо вносить в скрипты изменения. Чтобы сделать это вы должны хорошо понимать внутреннюю организацию и структуру системных объектов SQL Server. Кроме того, нужно позаботиться об обработке различных ошибок и исключений, например, связанных с поиском строк, содержащих экранирующие символы.

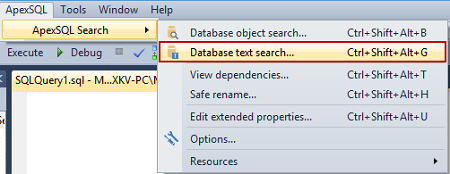

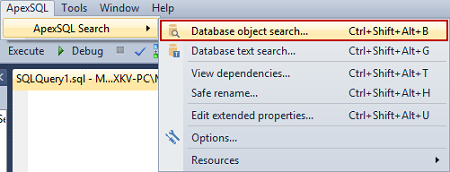

Если вы не являетесь опытным разработчиком, не знакомы с внутренним устройством хранения DDL информации объектов БД или предпочитаете использовать проверенное и безошибочное решение, то начните использовать ApexSQL Search.

ApexSQL Search – это надстройка (ADD-IN) для SSMS и Visual Studio, которая позволяет искать любой текст в объектах базы данных (в том числе имена объектов), данные, хранящиеся в таблицах и представлениях (даже если они зашифрованы), осуществлять повторные поиски по истории в один клик.

Для поиска данных в таблицах и представлениях:

- В меню SQL Server Management Studio или Visual Studio найдите ApexSQL Search

- Выберите вариант Database text search…:

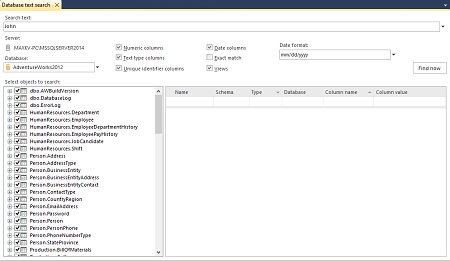

- В текстовом поле поиска Search text укажите искомый текст.

- В раскрывающемся меню Database выберите базу данных для поиска

- В дереве поиска Select objects to search укажите таблицы и представления для поиска или оставьте их все выделенными

- С помощью флажков укажите в каких типах данных необходимо осуществить поиск (numeric, text type, uniqueidentifier, date columns), искать ли в представлениях, необходимо ли строгое совпадение и, при поиске даты, укажите её формат.

- После нажатия кнопки Find now, вы получите сводную таблицу со списком таблиц и представлений, которые содержат искомое значение:

- Нажмите кнопку с многоточием в колонке Column value, чтобы получить детали:

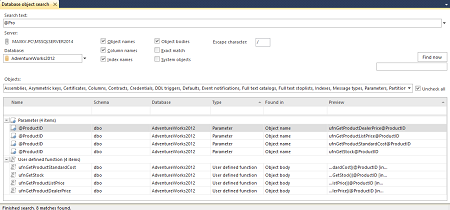

Для поиска объектов:

- В меню SQL Server Management Studio или Visual Studio найдите ApexSQL Search

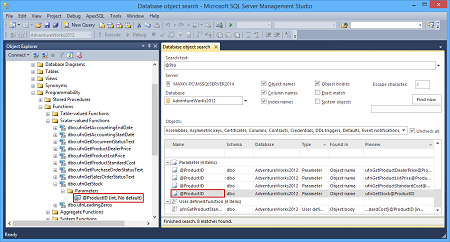

- Выберите вариант Database object search…:

- В поле поиска Search text укажите искомый объект, например, имя переменной.

- В раскрывающемся меню Database выберите базу данных для поиска

- В дереве поиска Objects укажите типы объектов для поиска или оставьте их все выделенными

- Флажками укажите детали поиска: искать ли в именах объектов, колонок, индексов или только в самих описания объектов. Просматривать ли системные объекты, нужно ли точное совпадение, а также можно указать экранирующий символ.

- После этого начинаем поиск Find now:

В таблице будет полный список объектов, которые содержат искомое значение.

В таблице будет полный список объектов, которые содержат искомое значение. - При двойном щелчке по объекту в таблице Database object search, можно увидеть его ссылку в Object Explorer

SQL Server Management Studio и Visual Studio не имеют встроенной возможности поиска объектов и данных в БД. Запросы, которые решают эту задачу неэффективны, медленные в работе и требуют глубоких знаний системных объектов SQL Server. Но зато с этой задачей прекрасно справляется ApexSQL Search

Related posts:

Источник: solutioncenter.apexsql.com