КАК ГРАМОТНО ПОЛЬЗОВАТЬСЯ ПИРАТСКИМ СОФТОМ И НЕ ПОПАСТЬСЯ

Давно хотелось затронуть данную тему.

Есть в нашей жизни одно противоречие: без компьютера в наше время не выжить. Купить компьютер не проблема, проблема купить программное обеспечение, так как порой оно на много дороже самого «железа». Выходом могут служить пиратские программы, но за их использование предусмотрена отвественность.

Оговорюсь сразу же. Воровать — это грех. Использовать нелегальный софт тоже плохо, но я не считаю это воровством в традиционном смысле. Мы же не взламываем сами программу, мы же не проникаем тайно на сервера компаний производителей программного обеспечения и не взламываем их почту. Где берется нелегальный, пиратский софт?

Он теперь даже не покупается, а свободно скачивается с интернета. И что в этом незаконного?

Конечно, там есть так называемое лицензионное соглашение, но кто его читает? Лично я таких людей не знаю.

По моему скромному мнению, если компания — производитель программ, хочет, чтобы ее продукцию только покупали, то они должны позаботиться о программной защите своего продукта.

Стали ПИРАТАМИ на Один День Челлендж !

Ну что ж, будем считать, что с моральной стороной дела мы разобрались, и кто не согласен с моими оговорками, для тех рекомендую дальше не читать. Для тех же, кто заинтересовался, продолжаю.

Для кого будет полезно ознакомиться с моими «маленькими хитростями»? Скорее всего для представителей мелкого бизнеса, для людей, находящихся в самом незащищенном состоянии. И денег еще нет нормальных и сожрать хотят все кому не лень. Нам, мелким предпринимателям, авантюристам по своей сути не впервой лавировать среди акул.

«Система», назову ее так, была придумана не мной, но я все же внес в нее некоторые усовершентвования. Пусть она не идеальна, но она работает.

Против кого же мы будем «дружить»? Нет, не против компаний, производителей софта, которым мы будем пользоваться нелегально. В первую очедь наши враги менты и всякие другие контролирующие органы, которые хотят нас поймать на воровстве. Эти ублюдки не честь компаний хотят защитить и не их доходы, а свои безразмерные коррупционные карманы набить. А вот хрен им, уродам.

А программисты, я надеюсь нас простят. Ребята, мы не воруем у вас, считайте, что мы берем у вас в долг и когда разбогатеем, то обязательно расчитаемся.

Итак, сперва сформулирем задачи.

Что мы имеем?

Имеем гипотетическую проектную организацию, с 5-10 компьютерами, на которых должно быть установлено для работы много графических программ.

Задачи:

1. Защитить данные.

2. Защитить себя от обвинений в использовании нелегального программного обеспечения.

По одной программе на каждый компьютер все же купить придется. Я имею в виду операционную систему. Без «операционки» и компьютер — кусок железа и проверяющие если что, сразу же с нее и начнут. Операционная система в принципе не дорога, цена «винды», из под которой я сам работаю — 150 долларов примерно.

Урок 4 — Лицензионная или пиратская Windows?

Вполне по средствам даже для начинающих, что не сказать про такие программы как «автокад», «архикад», «фотошоп» или «3д макс». Именно последние мы и будем скрывать от посторонних глаз.

Итак, «винду» мы купили и установили, на каждом компе приклеен лицензионный номер. Со стороны — полная законность.

Настраиваем локальную сеть и на самом мощном копьютере располагаем папку «проекты». Работать будем все из этой папки по сети. Саму папку располагаем на скрытом диске. Как сделать скрытый диск я сейчас и расскажу.

Для того, чтобы создать скрытый диск, используем программу под названием » TrueCrypt «.

Скачать ее можно например здесь.

Хочу посоветовать скачать именно портативную версию, Портативная версия хотя и чуть урезанная, но имеет одно весьма весомое преимущество, а именно — она не требует установки, а значит не вызовет лишних вопросов и подозрений. Скачав, ее можно спрятать среди легальных данных, а можно держать даже на флешке и с нее же и запускать, хотя это и не обязательно.

Как создать скрытый диск и как им пользоваться, я сейчас подробно объясню.

Главное окно программы при запуске выглядит так:

[ Установка и настройка ]

Для того, чтобы создать скрытый диск нажимаем на кнопку «Создать том».

Получаем такое окно:

Сразу нужно оговориться: возможности программы несколько шире, чем я описываю. Я, честно говоря не особо углублялся и сам, поэтому, все что выходит за рамки моего рассказа, оставим для внекласной работы.

Жмем «Дальше»

Выбираем «Обычный том» и жмем «Дальше»

Далее нам предлагается разместить файл — контейнер и как то обозвать его. Назовем его для конспирации «Папка». Чтобы никто не догадался.

Несколько слов о контейнере. Он представляет из себя файл без расширения, который невозможно открыть никакой другой программой кроме данной. Размер файла большой, на весь размер диска и определить пуст он или полон невозможно никаким образом.

Разместив и обозвав файл-контейнер идем «Дальше»..

Выбираем настройки шифрования как у меня и идем «дальше».

Только не спрашивайте меня, что это такое.

Далее определяем размеры скрытого диска. Здесь места жалеть не стоит.

Важное замечание. При разметке диска в FAT, не получится создать том более 4 гигабайт, поэтому если что, форматируем диск в NTFS

Жмем «далее»:

Нам предлагается придумать пароль. Пароль должен быть длинный и сложный.

Совет: включаем английскую раскладку клавиатуры и вводим какую то фразу из песни на родном языке и набор цифр.

К примеру: «пусть всегда будет солнце 123456789» а получается: «gecnm dctulf ,eltn cjkywt 123456789»

Вводим пароль, повторяем и идем «дальше»

Делаем так как у меня и двигаемся «Далее»:

Теперь минуту где то двигаем просто мышью, затем нажимаем на кнопку «Разметить». После непродолжительного процесса процесс завершается.

Теперь о том, что делать дальше.

Вызываем программу.

Выбираем любой диск и жмем на кнопку «Файл».

Находим на компьютере наш файл-контейнер и выбираем его.

Жмем на «Энтер» и вводим наш сложный пароль.

Все, у нас в программе напротив диска «Z» появилась запись, а в «проводнике» добавился новый диск.

Это и есть наш секретный диск

Советую сразу же назначить клавиатурную комбинацию для экстренного «сворачивания лавочки»:

Заходим в меню «настройки» и выбираем опцию «горячие клавиши»

Назначаем какую нибудь простенькую комбинацию.

Теперь давайте разберемся, зачем это нужно и какие радужные перспективы открываются для нас.

Во первых, в этом скрытом томе хорошо хранить данные проектов, во вторых в скрытый том хорошо устанавливать программы. Берем к примеру пиратскую программу и в процессе установки выбираем для ее установки не диск «С» по умолчанию, а диск «Z». Основная папка этой программы размещается на нашем скрытом диске, и при запуске программы без окрытого скрытого диска выдает ошибку.

Конечно, все следы пребывания незаконной программы на вашем компьютере, мой метод не решает, остаются кое какие ярлычки и прочие упоминания в реестре, но можно включить дурака, сказать к примеру, что когда то я устанавливал демо-версию и давно ее уже грохнул. А сам работаю в какой то другой программе.

Почти каждая официальная программа, как правило имеет своего бесплатного урезанного ублюдочного двойника в сети. Скачав и установив такие программы на своем компьютере, мы отсечем ненужные вопросы. Программы эти будут для нас как дымовая завеса, в самом же деле мы будет пользоваться программами хорошими, но пиратскими.

Например, платная программа «Total Commander» имеет своего, вполне кошерного, а главное бесплатного клона под названием «Unreal Commander», я его называю «нереальный коммандер»))

Скачать «нереальный» можно здесь: https://x-diesel.com/?download

Платная программа «Майкрософт Офис» имеет свой бесплатный аналог под названием «Либа Офис». Он конечно дубовей чем майкрософтовский, но он то нам нужен как дымовая завеса, а пользоватся мы будем каноничным! Скачать бесплатный «Либра Офис» можно здесь: https://ru.libreoffice.org/download/

Кстати, в сети можно найти портативную версию программы «майкрософт офис», так что если мы ее разместим в скрытом томе, то и следов в реестре она у нас не оставит.

Программу «автокад», «официально», вполне можно заменить программой «Нанокад», тупым клоном в исполнении русских кулибиных, на 99% содранного с каноничной версии, но глючной и тупой. Можно даже получить бесплатную лицензию на этот хлам, который нам нужен лишь для того, чтобы прикрыть нелегальный «автокад». Скачать «нанокад» можно здесь: http://www.nanocad.ua/products/download.php?id=371

На этом точку не ставим, ставим запятую и переходим к следующей хитрости.

Может возникнуть ситуация, при которой одного скрытого тома не достаточно. Иногда нужно полностью зачистить все следы пребывания какой то программы, к примеру, если вы занимаетесь откачкой со своего компьютера пиратского софта. Для такого случая, нужно установить в наш скрытый том виртуальный компьютер.

Скачать виртуальный комп можно здесь: http://home-soft.com.ua/soft/system/utility/423-virtualbox.html

Вот краткое описание данной программы: VirtualBox (Oracle VM VirtualBox) — это бесплатная программа предназначенная для создания виртуальной машины с параметрами аппаратного обеспечения реального компьютера, на которой можно запускать любую операционную систему (Windows, GNU/Linux, BSD, Solaris и др.). VirtualBox обладает интуитивно понятным интерфейсом, что делает работу в программе простой и понятной даже для неискушенного в виртуальных компьютерах пользователя. Основными особенностями VirtualBox являются: возможность создания «переносных» изолированных пользовательских сред с установленным в них программным обеспечением, направленных на решение определенного круга задач; создание защищенных сред для выхода в Интернет; способность одновременно запускать несколько операционных систем в виртуальных машинах с использованием различных программ в необходимых вам ОС и обеспечение передачи данных между ними.

Говоря нормальным языком, это операционная система внутри нашей операционной системы, два компьютера в одном. Виртуальный компьютер видится как сетевой. На нем можно устанавливать любые программы, принтеры, настроить интернет браузеры. Устанавливаем все это конечно на наш скрытый диск.

Теперь о резервном копировании. Как я писал в начале поста, работу ведем по сети с одного компьютера. Возле этого компьютера устанавливаем сейф, лучше с кодовым замком, сверлим в сейфе отверстие. В сейф ложим внешний винчестер размером в 1 террабайт и через отверстие подключаем к компьютеру. Настраиваем резервное копирование на винчестер.

В случае утраты компьютера достаточно выдернуть кабель. Конечно, если вы член организации «Аль каида», это мало вам поможет, но от обвинений в использовании нелегального софта можно отмазаться и даже если заберут компьютер, данные останутся. А данные порой дороже чем само «железо». Если это проект на стадии завершения, нужно ли повторять, как важны эти данные?

Рекомендую отличную программу резервного копирования под названием Allway Sync. Она не бесплатная, но мы то уже знаем что делать)). Качаем программу, качаем крек, устанавливаем к примеру на наш виртуальный компьютер и настраиваем по сети резервное копирование.

Вот и все пожалуй. Если есть вопросы, спрашивайте, буду рад ответить.

Источник: modern-garden.livejournal.com

Что такое пиратство программного обеспечения?

Узнайте, возможно ли кража используемого вами программного обеспечения

Пиратство программного обеспечения – это кража программного обеспечения, которое защищено законом. Используете ли вы в настоящее время программное обеспечение для ввода документа или редактирования фотографии? Если так, вы уверены, что программное обеспечение не пиратское?

Что такое пиратство программного обеспечения?

Под пиратством программного обеспечения понимается акт кражи программного обеспечения, которое защищено законом, что означает защиту в соответствии с

Источник: solutics.ru

Три этюда о пиратском софте: как скачанная программа может втянуть вас в киберпреступление

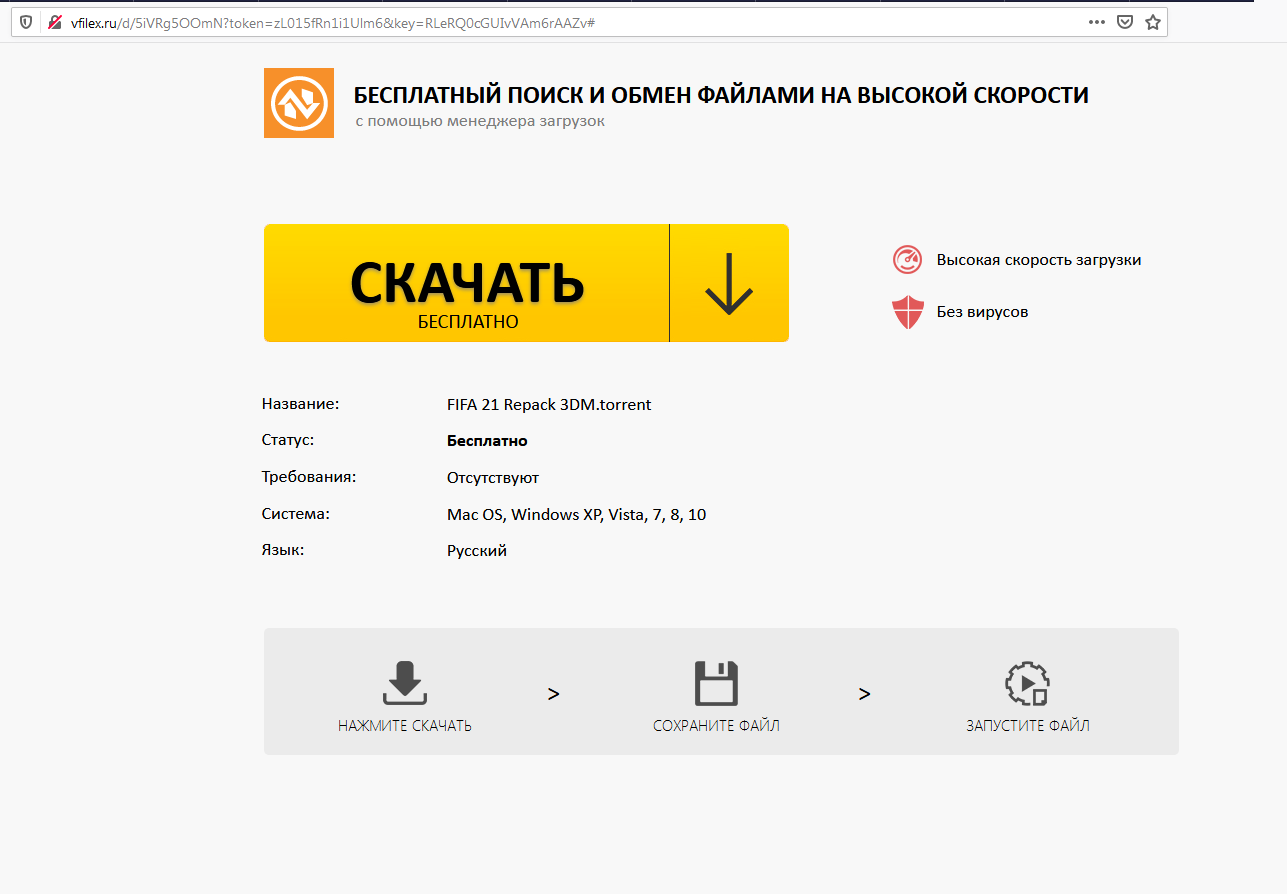

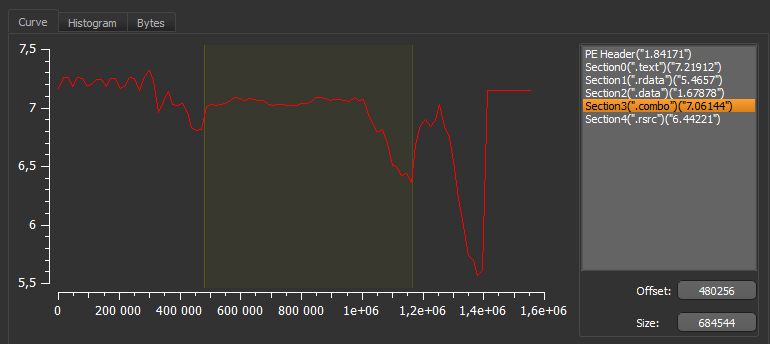

Случалось такое: надо срочно найти утилиту под специфическую задачу, например, «конвертер видео», но точного названия не знаешь и надо гуглить? Другие пытаются сэкономить и сразу используют установщик для пиратского софта. Перейдя по первой же ссылке в поисковой выдаче и обнаружив заветную кнопку Download, пользователь без особых раздумий запускает скачанный софт, даже не подозревая, какую опасность может скрывать обычный, на первый взгляд, файл. Илья Померанцев, руководитель группы исследований и разработки CERT-GIB, рассматривает три кейса, жертва которых могла стать «входными воротами» для вредоносной программы и даже случайным соучастником хакерской атаки. Помните: 23% пиратских ресурсов представляют опасность — содержат вредоносные программы либо присутствуют в «черных списках» антивирусных вендоров.

Кейс 1

В начале ноября 2020 года отдел мониторинга и реагирования на компьютерные инциденты CERT-GIB зафиксировал подозрительную активность на одном из наших зарубежных сенсоров. Внимание привлек User-Agent в http-коммуникации при скачивании исполняемого файла, а также отсутствие поля Referer: это говорит о том, что загрузка была инициирована не пользователем.

Мы передали файл на анализ вирусному аналитику.

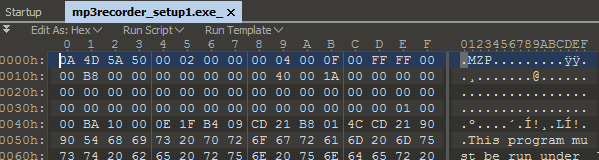

Анализ файла

Сигнатурное сканирование в утилите Detect Is Easy не дало результата, после чего файл был открыт в hex-редакторе и причина стала ясна.

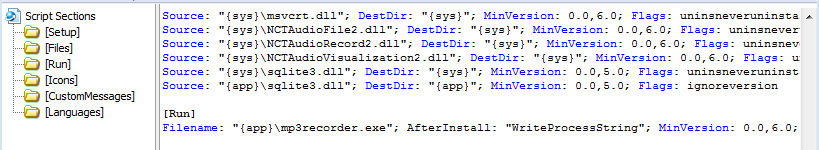

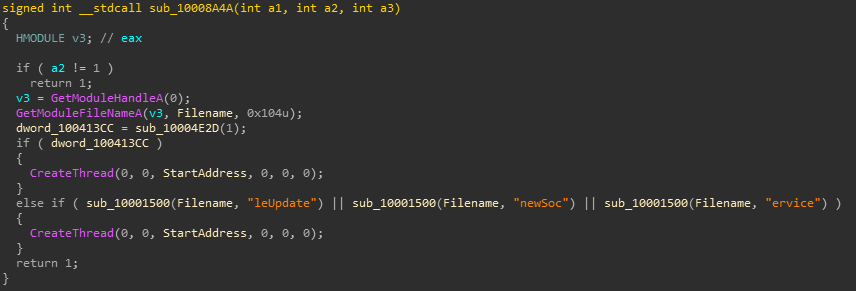

В начале файла был записан байт 0x0A . Это подтвердило наше предположение, что файл предназначен для запуска не пользователем. Сам сэмпл представляет собой установщик Inno Installer. Анализ сценария установки показал, что после распаковки должен запускаться извлеченный исполняемый файл.

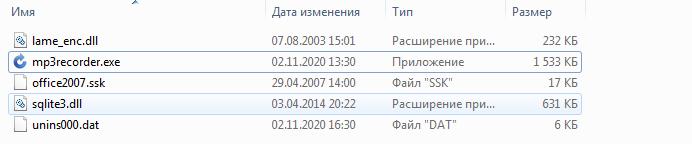

Установочная директория C:Program FilesOund Recorder будет содержать следующие файлы:

Файл mp3recorder.exe содержит большой фрагмент сжатых данных.

ВПО закрепляется в системе как системный сервис. Для этого либо создается новый с названием TranslateService, либо заменяется оригинальный файл GoogleUpdate.exe.

После распаковки получаем динамическую библиотеку, которая и представляет собой полезную нагрузку. При старте первым делом осуществляется проверка имени файла. Интересный факт: ВПО продолжит работу, игнорируя это условие, если оно запущено в подсистеме SysWOW64.

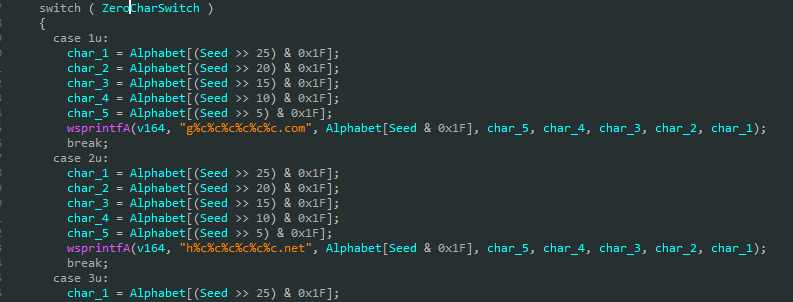

Далее формируется HID, который в дальнейшем будет использоваться в качестве пароля для получения нового командного центра.

Для взаимодействия с CnC используется алгоритм генерации доменных имен. Для их разрешения поочередно используются 5 DNS-серверов, зашитые в ВПО:

- 163.172.91[.]242

- 217.23.6[.]51

- 151.80.38[.]159

- 217.23.9[.]168

- 37.187.122[.]227

Интервал обращения к серверу — 15 секунд.

При достижении лимита в 1500 запросов ВПО обращается по URL /global.php к IP-адресу, с которым была последняя удачная коммуникация. В ответ оно ждет полезную нагрузку в виде зашифрованного исполняемого файла, который будет запущен без сохранения на диск.

Если удалось успешно получить адрес командного центра — выполняется http-запрос вида:

Для шифрования используется RC4 с ключом heyfg645fdhwi.

Исходные данные имеют вид:

client_id=[HID]server_port=[Порт Proxy-сервера]os=[Версия операционной системы]dti=[]

Последние два значения — контрольная сумма системного времени и даты.

Для взаимодействия используется User-Agent Mozilla/5.0 (Windows; U; MSIE 9.0; Windows NT 9.0; en-US).

Ответ сервера зашифрован RC4 с тем же ключом.

После расшифровки можно получить строку вида:

c=[Команда]https://habr.com/ru/company/group-ib/blog/530032/» target=»_blank»]habr.com[/mask_link]

Компьютерное пиратство и почему с ним нужно бороться

В 2022-ом году принципиально изменилось отношение к компьютерному пиратству в России. Компании оказались в положении, когда сроки лицензий на иностранные программные продукты заканчиваются. Предприятиям нужно продолжать на чём-то работать, а новые продукты или продление действующих лицензий иностранных производителей они оформить не могут. Как разрешить возникшую дилемму?

Что способствовало развитию компьютерного пиратства в 2022 году

Десятки иностранных компаний в этом году ушли с российского рынка. В их число вошли и такие IT-гиганты, как американские корпорации Microsoft и Oracle и немецкая компания SAP. В связи с этим на государственном уровне началась дискуссия о возможности отмены ответственности российских компаний за использование зарубежного нелицензионного программного обеспечения «в интересах национальной безопасности».

В ответ на подобную инициативу руководители отраслевых организаций — АПКИТ, АРПП «Отечественный софт», Ассоциация НП ППП и «Руссофт» — коллективно обратились к Министерству цифрового развития РФ с просьбой отказаться от идеи освобождения от ответственности за применение иностранного ПО без лицензии. По мнению представителей IT-отрасли, решение фактически в пользу компьютерного пиратства зарубежных программ будет негативно влиять на положение производителей отечественного софта. Так, «бесплатное» использование иностранного ПО оставит его вне конкуренции на фоне платных российских разработок. Кроме того, разрешение пиратства зарубежных программ может привести к «зеркальным» мерам со стороны иностранных государств в отношении российской IT-продукции или, наоборот, полному отказу от её использования. Всё это также усилит отток IT-специалистов за границу.

Почему компьютерное пиратство — это проблема

Мотивация государства и отраслевых игроков касательно легализации нелицензионного программного обеспечения иностранных компаний понятна. Но помимо этого, существуют и другие причины, которые относят в целом компьютерное пиратство к разряду проблем — как для производителей софта, так и для его пользователей:

Этика и экономика

Пиратство программного обеспечения по сути представляет собой кражу продукта интеллектуальной собственности. Человек, который «пиратит» чужие программы, нарушает авторские права на продукцию. Делая лицензионный продукт максимально доступным, компьютерный пират создаёт для производителя ПО ситуацию упущенной выгоды, когда настоящий правообладатель незаслуженно теряет значительную часть прибыли.

Безопасность и удобство

При использовании пиратских программ пользователь значительно рискует, так как продукты без лицензии могут содержать вирусы, программы-шпионы и фишинговые сообщения. Всё это может создать сбои в работе компьютера, а также привести к потере пользователем важных данных — либо к их безвозвратному удалению, либо к возникновению условий, при которых личная информация попадёт в руки компьютерных злоумышленников. Помимо этого, нелицензионная IT-продукция не содержат важных обновлений, из-за чего программные продукты устаревают и начинают некорректно работать.

Как решить проблему пиратства программного обеспечения

Компьютерное пиратство — это серьёзная проблема, поэтому позиция представителей IT-отрасли в нынешнем споре о легализации нелицензионного зарубежного ПО имеет особый вес. Потому стоит рассмотреть способы борьбы российских компаний с компьютерным пиратством:

Регулярный аудит

Выявить пиратскую продукцию на предприятии можно с помощью регулярного аудита корпоративного программного обеспечения. Подобную проверку стоит доверять не системным администраторам компании, а сторонней организации-производителю конкретного ПО или её партнёрской сети, например, сети 1С:Франчайзи.

Коллективная работа

Для того чтобы решить проблему пиратства IT-продуктов, необходимо действовать коллективно. Если ваша компания сама производит ПО, то вам стоит стать членом одной из отраслевых организаций, поддерживающих политику антипиратства. Например, моя компания входит в состав Некоммерческого Партнёрства Производителей Программных Продуктов. Вместе с другими членами ассоциации НП ППП мы стараемся сформировать цивилизованный рынок программной продукции на территории России, в частности в Приволжском федеральном округе, где присутствует «1C-Поволжье». Членство в НП ППП помогает компаниям-участникам повышать свою юридическую грамотность, защищать свои авторские права и бороться с недобросовестными конкурентами.

Просвещение по теме борьбы с пиратством

Конкретные действия в направлении антипиратства может дополнить освещении проблемы среди ваших сотрудников, партнёров и клиентов. Так, моя компания на регулярной основе публикует на своём официальном сайте информационные материалы по теме борьбы с пиратством и проводит тематические онлайн-встречи и вебинары, на которых обсуждается актуальная повестка и разбираются насущные вопросы, как «Что делать, если вы обнаружили нелицензионный софт?».

Поддержка импортозамещения

В нынешних условиях ключевой инструмент при проведении политики антипиратства — это поддержка отечественного производителя. На встречах с партнёрами и клиентами наша компания всегда дополнительно продвигает российские альтернативы зарубежным IT-программам:

● Аналоги Windows Server можно найти у компаний «Базальт СПО», «РОСА», «РЕД СОФТ» и Astra Linux — Альт Образование, Альт Сервер, РОСА «ХРОМ» Сервер, РОСА «КОБАЛЬТ» Сервер, РОСА «ХРОМ» Для образования Сервер, РЕД ОС Сервер, РЕД ОС Сервер ФСТЭК, Astra Linux Special Edition

● Альтернативы Windows 7 и 10 — Альт Рабочая станция, Альт Образование, РОСА «ХРОМ» Рабочая станция, РОСА «КОБАЛЬТ» Рабочая станция, РОСА «КОБАЛЬТ» ФСТЭК Рабочая станция, РОСА «ХРОМ» Для образования Рабочая станция, РЕД ОС Рабочая станция, РЕД ОС Рабочая станция ФСТЭК, Astra Linux Special Edition, Astra Linux Common Edition

● Заменить Microsoft Office и Microsoft Office 365 могут продукты компаний «Р-7 Офис» и «МойОфис» — Р7-Офис. Редактор, Р7-Облачный офис для бизнеса, МойОфис Стандартный, МойОфис Стандартный ФСТЭК, МойОфис Профессиональный, МойОфис Профессиональный ФСТЭК, МойОфис Образование, МойОфис Частное Облако, МойОфис Защищенное Облако

● В качестве альтернативы Adobe Acrobat Pro можно рассматривать Систему оптического распознавания текста «SETERE OCR»

● Поддерживать корпоративную информационную безопасность можно вместе с «Лабораторией Касперского», используя серию продуктов Kaspersky Endpoint Security и Kaspersky Security.

Резюмируя

В 2022 году значительно изменилось состояние IT-рынка в России. Но насколько сильными ни были перемены, бизнесу приходится к ним адаптироваться. Не имея возможности использовать лицензионное зарубежное ПО, вашему предприятию не стоит принимать крайние меры и входить в ряды компьютерных пиратов. Лучший вариант — переход на отечественную IT-продукцию.

Таким образом, делая выбор в пользу российского софта, ваша компания сможет «убить двух зайцев»: с одной стороны, сделать вклад в решение проблемы компьютерного пиратства, а с другой — всегда иметь доступ к качественной программной продукции с лицензией.

Источник: dzen.ru