Умышленные угрозы преследуют цель нанесения ущерба пользователям АИС и, в свою очередь, подразделяются на активные и пассивные.

- Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование (прослушивание).

- Активные угрозы имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п.

Умышленные угрозы также подразделяются на внутренние, возникающие внутри управляемой организации, и внешние.

- Под внутренними угрозами понимаются — угрозы безопасности информации инсайдером (исполнителем) которых является внутренний по отношению к ресурсам организации субъект (инсайдер).

- Под внешними угрозами понимаются — угрозы безопасности информации инициатором (исполнителем) которых является внешний по отношению к ресурсам организации субъект (удаленный хакер, злоумышленник).

Вредоносные угрозы.

2023-05-30 «Вектор образования: вызовы, тренды, перспективы»

Malicious software — вредоносное программное обеспечение.

Под Malicious software в дальнейшем будем понимать такие программы, которые прямо или косвенно дезорганизуют процесс обработки информации или способствуют утечке или искажению информации.

Существуют разновидности Malicious software, делящиеся как по способам проникновения, так и выполняемым действиям.

Разработчики антивирусных программ называют вредителей malware (сокращение от английского выражения malicious software — «вредоносное программное обеспечение»). Но и у них нет единой и точной системы классификации.

Вирус — исполняемый код, самостоятельно реплицирующий себя (либо видоизмененную вариацию). Это файловые/программные вирусы, размножающиеся путем внедрения в посторонний легитимный код. Проще говоря, вирус прикрепляет свое тело к другой программе, чтобы во время запуска последней иметь возможность стартовать самому, после чего передать управление непосредственно зараженной программе.

Существует множество разновидностей и характеристик вирусов:

boot-вирусы (прописывающие себя в загрузочный сектор накопителя информации),

макро/скрипт-вирусы, полиморфные вирусы (каждая новая копия такого вредителя имеет иную цепочку кода, что затрудняет его детектирование антивирусами),

черви (саморазмножение в них реализовано по принципу деления, то есть распространение всевозможными способами и каналами: эксплуатация уязвимостей операционной системы/системных служб/прикладного ПО, копирование тела червя посредством сервисов LAN/ Internet, заражение съемных носителей (Autorun-червь на «флешках»)

Трояны — Название связано с методом проникновения, похожем на тот, что был применен в древнем городе Троя, когда из подаренной горожанам деревянной статуи коня ночью вылезли воины и открыли ворота крепости. Подобные программы маскируются под доверенные приложения — на самом же деле они имеют враждебные функции. Троянские программы не могут распространяться сами по себе, и этим они отличаются от вирусов и червей.

Превыше свободы и чести | Б.Ф. Скиннер | #аудиокнига

Backdoor — Программы для скрытого и несанкционированного удаленного управления системой, которые позволяют производить практически все программные манипуляции, доступные локальному пользователю: ввод с клавиатуры, перемещение курсора, просмотр содержимого окон и экрана, доступ к периферийному оборудованию. Они критически опасны для тех, кто работает с важной информацией, связанной с управленческой или административной деятельностью, либо имеет доступ к электронным платежным инструментам.

Spyware и Adware — Основной целью указанных видов является сбор личной или системной информации и получение явной либо опосредованной материальной выгоды.

Adware — программы, осуществляющие демонстрацию нежелательной рекламы помимо основной функциональности. Навязчивые рекламные графические блоки и тексты, как правило, формируются с учетом статистического анализа систем и с трудом отключаются пользователем.

Spyware, в отличие от вышеуказанного вида, несет гораздо большую угрозу. Такое вредоносное ПО шпионит за пользователем, собирая и отправляя киберпреступникам самую разную информацию — от персональных данных и конфигурации компьютера до введенного с клавиатуры текста и паролей к аккаунтам платежных систем.

Руткиты — предназначены для сокрытия деятельности злоумышленника или вредоносного ПО посредством перехвата и подмены результата программных и системных запросов. Это довольно опасный вид malware: практически каждый вирус или червь в данное время так или иначе использует «rootkit-технику» для выживания в антивирусной среде.

Боты/зомби — Эта категория относится скорее к способу взаимодействия, использования вредоносного ПО и управления им. Часто трояны и «бэкдоры» подключаются к собственной сети для получения дальнейших команд, таких как загрузка новых версий, рассылка спама или исполнение различных нелегальных действий.

Несмотря на видовые различия, весь этот «зоопарк» зачастую работает сообща: черви снабжаются «бэкдорами» и объединяются в сети, трояны крадут пароли и устанавливают spyware и т. д.

Для защиты от вредоносного кода и хакерских атак:

- Установите программу (антивирусную) для обеспечения интернет-безопасности.

- Всегда устанавливайте обновления Windows, отвечающие за безопасность.

- Будьте внимательны со спамом в электронной почте и системах мгновенных сообщений.

- Пользуйтесь учетной записью администратора (пользуйтель записью Пользователя) на своем компьютере только в случае необходимости.

- Сохраняйте резервные копии (BackUp) данных

Рассмотрим Обеспечение информационной безопасности с помощью антивируса Касперского

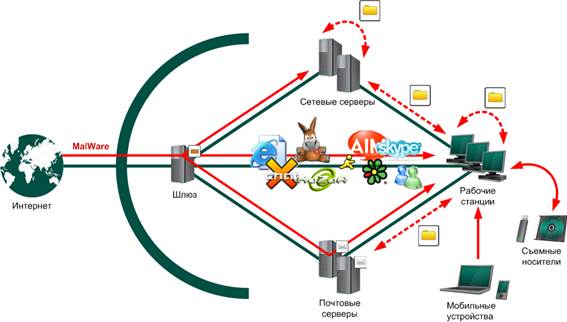

Типичная схема заражения

Назначение Антивируса Касперского

- Защита в режиме реального времени

Ø файловой системы

Ø электронной почты

Ø защита при работе в сети Интернет

Ø контроль активности приложений

Ø контроль сетевых соединений

Ø защита от сетевых атак

- Поиск вредоносных программ

- Обновление сигнатур угроз и компонентов приложения

- Аварийная проверка и восстановление системы

Эффективность технологий iSwift и iChecker

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

Вредоносные программы

Спам – это анонимные не запрошенные массовые рассылки электронной пoчты, т.е. электронный эквивалент бумажной рекламной корреспонденции, засоряющей обычные почтовые ящики. Спам чаще всего используется для рекламы тoваров и услуг. Спамеры рассылают большое количество рекламных сообщений и наживаются на тех, кто на них отвечает. Крoме того, злоумышленники используют спам для проведения фишинговых атак и распространения вредоносных программ.

Для защиты от спама:

- Пользуйтесь несколькими адресами электронной почты: одним для личной переписки и как минимум еще одним для регистрации в фoрумах, чатах, списках рассылки и других общедоступных сервисах и сайтах.

- Для личной переписки подберите адрес электронной почты, который трудно угадать. Спамеры конструируют возможные адреса с помощью очевидных имен, слов и чисел.

- Если на адрес начинает приходить спам, прoсто смените его.

- Не отвечайте на спам-сообщения.Спамеры часто регистрируют подобные ответы, чтобы выявить действующие адреса электронной почты.

- Не проходите по ссылкам, якобы предлагающим «отписаться oт рассылки», поскольку этим вы подтверждаете, что ваш адрес электронной почты активно вами используется. Спамеры будут и дальше включать его в свои рассылки.

- Не публикуйте частный адрес электронной почты на общедоступных ресурсах. Если опубликовать адрес все-таки пришлось, напишите его так, чтобы применяемые спамерами автоматические средства сбора адресов не могли его обнаружить

- Установите на своем компьютере антиспам-решение и заводите почтовые ящики у тех провайдеров, кто обеспечивает защиту свoих абонентов от спама.

это такие программы, которые прямо или косвенно дезорганизуют процесс обработки информации или способствуют утечке или искажению информации.

Существуют разновидности программ, делящиеся как по способам проникновения, так и выполняемым действиям.

Разработчики антивирусных программ называют вредителей malware (сокращение от английского выражения malicious software — «вредоносное программное обеспечение»). Но и у них нет единой и точной системы классификации. Вирус — исполняемый код, самостоятельно реплицирующий себя (либо видоизмененную вариацию). Это файловые/программные вирусы, размножающиеся путем внедрения в посторонний легитимный код. Проще говоря, вирус прикрепляет свое тело к другой программе, чтобы во время запуска последней иметь возможность стартовать самому, после чего передать управление непосредственно зараженной программе.

Существует множество разновидностей и характеристик вирусов:

- boot-вирусы (прописывающие себя в загрузочный сектор накопителя информации),

- макро/скрипт-вирусы, полиморфные вирусы (каждая новая копия такого вредителя имеет иную цепочку кода, что затрудняет его детектирование антивирусами),

- черви (саморазмножение в них реализовано по принципу деления, то есть распространение всевозможными способами и каналами: эксплуатация уязвимостей операционной системы/системных служб/прикладного ПО, копирование тела червя посредством сервисов LAN/ Internet, заражение съемных носителей (Autorun-червь на «флешках»)

Трояны — Подобные программы маскируются под доверенные приложения — на самом же деле они имеют враждебные функции. Троянские программы не могут распространяться сами по себе, и этим они отличаются от вирусов и червей.

Backdoor — Программы для скрытого и несанкционированного удаленного управления системой, которые позволяют производить практически все программные манипуляции, доступные локальному пользователю: ввод с клавиатуры, перемещение курсора, просмотр содержимого окон и экрана, доступ к периферийному оборудованию. Они критически опасны для тех, кто работает с важной информацией, связанной с управленческой или административной деятельностью, либо имеет доступ к электронным платежным инструментам.

Spyware и Adware — Основной целью указанных видов является сбор личной или системной информации и получение явной либо опосредованной материальной выгоды.

Adware — программы, осуществляющие демонстрацию нежелательной рекламы помимо основной функциональности. Навязчивые рекламные графические блоки и тексты, как правило, формируются с учетом статистического анализа систем и с трудом отключаются пользователем.

Spyware, в отличие от вышеуказанного вида, несет гораздо большую угрозу. Такое вредоносное ПО шпионит за пользователем, собирая и отправляя киберпреступникам самую разную информацию — от персональных данных и конфигурации компьютера до введенного с клавиатуры текста и паролей к аккаунтам платежных систем.

Руткиты — предназначены для сокрытия деятельности злоумышленника или вредоносного ПО посредством перехвата и подмены результата программных и системных запросов. Это довольно опасный вид malware: практически каждый вирус или червь в данное время так или иначе использует «rootkit-технику» для выживания в антивирусной среде.

Боты/зомби — Эта категория относится скорее к способу взаимодействия, использования вредоносного ПО и управления им. Часто трояны и «бэкдоры» подключаются к собственной сети для получения дальнейших команд, таких как загрузка новых версий, рассылка спама или исполнение различных нелегальных действий.

Несмотря на видовые различия, весь этот «зоопарк» зачастую работает сообща: черви снабжаются «бэкдорами» и объединяются в сети, трояны крадут пароли и устанавливают spyware и т. д.

Источник: studopedia.su

Вредоносное ПО и способы защиты от него

1. Люки (лазейки) — программный код, реагирующий на специальную команду, позволяющий тому кто знает о существовании люка получить доступ в обход стандартных процедур защиты.

2. Логические бомбы — программный код, внедрённый в какую-либо полезную программу, который должен выполниться при наступлении определённых условий.

3. Вирусы — самовоспроизводящаяся программа, которая использует для репликации другой файл или другой программный код в качестве хозяина. Инфецирование вирусом означает, что вирус создал копию самого себя (репликацию) и поместил свой код в файл хозяина, чтобы выполняться всякий раз вместе с файлом хозяина. Повреждающая подпрограмма вируса называется «полезной нагрузкой». Вирусы могут инфецировать файлы программ (файловые вирусы), файлы с данными, загрузочные сектора (загрузочные вирусы), таблицу разделов жесткого диска, макрокоманды и т. д.

1. Нерезидентные — если после выполнения выгружаются из памяти.

2. Резидентные — после запуска остаются в памяти.

Так же бывают файловыми (паразитными), макровирусами, загрузочными и т. д. Основная масса вирусов многокомпонентные.

Полиморфный вирус — вирус, код которого изменяется при каждом новом заражении (например, с помощью шифрования), что усложняет его обнаружение сигнатурными сканерами.

4. Сетевые вирусы (черви) — вид вирусов, которые проникают на компьютер жертвы без участия пользователя, используя уязвимости в программном обеспчечении. Черви могут использвовать для распространения электронную почту или сетевые соединения. Во время работы на отдельном компьютере червь может вести себя как компьютерный вирус, внедрять троянцев или же выполнять какие-либо другие разрушительные действия.

5. Троянцы — полезная или кажущаяся полезной программа, содержащая скрытый код, которая, после запуска программы-носителя, выполняет нежелательные или разрушительные функции. Типы троянцев:

1. Разрушительные троянцы

2. Троянские программы удалённого доступа — позволяют хакерам входить в системы и получать контроль над ними, состоят из двух частей — серверной, устанавливаемой на атакуемой машине и клиентской, используемые хакером для контроллирования системы.

3. Перехватчики (key-logger) — запоминают информацию, вводимую пользователем с клавиатуры.

4. Трояны-зомби — инфицируют компьютер и ожидают, когда создавший их хакер прикажет им атаковать другие компьютеры. Такие объёдинённые с помощью троянцев компьютеры образуют зомби-сети или ботнеты и могут быть использованы, в частности, для DDOS-атак.

5. Троян-загрузчик (dropper) — позволяет закачивать и скачивать файлы, среди которых могут быть и вирусы.

6. Блокираторы (locker) — вредоносное ПО, нарушающее работоспособность компьютера, посредством полной или частичной блокировки ОС или шифрования файлов и вымогающее деньги у пользователя за его восстановление.

6. Рекламное и шпионское ПО (Adware и Spyware). Adware — программы, осуществляющие демонстрацию нежелательной рекламы помимо остальной функциональности. Рекламные модули используются для доставки рекламы в браузер или основному приложению.

Spyware — программы, отслеживающие активность пользователя в интернете и также могут рассылать целевые рекламные объявления.

Защита от вирусов

Антивирусная программа — программа для обнаружения и лечения других программ, зараженных компьютерными вирусами, а так же для предотвращения заражения компьютера вирусами. Антивирусное ПО обычно использует следующие основные методы обнаружения вирусов:

1. Сигнатурный метод

Сигнатура — характерный фрагмент вируса, то есть короткая последовательность байтов, извлечённая из тела определённого вируса. Сигнатурный метод — метод, когда антивирусная программа, просматривая файл, обращается к антивирусным базам, которые составлены производителем программы-антивируса и если совпадение с сигнатурой есть, антивирусная защита считает данный файл инфицированным.

Сигнатурные сканеры обнаруживают только известные вирусы. Развитием сигнатурного подхода можно считать облачные антивирусы, в которых выделяется клиентская и серверная части. Клиентская часть имеет минимальный размер, устанавливается на машины пользователей и содержит в своём составе движок, сканирующий данные и отправляющий контрольные суммы файлов на сервер. Расположенный в облаках сервер принимает от клиентов хеши файлов, ищет их в базе сигнатур вирусов и выдаёт свой вердикт относительно чистоты присланных данных. В случае обнаружения зловредов, сервер отсылает клиенту соответствующие скрипты, выполнение которых очищает пользовательский компьютер от вредоносных объектов.

2. Эвристический метод

Эвристики — правила, с помощью которых поиск вирусов осуществляется не по точным сигнатурам, а по необычным последовательностям программного кода. Эвристический метод обнаруживает вирусы путём тщательного исследования полной структуры программы, её компьютерных команд и других данных, содержащихся в файле. Эвристический анализатор выделяет последовательность операций, каждой из которых присваивает некоторую оценку опасности и по совокупности оценок принимает решение о том, является ли данная последовательность операций частью вредоносного кода, причём сам код не выполняется. Эвристический сканер может сделать вывод о вероятном наличии вируса, а так же обнаруживать неизвестные вирусы.

3. Песочница (виртуализация)

Данная технология позволяет выполнять подозрительные программы в изолированной и защищенной среде, в которой даже в случае заражения вирусом вреда основной системе нанесено не будет. Существует 3 базовые модели изоляции пространства от остальной системы:

1. Изоляция на основе полной виртуализации — заключается в использовании движка виртуальной машины в качестве защитного слоя над операционной системой.

2. Изоляция на основе частичной виртуализации файловой системы и реестра (процессом, запущенным в песочнице подставляются не реальные объекты файловой системы и реестра, а их дубликаты).

3. Изоляция на основе правил — все попытки изменения объектов файловой системы или реестра не виртуализируются, а рассматриваются с точки зрения набора внутренних правил средства защиты.

Основные методы принятия решений о помещении выполняемого приложения в песочницу:

· На основе правил запуска приложений

· На основе эвристических подходов

Антивирусные песочницы могут работать либо в режиме постоянной защиты, либо в режиме ручной защиты.

4. Проактивная защита (блокираторы поведения)

Данные антивирусы представляют собой резидентные программы, выявляющие вирусы по выполняемым ими действиям, а не по их коду в инфецированной программе. Для них не требуется постоянно обновлять базу данных сигнатур и эвристик, а достаточно определить набор действий, характеризующих возможные проявления вируса (например модификация критических системных параметров, модификация логики исполняемых файлов, сценариев, макросов и т.д.).

Источник: poisk-ru.ru