Введение…………………………………………………………………. …3

1. КОМПЬЮТЕРНЫЕ ВИРУСЫ, ИХ СВОЙСТВА И КЛАССИФИКАЦИЯ……………………………………………………………. 4

1.1. Свойства компьютерных вирусов……………………………………. 4

1.2. Классификация вирусов………………………………………………. 5

2. ОСНОВНЫЕ ВИДЫ ВИРУСОВ И СХЕМЫ ИХ ФУНКЦИОНИРОВАНИЯ………………………………………………………..7

2.1. Загрузочные вирусы……………………………………………………7

2.2. Файловые вирусы………………………………………………………..9

2.3. Загрузочно-файловые вирусы…………………………………………11

2.4. Полиморфные вирусы…………………………………………………11

3. ИСТОРИЯ КОМПЬЮТЕРНОЙ ВИРУСОЛОГИИ И ПРИЧИНЫ ПОЯВЛЕНИЯ ВИРУСОВ………………………………………………………12

4. ПУТИ ПРОНИКНОВЕНИЯ ВИРУСОВ В КОМПЬЮТЕР И МЕХАНИЗМ РАСПРЕДЕЛЕНИЯ ВИРУСНЫХ ПРОГРАММ………………13

5. ПРИЗНАКИ ПОЯВЛЕНИЯ ВИРУСОВ………………………………. 14

6. ОБНАРУЖЕНИЕ ВИРУСОВ И МЕРЫ ПО ЗАЩИТЕ И ПРОФИЛАКТИКЕ………………………………………………………………15

6.1. Как обнаружить вирус? Традиционный подход……………………..15

6.2. Программы обнаружения и защиты от вирусов………………………………………………………………………..….16

6.3. Основные меры по защите от вирусов……………………………….18

Заключение………………………………………………………………….20

Список литературы…………………………………………………………22

Файлы: 1 файл

Программы обнаружения вирусов и защиты от них

1. КОМПЬЮТЕРНЫЕ ВИРУСЫ, ИХ СВОЙСТВА И КЛАССИФИКАЦИЯ……………………………………… ……………………. 4

1.1. Свойства компьютерных вирусов… …………………………………. 4

1.2. Классификация вирусов……………………… ………………………. 5

2. ОСНОВНЫЕ ВИДЫ ВИРУСОВ И СХЕМЫ ИХ ФУНКЦИОНИРОВАНИЯ……… ………………………………………………..7

2.3. Загрузочно-файловые вирусы………… ………………………………11

3. ИСТОРИЯ КОМПЬЮТЕРНОЙ ВИРУСОЛОГИИ И ПРИЧИНЫ ПОЯВЛЕНИЯ ВИРУСОВ……… ………………………………………………12

4. ПУТИ ПРОНИКНОВЕНИЯ ВИРУСОВ В КОМПЬЮТЕР И МЕХАНИЗМ РАСПРЕДЕЛЕНИЯ ВИРУСНЫХ ПРОГРАММ………………13

5. ПРИЗНАКИ ПОЯВЛЕНИЯ ВИРУСОВ………………………………. 14

6. ОБНАРУЖЕНИЕ ВИРУСОВ И МЕРЫ ПО ЗАЩИТЕ И ПРОФИЛАКТИКЕ……………………………………………… ………………15

6.1. Как обнаружить вирус? Традиционный подход……………………..15

6.2. Программы обнаружения и защиты от вирусов…………………………… …………………………………………..….16

6.3. Основные меры по защите от вирусов………………………………. 18

Обнаружение вирусов и вредоносных программ и их устранение

Под вредоносными программами уголовное законодательство РФ понимает программы, специально созданные для нарушения нормального функционирования компьютерных программ. Под нормальным функционированием понимается выполнение определенных в документации на программу операций.

Программы с потенциально опасными последствиями можно условно разделить на три класса:

- 1) программы-«вирусы» (термин был применен в 1984 г. Ф. Коэном);

- 2) программы типа «программный червь» или «троянский конь» и фрагменты программ типа «логический люк». Они обладают возможностью перехвата конфиденциальной информации или извлечения информации из сегментов систем безопасности;

- 3) программные закладки или разрушающие программные воздействия (РПВ) – обобщенный класс программ, обязательно реализующих хотя бы одну из перечисленных выше функций программы с потенциально опасными последствиями.

Вредоносные (Malware) программы классифицируются на:

- 1) вирусы и черви;

- 2) троянские программы;

- 3) подозрительные упаковщики;

- 4) вредоносные утилиты.

Вирусы и черви. Подобные вредоносные программы обладают способностью к несанкционированному пользователем саморазмножению в компьютерах или компьютерных сетях, при этом полученные копии также обладают этой возможностью.

Троянские программы созданы для осуществления несанкционированных пользователем действий, направленных на уничтожение, блокирование, модификацию или копирование информации, нарушение работы компьютеров или компьютерных сетей. В отличие от вирусов и червей, представи

тели данной категории не имеют способности создавать свои копии, обладающие возможностью дальнейшего самовоспроизведения. Основным признаком, по которому различают типы троянских программ, являются несанкционированные пользователем действия, которые они производят на зараженном компьютере.

Подозрительные упаковщики. Вредоносные программы часто сжимаются различным способом упаковки, совмещенным с шифрованием файла, для того, чтобы исключить обратную распаковку программы и усложнить анализ поведения проактивными и эвристическими методами. Антивирусом детектируется результат работы подозрительных упаковщиков – упакованные объекты.

Вредоносные утилиты – программы, разработанные для автоматизации создания других вирусов, червей или троянских программ, организации DoS [1] -атак на удаленные серверы, взлома других компьютеров и т.п. В отличие от вирусов, червей и троянских программ, представители данной категории не представляют угрозы непосредственно компьютеру, па котором исполняются. Основным признаком, по которому различают вредоносные утилиты, являются совершаемые ими действия.

RiskWare – к этой категории относятся обычные программы (некоторые из них свободно продаются и широко используются в легальных целях), которые в руках злоумышленника способны причинить вред пользователю (вызвать уничтожение, блокирование, модификацию, копирование информации, нарушить работу компьютерных сетей). Все эти программы нс являются вредоносными сами по себе, однако обладают функционалом, которым могут воспользоваться злоумышленники для причинения вреда пользователям. Выбор, детектировать или нет подобные программы, лежит на пользователе.

PornWare – программы, которые связаны с показом пользователю информации порнографического характера. Они могут быть установлены пользователем на свой компьютер сознательно, и в этом случае они не являются вредоносными.

Те же самые программы могут быть установлены на пользовательский компьютер злоумышленниками – через использование уязвимостей операционной системы и интернет-браузера или при помощи вредоносных троянских программ. Делается это обычно с целью «насильственной» рекламы платных порнографических сайтов и сервисов, на которые пользователь никогда не обратил бы внимания.

Программы борьбы с компьютерными вирусами

Защитить компьютер от вирусов может только сам пользователь. Правильное и своевременное применение антивирусных средств может гарантировать от заражения или обеспечить минимальный ущерб, если заражение произошло.

Антивирусные программы обеспечивают защиту дисков, электронной почты и сетевых протоколов и соединений. Системы защиты должны постоянно отслеживать новые вирусы (антивирусные программы должны регулярно обновляться, чтобы отражать новые вирусные нападения).

Вредоносное программное обеспечение может попадать на компьютер различными путями, и для борьбы с ним на каждом потенциально уязвимом участке используются специализированные программы: антивирусы, брандмауэры, модули защиты от шпионских программ, модули для защиты от спама в почтовых программах и т.п.

В настоящее время заслуженной популярностью пользуются комплексные решения, объединяющие в себе все методы защиты против большинства вредоносных программ. Такого рода комплексы еще называют «сьютами» (от англ. suite – набор, комплект).

К наиболее известным программам отечественного и зарубежного производства для полной защиты компьютера следует отнести: Norton AntiVirus Internet Security, Panda Antivirus Internet Security, Trend Micro Enterprise Protection Strategy, McAfee Active Virus Defense, Sophos Anti-Virus, NOD 32, а также наиболее популярные отечественные средства защиты – полифаг Doctor Web и антивирусный комплекс «Доктор Касперский».

- [1]DoS-атака (от англ. Denial of Service – атака типа «отказ в обслуживании») – атака на вычислительную систему с целью довести ее до отказа, т.е. создание таких условий, при которых легальные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднен. Материал из Википедии – свободной энциклопедии.

Источник: studme.org

Современные технологии обнаружения и уничтожения вредоносных программ

Дудкина, И. А. Современные технологии обнаружения и уничтожения вредоносных программ / И. А. Дудкина, С. К. Варлатая. — Текст : непосредственный // Молодой ученый. — 2016. — № 8 (112). — С. 123-124. — URL: https://moluch.ru/archive/112/28301/ (дата обращения: 10.06.2023).

Ключевые слова: искусственный интеллект, вредоносные программы, базы данных, распределенные системы, защита информации.

На сегодняшний день одним из основных средств противодействия вредоносным программам является сигнатурный анализ — выявление участков кода, принадлежащих определенным вирусам. Сигнатурный подход является достаточно эффективным, но в связи с тем, что объемы информации постоянно увеличиваются возникает ряд сложностей, связанных с анализом обрабатываемых данных, что сказывается на производительности системы. Решение таких проблем требует необходимости разработки новых методов обнаружения и уничтожения вредоносных программ, к таким можно отнести методы, которые основываются на технологиях биологических систем. В предлагаемом методе используется подход, аналогичный механизмам борьбы с вирусами в живых организмах, то есть на примере обнаружения вирусов и выработки антител, представить возможность компьютерным системам обучаться в процессе работы, выявлять новые угрозы и вырабатывать средства борьбы с ними. В связи со способностью к обучению такие системы относятся к системам искусственного интеллекта.

На сегодняшний день все большую популярность приобретают технологии искусственного интеллекта, основанные на модели функционирования иммунной системы живых организмов, главным принципом работы которых является уничтожение лимфоцитами вирусов. Лимфоциты генерируются спинным мозгом и тимусом (вилочковой железой) на основе содержащейся в ДНК информации.

Далее лимфатические узлы регулируют движение лимфоцитов по всему организму. Каждый тип лимфоцита обнаруживает определенный вид инородных тел, в случае обнаружения им инородного тела, в соответствии с заданной программой ДНК вырабатываются антитела для уничтожения вируса. Однако, лимфоцит может не распознать вирус и начать бороться с живыми клетками организма, в этом случае в нем происходит аутоиммунная реакция, то есть начинается процесс самоуничтожения. Информация о сгенерированных антителах хранится в генной библиотеке, то есть генная база хранит только ту информацию, которая позволяет наиболее эффективно бороться с угрозами организму, таким образом иммунная система человека имеет ряд особенностей: способность к самоорганизации, параллелизм и распределенность в работе компонентов системы.

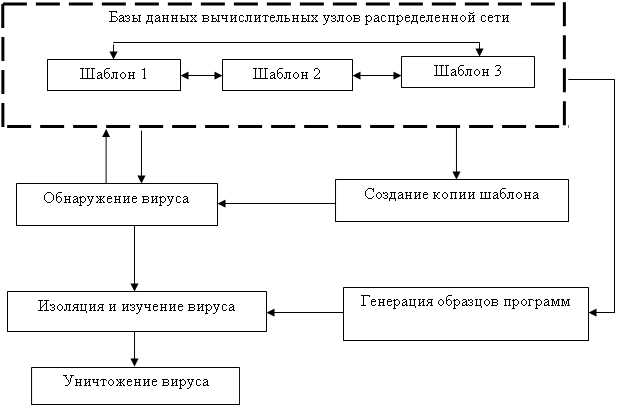

Предлагаемая технология обнаружения и уничтожения вредоносных программ, основанная на работе иммунной системы живых организмов, представляет собой алгоритм защиты распределенных вычислений, который является весьма эффективным решением для борьбы с вредоносным кодом (рисунок 1):

Рис. 1. Алгоритм работы системы защиты распределенных вычислений

Распределенные сети содержат базы данных, которые являются хранилищами шаблонов вредоносного кода. Данная база является распределенной, то есть в каждом вычислительном узле хранится только часть шаблонов вредоносных программ (шаблон 1, шаблон 2 и т. д.). Между узлами периодически происходит обмен шаблонами.

При обнаружении системой вирусов создается копия необходимого шаблона и передается в базы данных рабочих узлов системы. Обнаруженный вирус изолируется и изучается. Далее генерируются образцы программ, из которых отсеиваются неподходящие, что необходимо для предотвращения реакции системы защиты на собственную систему как на угрозу. После этого образцы программ осуществляют поиск вирусов и их уничтожение их. Данные о вирусах регистрируются в базе.

К особенностям предлагаемой технологии относятся:

большое количество детекторов, оперативно обеспечивающих отказоустойчивость и надежность системы;

повышение уровня защищенности системы при увеличении количества рабочих узлов среды распределенных вычислений;

возможность обучения детекторов за счет записи в базы данных информации об уничтожении ими вредоносных программ.

Информационные системы, использующие технологии нейронных сетей живых организмов, являются довольно перспективным направлением при создании защищенной информационной системы при обнаружении вторжений и борьбе с компьютерными вирусами и весьма эффективны в использовании для защиты сред распределенных вычислений.

- М. Эндрю. Реальная жизнь и искусственный интеллект // «Новости искусственного интеллекта», РАИИ, 2000.

- Рассел Стюарт, Норвиг Питер. Искусственный интеллект: современный подход. — 2-е изд.: Пер. с англ. — М.: «Вильямс». — 2006.

Основные термины (генерируются автоматически): баз данных, искусственный интеллект, вирус, вредоносный код, иммунная система живых организмов, образец программ, программа, система.

Источник: moluch.ru