Рассмотрены компьютер, операционные системы Windows XP/Vista/7 и Интернет с точки зрения организации безопасной и эффективной работы на ПК. Описаны основные методы атак хакеров и рекомендации, которые позволят сделать компьютер быстрее, надежнее и безопаснее.

Приведены советы хакеров, которые позволят при путешествии по Интернету не заразиться вирусами и не стать добычей сетевых мошенников, владеющих методами социальной инженерии.

Так о чем же эта книга? Мы будем говорить о компьютере вообще и ОС Windows в частности. И чем же она будет отличаться от других самоучителей книг по компьютерам? Мы будем говорить о безопасности, о компьютерных приколах и об оптимизации компьютера.

Эта книга полезна абсолютно всем, кто хоть как-то связан с компьютерами. Специалистам некоторые вещи покажутся слишком простыми, хотя мой опыт говорит, что мелочей в нашей жизни не бывает.

Но даже если вы хорошо знакомы с компьютером, то данная книга будет вам интересна, как веселое повествование о том, что вы уже знаете.

Девайсы недохаЦкера | Гаджеты специалиста по Информационной Безопасности | UnderMind

Ну а если вы знакомы с компьютерами и хакерами поверхностно, то помимо хорошего времяпровождения сможете узнать и полезную информацию.

Хакерство — это не просто взлом программы или сервера, это образ жизни.

Надеюсь, что вы не пожалеете потраченных времени и денег.

Источник: www.kavserver.ru

5 утилит для OSINT. Собираем инструментарий сетевого разведчика

OSINT, то есть разведка по открытым источникам, бывает чрезвычайно полезна, особенно при расследовании инцидентов. Теорию — что и где искать — знают почти все, но на практике массивы данных оказываются настолько большими, что перебрать их руками просто невозможно, и расследование останавливается. В этой статье я покажу несколько крутых инструментов, которые облегчат работу и помогут не запутаться в огромном количестве данных.

warning

Статья опубликована исключительно в образовательных целях, а автор и редакция не несут ответственности за любой возможный вред, причиненный использованием материалов этой публикации. Сбор информации о частной жизни граждан без их согласия незаконен. OSINT — это поиск в открытых источниках тех данных, которые люди сами оставляют в публичном доступе. Но даже в этом случае нарушение чужой приватности может быть незаконным.

В этой статье я покажу пять инструментов для анализа открытых данных в соцсетях и Telegram.

1. YaSeeker

YaSeeker позволяет получить информацию о любой учетной записи Yandex. Нужно просто ввести никнейм пользователя, а скрипт сделает все сам. Получается неплохой инструмент для поиска человека по никнейму, если ты знаешь, что у него есть учетная запись Яндекса.

Какие инструменты используют хакеры | Утилиты для хакеров

Устанавливать все утилиты из этого обзора я буду на Kali Linux, но в других дистрибутивах семейств Debian и Ubuntu она вряд ли будет отличаться.

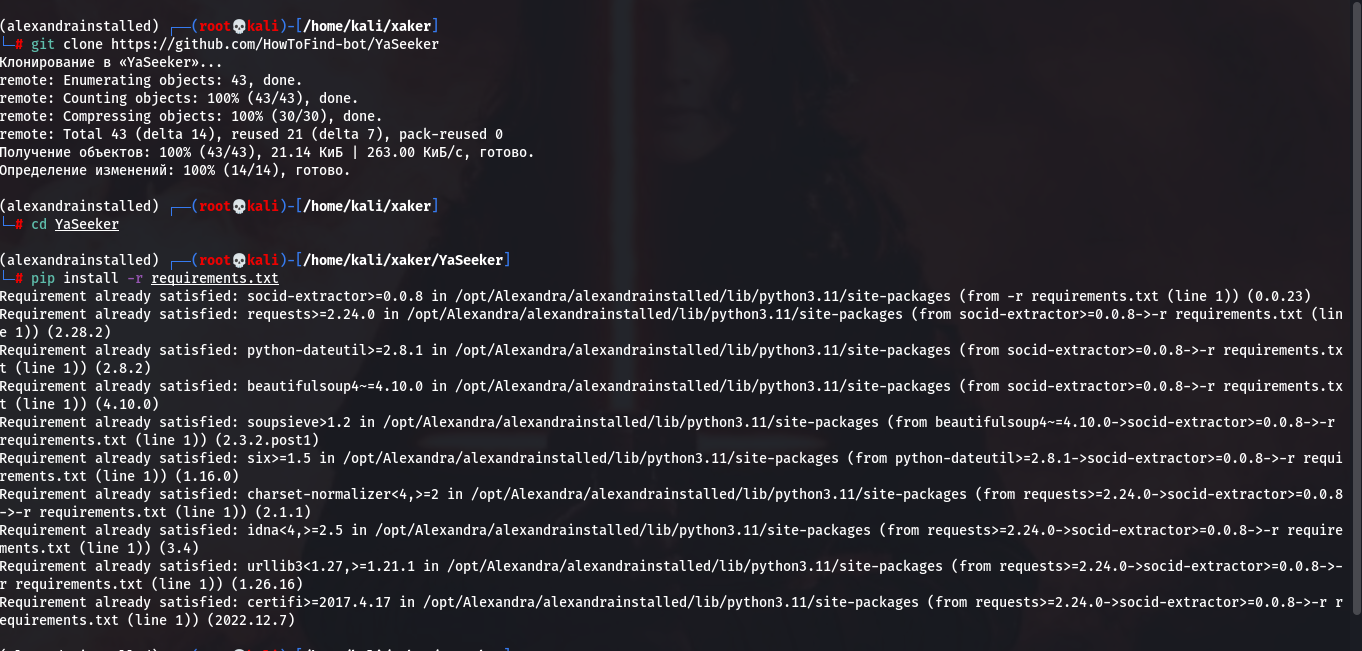

Качаем YaSeeker с GitHub и ставим зависимости.

git clone https:/ / github. com/ HowToFind- bot/ YaSeeker. git

cd YaSeeker

pip install -r requirements. txt

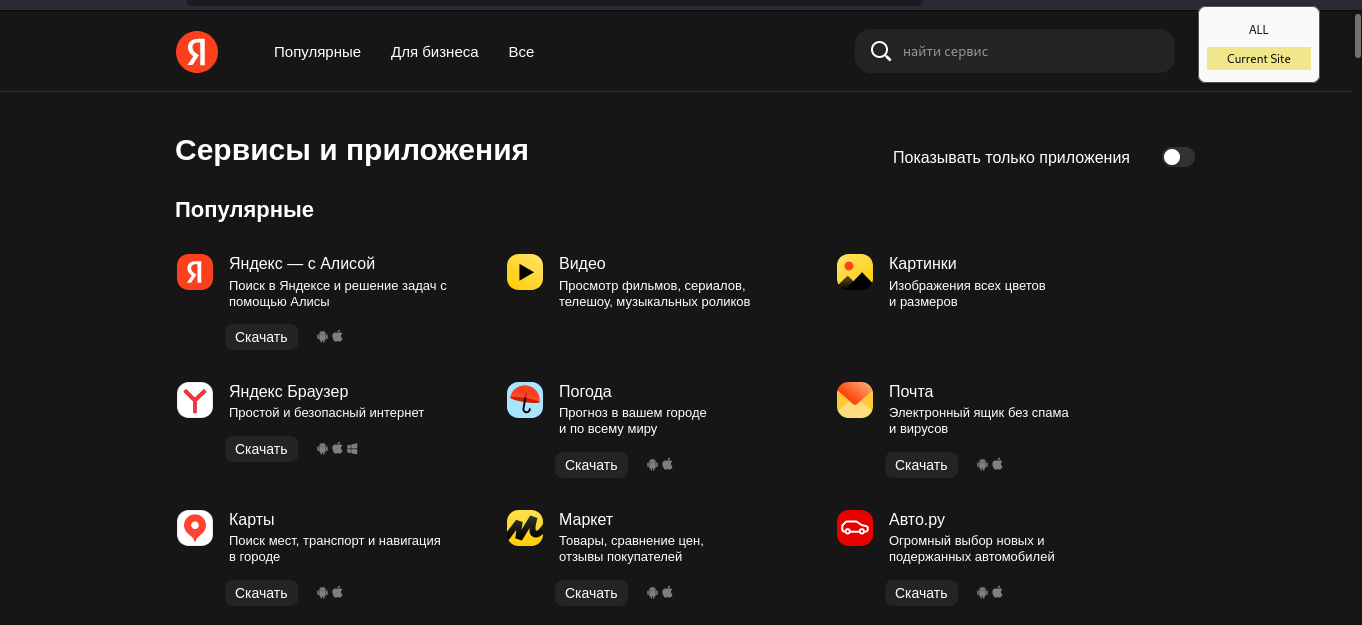

Поскольку Яндекс не очень любит отдавать данные кому попало (по крайней мере официально), нужно подкинуть инструменту файлы cookie, чтобы тот притворился реальным пользователем. Для этого можно зарегистрировать любой одноразовый аккаунт Яндекса и установить расширение для загрузки файлов cookies в формате Netscape.

www

Расширение cookies.txt доступно для Chrome и Firefox. Но не обязательно использовать именно его — просто поищи в магазине расширений «get cookies txt».

С включенным расширением переходим на Яндекс и сохраняем cookies.txt (если расширение спросит, для какого сайта сохранять кукисы, выбирай Current Site). Удобнее всего будет сразу сохранить файл в каталог YaSeeker. Назвать его нужно именно cookies. txt , потому что настроить путь к файлу с куками нельзя.

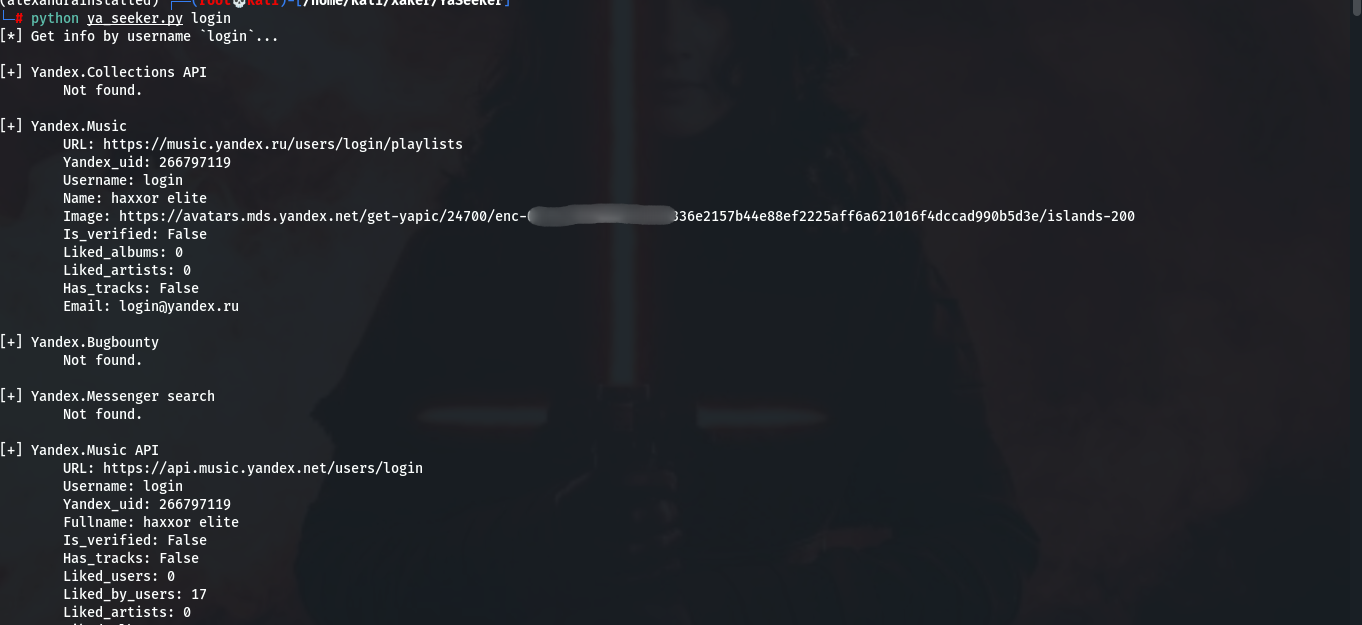

Теперь, когда печеньки для работы есть, можем применять скрипт. Просто запусти его через python3 и передай аргументом имя пользователя, о котором хочешь узнать побольше.

Инструмент выводит информацию о сервисах Яндекса, которыми пользуется владелец учетной записи. Для расследований в русскоязычном сегменте интернета YaSeeker может очень пригодиться, и будет нелишним включить его в свою коллекцию. Особенно если автоматизировать его запуск вместе с подобными инструментами из одного скрипта.

2. Enola Holmes

Enola — это аналог куда более широко известного инструмента Sherlock. Авторы утилиты гордо назвали ее в честь сестры Шерлока — Энолы Холмс. Этот вариант написан на Go и работает несколько быстрее.

Enola умеет искать пользователей по никам на чуть менее чем 400 сервисах и имеет куда более приятный интерфейс, чем Sherlock.

Установка доступна в двух вариантах: простом и для любителей языка Go. Я себя отношу ко вторым, поэтому позволю себе чуть более длинный путь.

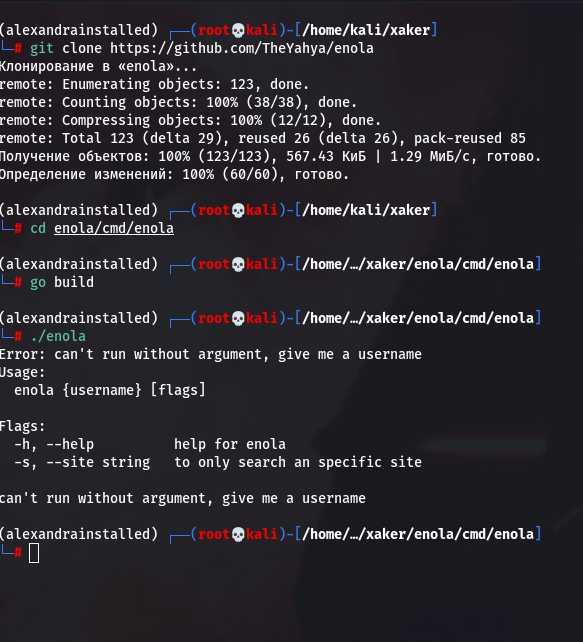

Сначала нужно клонировать репозиторий:

git clone https:/ / github. com/ TheYahya/ enola. git

Затем переходим в директорию enola/ cmd/ enola и собираем бинарник командой go build .

Появится исполняемый файл enola , который можно запустить: ./ enola .

Альтернативный способ установки тоже требует наличия Go (версии не ниже 1.19), но делается всего в одну команду:

Теперь можно запустить Enola и посмотреть, как она справится с поиском случайного ника из какого‑то чата.

Как видишь, пользоваться легко, а подсказки по всем хоткеям доступны на нижней панели. Еще из преимуществ — запускается просто, очень быстро, а результаты выводятся мгновенно.

3. Telegram-bot-dumper

Этот инструмент весьма пригодится, когда в твоих руках оказался токен бота в Telegram — например если ты расследуешь заражение каким‑то вредоносом, который управлялся как Telegram-бот. Скрипт достанет переписки всех пользователей с ботом, включая не только текстовые сообщения, но и все медиафайлы. Так что Telegram-bot-dumper — не только инструмент OSINT, но и просто полезная в жизни штуковина.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru

Вывести новый софт: как обновления ПО могут уберечь компанию от хакерских атак

За последний год количество хакерских атак на российские компании значительно увеличилось. Сотни миллионов записей с данными были выложены в открытый доступ, утечки продолжаются. Специалисты по кибербезопасности утверждают, что зачастую проблема кроется в том, что компании не устанавливают регулярные обновления программного обеспечения, которые устраняют уязвимости системы и защищают от кибератак. Заместитель директора по работе с корпоративными клиентами ALP Group Павел Мельник и руководитель корпоративных практик ALP Group Александр Казеннов объясняют, как компании могут защититься от хакеров и свести возможность кибератак к минимуму

Природа взломов

Причин, почему хакерские атаки происходят все чаще и часть из них заканчиваются успешно, несколько. Во-первых, это сложившаяся геополитическая обстановка, из-за которой российские частные компании и госструктуры регулярно подвергаются массированным атакам, большая часть которых исходит из-за рубежа.

Во-вторых, растет компьютеризация мира, увеличивается количество вредоносного ПО и устройств, с которых можно проводить атаки, и, как следствие, многократно увеличивается их масштаб. К тому же все больше продвинутых пользователей пробуют себя в хакинге, сидят на специализированных форумах и в сообществах, читают инструкции по взлому сетей. Благодаря доступности информации узнать про дыры в программах становится все проще, происходит романтизация профессии хакера. Многие кибератаки сегодня осуществляются даже не для того, чтобы получить ценную информацию, а просто из любопытства, чтобы попробовать себя в новой сфере.

Материал по теме

Почему даже новичкам порой удается взломать сложные корпоративные системы? Ответ прост: человеческий фактор. Большое распространение получил социальный хакинг, когда злоумышленники получают данные через сотрудников компаний. Человек может передать данные, даже сам того не подозревая: например, войти на сайт с домашнего компьютера, с которого он только что подключался к офису, используя везде одинаковые пароли, или дать доступ к внутренним системам компании по просьбе своего друга.

Зачем и как обновлять ПО

Одним из ключевых факторов защиты компаний от угрозы хакерских атак является регулярное обновление ПО. Как правило, хорошие вендоры постоянно ищут лазейки в системах, и если таковые находятся — оперативно выпускают обновление, прежде чем об уязвимости узнают хакеры.

Своевременная установка обновления может защитить компанию от уязвимостей, но очень многие организации пренебрегают этим по ряду причин.

В первую очередь, не все компании в принципе могут осуществить обновление, если такая возможность не была заложена при разработке системы. К сожалению, это является классической ошибкой, особенно при создании сложных ERP-систем. При разработке системы необходимо учитывать три составляющие, которые в будущем будут требовать обновлений: безопасность, законодательные изменения и новый функционал. Только в этом случае система будет гибкой и надежной, поэтому в момент ее проектирования важно обратиться к надежному IT-интегратору, который учтет все компоненты.

Те компании, которые могут обновиться, зачастую не делают этого по причине экономии ресурсов. Обновить ERP-систему на тысячу пользователей — не то же самое, что скачать новую версию мобильного приложения на смартфон. Установка апдейта занимает определенное время.

IT-интегратору нужно раскатить обновление на тестовых серверах, протестировать софт, поэтому важно выделить для этого специальное технологическое окно. Оно может занять до восьми часов. При этом, любой простой — это потеря денег для бизнесов, особенно тех, которые работают 24/7, поэтому здесь есть несколько вариантов.

Первый — проводить обновления ночью или в те часы, когда идут наименьшие отгрузки, продажи или процессы, и тогда все пользователи будут на время отключены от работы программы. Второй — при тяжелых обновлениях можно применять алгоритмы дублирования серверов: на одном сервере идет раскатка новой платформы или новой версии софта, а все пользователи в это время находятся на старой платформе со старым софтом. Затем, условно, за один час всех переводят на новую версию. Как правило, это дорогостоящий вариант, поэтому каждый раз необходимо строить экономическую модель и просчитывать, что будет выгоднее: остановить бизнес на восемь часов или взять в аренду дублирующий сервер и обновить все через него.

Материал по теме

Установка апдейта — дело не самое простое, поэтому к любому обновлению нужно подходить осознанно и взвешивать, насколько оно вам необходимо, устраняет ли оно ту уязвимость, которая для вас критична. Обязательно запрашивайте у вендора, что конкретно исправлено, затем проанализируйте, насколько этот баг существенен именно для вас. Иногда вместе с внесением исправлений и улучшением безопасности в чем-то одном можно ухудшить безопасность в другом, и тогда появится баг, о котором разработчики не подозревали.

Например, при апдейте может быть устранена уязвимость при подключении к общеиспользуемому сервису обновления курса валют. Но ваша компания не пользуется этим конкретным сервисом, и вы понимаете, что через эту лазейку злоумышленники к вам не постучатся. Тогда, учитывая, что этот апдейт может принести другие баги, обновляться в данный момент не стоит.

Или же другая ситуация: обновлены драйверы для процессора, чтобы закрыть возможность злоумышленнику удаленно управлять потоками. Это уже критичная уязвимость, и обновляться здесь однозначно стоит. Также можно применять дополнительные средства защиты: устанавливать фаерволы или межсетевые экраны, дополнительные ограничения работы с сетью.

Как защитить компанию

Все рекомендации по защите компаний можно свести к следующим пунктам:

- Следить за «цифровой гигиеной» сотрудников. Так как человеческий фактор играет наибольшую роль при взломе серверов, очень важно объяснить сотрудникам, почему нельзя на работе и в личных целях использовать одни и те же пароли или писать пароли на бумажке, оставляя их на рабочем месте. Также будет полезно чаще менять пароли (при этом частоту смены паролей каждая компания определяет самостоятельно) и подключить двухфакторную аутентификацию через корпоративные телефоны.

- Публиковать наружу минимальное необходимое количество данных. Чем меньше информации расположено вовне, тем лучше. Если нет потребности в том, чтобы сотрудники удаленно бронировали даты отпусков в какой-то системе, то нет смысла создавать портал, где будут крутиться все кадровые документы и есть доступ к кадровой базе.

- Обязательно узнавать у вендора про изменения в обновлениях, чтобы проанализировать, насколько для вас они актуальны. При появлении нового апдейта лучше выждать несколько дней и протестировать, как оно раскатывается, есть ли существенные баги. При этом бояться работать с внешними IT-интеграторами не нужно: они работают в отдельных защищенных зонах и не имеют доступ к чувствительным данным. Зачастую заказчики сами выстраивают среды разработки и разрешают интегратору работать только в них, а уже потом через специальные шифровальные каналы переносят данные. Существуют также средства аудирования кода, который предоставляет интегратор, поэтому работа с вендорами не несет в себе угрозы для безопасности данных.

- Банальный, но актуальный совет: ставить лицензионное ПО. Так вы будете в курсе всех изменений и обновлений от своего вендора.

- Не экономить на службах и инженерах по безопасности и с пониманием относиться к тому, что они делают. Иногда разработчики бывают недовольны, что инженеры по безопасности требуют выполнять условия, которые сложны и разработчикам, и пользователям, или, например, запрещают работать с планшетов, выходить в другие сети. Это удобно, зато небезопасно, поэтому нужно искать компромиссы.

- Нанять стороннюю компанию по информационной безопасности, у которой есть хорошая экспертиза в этой сфере. Тогда вам будет удобнее сосредоточиться на задачах компании, а за защитой данных будут следить профильные специалисты.

В сумме эти советы помогут выстроить достойный уровень информационной защиты и застраховаться на случай умышленных и неумышленных кибератак.

Мнение редакции может не совпадать с точкой зрения авторов

Источник: www.forbes.ru