«Информационная безопасность (безопасность информации)» — состояние информации, информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации (данных) от утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), копирования, блокирования и т.п. «[1]

Термин возник с появлением средств информационных коммуникаций между людьми, а также с осознанием человеком наличия у людей и их сообществ интересов, которым может быть нанесен ущерб путем воздействия на средства информационных коммуникаций, наличие и развитие которых обеспечивает информационный обмен между всеми элементами социума.

Группа учёных рассматривает информационную безопасность как состояние защищенности национальных интересов Российской Федерации в информационной сфере, состоящих из совокупности сбалансированных интересов личности, общества и государства, от внутренних и внешних угроз, что соответствует принципу обеспечения национальной безопасности в информационной сфере, определенному в Стратегии развития информационного общества в Российской Федерации.[2]

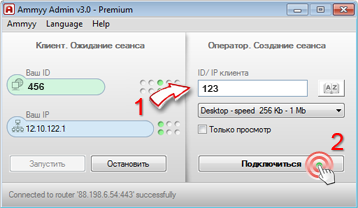

Программы удаленного доступа к телефону (Android)

Сегодня только Доктрина информационной безопасности определяет исследуемую дефиницию: информационная безопасность — это состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.[3]

В Концепции национальной безопасности Российской Федерации (РФ) в качестве национальных интересов России определены соблюдение конституционных прав и свобод граждан в области получения информации и пользования ею, развитие современных телекоммуникационных технологий, защита государственных информационных ресурсов от несанкционированного доступа, единство правового пространства, становление демократического общества.

На современном этапе развития страны реальные работы по этому направлению начались с формирования нормативными документами Президента РФ и Правительства РФ правовой базы, определившей государственную политику в области правовой информатизации России. Важнейшим из этих документов являлся Указ Президента РФ № 966 — 1993 г., которым была утверждена Концепция правовой информатизации России.

Из международных правовых документов, представляющих интерес в рассматриваемой области, можно отметить Рекомендации Комитета Министров Совета Европы Rec 3 от 28 февраля 2001 г., в которых в качестве одной из задач по оказанию услуг гражданам с помощью новых информационных технологий определено создание правовой информации, доступной в электронной форме. При этом должны выполняться следующие принципы.

Принцип открытости правовой информации, который предполагает доступность всех правовых актов, за исключением ограничений в соответствии с действующим законодательством.

Принцип официальности правовой информации предполагает использование только официальных источников правовой информации для обеспечения деятельности государственных органов и для удовлетворения информационно-правовых потребностей граждан, что должно поддерживаться технологическими и техническими средствами ее доведения до пользователей в неизменном виде.

Как настроить неконтролируемый доступ AnyDesk

Принцип информационной безопасности предполагает внедрение и использование сертификационных средств обеспечения целостности и достоверности официальных текстов правовых актов в электронном виде при их выпуске, хранении и распространении. В контексте организации доступа к государственным регистрам должны быть применены и обеспечены законодательно определенные процедуры ограничения доступа к конфиденциальной информации (например, к персональным данным).

Принцип оперативности доведения правовой информации. Данный принцип предполагает, что на этапах обнародования и распространения правовых актов обеспечивается своевременное доведение официальных текстов правовых актов в электронном виде до государственных органов и органов местного самоуправления из единого центра. При этом обеспечивается согласование времени распространения официальных текстов в машиночитаемом виде с датой их официального опубликования.

Принцип взаимодействия государственного и негосударственного секторов предполагает участие в работах по правовой информатизации России наряду с государственными структурами организаций и предприятий различных форм собственности, обладающих соответствующим научно-техническим, технологическим и юридическим потенциалом.

Так, сегодня, наряду с такими понятиями, как «безопасность», «национальная безопасность», «информационная безопасность», как никогда актуализируется понятие информационной безопасности личности. В современных условиях эта проблема выдвигается на уровень общенациональной. Решение проблем обеспечения информационной безопасности личности сегодня — это и актуально, и своевременно.

Представленные взгляды ученых на понятие и проблему информационной безопасности обнаруживают как наличие общих взглядов, так и специфику каждого их подходов. Решение проблем информационной безопасности возможно только за счет скоординированных и объединенных единым замыслом политических, организационных, социально-экономических, военных, правовых, информационных, специальных и иных мер.

В России борьбой с преступлениями в сфере информационных технологий занимается Управление «К» МВД РФ и отделы «К» региональных управлений внутренних дел, входящие в состав Бюро специальных технических мероприятий МВД РФ.

Основные направления работы Управления «К» БСТМ МВД ( Бюро специальных технических мероприятий ) России:

1. Борьба с преступлениями в сфере компьютерной информации:

— выявление и пресечение фактов неправомерного доступа к компьютерной информации;

— борьба с изготовлением, распространением и использованием вредоносных программ для ЭВМ;

— противодействие мошенническим действиям с использованием возможностей электронных платежных систем;

— борьба с распространением порнографических материалов с участием несовершеннолетних через сеть Интернет.

2. Пресечение противоправных действий в информационно- телекоммуникационных сетях, включая сеть Интернет:

— выявление и пресечение преступлений, связанных с незаконным использованием ресурсов сетей сотовой и проводной связи;

— противодействие мошенническим действиям, совершаемым с использованием информационно-телекоммуникационных сетей, включая сеть Интернет;

— противодействие и пресечение попыток неправомерного доступа к коммерческим каналам спутникового и кабельного телевидения.

3. Борьба с незаконным оборотом радиоэлектронных и специальных технических средств.

4. Выявление и пресечение фактов нарушения авторских и смежных прав в сфере информационных технологий.

5. Борьба с международными преступлениями в сфере информационных технологий:

— противодействие преступлениям в сфере информационных технологий, носящим международный характер;

— взаимодействие с национальными контактными пунктами зарубежных государств.

6. Международное сотрудничество в области борьбы с преступлениями, совершаемыми с использованием информационных технологий.

БСТМ МВД России активно взаимодействует с правоохранительными органами иностранных государств как на двусторонней, так и многосторонней основе (ООН, «восьмерка», СНГ, СЕ, ЕС, ШОС, АТР и др.).

Примеры и схемы некоторых распространённых компьютерных преступлений.

Телефонные вирусы. Очень часто используется форма мошенничества с использованием телефонных вирусов. На телефон абонента приходит сообщение следующего вида: «Вам пришло MMS-сообщение. Для получения пройдите по ссылке. ». При переходе по указанному адресу на телефон скачивается вирус и происходит списание денежных средств с вашего счета.

Мошенничества с банковскими картами. Банковская карта – это инструмент для совершения платежей и доступа к наличным средствам на счёте, не требующий для этого присутствия в банке. Но простота использования банковских карт оставляет множество лазеек для мошенников. Вам приходит сообщение о том, что Ваша банковская карта заблокирована.

Предлагается бесплатно позвонить на определенный номер для получения подробной информации. Когда Вы звоните по указанному телефону, Вам сообщают о том, что на сервере, отвечающем за обслуживание карты, произошел сбой, а затем просят сообщить номер карты и ПИН-код для ее перерегистрации.

Интернет называют «миром новых возможностей». Как и в реальном мире, в Интернете действует множество мошенников и просто хулиганов, которые создают и запускают вредоносные программы. Для защиты пользователей от вредоносных программ разработано множество действенных контрмер.

Вредоносные программы – любое программное обеспечение, которое предназначено для скрытного (не санкционированного) доступа к персональному компьютеру с целью хищения конфиденциальных данных, а также для нанесения любого вида ущерба, связанного с его использованием. Все вредоносные программы нередко называют одним общим словом «вирусы». На самом деле вредоносные программы можно разделить на три группы: компьютерные вирусы; сетевые черви; троянские программы.

Необходимо обращать внимание на расширение файла. Особую опасность могут представлять файлы со следующими расширениями:*.ade, *.adp, *.bas, *.bat, *.chm, *.cmd, *.com, *.cpl, *.crt, *.eml,*.exe, *.hlp, *.hta, *.inf, *.ins, *.isp, *.jse, *.lnk, *.mdb, *.mde, *.msc, *.msi, *.msp, *.mst, *.pcd, *.pif, *.reg, *.scr, *.sct, *.shs, *.url, *.vbs,*.vbe, *.wsf, *.wsh, *.wsc. Вредоносные файлы часто маскируются под обычные графические, аудио- и видеофайлы. Для того, чтобы видеть настоящее расширение файла, необходимо включить в системе режим отображения расширений файлов.

Термин «компьютерная преступность» появился в американской, а затем другой зарубежной печати в начале 60-х, когда были выявлены первые случаи преступлений, совершенных с использованием ЭВМ.

В уголовно-правовой литературе последних лет используется целый ряд понятий: «информационное преступление», «компьютерное преступление», «преступление в сфере компьютерной информации». Первые два из них пересекаются, причем оба включают в себя в качестве части третье, более узкое по объему. Предметом информационного преступления является любая информация, в т.ч. и компьютерная. Под компьютерным преступлением в литературе чаще всего понимается деяние, в котором машинная информация и ЭВМ являются либо предметом либо средством (например, мошенничество с помощью компьютера).

Как известно, существенную помощь в исследовании какого-либо предмета оказывает проведение классификации этого предмета или явления. Значительный опыт уголовно-правовой классификации преступлений в сфере компьютерной информации, накоплен в ведущих промышленно развитых государствах мира. Одной из наиболее распространенных из существующих классификаций преступлений в сфере компьютерной информации является кодификатор рабочей группы Интерпола, который был положен в основу автоматизированной информационно-поисковой системы, созданной в начале 90-х годов. В соответствии с названным кодификатором все компьютерные преступления классифицированы следующим образом:

QA Несанкционированный доступ и перехват:

QAH — компьютерный абордаж (несанкционированный доступ);

QAI – перехват с помощью специальных технических средств;

QAT — кража времени (уклонение от платы за пользование АИС);

QAZ — прочие виды несанкционированного доступа и перехвата.

QD — Изменение компьютерных данных:

QDL — логическая бомба;

QDT — троянский конь;

QDV — компьютерный вирус;

QDW- компьютерный червь;

QDZ — прочие виды изменения данных

QF — Компьютерное мошенничество:

QFC — мошенничество с банкоматами;

QFF — компьютерная подделка;

QFG — мошенничество с игровыми автоматами;

QFM — манипуляции с программами ввода-вывода;

QFP — мошенничества с платежными средствами;

QFT — телефонное мошенничество;

QFZ — прочие компьютерные мошенничества.

QR — Незаконное копирование:

QRG — компьютерные игры;

QRS — прочее программное обеспечение;

QRT — топология полупроводниковых устройств;

QRZ — прочее незаконное копирование.

QS — Компьютерный саботаж:

QSH — с аппаратным обеспечением (нарушение работы ЭВМ);

QSS — с программным обеспечением (уничтожение, блокирование информации);

QSZ — прочие виды саботажа.

QZ — Прочие компьютерные преступления:

QZB — с использованием компьютерных досок объявлений;

QZE — хищение информации, составляющей коммерческую тайну;

QZS — передача информации, подлежащая судебному рассмотрению;

QZZ — прочие компьютерные преступления.

Данная классификация применяется при отправлении запросов или сообщений о компьютерных преступлениях по телекоммуникационной сети Интерпола. Одним из ее достоинств является введение литеры «Z», отражающей прочие виды преступлений и позволяющей совершенствовать и дополнять используемую классификацию.

Однако приведенная выше система классификации, как и ряд других, например, «минимальный» и «необязательный» списки нарушений «Руководства Интерпола по компьютерной преступности», страдают одним общим недостатком – в них происходит смешение уголовно-правовых начал и технических особенностей автоматизированной обработки информации, что приводит к неоднозначности толкования и еще большей неопределенности понятия «компьютерное преступление».

Контрольные вопросы

1. Раскройте понятие информационной безопасности.

2. Принципы, определяющие создание информационных технологий для обработки правовой информации.

3. В чём заключается системный подход к защите информации?

4. Как в законодательстве определена система органов защиты «информационной безопасности»?

Воспользуйтесь поиском по сайту:

studopedia.org — Студопедия.Орг — 2014-2023 год. Студопедия не является автором материалов, которые размещены. Но предоставляет возможность бесплатного использования (0.007 с) .

Источник: studopedia.org

Презентация для классного часа «Интернет-безопасность»

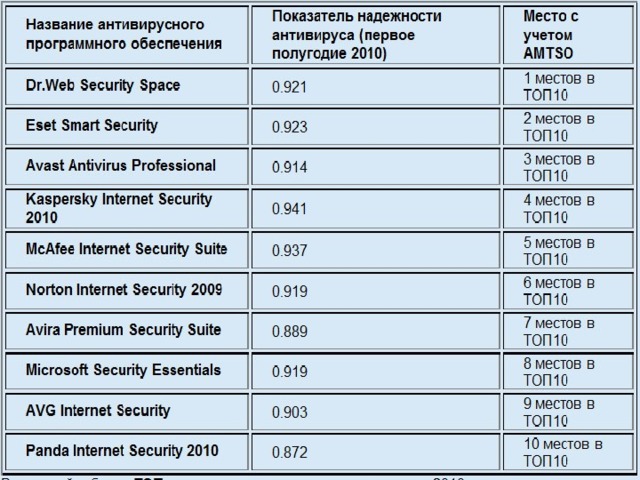

В презентации рссматриваются все вредоносные программы, рассказывается про безопасное использование электронной почты, тактику борьбы с вредоносными программами, действия после заражения компьютера вирусом, приведены общие рекомендации по обеспечению безопасной работы в сети Интернет.

Иванова Наталья Анатольевна

Описание разработки

Управление «К» МВД РФ предупреждает:

БУДЬТЕ ВНИМАТЕЛЬНЫ И ОСТОРОЖНЫ!

Вредоносные программы — любое программное обеспечение, которое предназначено для скрытого доступа к персональному компьютеру с целью хищения конфиденциальных данных, а также для нанесения любого вида ущерба, связанного с его использованием.

Вредоносные программы (вирусы):

- Компьютерные вирусы

- Сетевые черви

- Троянские программы.

Содержимое разработки

С и с т е м н ы й

Интернет – мир новых возможностей

Управление «К» МВД РФ предупреждает: БУДЬТЕ ВНИМАТЕЛЬНЫ И ОСТОРОЖНЫ!

Вредоносные программы

- любое программное обеспечение, которое предназначено для скрытого доступа к персональному компьютерус цельюхищения конфиденциальных данных, а также для нанесения любого вида ущерба, связанного с его использованием .

Вредоносные программы (вирусы):

Компьютерные вирусы

Сетевые черви

- это вредоносные программы, которые размножаются, но не являются частью других файлов, представляя собой самостоятельные файлы.

- Могут распространяться по локальным сетям или Интернет.

- Особенность – чрезвычайно быстрое «размножение»

Троянские программы

ничего не уничтожают

- НО…

- Задача программы – обеспечить злоумышленнику доступ к вашему компьютеру

Безопасное использование электронной почты

- Обычное сообщение e-mail – это просто ТЕКСТ, он безопасен .

- НО файлы, прикрепленные к нему вполне могут оказаться вредоносными программами или зараженными вирусами файлами .

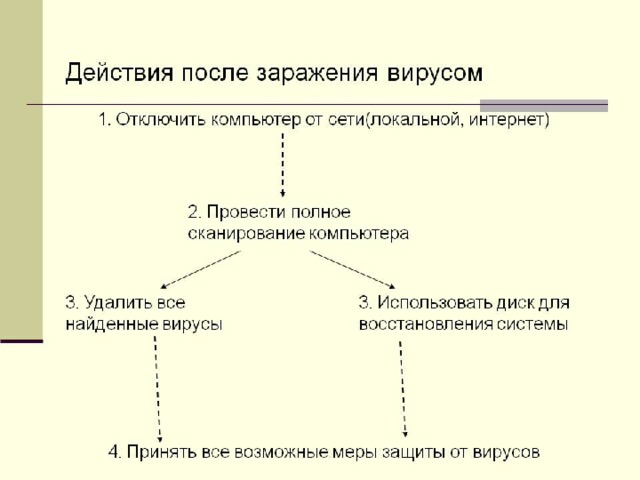

Тактика борьбы с вредоносными программами

- Вредоносные программы срабатывают при запуске на вашем компьютере.

- Тактика борьбы с ними достаточно проста:

- Не допускать, чтобы вредоносные программы попадали на ваш компьютер;

- Если они всё-таки попали, НИ В КОЕМ СЛУЧАЕ не запускать их;

- Если они всё же запустились, то принять меры, чтобы, по возможности, они не причинили ущерба.

Как уберечься от получения вредоносных программ

- У многих операторов связи имеются на почтовых серверах фильтры, отсекающие подозрительные послания. Однако они обезвреживают уже известные вирусы.

- Поэтому в своем почтовом ящике нужно запретить прием сообщений, содержащих ИСПОЛНЯЕМЫЕ файлы (они будут автоматически удаляться на сервере)

- Вредоносные файлы маскируют под обычные графические, аудио-, видеофайлы. НЕОБХОДИМО ВКЛЮЧИТЬ В СИСТЕМЕ РЕЖИМ ОТОБРАЖЕНИЯ РАСШИРЕНИЙ ФАЙЛОВ!

Как уберечься от получения вредоносных программ

- Не скачивать подозрительные письма, а СРАЗУ удалять на сервере.

- Если письма от друзей или знакомых, то необходимо удостовериться в их подлинности!

- Необходимо обращать внимание на расширение файла: * . ade , * . adp , * . bas , * . bat , *. chm , * . cmd , * . com , * . cpl , * . crt , * . eml , * . exe , * . hlp , * . hta , * . inf , *. ins , *. isp , *. isp , *. jse , *. lnk , *. mdb , *. mde , *. msc , *. msi , *. msp , *. mst , *. pcd , *. pif , *. reg , *. scr , *. sct , *. shs , *. url , *. vbe , *. wsf , *. wsh , *. wsc – они могут быть опасными!

Общие рекомендации по обеспечению безопасной работы в ИНТЕРЕНТ

Обновления – это полезно и безопасно

- Отслеживайте появление новых версий операционных систем и своевременно устанавливайте обновления к ним

- Регулярно обновляйте пользовательское программное обеспечение для работы в

сети (интернет–браузер,

Настройте СВОЙ КОМПЬЮТЕР против вредоносных программ

- Настройте операционную системуобеспечивались основные правила безопасности при работе в сети

- Подкорректируйте настройки почты, браузера

Проверяйте новые файлы

- НИКОГДА НЕ УСТАНАВЛИВАЙТЕ и не сохраняйте без предварительной проверки антивирусной программой файлы, полученные из ненадлежащих источников.

- Подозрительные файлы

- Проверяйте все новые файлы, сохраняемые на компьютере

- Периодически проверяйте компьютер полностью.

Будьте бдительны и осторожны!

Резервное копирование – гарантия безопасности

Если вы или ваши близкие стали жертвами мошенников или Вы подозреваете, что в отношении Вас планируются противоправные действия – незамедлительно обратитесь в ближайший отдел полиции либо напишите заявление на официальном сайте МВД России

ИНТЕРНЕТ может быть

прекрасным и полезным

средством для обучения,

отдыха или общения с друзьями.

Но – как и реальный мир –

Сеть тоже может быть опасна!

- http://apruo.ru/novosti/33-novosti-obrazovaniya/170-akziya-uroki-bezopasnosti-v-internete.html

- http://nsportal.ru/shkola/materialy-dlya-roditelei/library/2012/12/17/roditelskoe-sobranie-bezopasnost-i-internet

Разработка презентации к классному часу – Иванова Н.А., МБОУ СОШ №1 г.Данилов Ярославской обл.

-82%

Источник: videouroki.net

Виды шпионского ПО

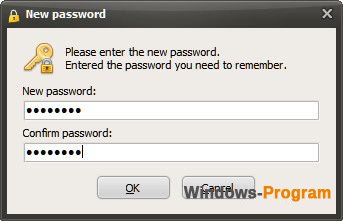

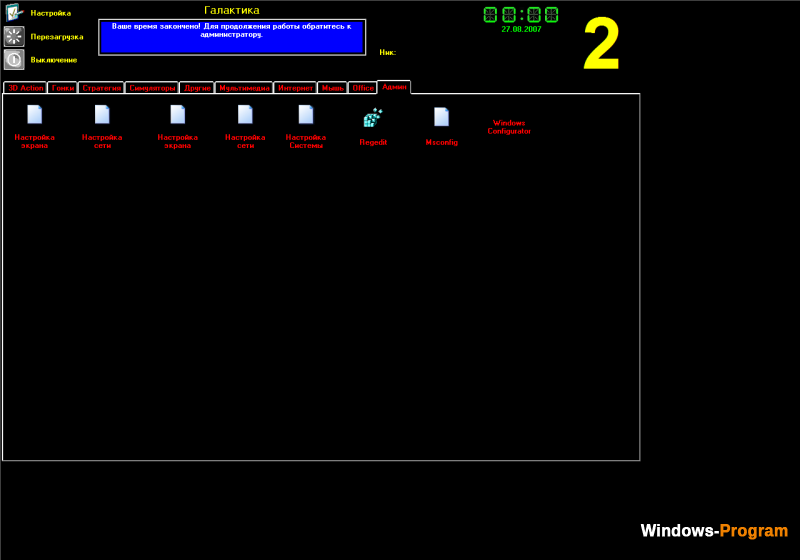

Программное обеспечение для контроля доступа к компьютеру выполняет самые разнообразные задачи – от простейшей задачи типа установить пароль на компьютер до настройки сложной системы контроля доступа. Радует, что программы, назначение которых – контроль доступа к информации, можно скачать бесплатно прямо с нашего сайта. Поэтому если вас нужно поставить пароль на компьютер или настроить более сложную систему контроля доступа – смело качайте одну из представленных в этом разделе программ.

Простая в использовании программа, предназначенная для упрощения процедуры безопасного входа в систему.

Что такое Pornware?

Pornware — это программы, отображающие на устройстве порнографический контент. Кроме программ, намеренно устанавливаемых некоторыми пользователями на свои компьютеры и мобильные устройства для поиска и отображения порнографического контента, категория Pornware также включает программы, установленные со злонамеренной целью без уведомления пользователя об их присутствии. Обычно целью установки таких программ является рекламирование платных порнографических веб-сайтов и сервисов.

Что нужно знать о Pornware

Вирусописатели могут использовать неисправленные уязвимости в популярных приложениях и операционных системах для установки Pornware-программ на ваш компьютер, планшет или смартфон. Кроме того, заражение устройств Pornware-программами возможно с помощью троянских программ, таких как Trojan-Downloader и Trojan-Dropper. Некоторые примеры Pornware-программ:

- Porn-Dialer. Программы, дозванивающиеся до телефонных служб «для взрослых», телефонные номера и/или специальный код которых сохранены в теле таких программ. В отличие от вредоносных программ программы дозвона уведомляют пользователя о совершаемых ими действиях.

- Porn-Downloader. Такие программы загружают из интернета на компьютер пользователя порнографические мультимедийные файлы. В отличие от вредоносных программ программы типа Porn-Downloader уведомляют пользователя о совершаемых ими действиях.

- Porn-Tool. Программы типа Porn-Tool осуществляют поиск и отображение порнографического контента на компьютере пользователя. Например, это могут быть специальные панели инструментов для веб-браузеров и специальные проигрыватели видеороликов.

Как защититься от Pornware-программ

Так как Pornware-программы могут сознательно загружаться пользователями, антивирусные решения не всегда могут определить, опасна ли конкретная Pornware-программа для устройства пользователя. Продукты «Лаборатории Касперского» позволяют пользователю выбирать, надо ли обнаруживать Pornware-программы или нет и как на них реагировать.

Обнаружение и удаление Pornware-программ

Существует много причин, чтобы подозревать обнаруженную Pornware-программу в том, что она представляет собой угрозу. Например, пользователь не устанавливал программу и не знает о ее происхождении, или он прочитал описание программы и теперь сомневается в ее безвредности. При необходимости антивирусное программное обеспечение поможет пользователю избавиться от Pornware-программы.

Ammy admin

Программа в основном аналогична TeamViewer, но более простой вариант. Присутствуют только основные режимы работы — просмотр и управления, передача файлов, чат. Программа может работать без установки, бесплатная для некоммерческого использования.

Преимущества:

Простая и легкая программа, можно работать как в Интернете, так и в локальной сети, обладает минимальными настройками и не требует каких-то особых умений и навыков. По сравнения с TeamViewer более мягкая лицензионная политика.

Недостатки:

Минимум функций для удаленного управления, администрировать большой парк компьютеров будет сложно, при долгом использование, более 15 часов в месяц, сеанс работы может быть ограничен или заблокирован, платная для коммерческого использования,

Итог:

Данная программа больше подойдет для разового подключения к компьютеру и не сильно сложных манипуляциях, например в качестве оказания помощи не опытному пользователю в настройке компьютера.

Что имеем в итоге?

Вопрос использования кейлоггера в большей мере этический, чем технический, и он сильно зависит от Ваших целей.

Если Вы — работодатель, желающий контролировать своих сотрудников, смело ставьте StaffCop, собирайте со всех сотрудников письменные разрешения на таковые действа (иначе за такие дела Вас могут неслабо привлечь) и дело в шляпе. Хотя я лично знаю и более эффективные способы повышения работоспособности своих сотрудников.

Если же Вы — начинающий IT-специалист, желающий просто испытать, каково оно — кого-то поломать — и как вообще это дело работает, то вооружайтесь методами социальной инженерии и проводите испытания на своих друзьях, используя любой из приведённых примеров. Однако же помните: выявление такой активности жертвами отнюдь не способствует дружбе и долголетию. И уж точно не стоит проверять это на своей работе. Попомните мои слова: у меня в этом есть опыт.

Если же Ваша цель — прошпионить за подругой, мужем, соседом, а может, и вовсе делаете это регулярно и за деньги, хорошо подумайте, стоит ли. Ведь рано или поздно могут привлечь. Да и не стоит оно того: «рыться в чужом грязном белье — удовольствие не из приятных».

Если всё же надо (а может, Вы работаете в сфере расследования компьютерных преступлений и такие задачи входят в Ваши профессиональные обязанности), то варианта только два: The Rat! и Elite Keylogger. В режиме скрытых установочных дистрибутивов, склеенных с word / excel / pdf. И лучше, по возможности, закриптованных свежим криптором. Только в этом случае можно гарантировать более менее безопасную деятельность и реальных успех.

Но в любом случае стоит помнить, что грамотное применение кейлоггеров — это лишь одно маленькое звено в достижении цели (в т.ч. даже простой атаки). Не всегда есть админовские права, не всегда есть физический доступ и не все юзеры будут открывать, читать и уж тем более качать Ваши вложения / ссылки (привет соц. инженерии), не всегда будет отключён антивирус / Ваш кейлоггер / криптор не всегда будет ему неизвестен. Все эти и многие из несказанных проблем решаемы, но их решение — тема целой серии отдельных статей.

Словом, Вы только начали погружаться в сложный, опасный, но безумно интересный мир информационной безопасности.

Любое программное обеспечение которое предназначено для скрытного доступа к персональному компьютеру

Защита данных / Контроль доступа / диски, файлы остальное

SecretFolder — одна из любимых программ пользователей, которая бесплатная и предназначена для защиты данных и информации путем установки пароля на необходимые папки. Вы сможете забыть о беспокойстве и о проникновении посторонних лиц в личную и важную информацию на вашем компьютере. Скачать SecretFolder бесплатно можно по ссылке ниже, а после установки программы вам необходимо придумать.

Контроль доступа / безопасность остальное

XL WinLock — бесплатна утилита, которая позволит вам производить блокировку компьютера, за которым никого нет. Отлично подойдет для защиты от детей либо от посторонних лиц, а также для хранения личных данным. После скачивания и установки вы сможете устанавливать свои обои во время блокировки. Возможности программы: настройка режимов блокировки; возможность установки пароля; блокировка.

Контроль доступа / Мониторинг, Анализ

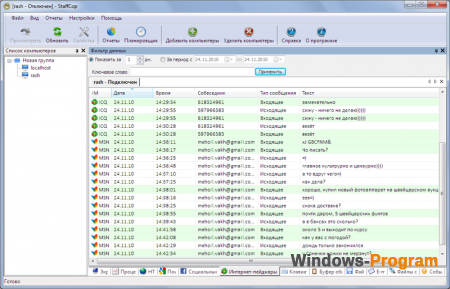

StaffCop – новая и довольно функциональная программа, благодаря которой вы сможете производить контроль за персоналом. Вы сможете следить со своего компьютера за компьютерами коллег или сотрудников, получить снимок с экрана и даже список загруженных программ или открытых сайтов. Скачать StaffCop вы сможете совершенно бесплатно перейдя по ссылке ниже. Возможности программы: возможность.

Контроль доступа / Внешние устройства

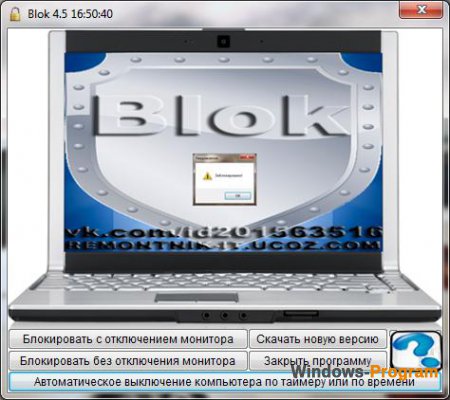

Blok — бесплатная и не большая программа, которая позволит вам блокировать клавиатуру и мышь в несколько кликов. Как правило данную программу используют для защиты компьютера от делей, либо для чистки. После скачивания программы Blok вы сможете произвести блокировку периферии и даже отключить монитор. Также имеется возможность автоматически выключить компьютер по таймеру или перевести.

программы для windows / Безопасность / Контроль доступа

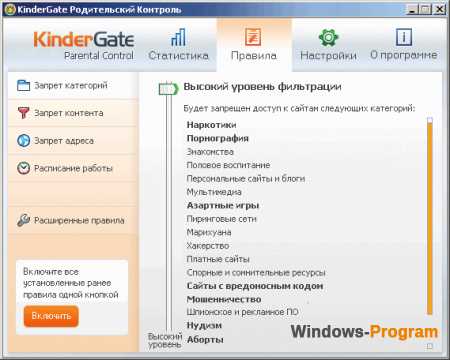

KinderGate Родительский Контроль — современная и уникальная программа, которая предназначена для родительского контроля , а также для ограничения доступа к сети Интернет детям. В данной программе было реализовано множество полезных опций и инструментов. После скачивания KinderGate вы сможете как в ручном, так и в автоматическом режиме блокировать доступ к сайтам, интернету, программам.

программы для windows / Безопасность / Контроль доступа

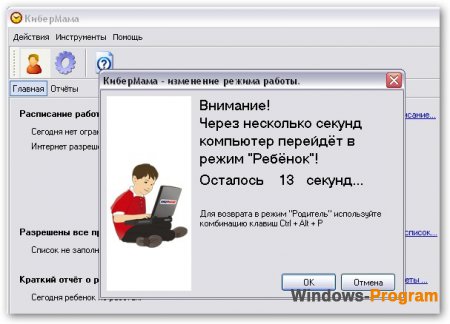

КиберМама — бесплатная и полезная для родителей программа, которая предназначена для ограничения время провождения ребенка за компьютером. Вы сможете полностью контролировать и даже ограничивать работу за компьютером. После скачивания программы КиберМама вы сможете создавать расписание работы компьютера и в автоматическом режиме завершать его работу, блокировать доступ в Интернет и.

программы для windows / Безопасность / Контроль доступа

LockWin — бесплатная программа для контроля за использованием вашего компьютера другими людьми. Запускается программа в автоматическом режиме во время запуска Windows и помещает свой значок в панель задач Windows. После ввода пароля у вас появится возможность устанавливать параметры и настройки для доступа пользователей к компьютеру. Самым главное достоинством программы считается.

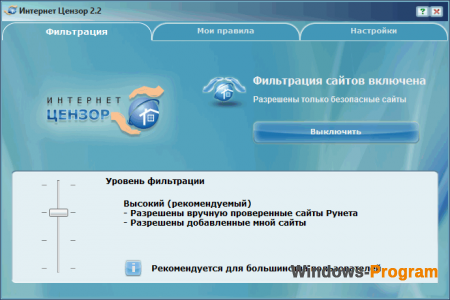

Контроль доступа / Интернет остальное

Интернет Цензор — это популярная, а главное абсолютно бесплатная программа для родительского контроля, а также для блокировки сайтов, на которые вы не хотите чтобы заходили с вашего компьютера. Скачать Интернет Цензор вы сможете абсолютно бесплатно по ссылке ниже для операционной системы Windows. Программа отлично подойдет для запрета посещения необходимых сайтов детьми, либо сайты.

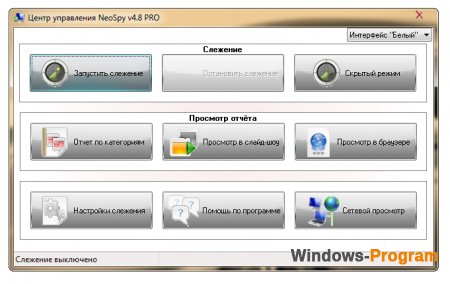

Контроль доступа / безопасность остальное

NeoSpy Pro — востребованная программа, которая предоставит вам возможность следить за компьютером, путем сбора данных о запущенных на компьютере программах и процессах. Скачать NeoSpy Pro бесплатно вы сможете по ссылке ниже на русском языке, а с программой вы найдете Crack либо Ключ для активации программы. NeoSpy сохраняет всё, что набиралось на клавиатуре как и другие keylogger, а.

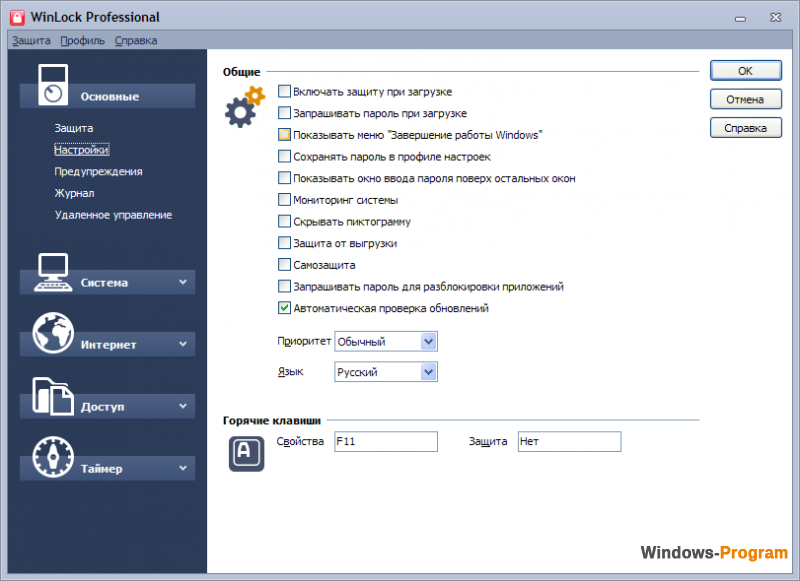

программы для windows / Безопасность / Контроль доступа

WinLock — мощная и полезная программа, которая разработана для ограничения доступа к важным для вас системным ресурсам и данным. Программа позволит вам запретить доступ к реестру, либо скрыть меню «Пуск», запретить доступ к папкам и даже к корзине. Скачать WinLock Professional вы сможете бесплатно по ссылке ниже, а с программой вы найдете Ключ или Crack для активации программы.

Источник: fobosworld.ru