Криптография – это метод защиты информации путем использования закодированных алгоритмов, хэшей и подписей. Информация может находиться на этапе хранения (например, файл на жестком диске), передачи (например, электронная связь между двумя или несколькими сторонами) или использования (при применении для вычислений). Криптография преследует четыре основных цели.

- Конфиденциальность – предоставляет доступ к информации только авторизованным пользователям.

- Целостность – гарантирует, что над информацией не производились манипуляции.

- Подлинность – подтверждает подлинность информации или личность пользователя.

- Обеспечение невозможности отказа – лишает возможности отрицать прежние обязательства или действия.

Криптография использует некоторые низкоуровневые криптографические алгоритмы для достижения одной или нескольких из этих целей информационной безопасности. Среди этих инструментов – алгоритмы шифрования, алгоритмы цифровой подписи, алгоритмы хэширования и другие функции. На данной странице будут описаны некоторые из самых распространенных низкоуровневых криптографических алгоритмов.

Криптография. Начало

Для чего используется криптография?

Шифрование уходит корнями в передачу конфиденциальной информации между военными и политическими фигурами. Сообщения можно зашифровать так, чтобы они выглядели для всех, кроме предполагаемого получателя, как случайный текст.

Сегодня первоначальные технологии шифрования тщательно взломаны. Они взломаны настолько, что используются только в разделах загадок в некоторых газетах. К счастью, в этой отрасли совершены значительные шаги в сторону повышения безопасности, а используемые сегодня алгоритмы основаны на тщательном анализе и математических методах.

По мере повышения безопасности отрасль криптографии стала охватывать более широкий круг целей относительно безопасности. Это аутентификация сообщений, целостность данных, безопасные вычисления и другие цели.

Криптография положена в фундамент современного общества. На ней основаны бесчисленные интернет-приложения, работающие по протоколу безопасной передачи гипертекста (HTTPS), безопасная текстовая и голосовая связь и даже цифровые валюты.

Что такое шифрование?

Алгоритм шифрования – это процедура, которая преобразует сообщение в формате неформатированного текста в зашифрованный текст. Современные алгоритмы используют сложные математические вычисления и один или несколько ключей шифрования. Благодаря этому можно относительно легко зашифровать сообщение, но практически невозможно расшифровать его, не зная ключей.

В зависимости от того, как действуют ключи, технологии шифрования делятся на две категории: симметричные и асимметричные.

Что такое криптография с симметричным ключом?

Алгоритмы шифрования с симметричным ключом используют одни и те же криптографические ключи для шифрования простого текста и расшифровки зашифрованного. При использовании симметричного шифрования все получатели сообщения должны иметь доступ к общему ключу.

Асимметричное шифрование | Криптография

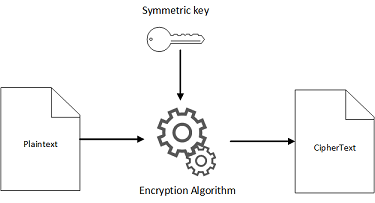

На следующих иллюстрациях показано, как шифрование и расшифровка работают с симметричными ключами и алгоритмами, когда все стороны используют один и тот же общий ключ.

На первой иллюстрации симметричный ключ и алгоритм используются для преобразования сообщения из обычного текста в зашифрованный. На второй иллюстрации показан тот же симметричный ключ и симметричный алгоритм, который используется для обратного преобразования зашифрованного текста в обычный.

Одним из самых популярных блочных шифров является расширенный стандарт шифрования (Advanced Encryption Standard, AES). Этот блочный шифр поддерживает 128-, 192- и 256-разрядные ключи. AES часто используется в сочетании со счётчиком с аутентификацией Галуа (Galois/Counter Mode, GCM), которое известно как AES-GCM, с целью создания алгоритма аутентифицированного шифрования.

AES – это промышленный стандарт шифрования, используемый во всем мире. Его безопасность широко известна, а эффективные программные и аппаратные реализации широко доступны.

Что такое асимметричная криптография (с открытым ключом)?

Асимметричная (с открытым ключом) криптография охватывает широкий круг алгоритмов. Они основаны на математических задачах, которые относительно легко решить в одном направлении и сложно в противоположном.

Одним из известнейших примеров таких задач является проблема разложения числа на множители: для четко подобранных простых чисел p и q мы можем быстро вычислить произведениеN=p*q. Но если дано лишь N, очень сложно восстановить p и q.

Широко используется такой криптографический алгоритм с открытым ключом на основе задачи разложения на множители, как функция Ривеста-Шамира-Адлемана (RSA). В сочетании с соответствующей схемой заполнения можно использовать RSA во многих целях, в том числе для асимметричного шифрования.

Схема шифрования называется асимметричной, если в ней один ключ (открытый) используется для шифрования данных, а другой, но математически связанный (частный) – для их расшифровки.

Необходимо, чтобы было невозможно вычислить частный ключ, если известен только открытый. Поэтому общий открытый ключ можно передавать, а частный – держать в тайне и в безопасности. Эти ключи называются парой ключей.

Одной из популярных схем асимметричного шифрования является RSA-OAEP, представляющая собой сочетание функции RSA со схемой заполнения, называемой Оптимальное асимметричное шифрование с заполнением (OAEP). Обычно RSA-OAEP используется только для шифрования небольших объемов данных, поскольку работает медленно и производит шифр, который намного длиннее незашифрованного текста.

Что такое гибридное шифрование?

Поскольку алгоритмы с открытым ключом, такие как RSA-OAEP, менее эффективны, чем их симметричные аналоги, которые не имеют широкого применения для непосредственного шифрования данных. Однако они играют важную роль в криптографической экосистеме, предоставляя возможность обмена ключами.

Для использования симметричного шифрования стороны должны совместно использовать ключ. Несмотря на то, что этот ключ можно отправить по существующему зашифрованному каналу, нам не понадобится новый ключ, если безопасный канал уже использовался. Вместо этого мы решаем проблему обмена ключами с использованием криптографии с открытым ключом.

Ниже описаны два распространенных способа обмена симметричными ключами.

- Асимметричное шифрование. Одна сторона генерирует симметричный ключ, затем зашифровывает ключ, применяя такой алгоритм, как RSA-OAEP, для открытого ключа другой стороны. Получатель может расшифровать зашифрованный текст с помощью своего частного ключа, чтобы восстановить симметричный ключ.

- Обмен ключами Диффи-Хеллмана – (DH). Алгоритм Диффи-Хеллмана – это другой тип криптографического алгоритма с открытым ключом, разработанный специально для того, чтобы помочь сторонам достичь соглашения о симметричном ключе при отсутствии безопасного канала. Алгоритм Диффи-Хеллмана основан не на той же математической задаче, что и функция RSA, и менее гибок, чем RSA. Однако он отличается более эффективными конструкциями, которые предпочтительнее в некоторых примерах использования.

Это сочетание криптографии с открытым ключом для обмена ключей и симметричного шифрования для пакетного шифрования данных называется гибридным шифрованием.

В гибридном шифровании используются уникальные свойства криптографии с открытым ключом для обмена секретной информацией по недоверенному каналу с эффективностью симметричного шифрования. Оно представляет собой практически применимое сквозное решение для обеспечения конфиденциальности данных.

Гибридное шифрование широко используется в протоколах передачи данных для Интернета, таких как протокол TLS (безопасность транспортного уровня). Когда вы подключаетесь к веб-сайту, который использует HTTPS (безопасный HTTP с TLS), браузер согласовывает криптографические алгоритмы, защищающие соединение. Это алгоритмы обмена ключами, симметричного шифрования и цифровой подписи.

Что такое цифровая подпись?

Схемы цифровых подписей – это тип криптографии с открытым ключом, который гарантирует целостность, подлинность и обеспечение невозможности отказа.

Процесс подписания можно воспринимать как шифрование файла с использованием частного ключа. Лицо, подписывающее цифровой документ, например файл или фрагмент кода, использует для создания «подписи» свой частный ключ.

Эта подпись является уникальной для пары документ-частный ключ и может прикрепляться к документу и проверяться с использованием открытого ключа лица, ставящего подпись. Двумя распространенными алгоритмами цифровой подписи являются RSA с вероятностной схемой подписи (RSA-PSS) и алгоритм цифровой подписи (DSA).

Что такое код аутентификации сообщения?

Код аутентификации сообщения (MAC) – это симметричная версия цифровой подписи. При использовании MAC две или больше сторон совместно используют ключ. Одна сторона создает тег MAC, который является симметричной версией цифровой подписи, и прикрепляет его к документу. Другая сторона может проверить целостность сообщения с использованием того же ключа, который использовался для создания тега.

Обратите внимание, что несколько сторон совместно используют ключ, с помощью которого создавались теги MAC, поэтому MAC невозможно использовать для аутентификации или обеспечения невозможности отказа, потому что неизвестно, какая сторона создала тег.

MAC могут быть автономными алгоритмами, например кодами аутентификации сообщений на основе хэша (HMAC). Однако, поскольку целостность сообщения почти всегда является ценным подтверждением, она часто интегрируется в алгоритмы симметричного шифрования, такие как AES-GCM.

Что такое эллиптическая криптография?

Эллиптическая криптография (ECC) – это технология криптографии с открытым ключом, основанная на математической теории эллиптических кривых.

Наибольшим преимуществом ECC является то, что она может обеспечить уровень безопасности, подобный более традиционным технологиям, с меньшими ключами и более быстрой работой. Благодаря своей эффективности ECC хорошо подходит для использования в устройствах с относительно низкой вычислительной мощностью, например для мобильных телефонов.

ECC можно использовать для эффективного обмена ключами с использованием варианта протокола Диффи-Хеллмана (ECDH) на эллиптических кривых или для цифровых подписей с использованием алгоритма цифровых подписей на эллиптических кривых (ECDSA). Благодаря своей скорости и гибкости ECC широко используется во многих интернет-приложениях.

Что такое хэширование в криптографии?

Криптографическая хэш-функция – это инструмент для преобразования произвольных данных в «отпечаток» фиксированной длины. Хэш-функции создаются таким образом, чтобы было сложно найти два различных набора входных данных, дающих один и тот же отпечаток, и чтобы было сложно найти сообщение, отпечаток которого совпадает с фиксированным значением.

В отличие от схем шифрования, схем подписей и MAC, хэш-функции не имеют ключа. Кто угодно может вычислить хэш для данного входного значения, и хэш-функция всегда будет генерировать одно и то же самое выходное значение для одного и того же входного.

Хэш-функции являются важным конструктивным элементом крупных криптографических алгоритмов и протоколов. Это алгоритмы цифровых подписей, алгоритмы выделенных MAC, протоколы аутентификации и хранилище паролей.

Что такое криптовалюта?

Криптовалюта – это цифровая валюта, при использовании которой транзакции подтверждаются и записи ведутся децентрализованной системой, а не централизованным органом. Криптовалюта является примером практического применения криптографии.

Криптовалюта использует множество низкоуровневых криптографических алгоритмов для создания доверенной и надежной платформы. Криптовалюта использует многие концепции, которые упоминаются на этой странице: эллиптическую криптографию, цифровые подписи, хэш-функции и другие концепции. В совокупности эти алгоритмы обеспечивают доверие и ответственность без наличия централизованного органа.

Что такое постквантовая криптография?

За несколько последних десятилетий много средств было инвестировано в квантовые вычисления. Квантовые компьютеры используют квантовую физику и способны решать математические задачи, такие как разложение на множители, что с точки зрения вычислений невозможно для классических компьютеров.

Крупномасштабный квантовый компьютер смог бы взломать сегодняшние криптосистемы с открытым ключом, в том числе криптосистемы на основе функций Ривеста-Шамира-Адлемана (RSA). Взлом этих алгоритмом означал бы потерю конфиденциальности и аутентификации многих приложений протоколов, которыми мы пользуемся в настоящее время.

Несмотря на то, что сегодня уже существуют небольшие квантовые компьютеры, они слишком малы для взлома криптографических алгоритмов. Неизвестно, когда появится криптографически релевантный квантовый компьютер (CRQC) и появится ли он вообще. Уже сделаны значительные научные прорывы, необходимые для разработки CRQC.

Постквантовая криптография (PQC) относится к криптографическим алгоритмам, выполняемым на компьютерах, которые мы используем сегодня, и не имеющим известных уязвимостей перед крупным квантовым компьютером.

Что такое криптографические вычисления?

Представленные на данный момент инструменты дают возможность применять шифрование при хранении данных и при их передаче. Традиционно данные расшифровывались перед их использованием в вычислениях. Криптографические вычисления заполнили этот пробел, предоставив инструменты для работы непосредственно с данными, защищенными с помощью криптографии.

Термин «криптографические вычисления» охватывает широкий диапазон технологий, в том числе безопасные многосторонние вычисления, гомоморфное шифрование и шифрование с возможностью поиска. Несмотря на различия в подробностях реализации эти технологии обеспечивают криптографическую безопасность данных с возможностью проводить вычисления с использованием защищенных данных, сохраняя при этом их конфиденциальность.

Какие криптографические сервисы AWS предоставляет клиентам?

Криптографические сервисы AWS используют множество технологий шифрования и хранения, которые гарантируют целостность ваших данных при хранении и передаче. AWS предлагает несколько инструментов для криптографии.

- AWS CloudHSM предоставляет аппаратные модули безопасности (HSM), которые могут безопасно хранить разные криптографические ключи, в том числе корневые ключи и ключи данных.

- Сервис управления ключами AWS (AWS KMS) предоставляет инструменты для генерирования корневых ключей и других ключей данных. Также AWS KMS взаимодействует со многими другими сервисами AWS для шифрования их данных, специфичных для этих сервисов.

- AWS Шифрование SDK предоставляет библиотеку шифрования на стороне клиента для реализации шифрования и расшифровки всех типов данных.

- Клиент шифрования Amazon DynamoDB предоставляет библиотеку шифрования на стороне клиента для шифрования таблиц данных перед их отправкой в сервис базы данных, такой как Amazon DynamoDB.

- Менеджер секретов AWS обеспечивает шифрование и ротацию зашифрованных секретов, которые используются с базами данных, поддерживаемыми AWS.

Многие сервисы AWS используют эти криптографические сервисы во время передачи и хранения данных. Список этих сервисов и описание того, как они используют криптографические практики, см. в разделе Другие сервисы AWS.

Кроме того, AWS предоставляет криптографические библиотеки с открытым исходным кодом.

- AWS libcrypto (AWS-LC) является криптографической библиотекой общего назначения, которую поддерживает криптографическая команда AWS для AWS и клиентов. Она основана на коде из проекта Google BoringSSL и проекта OpenSSL. AWS-LC содержит реализацию алгоритмов, необходимых для TLS и широко используемых приложений, написанную на Portable C. Версии с оптимизированной сборкой для требовательных к производительности алгоритмов предоставлены для x86 и ARM.

- s2n-tls предоставляет простую, компактную и быструю реализацию протоколов TLS/SSL, в которой приоритет отдан безопасности.

Также вы можете просмотреть Блог Amazon Science и Блог по безопасности AWS. В них мы рассказываем о том, что делается для разработки, тестирования и прототипирования криптографических исследований. Мы пишем о криптографических вычислениях, постквантовой криптографии, проверенном криптографическом коде и затрагиваем другие темы в этой области.

Как использовать криптографические сервисы в AWS, которые отвечают правительственным или профессиональным нормам?

Криптографические сервисы AWS соответствуют многим стандартам криптографической безопасности, что упрощает для вас защиту данных: вам не приходится волноваться о правительственных или профессиональных нормах. Полный список стандартов безопасности данных, которым соответствует AWS, см в разделе Программы соответствия AWS.

Источник: aws.amazon.com

8 лучших инструментов шифрования для Windows

Шифрование является важной частью цифровой безопасности и конфиденциальности. Существует немало приложений и сервисов для шифрования файлов и папок. Если вы всерьёз относитесь к защите своих данных, следует знать о лучшем программном обеспечении для шифрования.

Оглавление показать

- Что такое программное обеспечение для шифрования?

- Зачем нужно программное обеспечение для шифрования

- AxCrypt

- CryptoExpert

- VeraCrypt

- Folder Lock

- Boxcryptor

- NordLocker

- CryptoForge

- BitLocker

- Заключение

Что такое программное обеспечение для шифрования?

Шифрование применяется на устройствах при передаче информации, которая в результате не может быть прочитана посторонними. В век компьютеров это весьма важно. Шифрование пропускает данные через очень сложный алгоритм с обеих сторон, при отправке и получении.

Это достигается за счёт программного обеспечения для шифрования. Оно задействует очень длинную строку чисел, которые работают как ключ для блокировки и разблокировки данных. Когда файл зашифровывается, информация кодируется очень сложной математической формулой с применением этого ключа.

Переданная информация не может быть прочитана, пока не будет расшифрована этим же устройством или другим, у которого есть этот ключ.

Программы шифрования применяются для отправки важных данных, которым нужен высокий уровень безопасности. Шифрование можно использовать и для безопасного хранения отдельных файлов или всего хранилища на устройстве, у которого есть вероятность попасть в чужие руки или быть украденным.

Существует немало бесплатных программ для шифрования. Они тоже дают высокий уровень защиты, так как хакерам потребуется расшифровать очень сложную цепь чисел, а не просто строку из 8-24 символов.

Зачем нужно программное обеспечение для шифрования

Утечки данных в наши дни случаются постоянно. По этой причине приходится искать методы защиты. Частные пользователи и предприятия должны учиться использовать программы шифрования для защиты важных данных.

Лучшие программы для шифрования могут защищать хранимую, получаемую и передаваемую информацию.

С ростом популярности облачных хранилищ нельзя оставлять свои файлы открытыми, иначе они могут быть украдены и прочитаны. Среди этих файлов могут быть конфиденциальные финансовые и другие личные данные, способные привести к краже денег.

Программы шифрования для персонального и делового применения позволят пользоваться всеми удобствами общения в интернете, не беспокоясь о брутфорс-атаках, хакерах и пытающихся увидеть ваши данные шпионах.

Может показаться, что программами для шифрования сложно пользоваться, но это не так. Ниже описаны лучшие из них.

AxCrypt

AxCrypt разработали для обычных пользователей и небольших компаний. Эта программа надёжная и очень мощная. Она предлагает все нужные для защиты файлов инструменты.

Файлы защищены 128-битным или 256-битным шифрованием AES, что должно остановить злоумышленников. Есть возможность облачного хранения данных.

Это программное обеспечение автоматически защищает файлы в хранилищах Google Drive и Dropbox. Это приятный бонус, так как даже файлы за пределами вашего компьютера будут защищены.

Программа многоязычная и работает с более чем дюжиной языков. Скоро их станет ещё больше.

Имеется управление паспортами и функциональное приложение, с помощью которого можно управлять своими файлами. Предлагается бесплатная версия AxCrypt, хотя её возможности достаточно ограниченные.

В целом же трудно будет найти приложение для шифрования лучше этого.

Плюсы:

- Серьёзное шифрование.

- Есть бесплатная версия.

- Простота пользования.

- Редактирование зашифрованных файлов.

- Безопасный обмен с применением криптографии с открытым ключом.

- Безопасное удаление файлов.

- Онлайн-хранилище паролей.

Может не понравиться:

Источник: trashexpert.ru

Криптография: что это такое и сферы применения

Криптография – это то, что позволяет вам безбоязненно проводить оплату за покупки в Интернете. Это то, что помогает авторизоваться на сайте или же использовать электронную подпись для документов. То есть благодаря криптографии наши персональные данные защищены от возможной кражи и могут участвовать в безопасной передаче информации в Интернете.

Даже если вы ранее не сталкивались с понятием криптографии, вы все равно уже знакомы с ее работой. Она лежит в основе и банковских транзакций, и передачи интернет-трафика, и даже в обеспечении связи для вашего смартфона. Получается, что криптография гарантирует конфиденциальность, но как она это делает?

Что такое криптография простыми словами

Определение понятия криптография может звучать так: криптография – это наука, изучающая разные способы и методы шифрования данных. Для защиты передаваемой информации при этом служат специальные алгоритмы, протестированные в открытых средах и дающие возможность находить и ликвидировать уязвимые места.

Вот основные принципы, по которым работает любая криптографическая система:

- Полная конфиденциальность. Неавторизованный пользователь не может получить доступ к информации.

- До начала обмена данными обязательна идентификация и аутентификация (и отправителя, и получателя).

- Целостность передаваемой информации (она не подвергается изменениям или перемещениям).

- Невозможность отказаться от формирования или отправки сообщения. Это позволяет контролировать все транзакции и гарантировать цифровую легитимность.

Далее – об основных терминах в криптографии:

- Шифр: набор инструментов для засекречивания сообщения с целью защиты.

- Открытый текст: изначальный вид сообщения, предназначенного для преобразования.

- Символ: любой из знаков, используемых для зашифровки данных.

- Алфавит: набор знаков.

- Шифрованное сообщение: то, которое уже обработано с помощью шифра.

- Зашифрование: обработка открытого текста до вида криптограммы.

- Ключ: данные, с помощью которых осуществляется зашифровка и расшифровка посланий.

Задачи криптографии

Типичная схема обмена данными, к которым нельзя допускать посторонних, выглядит примерно так:

- Абонент отправляет послание в открытом виде.

- Инструменты криптографии зашифровывают информацию в сообщении.

- Адресат выполняет расшифровку, задействовав ключ.

Для вас подарок! В свободном доступе до 28.05 —>

61 проверенный канал

из закрытой подборки

по поиску работы в IT

Гарантированно найдете работу за 1-2 дня

Чтобы получить подарок, заполните информацию в открывшемся окне

Можно сказать, что криптография – это особая тайнопись, защищающая информацию от мошенников.

Вот какие задачи выполняет криптография:

- Передаваемая информация доступна лишь тем, у кого есть ключ. То есть, несанкционированный доступ исключен.

- Подлинность сообщения (его источник всегда может быть проверена адресатом).

- Целостность тоже можно проверить, то есть убедиться, что данные в ходе пересылки не претерпели изменений.

- Отправка и пересылка гарантированы (ни одна из сторон не может отменить передачу).

Сферы применения криптографии

Современная криптография применяется сейчас всюду, ведь информационные технологии и всякие гаджеты плотно внедрились в самые разные сферы жизнедеятельности человека.

Вот где криптография используется активнее всего:

- в банковской сфере (для передачи данных между картами и счетами);

- в работе сайтов, где есть аутентификация (чтобы обрабатывать и «запоминать» пароли в сети);

- в ведении бухгалтерского учета (для пересылки документации удаленно);

- для обеспечения информационной безопасности (чтобы злоумышленники не могли завладеть ценными данными);

- в интернет-продажах для защиты информации, передаваемой открыто (номера телефонов, банковских, обычных и электронных адресов и т.п.).

Получается, что всюду, где речь идет об информационных и цифровых технологиях, есть место и криптографии. Так что в качестве профессии это направление весьма перспективно.

Криптография активно применяется в программировании, информатике, сфере информационной безопасности, особенно если речь идет о крупных проектах. Над чем бы вы ни работали (будь то новое приложение, мессенджер или сервер), всегда есть риск перехвата данных. Не допустить утечек помогает криптография, здесь для каждой операции есть свой протокол защиты, поэтому у мошенников нет шанса завладеть вашей информацией.

Есть еще целый ряд мест, где применяется криптография. Это жеребьёвки, голосования, случаи, когда конфиденциальную информацию разделяют между несколькими пользователями, после чего они только вместе могут получить доступ к ней (так называемое разделение секретов).

Разновидности методов криптографии

Существующие методы криптографии классифицируются разными способами, но чаще всего – с учетом количества используемых ключей.

С данной точки зрения различают:

- Бесключевые криптографические методы (без применения ключей).

- Одноключевые методы (они же симметричные), подразумевающие использование секретного ключа.

- Двухключевые (асимметричные методы). Тут кроме секретного ключа есть еще и открытый.

Узнай, какие

ИТ-профессии входят

в ТОП-30 с доходом от 200 000 ₽/мес

Команда GeekBrains совместно с международными специалистами по развитию карьеры подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности и направления в IT-сфере. 86% наших учеников с помощью данных материалов определились с карьерной целью на ближайшее будущее!

Скачивайте и используйте уже сегодня:

Александр Сагун

Эксперт GeekBrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Скачать подборку бесплатно

Уже скачали 21000

Алгоритмы шифрования данных

Сейчас существует очень много алгоритмов шифрования с высокой криптографической стойкостью, то есть, устойчивых перед криптоанализом (криптография и криптоанализ – это противоположные направления, а именно – шифровка и дешифровка, соответственно). Всего выделяют три основные группы алгоритмов шифрования:

Симметричные алгоритмы

Тут и шифрование, и расшифровка выполняется одним и тем же ключом. Алгоритмы данного типа должны отвечать двум основным требованиям: удалять из объекта все статистические закономерности и не допускать линейности. Среди симметричных систем выделяют блочные и поточные.

- Блочные. Информация делится на блоки, которые один за другим преобразуются с применением ключа.

- Поточные. Здесь формируется так называемая выходная гамма (последовательность). Шифрование сообщения происходит потоком путем наложения этой гаммы на сообщение прямо в ходе её формирования.

Вообще, симметричная криптография – это сложный многоступенчатый процесс подстановок и перестановок подлежащих шифрованию данных. Ступеней, называемых проходами, тут может быть очень много, и каждая – со своим «ключом прохода».

И у симметричных, и у асимметричных алгоритмов есть свои плюсы, и свои минусы. У симметричных, в частности, больше скорость шифрования, ключи могут быть короче (и они при этом не теряют своей стойкости). Такие системы в целом лучше изучены и проще в использовании. Что касается минусов, то здесь процесс обмена ключами (а он нужен обязательно) довольно сложен из-за того, что в ходе обмена ключи могут утратить свою секретность. А еще если сеть крупная, то ключами становится тяжело управлять.

Далее перечислим несколько примеров симметричных шифров:

- ГОСТ 28147-89 — алгоритм отечественного происхождения;

- 3DES — Triple-DES (тройной DES);

- RC6 — Шифр Ривеста;

- Twofish;

- SEED — алгоритм, разработанный в коре;

- Camellia – японский алгоритм;

- CAST — название составлено их инициалов разработчиков (Carlisle Adams и Stafford Tavares);

- IDEA;

- XTEA — самый простой в использовании шифр;

- AES – американский стандартный образец;

- DES – алгоритм, используемый в Штатах до появления AES.

Асимметричные алгоритмы

В данном виде алгоритмов задействуется криптография с открытым ключом. Этот ключ передается в открытую, и с его помощью выполняется шифрование исходной информации и проверка электронной подписи. А вот расшифровка уже делается посредством другого, секретного ключа.

В асимметричных алгоритмах всё устроено по аналогии с односторонними функциями ƒ(х). То есть, когда сам х находить легко (при известном значении функции), но если наоборот, известен х, то искать ƒ(х) очень-очень трудно. Нагляднее будет видно на примере: представьте себе телефонный справочник огромного мегаполиса. По фамилии и инициалам вы запросто отыщете номер человека, а вот по номеру найти владельца – задача почти невыполнимая.

Только до 1.06

Скачай подборку тестов, чтобы определить свои самые конкурентные скиллы

Список документов:

Тест на определение компетенций

Чек-лист «Как избежать обмана при трудоустройстве»

Инструкция по выходу из выгорания

Чтобы зарегистрироваться на бесплатный интенсив и получить в подарок подборку файлов от GeekBrains, заполните информацию в открывшемся окне

Примеры существующих асимметричных систем криптографии:

- RSA — Rivest-Shamir-Adleman (Ривест — Шамир — Адлеман);

- DSA — Digital Signature Algorithm;

- Elgamal — Шифросистема Эль-Гамаля;

- Diffie-Hellman — система обмена ключами Диффи — Хелмана;

- ECC — Elliptic Curve Cryptography (криптография эллиптической кривой);

- ГОСТ Р 34.10-2001;

- Rabin;

- Luc;

- McEliece.

Хеширование

Хешированием называют представление исходной информации (любой длины) в виде битовой строки (уже фиксированной длины). Этот зашифрованный результат еще называют дайджестом криптографии. К примеру, можете взять какое-либо литературное произведение (повесть, рассказ) и, задействовав определенный алгоритм, представить его в зашифрованном виде.

Алгоритм каждый раз выдает один и тот же хеш. Но если в исходнике потеряется даже одна буковка, хеш будет уже совсем другой. Расшифровать хеш можно только перебором, причем проверить нужно будет не одну тысячу комбинаций.

- если хэш-функция криптоустойчива, то, зная хеш, невозможно вычислить вид исходника, или подобрать иное сообщение, имеющее такой же хеш;

- когда известен ключ, то достаточно одной операции, чтобы раскодировать данные;

- когда хеш вычислен, он существует самостоятельно, может быть передан отдельно от прочей информации, при необходимости его можно вычислить снова.

- операция, обратная хешированию, невыполнима. Исходные материалы не подлежат восстановлению;

- для некриптоустойчивой функции есть опасность взлома (путём перебора).

Хеширование используют как инструмент для кодировки паролей. Пользователь, проходя процедуру регистрации, вносит свои данные, которые система сохраняет в хешированном виде. Затем при входе человек вводит пароль, который опять хешируется и сравнивается с образцом. Если даже базой паролей завладеют третьи лица, то все равно получат их в зашифрованном виде. Такая надежность позволяет задействовать хеширование в блокчейне.

Что такое криптография в блокчейне

В блокчейне криптография применяется для того, чтобы сохранять личные данные пользователей и безопасно проводить транзакции.

Блоком тут называют единицу кода, в которой хранится определенный объем данных о проводимых операциях.

Блокчейном называют цепочку таких блоков, которая непрерывно удлиняется.

Если что-то поменять во второй записи (например), то её хеш поменяется и будет отличаться от того, который хранится в третьей. То есть, благодаря блокчейну, нельзя незаметно совершить какую-то подмену в записи.

Блокчейн активно используется, например, в операциях с криптовалютой, в частности – с BitCoin. Любому взломщику при попытке воровства нужно будет изменить блоки на всех компьютерах цепочки. Систему блокчейна применяют для хранения ставок, во время выборов (чтобы не допустить фальсификации), в процедурах заверения документации.

Впрочем, и здесь есть риск утечки данных еще до момента их хеширования, ведь ни одно ПО не бывает на 100 % надежным. Об этом всегда следует помнить.

Регулирование криптографии на государственном уровне

В России государственным органом, ограничивающим такой вид деятельности, как криптографическое шифрование, является ФСБ (Федеральная служба безопасности). Она уполномочена контролировать всё, что связано с организацией криптографических операций. Имеется в виду разработка, производство, продажа, эксплуатация, ввоз и вывоз шифровальной техники.

Источник: gb.ru