Облачная база знаний «Лаборатории Касперского», которая содержит информацию о репутации программ и сайтов. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции программ «Лаборатории Касперского» на угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний.

Активация программы

Перевод программы в полнофункциональный режим. Активация выполняется пользователем во время или после установки программы. Для активации программы пользователю необходим код активации.

Антивирусные базы

Базы данных, которые содержат информацию об угрозах компьютерной безопасности, известных «Лаборатории Касперского» на момент выпуска антивирусных баз. Записи в антивирусных базах позволяют обнаруживать в проверяемых объектах вредоносный код. Антивирусные базы формируются специалистами «Лаборатории Касперского» и обновляются каждый час.

База вредоносных веб-адресов

Список адресов веб-ресурсов, содержимое которых может быть расценено как опасное. Список сформирован специалистами «Лаборатории Касперского», регулярно обновляется и входит в поставку программы «Лаборатории Касперского».

КАК Я СОЗДАЛ ОПАСНЕЙШИЙ ВИРУС И ЗАРАБОТАЛ НА ЭТОМ!

База фишинговых веб-адресов

Список адресов веб-ресурсов, которые определены специалистами «Лаборатории Касперского» как фишинговые. База регулярно обновляется и входит в поставку программы «Лаборатории Касперского».

Блокирование объекта

Запрет доступа к объекту со стороны внешних программ. Заблокированный объект не может быть прочитан, выполнен, изменен или удален.

Вирус

Программа, которая заражает другие программы – добавляет в них свой код, чтобы получить управление при запуске зараженных файлов. Это простое определение дает возможность выявить основное действие, выполняемое вирусом – заражение.

Вирусная атака

Ряд целенаправленных попыток заразить устройство вирусом.

Возможно зараженный объект

Объект, код которого содержит модифицированный участок кода известной программы, представляющей угрозу, или объект, напоминающий такую программу по своему поведению.

Возможный спам

Сообщение, которое нельзя однозначно классифицировать как спам, но которое обладает некоторыми признаками спама (например, некоторые виды рассылок и рекламных сообщений).

Группа доверия

Группа, в которую Kaspersky Anti-Virus помещает программу или процесс в зависимости от наличия электронной цифровой подписи программы, репутации программы в Kaspersky Security Network, доверия к источнику программы и потенциальной опасности действий, которые выполняет программа или процесс. На основании принадлежности программы к группе доверия Kaspersky Anti-Virus может накладывать ограничения на действия этой программы в операционной системе.

В Kaspersky Anti-Virus используются следующие группы доверия: «Доверенные», «Слабые ограничения», «Сильные ограничения», «Недоверенные».

Тест вируса PETYA.A — Легенда 2к17

Доверенный процесс

Программный процесс, файловые операции которого не контролируются программой «Лаборатории Касперского» в режиме постоянной защиты. При обнаружении подозрительной активности доверенного процесса Kaspersky Anti-Virus исключает этот процесс из списка доверенных и блокирует его действия.

Доступное обновление

Пакет обновлений модулей программы «Лаборатории Касперского», в состав которого включены набор срочных обновлений, собранных за некоторый период, и изменения в архитектуре программы.

Загрузочный сектор диска

Загрузочный сектор – это особый сектор на жестком диске компьютера, дискете или другом устройстве хранения информации. Содержит сведения о файловой системе диска и программу-загрузчик, отвечающую за запуск операционной системы.

Существует ряд вирусов, поражающих загрузочные секторы дисков, которые так и называются – загрузочные вирусы (boot-вирусы). Программа «Лаборатории Касперского» позволяет проверять загрузочные секторы на присутствие вирусов и лечить их в случае заражения.

Задача

Функции, выполняемые программой «Лаборатории Касперского», реализованы в виде задач, например: задача полной проверки, задача обновления.

Зараженный объект

Объект, участок кода которого полностью совпадает с участком кода известной программы, представляющей угрозу. Специалисты «Лаборатории Касперского» не рекомендуют вам работать с такими объектами.

Карантин

Специальное хранилище, в которое программа помещает резервные копии файлов, измененных или удаленных во время лечения. Копии файлов хранятся в специальном формате и не представляют опасности для компьютера.

Клавиатурный шпион

Программа, предназначенная для скрытой записи информации о клавишах, нажимаемых пользователем во время работы на компьютере. Клавиатурные шпионы также называют кейлоггерами.

Код активации

Код, который вы получаете, приобретая лицензию на использование Kaspersky Anti-Virus. Этот код необходим для активации программы.

Код активации представляет собой последовательность из двадцати латинских букв и цифр, в формате ххххх-ххххх-ххххх-ххххх.

Компоненты защиты

Части Kaspersky Anti-Virus, предназначенные для защиты компьютера от отдельных типов угроз (например, Анти-Фишинг). Каждый компонент защиты относительно независим от других компонентов и может быть отключен или настроен отдельно.

Ложное срабатывание

Ситуация, когда незараженный объект определяется программой «Лаборатории Касперского» как зараженный из-за того, что его код напоминает код вируса.

Маска файла

Представление имени файла общими символами. Основными символами, используемыми в масках файлов, являются * и ? (где * – любое число любых символов, а ? – любой один символ).

Настройки задачи

Настройки работы программы, специфичные для каждого типа задач.

Неизвестный вирус

Новый вирус, информации о котором нет в базах. Как правило, неизвестные вирусы обнаруживаются программой в объектах при помощи эвристического анализатора. Таким объектам присваивается статус возможно зараженных.

Несовместимая программа

Антивирусная программа стороннего производителя или программа «Лаборатории Касперского», не поддерживающая управление через Kaspersky Anti-Virus.

Обновление

Процедура замены / добавления новых файлов (баз или программных модулей), получаемых с серверов обновлений «Лаборатории Касперского».

Объекты автозапуска

Набор программ, необходимых для запуска и правильной работы операционной системы и программного обеспечения вашего компьютера. Каждый раз при старте операционная система запускает эти объекты. Существуют вирусы, способные поражать именно объекты автозапуска, что может привести, например, к блокированию запуска операционной системы.

Пакет обновлений

Пакет файлов для обновления баз и программных модулей. Программа «Лаборатории Касперского» копирует пакеты обновлений с серверов обновлений «Лаборатории Касперского», затем автоматически устанавливает и применяет их.

Потенциально заражаемый файл

Файл, который в силу своей структуры или формата может быть использован злоумышленниками в качестве «контейнера» для размещения и распространения вредоносного кода. Как правило, это исполняемые файлы, например, с расширением com, exe, dll и другими. Риск внедрения в такие файлы вредоносного кода достаточно высок.

Проверка трафика

Проверка в режиме реального времени с использованием информации текущей (последней) версии баз объектов, передаваемых по всем протоколам (например, HTTP, FTP и прочим).

Программные модули

Файлы, входящие в состав установочного пакета программы «Лаборатории Касперского» и отвечающие за реализацию его основных задач. Каждому типу задач, реализуемых программой (защита, проверка, обновление баз и программных модулей), соответствует свой программный модуль.

Протокол

Четко определенный и стандартизованный набор правил, регулирующих взаимодействие между клиентом и сервером. К ряду хорошо известных протоколов и связанных с ними служб относятся: HTTP, FTP и NNTP.

Руткит

Программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в операционной системе.

В операционных системах Windows под руткитом принято подразумевать программу, которая внедряется в операционную систему и перехватывает системные функции (Windows API). Перехват и модификация низкоуровневых API-функций, в первую очередь, позволяет такой программе достаточно качественно маскировать свое присутствие в операционной системе. Кроме того, как правило, руткит может маскировать присутствие в операционной системе любых описанных в его конфигурации процессов, каталогов и файлов на диске, ключей в реестре. Многие руткиты устанавливают в операционную систему свои драйверы и службы (они также являются «невидимыми»).

Серверы обновлений «Лаборатории Касперского»

HTTP-серверы «Лаборатории Касперского», с которых программа «Лаборатории Касперского» получает обновления баз и программных модулей.

Скрипт

Небольшая компьютерная программа или независимая часть программы (функция), как правило, написанная для выполнения конкретной задачи. Наиболее часто применяется при использовании программ, встраиваемых в гипертекст. Скрипты запускаются, например, когда вы открываете некоторые сайты.

Если включена постоянная защита, программа отслеживает запуск скриптов, перехватывает их и проверяет на присутствие вирусов. В зависимости от результатов проверки вы можете запретить или разрешить выполнение скрипта.

Спам

Несанкционированная массовая рассылка сообщений электронной почты, чаще всего рекламного характера.

Срок действия лицензии

Период времени, в течение которого вы можете пользоваться функциями программы и дополнительными услугами.

Степень угрозы

Показатель вероятности, с которой компьютерная программа может представлять угрозу для операционной системы. Степень угрозы вычисляется с помощью эвристического анализа на основании критериев двух типов:

- статических (например, информация об исполняемом файле программы: размер файла, дата создания и тому подобное);

- динамических, которые применяются во время моделирования работы программы в виртуальном окружении (анализ вызовов программой системных функций).

Степень угрозы позволяет выявить поведение, типичное для вредоносных программ. Чем ниже степень угрозы, тем больше действий в операционной системе разрешено программе.

Технология iChecker

Технология, позволяющая увеличить скорость антивирусной проверки за счет исключения тех объектов, которые не были изменены с момента предыдущей проверки, при условии, что настройки проверки (базы программы и настройки) не были изменены. Информация об этом хранится в специальной базе. Технология применяется как в режиме постоянной защиты, так и в режиме проверки по требованию.

Например, у вас есть файл архива, который был проверен программой «Лаборатории Касперского» и которому был присвоен статус не заражен. В следующий раз этот архив будет исключен из проверки, если он не был изменен и не менялись настройки проверки. Если вы изменили состав архива, добавив в него новый объект, изменили настройки проверки, обновили базы программы, архив будет проверен повторно.

Ограничения технологии iChecker:

- технология не работает с файлами больших размеров, так как в этом случае проверить весь файл быстрее, чем вычислять, был ли он изменен с момента последней проверки;

- технология поддерживает ограниченное число форматов.

Трассировка

Отладочное выполнение программы, при котором после выполнения каждой команды происходит остановка и отображается результат этого шага.

Упакованный файл

Исполняемый файл в сжатом виде, который содержит в себе программу-распаковщик и инструкции операционной системе для ее выполнения.

Уровень безопасности

Под уровнем безопасности понимается предустановленный набор настроек работы компонента программы.

Уязвимость

Недостаток в операционной системе или программе, который может быть использован производителями вредоносного программного обеспечения для проникновения в операционную систему или программу и нарушения ее целостности. Большое количество уязвимостей в операционной системе делает ее работу ненадежной, так как внедрившиеся в операционную систему вирусы могут вызывать сбои в работе как самой операционной системы, так и установленных программ.

Фишинг

Вид интернет-мошенничества, заключающийся в рассылке сообщений электронной почты с целью кражи конфиденциальных данных, как правило, финансового характера.

Цифровая подпись

Зашифрованный блок данных, который входит в состав документа или программы. Цифровая подпись используется для идентификации автора документа или программы. Для создания цифровой подписи автор документа или программы должен иметь цифровой сертификат, который подтверждает личность автора.

Цифровая подпись позволяет проверить источник и целостность данных, и защититься от подделки.

Эвристический анализатор

Технология обнаружения угроз, информация о которых еще не занесена в базы «Лаборатории Касперского». Эвристический анализатор позволяет обнаруживать объекты, поведение которых в операционной системе может представлять угрозу безопасности. Объекты, обнаруженные с помощью эвристического анализатора, признаются возможно зараженными. Например, возможно зараженным может быть признан объект, который содержит последовательности команд, свойственные вредоносным объектам (открытие файла, запись в файл).

Эксплойт

Программный код, который использует какую-либо уязвимость в системе или программном обеспечении. Эксплойты часто используются для установки вредоносного программного обеспечения на компьютере без ведома пользователя.

Источник: support.kaspersky.com

Презентация, доклад Вредоносные программы 9 класс

План: 1)Понятие о вредоносных программах; 2)История компьютерных вирусов; 3)Виды вредоносных программ; 4)Симптомы заражения ПК.

- Главная

- Информатика

- Презентация Вредоносные программы 9 класс

Слайд 1 Презентация на тему: « Вредоносные программы».

Слайд 2План: 1)Понятие о вредоносных программах; 2)История компьютерных вирусов; 3)Виды вредоносных программ; 4)Симптомы заражения ПК.

Слайд 3Вредоносная программа — это программа, наносящая какой-либо вред компьютеру, на котором

она запускаются, или другим компьютерам в сети.

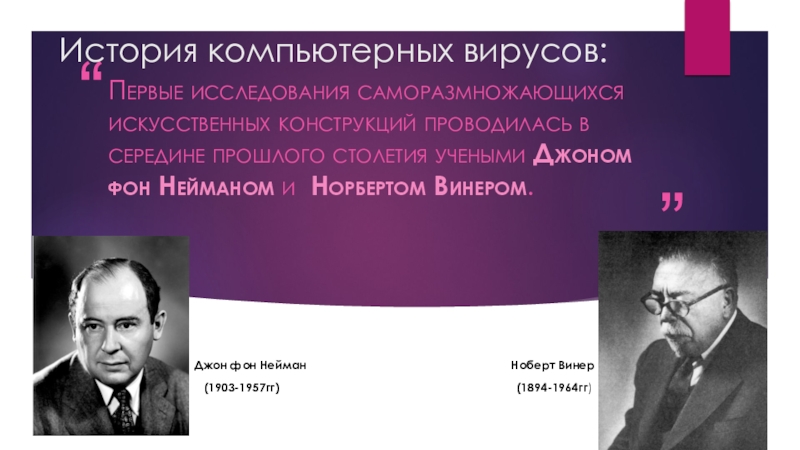

Слайд 4История компьютерных вирусов:

Первые исследования саморазмножающихся искусственных конструкций проводилась в середине прошлого

столетия учеными Джоном фон Нейманом и Норбертом Винером.

Джон фон Нейман Ноберт Винер

(1903-1957гг) (1894-1964гг)

Слайд 5Виды вредоносных программ:

1. Вирусы (Viruses): программы, которые заражают другие программы –

добавляют в них свой код, чтобы получить управление при запуске зараженных файлов. Это простое определение дает возможность выявить основное действие, выполняемое вирусом – заражение. Скорость распространения вирусов несколько ниже, чем у червей.

2. Черви (Worms): данная категория вредоносных программ для распространения использует сетевые ресурсы. Название этого класса было дано исходя из способности червей «переползать» с компьютера на компьютер, используя сети, электронную почту и другие информационные каналы. Также благодаря этому черви обладают исключительно высокой скоростью распространения.

Слайд 63. Троянские программы (Trojans): программы, которые выполняют на поражаемых компьютерах несанкционированные

пользователем действия, т.е. в зависимости от каких-либо условий уничтожают информацию на дисках, приводят систему к «зависанию», воруют конфиденциальную информацию и т.д. 4. Программы-шпионы: программное обеспечение, позволяющее собирать сведения об отдельно взятом пользователе или организации без их ведома. О наличии программ-шпионов на своем компьютере вы можете и не догадываться.

Слайд 75. Фишинг (Phishing) – почтовая рассылка, целью которой является получение от

пользователя конфиденциальной информации как правило финансового характера. Такие письма составляются таким образом, чтобы максимально походить на информационные письма от банковских структур, компаний известных брендов.. 6. Программы-рекламы (Adware): программный код, без ведома пользователя включенный в программное обеспечение с целью демонстрации рекламных объявлений. Как правило, программы-рекламы встроены в программное обеспечение, распространяющееся бесплатно

Слайд 87. Потенциально опасные приложения (Riskware): программное обеспечение, не являющееся вирусом, но

содержащее в себе потенциальную угрозу. При некоторых условиях наличие таких программ на компьютере подвергает ваши данные риску 8. Программы-шутки (Jokes): программное обеспечение, не причиняющее компьютеру какого-либо прямого вреда, но выводящее сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях..

Слайд 99. Программы-маскировщики (Rootkit): это утилиты, используемые для сокрытия вредоносной активности. Они

маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами 10. Спам (Spam): анонимная, массовая почтовая корреспонденция нежелательного характера. Так, спамом являются рассылки политического и агитационного характера, письма, призывающие помочь кому-нибудь.

Слайд 10 Симптомы заражения ПК: -Автоматическое открытие окон с незнакомым содержимым

при запуске компьютера; -Блокировка доступа к официальным сайтам антивирусных компаний, или же к сайтам, оказывающим услуги по «лечению» компьютеров от вредоносных программ; -Появление новых неизвестных процессов в окне «Процессы» диспетчера задач Windows; -Появление в ветках реестра, отвечающих за автозапуск, новых записей; -Запрет на изменение настроек компьютера в учётной записи администратора; невозможность запустить исполняемый файл (выдаётся сообщение об ошибке); -Появление всплывающих окон или системных сообщений с непривычным текстом, в том числе содержащих неизвестные веб-адреса и названия; -Перезапуск компьютера во время старта какой-либо программы; -Случайное и/или беспорядочное отключение компьютера; -Случайное аварийное завершение программ. Однако, следует учитывать, что несмотря на отсутствие симптомов, компьютер может быть заражен вредоносными программами.

Источник: shareslide.ru

Вредоносные и антивирусные программы

В презентации рассматриваются вопросы, связанные с признаками заражения компьютера, классификацией вредоносного программного обеспечения, принципами работы антивирусных программ различных видов и критериями выбора наиболее полезного антивирусного программного обеспечения.

Содержимое разработки

Вредоносные и антивирусные программы

Признаки заражения компьютера

- на экран выводятся непредусмотренные сообщения, изображения и звуковые сигналы

Признаки заражения компьютера

- неожиданно открывается и закрывается лоток CD-ROM-устройства

Признаки заражения компьютера

- произвольно, без Вашего участия, на вашем компьютере запускаются какие-либо программы

Признаки заражения компьютера

- на экран выводятся предупреждения о попытке какой-либо из программ вашего компьютера выйти в Интернет, хотя Вы никак не инициировали такое ее поведение

Признаки поражения через почту

- друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли

Признаки поражения через почту

- в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка

Косвенные признаки заражения компьютера

- частые зависания и сбои в работе компьютера;

- медленная работа компьютера при запуске программ;

- невозможность загрузки операционной системы;

- исчезновение файлов и каталогов или искажение их содержимого;

- частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

- Microsoft Internet Explorer «зависает» или ведет себя неожиданным образом (например, окно программы невозможно закрыть).

Основные источники проникновения угроз на компьютер

- Интернет (трояны, скрипты и др.)

Основные источники проникновения угроз на компьютер

- Электронная почтовая корреспонденция (черви, спам, фишинг)

Основные источники проникновения угроз на компьютер

- Уязвимости в программном обеспечении (хакерские атаки)

Основные источники проникновения угроз на компьютер

- Съёмные носители информации

Виды известных угроз

- Вирусы (Viruses): программы, которые заражают другие программы – добавляют в них свой код, чтобы получить управление при запуске зараженных файлов.

Виды известных угроз

- Черви (Worms): данная категория вредоносных программ для распространения использует сетевые ресурсы.

Виды известных угроз

- Троянские программы (Trojans): программы, которые выполняют на поражаемых компьютерах несанкционированные пользователем действия, т.е. в зависимости от каких-либо условий уничтожают информацию на дисках, приводят систему к «зависанию», воруют конфиденциальную информацию и т.д.

Виды известных угроз

- Программы-шпионы: программное обеспечение, позволяющее собирать сведения об отдельно взятом пользователе или организации без их ведома.

Виды известных угроз

- Фишинг (Phishing) – почтовая рассылка, целью которой является получение от пользователя конфиденциальной информации как правило финансового характера.

Виды известных угроз

- Программы-рекламы (Adware): программный код, без ведома пользователя включенный в программное обеспечение с целью демонстрации рекламных объявлений.

Виды известных угроз

- Потенциально опасные приложения (Riskware): программное обеспечение, не являющееся вирусом, но содержащее в себе потенциальную угрозу.

Виды известных угроз

- Программы-шутки (Jokes): программное обеспечение, не причиняющее компьютеру какого-либо прямого вреда, но выводящее сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях.

Виды известных угроз

- Программы-маскировщики (Rootkit): это утилиты, используемые для сокрытия вредоносной активности.

Виды известных угроз

- Прочие опасные программы: разнообразные программы, которые разработаны для создания других вредоносных программ, организации DoS-атак на удаленные сервера, взлома других компьютеров и т. п.

Виды известных угроз

- Спам (Spam): анонимная, массовая почтовая корреспонденция нежелательного характера.

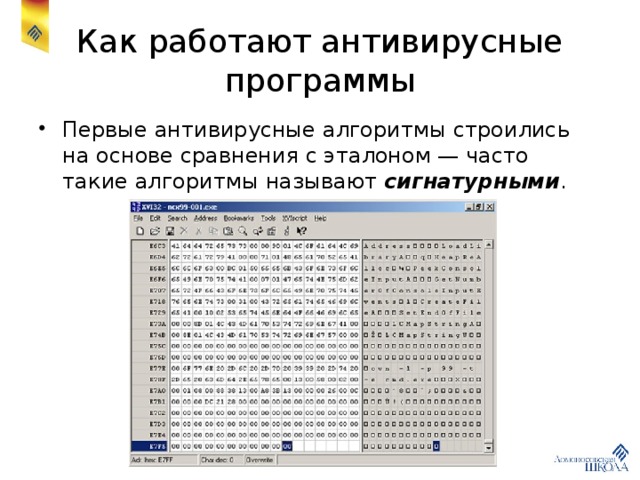

Как работают антивирусные программы

- Первые антивирусные алгоритмы строились на основе сравнения с эталоном — часто такие алгоритмы называют сигнатурными .

Как работают антивирусные программы

- Эффективность сигнатурного поиска напрямую зависит от объема антивирусной базы и от частоты ее пополнения.

Как работают антивирусные программы

- В середине 90-х годов появились первые полиморфные вирусы, которые изменяли свое тело по непредсказуемым заранее алгоритмам, что значительно затрудняло анализ кода вируса и составление сигнатуры. Для борьбы с подобными вирусами метод сигнатурного поиска был дополнен средствами эмуляции среды выполнения .

Как работают антивирусные программы

- Когда количество вирусов превысило несколько сотен, антивирусные эксперты задумались над идеей детектирования вредоносных программ, о существовании которых антивирусная программа еще не знает (нет соответствующих сигнатур). В результате были созданы так называемые эвристические анализаторы .

Хороший и плохой антивирусы

- Качество детектирования . То, насколько хорошо антивирус определяет вирусы. Этот критерий можно оценить по результатам различных тестов, которые проводятся несколькими организациями.

Хороший и плохой антивирусы

- Уровень ложных срабатываний . Если на 100% незараженных файлах антивирус рапортует об обнаружении возможно зараженного файла, то это ложное срабатывание.

Хороший и плохой антивирусы

- Поддержка большого количества упаковщиков и архиваторов . Это очень важный фактор, так как зачастую создатели вредоносных программ, написав вирус, упаковывают его несколькими утилитами упаковки исполняемых модулей и, получив, таким образом, несколько разных вирусов, выпускают их в свет.

Хороший и плохой антивирусы

- Частота и размер обновлений антивирусной базы . Частый выпуск обновлений гарантирует, что пользователь всегда будет защищен от только что появившихся вирусов.

Хороший и плохой антивирусы

- Возможность обновления «движка» без обновления самой антивирусной программы. Иногда для обнаружения вируса требуется обновить не только антивирусную базу данных, но и сам «движок».

http://do.gendocs.ru http://ru.123rf.com http://help-my-pc.ru http://www.mkset.ru http://vse-sekrety.ru http://isif-life.ru

http://top-leader.ru http://kcaken.ru http://computerstory.ru

http://ru.wikipedia.org http://ptah-blog.com/ http://whoyougle.ru http://www.securitylab.ru http://komp.tom.ru http://www.netlore.ru

http://tektype.wordpress.com http://www.riskware.com.au http://keys-kas.com

http://plohogo.net http://nnm.ru http://xrust.ru http://www.programmsfree.com http://sorus.ucoz.ru http://www.lanzy.ru

http://game-edition.ru http://antivirusfagot.blogspot.com http://support.kaspersky.ru http://megaobzor.com

-82%

Источник: videouroki.net